目录

去往192.168.4.0网段的下一跳:192.168.2.2

目的

掌握基于OSPF路由项欺骗攻击过程和OSPF源端鉴别配置方法

器材

三层交换机(S5700):3台

路由器(AR2220):4台

主机:1台

服务器:1台

VMware

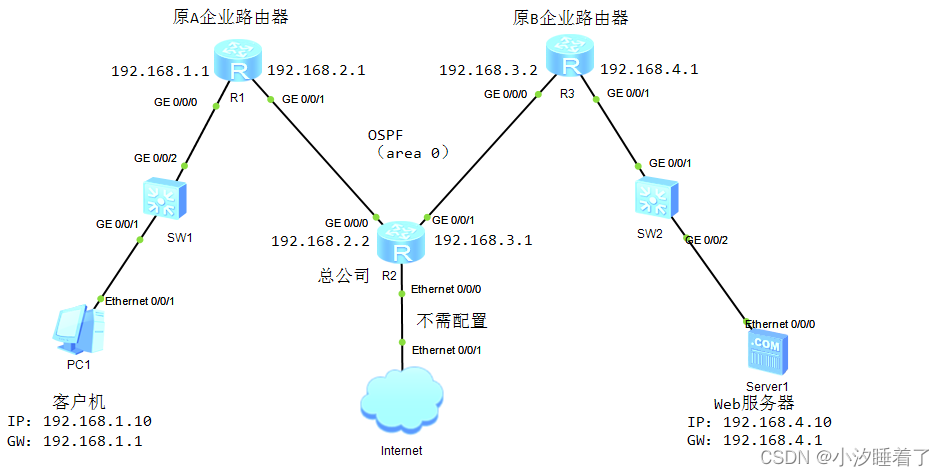

拓扑

步骤

一、基本配置

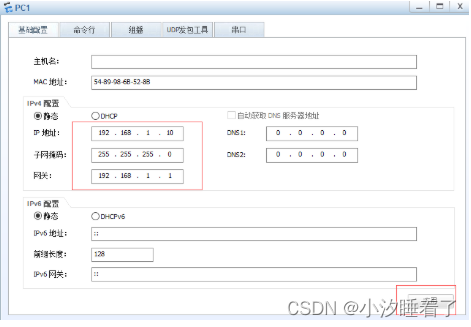

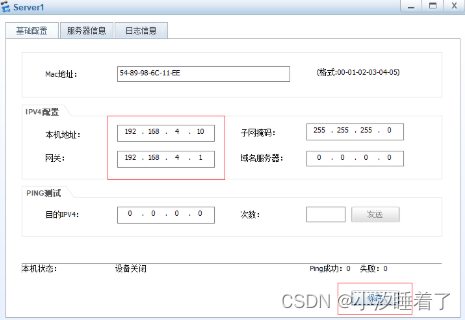

配置PC1和Server1的IP及网关

1、路由器R1接口IP与OSPF路由配置

<Huawei>system-view

[Huawei]sysname R2

[R1]int g0/0/0

[R1-GigabitEthernet0/0/0]ip ad 192.168.1.1 24

[R1-GigabitEthernet0/0/0]int g0/0/1

[R1-GigabitEthernet0/0/1]ip ad 192.168.2.1 24

[R1-GigabitEthernet0/0/1]quit

[R1]ospf 1

[R1-ospf-1]area 0

[R1-ospf-1-area-0.0.0.0]network 192.168.1.0 0.0.0.255 //通告,选择需要进行OSPF传递的网段接口;正掩码 1指代网络位 0指代主机位

反掩码 1指代主机位 0指代网络位

[R1-ospf-1-area-0.0.0.0]network 192.168.2.0 0.0.0.255

2、路由器R2接口IP与OSPF路由配置

<Huawei>system-view

[Huawei]sysname R2[R2]int g0/0/0

[R2-GigabitEthernet0/0/0]ip ad 192.168.2.2 24[R2-GigabitEthernet0/0/0]int g0/0/1

[R2-GigabitEthernet0/0/1]ip ad 192.168.3.1 24

[R2]ospf 1

[R2-ospf-1]area 0

[R2-ospf-1-area-0.0.0.0]network 192.168.2.0 0.0.0.255

[R2-ospf-1-area-0.0.0.0]network 192.168.3.0 0.0.0.255

[R2-ospf-1-area-0.0.0.0]quit

[R2-ospf-1]quit

3、路由器R3接口IP与OSPF路由配置

<Huawei>system-view

[Huawei]sysname R3[R3]int g0/0/0

[R3-GigabitEthernet0/0/0]ip ad 192.168.3.2 24

[R3-GigabitEthernet0/0/0]int g0/0/1

[R3-GigabitEthernet0/0/1]ip ad 192.168.4.1 24

[R3-GigabitEthernet0/0/1]quit

[R3]ospf 1

[R3-ospf-1]area 0

[R3-ospf-1-area-0.0.0.0]network 192.168.3.0 0.0.0.255

[R3-ospf-1-area-0.0.0.0]network 192.168.4.0 0.0.0.255

[R3-ospf-1]quit

尝试是否互通

4、查看路由器R1、R2、R3、路由表

去往192.168.4.0网段的下一跳:192.168.2.2

二、入侵实战

拓扑

1、路由器R4接口IP与OSPF路由配置

<Huawei>system-view

[Huawei]sysname R4

[R4]int g0/0/0

[R4-GigabitEthernet0/0/0]ip ad 192.168.2.3 24

[R4-GigabitEthernet0/0/0]int g0/0/1

[R4-GigabitEthernet0/0/1]ip ad 192.168.4.1 24

[R4-GigabitEthernet0/0/1]quit

[R4]ospf 1

[R4-ospf-1]area 0

[R4-ospf-1-area-0.0.0.0]network 192.168.2.0 0.0.0.255

[R4-ospf-1-area-0.0.0.0]network 192.168.4.0 0.0.0.255

[R4-ospf-1-area-0.0.0.0]quit

[R4-ospf-1]quit

2、R4伪造LSA分组后,再次查看路由器R1路由表

R4接入后,与R1建立OSPF邻居关系,在OSPF协议中由于R1途径R4去往4.0网段开销(网段数量)更小,所以去往192.168.4.0网段的下一跳:192.168.2.3

3、R4伪造LSA分组后,再次查看路由器R2路由表

判断网络中已接入未授权路由器并遭到路由项欺骗攻击。

三、防范策略

在路由器R1、R2和R3之间接口开启OSPF路由项源端鉴别功能,黑客路由器R4发送伪造路由项192.168.4.0无法通过R1和R2源端鉴别而被丢弃,从而保证OSPF邻居间路由项信息的安全性。

1、在路由器R1接口开启OSPF路由项源端鉴别功能

[R1]int g0/0/1

[R1-GigabitEthernet0/0/1]ospf authentication-mode ?

hmac-md5 Use HMAC-MD5 algorithm

keychain Keychain authentication mode

md5 Use MD5 algorithm

null Use null authentication

simple Simple authentication mode

[R1-GigabitEthernet0/0/1]ospf authentication-mode hmac-md5 ?

INTEGER<1-255> Key ID

<cr> Please press ENTER to execute command

[R1-GigabitEthernet0/0/1]ospf authentication-mode hmac-md5 1 cipher huawei

[R1-GigabitEthernet0/0/1]quit

//hmac-md5参数:Hmac-md5是HMAC算法的一个特例,用md5作为HMAC的Hash函数,算法不可逆向推导,通过信息摘要方式保证数据完整性(不被篡改)。 //md5参数:md5摘要算法是一种基于密钥的报文完整性验证方法,算法不可逆向推导。 //cipher参数:导出的设备配置信息或display信息中将有关huawei的密钥字符进行加密处理 //plain参数:不加密,配置信息中huawei密钥直接可见,不安全 //1:密钥标识符,范围<1-255>。只有密钥相同,密钥标识符也相同,才能建立邻居关系。密钥标识符解决多个密码不好记,相同密码不安全的问题。

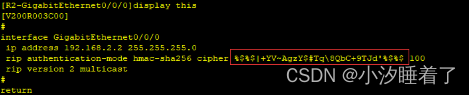

2、在路由器R2接口开启OSPF路由项源端鉴别功能

[R2]int g0/0/0

[R2-GigabitEthernet0/0/0]ospf authentication-mode hmac-md5 1 cipher huawei

[R2]int g0/0/1

[R2-GigabitEthernet0/0/1]ospf authentication-mode hmac-md5 2 cipher aaaa

3、在路由器R3接口开启OSPF路由项源端鉴别功能

[R3]int g0/0/0

[R3-GigabitEthernet0/0/0]ospf authentication-mode hmac-md5 2 cipher aaaa

邻居路由器之间接口必须配置相同的鉴别方式,鉴别密钥和密钥标识符。

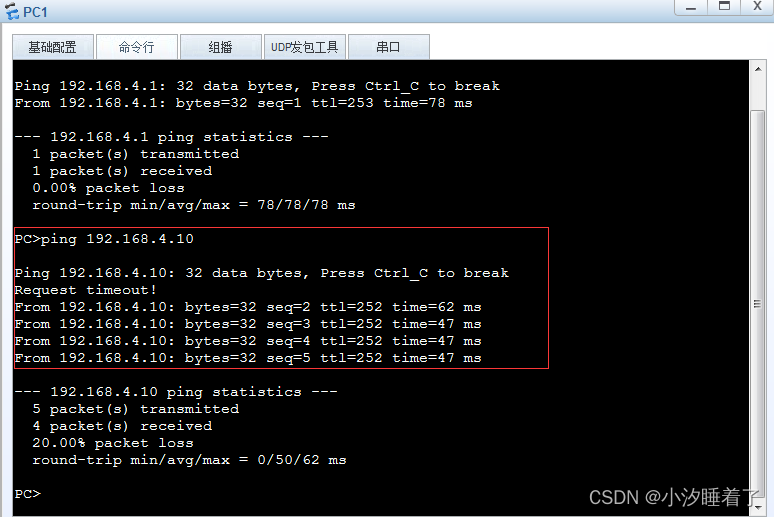

验证

启用接口源端鉴别功能后,查看路由器R1路由表

R1与R2重新建立OSPF邻居关系,去往4.0网段的下一跳地址为192.168.2.2

要ping通192.168.4.10需要等待交换机SW2,有时也快

总结

1)配置OSPF路由项源端鉴别

相邻路由器之间接口必须使用相同摘要算法,相同的共享密钥(密钥的存储方式可以不同,如cipher或者plain)和相同的密钥标识符,否则不能建立邻居关系。

2)SW2交换机

对于SW2来说,去往IP地址为192.168.4.1的目的地时可以通过G0/0/1接口(客户机与Web服务器通信时去和回走不同路径),也可以通过G0/0/3接口(客户机与Web服务器通信时去和回走相同路径),具体由SW2端口映射表更新状态决定,无法人为指定。

3)OSPF

【Open Shortest Path First,开放式最短路径优先】是链路状态协议,通过组播LSA【Link State Advertisement,链路状态通告】信息建立链路状态数据库,生成最短路径树。

假如攻击者伪造链路状态LSA分组报文和最小距离开销,便可诱导其他路由器更新最短通路,将流量引至攻击者,从而劫持用户会话。

为防范OSPF路由项欺骗攻击,可在路由器接口开启OSPF源端鉴别功能,从接口收到的LSA分组只有成功通过源端鉴别后,才能被提交给本地OSPF进程处理,避免未授权路由器发起的OSPF路由项欺骗攻击。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?