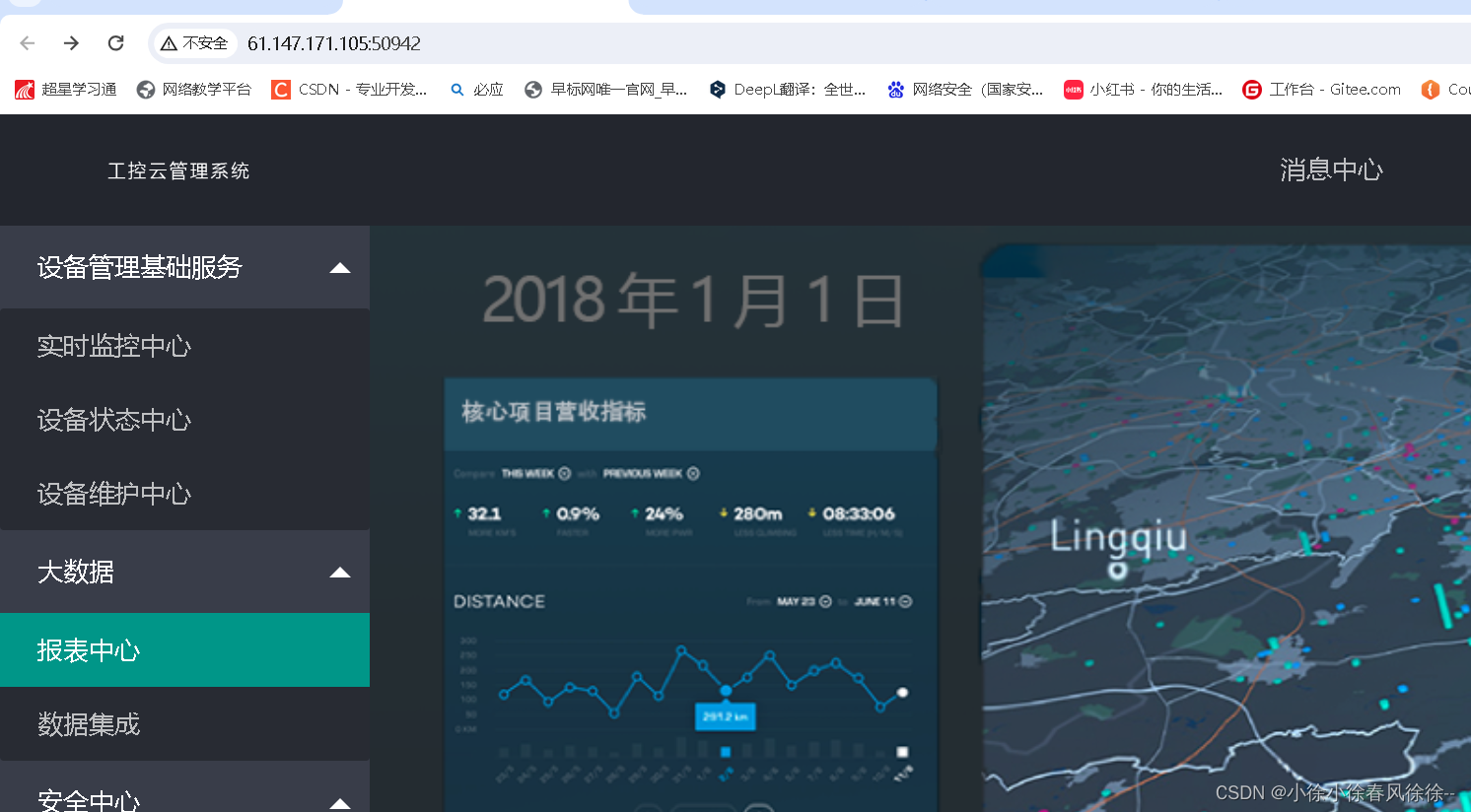

题目:ics- 6 题目:1

步骤一

全部都点点,发现只有报表中心有相应,加载到新的页面,那这就是我们的突破口、

再次乱点,发现也还是没有其他的相应了。

再次乱点,发现也还是没有其他的相应了。

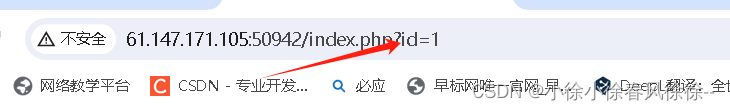

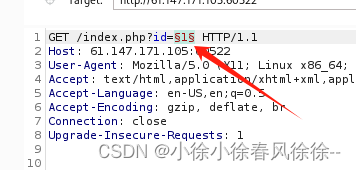

查看网页url链接,发现url中id=1

再联想到题目中提及,因此我猜测该网页有被爆破的可能。

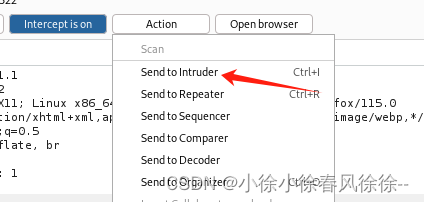

步骤二 使用burpsuite抓包

点击action

选择发送给爆破工具

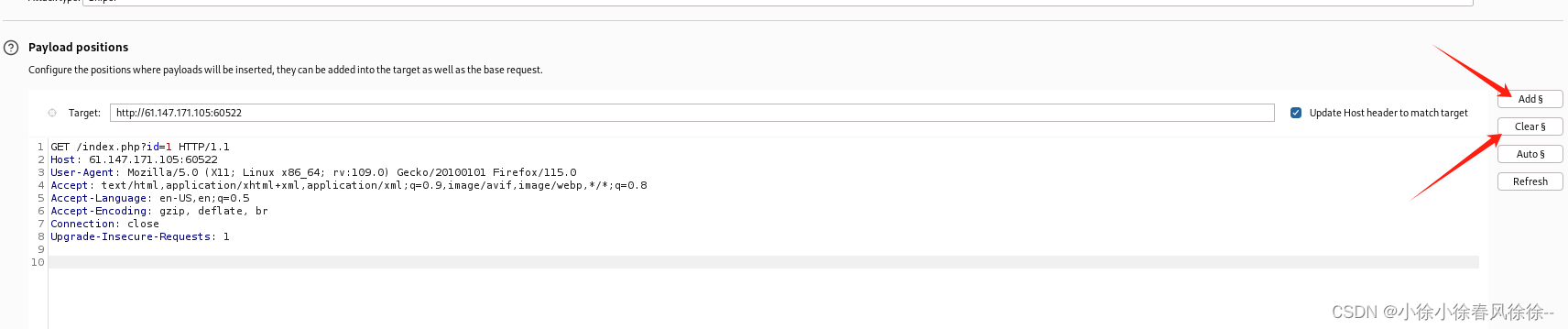

步骤三

先选择clear清楚参数值,随后点击id=后,点add 即如图所示

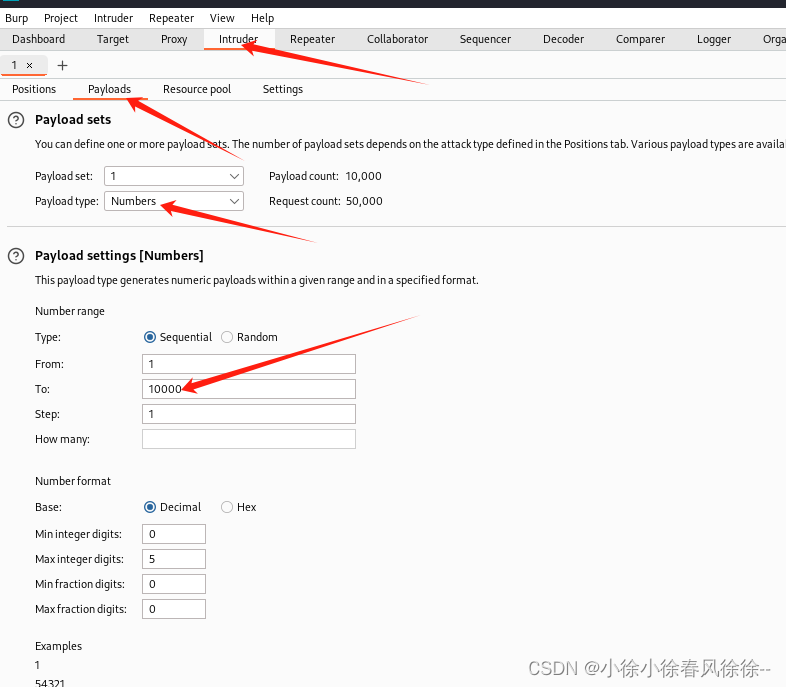

步骤四

进入payload

爆破类型(payload type)为数字numbers

数值范围1--10000.选择sequential(顺序)

开始爆破,此过程需等待比较长的时间,大家耐心等待。

爆...

...

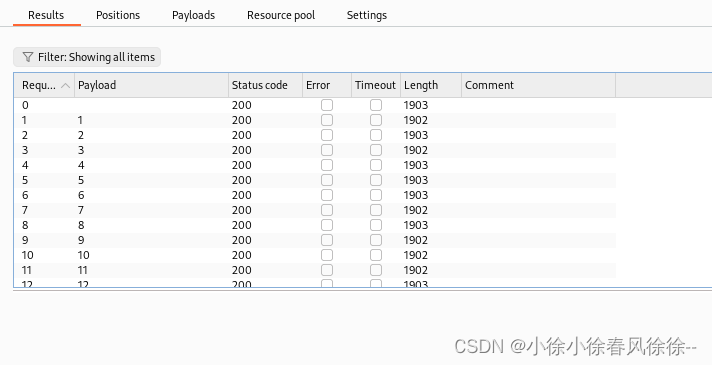

此处的原理就是通过不断修改id=后的值,逐个逐个尝试,知道找出不一样的length值。

此处发现,当id=2333时,返回的length长度与其他的不一致,那我们将2333输入到url后验证一下。

flag出现了!!!!

3626

3626

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?