目录

在本章中介绍了如何在网络中进行嗅探和欺骗,这是我认为最有效的一种攻击方式。几乎所有的网络安全机制都是针对外部的,而极少会防御来自外部的攻击,因此在网络内部进行嗅探和欺骗的成功效率极高。

前言

无论什么样的漏洞渗透模块,在网络中都是以数据包的形式传输的,因此如果我们能够对网络中的数据包进行分析,就可以掌握渗透的原理。另外,很多网络攻击的方法也都是发送精心构造的数据包来完成的,如常见的APP欺骗。利用这种欺骗方式,黑客可以截获受害计算机与外部通信的全部数据,如受害者登录使用的用户名与密码、发送的邮件等。

一、使用TcpDump分析网络数据

1、启动TcpDump工具

tcpdump

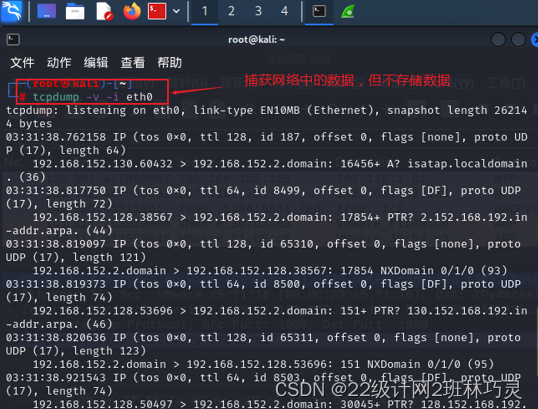

2、捕获网络中的数据,但不存储数据。

tcpdump -v -i eth0

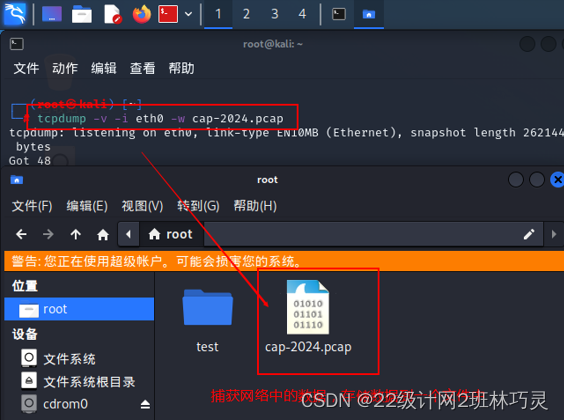

3、捕获网络中的数据,存储数据到一个文件中。

tcpdump -v -i eth0 -w cap-2024.pcap

二、使用Wireshark进行网络分析

1、启动Wireshark工具的方法

(1)命令提示行:

wireshark

(2)菜单启动:

2、Wireshark工具的环境配置

(1)主机上有多块网卡,可以指定一块网卡,屏蔽其他网卡的进出流量:

打开菜单Capture(捕获) / Options(选项),在“Capture Interfaes”窗口中选择需要的网卡

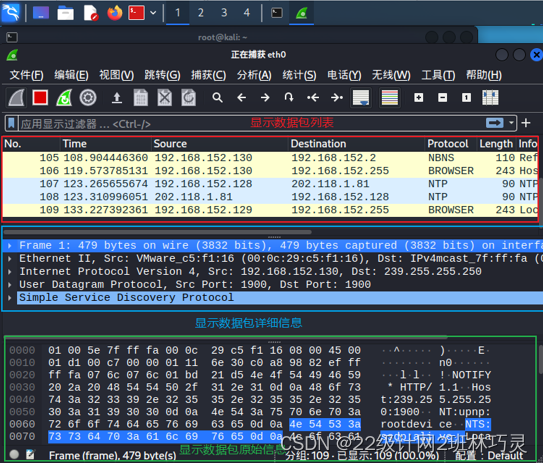

(2)工作面板从上到下分三部分:结果截图并作必要的说明。

3、Wireshark的显示过滤器使用

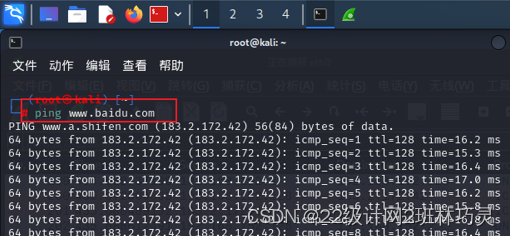

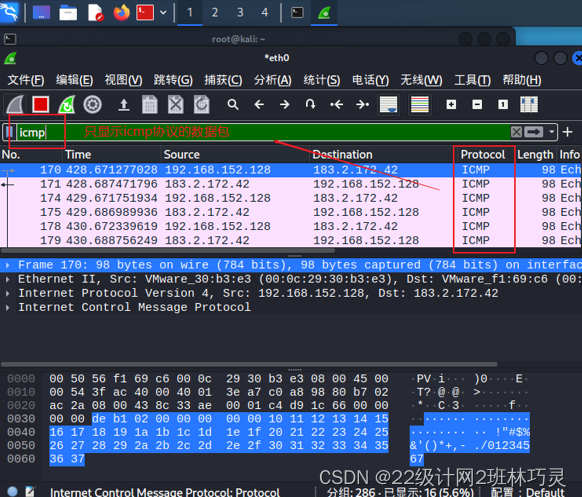

案例1:只显示icmp协议的数据包。结果截图并作必要的说明。

ping www.baidu.com

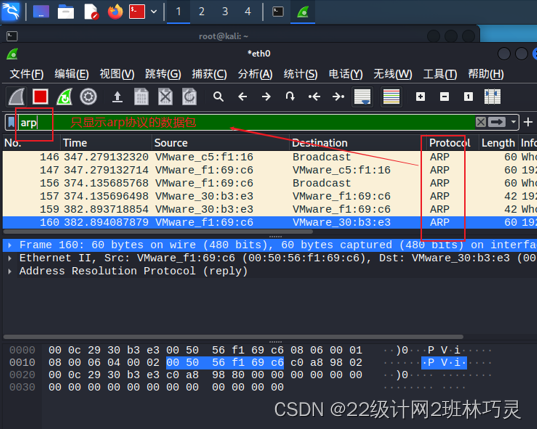

案例2:只显示arp协议的数据包。结果截图并作必要的说明。

案例3:只显示所有源地址IP为 192.168.152.130 (win7或XP)的数据包。结果截图并作必要的说明。

案例4:只显示所有源端口不为80的数据包。结果截图并作必要的说明。

三、使用arpspoof进行网络欺骗

0、安装arpsoof

apt install -y dsniff ssldump

1、arpspoof使用格式:

arpspoof

2、伪装为网关截获所有数据,结果截图并作必要的说明。

(1)实验所涉及的主机

攻击者IP: 192.168.152.131

被欺骗的主机IP: 192.168.152.129

默认网关: 192.168.152.2

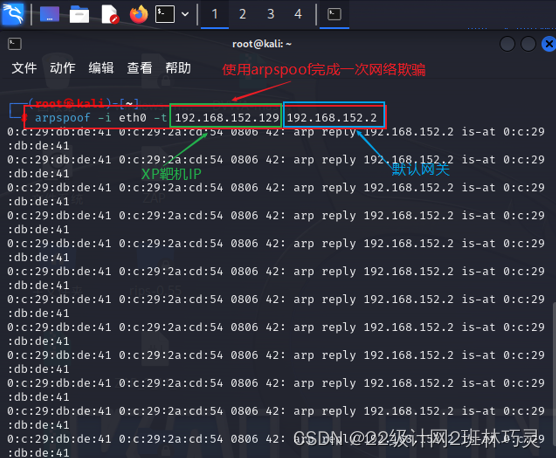

(2)使用arpspoof完成一次网络欺骗

arpspoof -i eth0 -t 192.168.152.129 192.168.152.2

(3)验证:在被欺骗的主机上查看arp表,攻击者和网关的mac地址相同

arp -a

(4)在攻击者主机上开启转发功能,将截获的数据包再转发出去,不影响被欺骗主机上网

echo 1 >> /proc/sys/net/ipv4/ip_forward

四、使用Ettercap进行网络嗅探

实验所涉及的主机:

攻击者IP: 192.168.152.131

被欺骗的主机IP: 19.168.152.132

默认网关: 192.168.152.2

以下操作步骤和结果截图并作必要的说明。

1、启动图形化Ettercap工具的方法

(1)菜单栏启动

(2)命令行启动

ettercap -G

2、Ettercap工具的环境配置

(1)选择中间人运行摸式(默认不勾选Bridged sniffing)

(2)选择网卡类型:

本地有线网卡:eth0

无线网卡:vlan0

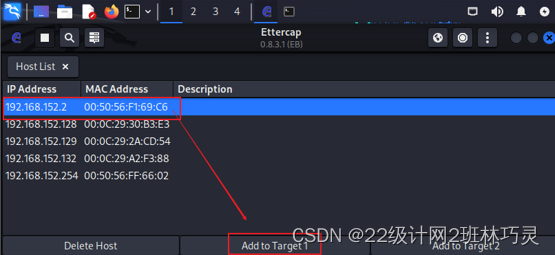

3、查看网络中可以欺骗的主机

4、在“Hosts list”中选择目标主机

(1)选择IP 192.168.152.2 主机(网关)作为目标1(单击Add to Target 1按钮)

(2)选择IP 192.168.152.132 主机(被欺骗主机)作为目标2(单击Add to Target 2按钮)

5、查看设置好的目标

6、对目标进行ARP欺骗

7、启动攻击

8、查看目标上所有连接

2192

2192

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?