先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

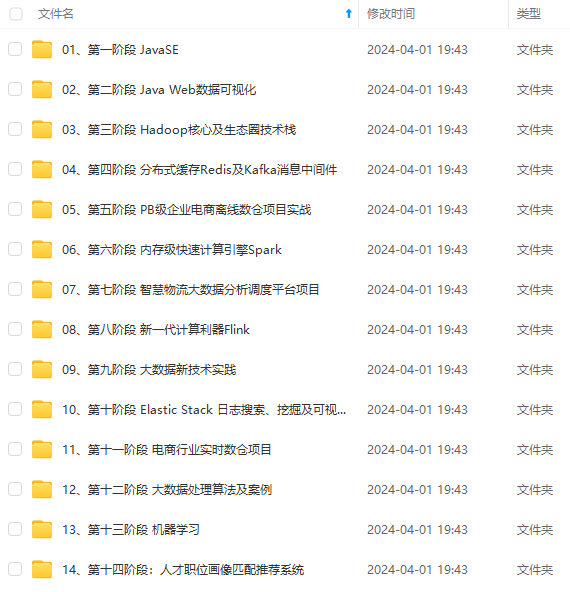

因此收集整理了一份《2024年最新大数据全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

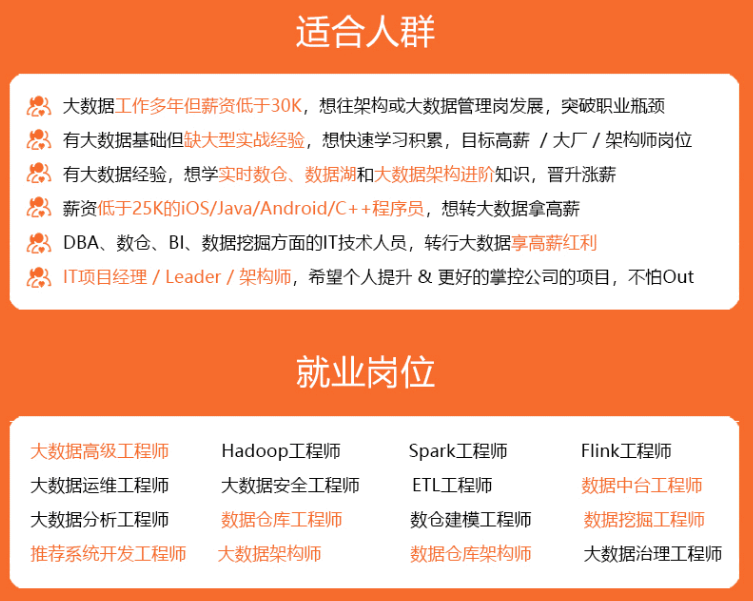

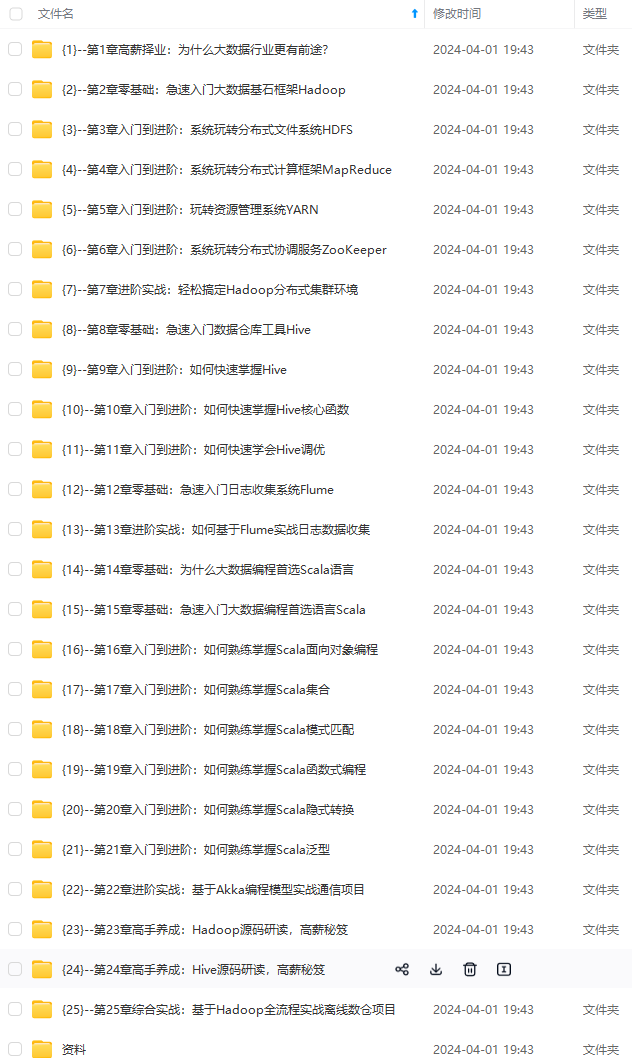

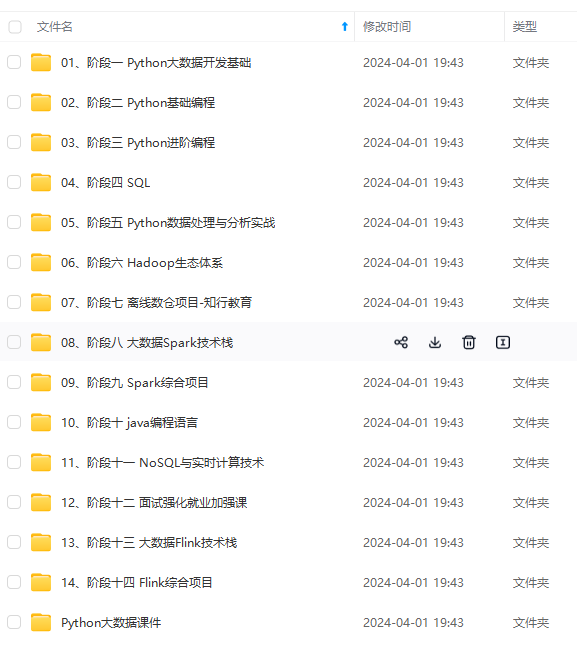

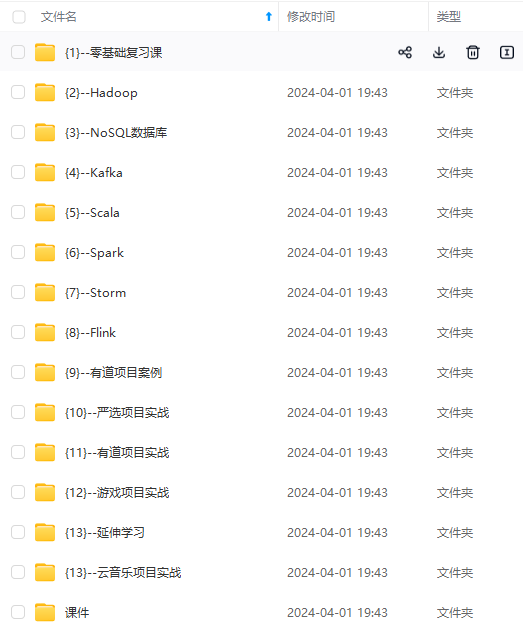

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上大数据知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

如果你需要这些资料,可以添加V获取:vip204888 (备注大数据)

正文

public class CustomOAuth2UserService implements OAuth2UserService {

private static final String MISSING\_USER\_INFO\_URI\_ERROR\_CODE = "missing\_user\_info\_uri";

private static final String MISSING\_USER\_NAME\_ATTRIBUTE\_ERROR\_CODE = "missing\_user\_name\_attribute";

private static final String INVALID\_USER\_INFO\_RESPONSE\_ERROR\_CODE = "invalid\_user\_info\_response";

private static final ParameterizedTypeReference<Map<String, Object>> PARAMETERIZED\_RESPONSE\_TYPE = new ParameterizedTypeReference<Map<String, Object>>() {

};

private Converter<OAuth2UserRequest, RequestEntity<?>> requestEntityConverter = new OAuth2UserRequestEntityConverter();

private RestOperations restOperations;

public CustomOAuth2UserService() {

RestTemplate restTemplate = new RestTemplate();

restTemplate.setErrorHandler(new OAuth2ErrorResponseErrorHandler());

this.restOperations = restTemplate;

}

@Override

public OAuth2User loadUser(OAuth2UserRequest userRequest) throws OAuth2AuthenticationException {

Assert.notNull(userRequest, "userRequest cannot be null");

if (!StringUtils

.hasText(userRequest.getClientRegistration().getProviderDetails().getUserInfoEndpoint().getUri())) {

OAuth2Error oauth2Error =

本文介绍了在Spring Security中如何配置自定义OAuth2UserService实现,以处理多种登录方式,包括遇到的问题及解决多方登录共存的策略。作者分享了相关代码和实现细节。

本文介绍了在Spring Security中如何配置自定义OAuth2UserService实现,以处理多种登录方式,包括遇到的问题及解决多方登录共存的策略。作者分享了相关代码和实现细节。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

873

873

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?