Low级别:

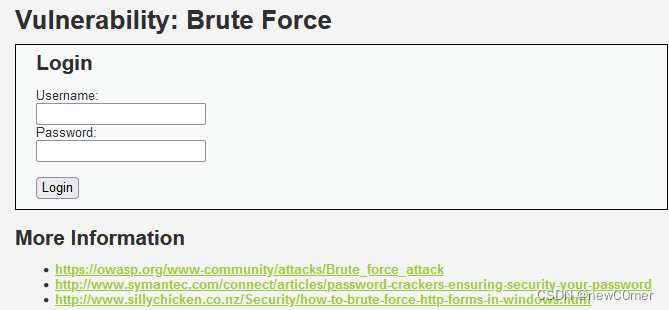

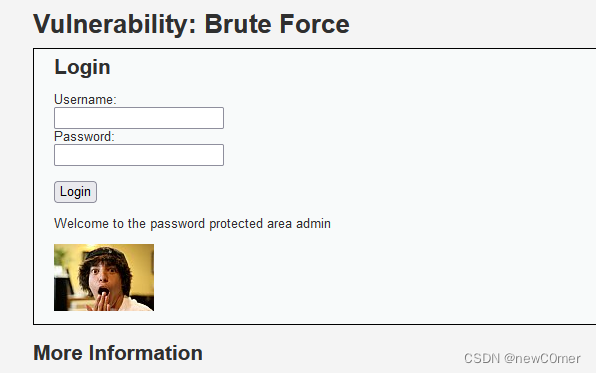

1.来到Brute Force模块,可以看到下面的登陆框

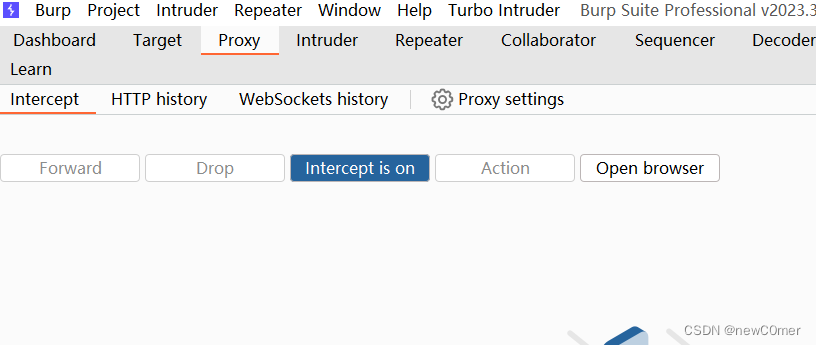

接着打开BurpSuite在Proxy模块开启拦截Intercept is on,打开浏览器开启代理

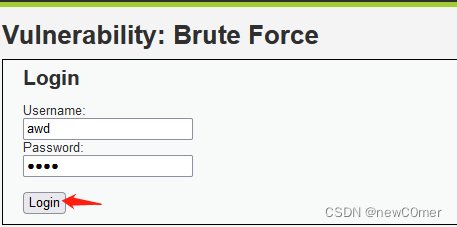

2.在登陆框中随意输入账户密码,然后点击Login提交数据

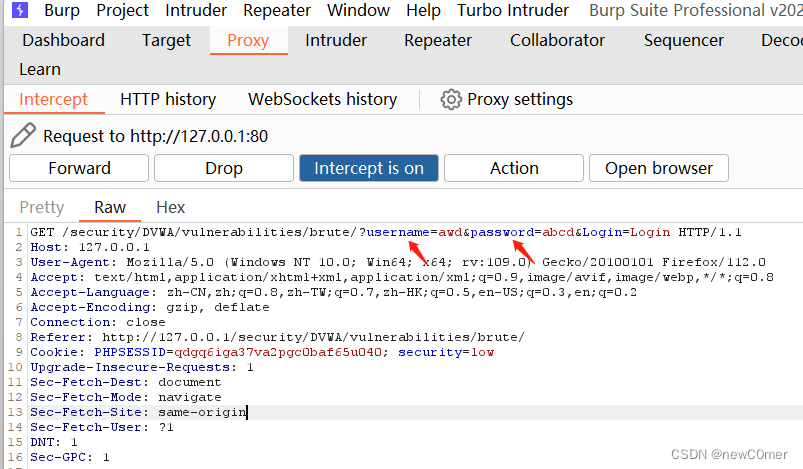

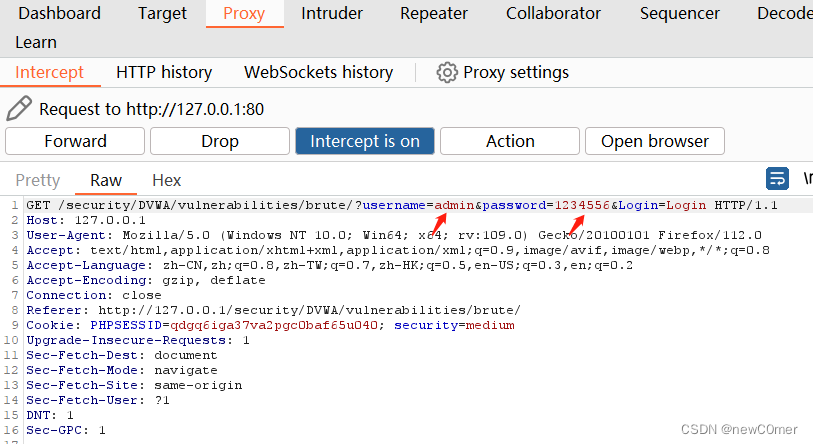

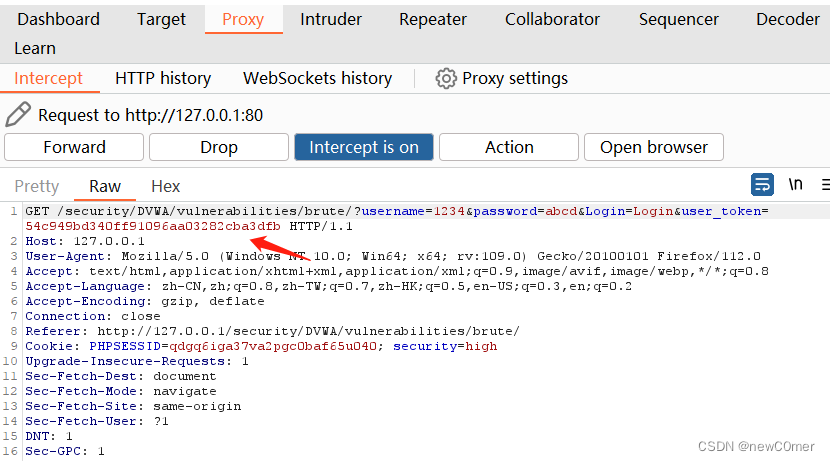

此时再返回BurpSuite就可以看到我们提交的数据包被拦截了

其中请求方式为GET型,因此参数就在URL当中,并且是明文传输的

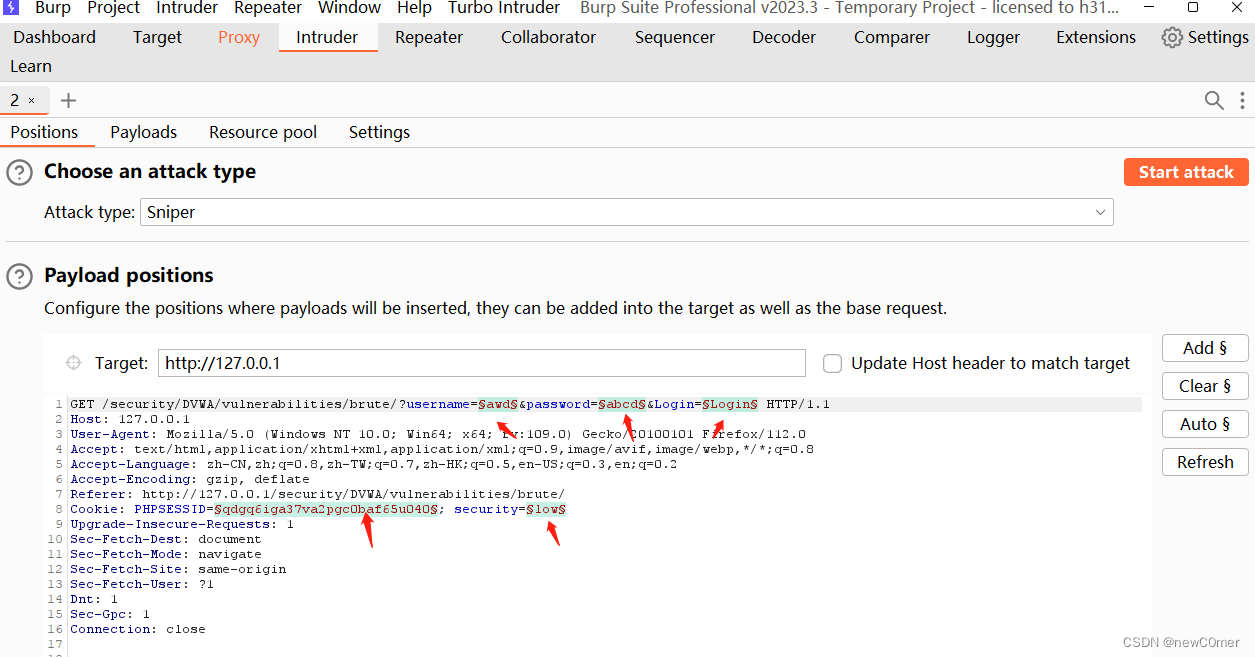

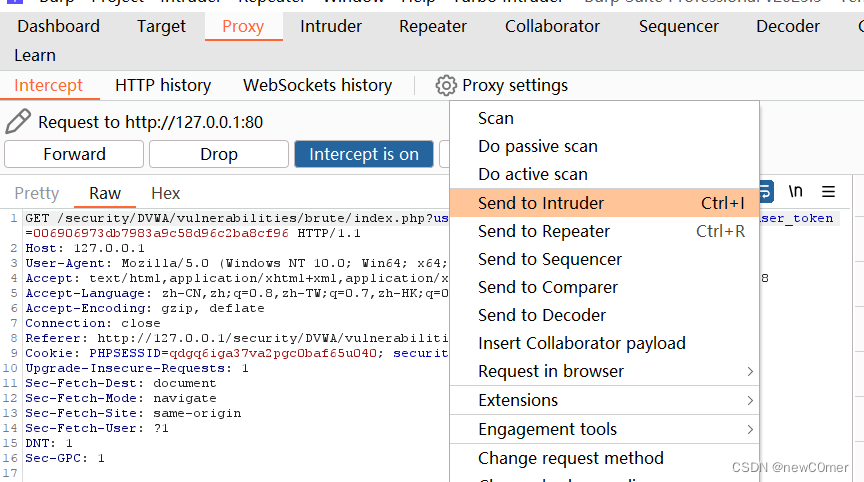

3.接着我们点击Action或者鼠标右键选择Send to Intruder模块,将数据包发送到Intruder模块

可以看到刚刚数据包的,参数值都被高亮了,代表被选中了,BP默认选中所有参数

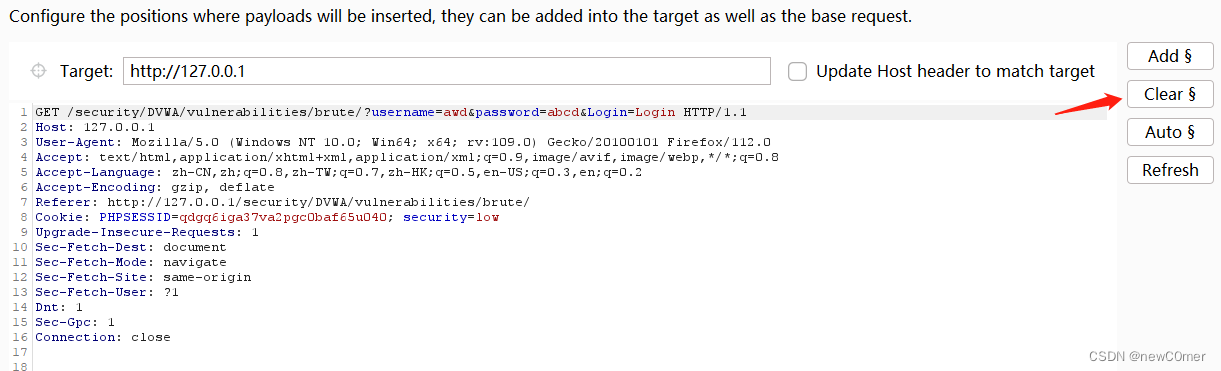

接着我们在点击右边的Clear§按钮就可以清除默认选中了

4.我们假设用户密码都不知道,因此需要爆破username参数和password参数的值,接着我们选中需要爆破的的参数值,并点击Add§标记爆破位置

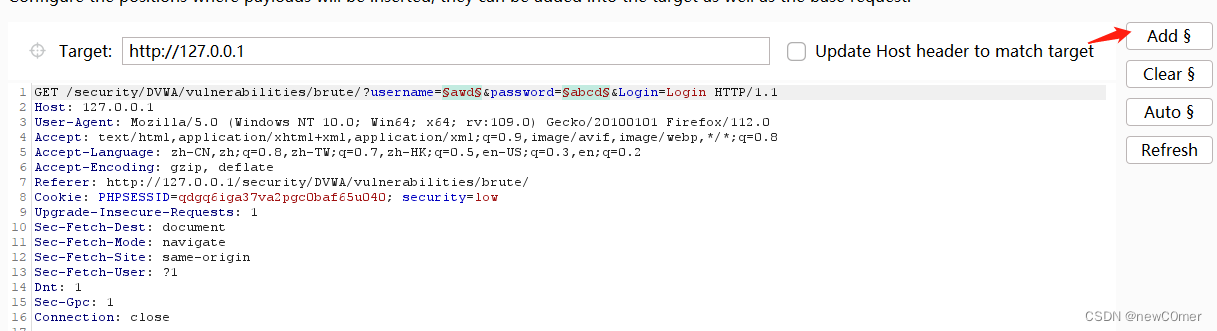

5.接着我们在Attack type选择攻击的模式,有四个模式

狙击手模式(Sniper):使用一组Payload集合,一次只对一个参数位置,进行Payload替换测试,从左至右,从上至下,一般在知道账户名时,爆破密码使用

攻城锤(Battering ram):使用一组Payload集合,一次对所有参数位置,进行Pyalod替换测试,从左至右,从上至下

草叉模式(Pitchfork):使用多组Payload集合,在每一个不同的参数位置上(最多20个),依次尝试每个Pyaload,一个参数对应一个Payload集合,一般使用在有账户加密码的字典尝试登陆

集束炸弹(Cluster bomb):使用多组Payload集合,在每一个参数位置进行组合爆破,是一组笛卡尔积,会尝试账号密码的所有可能组合

这里因为我们不知道账号密码,所以选择Cluster bomb模式

注:Payload:就是我们用来测试的字符串,在暴力破解当中我们也称为字典

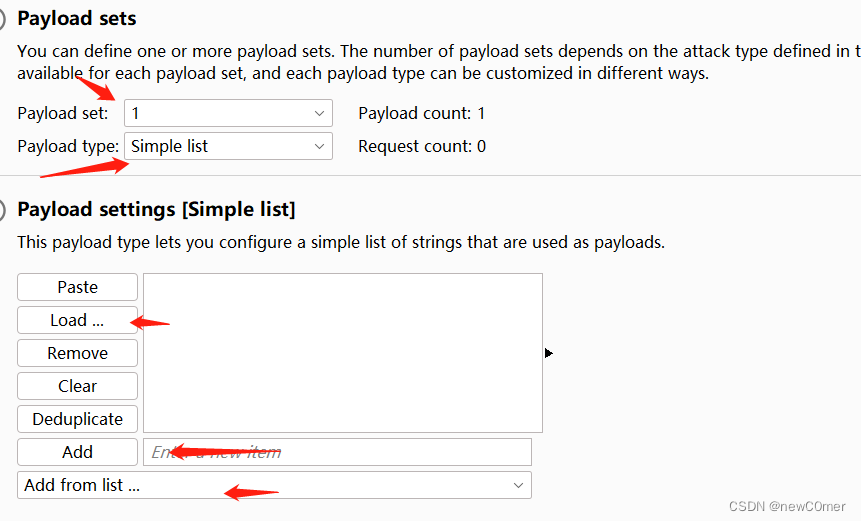

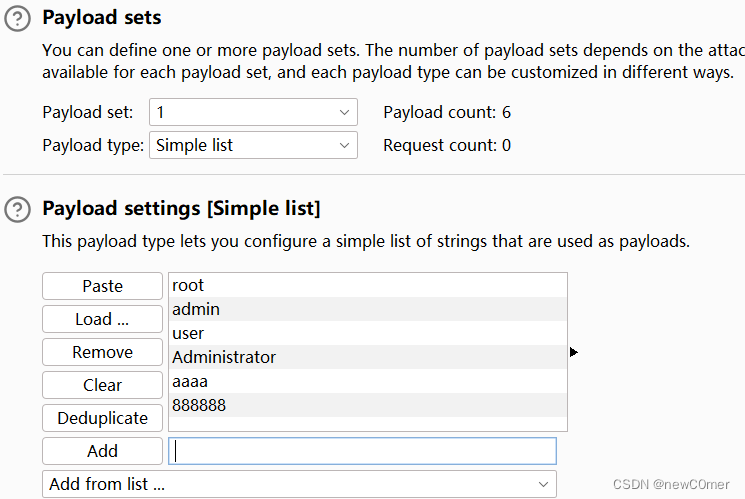

6.接着我们来到Payloads选项卡,因为我们使用的是Cluster bomb模式有几个参数就可以选择几个Paylaod

并且每个Payload可以在Payload type设置不同的类型,不同的类型对应的参数设置也有所变化

这里我们就两个都选用Simple list类型,接着我们可以自行添加对应Paylaod的测试值,在Add按钮处输入然后点击即可

也可以点击load按钮加载外部的.txt格式的字典文件,或者在Add from list选择工具自带的一些字典列表

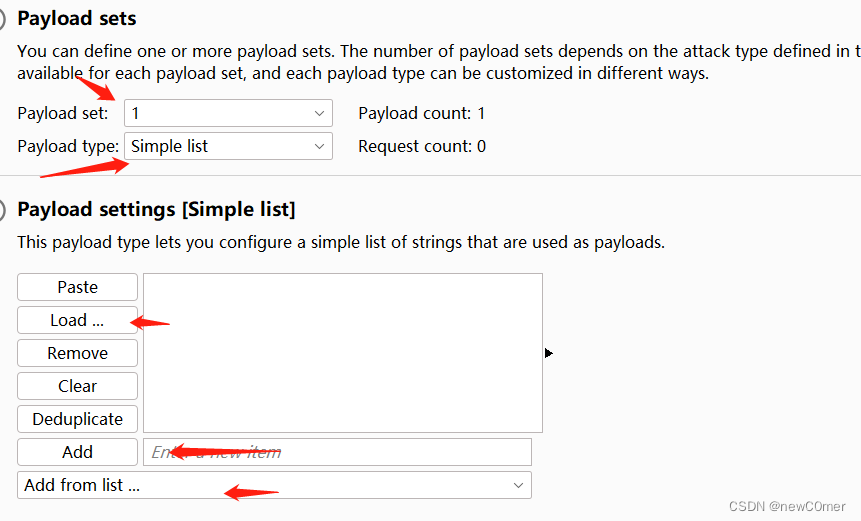

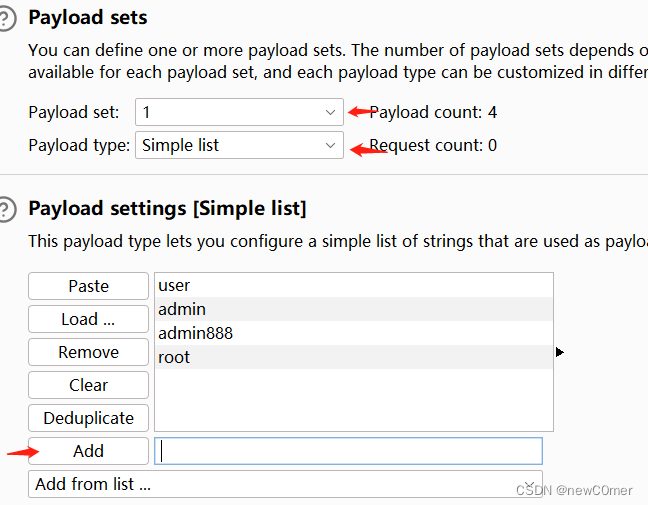

7.我们先选中第1个Payload,类型为Simple list,然后自行添加几个,因为第一个参数的位置是username,所以我们输几个常用的用户名

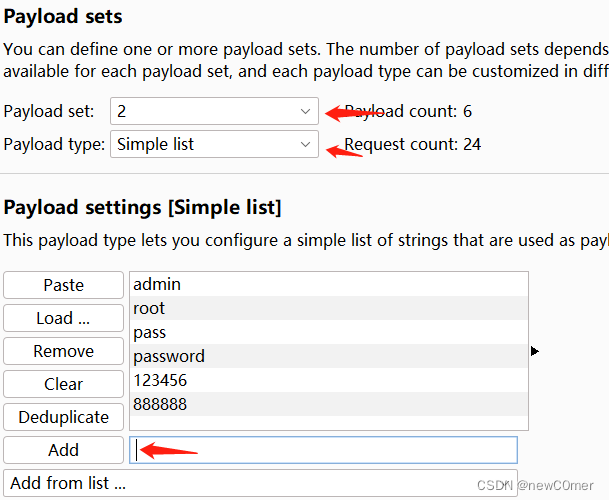

然后在更换第2个Payload,因为是password字段,我们就输几个常用的密码

8.接着在点击Start attack就可以开始攻击了

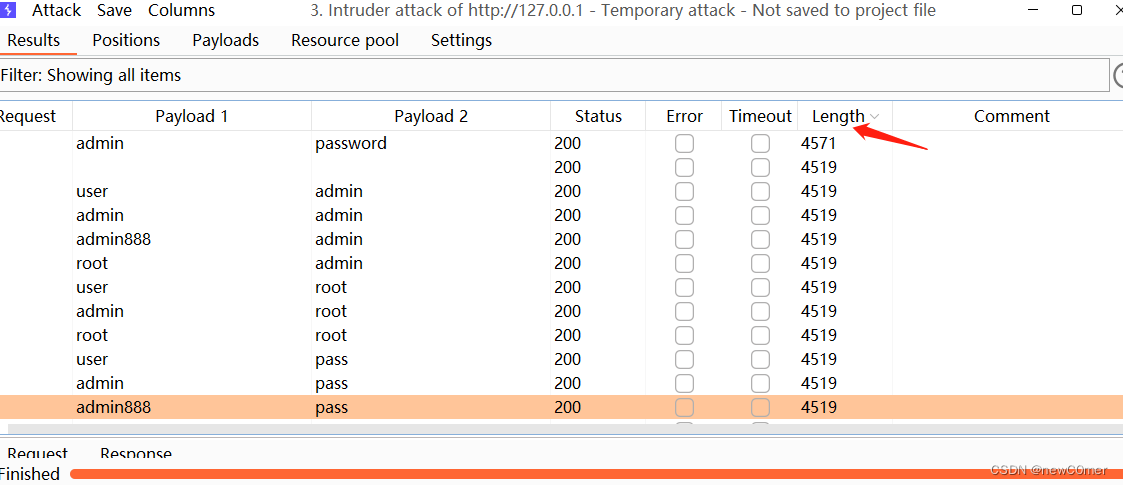

然后等待进度条攻击完成,完成后点击Length字段,给返回长度排个序

可以看到只有admin和password的组合返回了4571的长度,其他都是4519的长度

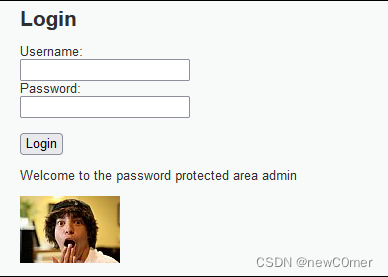

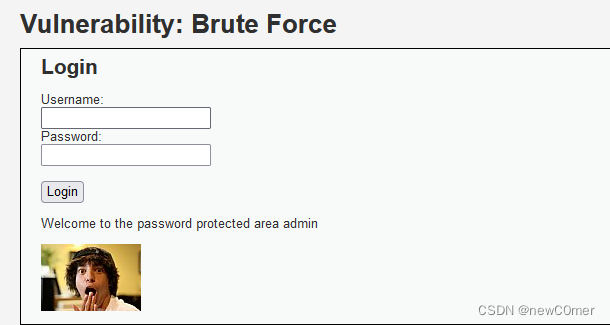

9.接着我们关闭BP的的拦截,在回到dvwa使用admin和password测试一下,可以看到登陆成功了

Medium级别:

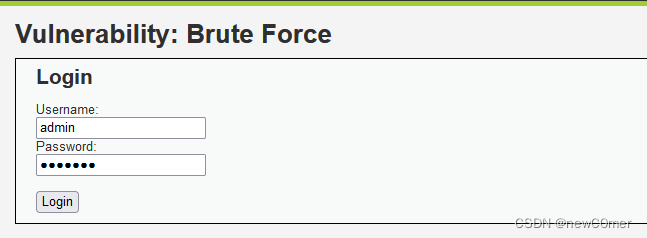

1.先更改级别为medium,然后开启Bp拦截和浏览器的代理

输入账号密码点击Login提交数据,这里我们假设知道账号为admin,不知道密码

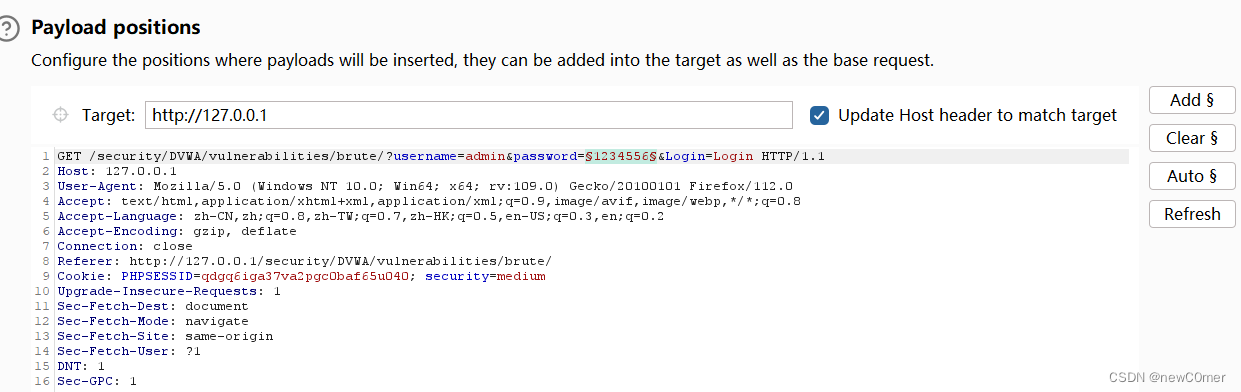

2.提交后在Bp的Proxy模块可以看到拦截到了带有账户、密码的数据包,然后鼠标右键发送到Intruder模块

3.先点击Clear清除默认选中的位置,假设我们知道用户名为admin,不知道密码,接着我们选中password的值,然后点击Add添加测试位置

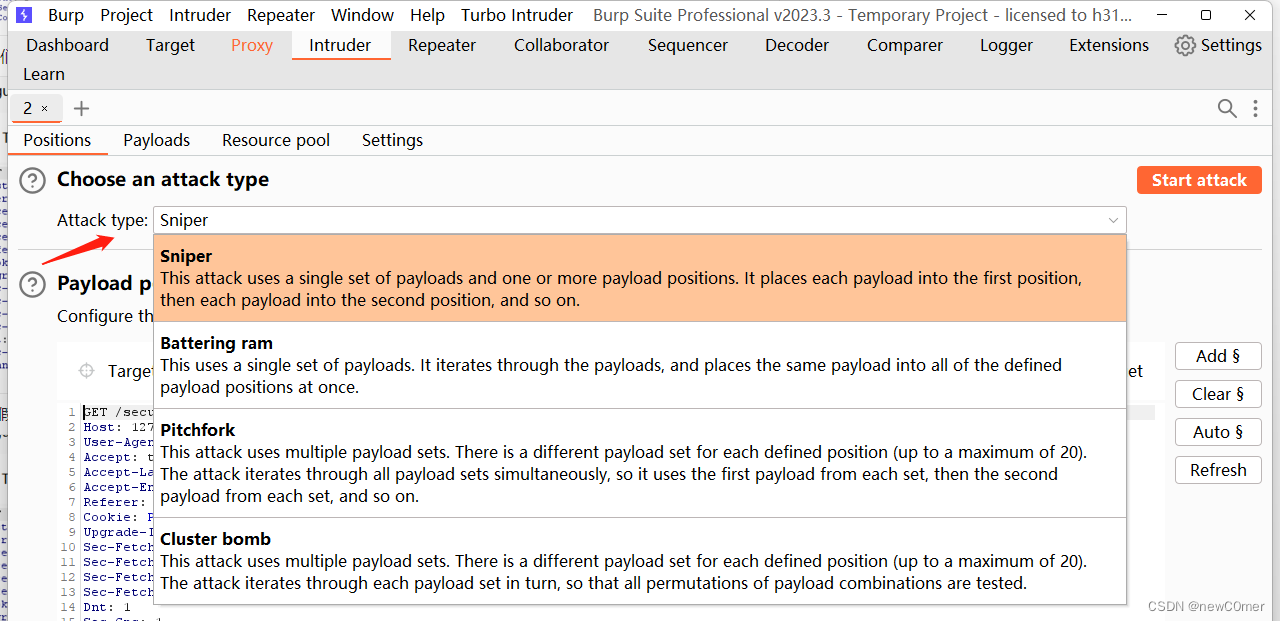

4.这次因为我们知道用户名,只需要爆破一个参数位置,所以选择攻击模式为Sniper模式

4.这次因为我们知道用户名,只需要爆破一个参数位置,所以选择攻击模式为Sniper模式

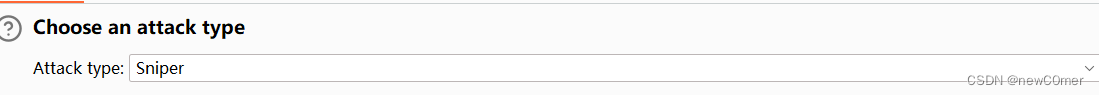

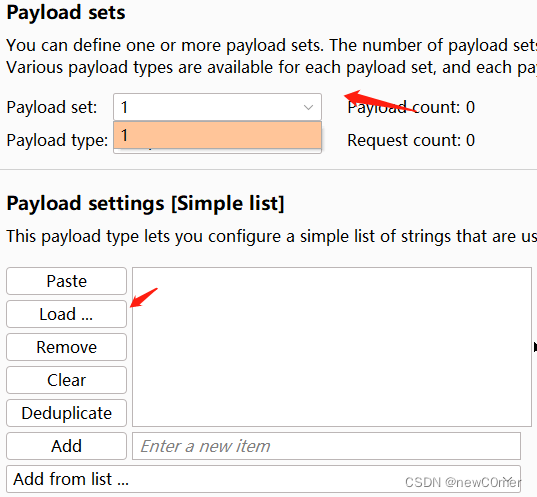

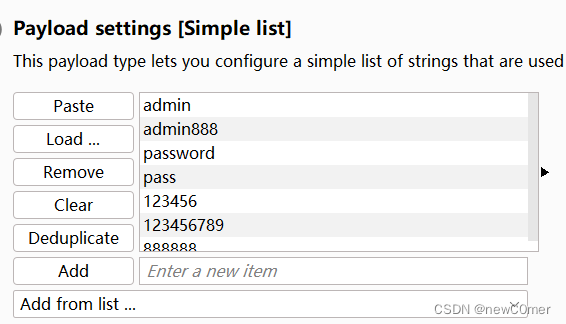

5.接着来到Payloads选项卡下,可以看到这次只有1个Payload可以用了然后设置类型为Simple list

5.接着来到Payloads选项卡下,可以看到这次只有1个Payload可以用了然后设置类型为Simple list

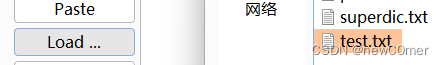

然后点击Paylaod settings模块的load按钮加载外部的字典

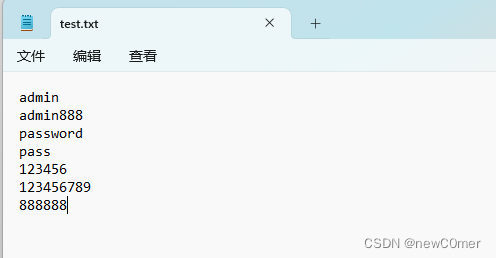

假设我们有一个密码字典为test.txt

此时我们可以点击Load从外部加载字典文件,导入到测试列表

可以看到字典当中的密码已经导入到测试列表了

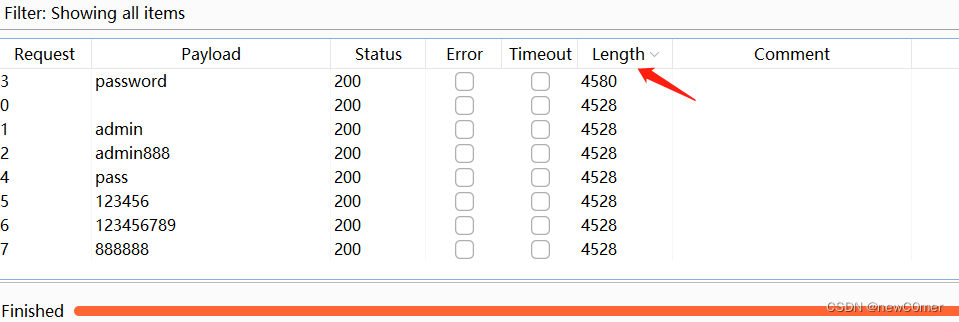

6.设置完后点击Start attack开始爆破

等待测试完成后,点击Length排个序,可以看到其他请求返回长度都是4528只有password这个

返回了一个不一样的

因此我们可以拿着不一样的这个去登陆测试一下,先关闭Bp的拦截,可以看到登陆成功了

因此我们可以拿着不一样的这个去登陆测试一下,先关闭Bp的拦截,可以看到登陆成功了

High级别:

1.切换等级后,开启bp拦截功能

High级别看上去和前两个级别差不多,所以我们正常输入一个账户密码点击提交请求

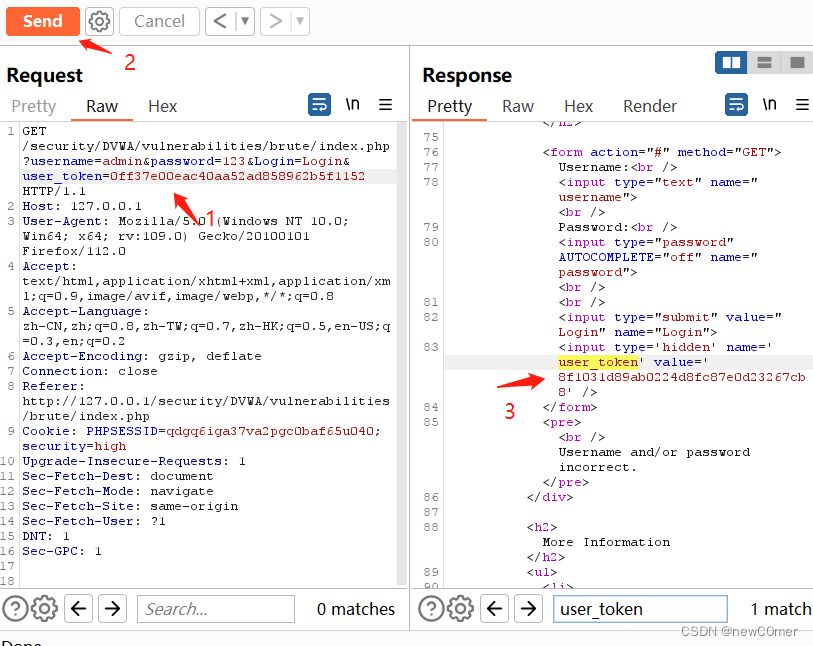

2.观察Bp抓到的HTTP请求包,可以看到在参数当中多了一个user_token的字段,猜测可能是在表单当中隐藏了一个自动

生成token的代码

3.此时我们关闭拦截,F12打开浏览器审查元素搜索是否存在user_token的字段,可以看到确实存在这样一个字段,并且值是一样的user_token为54c949bd340ff91096aa03282cba3dfb

接着我们可以多次提交不同的账号密码,查看这个token_user是否会变化

可以看到user_token的值发生了变化,此时我们就可以关闭Bp下班了,什么你想当一个大黑阔,那我们继续

本着没有绝对安全的原则,思考一下,既然我们可以在前端看到生成的Token那我们是不是可以利用某种手法,每次提交数据之前

都想办法获取到这个input标签里的token值!!

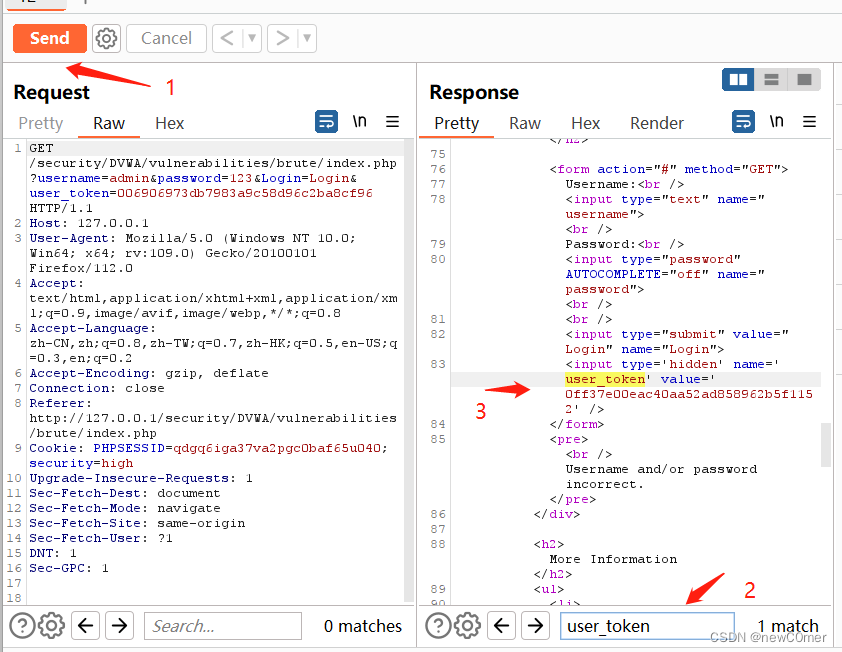

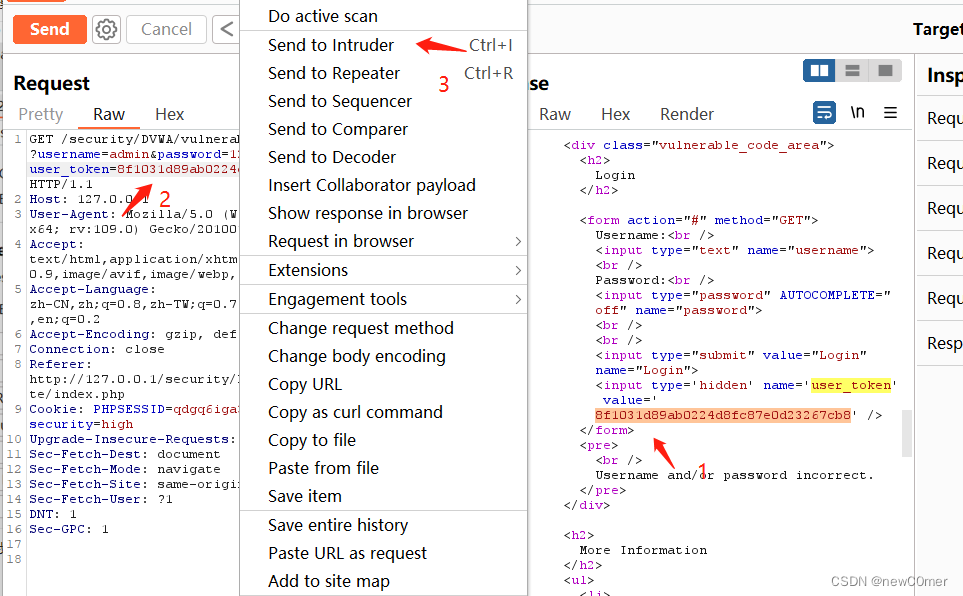

4.我们继续研究看看这个token值是怎么生成的,开启Bp的拦截重新提交一次数据后将拦截到的数据包右键发送到Repeater模块

5.来到Repeater模块将刚才发过来的HTTP请求包点击Send发送后,在右边响应包当中搜索是否存在user_token字段

可以看到此时响应包当中的user_token的值已经更新了,猜测可能是下一次请求的token值

值为:0ff37e00eac40aa52ad858962b5f1152

此时我们将这个新的Response当中的新token与Request当中的旧token替换,并点击Send发送,然后查看返回

的新Response是否正常,以达到测试新token 的有效性,可以看到页面正常响应了,并且又返回了新的user_token

此时我们只需要获取到每次提交后响应包当中的token并替换当前请求的账号密码,即可进行爆破了

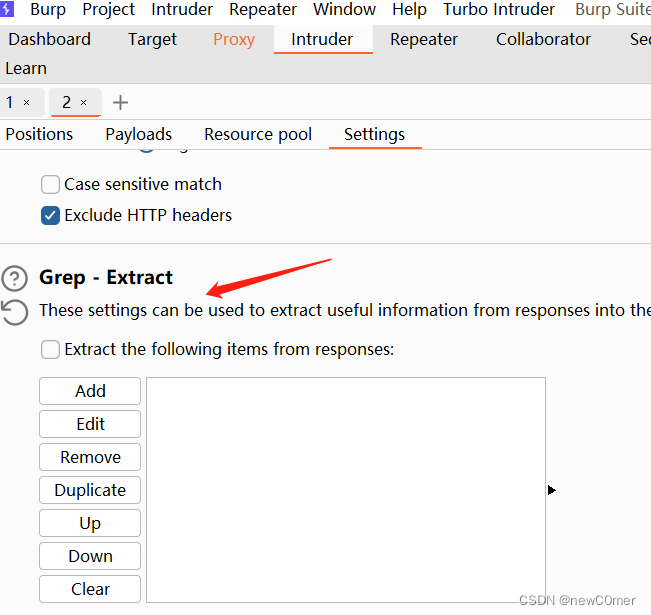

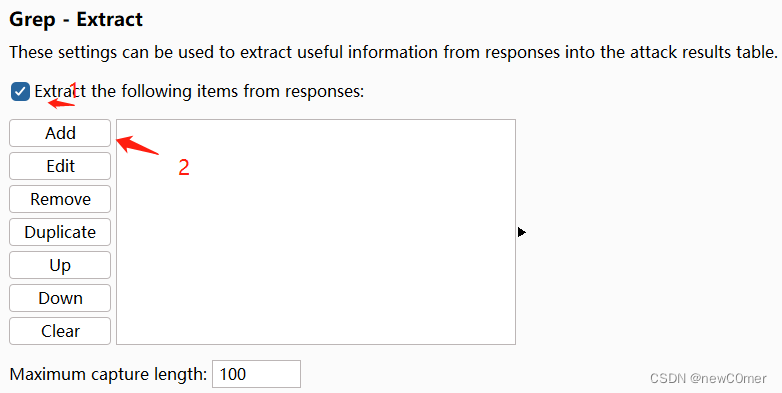

6.此时Bp就说话了,巧了你想要的样子我都有!,在Intruder模块中Settings选项卡(旧版就是options选项卡)当中刚好

有一个模块可以从响应包中提取信息

7.接着我们在Repeater模块将新获取的user_token再和Request当中的user_token替换

然后发送到Intruder模块,就可以设置Payload了

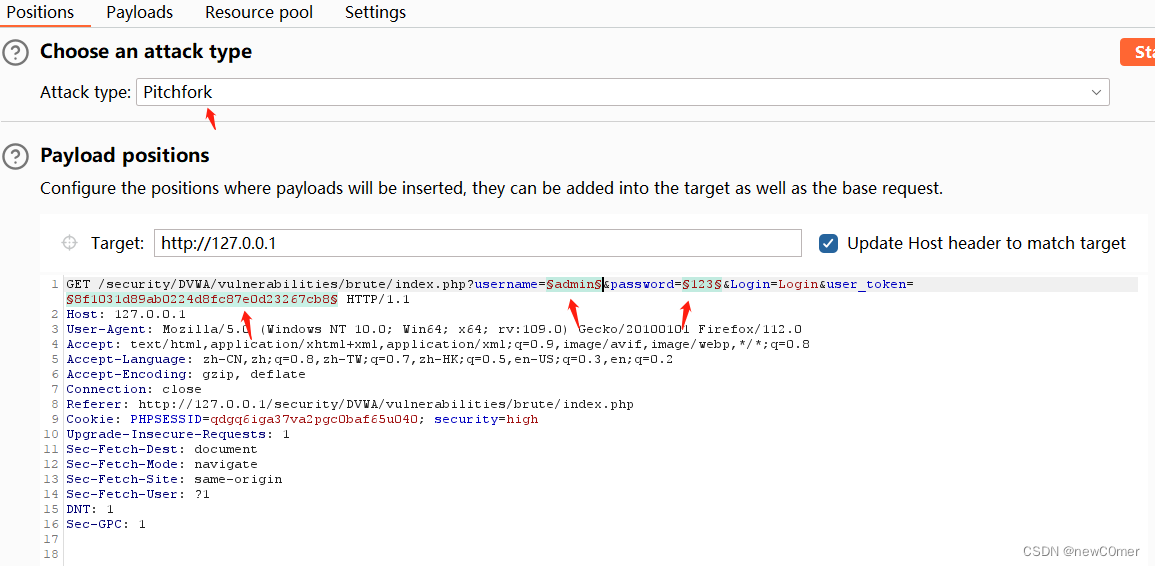

8.来到Intruder模块,假设我们不知道用户名,不知道密码,因此需要将用户名,密码和user_token的值

8.来到Intruder模块,假设我们不知道用户名,不知道密码,因此需要将用户名,密码和user_token的值

设置为Payload参数,然后选择Pitchfork模式(Low级别介绍了这里就不赘述了)

9.因为Pitchfork模式又设置了三个参数,在爆破时会用到三组Payload集合,并且会一一对应例如

9.因为Pitchfork模式又设置了三个参数,在爆破时会用到三组Payload集合,并且会一一对应例如

u1、p1、t1、u2、p2、t2

这样的方式进行匹配,所以我们在设置账户密码字典的时候要尽量做到用户名密码可能匹配的情况

我们将第1个,第2个payload设置为simple list类型,并按照匹配原则进行Payload集合设置

10.接着我们来获取user_token

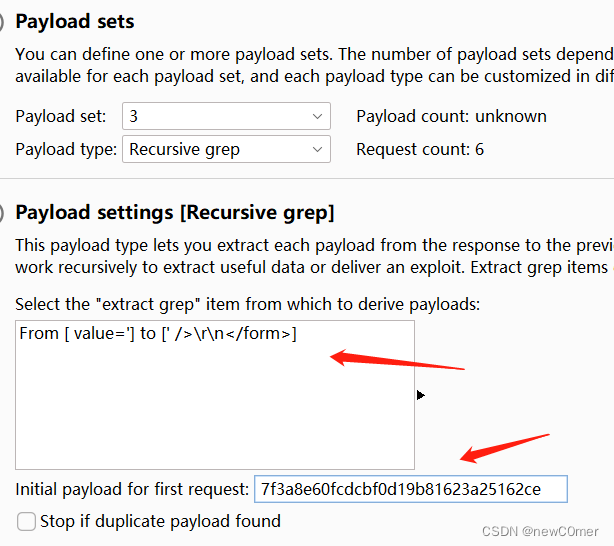

将第三个Payload设置为Recursive grep类型,然后去Settings选项卡

找到Grep extract 勾选Extract the following items from responses在点击Add

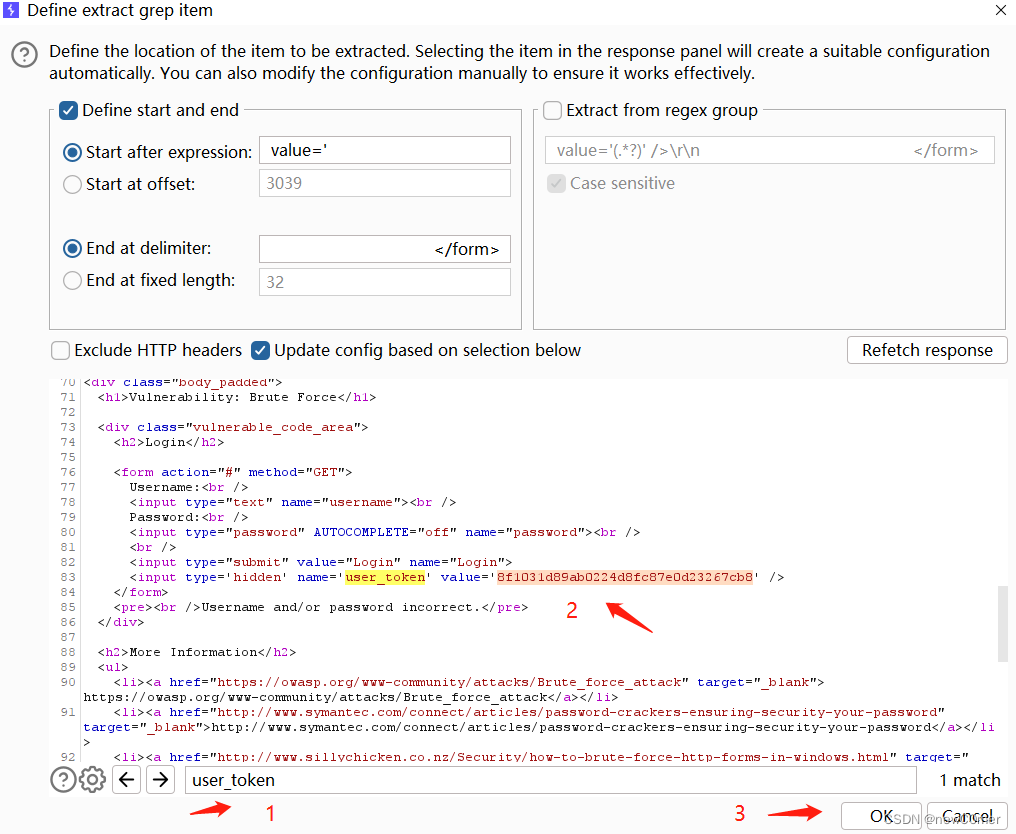

11.接着我们搜索user_token并选中它的值,点击OK

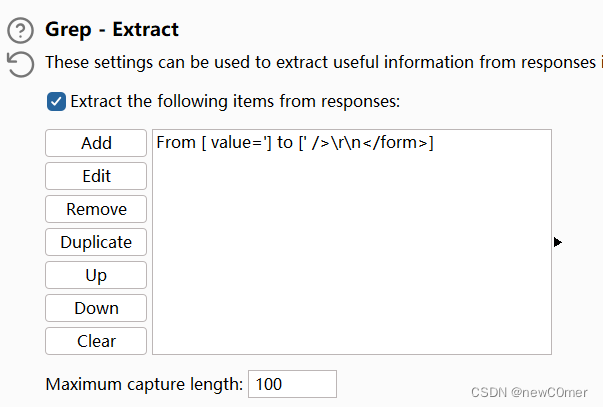

此时可以看到自动生成了对应的正则表达式

此时可以看到自动生成了对应的正则表达式

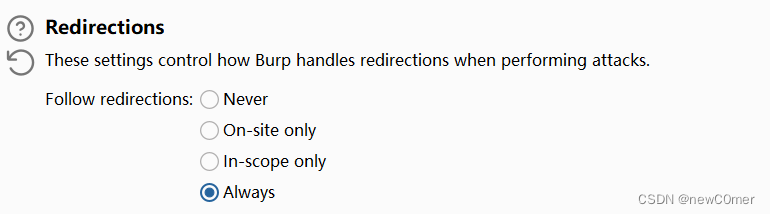

接着在将下方的Redirections设置为Always

12.此时我们在回到刚刚第三个Payload设置的地方就可以看到自动加载了刚才生成的正则

然后在去Repeater模块发送一次请求,从响应包中重新获取一个新的user_token并复制到Initial payload for first request当中

作为一次新请求的开始

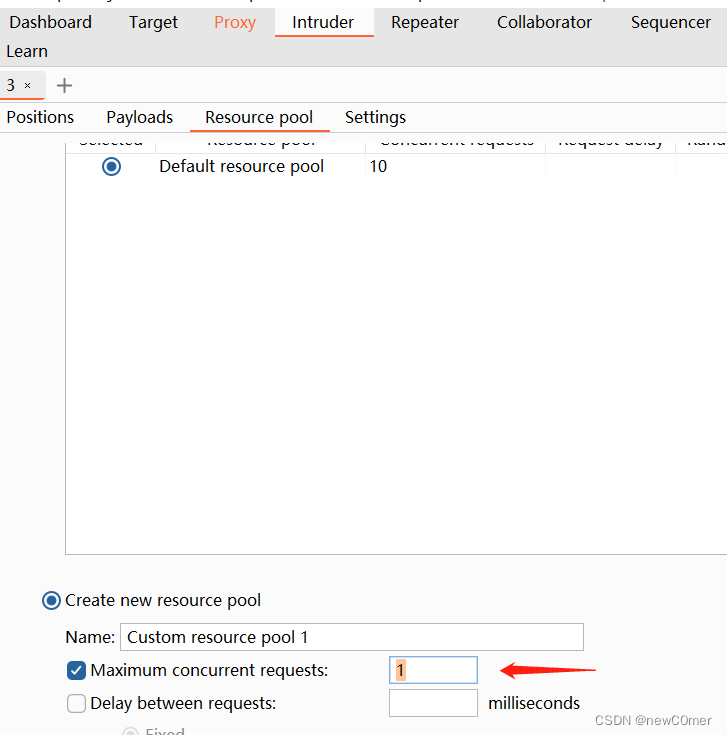

因为使用到了递归grep因此需要将线程数设置为1(如果是老版bp可以在options中设置)

然后就可以开始爆破了

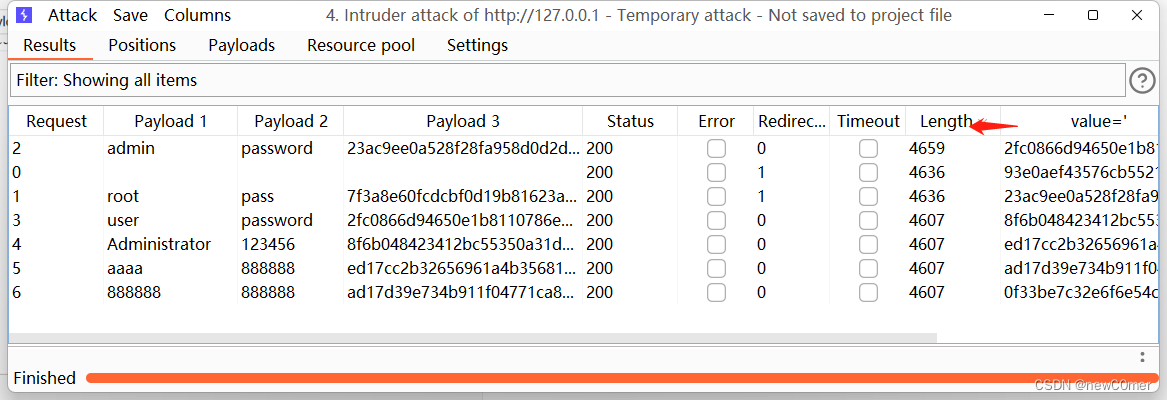

13.点击Start attack等待攻击完成即可

点击Length对数据包进行按长度排序发现只有admin和password的数据包返回长度不一样

接着关闭拦截,拿去dvwa测试一下即可

可以看到登陆成功了

可以看到登陆成功了

2275

2275

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?