前言

在SRC(Security Response Center,安全响应中心)漏洞挖掘中,信息收集的作用至关重要。信息收集是漏洞挖掘的第一步,它帮助研究人员全面了解目标系统或应用的网络结构、技术栈、安全配置、已知漏洞等关键信息。这些信息对于后续的漏洞挖掘工作至关重要,可以肯定的来说你能否挖到漏洞的很大一部分原因来自信息收集。当然信息收集也不能完全决定src挖掘的产出,各种渗透思路和自己的知识积累也是很重要的部分。除了这些还有一部分很重要的点就是特权账号。(本人菜鸟大佬轻喷)。

一、基本信息收集

在信息收集的初始阶段,首要任务是明确目标。这包括确定目标站点名、主站域名,查询相关的备案信息,以及收集公司的规模、业务范围等基础信息。这些信息为后续更深入的收集工作提供了方向和基础,确保我们能在正确的方向上开展安全分析和漏洞挖掘。

关注内容

1. 企业股权架构:了解公司的股权结构,确定控股子公司,收集边缘业务系统资产。

2. 网站备案:获取公司的备案信息,包括根域名及其子域名。

3. 对外发布的产品:收集公司公开发布的产品信息,包括小程序、公众号APP、IoT设备等。

4. 法人电话号、邮箱:获取公司法人的联系方式,可能作为渗透测试的联络点。

用处

获取控股子公司名称,收集边缘子公司资产,为漏洞挖掘提供更多可能性。

获取网站备案信息,帮助定位公司的在线资产,包括可能的子域名和IP地址。

收集对外发布的产品信息,发现额外的网络资产,扩大漏洞挖掘的范围。

获取法人联系方式,可能为进一步的社会工程学攻击提供线索。

1.选择目标站点

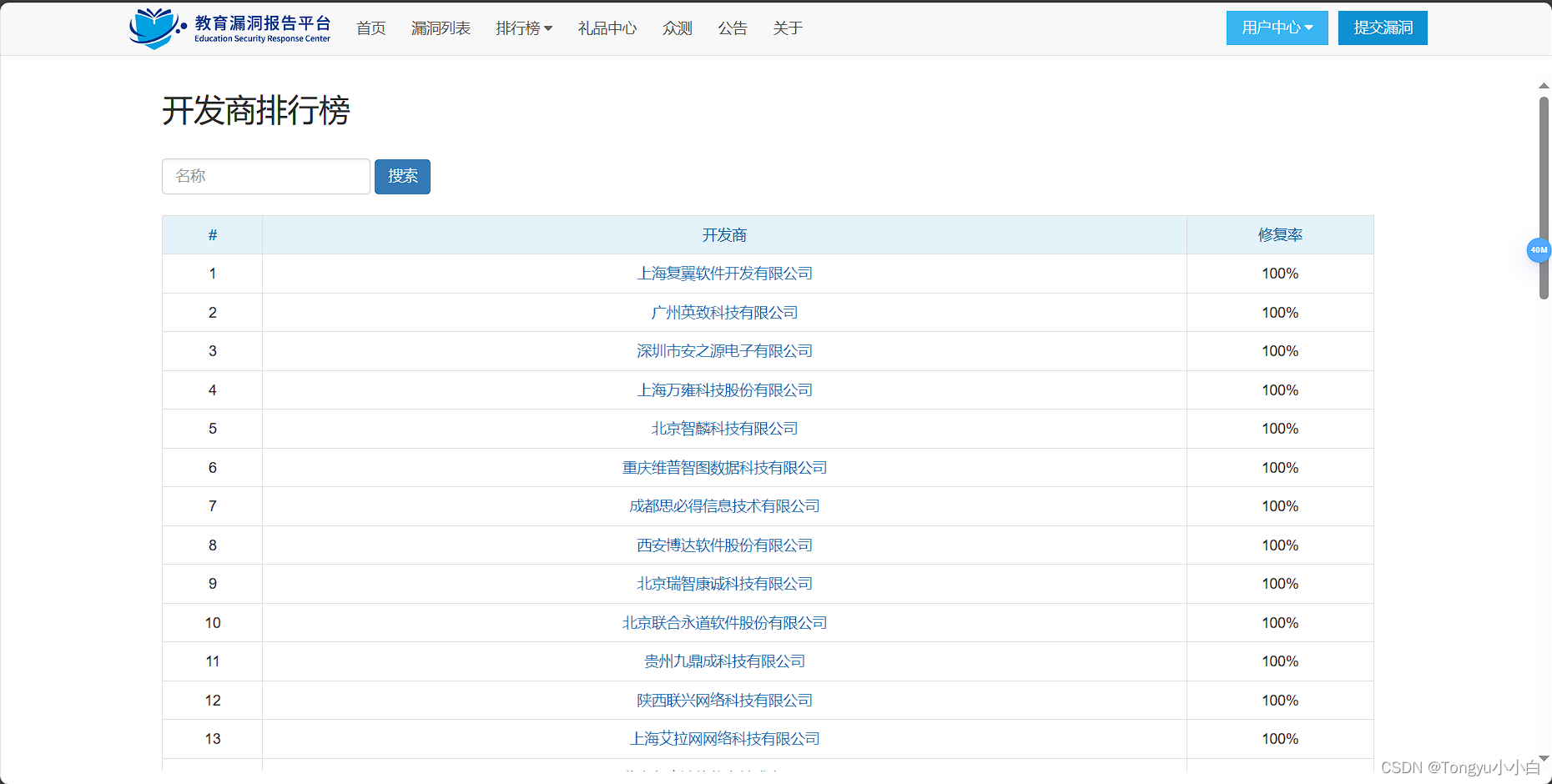

在目标选择上是前期交互的重要环节,在企业src中选择比较简单资产较多。或者根据平台福利和平台评价进行目标选择。在edu中我们可以通过漏洞提交排行榜判断目标资产的难易程度。(注意并不是排名越靠后站点越容易攻破,也有可能是站点资源太少或者资产存在内网导致难以攻破排名靠后)。

教育漏洞报告平台(EDUSRC) (sjtu.edu.cn)![]() https://src.sjtu.edu.cn/

https://src.sjtu.edu.cn/

2.高校目标收集

掌上高考—2024高考志愿填报服务平台 (gaokao.cn)![]() https://www.gaokao.cn/

https://www.gaokao.cn/

3.开发商

在选择目标时也不一定要针对学院,也可以进行供应商渗透。通过供应商系统漏洞,找到使用该系统的学校造成通用漏洞就可以实现大量刷分。寻找供应商也可以从edusrc平台排行榜中找到。

二、根域名收集

在确定目标之后的首要任务就是找寻目标的资产,目标资产又包括主资产和边缘资产。只有找到的资产越多你又可能出洞的概率越大。

1.浏览器搜索

通过浏览器直接进行目标站点的搜索一般可以确定主站域名也就是根域名。

2.whois查询

通过whois查询到网站管理员手机号码、姓名、邮箱通过Whois反查查 询出网站管理员所注册过的域名,可以对注册的其他域名进行漏洞挖掘。通过whois查询出来的信息还可以生成sg字典进行管理员账号爆破。

域名Whois查询 - 站长工具 (chinaz.com)![]() https://whois.chinaz.com/

https://whois.chinaz.com/

站长工具_whois查询工具_爱站网 (aizhan.com)![]() https://whois.aizhan.com/

https://whois.aizhan.com/

WHOIS Search, Domain Name, Website, and IP Tools - Who.is![]() https://who.is/(国外whois)

https://who.is/(国外whois)

在进行网络安全测试和信息收集时,了解目标域名的相关信息至关重要。以下是其他的常用whois查询:

阿里云 WHOIS 查询 链接: https://whois.aliyun.com

简介: 通过阿里云提供的 WHOIS 查询服务,可以获 取域名的注册信息、DNS 服务器、注册商等信息。

腾讯云 WHOIS 查询 链接: https://whois.cloud.tencent.com/

简介: 腾讯云提供的 WHOIS 查询服务,用 于查询域名的注册信息、DNS 服务器、注册商等详细信息。

中国互联网信息中心(CNNIC)IP WHOIS 查询 链接: http://ipwhois.cnnic.net.cn/

简介:中国互联网信 息中心提供的 IP WHOIS 查询服务,可查询中国境内 IP 地址的注册信息、网段归属等。

3.icp备案查询

查询网站的 ICP(互联网内容提供商)备案 信息,包括备案号、网站名称、备案日期等。同一备案下可能有多个域名。

国家企业信用信息公示系统 (gsxt.gov.cn)![]() https://www.gsxt.gov.cn/index.html

https://www.gsxt.gov.cn/index.html

icp备案网

ICP备案查询网 - 网站备案查询 - 工信部域名备案查询实时数据 (beianx.cn)![]() https://www.beianx.cn/

https://www.beianx.cn/

站长工具

ICP备案查询_APP及小程序备案查询 - 站长工具 (chinaz.com)![]() https://icp.chinaz.com/

https://icp.chinaz.com/

企业资产还可以通过天眼查、企查查、爱企查、启信宝等获取目标企业的微信公众号、微博、备案 站点、APP、软件著作权等信息这里也推荐一个集成工具:https://github.com/wgpsec/ENScan_GO一款基于各大企业信息API的工具,解决在遇到的各种针对国内企业信息收集难题。一键收集控股公司ICP备案、APP、小程序、微信公众号等信息聚合导出。 - wgpsec/ENScan_GO![]() https://github.com/wgpsec/ENScan_GO

https://github.com/wgpsec/ENScan_GO

三、敏感信息收集

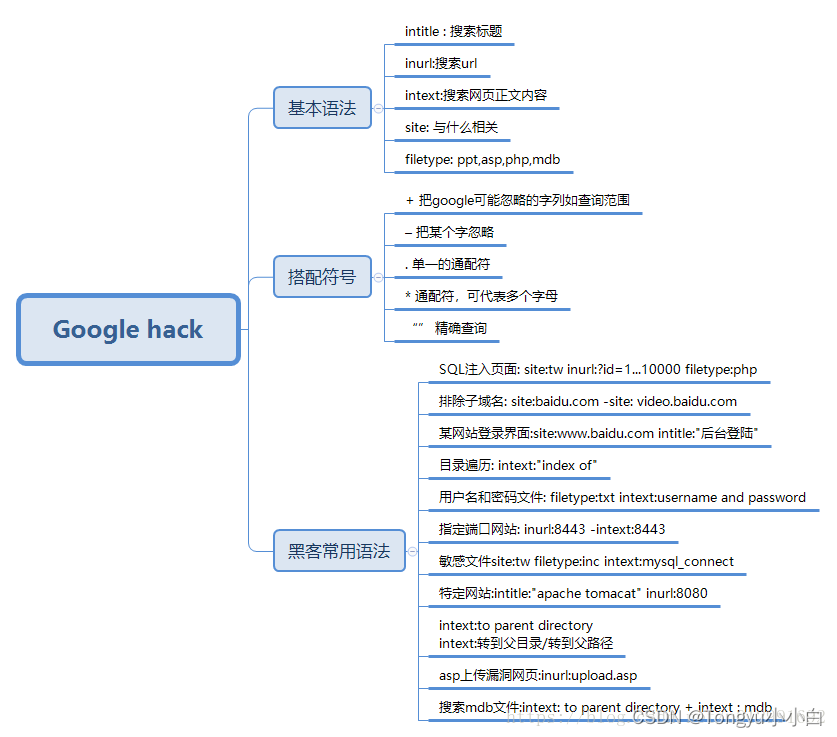

1.Google、bing、baidu

链接: https://www.google.com/

特点: 提供了强大的搜索功能,但需要翻墙才能访问。

常用语法: site:xxx.cn :限定搜索特定域名下的页面。 intext:"身份证" intext:"电话" filetype:xlsx OR filetype:pdf OR filetype:docs :搜 索包含指定关键词和后缀的文件。 inurl:xxx :指定搜索特定 URL 中包含的关键词,可能发现额外的资产。

Bing

链接 https://cn.bing.com/特点: 不需要翻墙即可访问,适合获取基本信息。搜索结果可能略显模糊。常 用语法: 与Google类似,但搜索结果可能不如Google精准。

百度

链接: https://www.baidu.com/特点: 适用于搜索国内内容,包括信息泄露和隐藏路由。常用语法: 类似于Google和Bing,但结果主要包括国内网站。

除了常规搜索引擎,还有一些二开的谷歌语法搜索工具,如:

https://dorks.faisalahmed.me/

2.github

GitHub源码泄露肯定都听说过,但是真正找的源码的案例可能很少,可能是你用的方法有问题,网站域 名、网站JS路径、网站备案、网站下的技术支持这些都可以放进去GitHub搜。

3.抖音、小红书、快手等

四、子域名挖掘

1.SSL(HTTPS)证书

点击浏览器网站旁边的小锁,然后点击证书就可以查看到该网站的SSL证书了这里以edge为例

大厂商的SSL证书一般都是「一证多用」,根据证书透明日志这个特性,可以得知一些子域名

在线证书查询

crt.sh | Certificate Search![]() https://crt.sh/

https://crt.sh/

2.js收集

URLfinder

JSfinder

3.子域名爆破

在线子域名爆破

在线子域名爆破 (zcjun.com)![]() http://z.zcjun.com/

http://z.zcjun.com/

oneforall

shmilylty/OneForAll: OneForAll是一款功能强大的子域收集工具 (github.com)![]() https://github.com/shmilylty/OneForAll

https://github.com/shmilylty/OneForAll

layer子域名挖掘机

subDomainsBrute

FuzSub

davexpro/FuzSub: A Tool For Fuzzing Sub-domain. (github.com)![]() https://github.com/davexpro/FuzSub FuzSub 是一个用于子域名枚举的工具,它能够通过查询 DNS 和搜索引擎等方式,快速地发 现目标网站的子域名。

https://github.com/davexpro/FuzSub FuzSub 是一个用于子域名枚举的工具,它能够通过查询 DNS 和搜索引擎等方式,快速地发 现目标网站的子域名。

Fierce

Fierce 是一个用于域名枚举和子域名发现的工具,它可以通过查询 DNS 和搜索引擎等方式, 自动化地收集目标域名的相关信息。

等等。。。。

这么多工具并不是让大家所有工具都进行使用,我们需要熟悉工具,选择一到两个自己喜欢和习惯的工具进行组织自己的信息收集方式。

4.被动信息收集

在线域名查询

securitytrails

5.空间测绘平台

360 QUAKE

360网络空间测绘 — 因为看见,所以安全360网络空间测绘 — 因为看见,所以安全![]() https://quake.360.net/

https://quake.360.net/

常用语法

「country」: 搜索指定国家。

「city」: 搜索指定城市。

「subdivisions」: 搜索相关指定行政区的资产。

「ssl.cert.availability」: 搜索证书是否在有效期内。

「ip」: 搜索指定的 IP(IPv4/6)。

「cidr」: 搜索指定的 IP 段。

「org」: 搜索指定的组织或机构。

「isp」: 搜索相关网络服务提供商的资产。

「port」: 搜索指定的端口或服务。

「hostname」: 搜索相关 IP 的主机名的资产。

「site」: 搜索域名相关的资产。

「device」: 搜索路由器相关的设备类型。

「os」: 搜索指定限定系统 OS 版本。

「title」: 搜索指定网页内容。

「app」: 搜索指定的组件。

「ver」: 搜索指定的版本。

「service」: 指定服务类型。fofa

网络空间测绘,网络空间安全搜索引擎,网络空间搜索引擎,安全态势感知 - FOFA网络空间测绘系统![]() https://fofa.info/

https://fofa.info/

常用语法:

domain="xx.edu.cn"&&(title="平台"||title="系统")

title="网站头标题"

header=“”

body=“”

domain=""

icp=""

js_name=""

icon_hase=""

fid=""

domain=“xx.edu.cn”&&after="2024-5-1"&&(body="注册"||“register”)&&status_code="200"hunter

鹰图平台 (qianxin.com)![]() https://hunter.qianxin.com/systemMaintenance

https://hunter.qianxin.com/systemMaintenance

常用语法:

icon图片搜索资产web.icon="" 重点关注独立ip数、icp备案

web.title="资产名"

icp.name="icp备案企业"

web.body="js标头"(不要找框架类型)

&&等于and

web.body="css/index/index.js"&&web.title="掌控安全"

C段 ip/24

ip="47.99.153/24"

还有其他测绘平台可以参考官方文档使用(微步、00信安、Shodan、谛听、zoomeye等等)。

五、ip地址和C段查询

1.绕过cdn找真实ip

多地ping

采用各地 dns 解析的方式来判断是否存在cdn,如果ip一致则不存在相反就是存在的。

多个地点Ping服务器,网站测速 - 站长工具 (chinaz.com)![]() https://ping.chinaz.com/

https://ping.chinaz.com/

网站全国各地Ping值测试|在线ping工具—卡卡网 www.webkaka.com![]() http://www.webkaka.com/Ping.aspx

http://www.webkaka.com/Ping.aspx

国外ping

dns解析记录

IP History - ViewDNS.info![]() https://viewdns.info/iphistory/

https://viewdns.info/iphistory/

微步查询历史解析记录

证书查询

通过不同语句查询网站证书可能可以得到对应的真实ip。

phpinfo信息泄露

2.C段和旁站

旁站:是和目标网站在同一台服务器上的其它网站 C端:是和服务器IP处在一个C段的其他服务器 对于防 护比较强的主站,通常是很难挖掘到漏洞的,这时需要查看该站点的旁站,通过探测旁站的漏洞进行利 用,从而拿下主站的权限。当网站不存在旁站时,就需要进行C段探测(有些网站买断了相邻的几个IP做 为分站,如果拿到分站的管理员敏感信息,如密码之类的,可以尝试对主站进行撞库),通过拿下C段中 服务器进行ARP欺骗达到劫持域名的效果 对于红蓝对抗和护网,C段扫描比较有意义。对于单独网站的渗 透测试,C段扫描意义不大。C段指的是同一内网段内的其他服务器,每个IP有ABCD四个段,举个例子, 192.168.0.1,A段就是192,B段是168,C段是0,D段是1,而C段嗅探的意思就是拿下它同一C段中的其 中一台服务器,也就是说是D段1-255中的一台服务器,然后利用工具嗅探拿下该服务器。

站长工具

通过ip反查域名,可以查到同ip下的不同网站

网站IP查询_IP反查域名_同IP网站查询 - 站长工具 (chinaz.com)![]() https://tool.chinaz.com/same

https://tool.chinaz.com/same

查旁站

ip段网站查询 旁站查询 C段网站查询 查旁站 (chapangzhan.com)![]() https://chapangzhan.com/

https://chapangzhan.com/

3.空间测绘

fofa、shodan在线工具 语法:ip="106.15.141.18/24"

六、端口扫描

1.nmap、masscan

nmap -p 22,21,443,8080-Pn 172.178.40.0/24

nmap -p 80,8080 --open ip/24

masscan -p 22,21,443,8080-Pn --rate=1000172.178.40.0/24

2.goby

七、小程序和APP

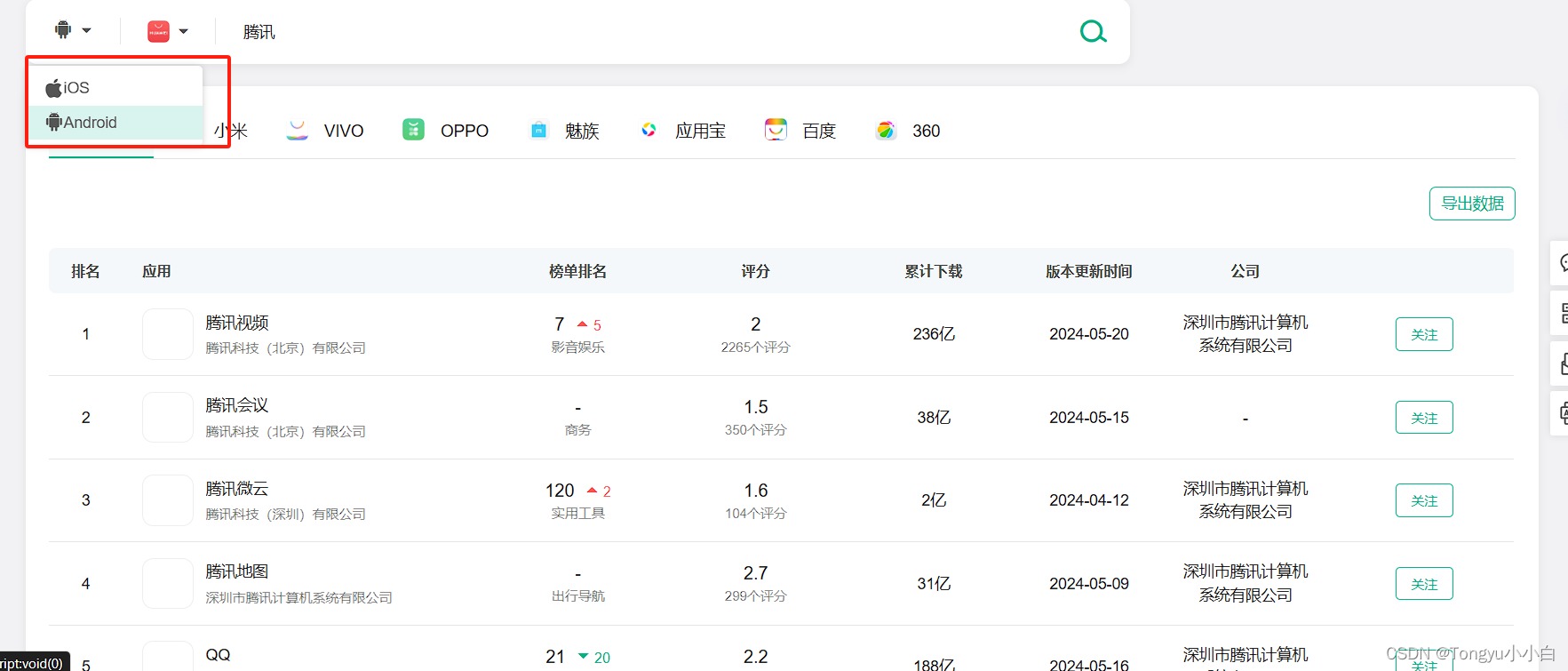

1.应用信息收集

七麦数据 -专业移动产品商业分析平台-关键词优化-ASA优化-七麦科技 (qimai.cn)![]() https://www.qimai.cn/

https://www.qimai.cn/

可以通过切换ios和安卓达到程序搜索

2.微信公众号和小程序

通过微信搜索公众号并去关注,然后进去点击文章之类的,下拉可以看到它的网页来源,大部分是微信 提供的,所以需要去阅读原文,但是原文也可能是第三方提供的,所以还需要自己自行去判断,找到它 的url后又可以去爆一波子域名了。

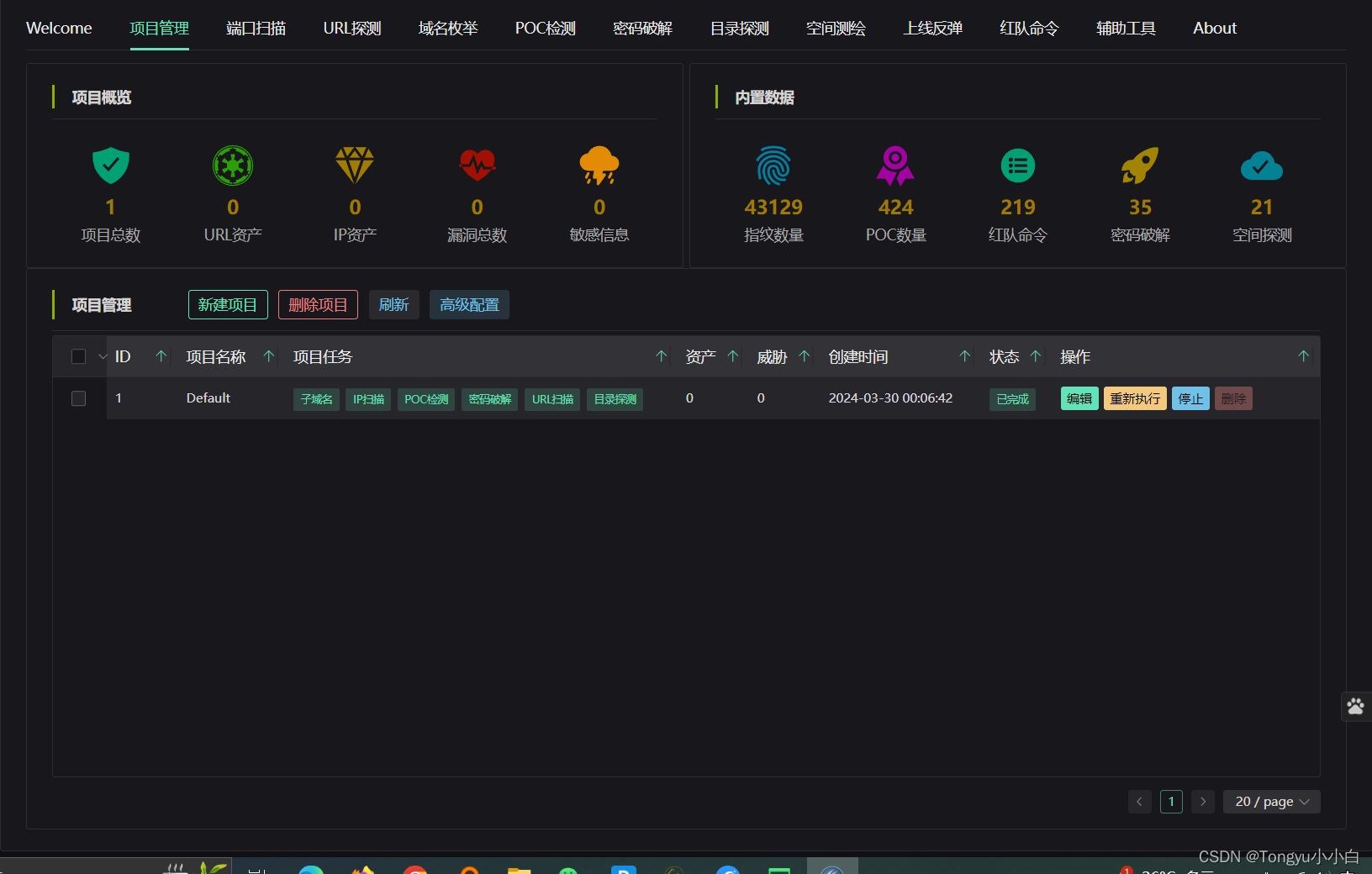

八、自动化信息收集工具

灯塔

水泽

TScan

mitan

kkbo8005/mitan: 密探渗透测试工具包含域名查询,搜索语法,资产测绘(FOFA,Hunter,quake),指纹识别,敏感信息采集,文件扫描、密码字典等功能 (github.com)![]() https://github.com/kkbo8005/mitan域名信息查询,IP端口查询,备案信息查询,搜索引擎语法自动生成(FOFA,Hunter,google,github),资产测绘(FOFA,hunter,quake 的查询及结果导出),指纹识别、敏感信息(暴露接口并可以自动探测未授权),文件扫描(包含目录,备份文件,spring信息泄漏,自定义字典等)、渗透技能路线备忘录,常用网络安全网站导航等功能。

https://github.com/kkbo8005/mitan域名信息查询,IP端口查询,备案信息查询,搜索引擎语法自动生成(FOFA,Hunter,google,github),资产测绘(FOFA,hunter,quake 的查询及结果导出),指纹识别、敏感信息(暴露接口并可以自动探测未授权),文件扫描(包含目录,备份文件,spring信息泄漏,自定义字典等)、渗透技能路线备忘录,常用网络安全网站导航等功能。

1272

1272

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?