使用Nikto进行扫描

通常我们用openvas和nusses等漏洞扫描器时,它会扫描目标系统的开放端口,并识别运行服务及版本,它不会发送恶意的payload。而web漏洞扫描器提交参数时,即使扫描策略进行过测试,payload被认为是安全的,但有些数据依然有可能影响到程序的完整性和稳定性。因此,在利用自动化扫描工具时,需要特别小心。下面将介绍一些在扫描之前需要注意的地方。在自动化扫描之前,需要考虑以下因素:

1.优先选择测试环境,而不是生产环境。这样如果发生错误,就不会影响到真实的数据。2.做好恢复机制,在发生问题时可以恢复数据和代码。

3.定义扫描范围。虽然我们可以针对整个站点启动扫描,但仍然建议定义工具的配置,避免扫描应

用中脆弱或敏感的部分。

4.熟悉要使用的工具,可以先花些时间在试验靶场里测试一下工具,了解它们的功能以及扫描可能

造成的影响。

5.保持工具及其模块的更新,使结果与最新的漏洞披露和攻击技术一致。6.启动扫描之前确认扫描范围和参数,确保扫描不超出指定范围。

7.记录全面的扫描过程,大多数工具都自带日志记录和生成报告的功能。

8.扫描过程中不能无人看管,需要不断检查工作状态,做好造成影响的第一时间反应。

9、不要依赖单一工具,每个人都有自己喜欢的一款工具,但是需要记住,没有一款工具能覆盖到所

- 有渗透测试的内容,所以交叉使用工具可以有效避免假阳性和假阴性的概率。

每个测试人员必备的工具Nikto,它是世界上使用最广泛的免费扫描仪。正如其官方网站(https:/lcirt.net/Nikto2)所述:

“Nikto是一个开放源码(GPL)的web服务器扫描器,它对web服务器上的多个项目执行全面的测试,包括超过6700个潜在的危险文件/程序,检查超过1250个服务器的过期版本,以及270多个服务器上的特定于版本的问题。它还检查服务器配置项,如是否存在多个索引文件、HTTP服务器选项,并尝试标识已安装的 web服务器和软件。扫描项目和插件经常更新比较活跃并且可以自动更新。”在这个小节中,我们将使用Nikto扫描web应用程序中的漏洞并分析结果。

实战演练

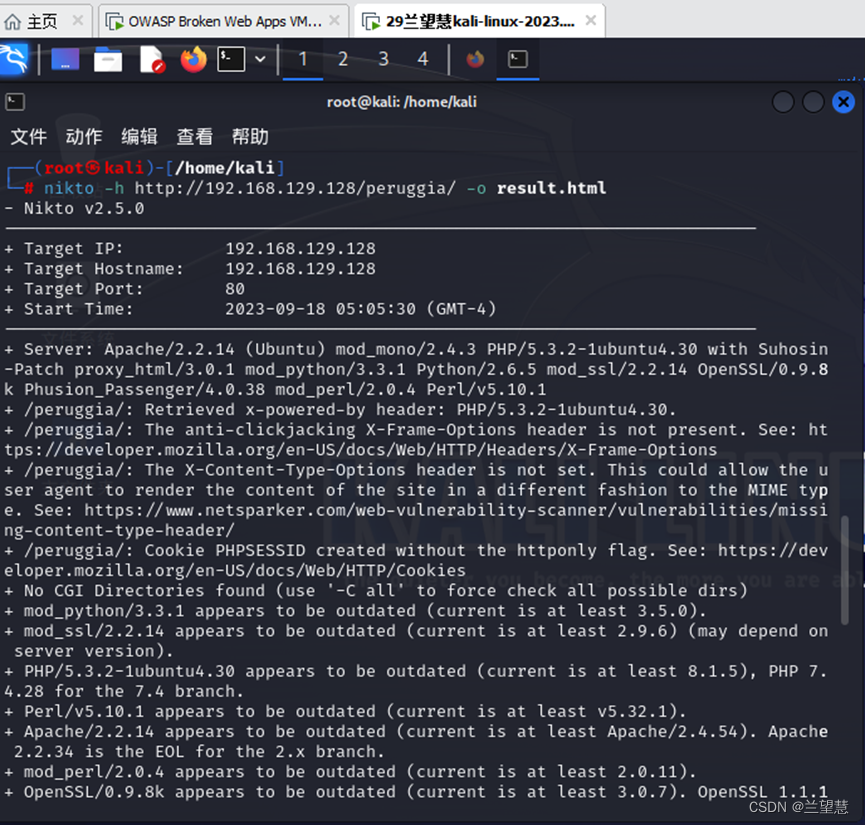

Nikto是Kali Linux 默认包含的命令行实用程序,打开终端开始扫描服务器:

1.我们将扫描Peruggia漏洞应用程序,并将结果导出到一个 HTML报告文件,该命令为: nikto -h http://192.168.56.11/peruggia/l -o result.html。-h选项告诉Nikto扫描哪个主机,-o选项告诉它在哪里存储输出,文件的扩展名决定它将采用的格式。在本例中,我们使用了.html格式的结果报告。输出也可以是CSV、TXT和XML格式。

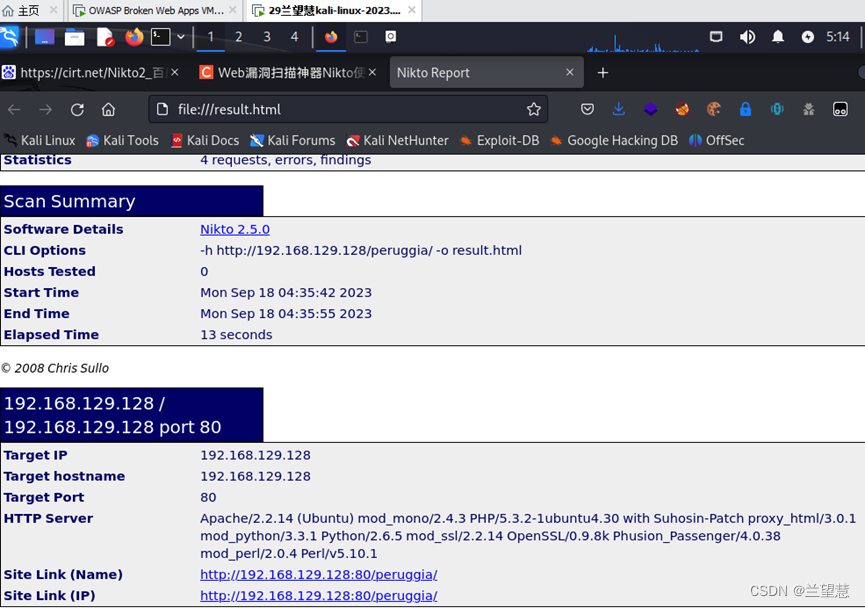

2.完成扫描需要一些时间。当它完成时,我们可以打开result.html文件

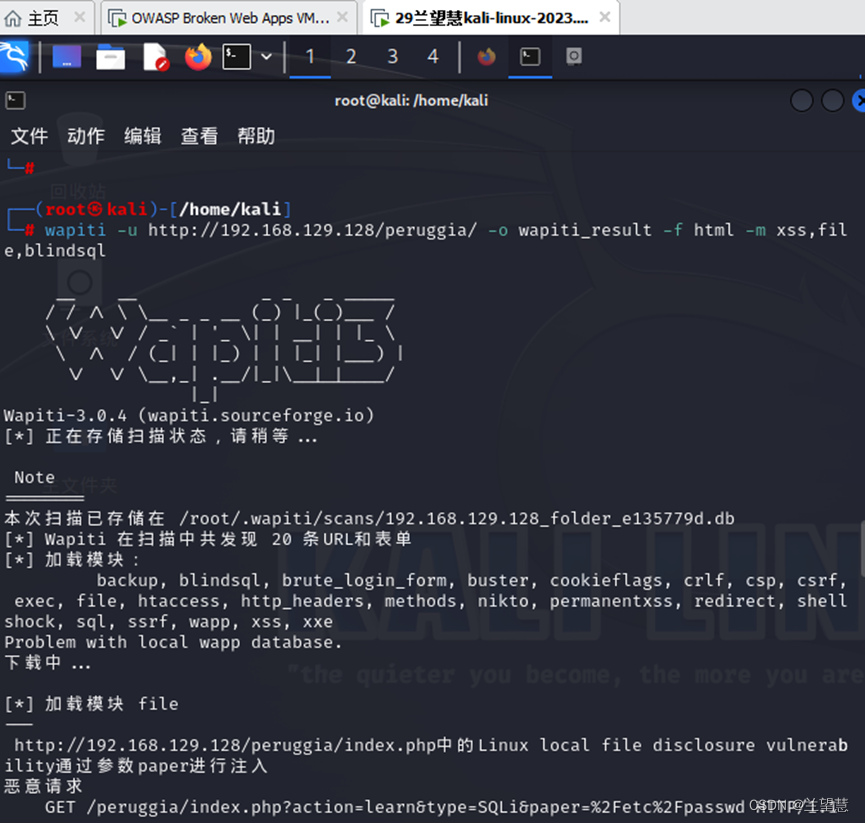

Wapiti是一个命令行工具,在Kali Linux中打开终端并确保在开始之前运行易受攻击的VM:

3.在终端中,执行 wapiti -u http://192.168.56.11/peruggia/ -o wapiti_result -f html -mxss,file,blindsql使用指定模块扫描易受攻击的VM中的Peruggia应用程序,将输出以HTML格式保存在 wapiti_result目录中。

4.等待扫描完成并打开报告的目录,然后打开index.html文件,在这里,我们可以看到 Wapiti发现了12个XSS和5个文件处理漏洞。3.现在,单击CrossSite Scripting以查看结果的详细信息。

5.选择一个漏洞,然后单击HTTP请求,我们将选择第二个并选择并复制请求的URL部分,现在,我们将该URL粘贴到浏览器中并添加服务器部分

( http://192.168.56.11/peruggia/index.php?action=comment&pic_id=%3E%3C%2F%3E%3Cscript%3Ealert%28%27wp6dpkajm%27%29%3CIScript%3E )

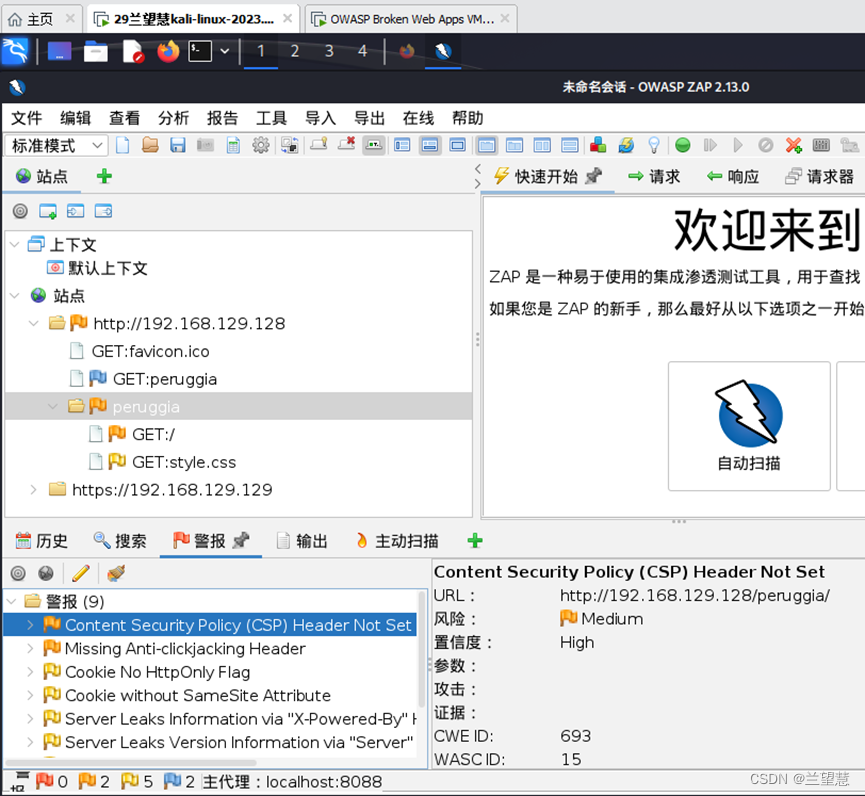

浏览了应用程序或运行ZAP的蜘蛛,我们开始扫描

6.转到oWASP ZAP的“站点”面板,右键单击peruggia文件夹。2.从菜单中,导航到Attack|主动扫描

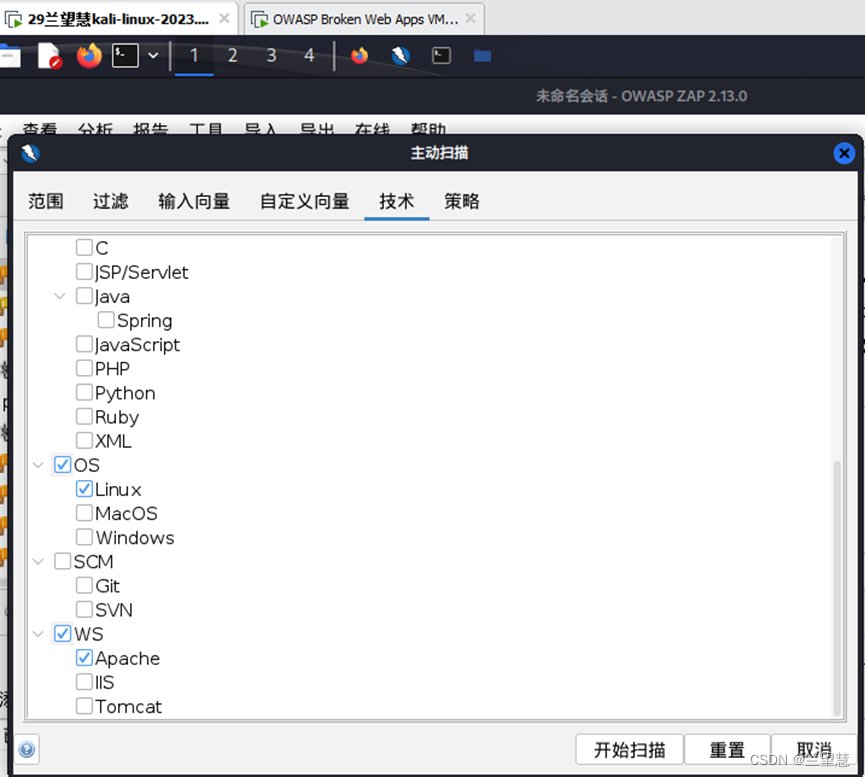

7.将弹出一个新窗口。在这一点上,我们知道我们的应用是什么技术和服务器使用,所以,转到Technology选项卡,只检查MySQL,PHP,Linux 和 Apache:

在这里,我们可以根据Scope(开始扫描的位置,在什么上下文等)配置我们的扫描,输入向量(选择是否要在GET和POST 请求中测试值,标题,cookie和其他选项),自定义向量(将原始请求中的特定字符或单词添加为攻击向量),技术(要执行的技术特定测试)和策略(选择特定测试的配置参数)。

8.单击“开始扫描”。“活动扫描”选项卡将显示在底部面板上,扫描期间发出的所有请求都将显示在此处。扫描完成后,我们可以在“警报”选项卡中查看结果。如果我们选择一个警报,我们可以看到发出的请求和从服务器获得的响应。这允许我们分析攻击并定义它是真正的漏洞还是误报。我们还可以使用此信息进行模糊测试,在浏览器中重复请求,或深入挖掘开发。要生成HTML 报告(与以前的工具一样),请转到主菜单中的“报告”,然后选择“生成HTML报告”。

9.新对话框将询问文件名和位置。例如,设置zapresult.html,完成后打开文件如果我们选择一个警报,我们可以看到发出的请求和从服务器获得的响应。这允许我们分析攻击并定义它是真正的漏洞还是误报。我们还可以使用此信息进行模糊测试,在浏览器中重复请求,或深入挖掘开发。要生成HTML 报告(与以前的工具一样),请转到主菜单中的“报告”,然后选择“生成HTML报告”。新对话框将询问文件名和位置。例如,设置zapresult.html,完成后打开文件

691

691

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?