目录

一、网络嗅探

1.概念

网络嗅探是指通过拦截和监视网络流量来收集和分析网络数据的过程。

网络嗅探工具可以捕获经过网络的数据包,并提取其中的信息,如源地址、目的地址、协议类型、数据内容等。网络嗅探可以用于网络管理、安全监控、故障排查等方面,但也可能被用于恶意目的,如窃取敏感信息或监视他人的网络活动。因此,在使用网络嗅探工具时,需要遵守相关法律法规和道德规范,以确保合法和道德的使用。

2.特点

实时性:网络嗅探能够实时捕获网络流量,并对数据包进行分析和处理,可以及时发现网络问题或安全威胁。

灵活性:网络嗅探工具通常具有灵活的配置选项,可以根据需要选择监控的网络接口、过滤规则等,以满足不同的监控需求。

多功能性:网络嗅探可以用于多种用途,包括网络性能监控、安全审计、故障排查、流量分析等,具有较强的适用性。

高效性:网络嗅探工具通常能够高效地处理大量的网络数据包,提供快速的数据分析和报告生成功能。

隐私性:在使用网络嗅探工具时,需要注意保护用户隐私,避免收集和分析用户的个人信息或敏感数据,确保合法和道德的使用。

安全性:网络嗅探工具需要具备一定的安全性能,以防止被恶意攻击者利用漏洞进行网络入侵或数据窃取。因此,网络嗅探工具的安全性也是使用者需要关注的重要方面。

二、网络欺骗

1. 常见种类

钓鱼攻击(Phishing):通过伪装成合法的网站或电子邮件,诱使用户输入个人信息、账号密码等敏感信息,以窃取用户的个人财产或信息。

网络钓鱼(Spear Phishing):针对特定用户或组织进行的钓鱼攻击,通常会使用更加精细的伪装手段和信息,以增加攻击成功的几率。

恶意软件(Malware):通过植入恶意软件或病毒到用户设备或系统中,用于窃取信息、控制设备或实施其他恶意行为。

社会工程(Social Engineering):通过欺骗、诱导或利用人类心理弱点,获取对方的敏感信息或访问权限。

网络诈骗(Online Scam):利用虚假信息或承诺,诱使用户进行不当的交易或支付,从而骗取用户的财产。

网络劫持(DNS Hijacking):篡改DNS解析结果,将用户重定向到恶意网站,以窃取信息或进行其他攻击。

2.防范网络欺骗的措施

-

提高安全意识:加强用户和员工的网络安全意识培训,教育他们如何辨别虚假信息、避免点击恶意链接、保护个人信息等。

-

使用强密码:使用复杂、独一无二的密码,并定期更换密码。推荐使用密码管理工具来管理密码。

-

启用多因素认证:启用多因素认证功能,增加账户安全性,即使密码泄露也能有效保护账户。

-

谨慎对待邮件和链接:警惕不明邮件、附件和链接,避免点击来历不明的链接或下载未知来源的文件。

-

防病毒软件和防火墙:安装和定期更新防病毒软件和防火墙,及时检测和阻止恶意软件的入侵。

-

定期更新系统和应用程序:及时安装系统和应用程序的安全补丁,以弥补已知漏洞,提高系统安全性。

-

加密通信:使用加密协议和安全连接,确保数据在传输过程中不被窃取或篡改。

三、网络嗅探与欺骗的实验

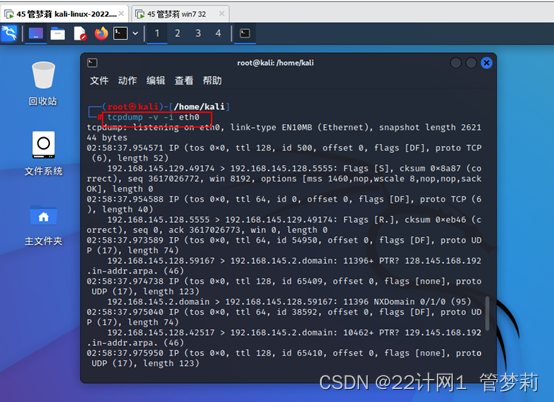

1.1使用TcpDump分析网络数据

1.启动TcpDump工具

tcpdump2、捕获网络中的数据,但不存储数据。

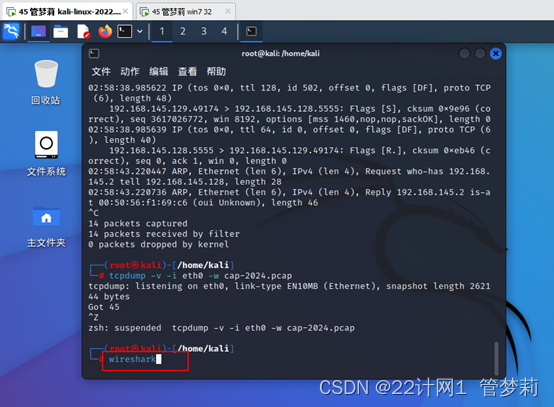

tcpdump -v -i eth03、捕获网络中的数据,存储数据到一个文件中。

tcpdump -v -i eth0 -w cap-2024.pcap1.2使用Wireshark进行网络分析

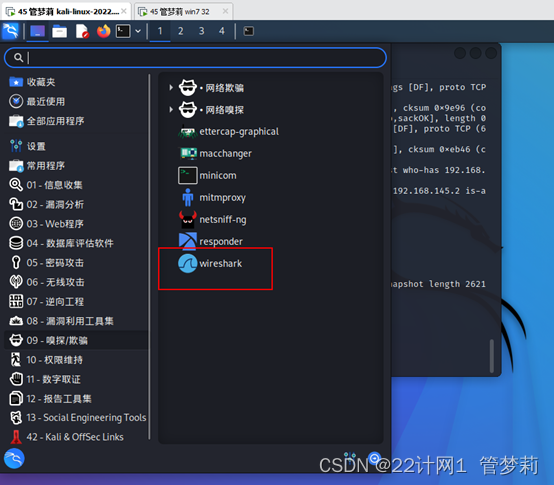

1、启动Wireshark工具的方法

(1)命令提示行:

wireshark(2)菜单启动:

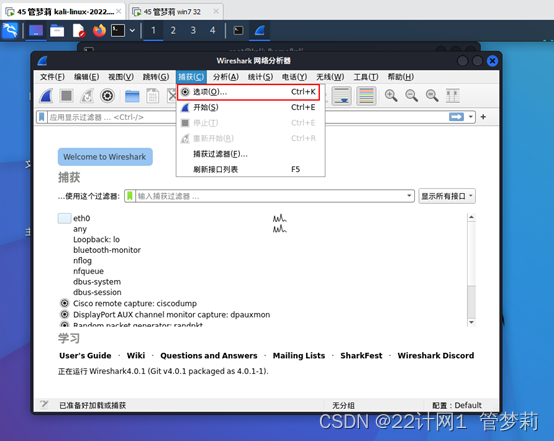

2、Wireshark工具的环境配置

(1)主机上有多块网卡,可以指定一块网卡,屏蔽其他网卡的进出流量:

打开菜单Capture(捕获) / Options(选项),在“Capture Interfaes”窗口中选择需要的网卡

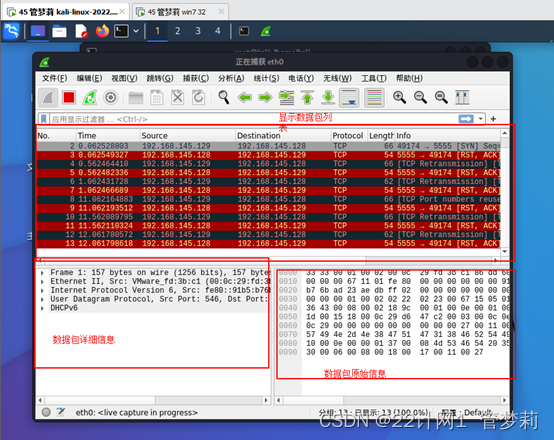

(2)工作面板从上到下分三部分:

3、Wireshark的显示过滤器使用

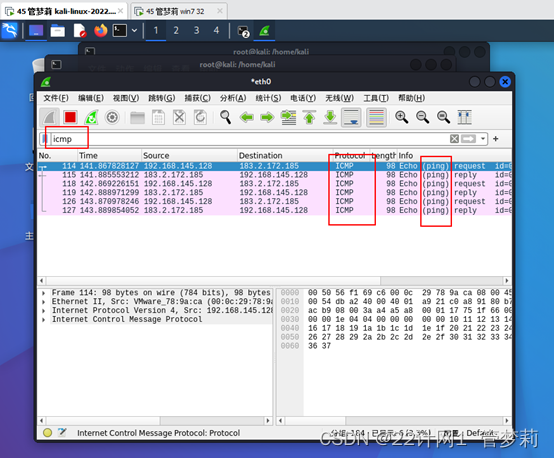

案例1:只显示icmp协议的数据包。

在顶端白框中输入 icmp 进行搜索

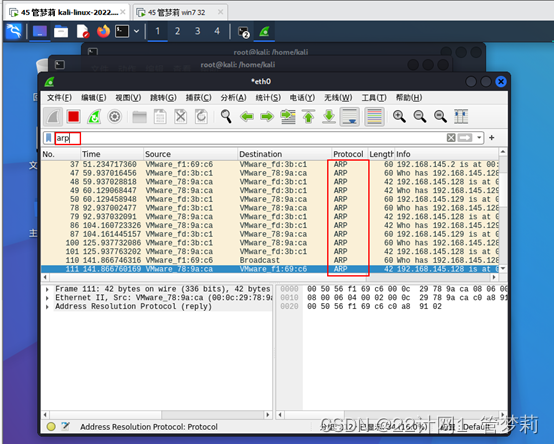

案例2:只显示arp协议的数据包。

在顶端白框中输入 arp 进行搜索

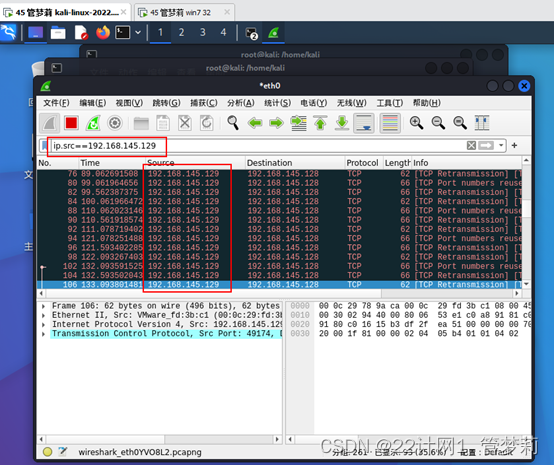

案例3:只显示所有源地址IP为 192.168.xxx.xxx (win7或XP)的数据包。

这里以192.168.145.129为例:

在顶部白框中输入 ip.src==192.168.145.129 进行搜索

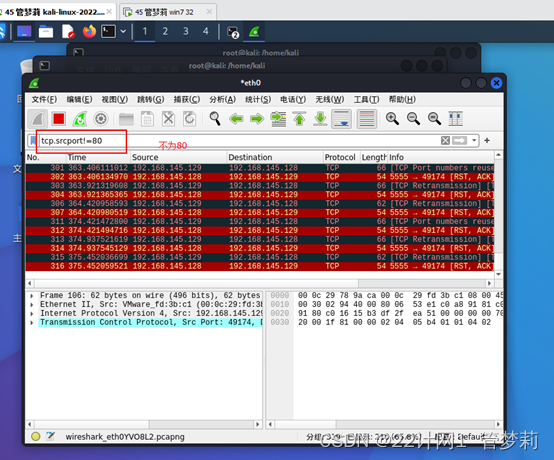

案例4:只显示所有源端口不为80的数据包。

在顶部白框中输入 tcp.srcport!=80 进行搜索

1.3 使用arpspoof进行网络欺骗

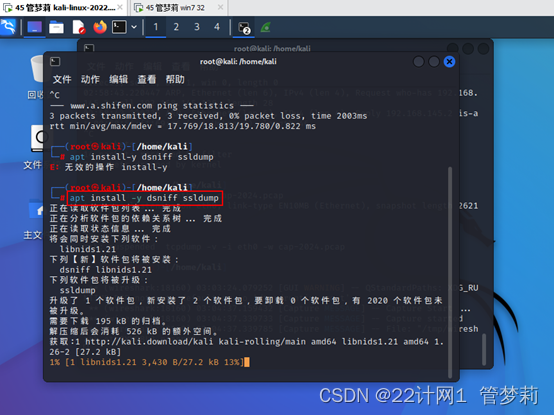

0、安装arpsoof

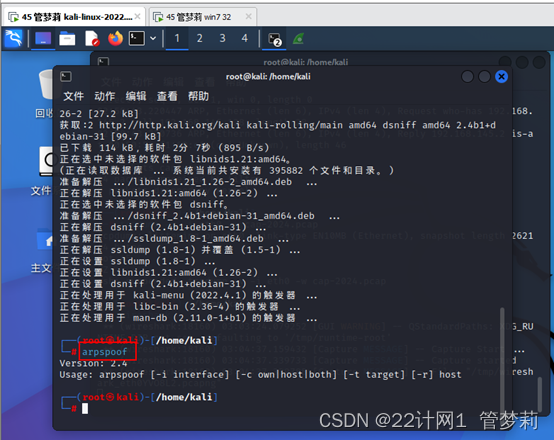

apt install -y dsniff ssldump1、 arpspoof使用格式:

arpspoof2、伪装为网关截获所有数据

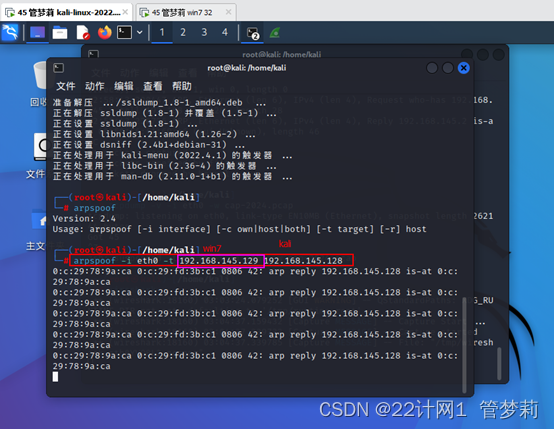

(1)实验所涉及的主机

攻击者IP: 192.168.145.128

被欺骗的主机IP: 192.168.145.129

默认网关: 192.168.145.2

(2)使用arpspoof完成一次网络欺骗

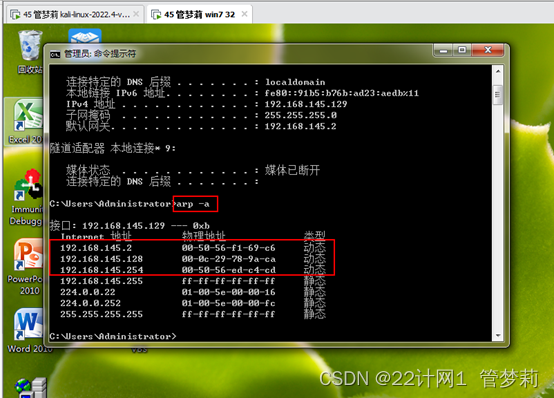

arpspoof -i eth0 -t 192.168.145.129 192.168.145.128(3)验证:在被欺骗的主机上查看arp表,攻击者和网关的mac地址相同

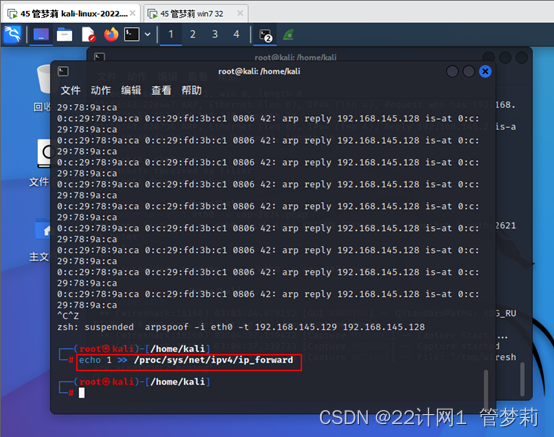

arp -a(4)在攻击者主机上开启转发功能,将截获的数据包再转发出去,不影响被欺骗主机上网

ech0 1 >> /proc/sys/net/ipv4/ip_forward

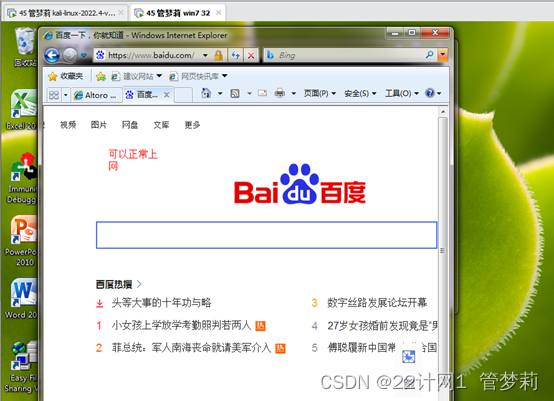

可以打开浏览器尝试搜索

1.4 使用Ettercap进行网络嗅探

实验所涉及的主机:

攻击者IP: 192.168.145.128

被欺骗的主机IP: 192.168.145.129

默认网关: 192.168.145.2

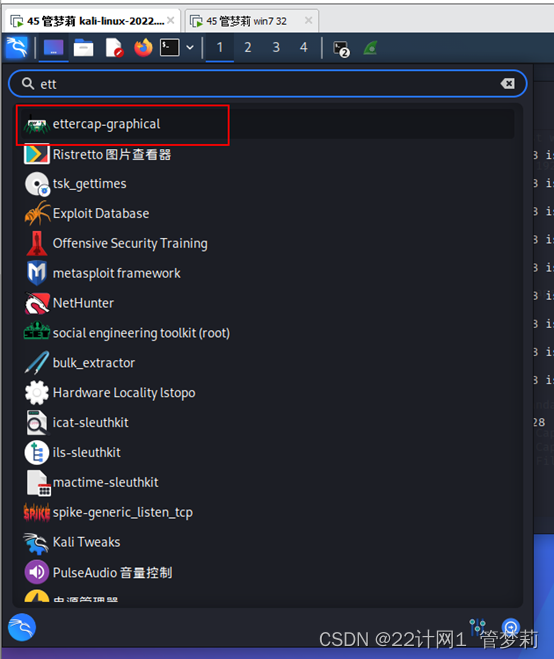

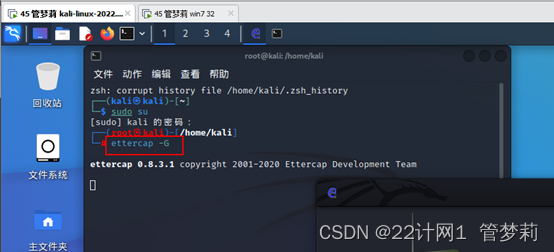

1、启动图形化Ettercap工具的方法

(1)菜单栏启动

(2)命令行启动

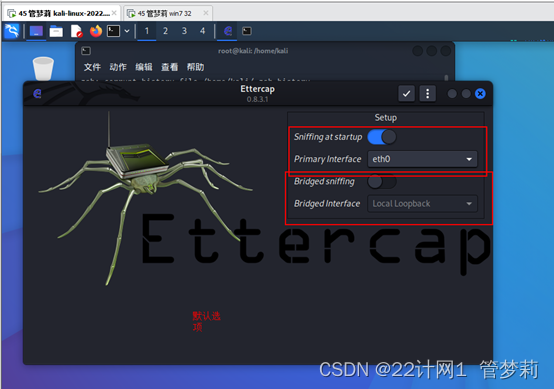

ettercap -G2、Ettercap工具的环境配置

(1)选择中间人运行摸式(默认不勾选Bridged sniffing)

(2)选择网卡类型:

本地有线网卡:eth0

无线网卡:vlan0

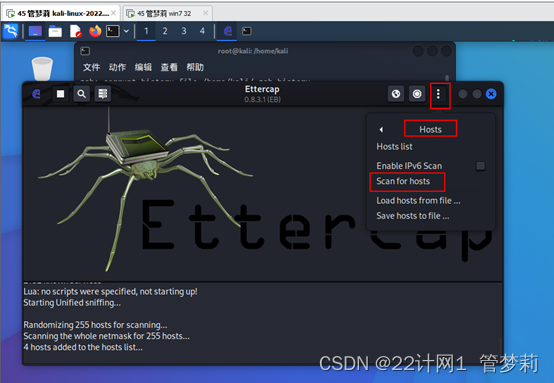

3、查看网络中可以欺骗的主机

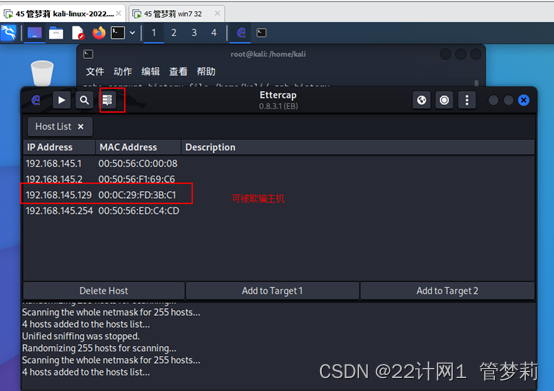

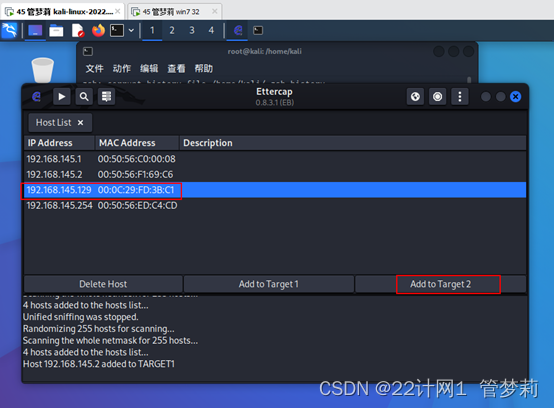

4、在“Hosts list”中选择目标主机

选择IP 192.168.145.2 主机(网关)作为目标1(单击Add to Target 1按钮)

选择IP 192.168.145.129 主机(被欺骗主机)作为目标2(单击Add to Target 2按钮)

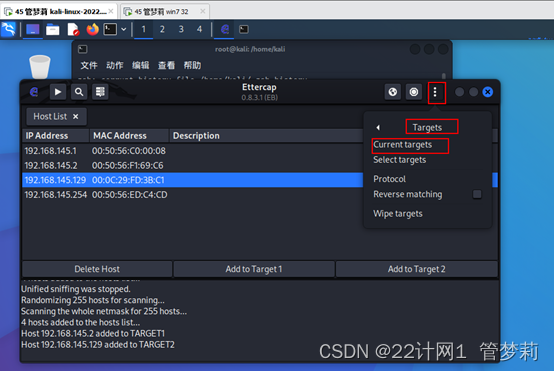

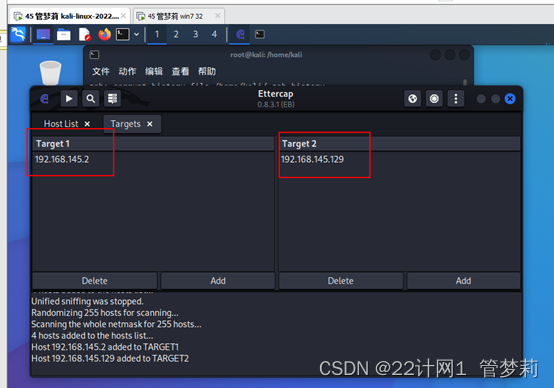

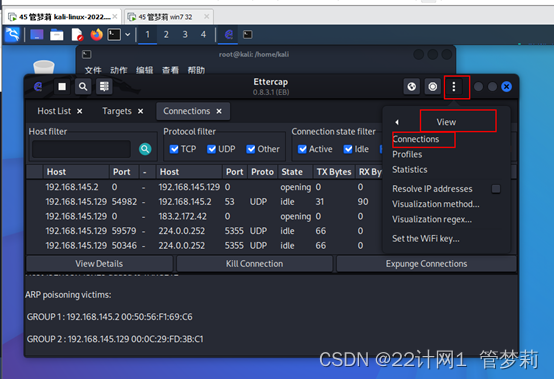

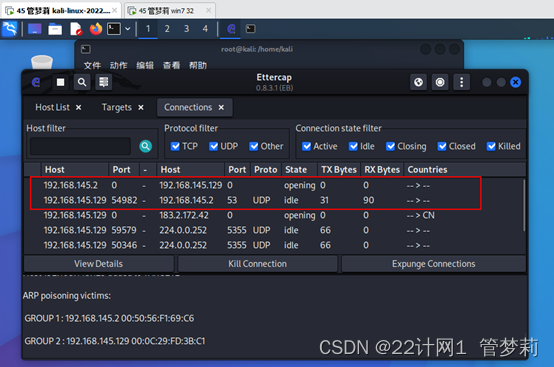

5、查看设置好的目标

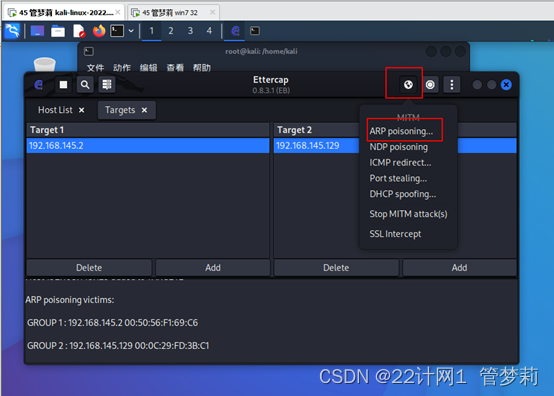

6、对目标进行ARP欺骗

7、启动攻击

8、查看目标上所有连接

所有实验均已完成。

三、总结

通过本次实验,通过ARPSpoofing欺骗,我们可以将目标主机的网络流量重定向到我们所控制的主机上,从而实现对目标主机的数据截获和篡改。

在实验中,我们成功地将目标主机的网络流量重定向到我们的主机上,并截获了目标主机发送的数据包。我们对网络嗅探和欺骗有了更深入的了解。我们了解了网络嗅探的原理和技术,以及如何使用工具来进行嗅探和分析。

我们还学习了网络欺骗的原理和技术,以及如何使用ARPSpoofing来进行欺骗攻击。通过实践,我们掌握了相关工具和方法,提高了网络安全意识和能力。

195

195

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?