重定向与管道

输出重定向

0,标准输入(键盘)

1,标准输出

2,标准错误,

3+,进程在执行过程中打开的其他文件。

&:表示正确错误混合输出

查看返回值

echo $?

0表示成功;其他表示不成功

输出重定向 (覆盖,追加)

> ----覆盖

>> ----追加

正确输出: 1> 1>> 等价于 > >>

错误输出: 2> 2>>

混合输出: &>

; #分割两个命令互不影响

echo "a" 1> filename #正确输出重定向

echo "a" 2> filename #错误输出重定向

echo "a" &> filename #混合输出重定向

ls / /hello >zhengque.txt 2>cuowu.txt #正确和错误输出分别重定向

&&

echo a && echo b #上一条执行成功后继续执行下一条命令

||

echo a || echo b #上一条执行成功后不执行下一条命令;上一条执行失败后执行下一条命令

将正确的输出当成错误的输出使用,将错误的输出当成正确的输出使用

nginx -V 2>&1| grep "version"

1>&2 #把正确的输出当错误的用

2>&1 #把错误的输出当正确的用

黑洞文件

/dev/null #把不想要的输出结果放这个里面

脚本中使用重定向

实战一(没有使用重定向)

[root@qfedu.com ~]# vim ping1.sh

#!/bin/bash

ping -c4 www.baidu.com

if [ $? -eq 0 ];then

echo "通"

else

echo "不通"

fi

[root@qfedu.com ~]# chmod +x ping1.sh

[root@qfedu.com ~]# ./ping1.sh #执行文件(执行脚本)

PING www.a.shifen.com (183.2.172.42) 56(84) bytes of data.

64 bytes from 183.2.172.42 (183.2.172.42): icmp_seq=1 ttl=128 time=79.6 ms

64 bytes from 183.2.172.42 (183.2.172.42): icmp_seq=2 ttl=128 time=73.4 ms

64 bytes from 183.2.172.42 (183.2.172.42): icmp_seq=3 ttl=128 time=78.1 ms

64 bytes from 183.2.172.42 (183.2.172.42): icmp_seq=4 ttl=128 time=74.1 ms

--- www.a.shifen.com ping statistics ---

4 packets transmitted, 0 received, 100% packet loss, time 0ms

通

实战二(使用重定向)

[root@qfedu.com ~]# vim ping1.sh

#!/bin/bash

ping -c4 www.baidu.com &>/dev/null

if [ $? -eq 0 ];then

echo "www.baidu.com is up." >>up.txt

else

echo "www.baidu.com is down!"

fi

[root@qfedu.com ~]# ./ping1.sh

输入重定向 <

标准输入: < 等价 0<

通过输入重定向创建文件

(cat > file <<EOF )是用来创建文件或者在脚本中使用,并向文件中输入信息输入的任何东西会被写入文件中,EOF命令结束。

语法:cat > file5 <<EOF #可以写到脚本或者文件里面

EOF:开始和结束的标记。

成对使用

结尾的另一个必须定格写。

实战案例一:

[root@qfedu.com ~]# cat >file4 <<EOF

> 111

> 222

> 333

> 444

> EOF

[root@qfedu.com ~]# cat file4

111

222

333

444

实战案例二

利用重定向建立多行的文件 脚本创建多行文件

[root@qfedu.com ~]# vim create_file.sh

#!/bin/bash

cat >file200.txt <<EOF

111

222

333

yyy

ccc

EOF

[root@qfedu.com ~]# chmod +x create_file.sh

[root@qfedu.com ~]# ./create_file.sh

[root@qfedu.com ~]# cat file200.txt

111

222

333

yyy

ccc

管道 |

用法:command1 | command2 |command3 |...

#把前面命令的结果交给下一个命令

rpm -qa #查看系统里面的包

rpm -qa | grep 'httpd' #查询所有安装的软件包,过滤包含httpd的包

tee #从标准输入读取数据并重定向到标准输出和文件。

tee -a #从标准输入读取数据并追加到标准输出和文件。

rpm -qa | tee -a filename

实战案例

将/etc/passwd中的用户按UID大小排序

[root@qfedu.com ~]# sort -t":" -k3 -n /etc/passwd #以: 分隔,将第三列按字数升序

[root@qfedu.com ~]# sort -t":" -k3 -n /etc/passwd -r #以: 分隔,将第三列按字数降序

[root@qfedu.com ~]# sort -t":" -k3 -n /etc/passwd |head #以: 分隔,将第三列按字数升序看前十行

[root@qfedu.com ~]# sort -t":" -k3 -n /etc/passwd |tail #以: 分隔,将第三列按字数升序看后十行

参数详解:

sort 排序,默认升序

-t 指定分隔符

-k 指定列

-n 按数值

-r 降序

head 默认输出前十行

tail 默认输出后十行

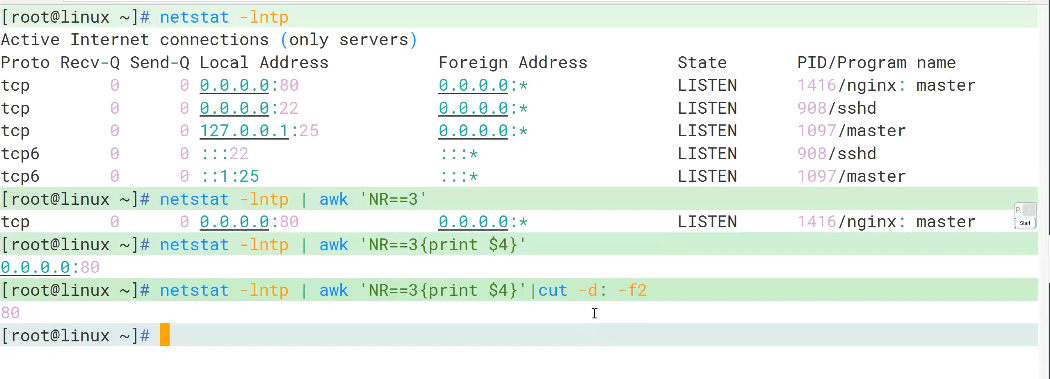

实战案例三

[root@qfedu.com ~]# netstat -lntp | awk 'NR==3 {print $4}' | awk -F':' '{print $2}'

25

过滤命令扩展

awk 'NR==3 {print $4}'#以空格为单位打印第三行的第四列

awk -F':' '{print $2}'#以:为单位打印第二列

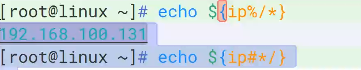

echo ${ip%/*} #删除/右边的所有内容

echo ${ip#*/} #删除/左边的所有内容

参数传递:xargs

对:ls cp rm 管道不能执行。所以通过xargs。

语法:

cat a.txt | xargs -i cp {} /目录

{}:前面传过来的内容

-i :为了让大括号生效

目录时 -r

解释:前面传过来的东西交给大括号

cat file.txt |xargs ls -l

前面是目录或者目录的路径。 ls - l 后面可以不加大括号,直接执行。

实战案例

[root@qfedu.com ~]# touch /home/file{1..5}

[root@qfedu.com ~]# vim files.txt

/home/file1

/home/file2

/home/file3

/home/file4

/home/file5

[root@qfedu.com ~]# cat files.txt |ls -l #不加xargs传参,看输出结果

[root@qfedu.com ~]# cat files.txt |rm -rvf #不加xargs传参,看输出结果

[root@qfedu.com ~]# cat files.txt |xargs ls -l

-rw-r--rwx. 1 root root 12 Nov 7 21:57 /home/file1

-rw-r--r--. 1 root root 0 Nov 7 21:57 /home/file2

-rw-r--r--. 1 root root 0 Nov 7 21:57 /home/file3

-rw-r--r--. 1 root root 0 Nov 7 21:57 /home/file4

-rw-r--r--. 1 root root 0 Nov 7 21:57 /home/file5

[root@qfedu.com ~]# cat files.txt |xargs rm -rvf

removed ‘/home/file1’

removed ‘/home/file2’

removed ‘/home/file3’

removed ‘/home/file4’

removed ‘/home/file5’

实战案例二

[root@qfedu.com ~]# touch /home/file{1..5}

[root@qfedu.com ~]# # cat files.txt | xargs -i cp -rvf {} /tmp/

‘/home/file1’ -> ‘/tmp/file1’

‘/home/file2’ -> ‘/tmp/file2’

‘/home/file3’ -> ‘/tmp/file3’

‘/home/file4’ -> ‘/tmp/file4’

‘/home/file5’ -> ‘/tmp/file5’

常用小命令

du -h /etc/ #查看目录及目录中的文件大小

du -sh /etc/ #查看目录的总大小

du -h -d 1 /etc/ #查看etc下子目录大小

du -h --max-depth=1 /etc/ #查看etc下子目录大小

ls /etc/ | wc -l #查看目录中有多少个文件

rpm -qa | wc -l #统计系统中已安装的软件包的数量

wc

统计文件的字节数、字数、行数

-c # 统计字节数,或--bytes:显示Bytes数。

-l # 统计行数,或--lines:显示列数。

-m # 统计字符数,或--chars:显示字符数。

-w # 统计字数,或--words:显示字数。一个字被定义为由空白、跳格或换行字符分隔的字符串。

-L # 打印最长行的长度,或--max-line-length。

-help # 显示帮助信息。

--version # 显示版本信息。

扩展–阅读

什么是CC攻击?

攻击者借助代理服务器生成指向受害主机的合法请求,实现DDOS和伪装就叫:CC(ChallengeCollapsar)。

CC主要是用来攻击页面的。大家都有这样的经历,就是在访问论坛时,如果这个论坛比较大,访问的人比较多,打开页面的速度会比较慢,

访问的人越多,论坛的页面越多,数据库压力就越大,被访问的频率也越高,占用的系统资源也就相当可观。

如何防御CC攻击

1.开启防火墙,过滤掉访问次数多的IP地址

2.拒绝代理服务器访问你服务器

怎么拒绝代理服务器访问呢?

代理服务器有固定的IP地址,将这些IP地址都加到防火墙下,全部drop掉

CC攻击危害是什么?

大量的流量不断冲击你的服务器,会让你的服务器负载及压力越来越大,直到服务器崩溃宕机

6.什么是DOS攻击

DoS是Denial of Service的简称,即拒绝服务,造成DoS的攻击行为被称为DoS攻击,其目的是使计算机或网络无法

提供正常的服务。最常见的DoS攻击有计算机网络带宽攻击和连通性攻击。

1.开启防火墙,过滤掉访问次数多的IP地址

2.拒绝代理服务器访问你服务器

怎么拒绝代理服务器访问呢?

代理服务器有固定的IP地址,将这些IP地址都加到防火墙下,全部drop掉

CC攻击危害是什么?

大量的流量不断冲击你的服务器,会让你的服务器负载及压力越来越大,直到服务器崩溃宕机

6.什么是DOS攻击

DoS是Denial of Service的简称,即拒绝服务,造成DoS的攻击行为被称为DoS攻击,其目的是使计算机或网络无法

提供正常的服务。最常见的DoS攻击有计算机网络带宽攻击和连通性攻击。

4万+

4万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?