知识点:

1、.NET 配置调试-信息泄露

windows + iis + aspx + sqlserver

windows + iis + asp + access

2、.NET 源码反编译-DLL 反编译

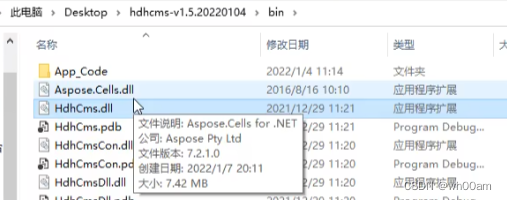

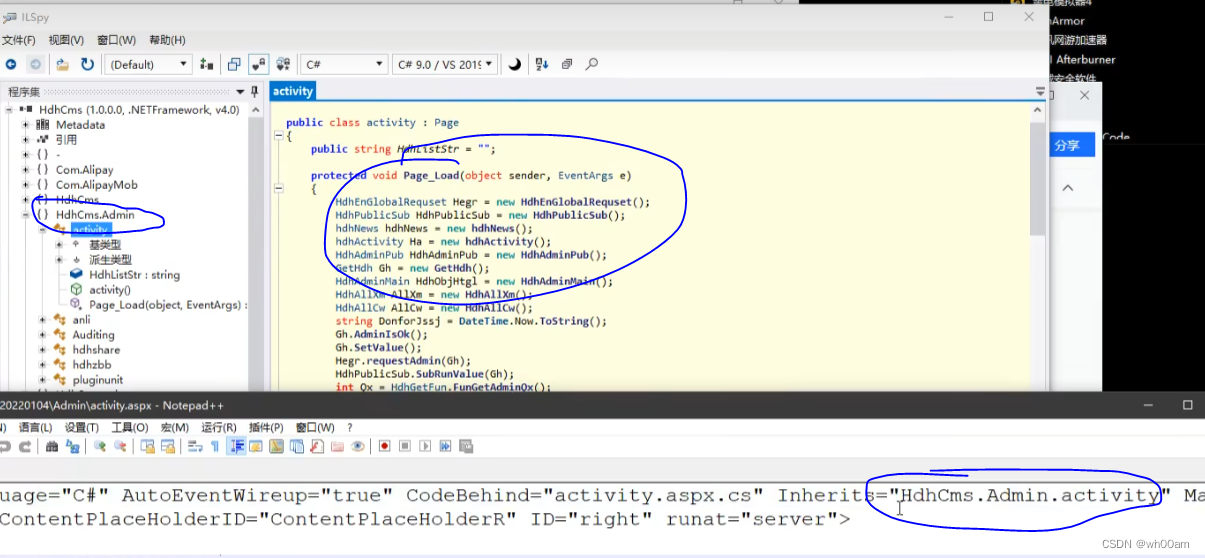

.NET 项目-DLL 文件反编译指向-代码特性

.dll 文件封装了许多代码,需要对其进行反编译。源码文件里面有很多都是引用的 dll封装的代码

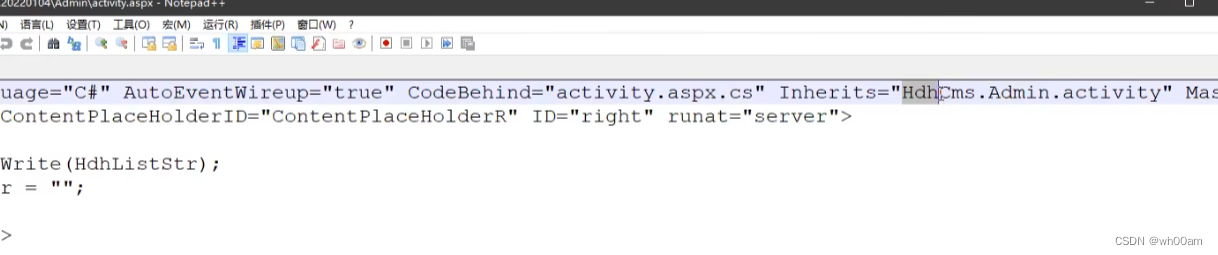

比如说下面aspx文件,看起来内容很少,但是实际上它是引用的 hdcms.Admin.activity这个路径下的代码文件。需要利用工具将其进行反编译,才能看到真正的源代码

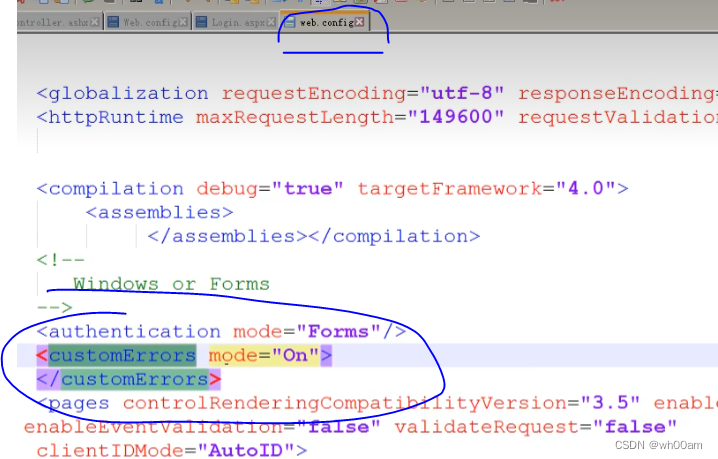

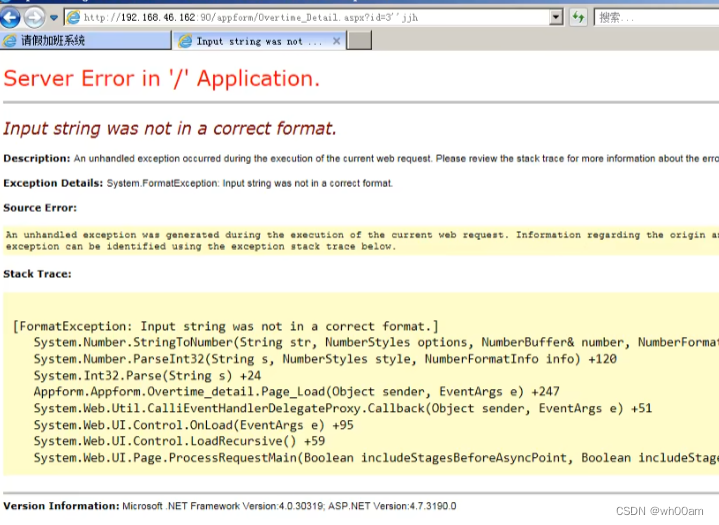

.NET 项目-Web.config 错误调试-信息泄露

web.config 配置文件。 这个<customErrors mode="Off"> 当他开启为 ON 时,可以自定义报错的内容。比如可以不报i错而是跳转到404页面,也可以显示一些自定义的具体错误在页面上, 当他为 off 时,可以造成一些信息的泄露。具体的得看每个网站的自身设置

3、.NET 常见安全问题-未授权访问

授权访问 - 什么样的用户身份能够访问什么样的页面。比如后台管理页面,那就得是能够登录的管理员账户才能访问

由于后台本身有多个功能文件页面,如何判断用户的身份?

1、在每个文件里都添加判断身份的代码

2、创建一个专门判断身份的文件。其他文件来包含调用它

如何找未授权访问?

1、找那些没有包含验证代码的文件

黑盒 - 目录扫描工具扫,可以直接访问的就是

白盒 -代码审计找看看哪个文件没有包含

2、看看验证代码文件是不是可以绕过

1416

1416

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?