知识点

1..NET配置调试-信息泄露

2..NET源码反编译-DLL反编译

3..NET常见安全问题-未授权访问

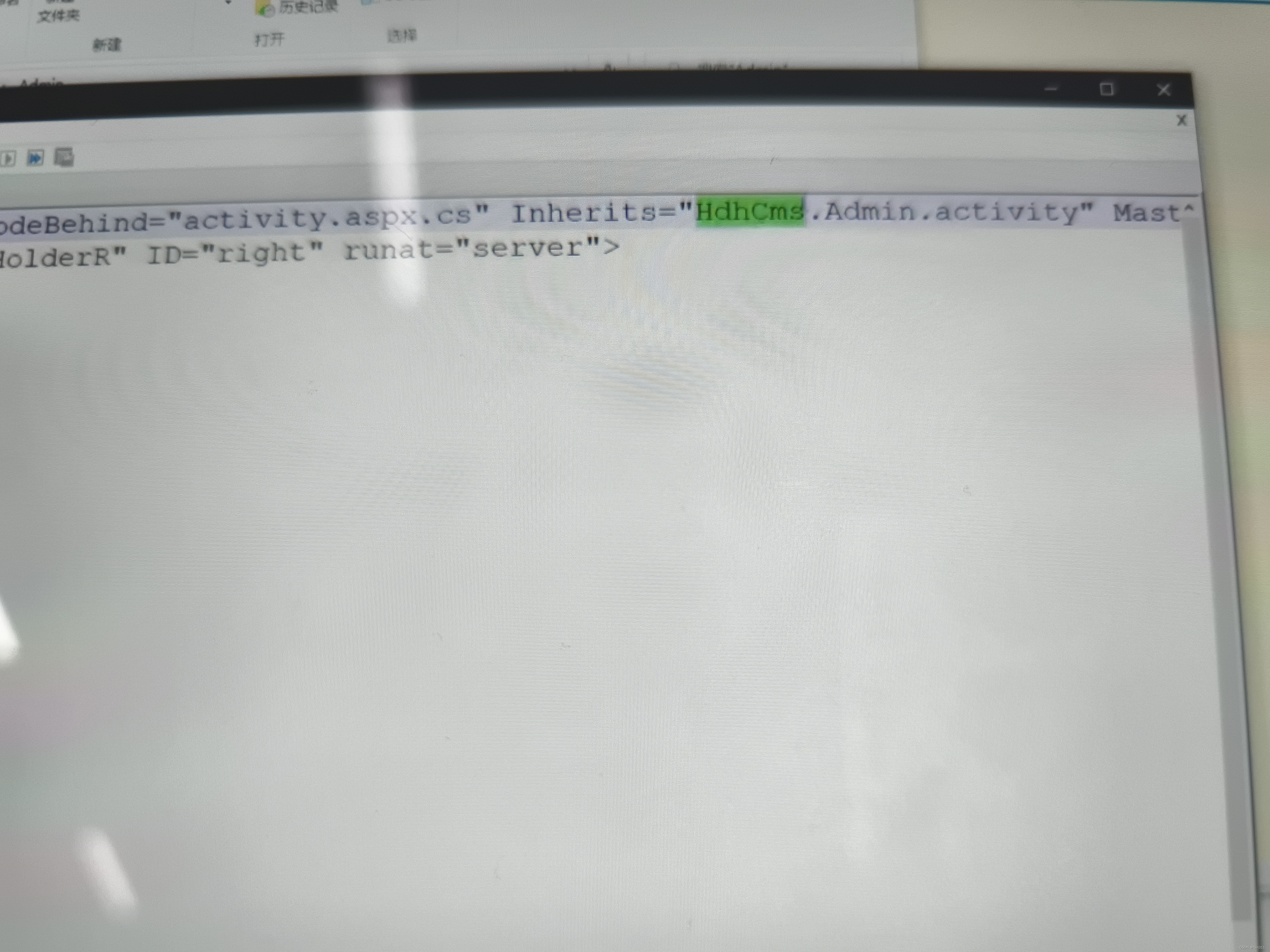

案例一:源码结构总览

.NET(aspx)是一种用于构建多种应用的免费开发平台

将关键代码封装于dll(bin目录)中,它可以进行调用

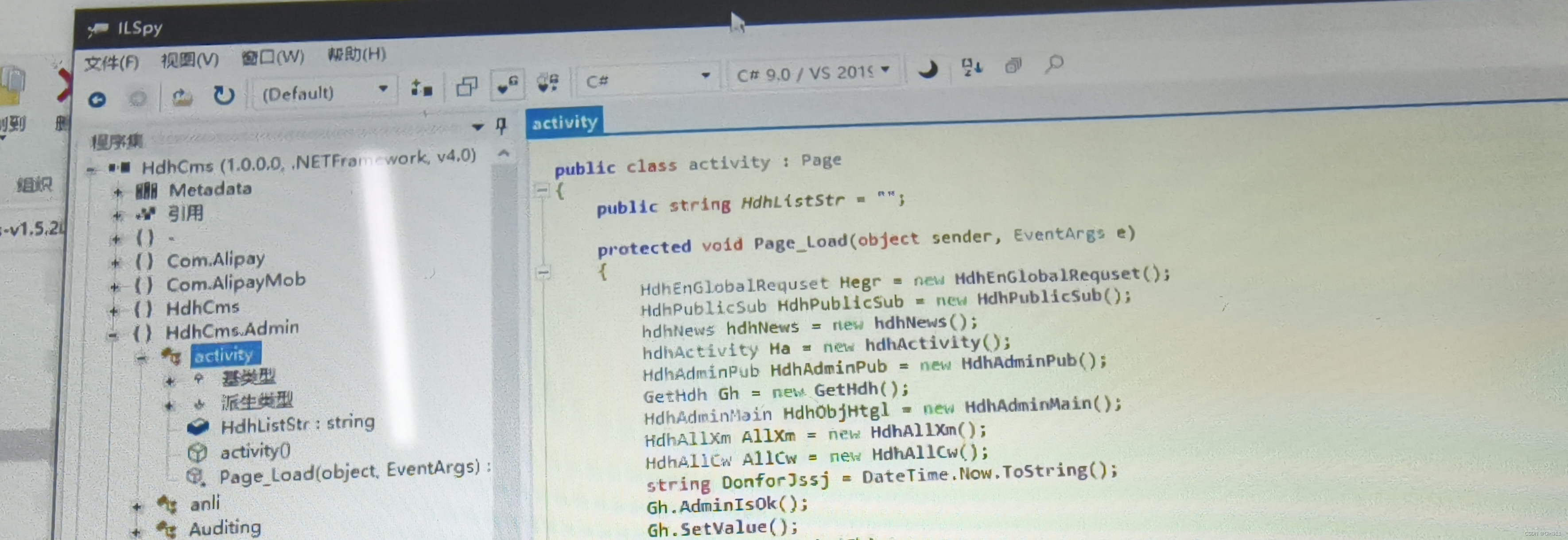

案例二:dll反编译

工具:ILSpy(使用时讲文件拖入即可)

例如这个代码中包含的,将bin目录下的HdhCms.dll进行反编译,寻找对应代码

后期代码审计时要注意,若代码不足以完成所示功能,看是否封装于ddl文件中

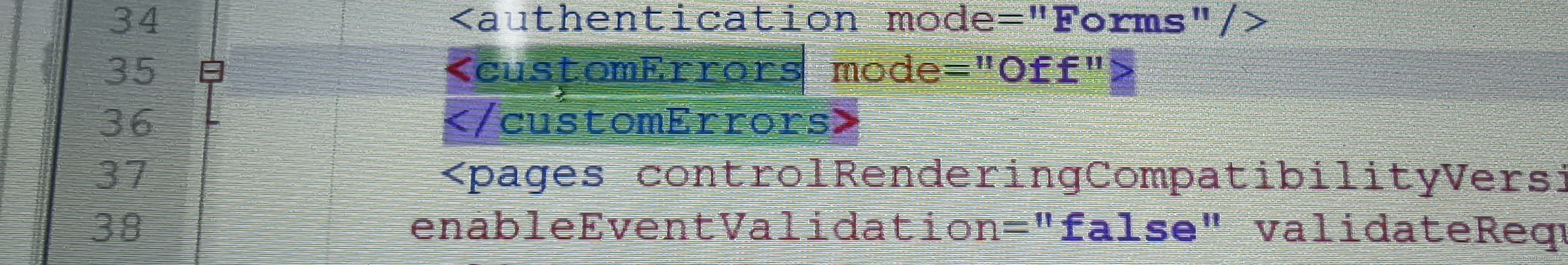

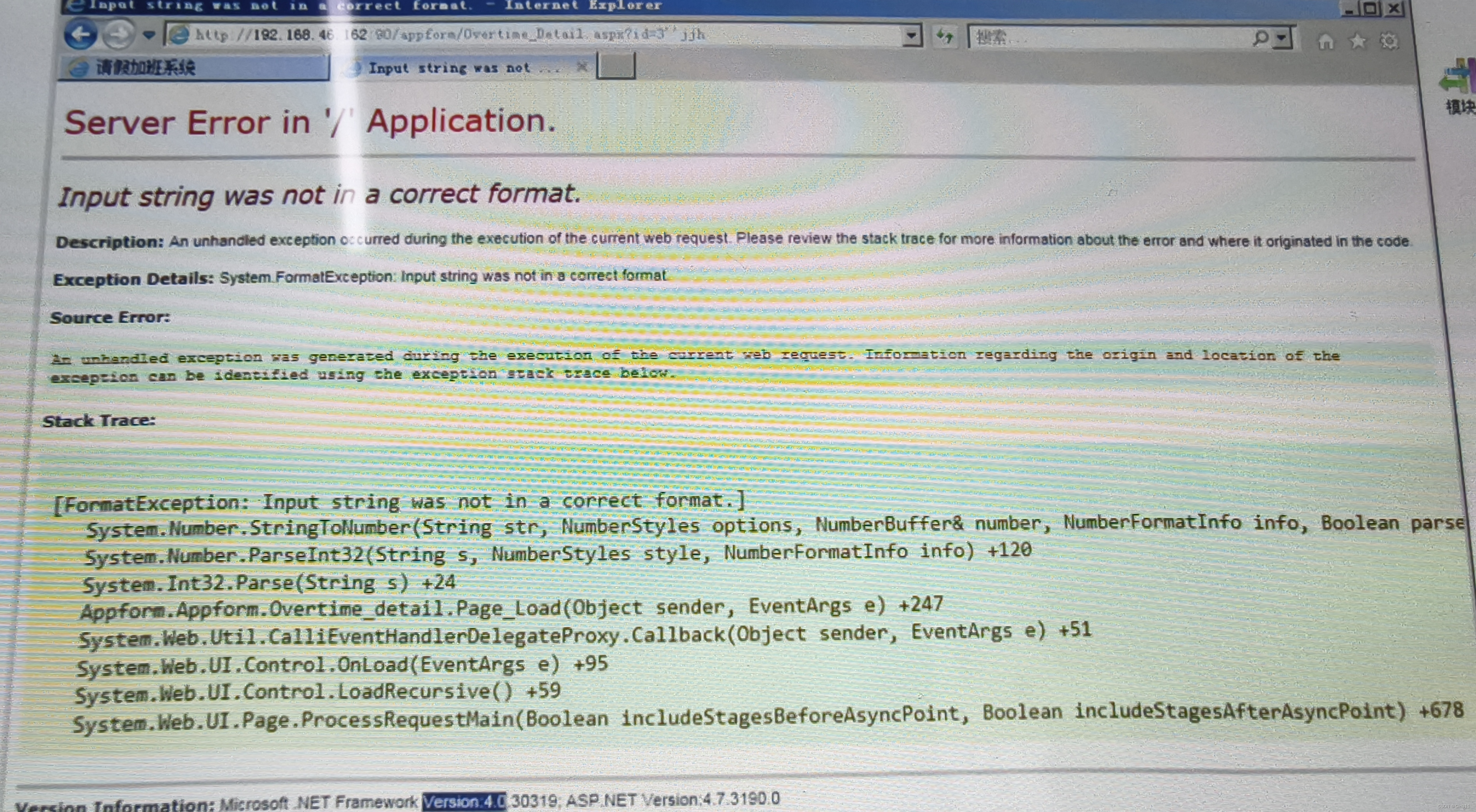

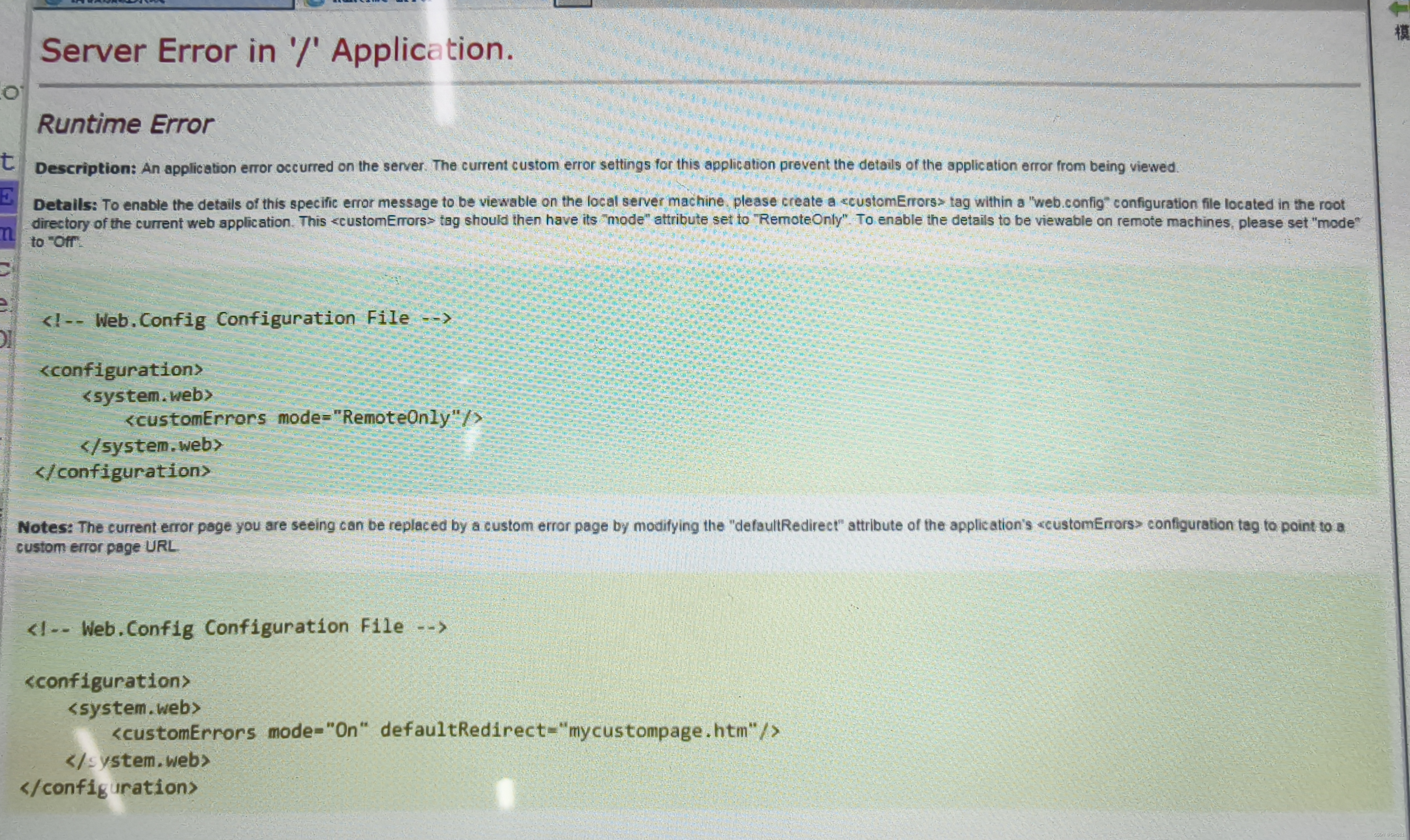

案例三:Web.config错误调试-信息泄露

因为是微软开发的,故中间价都是iis

web.config一般会定义数据库的连接,网站的一些类型,其中有一个自定义错误模式:三个状态

“off”:在路径后面加上错误参数,报错时会显示部分代码甚至.net的版本以及文件自身的路径

“on”:开启的话由本人指定报错如何处理,这样就能规避源码泄露

案例四:未授权访问

判断用户的身份:

由于后台本身有多个功能文件页面

1.在每个文件里面添加判断代码

2.创建一个文件专门用来判断,其他文件包含调用它

找未授权访问:

1.找哪些文件没有包含验证代码

2.验证代码文件有没有可以绕过

出现这个问题是由本身语言的特性决定的

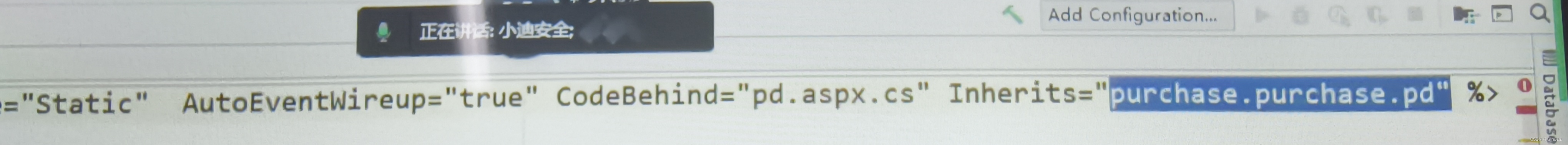

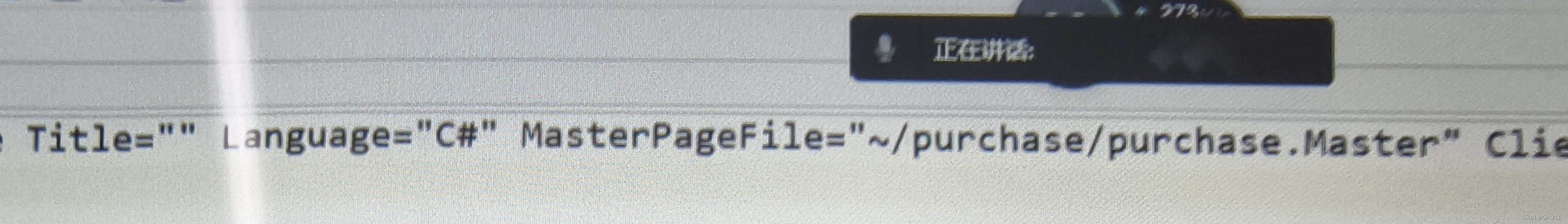

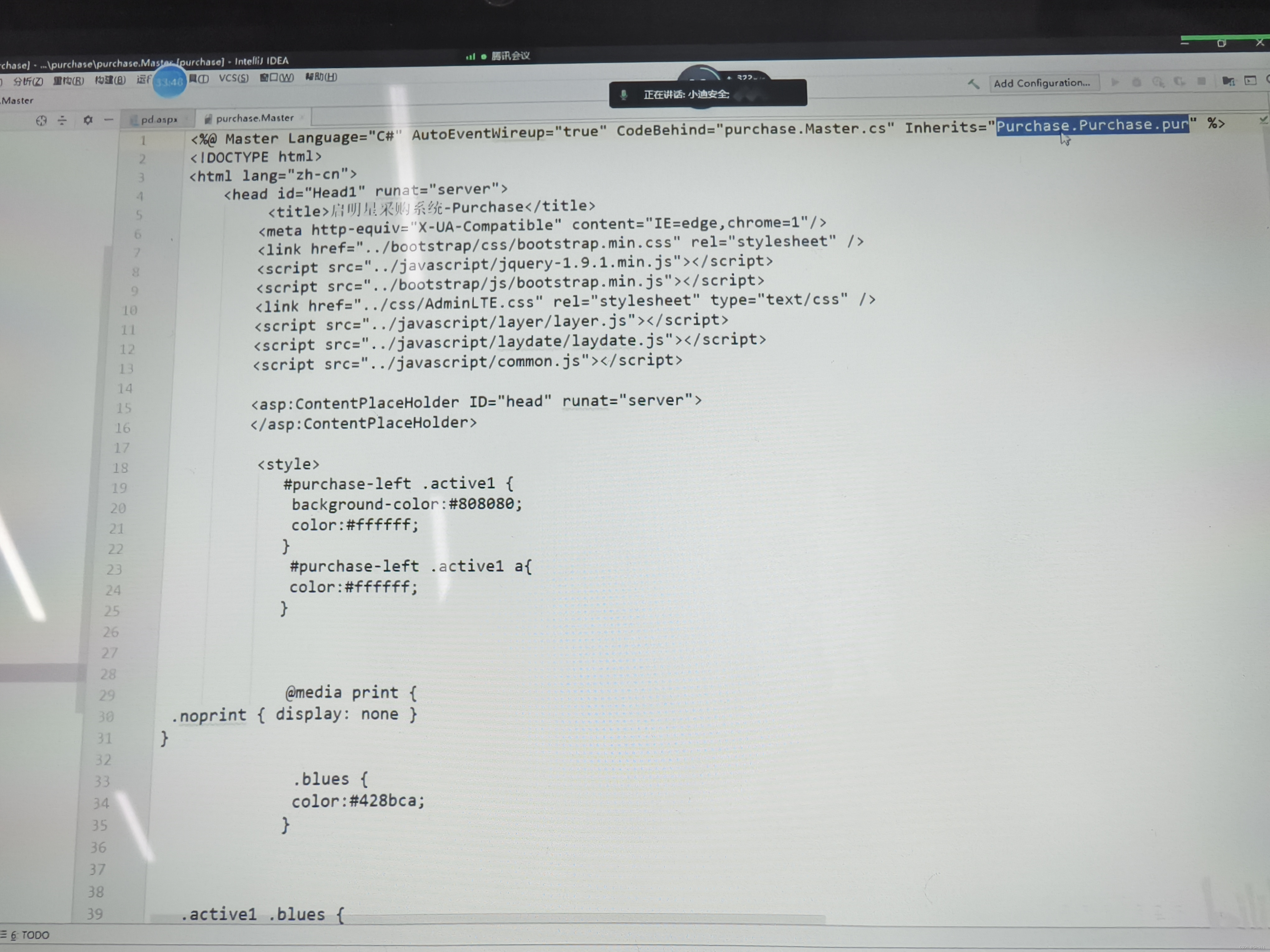

这里通过反编译没有找到验证代码,说明不在这里 purchase.Master文件

purchase.Master文件 再反编译高亮文件,找到验证文件

再反编译高亮文件,找到验证文件

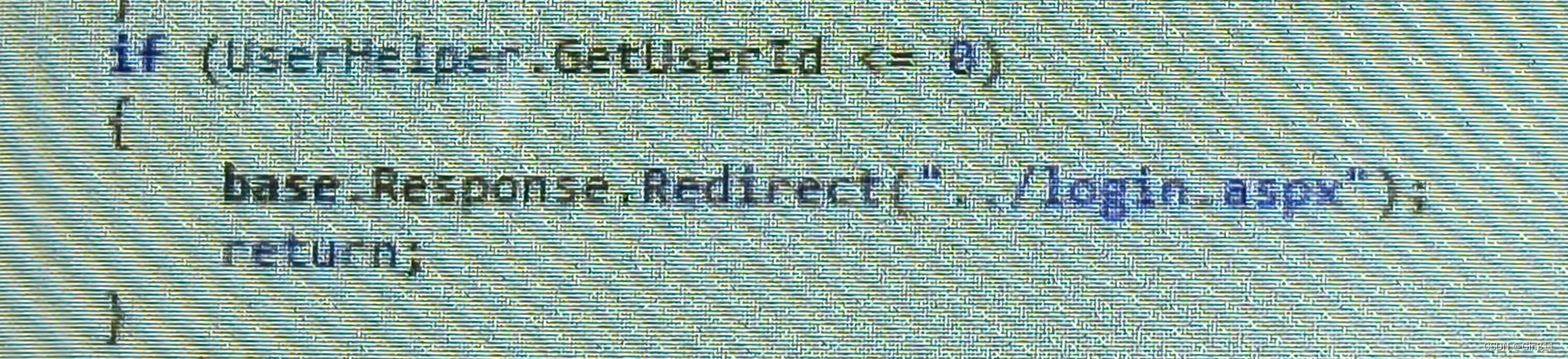

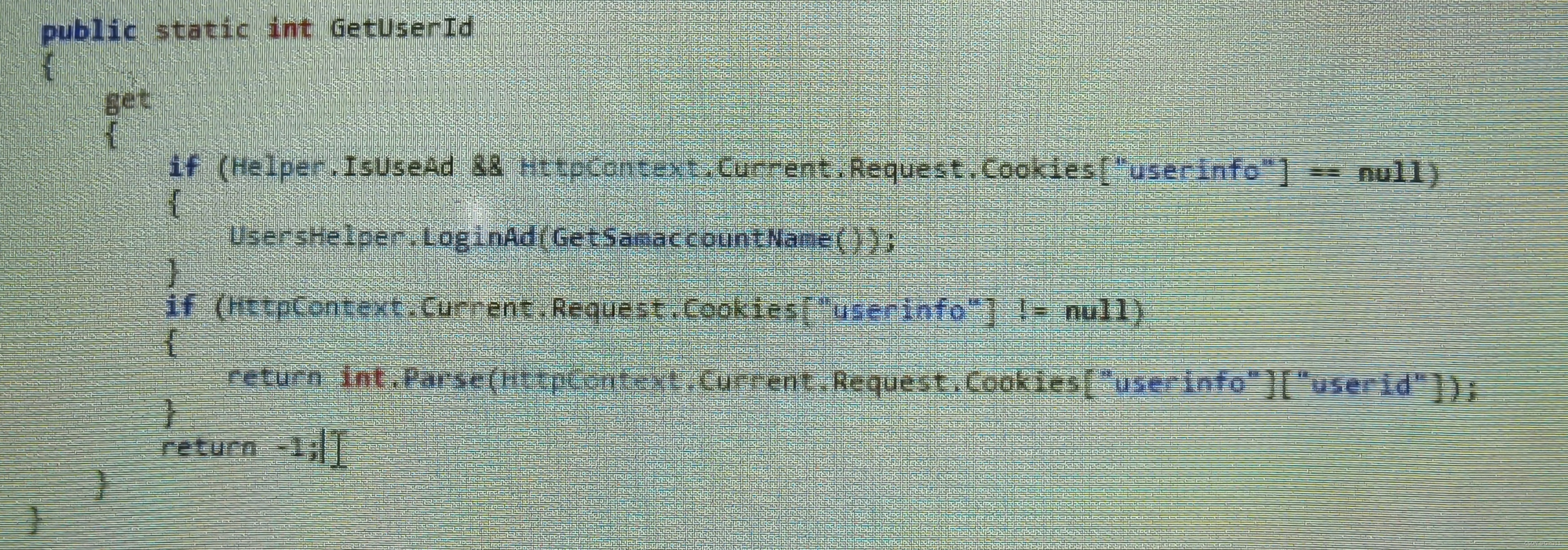

验证代码:

点击“UserHelper”或“GerUserID”

不能返回-1,否则就跳转login.aspx

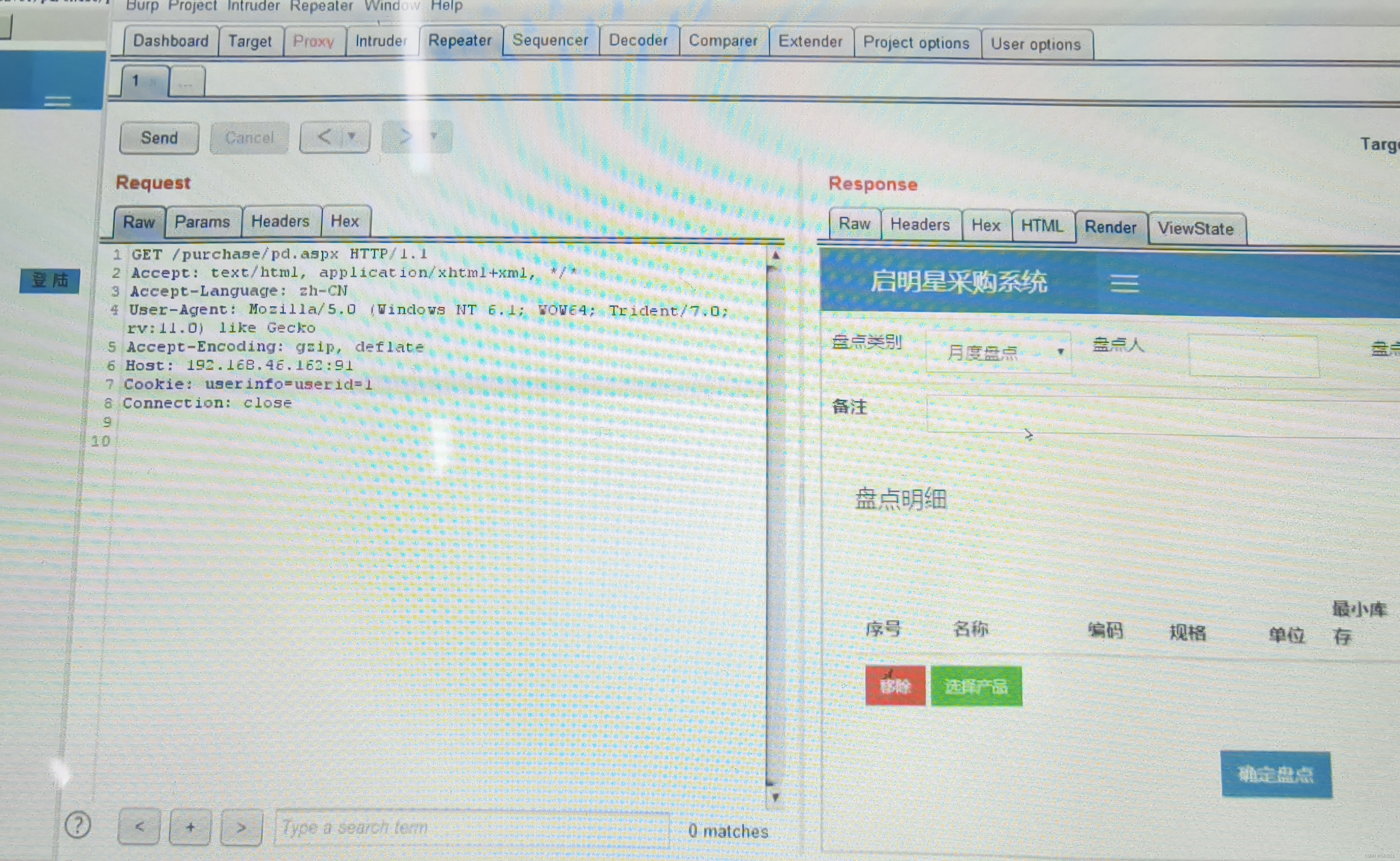

1️⃣开始绕过:打开burp抓包:加入cookie那一行 2️⃣找哪些代码未包含验证文件就有问题

2️⃣找哪些代码未包含验证文件就有问题

web漏洞

服务-中间件 数据库 第三方软件

Windows+iis+asp+access

Windows+iis+aspx+SqlServer

本文介绍了在.NET开发中关于配置调试、源码反编译(DLL)、Web.config安全设置、以及未授权访问的案例,强调了使用ILSpy进行反编译和检查代码安全的重要性。讨论了Windows/IIS/ASP环境下的安全漏洞及其防范措施。

本文介绍了在.NET开发中关于配置调试、源码反编译(DLL)、Web.config安全设置、以及未授权访问的案例,强调了使用ILSpy进行反编译和检查代码安全的重要性。讨论了Windows/IIS/ASP环境下的安全漏洞及其防范措施。

1421

1421

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?