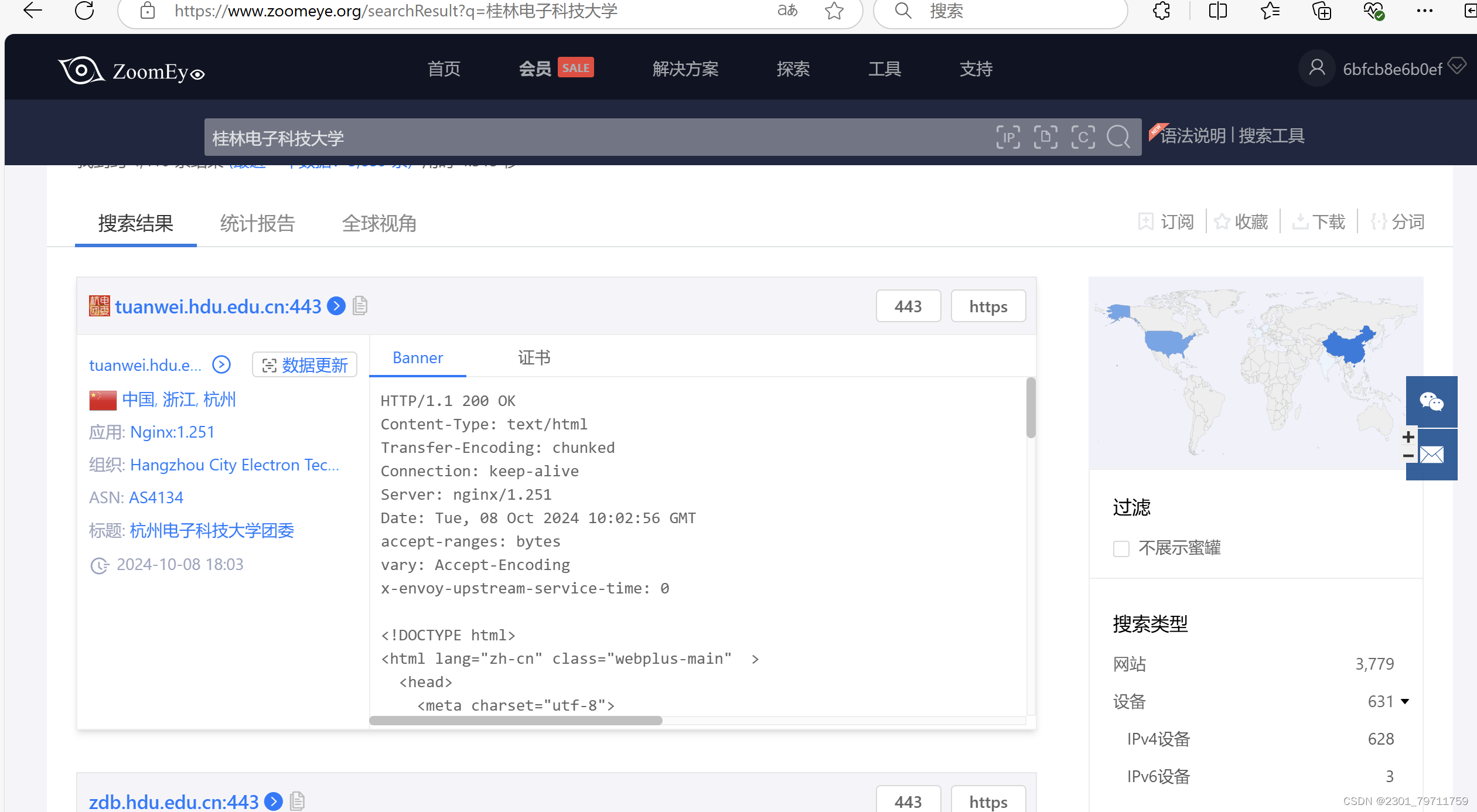

与ZoomEye功能类似的搜索引擎如下列所示。

-

1. Shodan:被称为“黑暗谷歌”,是一款非常知名的网络空间设备搜索引擎。它不停地搜索互联网上的各种设备和服务,如网络摄像头、路由器、服务器、打印机等。每个月都会在大量服务器上搜集信息,所搜集到的信息极为丰富,使用者可以发现各种意想不到的联网设备及其相关信息。与 ZoomEye 相比,Shodan 更侧重于对联网设备的搜索,但在搜索网站组件等方面的能力可能相对较弱。

-

2. Censys:可以搜索联网设备信息,安全专家可用来评估方案的安全性,黑客也可将其作为前期侦查攻击目标、收集目标信息的工具。它每天都会扫描 IPv4 地址空间,以搜索所有联网设备并收集相关信息,并返回有关资源(如设备、网站和证书)配置和部署信息的总体报告。与 Shodan 类似,Censys 也维护着一个完整的数据库,保存着暴露在互联网上的设备信息。

-

3. Fofa:是国内知名的网络空间资产搜索引擎,能够搜索包括 web 服务器、路由器、数据库等在内的各类资产信息,并提供丰富的搜索语法和数据分析功能。它在国内网络安全领域应用广泛,对于研究人员和安全从业者来说是一个重要的信息收集和分析工具。

以下是一些常见的子域名收集方法:

一、使用搜索引擎

1. Google Hacking

- 利用Google等搜索引擎的高级搜索语法。例如,使用“site:example.com -www.example.com”可以查找example.com域名下除了www之外的子域名。

2. 百度

- 类似Google,百度也可以使用一些搜索技巧,如“domain:example.com”来查找与该域名相关的网页,其中可能包含子域名信息。

二、使用工具

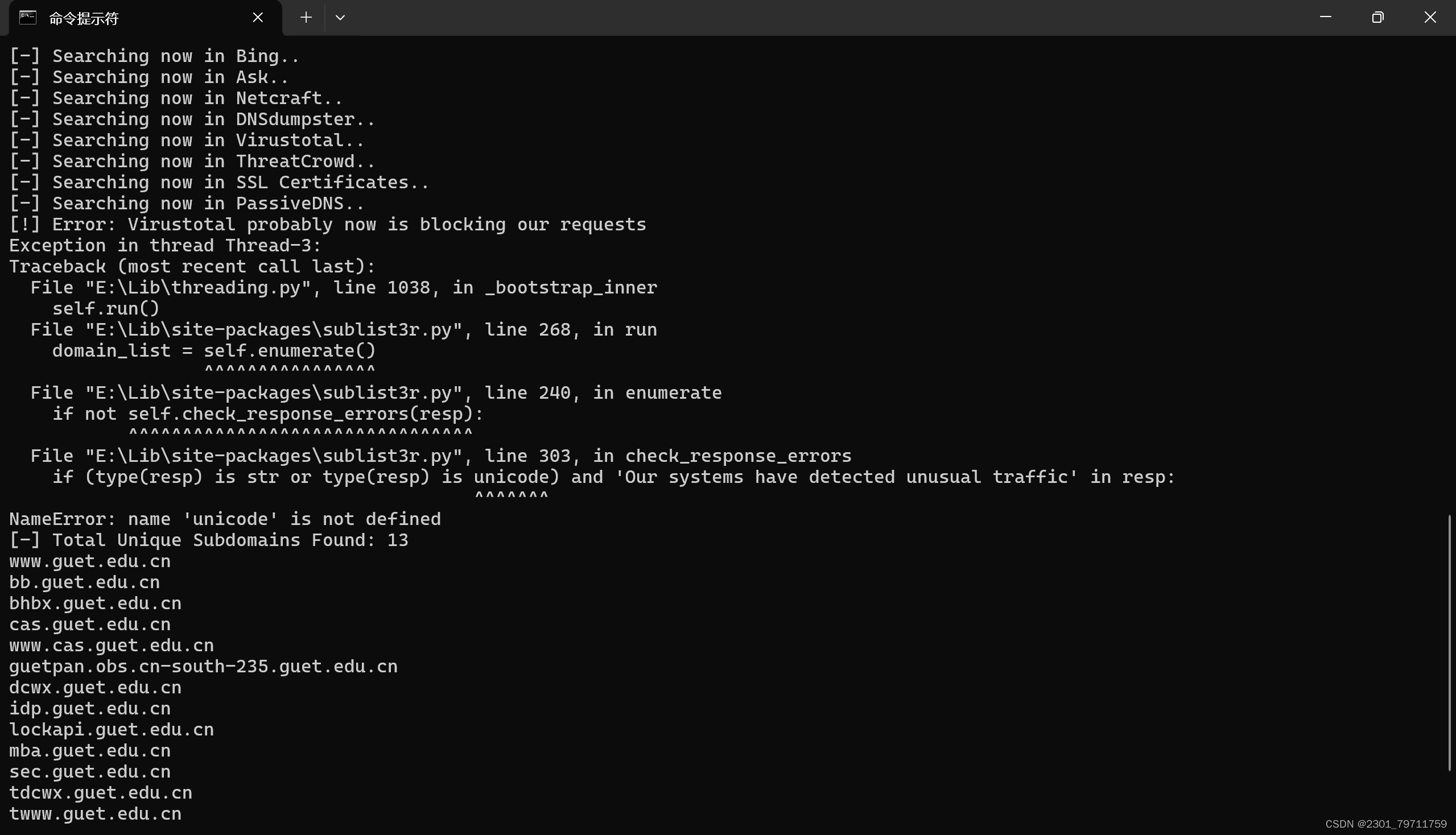

1. 子域名枚举工具

- Sublist3r:是一个用Python编写的子域名枚举工具。它通过使用多种搜索引擎(如Google、Yahoo、Bing等)以及一些暴力破解技术来发现子域名。

- Amass:功能强大,它可以通过枚举、爬取、对证书透明度日志的查询等多种方式收集子域名。它还可以集成到自动化工具链中,为渗透测试等工作提供子域名信息。

- Subfinder:通过被动收集技术,如查询公共数据源(如DNS数据集、证书透明度日志等)来查找子域名,能够快速发现大量的子域名,并且支持多种输出格式。

2. DNS查询工具

- nslookup:命令行工具,可用于查询域名系统 (DNS) 以获取域名或IP地址的映射信息。例如,执行“nslookup -type=ns example.com”可以获取example.com的域名服务器信息,然后再进一步查询这些服务器上的子域名记录。

- dig:也是一款强大的DNS查询工具,比nslookup更加灵活。例如,“dig example.com any”可以查询关于example.com的所有DNS记录类型,从中可能发现子域名相关的记录,如NS(域名服务器)、CNAME(别名)等记录,这些记录有助于找出子域名。

下

是使用Sublist3r对子域名进行搜索

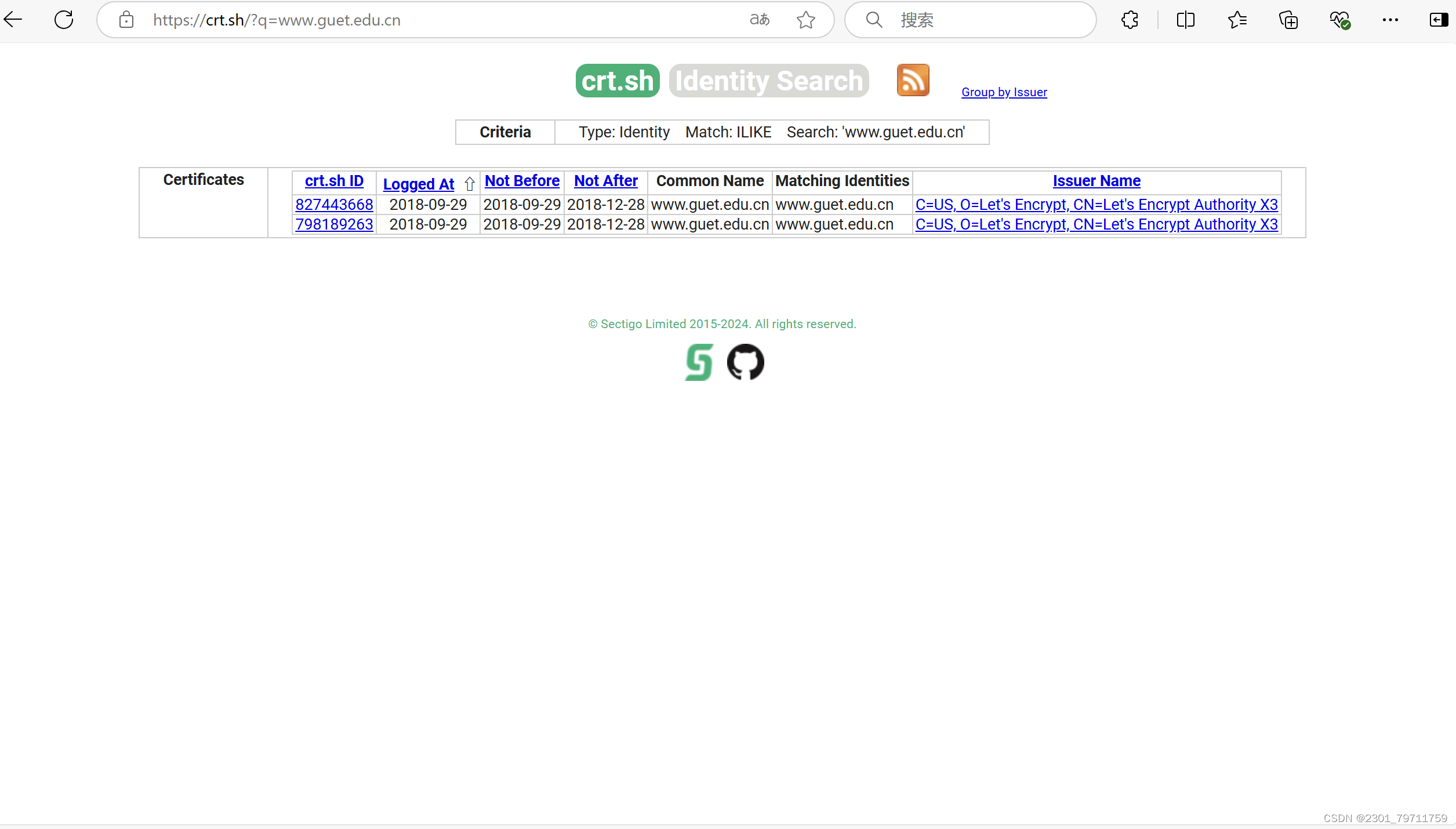

三、查看证书透明度日志

1. Crt.sh

- 这是一个公开的证书透明度日志查询网站。许多网站在获取SSL/TLS证书时,证书中会包含域名信息,其中可能就有子域名。通过查询Crt.sh网站,可以找到与目标域名相关的证书,从而获取子域名信息。

15万+

15万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?