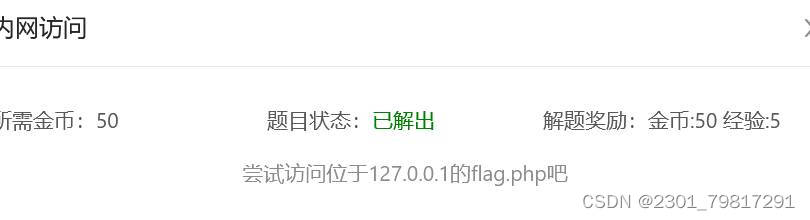

一、内网访问

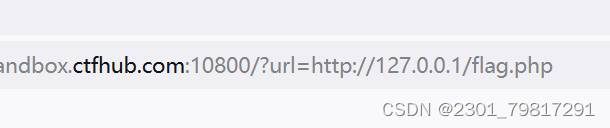

因为存在ssrf漏洞中的内网访问攻击,所以可以对内网127.0.0.1 进行访问,用http/s协议,即输入http://127.0.0.1/flag.php

最后即得

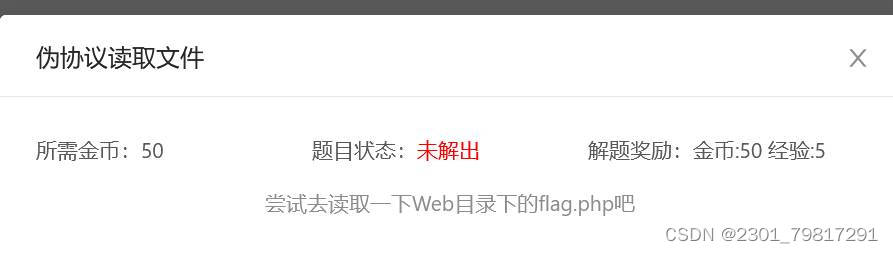

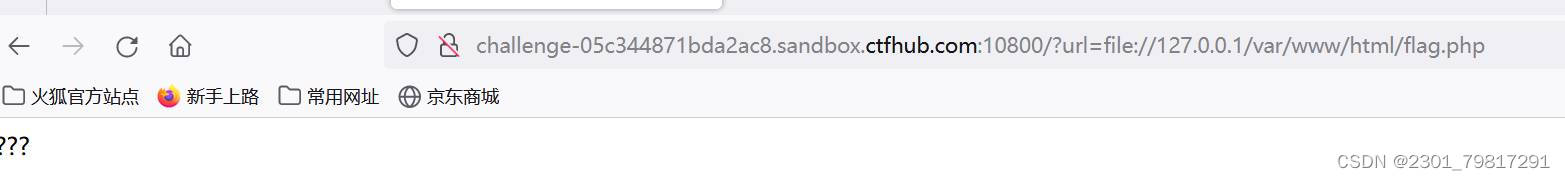

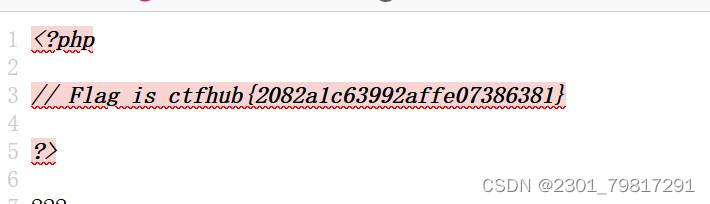

二、伪协议读文件

file协议主要用于访问本地计算机中的文件

web目录一般在var/www/html

即输入file://127.0.0.1/var/www/html/flag.php

然后检查或查看源代码

三、url bypass

根据题目要求需要进行绕过 ,可所以@进行绕过,即输入http://notfound.ctfhub.com@127.0.0.1/flag.php

即可得

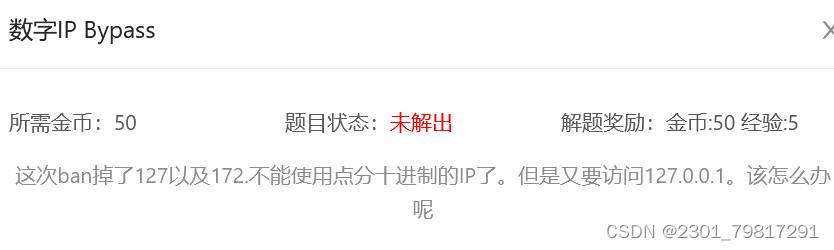

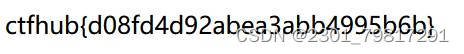

四、数字ip bypass

想办法对127.0.0.1进行绕过访问

法1: 用localhost代替

即输入http://localhost/flag.php

法2: 用其他进制替换

列:十进制 2130706433

16进制:0x7f000001

可得:

总结:判断是什么类型的啥色的ssrf漏洞,是直接进行访问,还是进行绕过,访问需要用什么协议 。

1891

1891

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?