目录

1、寻找漏洞

寻找漏洞的2种办法:

1)谷歌语法

注意:用谷歌语法找站的时候,要加点中文,不然搜出来的站 可能都是英文的。

-

寻找SQL注入 -

公司inurl:php?id= -

公司inurl:asp?id= -

公司inurl:aspx?id=

就像这样:

参数不一定要是id,也可以是tid、keyword之类的其它参数:

?tid=

?keyword=

-

弱密码和越权,找后台 -

后台inurl:php -

后台inurl:asp -

后台inurl:aspx -

后台site:edu.cn

asp和aspx的后台貌似还有越权漏洞。

禁用JS,然后直接访问后台URL,有大概率直接进去。

你问我怎么禁用JS?每个浏览器都不一样,看看自己用的是什么浏览器,然后自己百度一下吧。

更多的谷歌语法,可以自行寻找。

2)fofa

-

语句和谷歌语法一样,换了个写的方式 -

"php?id=" && country="CN" -

"asp?id=" && country="CN" -

"aspx?id=" && country="CN"

符号 && 就和and一样,多一个寻找条件

country=”CN”(这条语句的意思是 中国的网站)

我们挖漏洞肯定要挖国内的,所以要加上。

还可以继续加条件,比如 server==”Apache”,那fofa就只会搜索中间件为Apache的网站,搜索功能比较强大。

fofa还有很多语法,可以自行查看。

2、挖掘漏洞

先用以上方法找一个站点,我一般喜欢用谷歌。

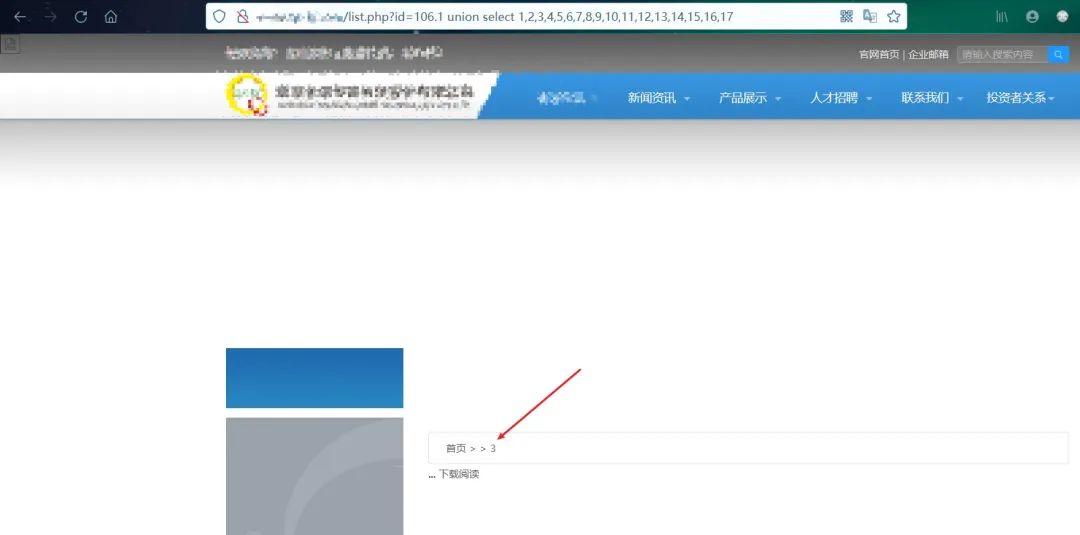

找到一个站 id=106

减法,页面空白,难道有防护?

看看id=107,也是空白

id=107-1,显示了106的内容,说明107和105是没东西的,差点被误导

and 1=1 和 and 1=2,此处存在SQL注入

谷歌语法新增一枚:list.php?id=

-

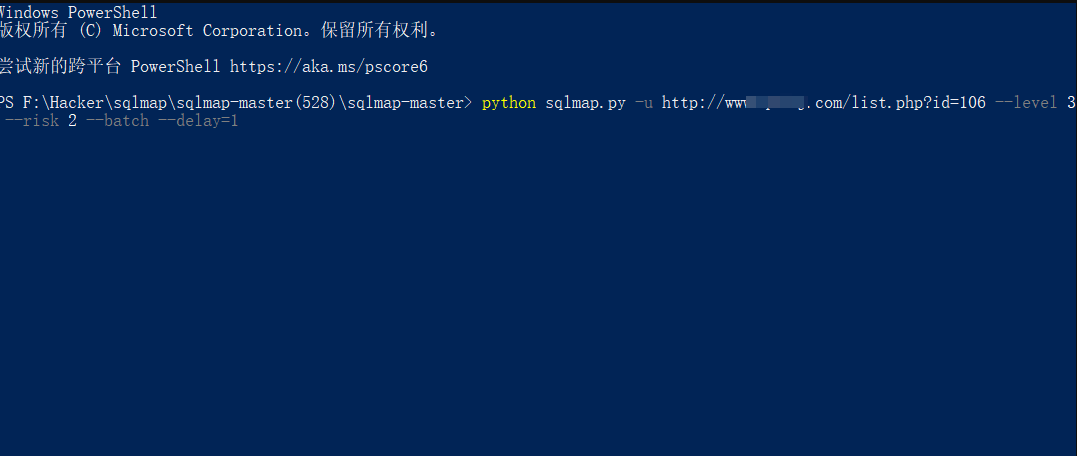

这时候可能会有人 直接上sqlmap,作为过来人:能手注就手注,不要用sqlmap。

因为sqlmap发包频率太快,容易被ban,而且这些站 都是小站,容易跑崩掉。

我之前挖过很多站,直接上了sqlmap,结果网站访问不了。

心里非常慌呀:网站是不是被我跑崩了?我会不会进去呀?

所以,除了盲注以外,其它都尽量手注。

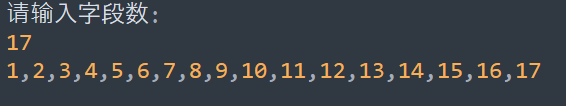

判断字段数为17

-

联合查询,回显点为3

记得要让前面的查询 查不出数据,把106变成小数106.1

这里给大家一个python脚本,输入你要的字段数,可以自动生成,不用自己手敲。(在附件里面)

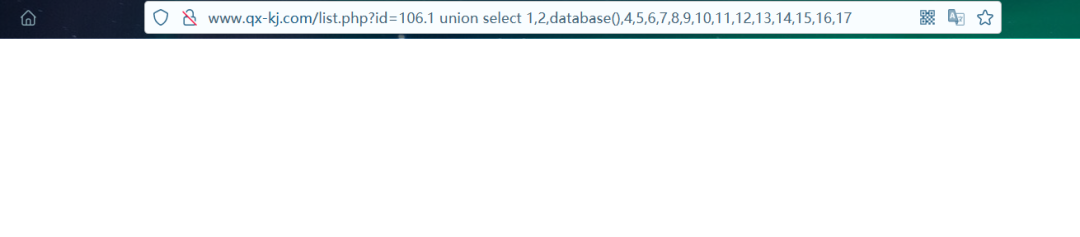

查询库名,页面空白。

咋回事?

试了其它数据库的语句也不行,只能上sqlmap了

加上一个 delay=1 放慢发包速度(延迟1秒,可以再加)

嗯…

所以能手注尽量手注

3、提交报告

例如 www.baidu.com发现了SQL注入(仅举例!不是真的有漏洞!)

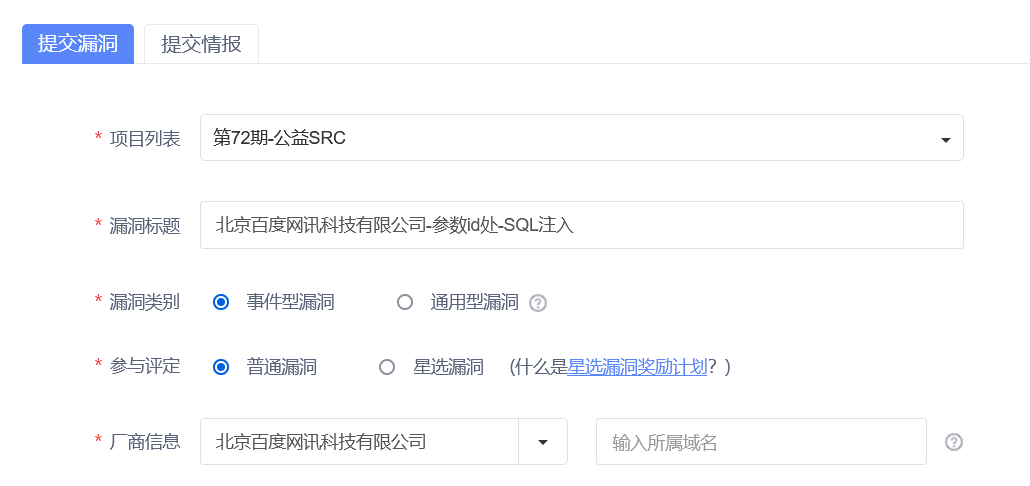

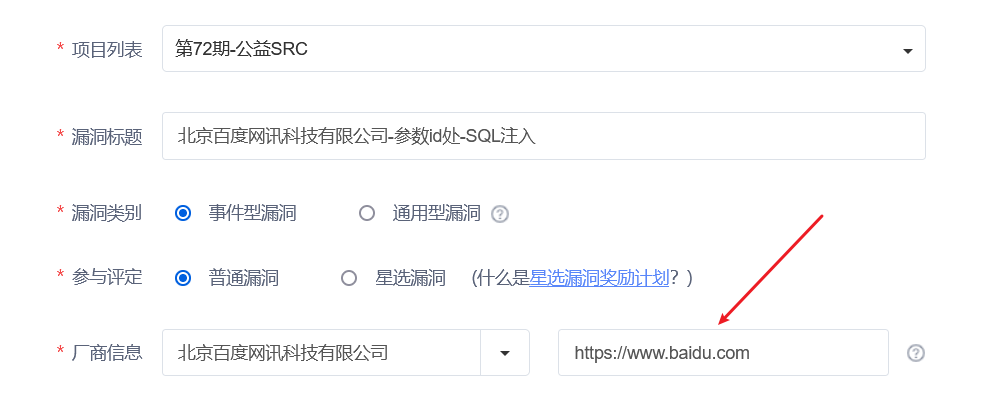

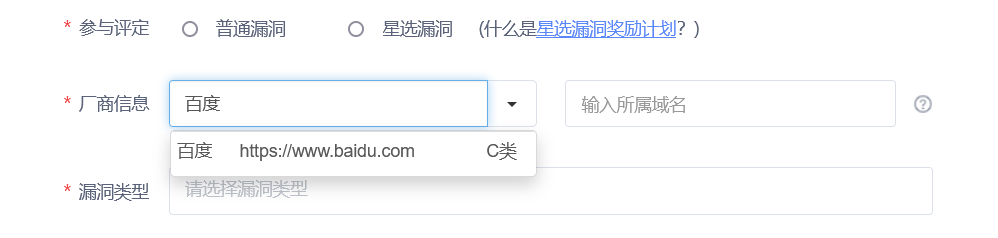

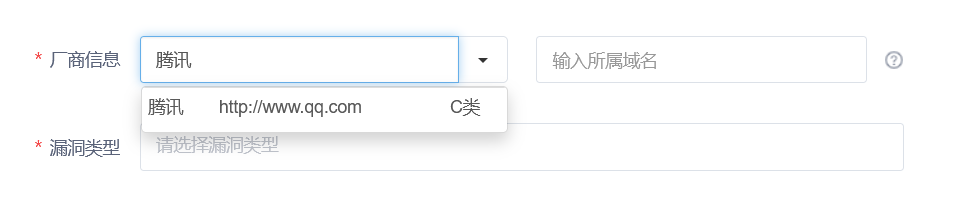

第一步:“标题”和“厂商信息”和“所属域名”

站长工具https://icp.chinaz.com/baidu.com

查询域名备案信息,看到这个公司名了吗

这样写,漏洞类别啥的,如果不是0day的话,像图中一样就行了

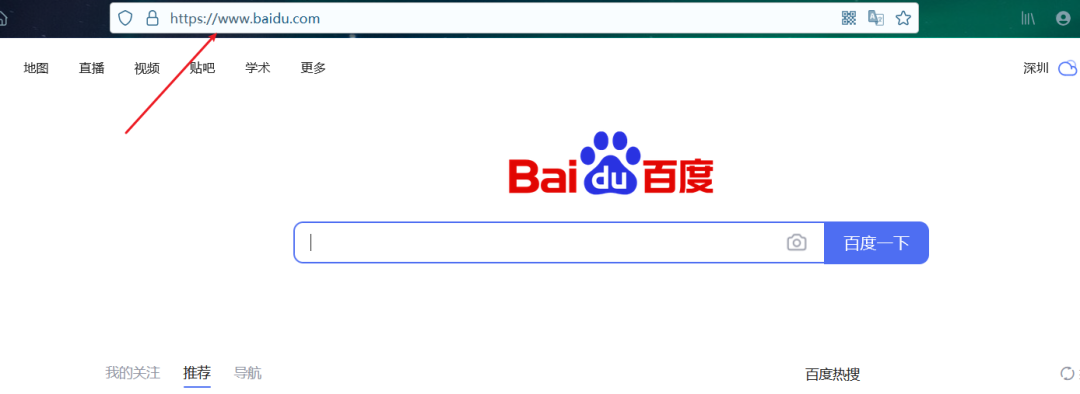

所属域名 要写该公司的“网站首页”或者“官网”,看到这个了吗

先访问一遍,没问题再复制上去

-

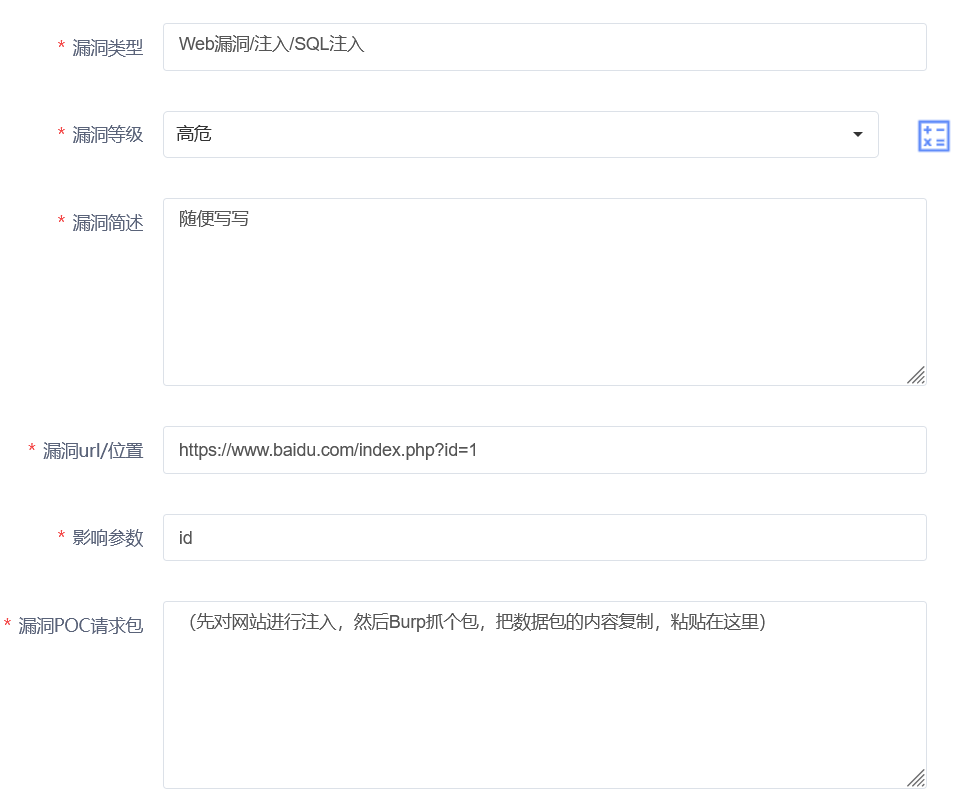

第二步:其它内容

漏洞类型:一般都是Web漏洞,然后漏洞是什么写什么,这里是一个SQL注入。

漏洞等级:SQL注入一般都是高危,但如果厂商比较小的话,会降级,降成中危。

漏洞简述:描述一下SQL注入是什么、有什么危害之类的。

漏洞url:出现漏洞的URL。

影响参数:哪个参数可以注入 就写哪个

漏洞POC请求包:Burp抓个包 复制粘贴。

修复方案,可以稍微写写。

所属地区和行业↓↓↓

记得刚刚的站长工具吗,不要关,往下拉就有了。

不过有一些比较小的站点,往下拉没有东西,咋办呢?

用爱企查,查询公司名,啥都有(也可以用天眼查,不过个人感觉爱企查比较好用)

如果站长工具里面 查出来的官网打不开,就爱企查,这里也有一个官网。

如果这个官网还打不开,就把漏洞页面的域名写上去。

第三步:复现步骤

除了复现步骤,其它的内容都填完了,复现步骤也是重点。

0、IP域名归属证明

当初刚挖SRC,不会交报告,一股脑交了一大堆,全被打回来了,漏洞白挖 报告白写。报告改了3次才好。

记得前面那个站长工具吗,没错还是他,像这样子写:

1、漏洞页

要让审核员看的清晰,能够完美复现出漏洞,第一步:来到漏洞页

2、该干啥

告诉审核员,来到漏洞页面之后,该干啥

3、注入的结果

把注入的结果写在这里就可以了

至此,一份报告就写好了,可以提交了

如果你闲每次打字麻烦,可以新建一个记事本,把框架写好,提交的时候 替换一些内容就可以了。

把标题、漏洞简述、复现步骤、修复方案

替换的时候替换公司名、域名、截图之类的

可以省不少时间

4、上榜吉时

时间:

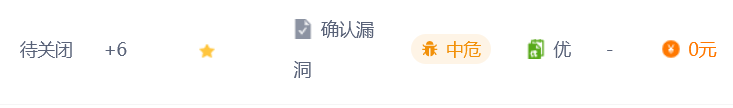

一般提交漏洞之后,1-3天会审核漏洞,1-8天之后确认漏洞,确认漏洞之后才能拿积分。

周末审核不上班,顺延。

也就是说,一个漏洞,要8-12天才能获得积分。漏洞是几月确认的,积分就算几月份的。要算好一个月什么时候上分最好。

我一般把 “本月24日-次月20日” 当做上分时间。

比如你想冲8月的排行榜,你要7月24日开始提交漏洞,到8月20日停止。

由于时间不确定,有时候一个漏洞时间短,有时候时间长,所以:

7月23日-月底,中幅度提交漏洞。

8月1日-8月18日,大幅度提交漏洞。

8月19日-8月24日,小幅度提交漏洞。

7月底提交的漏洞,等到确认漏洞,积分会算到8月份,所以中幅度。

8月初和8月中旬,随便交,不怕。

8月底,担心漏洞时间太长,积分会算到9月份,所以小幅度。

5、快速上分

会不会觉得,谷歌语法或者fofa 一个个找站太慢了?

想快速上分,冲榜,拿奖励?

那就要找CMS通杀漏洞,快速、精准。

漏洞别人已经帮你测好了,你只需要验证,如果存在漏洞,直接写报告提交,不用费时间去慢慢测漏洞。如果没有漏洞,走人,换一个站。

哪里找CMS通杀漏洞呢?

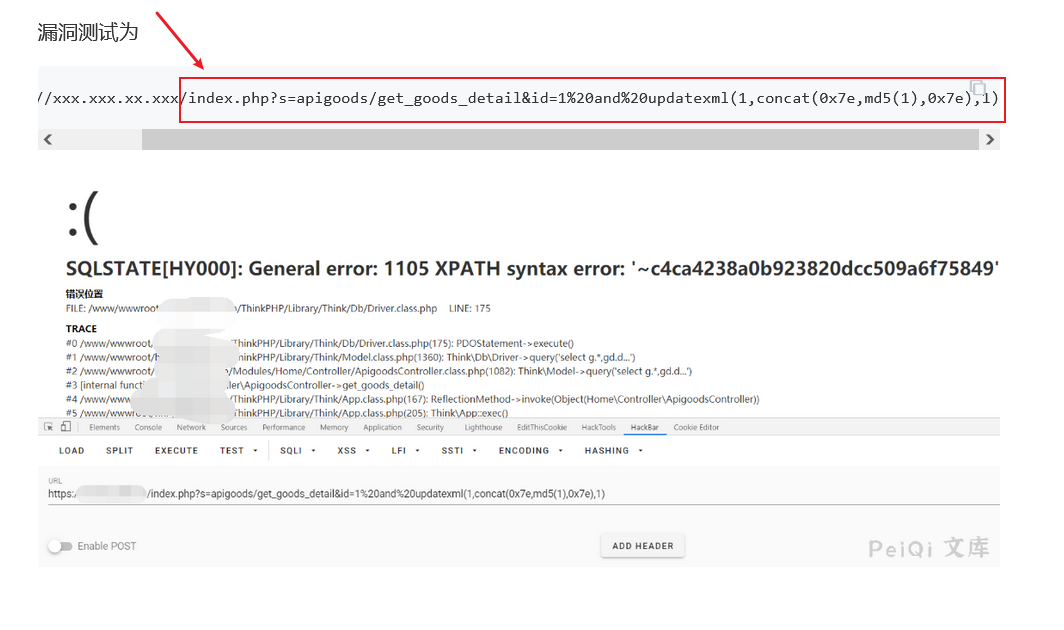

百度或者漏洞库,百度效率比较低,一般使用漏洞库,目前接触到的漏洞库有peiqi文库、白阁文库等。甚至可以上cnvd上找。

在文库里面找 有fofa语句的漏洞,比如狮子鱼CMS的SQL注入,现在挺多人挖的。

有一个fofa语句,拿到fofa搜索。

搜出来的站,就都是狮子鱼CMS了。

下面还有现成的POC,拿来用就可以了

fofa批量找站 => POC直接贴 => 如果成功注入了 => 提交报告

如果注入失败,换一个站,反正fofa搜出来很多,不缺这一个。

当然,那么多人挖,估计文库里的漏洞都要成为历史了,所以要找找新的。

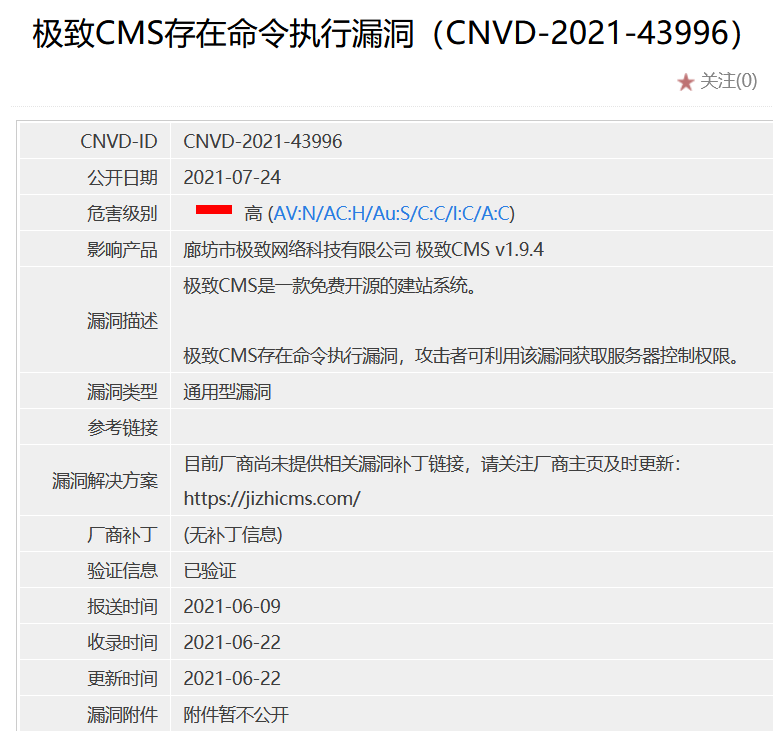

我这里试试 拿cnvd来找漏洞,cnvd上的漏洞不公开,没有步骤,fofa语句也没有,怎么利用呢?先搜索CMS,然后随便选一个。

https://www.cnvd.org.cn/

就这个吧,然后去百度。

不是我们想要的,不过搜到了其它漏洞,也可以看看。

他说网站首页有SQL注入,我们想fofa批量找站,就要自己构造fofa语句。

看了一下,貌似是/Home/c/HomeController.php 这个文件出问题。

那么我们fofa就搜索:

随便找个站,POC贴上去。当然,我只是给个思路,不一定能成功。

也可以下载该CMS的源码,看看网站有什么比较特殊的地方,比如title body啥的,都可以用来构造fofa语句。

6、小技巧:冲榜拿分制胜点

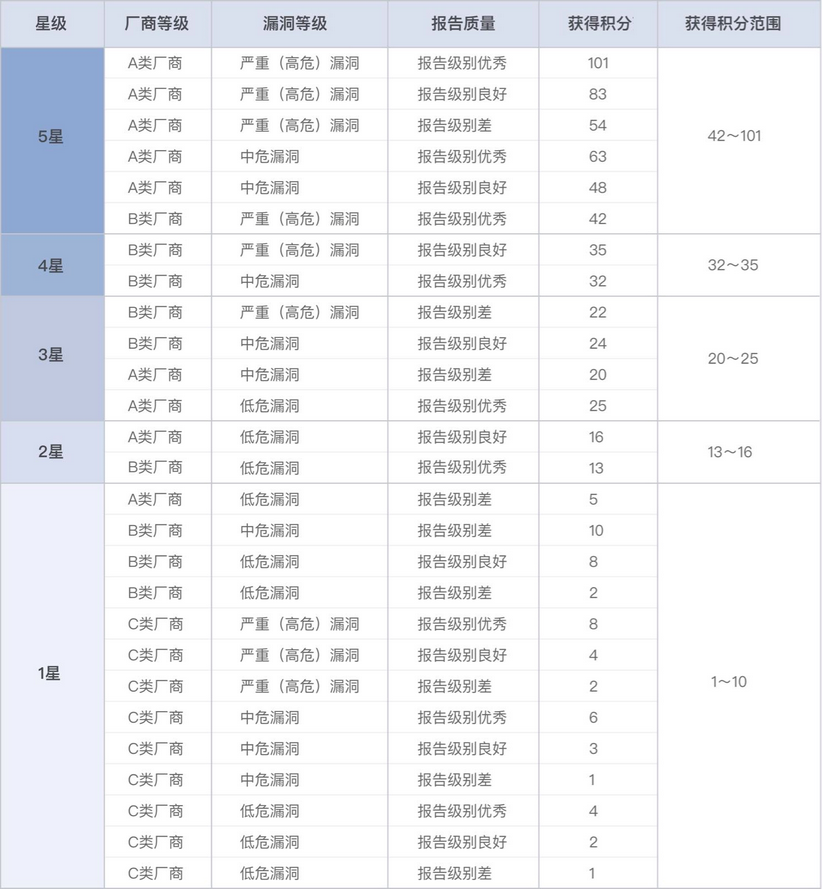

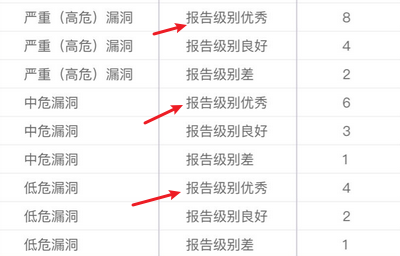

漏洞积分是怎么算的?漏洞盒子有这样一张图:

公益SRC漏洞

可以看到,C类厂商是最低的,而我们挖的都是野生漏洞,所以高不到哪去。

那我们挖的洞,肯定也是按最低的算:

低危漏洞2分

中危漏洞3分

高危漏洞4分

由于厂商太小,影响用户也小,有时候高危的漏洞 会评为中危。

这里建议大家尽量别挖反射型XSS,因为反射型XSS是低危,降一级直接就没了,是浪费时间。

我一般挖SQL注入,大多数都在中危,少部分高危,都是3分3分的拿。

你问小技巧在哪?别急,这就来。

看,差的报告,积分减半。只要审核员能复现出来,报告一般都是良好,正常拿分。

优秀的报告 积分翻倍

制胜点就在这里了,比如你交了一个中危的漏洞是3分,但是你报告写的好,是优秀,积分翻倍变6分,相当于交了两个中危漏洞。

一个顶两

-

别人交3个中危9分,你交3个中危18分。这差距直接拉开了好吧。

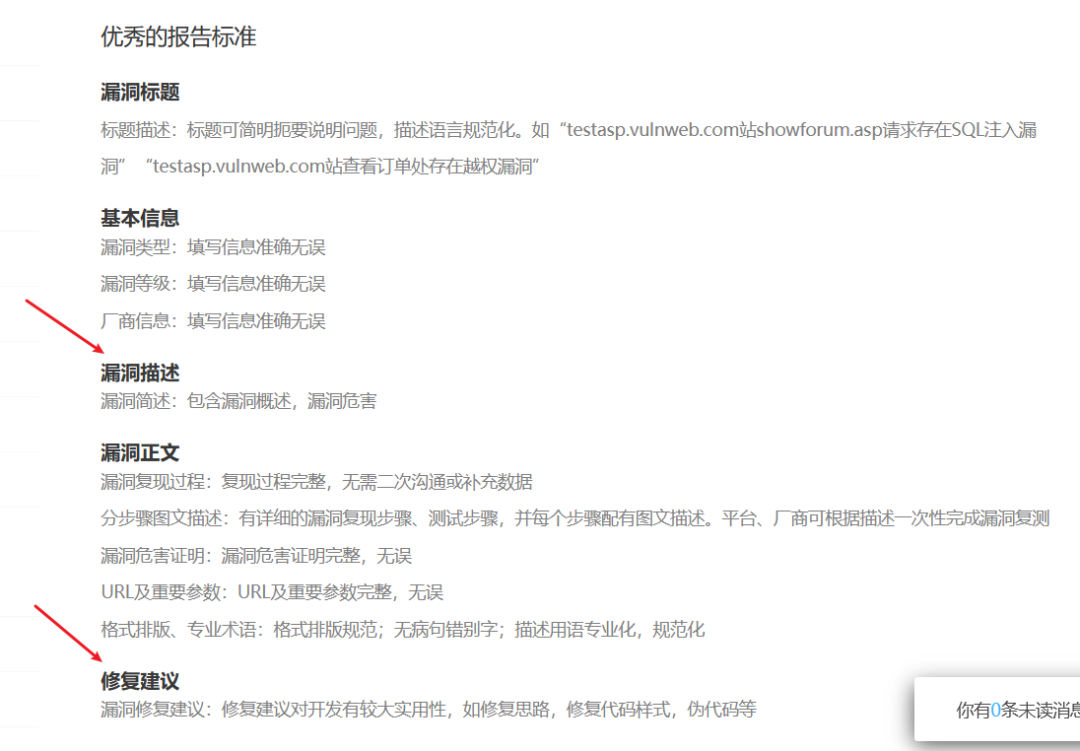

我这里教大家怎么写优秀的报告

我看很多人,漏洞正文只有文字 没有图片,很简陋,我们最好加上图片,审核员看的舒服一点,心情好点,对我们有好处。

漏洞描述和修复建议 也是一笔带过,什么 “过滤”“问开发”之类的。

优秀的报告,有5个标准。

我在上面的“提交报告”中,教大家提交的报告,漏洞标题、基本信息、漏洞正文,这3个都算好,不用管。剩下的就是 漏洞描述和修复建议。

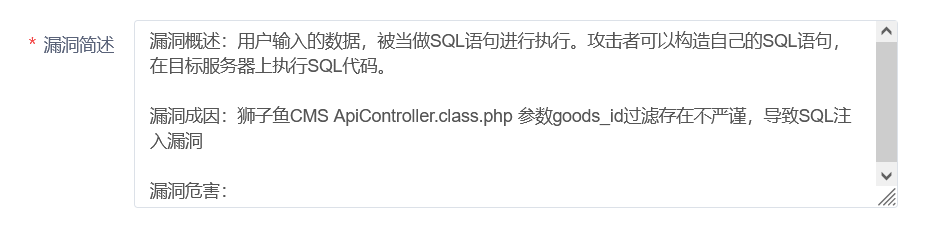

拿狮子鱼CMS的SQL注入来说:

漏洞描述

漏洞危害去百度,改一改就行了,危害最好不少于3点。

修复建议:

漏洞修复建议的话,可以自行百度上网上找找,一般都能够找到。

申明:本公众号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,

所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法.

![]()

没看够~?欢迎关注!

免费领取安全学习资料包!

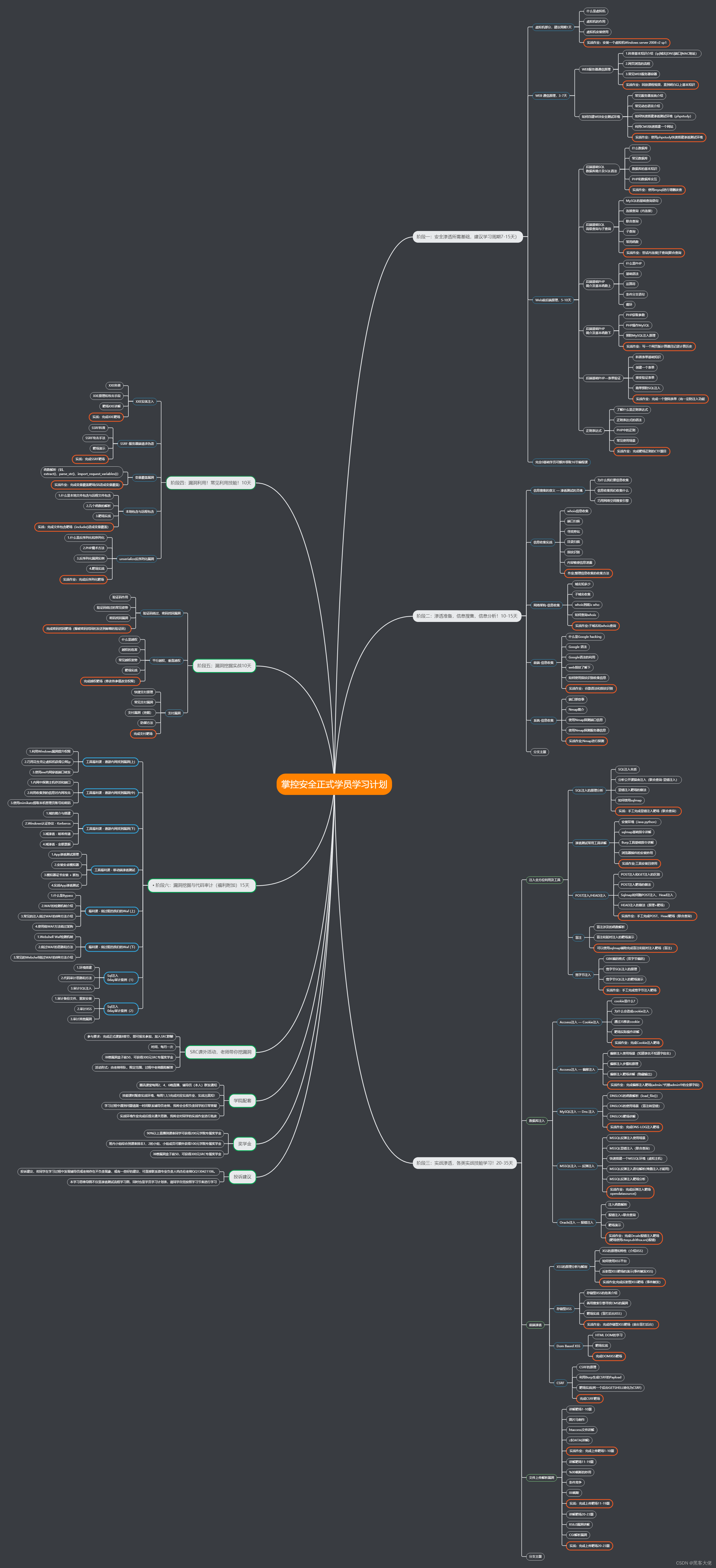

渗透工具

技术文档、书籍

面试题

帮助你在面试中脱颖而出

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

应急响应笔记

学习路线

785

785

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?