Web渗透测试与审计入门指北

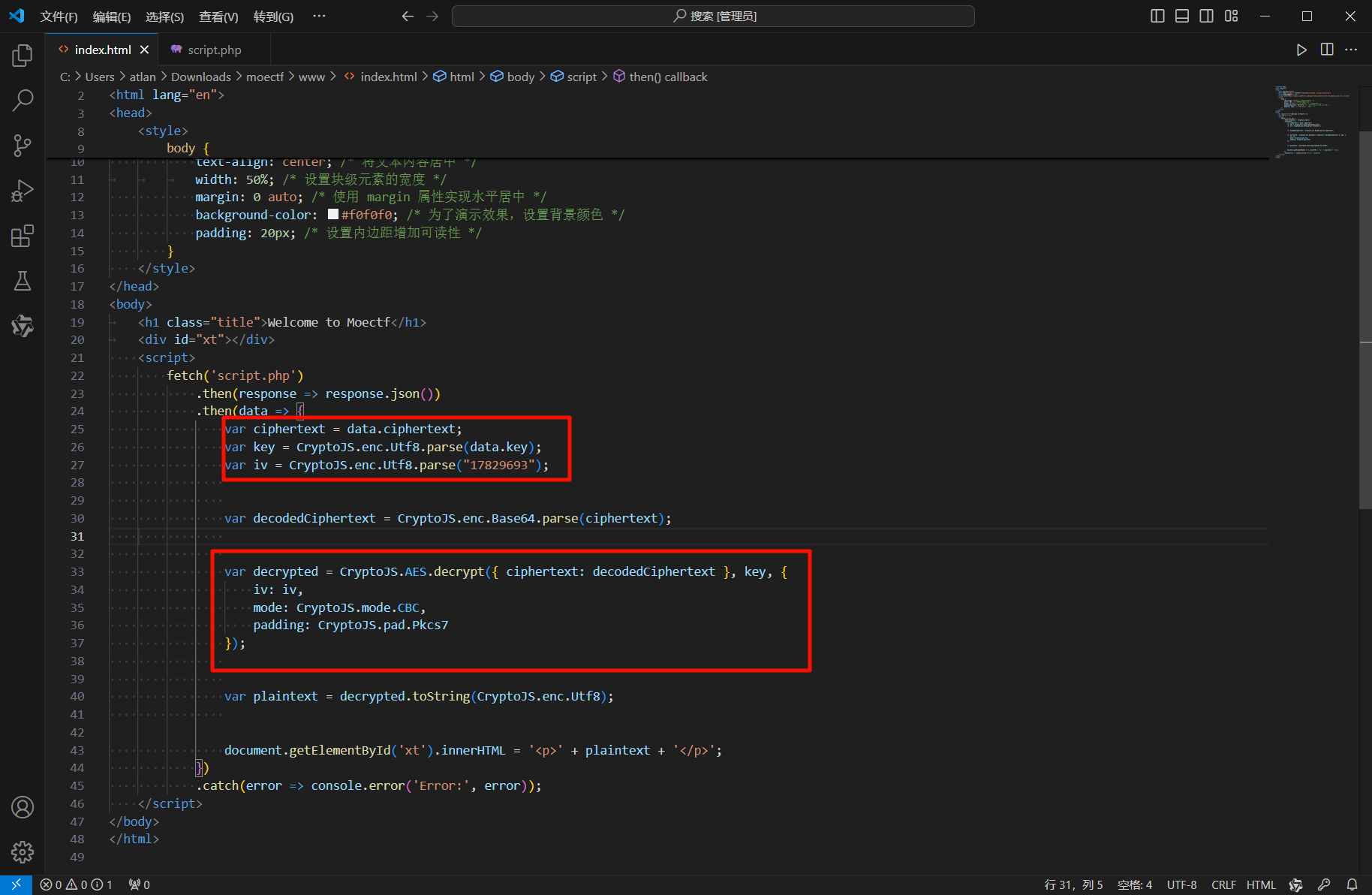

得到一份网站源码,vscode打开,发现是AES解密,html给出了iv值和详细的加密方式,php给出了密文和key

按照源码的要求分别填入需要的东西,解密即可

flag值:moectf{H3r3'5_@_flYinG_kIss_f0r_yoU!}

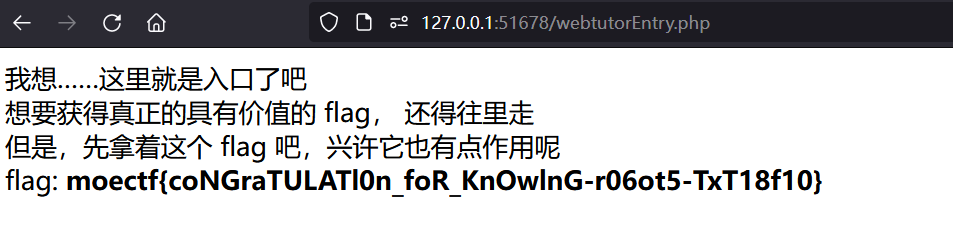

弗拉格之地的入口

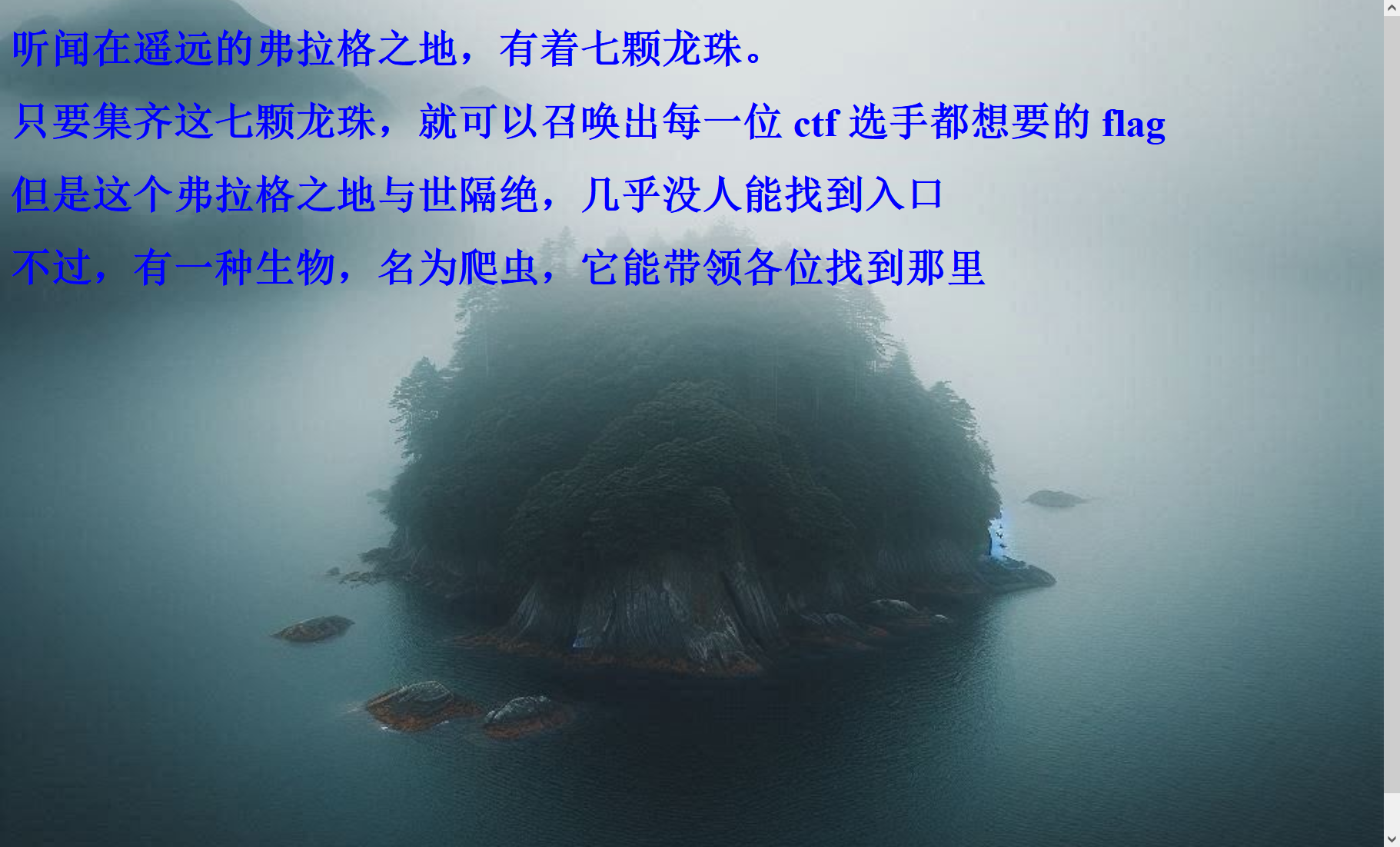

根据题目描述猜测考察的是爬虫协议

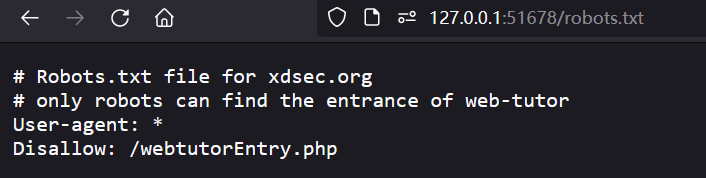

访问 /robots.txt,发现有一个php页面

直接访问 /webtutorEntry.php,得到flag

flag值: moectf{coNGraTULATl0n_foR_KnOwlnG-r06ot5-TxT18f10}

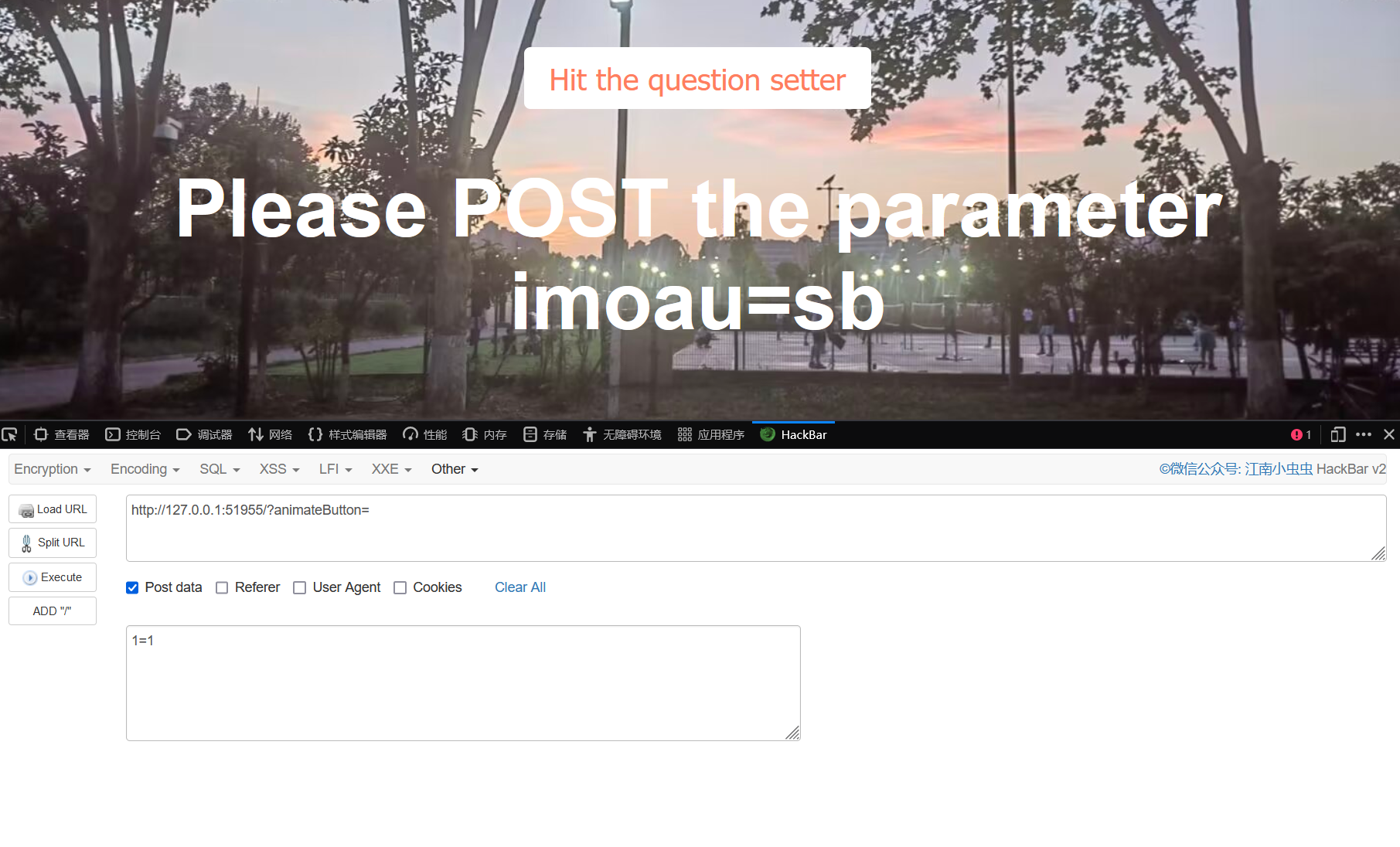

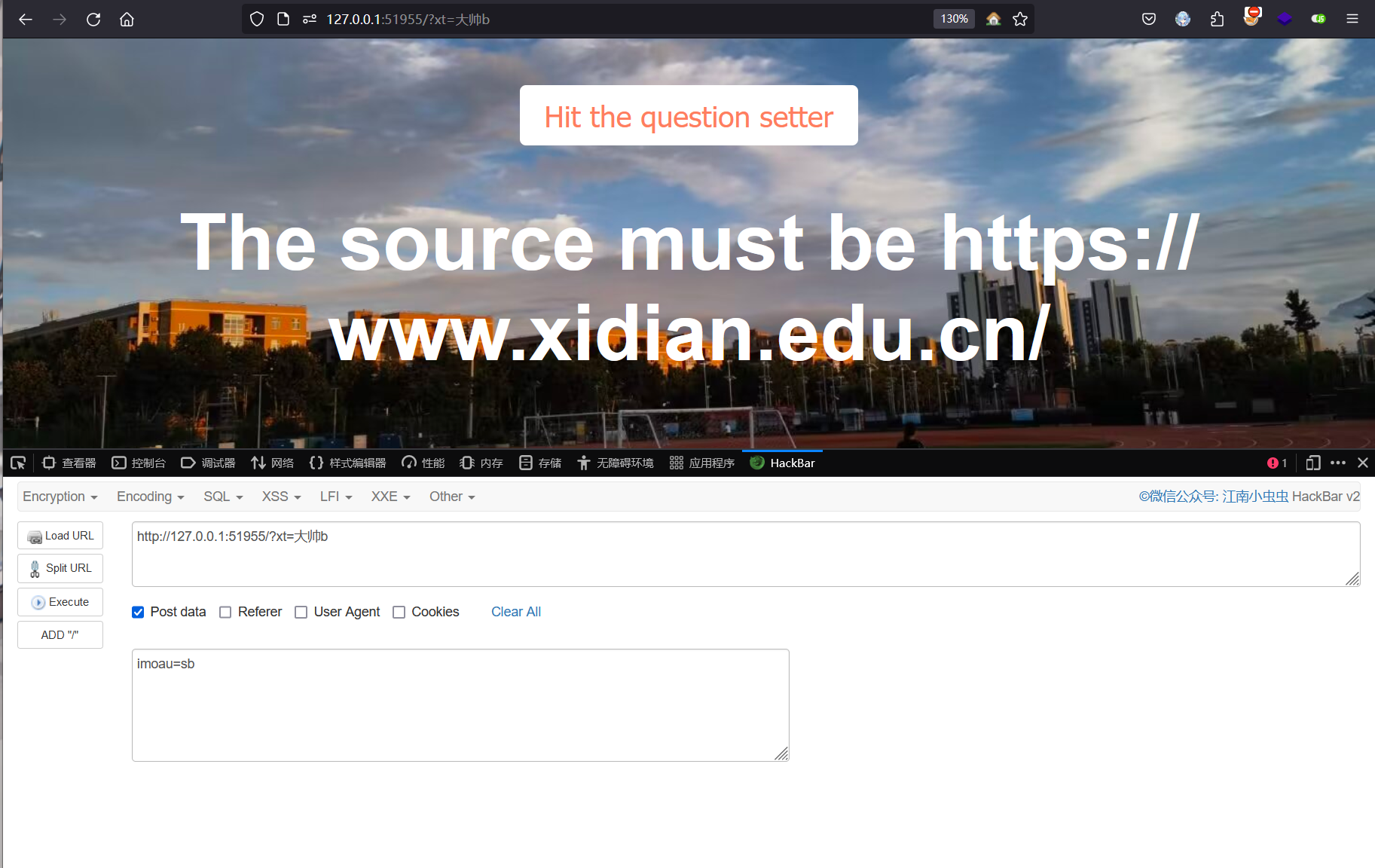

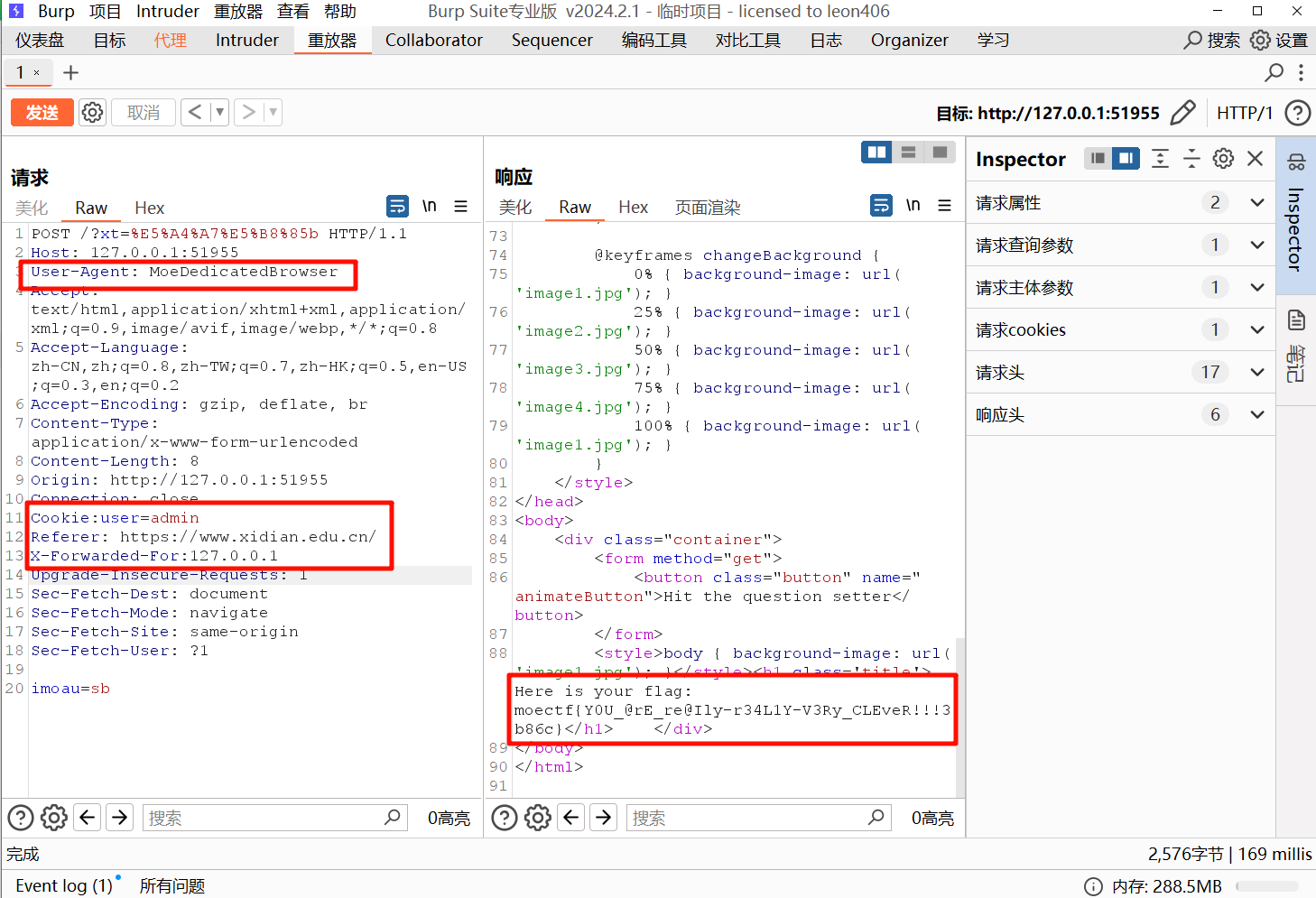

ez_http

进入页面,要求post方法传入一个值,先随便传一个

然后按照题目要求,分别post传参,get传参

之后就需要用到burp抓包了,抓包再按照要求分别修改Referer(来源),Cookie,UA头(所使用的浏览器),X-Forwarded-For(伪造本地代理),得到flag

flag值:moectf{Y0U_@rE_re@Ily-r34L1Y-V3Ry_CLEveR!!!3b86c}

弗拉格之地的挑战

web套娃,flag一共有七段,一步一步来吧

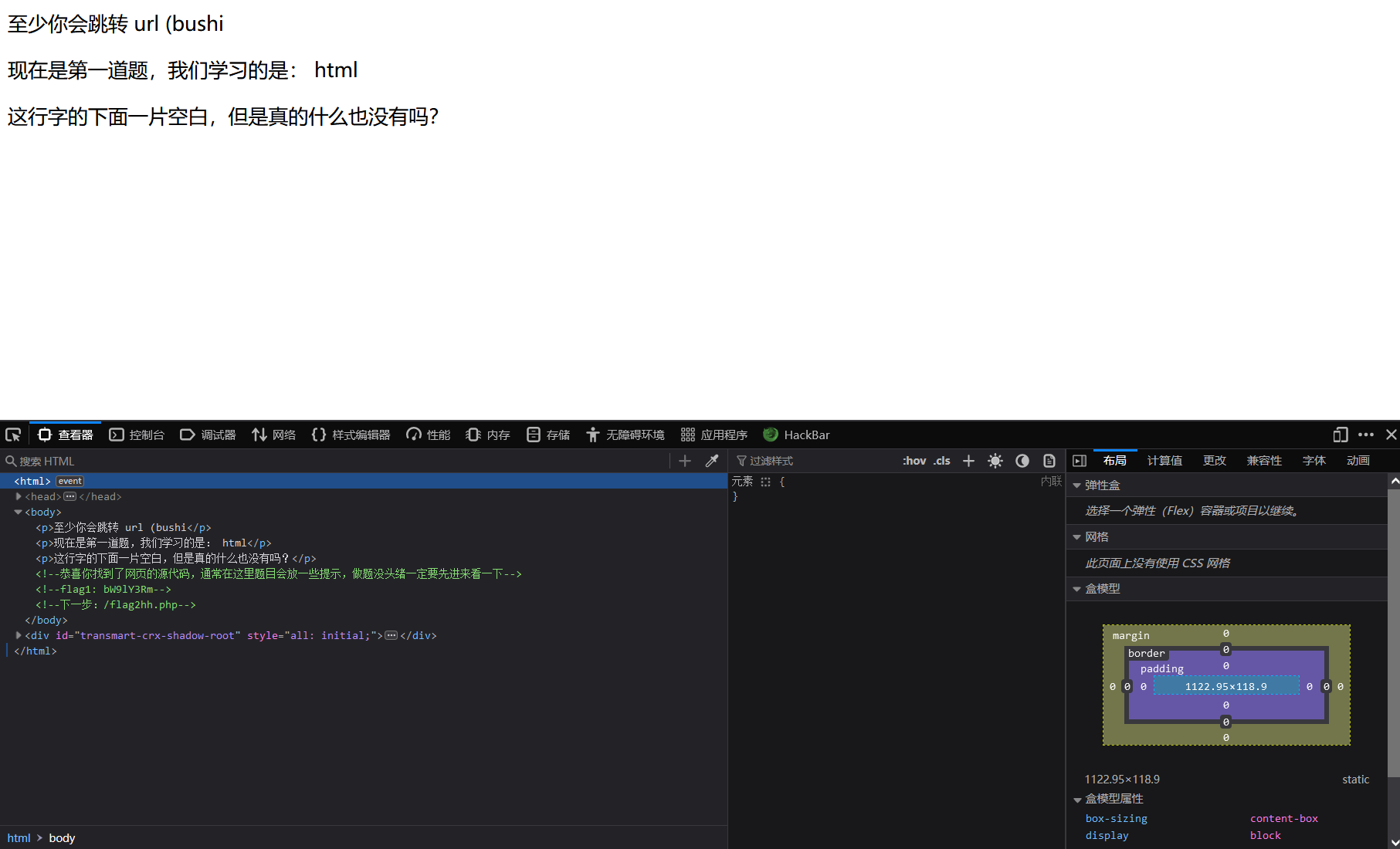

第一段,F12查看源码,得到 flag1: bW9lY3Rm

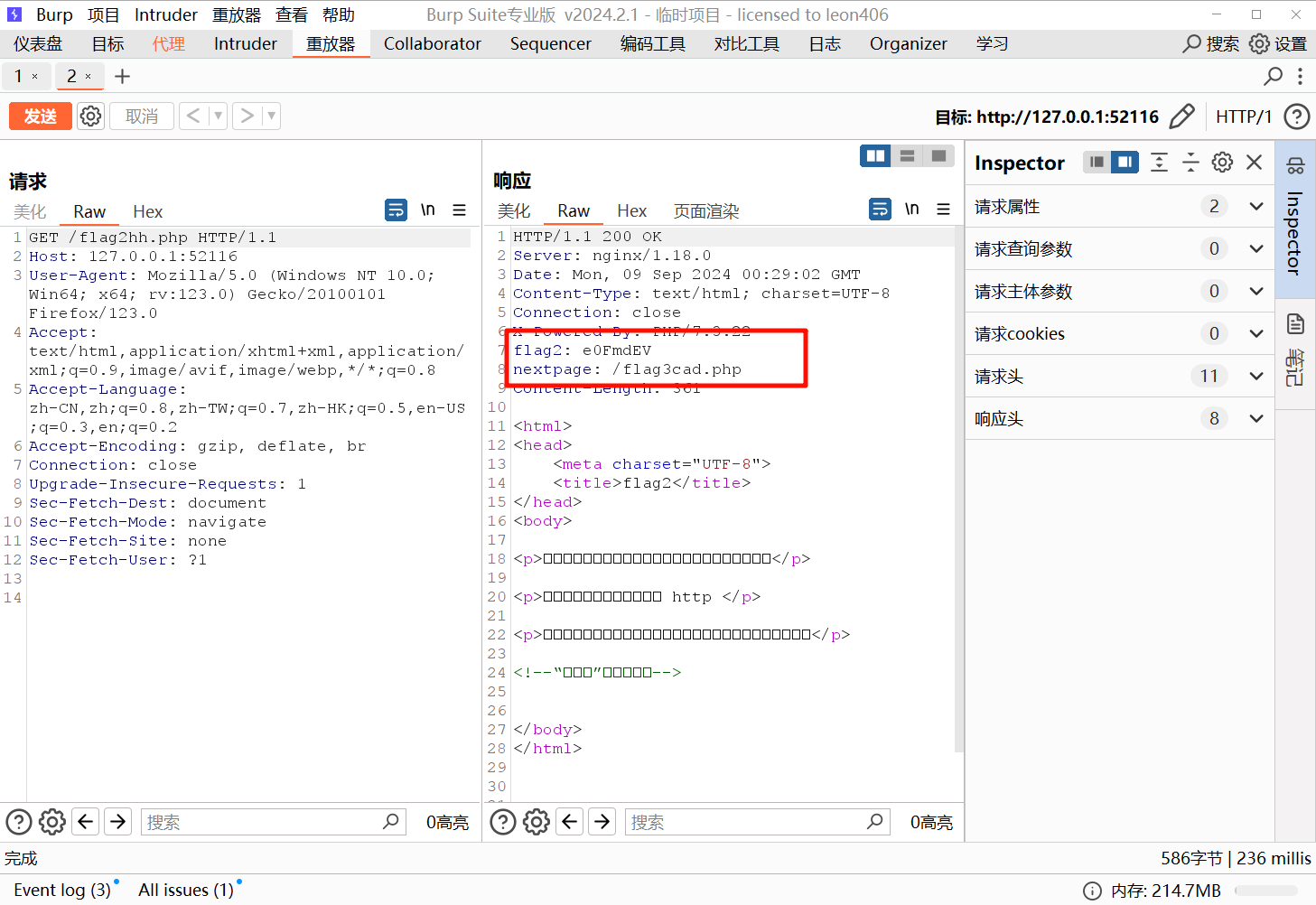

第二段,抓包发送到重放器模块重放,得到 flag2: e0FmdEV

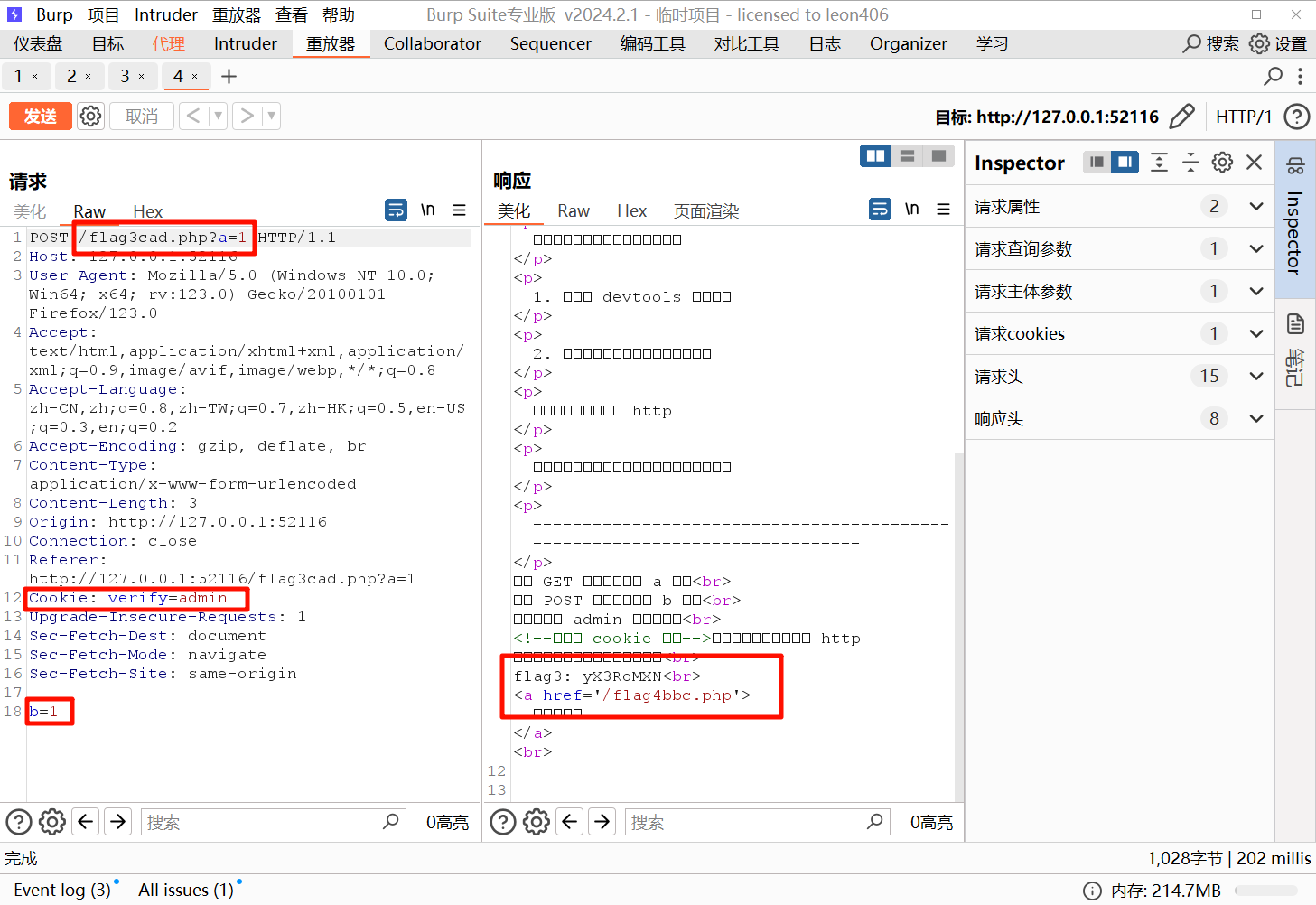

第三段,还是和上题一样考察的http,按照要求传入参数,得到 flag3: yX3RoMXN

第四段,题目要求从 http://localhost:8080/flag3cad.php?a=1 点击过来,意思就是referer是这里,burp抓包修改Referer字段

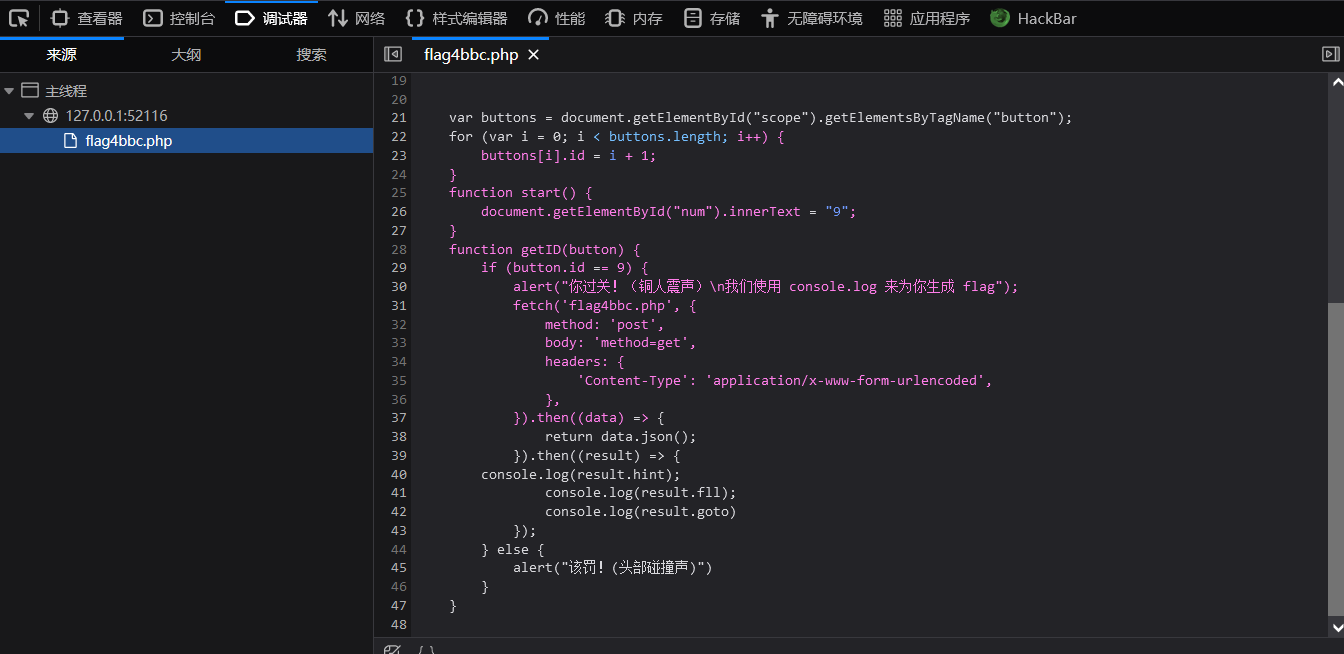

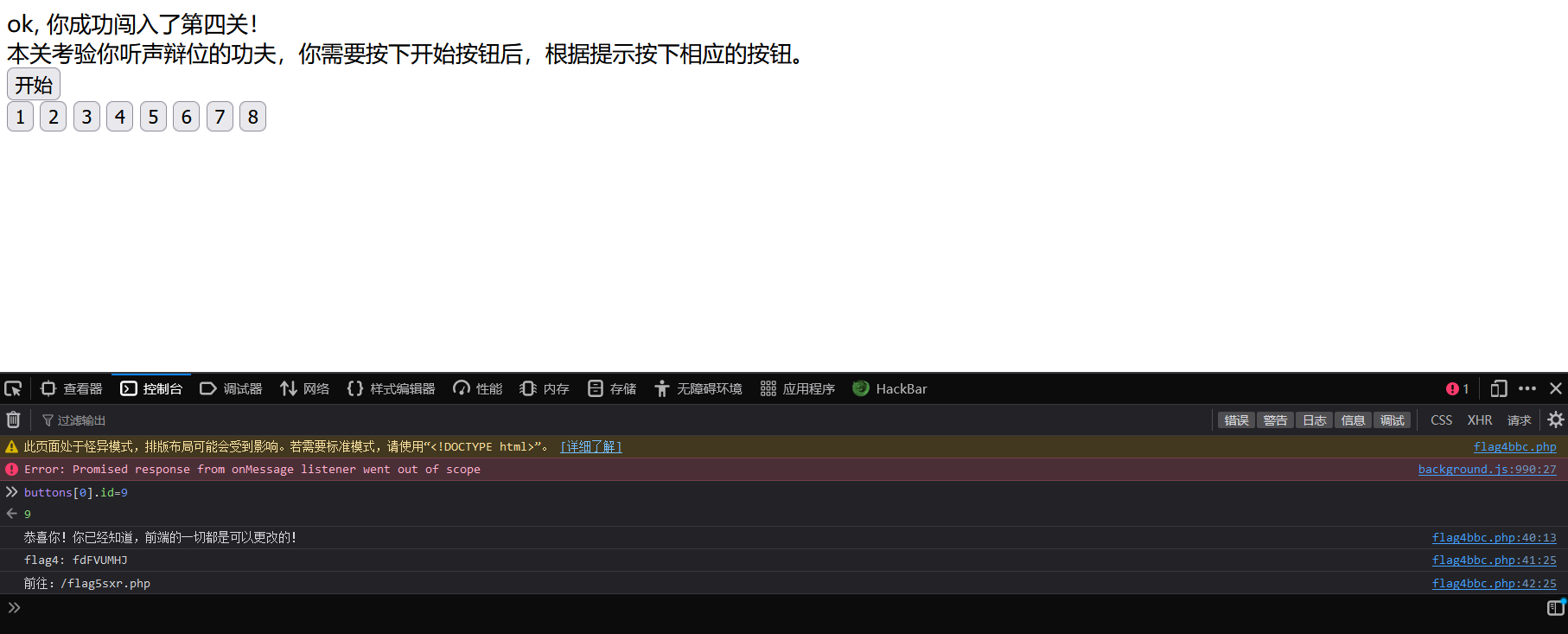

然后发现需要点击id为9的按钮才会获得flag,但是没有id为9的按钮,这时候就需要我们通过修改前端js伪造了

通过控制台修改其中一个按钮的id属性为9,点击修改的按钮,在控制台处得到 flag4: fdFVUMHJ

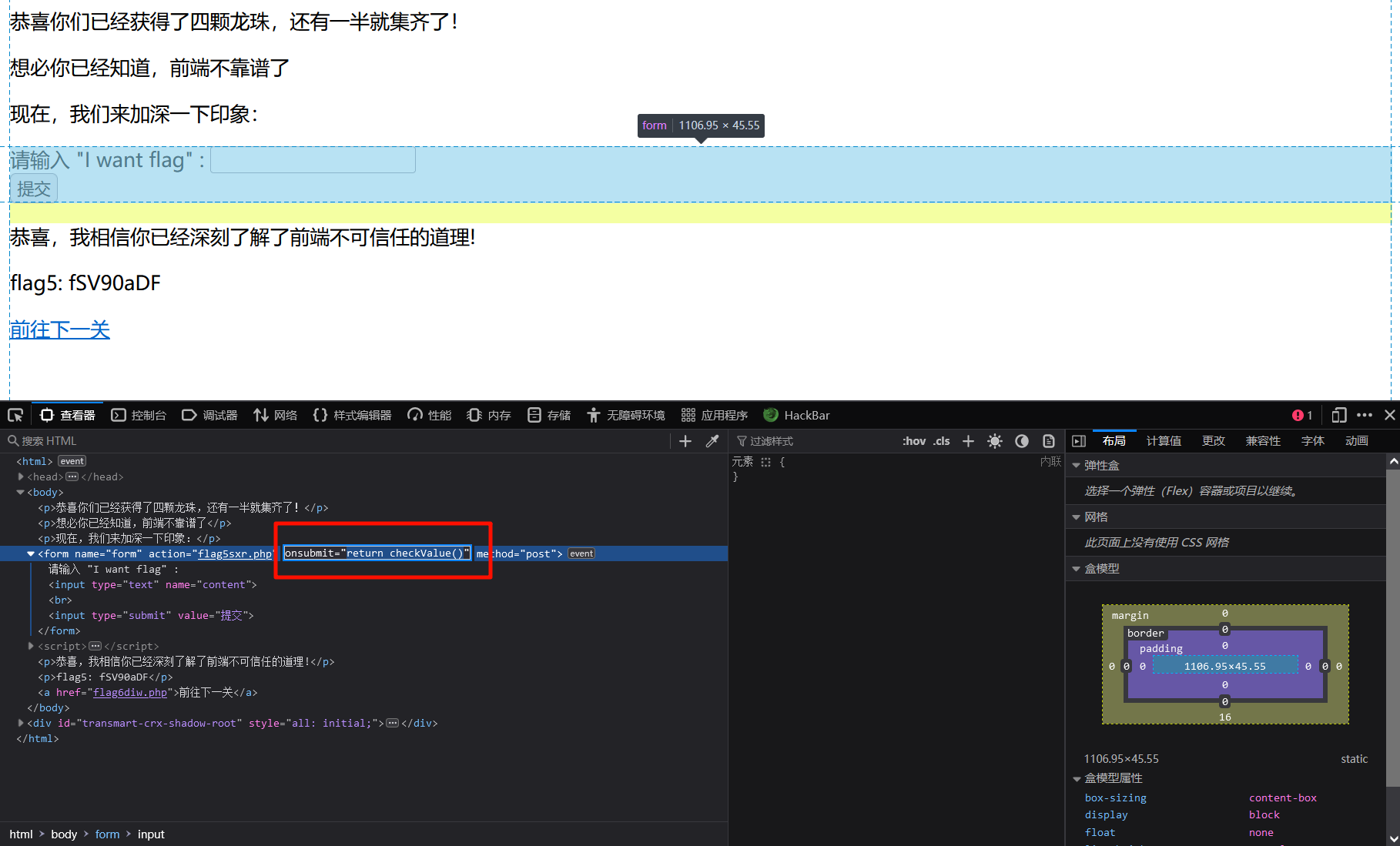

第五段,考察的前端验证,在前端把checkValue()函数删除,再提交 I want flag,得到 flag5: fSV90aDF

第六段,php函数 preg_match() /i模式不区分大小写,可以使用大小写绕过,至于post传入的参数只要不为空就行,得到 flag6: rZV9VX2t

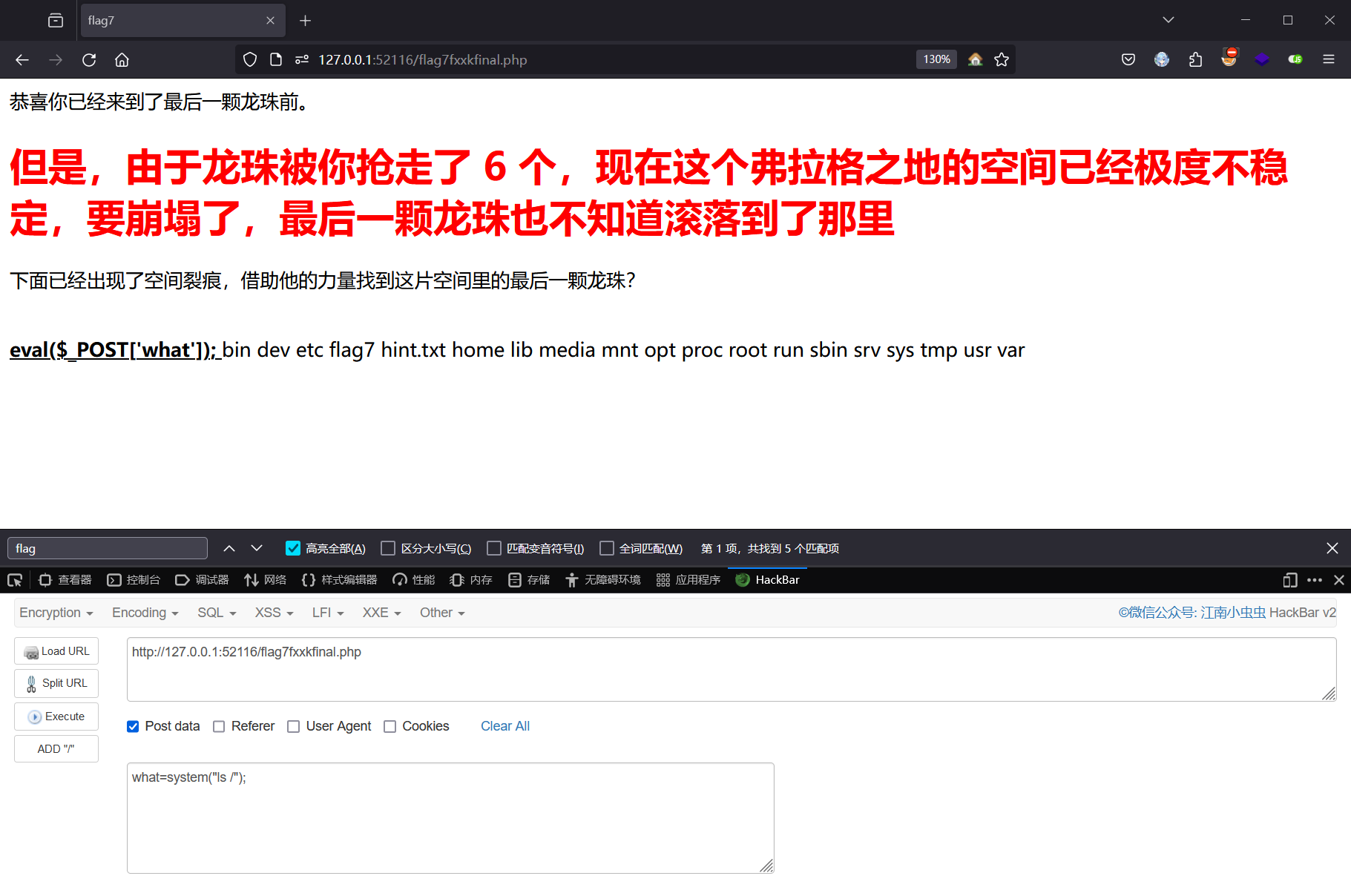

第七段,界面给了一句话木马,蚁剑连接还是直接post传参都行,直接传参进行命令执行,查看根目录,发现flag7,直接cat,得到 flag7:rbm93X1dlQn0=

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1749

1749

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?