一·web特性靶场

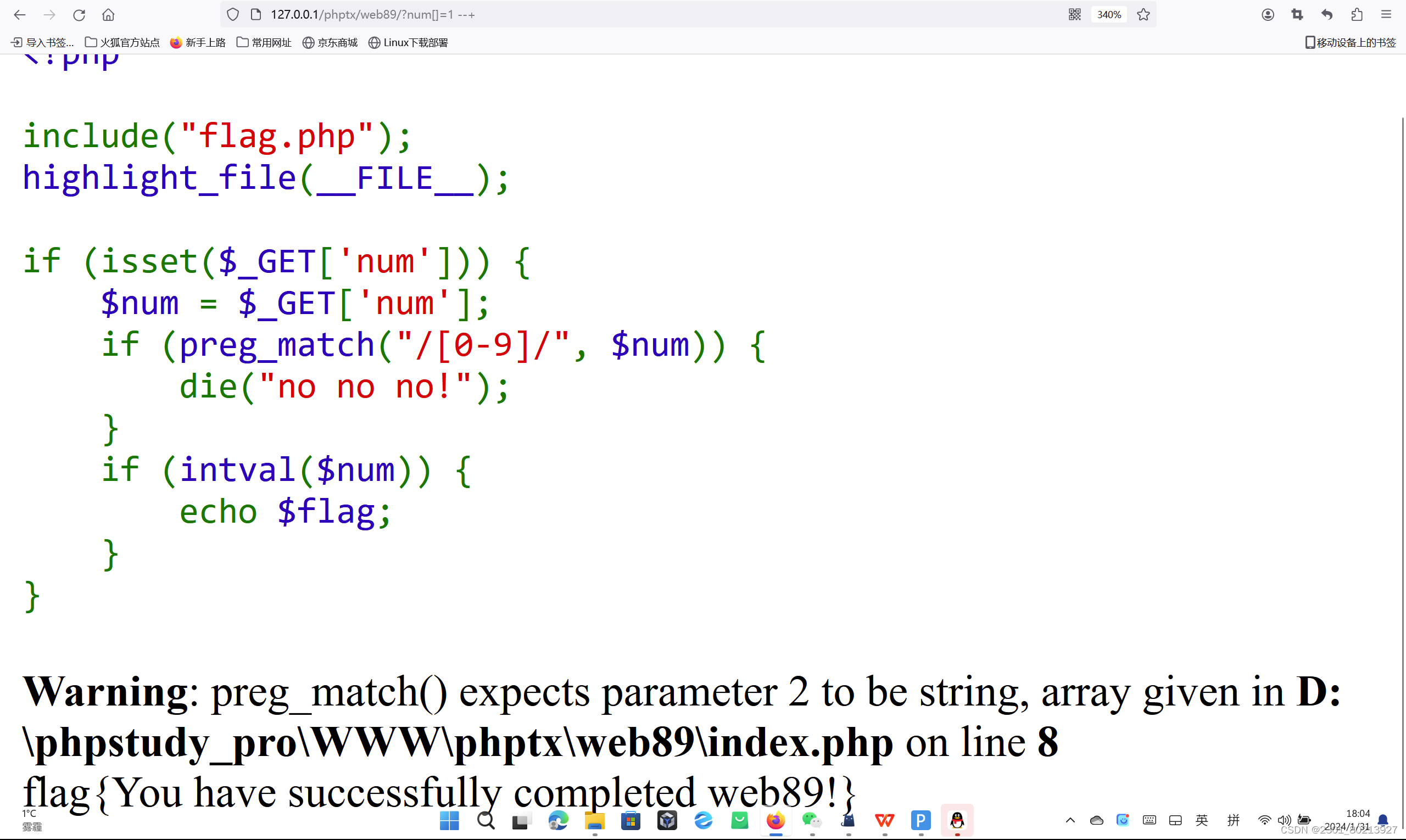

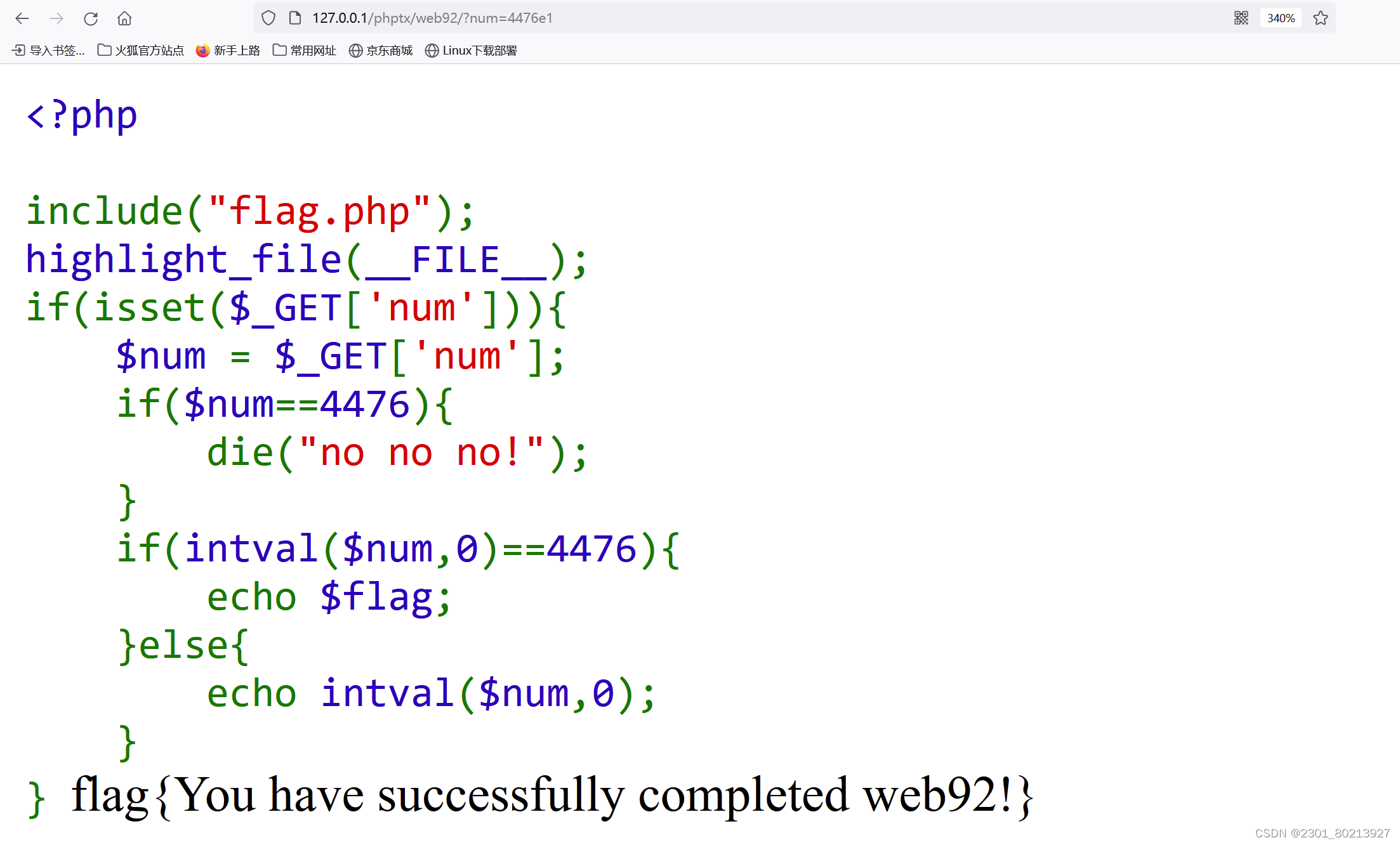

.web-89

打开题目查看源码

他这个源码的意思是传入一个num,其中不能含有0-9中的数字,如果有的话就会输出nonono,没有的话就执行下一步,intval函数的意思是吧一个数变为整数,所以num中得含有数字才能被执行,得到flag,因为preg_match是正则匹配,所以非常严谨,我输入了很多种比如说小数分数字符串什么的都不行,然后尝试了一下数组可行,是php的隐式转换,输入不能有明的数字,但是可以有类型的隐式转换,输入一个数组后得到flag

他这个源码的意思是传入一个num,其中不能含有0-9中的数字,如果有的话就会输出nonono,没有的话就执行下一步,intval函数的意思是吧一个数变为整数,所以num中得含有数字才能被执行,得到flag,因为preg_match是正则匹配,所以非常严谨,我输入了很多种比如说小数分数字符串什么的都不行,然后尝试了一下数组可行,是php的隐式转换,输入不能有明的数字,但是可以有类型的隐式转换,输入一个数组后得到flag

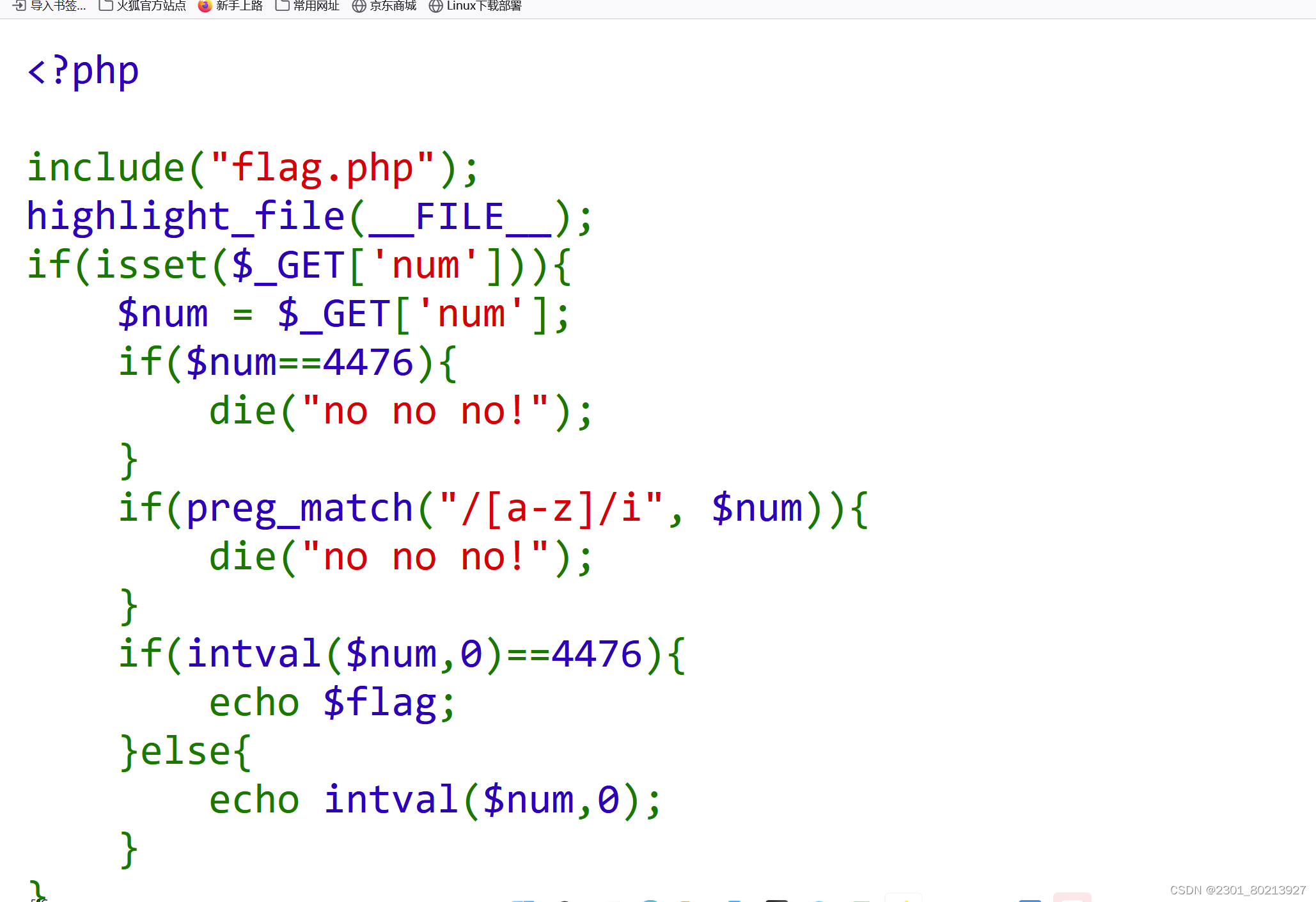

.web-90

.web-90

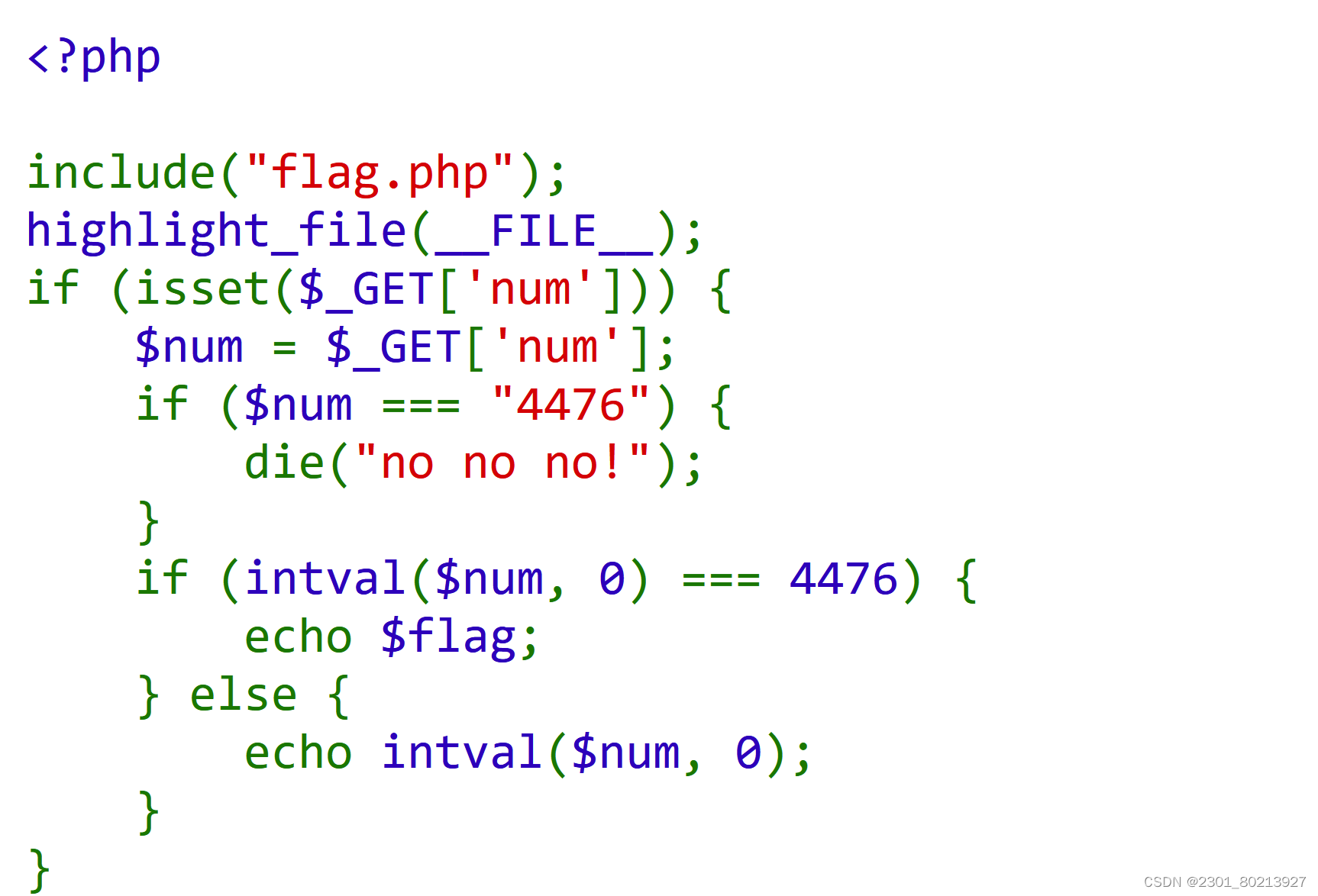

查看源码

这个代码的意思是输入一个num,如果num等于4476则输出nonono,不等于的话就执行下一步

下一步的意思是将num转换为整数,并与整数4476进行比较。如果相等,代码会输出flag的值,即flag.php文件中的内容。否则,代码会输出

n

u

m

的整数值,所以,我们只需要在输入数字的后面价格字母符号什么的就行,得到

f

l

a

g

!

[

在这里插入图片描述

]

(

h

t

t

p

s

:

/

/

i

m

g

−

b

l

o

g

.

c

s

d

n

i

m

g

.

c

n

/

d

i

r

e

c

t

/

67

a

f

c

b

67

e

c

d

74

b

30

b

a

05615

a

344

f

3

a

f

e

.

p

n

g

)

w

e

b

−

91

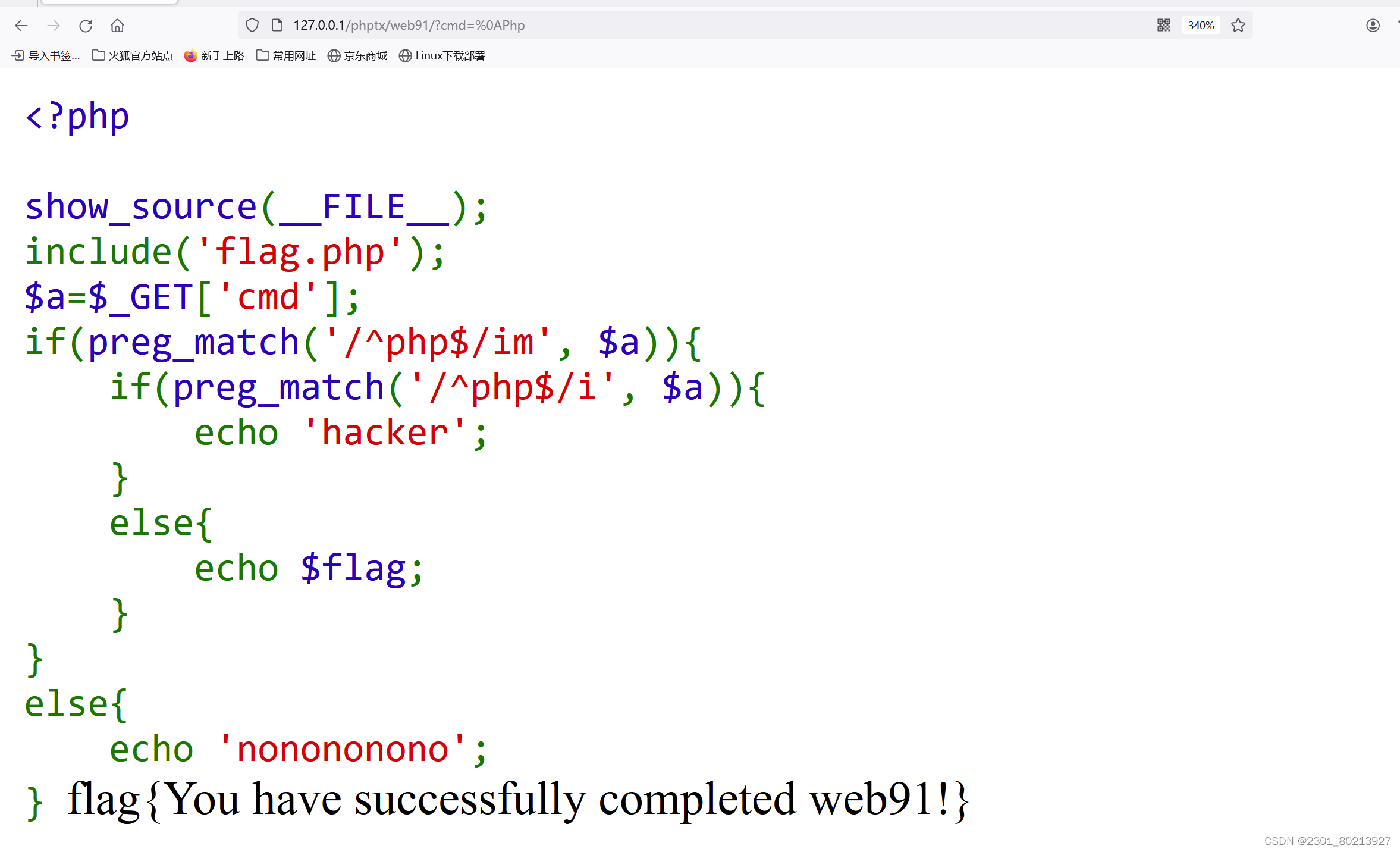

查看源码

!

[

在这里插入图片描述

]

(

h

t

t

p

s

:

/

/

i

m

g

−

b

l

o

g

.

c

s

d

n

i

m

g

.

c

n

/

d

i

r

e

c

t

/

a

9

b

47

a

f

189

e

14

d

62977

a

1

d

d

5018

b

8

d

7

d

.

p

n

g

)

‘

这段代码的逻辑是:如果

U

R

L

参数

‘

c

m

d

‘

的值为

"

p

h

p

"

换行,则输出字符串

"

h

a

c

k

e

r

"

;如果

U

R

L

参数

‘

c

m

d

‘

的值为

"

p

h

p

"

不换行,则输出变量

‘

num的整数值,所以,我们只需要在输入数字的后面价格字母符号什么的就行,得到flag  web-91 查看源码 `这段代码的逻辑是:如果URL参数`cmd`的值为"php"换行,则输出字符串"hacker";如果URL参数`cmd`的值为"php"不换行,则输出变量`

num的整数值,所以,我们只需要在输入数字的后面价格字母符号什么的就行,得到flagweb−91查看源码‘这段代码的逻辑是:如果URL参数‘cmd‘的值为"php"换行,则输出字符串"hacker";如果URL参数‘cmd‘的值为"php"不换行,则输出变量‘flag`的值;否则,输出字符串"nonononono"。得到flag

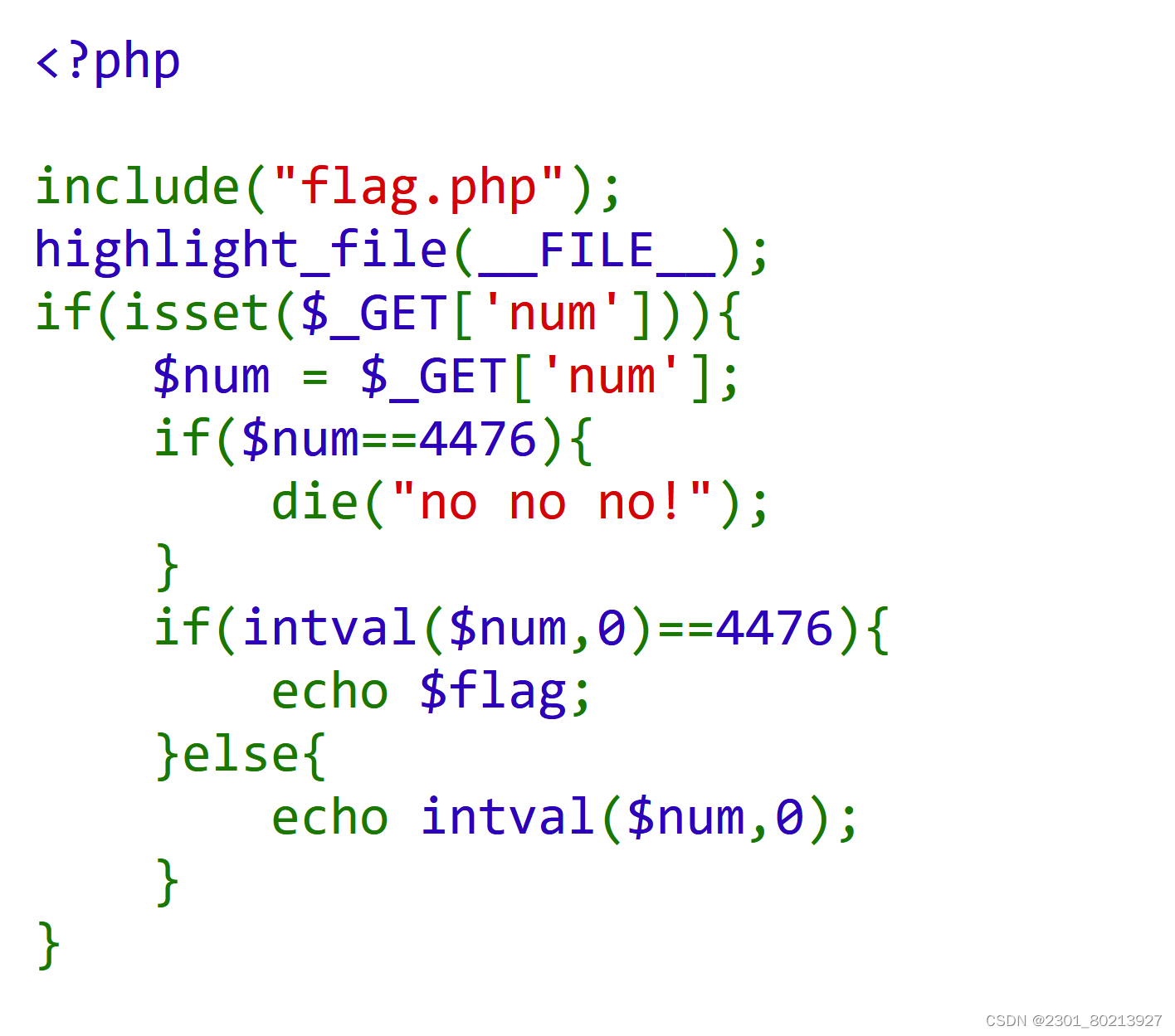

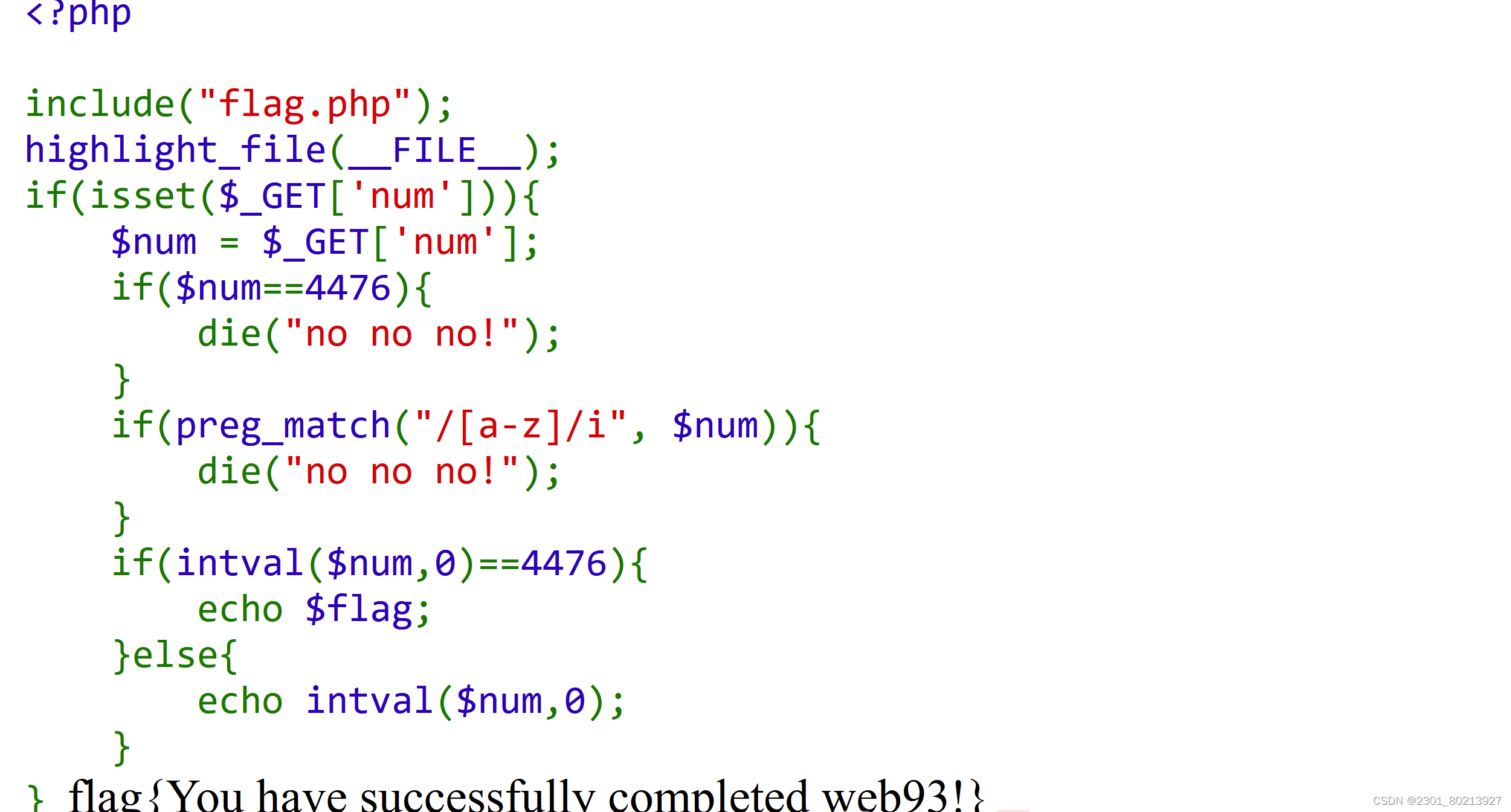

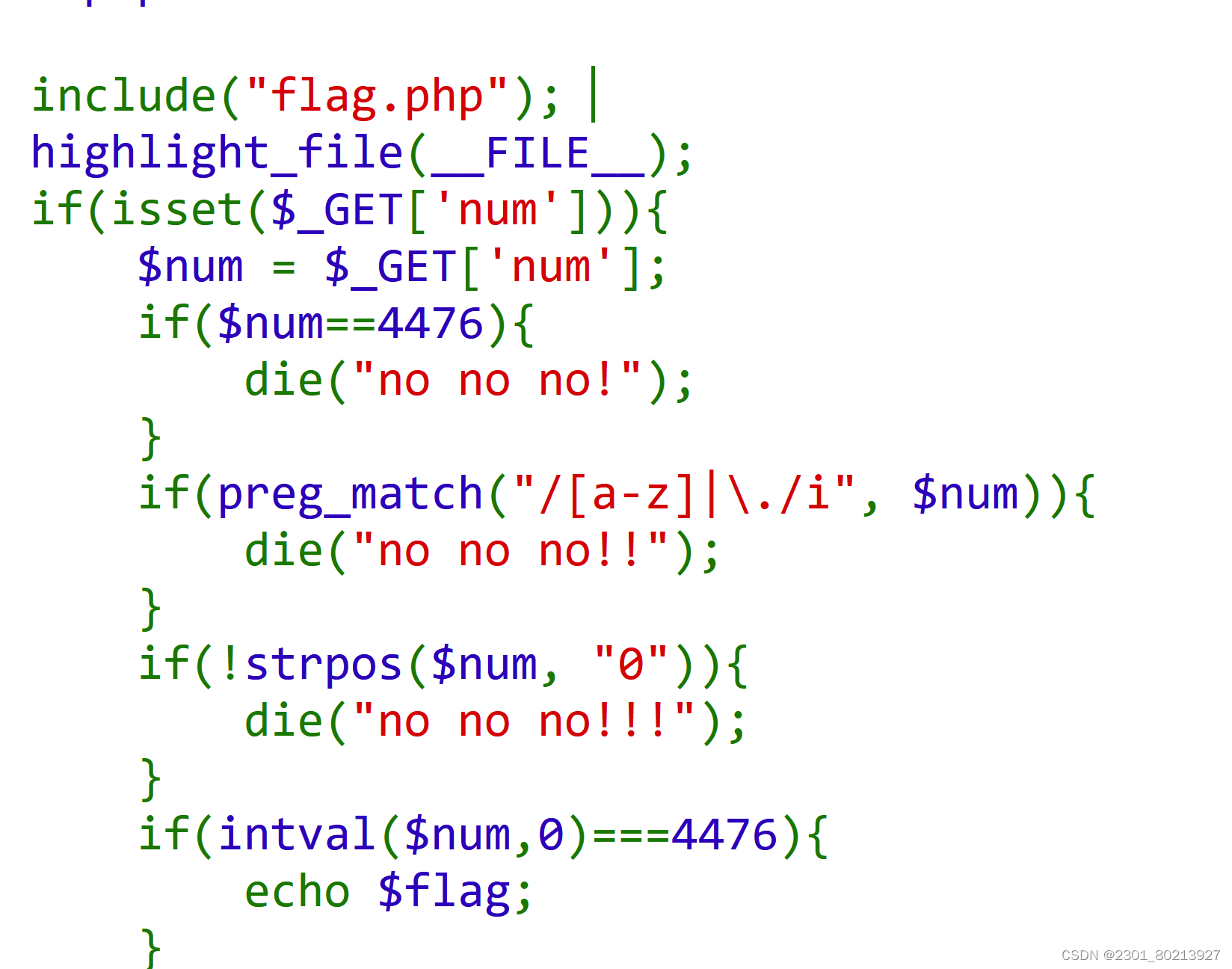

web-92

查看源码

乍一看和90好像没啥区别,所以加了个字母传入了一下,结果没反应,仔细看了一下发现少了个等于号,不能用加字母的方法传入了,php有个特殊的字母:e,可以表示科学计数法,但是当intval()读取到e的时候就会停止,所以可以试试这个

乍一看和90好像没啥区别,所以加了个字母传入了一下,结果没反应,仔细看了一下发现少了个等于号,不能用加字母的方法传入了,php有个特殊的字母:e,可以表示科学计数法,但是当intval()读取到e的时候就会停止,所以可以试试这个

得到flag

得到flag

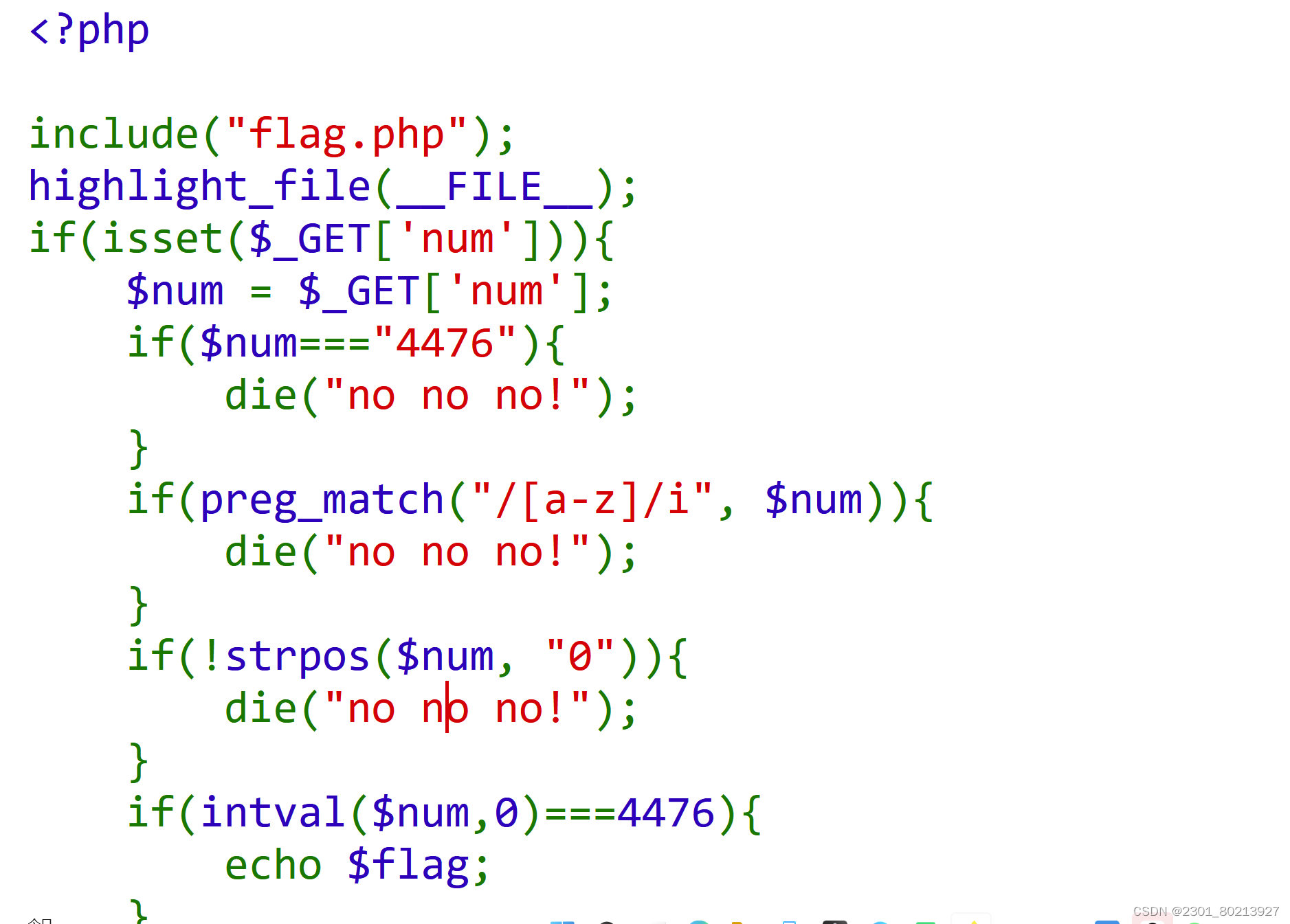

web-93

查看源码

这个就完全不能加任何字母了。用八进制就行

得到flag

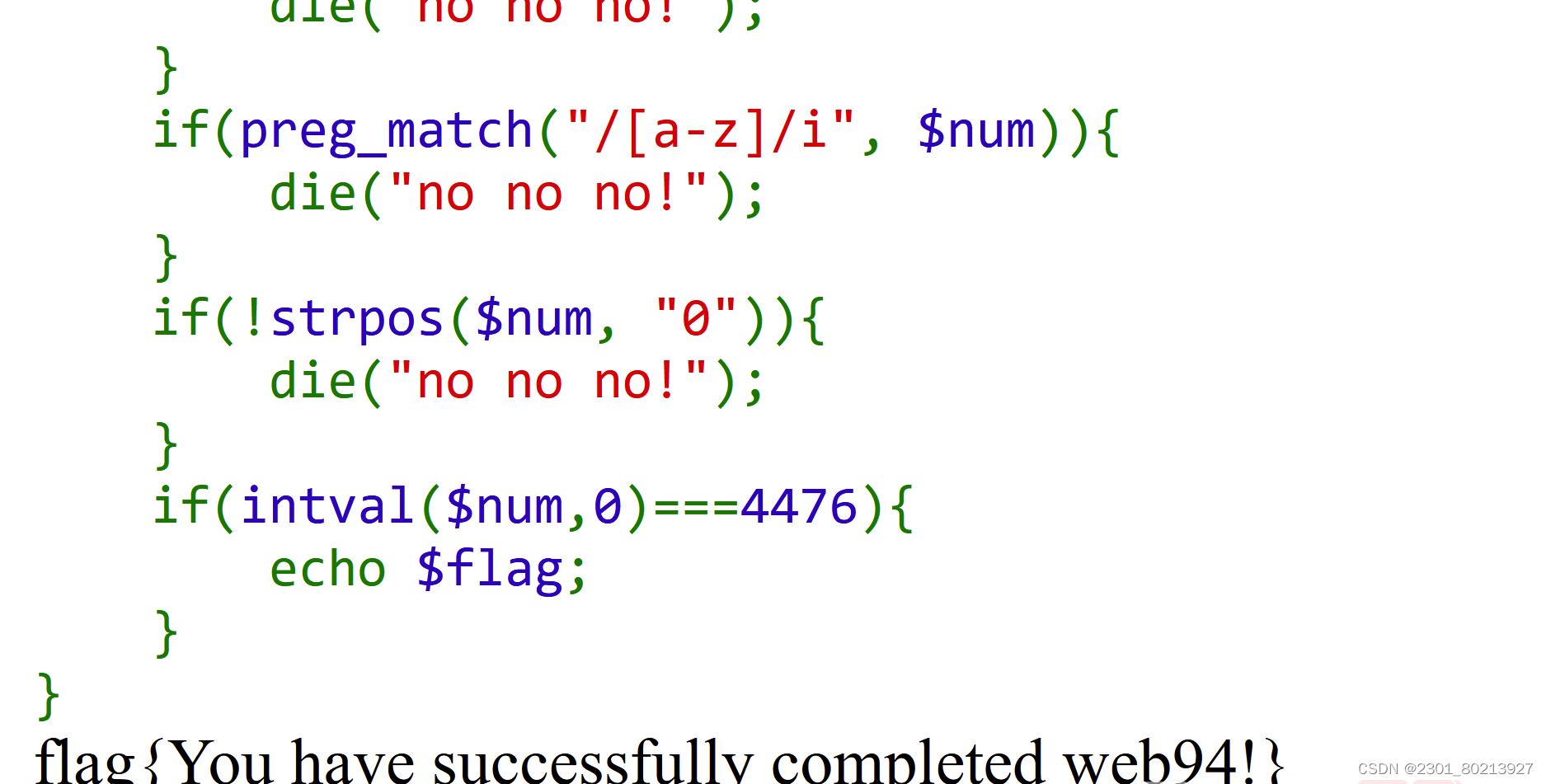

web-94

web-94

查看源码

相比web-93来说多了一个strpos函数,意思是识别到第一个 字符串为0的话也输出nonono,这样8进制也用不了了

相比web-93来说多了一个strpos函数,意思是识别到第一个 字符串为0的话也输出nonono,这样8进制也用不了了

,那就使用小数点在通过intval转换来绕过

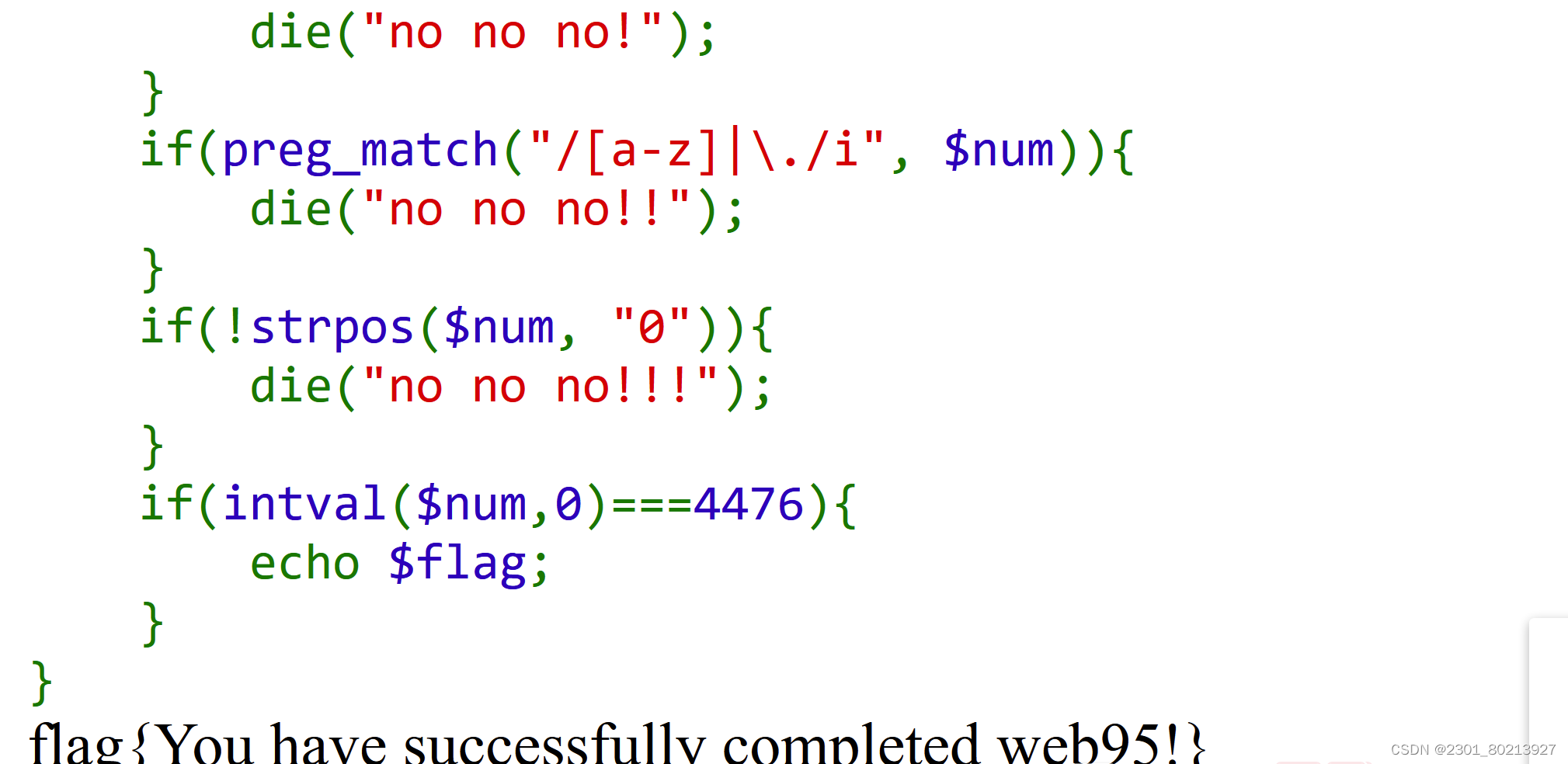

web-95

web-95

查看源码

把.也禁用了,那就让八进制前面没有0就行了

得到flag

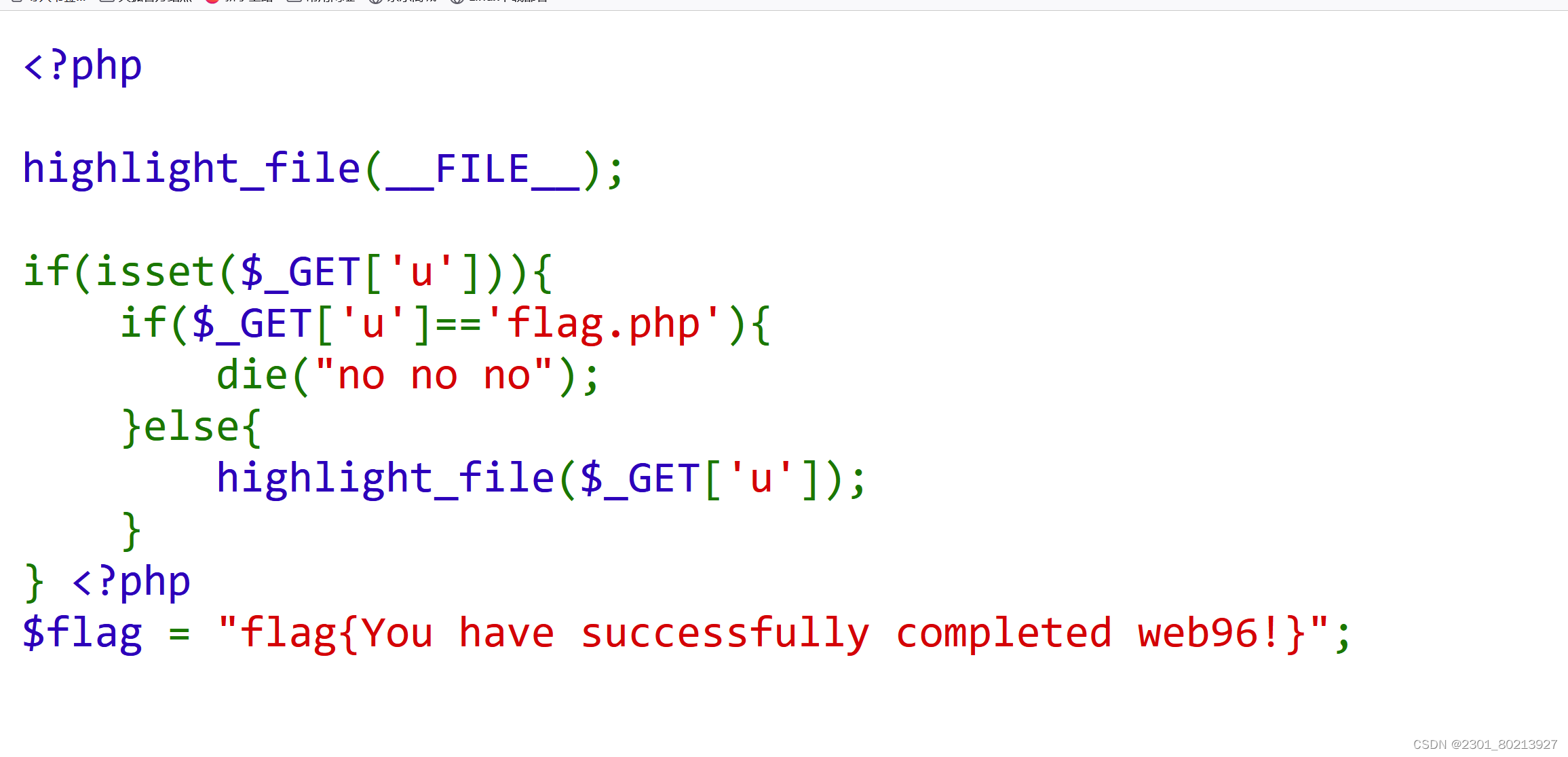

web-96

代码意思是不可以出现flag.php,那么就用./修饰得到flag

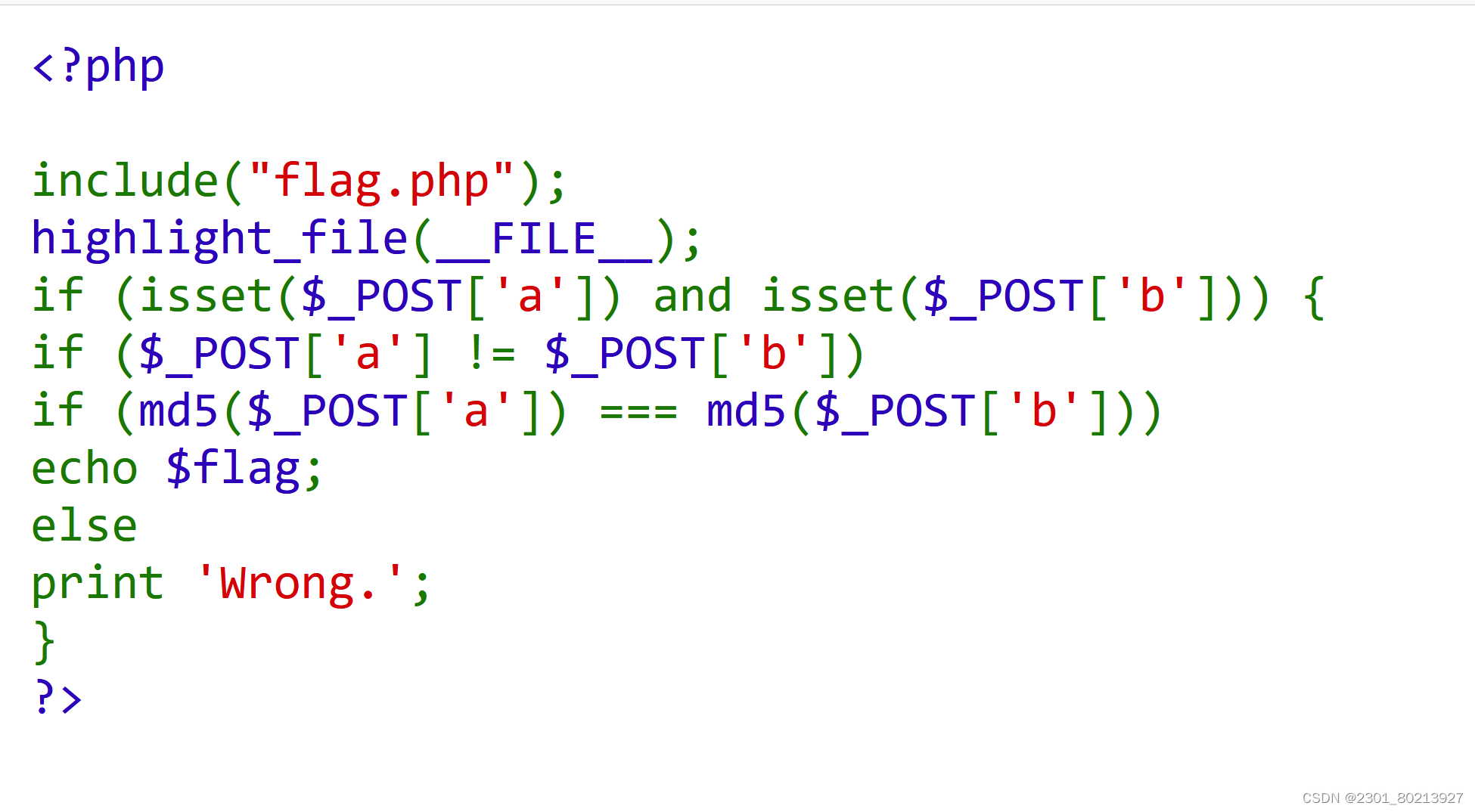

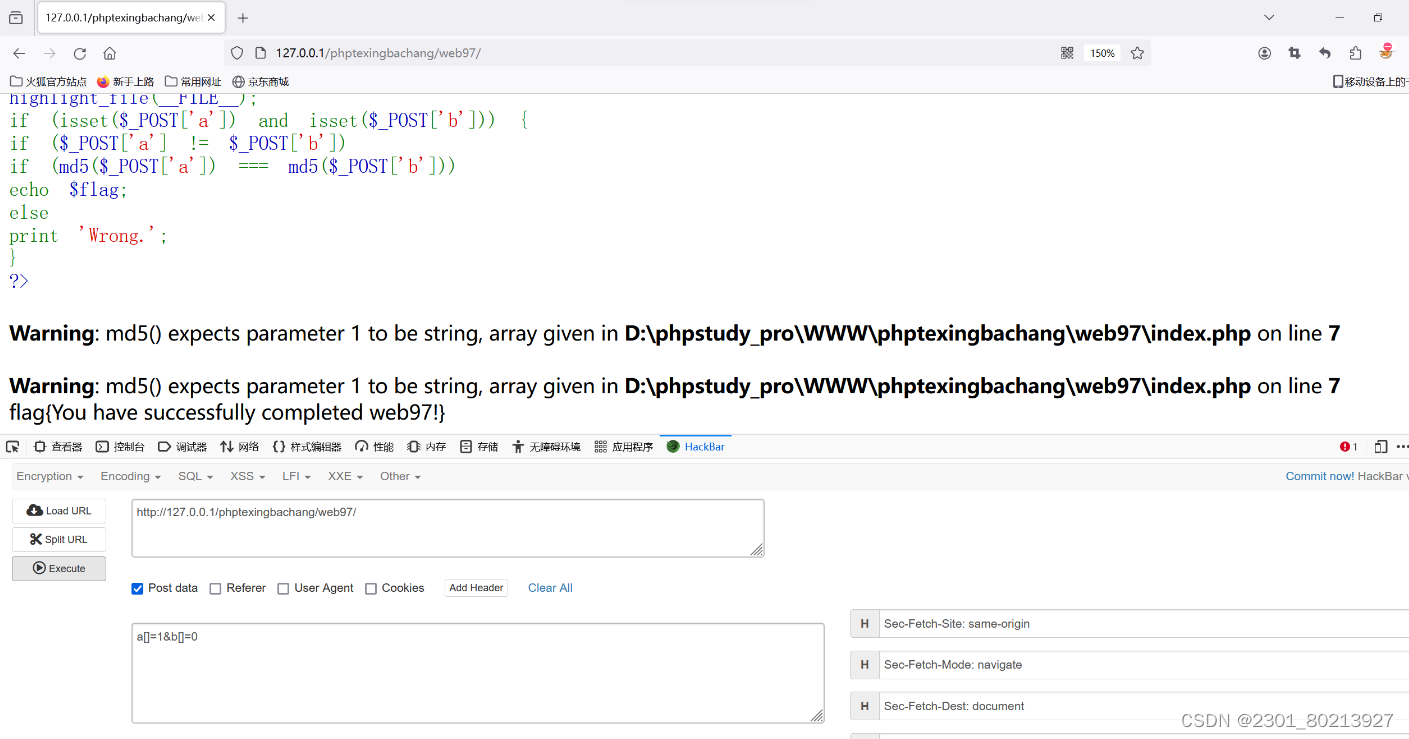

web-97

.查看原码 这个意思是传一个a一个b如果md5a=b就输出flag,md5是一种加密方法,可以使用很多种方法绕过,这里我们使用数组

这个意思是传一个a一个b如果md5a=b就输出flag,md5是一种加密方法,可以使用很多种方法绕过,这里我们使用数组

得到flag

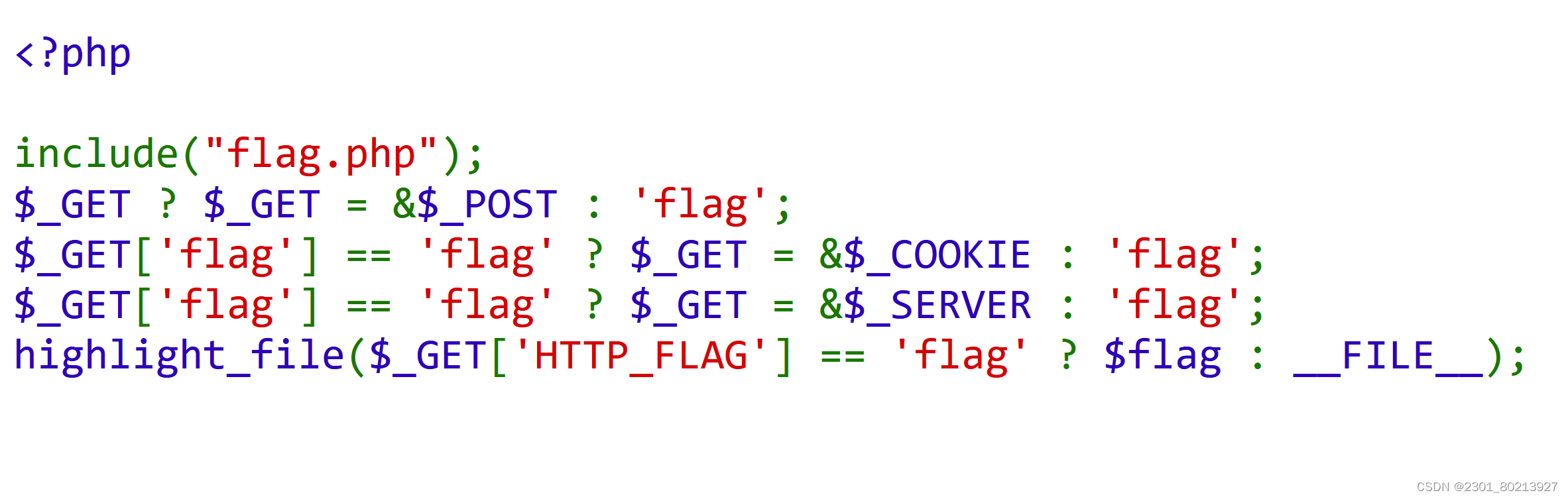

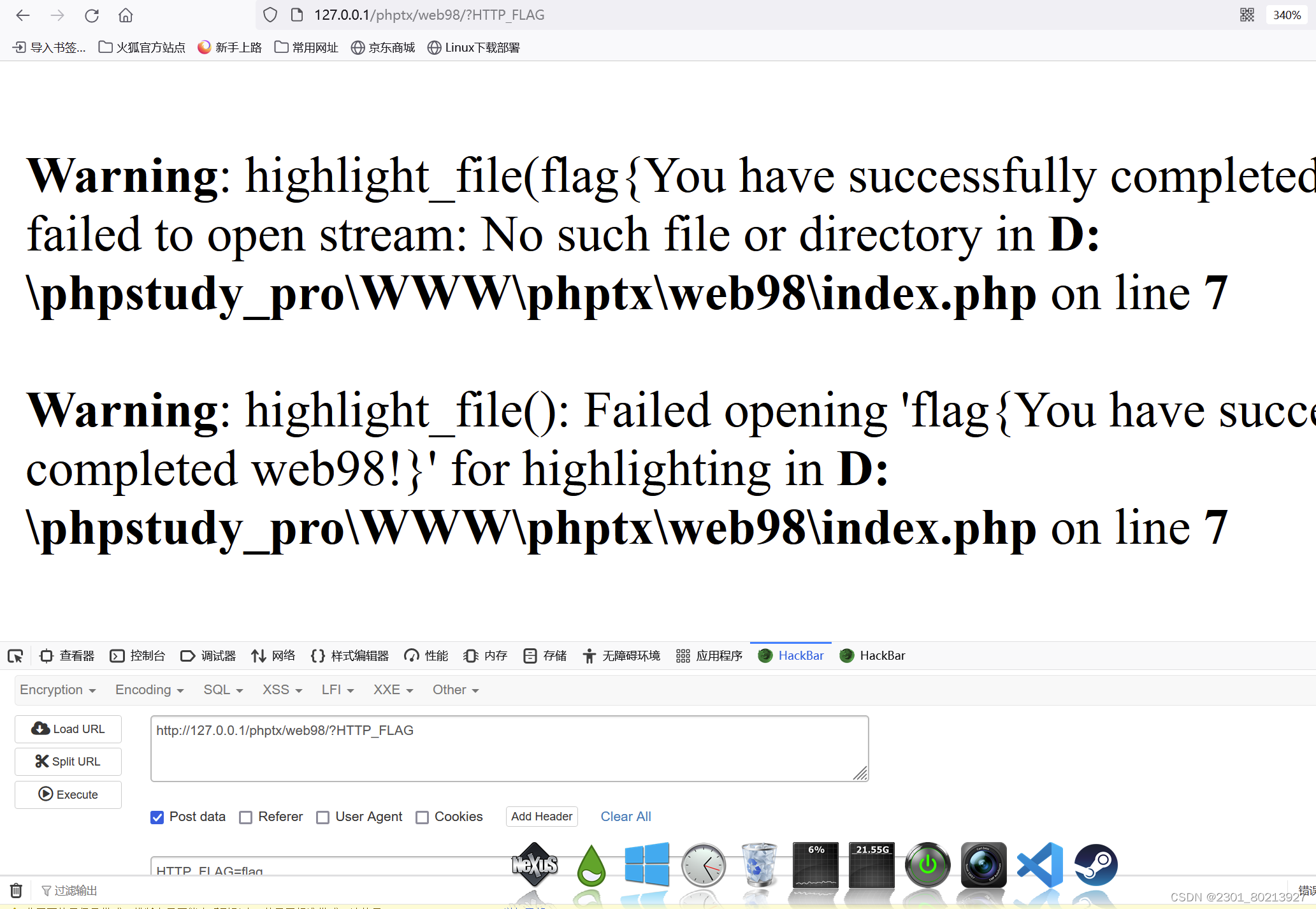

web-98

web-98

查看源码

发现是三元运算符配合引用传递,get随便传一个然后post一个传的那个参数=alag即可

发现是三元运算符配合引用传递,get随便传一个然后post一个传的那个参数=alag即可

得到flag

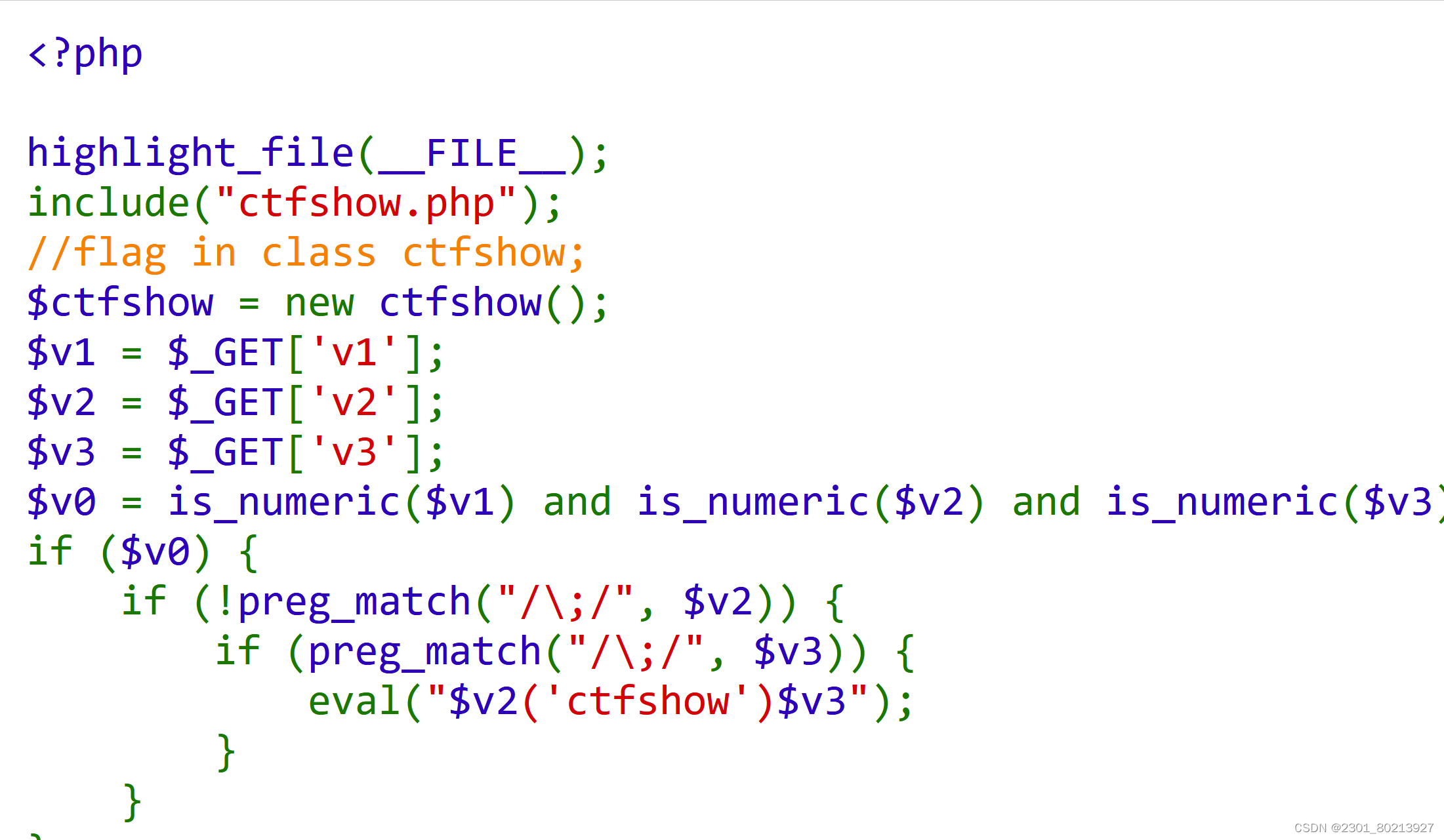

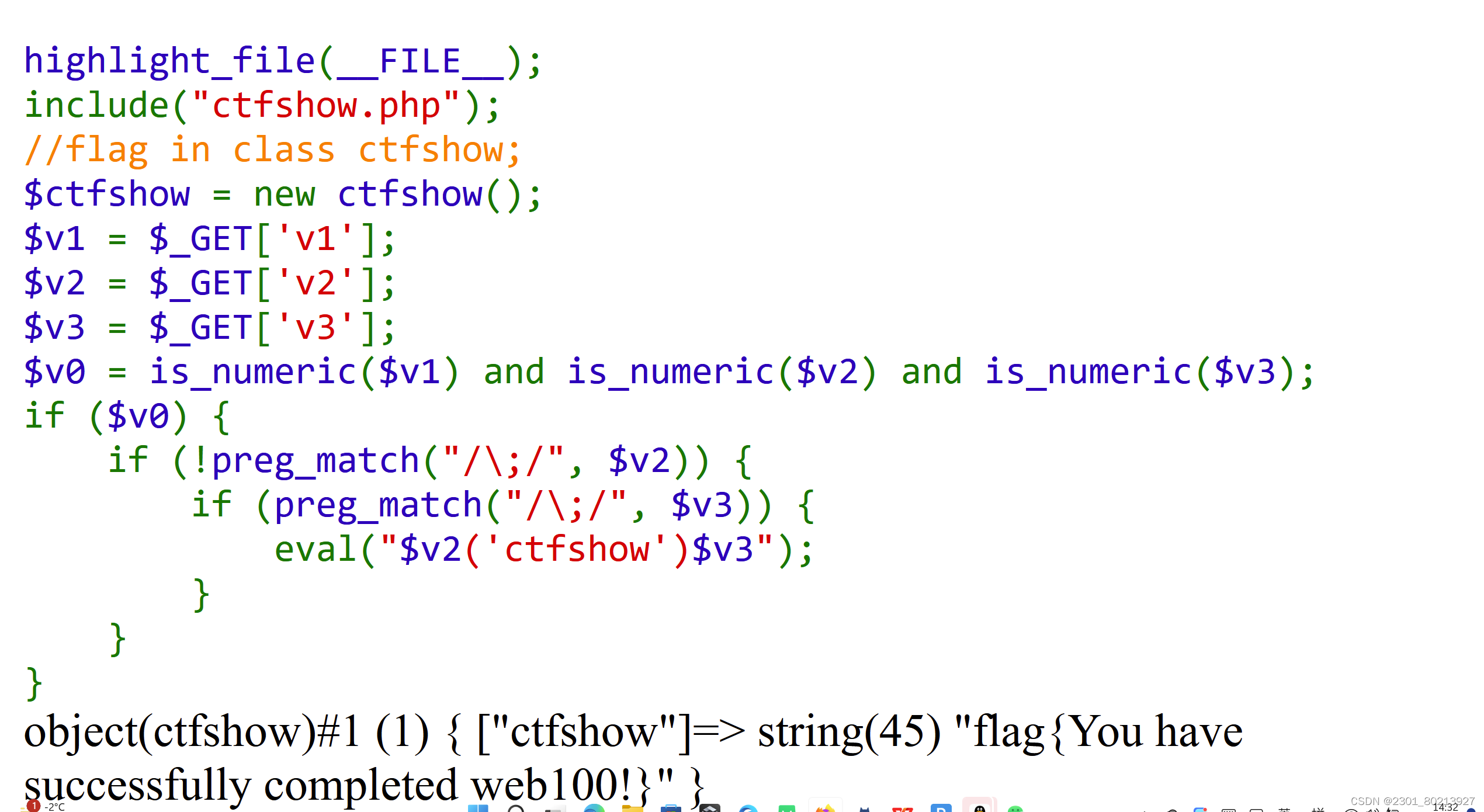

web-100

查看源码

对v1v2v3都做了限定,可以使用使用反射类new ReflectionClass(“类名”),获得这个类的信息

对v1v2v3都做了限定,可以使用使用反射类new ReflectionClass(“类名”),获得这个类的信息

得到flag

文章详细分析了几段PHP代码的逻辑,涉及正则匹配、隐式类型转换、URL参数检查、MD5加密以及反射编程等技术。作者揭示了如何通过各种方式绕过代码限制,获取flag值。

文章详细分析了几段PHP代码的逻辑,涉及正则匹配、隐式类型转换、URL参数检查、MD5加密以及反射编程等技术。作者揭示了如何通过各种方式绕过代码限制,获取flag值。

36

36

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?