应用和数据安全

依据《GB/T 39786-2021 信息安全技术 信息系统密码应用基本要求》

以下为三级信息系统的测评指标和测评要求:

测评指标

测评要求

测评证据采集

1.身份鉴别

第一步:查验登录用户的身份鉴别方式

上图以智能密码钥匙对登录应用系统的人员进行身份鉴别。

第二步:查验智能密码钥匙是否合规

上图为登录人员的智能密码钥匙截图

上图为智能密码钥匙的商用密码产品认证证书,经查产品使用和证书一致,且在有效期内。

第三步:查验智能密码钥匙中的数字证书是否合规

经查验证书签名算法合规,且在有效期内

第四步:验证证书链是否合规

经证书链验证通过,符合要求。

第五步:签名值有效性验证

数字证书签名有效性验证:

对于合规的证书也可以进行证书签名值验证,可参考https://blog.csdn.net/2301_80331596/article/details/134459289?spm=1001.2014.3001.5501

对于HTTP协议的传输:

由于HTTP协议明文传输,因此便于抓取身份鉴别过程是否使用USBkey,如下:

第一步抓取USBkey,登录流量,如下:

第二步倒出数字证书,如下

通过分析可知,该证书已过期采用RSA1024,不符合测评要求。

第三步,验证签名值有效性

经验证签名值长度1024符合签名特征值,此处签名值根据签名证书可以进行验签,由于设备原因,略。

2.访问控制信息完整性

查看系统的访问控制信息列表,查看是否能随意修改信息。

经测试发现非管理员用户,不能修改访问控制信息。

查看底层代码(仅展示关键部分)发现使用了HMAC-SM3算法进行完整性校验,该算法通过调用签名验签服务实现,需要查验签名眼前服务器的产品证书(略)。

3.重要信息资源安全标记完整性

该部分一般信息系统不涉及,如有要求,根据测评要求开展测评。

4.重要数据传输机密性

若未采用密码技术的加解密功能对重要数据在传输过程中进行机密性保护,或重要数据传输机密性保护的实现机制不正确或无效,但在“网络和通信安全”层面通信实体间采用符合要求的密码技术建立网络通信信道,且网络通信信道经评估无高风险,可酌情降低风险等级。

下面简单介绍一下应用层面的保护措施

小编目前见到的是通过代码调用加密平台对数据进行加密保护,仅截取部分以供参考。

通过代码层分析和加密日志反馈,可查验数据是否被加密。

5.重要数据传输完整性

同机密性。

6.重要数据存储机密性

第一步:同理查看代码调用截图,查看加密日志是否成功。

第二步:查阅数据库存储列表,查看相应字段是否加密。

第三步:验证字段长度是否符合加密特征,如果有条件可以进行加解密验证。

第四步:查看是否有调用日志等信息。

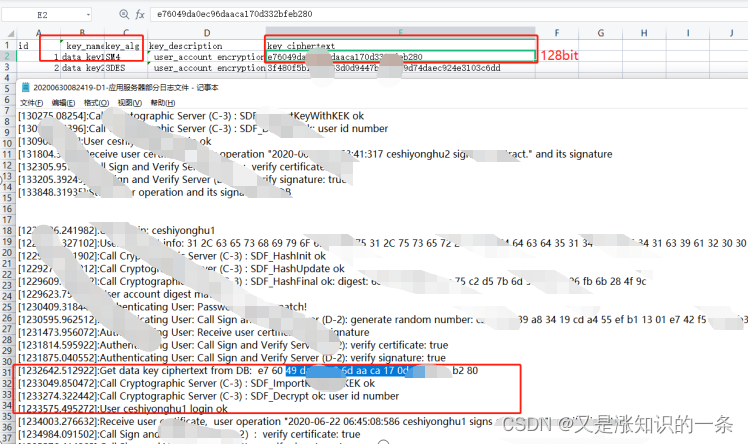

此处可以查看应用服务器或加密设备的调用日志,如下:

上图为调用应用服务器调用加密机接口部分截图

上图为测试环境下,通过查看应用服务器日志,发现成功调用密钥表中的密钥进行加密。

第五步,有条件还可以抓取应用服务器与密码机之间通信数据

上图为数据表中的加密数据。

上图为应用服务器与密码机之间通信数据包,可发现数据库加密数据与传输一致。

第六步:查看加密机的配置,是否支持该算法。

上图为加密机的配置截图,算法符合要求。

7.重要数据存储完整性

原理同机密性。

补充:如果通过数字证书进行完成性保护,需要进行以下验证:

第一步:查看应用服务器或者加密设备日志,查看是否调用加密服务。

通过上图分析,该数据完成性通过调用证书实现。

第二步:通过抓取应用服务器和签名验签服务器之间的通信数据包进行分析

上图,根据证书公钥进行全文检索,发现完整性保护时确实进行了证书的传递。

第三步:验证签名值长度是否符合预期值,如果符合,在有条件情况下进行验签操作。

8.不可否认性

首先明确不可否认的保护机制,小编目前遇到的不可否认性操作,一般是电子签章系统实现。

如果是电子签章系统,根据测评要求逐步判定(小编目前没有合规的不可否认性证据,暂略)。

以上为小编的个人经验总结,对于部分证据采集的不足之处,小编日后补上,也欢迎小伙伴前来留言。

本文详细解读了三级信息系统测评中关于应用和数据安全的多个关键点,包括身份鉴别、访问控制、数据传输机密性和完整性等,强调了数字证书、加密技术和签名验证的重要性。

本文详细解读了三级信息系统测评中关于应用和数据安全的多个关键点,包括身份鉴别、访问控制、数据传输机密性和完整性等,强调了数字证书、加密技术和签名验证的重要性。

363

363

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?