写在前面:

题目是buu上的一道题

拖入ida运行发现提示缺少msvcr100d.dll 去下载然后放入目录

使用od运行程序发现 如有错误,请指正!

程序分析

提示warning 可能是反调试 记住这个字符 去ida搜索

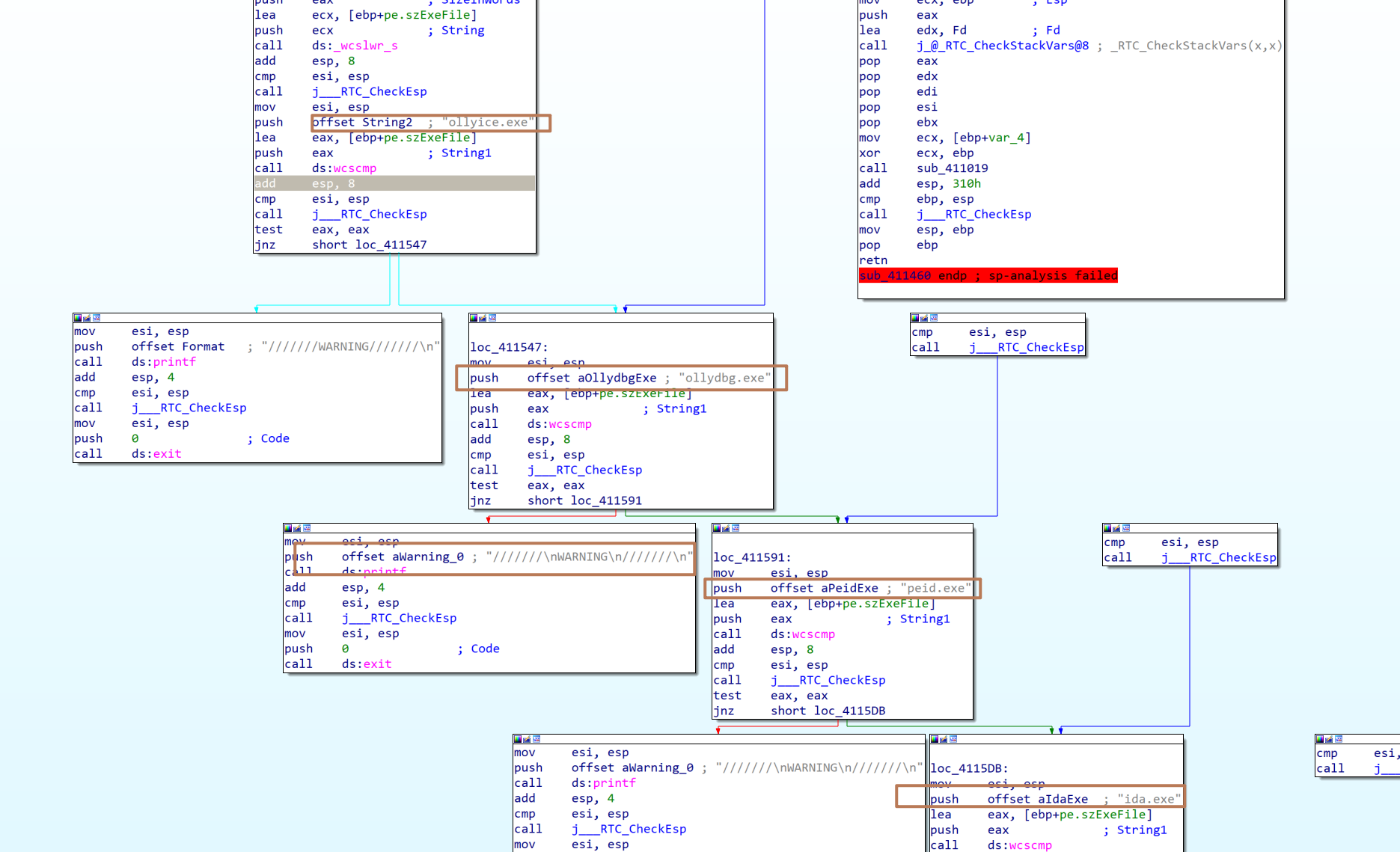

查找字符串之后根据交叉引用来到这里 发现许多熟悉的名字。这里可能就是反调试的地方

在这段代码动调了一下发现只有在 显示idaq.exe 和ida.exe的代码段的地方才会提示warning

应该是这段函数可以提取对应反编译器的核心代码然后进行识别是不是这些软件在调试?

在这里建jnz改为jmp可以直接跳过验证(我这里是已经改完的)。

然后f8会发现陷入了一个死循环,停下看看哪里有问题 没找到,应该是逻辑逻辑问题(可能是应该进入一个函数之后才可以找到返回地址 我这里是一路f8 先不管了)

在查找warning交叉引用的时候发现最后一个有点东西

在警告的引用地方发现了fs:30 这含金量不用多说了吧

在方便开发者开发的时候,微软将进程的每一个线程都设置了独立的数据结构,这个结构体存放了当前线程的大量信息,这个结构被称为TEB,通过TEB结构内的成员属性向下拓展,可以得到许多进程信息。

TEB的有一个成员为PEB(进程环境块) 这个结构存储着整个进程的信息,通过对PEB成员的向下拓展可以找到一个存储着该进程所有模块数据的链表。

这和fs有什么关系呢?

对这个模块的遍历从PEB结构开始,PEB的结构指针存储在TEB,TEB的结构指针存在fs寄存器!

那这个30又是什么?

TEB结构偏移为0x30位置上的是PEB结构指针

所以fs:[30]就代表着程序正在检测PEB结构里面的属性 BeingDebugged ProcessHeap

NTGlobalFlag

在这我们就知道了这是在检测是否正在调试

如何反反调试

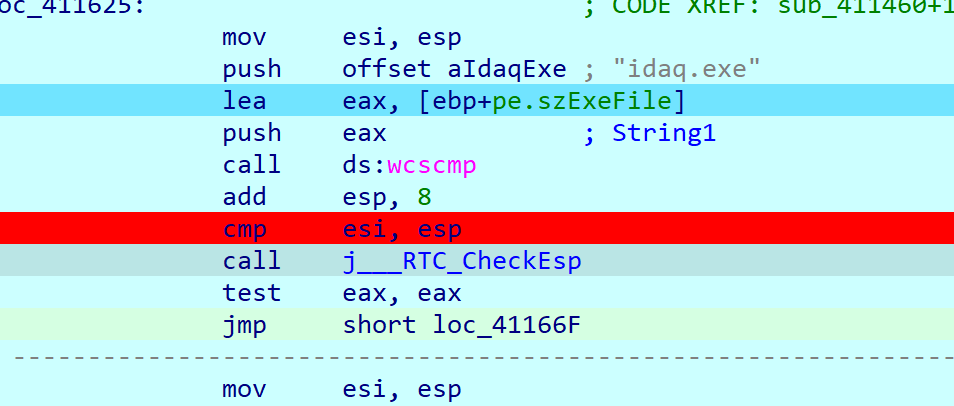

函数有两个入口点

其中根据交叉引用可以发现start为真正的入口点,那么第一个入口点是什么?

搜索发现:

真正的入口点ida始终会将其命名为start,这个TlsCallback_0入口点是TLS(线程本地存储)回调创建的,这个入口点在start前运行,

什么是TLS

进程的每个线程共享其虚拟地址,函数的局部变量对于每个线程都是唯一的。但是全局变量和静态变量我们都知道,它们可以随时随地访问,也就是说被进程的所有线程共享。所以,在多线程程序中,这些全局变量和静态变量可能会被一个线程修改和访问,这可能会给其他程序带来麻烦,为了避免这种问题,几乎所有的多线程操作系统都提供一种可以在每个线程的基础上有效存储状态的机制,通过TLS,我们可以为每个线程提供只能访问的唯一数据

所以TLS就是为每个线程创建一个私密的空间供其访问与修改。

你可能认为程序加载到调试器,会在第一条指令处暂停程序的运行,但是并不一定是这样,大部分调试器从程序PE指定的入口点开始,TLS回调在程序入口点前执行,因此如果你使用调试器就会忽略(这道题的出题人还挺好呢,要不然疯狂折磨我们)

TLS是windows的一个存储类,其中的数据对象不是自动的堆栈变量,而是代码中运行的每个线程的一个本地变量。TLS允许每个线程维护一个用TLS声明的专属变量,在程序实现TLS的情况下,可执行程序的PE头回包含一个“.tls段,TLS提供了初始化和终止TLS数据对象的回调函数,windows系统在执行程序的正常入口点之前运行这些回调函数。

使用PEview查看``.tls段,可以发现TLS回调函数。通常情况下,正常程序不使用.tls段,如果在可执行程序中看到.tls`段,你应该立即怀疑它使用了反调试技术。

使用IDA Pro可以很容易地分析TLS回调函数。一旦IDA Pro完成对应用程序的分析,你可以通过按组合键看到二进制的入口点,该组合键的作用是显示应用程序所有的入口点,其中包括TLS回调,如图16-2所示。其中每个TLS回调函数都拥有一个前缀字符串TlsCallback。在IDA Pro中,可以通过双击函数名来浏览回调函数

虽然有时调试器会在中断程序入口点之前运行TLS回调,但TLS回调也可以在调试器中处理。可以通过修改调试器的配置避免这个问题。例如,如果你使用IDA Pro调试器,通过选择Options→Debugging Options→Events,然后设置System break-point作为第一个暂停的位置,这样就可以让OllyDbg在TLS回调执行前暂停。如图16-3所示。

进入回调函数之后

BOOL sub_411460()

{

size_t v0; // eax

BOOL i; // [esp+D0h] [ebp-24Ch]

HANDLE hSnapshot; // [esp+DCh] [ebp-240h]

PROCESSENTRY32W pe; // [esp+E8h] [ebp-234h] BYREF

pe.dwSize = 556;

hSnapshot = j_CreateToolhelp32Snapshot(2u, 0);

for ( i = j_Process32FirstW(hSnapshot, &pe); i; i = j_Process32NextW(hSnapshot, &pe) )

{

v0 = wcslen(pe.szExeFile);

wcslwr_s(pe.szExeFile, v0 + 1);

if ( !wcscmp(pe.szExeFile, L"ollyice.exe") )

{

printf("///WARNING///\n");

exit(0);

}

if ( !wcscmp(pe.szExeFile, L"ollydbg.exe") )

{

printf("///\nWARNING\n///\n");

exit(0);

}

if ( !wcscmp(pe.szExeFile, L"peid.exe") )

{

printf("///\nWARNING\n///\n");

exit(0);

}

if ( !wcscmp(pe.szExeFile, L"ida.exe") )

{

printf("///\nWARNING\n///\n");

exit(0);

}

if ( !wcscmp(pe.szExeFile, L"idaq.exe") )

{

printf("///\nWARNING\n///\n");

exit(0);

}

}

return CloseHandle(hSnapshot);

}另一个函数

int sub_411790()

{

int result; // eax

result = NtCurrentPeb()->BeingDebugged; //检查是否被调试

if ( result )

{

printf("///\nWARNING\n///\n");

exit(0);

}

return result;

}NtCurrentPeb函数返回的是指向 TEB的指针

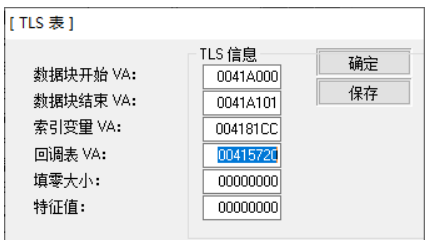

这个图是盗的,我的打开不了

回调表VA改为0 然后保存就行

这样之后再用ida打开就找不到这个入口了,但是还有反调试

本来去除这个段就可以去除反调试但是还不不行

但是还有其他方法 参考

直接将函数patch掉

那么我们修改的时候也是三个参数就行

现在再调试就不会退出程序了

又去看了一下提示warning的地方,根据交叉引用发现都是在TLS下面的代码,但是为什么修改了之后还是无法调试?

6248

6248

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?