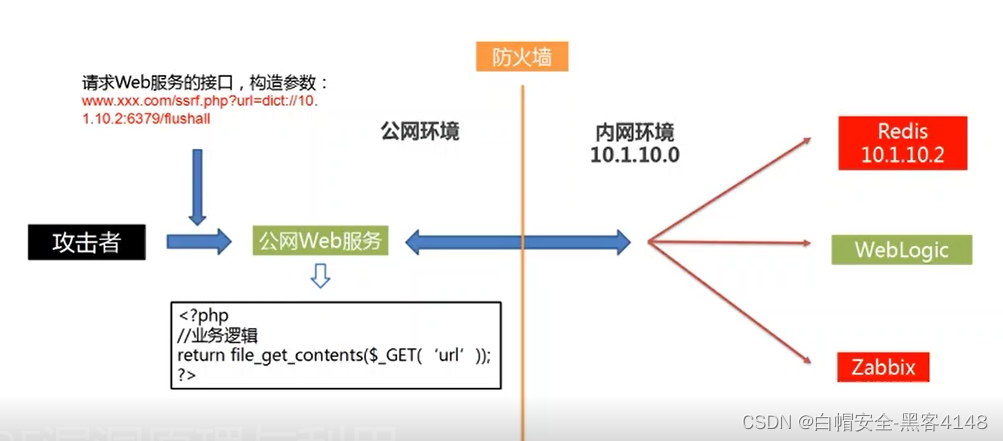

服务器端请求伪造(SSRF)攻击是一种网络安全威胁,其中攻击者迫使服务器执行对内部系统或外部系统的请求。防御SSRF攻击需要采用多种策略和技术。以下是一些有效的防御机制及方法,以及一些常见的绕过技巧。

SSRF防御机制及方法

-

严格的输入验证:

- 对所有用户提供的URL进行严格的验证。

- 只允许特定格式和已知安全的URL。

-

限制服务器可访问的URL:

- 使用白名单限制服务器可以访问的域名或IP地址。

- 禁止访问敏感资源,如内部IP地址、元数据服务等。

-

禁用不安全的URL协议:

- 阻止使用

file://、dict://、ftp://等可能用于恶意目的的协议。

- 阻止使用

-

设置合理的超时和重试策略:

- 限制外部请求的超时时间,减少系统资源的滥用。

-

日志记录和监控:

- 记录所有出站请求的日志,并进行监控,以便及时发现异常行为。

-

使用安全令牌:

- 对于需要从外部源获取数据的操作,使用安全令牌来验证请求的合法性。

- 对于需要从外部源获取数据的操作,使用安全令牌来验证请求的合法性。

SSRF绕过技巧

-

利用DNS重绑定:

- 攻击者可能通过DNS重绑定技术,使域名在DNS解析过程中指向不同的IP地址,绕过基于域名的白名单。

-

利用短URL或重定向:

- 使用短URL服务或HTTP重定向来绕过URL过滤,因为最终目标URL不会立即显现。

-

利用IPv6地址:

- 如果过滤器仅考虑IPv4地址,攻击者可能通过使用IPv6地址来绕过这些限制。

-

利用URL编码或字符混淆:

- 使用各种URL编码、字符混淆技巧来绕过简单的过滤器。

-

利用次级域名:

- 攻击者可能在允许的域名下注册恶意的次级域名,从而绕过基于域名的白名单。

防御SSRF攻击需要综合多种策略,包括严格的输入验证、安全的网络通信实践和持续的系统监控。同时,了解攻击者可能采用的绕过技巧也是提高防御能力的关键部分。网络安全是一个不断发展的领域,安全专家需要持续关注最新的威胁和防御技术。

如果你对网络安全感兴趣,想学习黑客技术,我这里整理一份学习路线图和资料包(30G),可以免费自取。

2975

2975

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?