先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年最新网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上网络安全知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

如果你需要这些资料,可以添加V获取:vip204888 (备注网络安全)

正文

s = f1.readline()

if not s:

break

#todo:去掉换行符和坐标括号()

s = s.strip('\n')

s = s.lstrip('(')

s = s.rstrip(')')

a = int(s.split(',')[0],10)

b = int(s.split(',')[1],10)

draw.point((a, b), fill=color)

image.show()

### (3)Gif规律分析

①黑白规律

思路:

**通过捕获Gif黑白图片,假设白黑是01或相反,按图片顺序组成二进制串解码**

②像素特征分析

思路:

**绿色0、红色1、黄色换行、熄灯跳过**

from PIL import Image

#(1)Gif提取所有图片

im = Image.open(‘./Traffic_Light.gif’)

try:

# tell是帧数,而seek是取当前帧数的图片。

im.save(‘light{0}.png’.format(im.tell()))

while True:

im.seek(im.tell() + 1)

im.save(‘light{0}.png’.format(im.tell()))

except:

pass

#(2)分析图片规律

flag = “”

for i in range(1168):

image = Image.open(‘./light’ + str(i) + ‘.png’)

#todo:打开画图工具根据像素特征分析

if image.getpixel((115, 55)) == 213:

flag += str(1)

elif image.getpixel((115, 145)) == 2:

flag += str(0)

elif image.getpixel((115, 145)) == 69:

print(flag)

flag=“”

#(3)二进制转十六进制 再转ASCII码

# else:

# print(flag)

# flag=“”

## 2.文本附加图片隐写

---

### **(1)图片内容附加字符串**

直接在图片内容中增加字符串

**①winhex预览**

**②破空\_flag查找**

### **(2)文件结合**

常见形式为可显示图片文件=图片+压缩包,解决方式:

①foremost分离

②binwalk分离

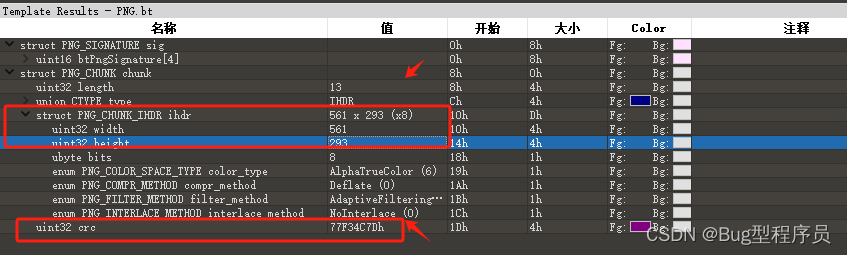

## 3.IHDR文件头修复图片宽高(图片显示不全)

---

### **(1)PNG图片——爆破CRC**

**【方法一:直接用风二工具梭哈】**

①找到图片crc值

**②脚本爆破CRC 然后修改成正确的高度**

import struct

import binascii

m = open("flag.png", "rb").read()

k = 0

for i in range(5000):

if k == 1:

break

for j in range(5000):

c = m[12:16] + struct.pack('>i', i) + struct.pack('>i', j) + m[24:29]

crc = binascii.crc32(c) & 0xffffffff

if crc == 0x77F34C7D:

# 目标图片对应的crc值

k = 1

print(i,j)

break

**【方法二:无法爆破时 用GIMP 手动调整宽高,显示出flag】**

### **(2)JPG和BMP**

找到Y\_image和X\_image图片,

**直接修改宽高显示**,

**没有CRC校验**

## 4.文件拼接

---

### **(1)相关命令**

copy /b 2.jpg+1.zip output.jpg

## 5.LSB隐写(PNG,BMP)

---

### (1)原理

* LSB隐写就是

**修改RGB颜色分量的最低二进制位也就是最低有效位**(LSB),而

人眼不会注意到变化,每个像数可以携带3比特的信息。

* 可以修改最低位中的信息,实现信息的隐写。此时

**修改**

**最低有效位**的信息的算法就叫做

**lsb加密算法**,

**提取**

**最低有效位**信息的算法叫做

**lsb解密算法**

### (2)lsb解密

**①**

**StegSolve检测:查看图片不同通道,进行异或对比操作**

②zsteg检测png和bmp

### (3)灰度图片解密

from PIL import Image

p = Image.open(‘图片名.png’).convert(‘L’)

#(1)新建大小一样的图片

a,b = p.size

flag = Image.new(‘L’,(a,b),255)

#(2)像素为偶数填充黑,奇数白

for y in range(b):

for x in range(a):

if p.getpixel((x,y))%2==0:

flag.putpixel((x,y),255)

else:

flag.putpixel((x,y),0)

flag.show()

## 6.Exif信息挖掘(略)

---

### **(1)Exif查询**

* **exiftool 文件名**

* **右键属性查看**

## 7.JPG的DCT域隐写

---

### (1)原理

JPEG和MPEG格式使用离散余弦变换(DiscreteCosine Transform, DCT)函数来压缩图像。 这个图像压缩方法的核心是:

**通过识别每个8x8像素块中相邻像素中的重复像素**(如果是MPEG文件的话, 就是识别一系列图像中相邻帧中的重复帧)来减少显示图像所需的位数, 并使用近似估算法降低其冗余度。

我们可以把

**DCT 看作一个用于执行压缩的近似计算方法**。 因为丢失了部分数据, 所以 DCT 是一种有损压缩技术, 但一般不会影响图像或视频的视觉效果。

Stegdetect 的目的是

**评估JPEG文件的 DCT 频率系数, 把检测到的可疑JPEG文件的频率与正常JPEG文件的频率进行对比**。 频率对比结果的偏差很大则说明被检查文件存在异常, 这种异常意味着文件中存在隐藏信息的可能性很大。

**【常见步骤】**

**①**

**stegdetect分析图片是什么类型隐写**

stegdetect.exe **-tjopi** -s 10.0 文件名.jpg

**②**

**stegbreak爆破密码**

stegbreak.exe -r rules.ini -f password.txt 文件名.jpg

③不同隐写工具输入密码导出flag(见下)

注意:若stegdetect无法判断类型,则只能从题目中获取key密码,然后采用不同方式导出

### (2)JPHide密码导出

③JPHS输入密码导出数据

### (3)OutGuess密码导出(**环境未调通,**一般需要密码解密)

【有密码】

outguess -k xx -r 文件名.jpg

【无密码】

outguess -r 文件名.jpg

### (4)F5密码导出(**环境未调通**)

【有密码】

java Extract 文件名.jpg -p 密码

【无密码】

java Extract 文件名.jpg

## 8.两张相同图片

---

还有兄弟不知道网络安全面试可以提前刷题吗?费时一周整理的160+网络安全面试题,金九银十,做网络安全面试里的显眼包!

王岚嵚工程师面试题(附答案),只能帮兄弟们到这儿了!如果你能答对70%,找一个安全工作,问题不大。

对于有1-3年工作经验,想要跳槽的朋友来说,也是很好的温习资料!

【完整版领取方式在文末!!】

***93道网络安全面试题***

内容实在太多,不一一截图了

### 黑客学习资源推荐

最后给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

😝朋友们如果有需要的话,可以联系领取~

#### 1️⃣零基础入门

##### ① 学习路线

对于从来没有接触过网络安全的同学,我们帮你准备了详细的**学习成长路线图**。可以说是**最科学最系统的学习路线**,大家跟着这个大的方向学习准没问题。

##### ② 路线对应学习视频

同时每个成长路线对应的板块都有配套的视频提供:

#### 2️⃣视频配套工具&国内外网安书籍、文档

##### ① 工具

##### ② 视频

##### ③ 书籍

资源较为敏感,未展示全面,需要的最下面获取

##### ② 简历模板

**因篇幅有限,资料较为敏感仅展示部分资料,添加上方即可获取👆**

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**需要这份系统化的资料的朋友,可以添加V获取:vip204888 (备注网络安全)**

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

n/e4f9ac066e8c485f8407a99619f9c5b5.png#pic_center)

##### ② 简历模板

**因篇幅有限,资料较为敏感仅展示部分资料,添加上方即可获取👆**

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**需要这份系统化的资料的朋友,可以添加V获取:vip204888 (备注网络安全)**

[外链图片转存中...(img-wl7izfav-1713122773965)]

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

3128

3128

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?