第72天 漏洞发现-Web框架中间件&联动&Goby&Afrog&Xray&Awvs&Vulmap

知识点:

1、Bup简单介绍&使用说明

2、Xray简单介绍&使用说明

3、AWWS简单介绍&使用说明

4、Goby简单介绍&使用说明

5、Afrog简单介绍&使用说明

6、ulmap简单介绍&使用说明

7、Pocassist简单介绍&使用说明

8、掌握工具安装使用&原理&联动&适用

市面上有很多漏扫系统工具脚本,课程讲到的基本都是目前主流推荐的优秀项目!

具体项目:Burpsuite,Awvs,Xray,Goby,Afrog,Vulmap,Pocassist,Nessus,

Nuclei,Pentestkit,Kunyu,BP播件(HaE,ShiroScan.FastJsonScan,Log4j2Scan等)等。

章节点:

1、漏洞发现-Web&框架层面

2、漏洞发现-服务&中间件层面

2、漏洞发现-APP&小程序层面

3、漏洞发现-PC操作系统层面

Acunetix-一款商业的Web漏洞扫描程序,它可以检查Web应用程序中的漏洞,如SQL注 入、跨站脚本攻击、身份验证页上的弱口令长度等。它拥有一个操作方便的图形用户界 面,并且能够创建专业级的Wb站点安全审核报告。新版本集成了漏洞管理功能来扩展企 业全面管理、优先级和控制漏洞威胁的能力。

Burp Suite,是用于攻击web应用程序的集成平台,包含了许多工具。Burp Suite为这些工具

设计了许多接口,以加快攻击应用程序的过程。所有工具都共享一个请求,并能处理对应

的HTTP消息、持久性、认证、代理、日志、警报。

pocassist是一个Golang编写的全新开源漏洞测i试框架。实现对poc的在线编辑、管理、测

试。如果你不想撸代码,又想实现即0c的逻辑,又想在线对靶机快速测试,那就使用

pocassist吧。完全兼容xray,但又不仅仅是xTay。除了支持定义目录级漏洞poc,还支持服

务器级漏洞、参数级漏洞、U级漏洞以及对页面内容检测,如果以上还不满足你的需求,

还支持加载自定义脚本。

afrog是一款性能卓越。快速稳定、PoC可定制的漏洞扫猫(挖洞)工具,PoC涉及

CVE、CNVD、默认口令、信息泄露、指纹识别、未授权访问、任意文件读取、命令执行

等多种漏洞类型,帮助网络安全从业者快速验证并及时修复漏洞。

Xray是从长亭洞鉴核心引擎中提取出的社区版漏洞扫描神醒,支持主动、披动多种扫描方

式,自备言打平台、可以灵活定义POC,功能丰富,调用简单,支持Windows /macOs

几inuX多种操作系统,可以满足广大安全从业者的自动化Wb漏洞深测需求。

Goby是一款新的网络安全测试工具,由赵武Zwell(Pangolin、JSky、FOFA作者)打造,

它能够针对一个目标企业梳理最全的攻击面信息,同时能进行高效、实战化漏洞扫描,并

快速的从一个验证入口点,切换到横向。能通过智能自动化方式,帮助安全入门者就悉靶

场攻防,帮助攻防服务者、渗透人员更快的拿下目标

Vulmap是一款web漏洞扫描和验证工具,可对webapps进行漏洞扫描,并且具备漏洞利用

功能,目前支s持的webapps包括activemq,flink,shiro,sol,struts2,tomcat,unomi,drupal,

elasticsearch,fastison,jenkins,nexus,weblogic,jboss,spring,thinkphp

演示案例:

某APP-Web扫描-常规&联动-Burp&Awvs&Xray

Vulfocus-框架扫描-特定-Goby&Vulmap&Afrog&Pocassist

某资产特征-联动扫描-综合&调用-Goby&Awvs&Xray&Vulmap

项目资源:

https://www.ddosi.org/awvs14-6-log4j-rce/

https://github.com/chaitin/xray/releases

https://github.com/zan8in/afrog/releases

https://github.com/zhzyker/vulmap/releases

https://github.com/jweny/pocassist/releases

https://github.com/gobysec/Goby/releases

其他特扫:

1、GUI TOOLS V6.1by安全圈小王子-bugfixed

2、CMS漏洞扫描器名称支持的CMS平台

Droopescan

WordPress,Joomla,Drupal,Moodle,SilverStripe

CMSmap WordPress,Joomla,Drupal,Moodle

CMSeeK WordPress,Joomla,Drupal

WPXF WordPress

WPScan WordPress

WPSeku WordPress

WPForce WordPress

JoomScan Joomla

JoomlaVS Joomla

JScanner Joomla

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数Go语言工程师,想要提升技能,往往是自己摸索成长或者是报班学习,但对于培训机构动则几千的学费,着实压力不小。自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年Go语言全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友,同时减轻大家的负担。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上Golang知识点,真正体系化!

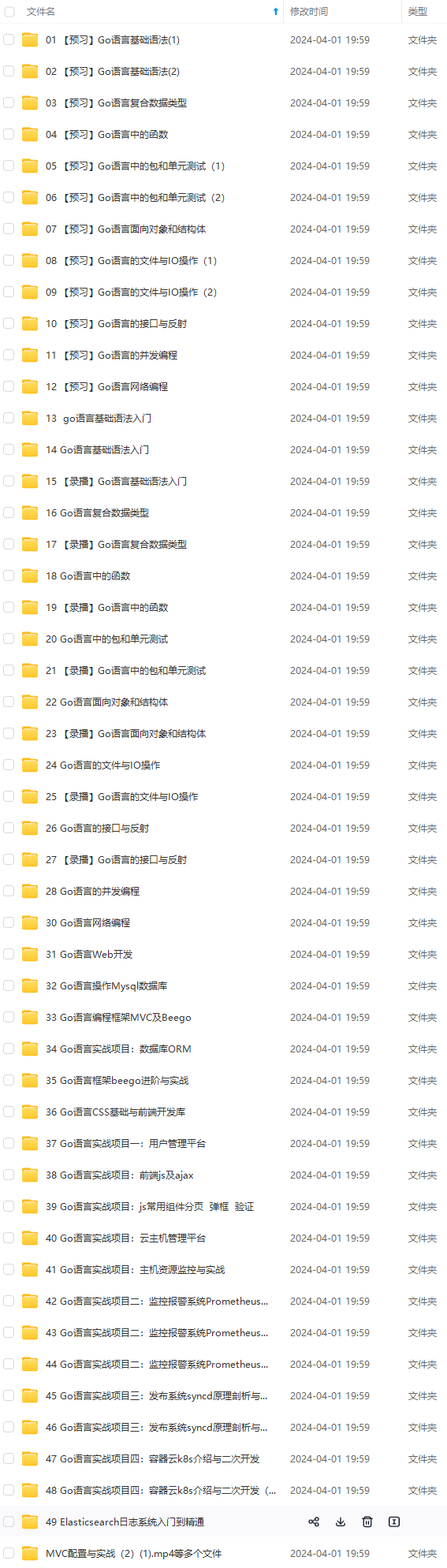

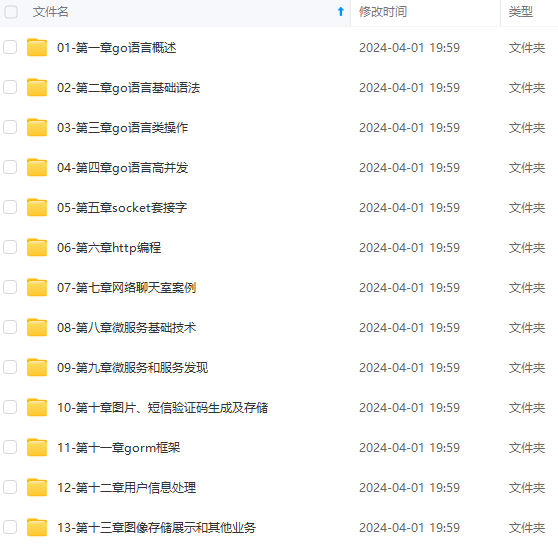

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加V获取:vip1024b (备注Go)

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

)**

[外链图片转存中…(img-wGQzxwXm-1713071462341)]

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

4012

4012

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?