wsdl接口安全:

发现:通过网站爬虫:awvs爬虫,xray爬虫爬出来的wsdl的目录

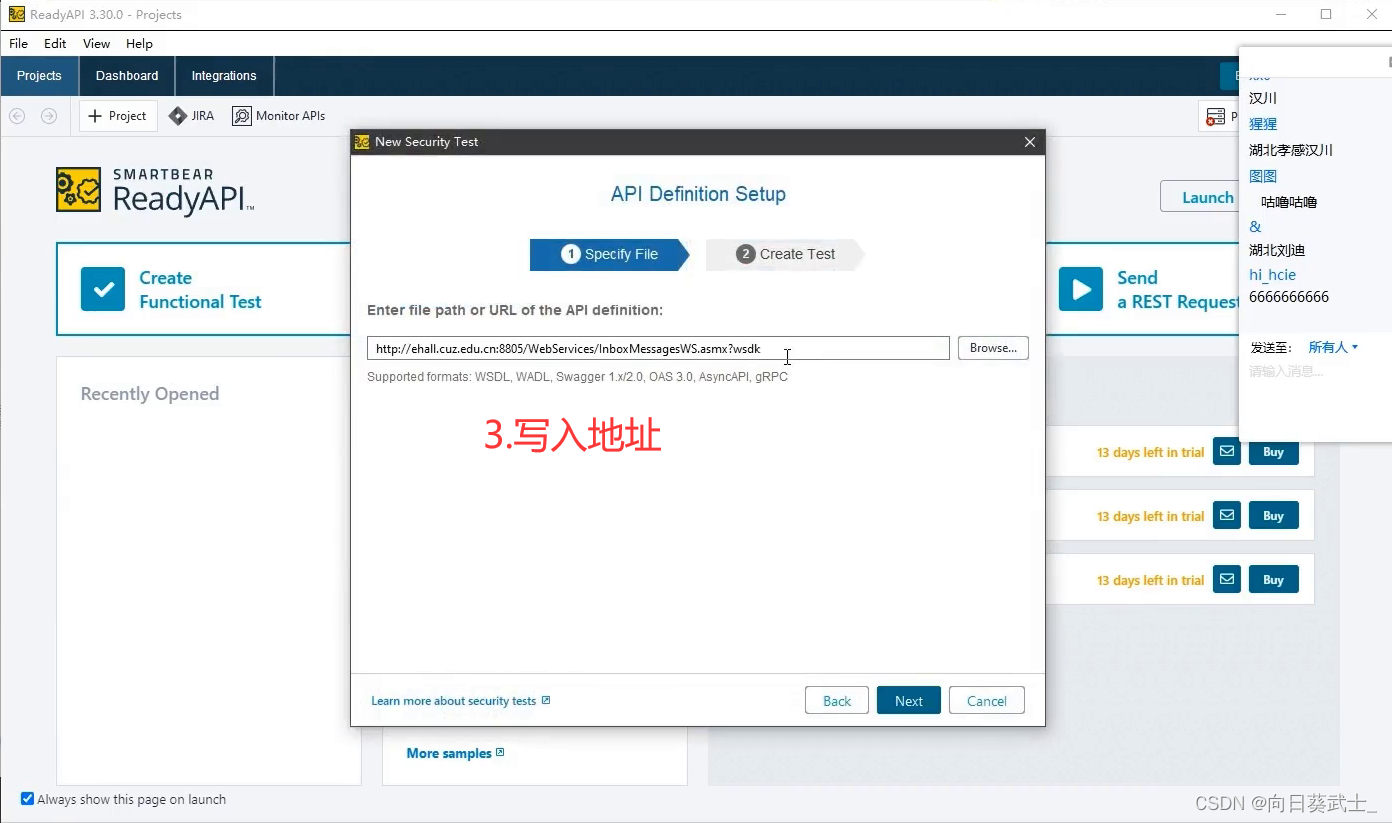

批量搜索:inurl:asmx?wsdl

里面通常有很多提交信息的地方,可以看看返回信息。但是太多了,手工测试不现实,需要利用工具

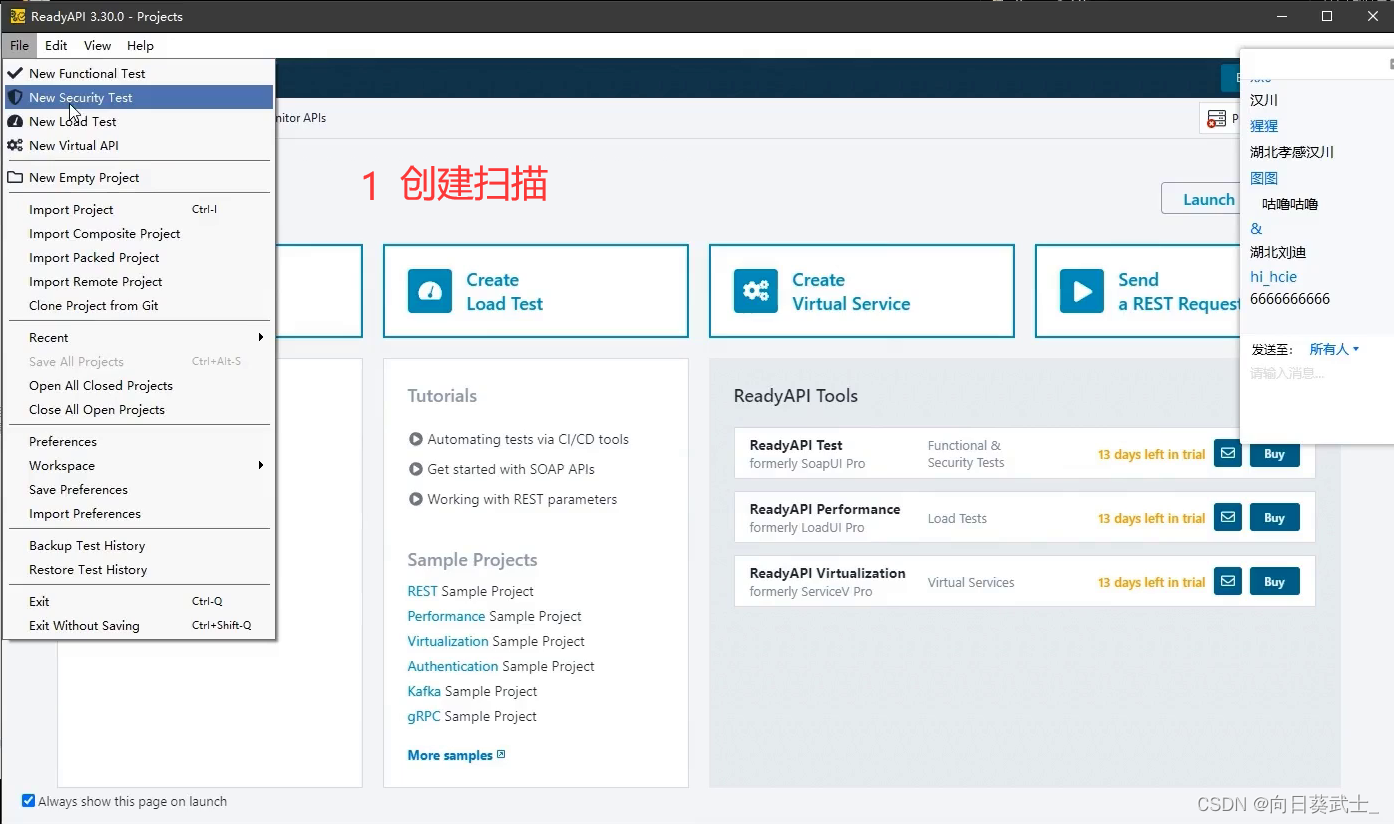

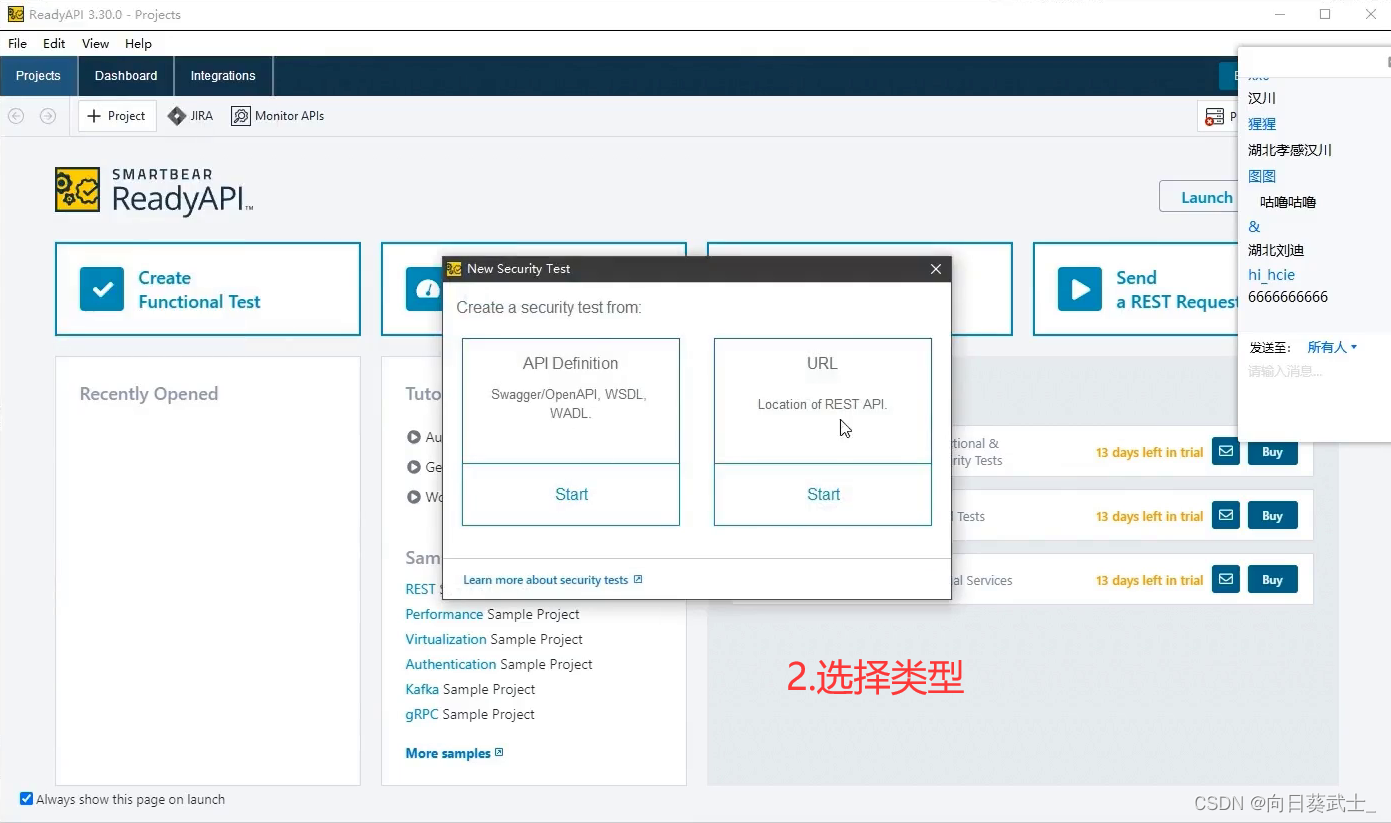

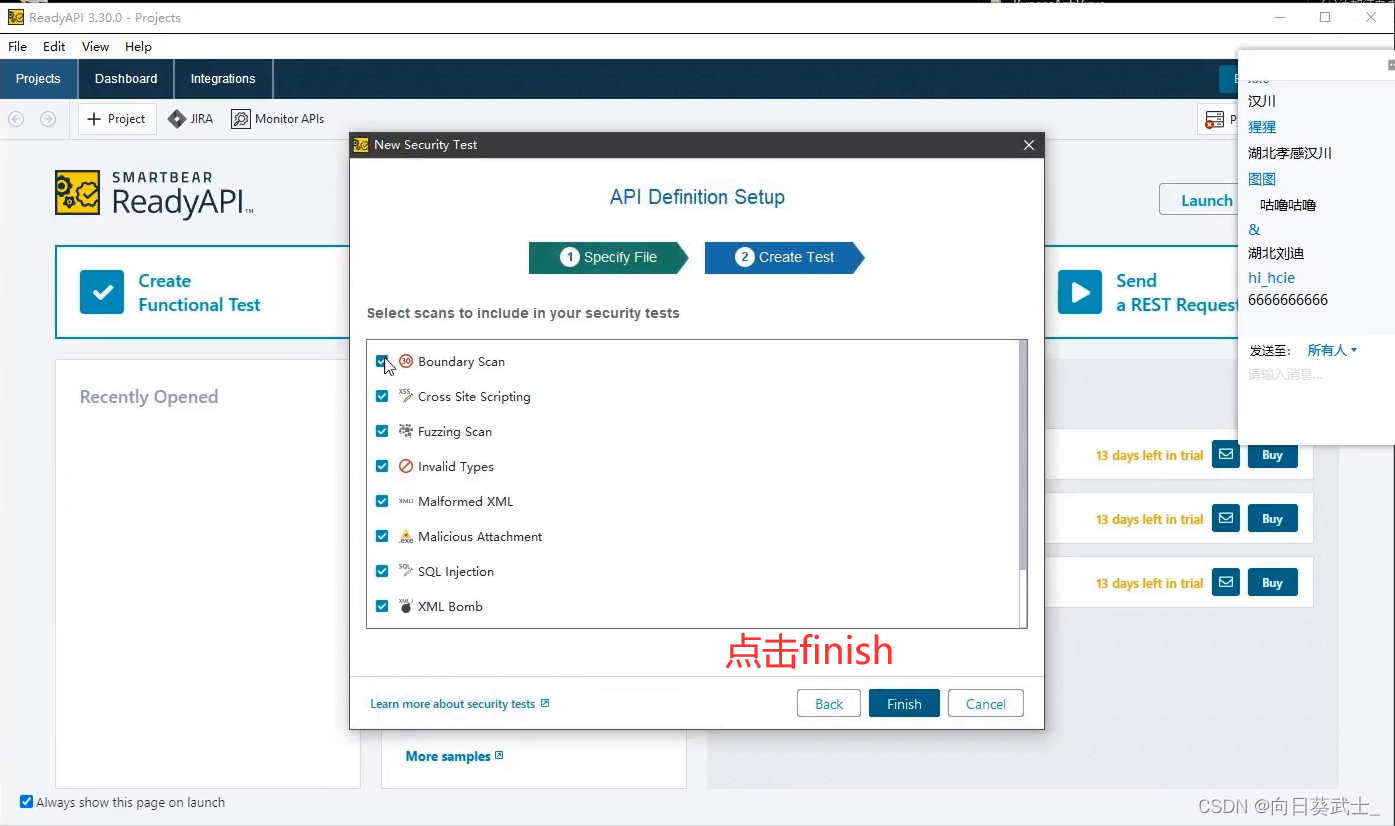

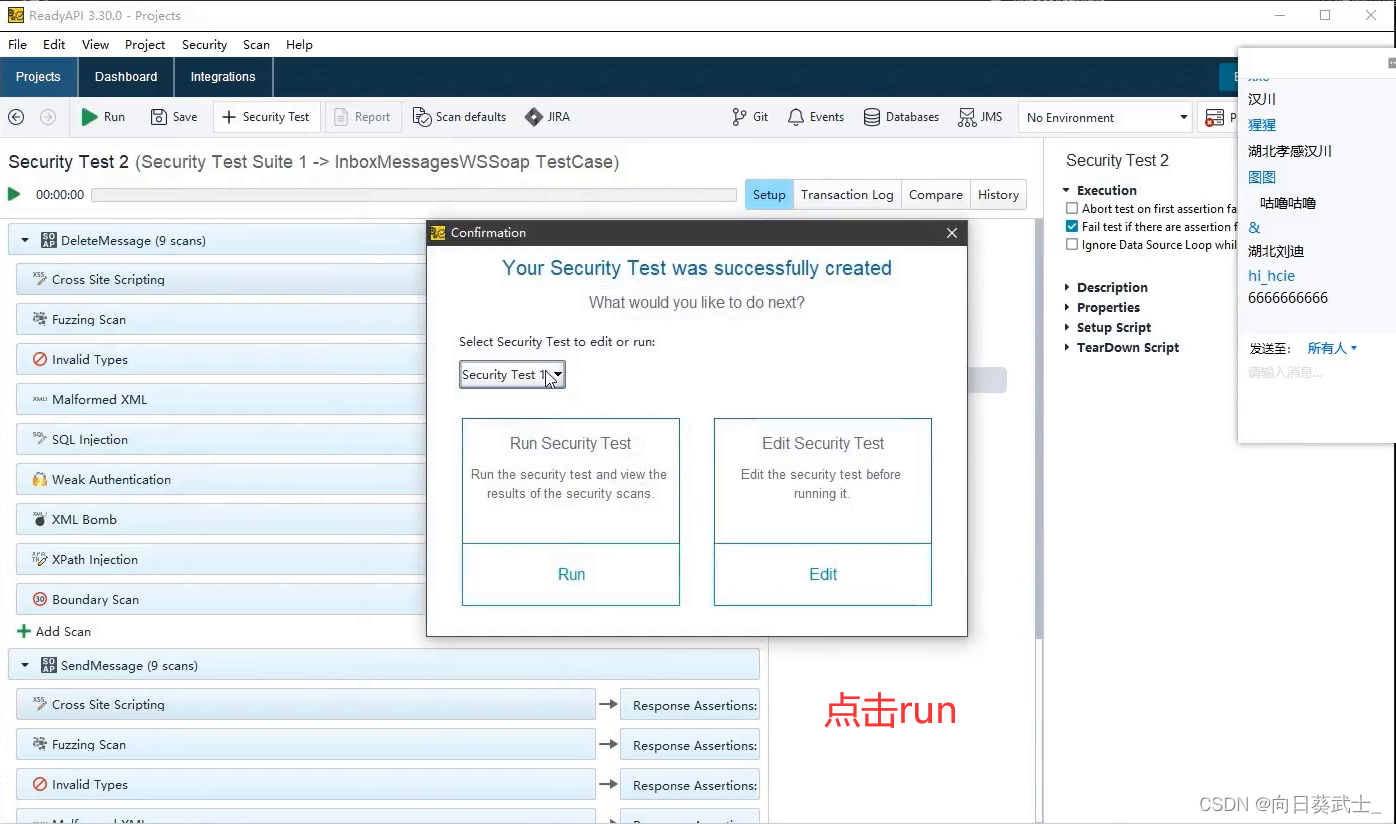

利用方式:工具:readyapi(自动化漏扫工具)和 soapui(手工测试工具)

完事之后直接看报告就行

swagger接口安全:

常见的接口组件,方便管理人员调试接口。但是会暴露参数请求的地址和参数,存在安全问题:是否存在sql注入?是否存在未授权访问,存在越权?

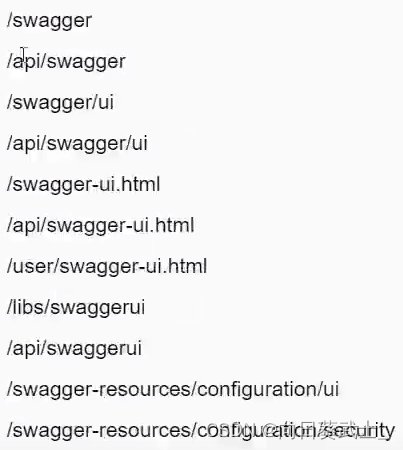

发现:目录扫描有swagger目录或文件,或是js信息中有swagger字样。

下面是启用swagger的常见目录

加载的Js文件有swagger关键字

利用:

手工:apikit插件可以辅助探测是否存在swagger 组件。在里面提交不同的值看是否存在安全问题

swagger其实就是一个第三方的接口调试工具,方便开封人员进行接口调试。找到swagger页面后,复制json文件地址到工具进行测试

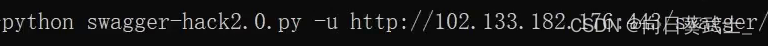

工具:自动化工具: swagger-hack 手工测试工具:soapui

直接输入命令(需要json文件!!!!!!!)

在当前目录会生成一个表格文件里面看响应是200的

里面响应成功的很可能有问题

webpack接口安全:

webpack是一款js开发网站的打包器:

发现:wallzer信息收集工具发现使用了webpack,也可以在加载的js信息探针到是webpack

利用:

手工:直接搜js文件里url或post或get获取一些地址

工具:packerfuzzer 会自动分析Js文件看是否存在安全问题

python pckerfuzzer.py -u http://test.com

228

228

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?