一、防火墙的概述

1.1 防火墙的定义

防火墙是一款具备安全防护功能的网络设备。(就是废话!)

1.2 防火墙形态

软件防火墙: 360、瑞星等等

![]()

硬件防火墙

![]()

1.3 防火墙主要作用

作用:隔离区域/网络隔离/区域隔离

区域隔离:将需要保护的网络与不可信任的网络隔离,对内部信息进行安全防护!

防火墙与路由器得根本区别:

1、具有基本得防御能力(2-4层, NGFW2-5)

2、路由器配通路由,全网互通! 防火墙配通路由,默认一只苍蝇也别想过!

1.4 防火墙的基本功能

区域隔离

![]()

策略/访问控制ACL

![]()

攻击防护(DDOS)(重心是防止基于2 ,3 ,4层得攻击)

![]()

冗余设计

![]()

日志记录

![]()

路由、交换

![]()

● VPN

NAT (源转换=PAT、目标转换==端口映射)

![]()

1.5 常见的防火墙产品

天融信

深信服

华为

启明星辰

安恒

思科

juniper

锐捷

奇安信

等等

例如:

思科:防火墙编号为ASA 55XX

天融信: NGFW4000

二、防火墙的区域隔离

2.1 防火墙的区域概念

一般防火墙将网络分为3个区域:

信任区域: Trust / Inside

DMZ区域:隔离区,也称为非军事化区域/停火区

非信任区域: Untrust / Outside

2.2 区域间通信

默认情况下,区域间通信是完全被屏蔽!

区域间需要写策略,才能放行数据!而且是有放行方向的!

2.3 如何写策略

一般都会采用如何几个策略:

1、 inside -- to -- outside : 全部放行

2、 inside -- to -- DMZ :全部放行

3、 DMZ -- to -- Outside :全部放行

结果:高区域可以访问低区域,低区域不能访问高区域

2.4 为什么设置DMZ区域?

当公司有需要对外发布服务器的时候,将服务器放置到DMZ区域、并写放行策略: outside -- to --

DMZ ,一旦DMZ区域被敌人攻破,由于DMZ区域为隔离区域,不会进一步殃及破坏inside区域,所以设 置DMZ区域是为了保护inside区域。

2.5 路由器和防火墙的区别

路由器:配置好IP和路由,默认全网互通!

防火墙:配置好IP和路由,区域间完全被隔离,禁止通信! ·3

三、防火墙的历史发展和分类

包过滤防火墙(早期的防火墙)

![]()

应用代理防火墙(早期的防火墙) proxy

![]()

状态检测防火墙(目前主流防火墙)(2-4层)

![]()

高级应用防火墙(NGFW防火墙/DPI防火墙)(目前主流防火墙)(2-5层, 2-7层)

![]()

3.1 包过滤防火墙(早期的防火墙)

只能基于IP与端口号对数据进行过滤、不能对应用层数据做过滤

不够智能,外网回来的包,不能识别是回包,还是主动发的包!

3.2 代理防火墙

特点:可以基于应用层对数据过滤,所谓代理很麻烦,大大降低网络通信效率!

3.3 状态检测防火墙

主流防火墙,智能的检测回包机制!早期的状态检测防火墙依然只能对2/3/4层过滤

状态检测防火墙数据处理流程图:

3.4 高级应用防火墙

高级应用防火墙DPI防火墙Deep Packet Inspection

在状态检测防火墙的基础上,增加了应用层数据深度检测模块

未来的一个发展方向!能够高速高效的对应用层数据进行过滤!

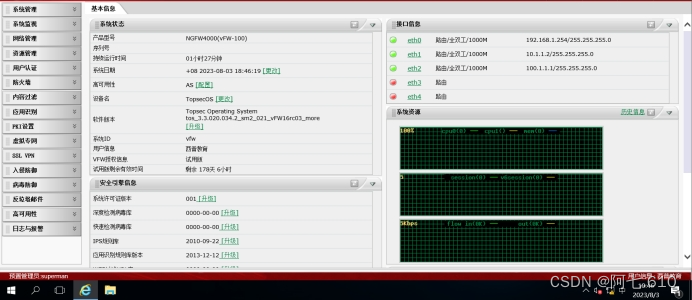

四、连接配置防火墙的图形界面:

天融信全系产品:

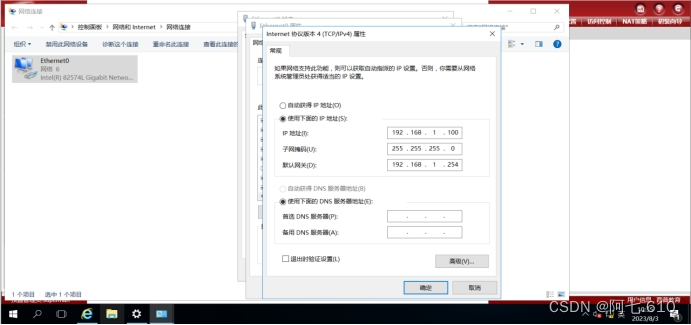

| 默认eth0端口厂家已经配置好IP了,且IP是:192.168.1.254/24 同时eth0端口默认也开启了443端口,一般伪装成8080 |

PC插入eth0端口,然后手动将工程师的PC设置IP为192.168.1.1/24

| 然后打开IE或者chrome浏览器,输入:https://192.168.1.254:8080 用户名:superman 密码:talent |

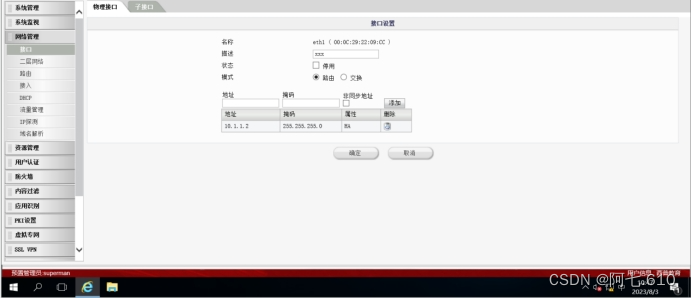

五、防火墙的工作模式与部署位置

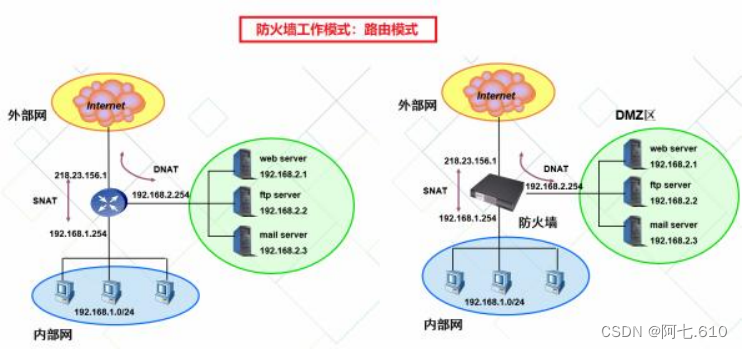

5.1 路由模式

路由模式:防火墙的端口设置为3层端口,防火墙工作在三层路由器模式

路由模式防火墙可以改变网络结构!

一般路由模式的防火墙部署在公司总出口

5.2 透明模式

透明模式:防火墙的端口设置为2层端口,防火墙工作在二层交换机模式

透明模式防火墙不会改变网络结构!

一般透明模式的防火墙部署在内部链路上,来保护整个内部或者局部设备!

5.3 混杂模式

实验一

访问控制添加

允许inside访问DMZ

允许inside访问outside

允许DMZ访问outside

实验二

去掉outside网关

inside ping测试100.1.1.2

地址转换 源地址转换 DMZ inside 目的outside 转为eth2口

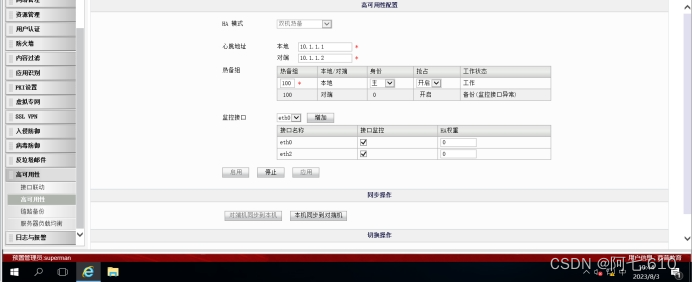

高可用性

心跳线作用:监听对方设备是否完好、传输数据

HA实验

将一台win2016主机定义为inside区,将 win2008主机定义为outside区

配置主机防火墙的vm网卡到对应的区域

将从机防火墙断网

,配置inside主机IP

在inside主机上登录防火墙

设置eth1为心跳线接口,并选中非同步地址

设置eth2为outside区接口,并选中非同步地址

配置路由,网关为100.1.1.1,接口为eth2

清空原有控制访问与地址转换,添加控制访问策略

配置高可用性,心跳地址的本地地址与对端地址,开启抢占功能,添加监控接口eth0和eth2

配置outside区IP地址

添加地址转换inside通过eth2口到outside区

配置后可以发现inside区ping通outside区 outside区ping不通inside区

断开主机防火墙网络,将从机防火墙网络连接,登录从机防火墙

配置从机心跳线接口

配置从机防火墙高可用性双机热备

登录主机防火墙,将主机防火墙备份从本地传输到对端机

在inside区不断ping outside区,将从机防火墙连接上网络,主机防火墙断开网络

可以看见中间丢失了一个数据包,就是在主机防火墙出错时,将数据备份给备机防火墙时丢失了一个数据包,但后续有能连接上了,说明备机防火墙发挥作用,此时时备机防火墙在发挥作用。至此,实验成功

本文详细介绍了防火墙的定义、形态、主要作用以及不同类型的防火墙,如包过滤、应用代理、状态检测和高级应用防火墙。此外,还涵盖了区域隔离策略、工作模式选择和高可用性部署实验。

本文详细介绍了防火墙的定义、形态、主要作用以及不同类型的防火墙,如包过滤、应用代理、状态检测和高级应用防火墙。此外,还涵盖了区域隔离策略、工作模式选择和高可用性部署实验。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?