声明! 学习视频来自B站up主 **泷羽sec** 有兴趣的师傅可以关注一下,如涉及侵权马上删除文章,笔记只是方便各位师傅的学习和探讨,文章所提到的网站以及内容,只做学习交流,其他均与本人以及泷羽sec团队无关,切勿触碰法律底线,否则后果自负!!!!有兴趣的小伙伴可以点击下面连接进入b站主页[B站泷羽sec](https://space.bilibili.com/350329294)

其中一部分内容来自csdn优秀解读文章,还有一些知乎大佬的分享。标记创作为转载。

如涉及侵权则删除文章,笔记只是个人学习记录及分享,只做学习交流

请诸位网安人熟读网络安全法,切勿触碰法律底线,否则后果自负!

目录

一、OSCP(Offensive Security Certified Professional)

二、OSep(Offensive Security Exploit Developer)

三、CISSP(Certified Information Systems Security Professional)

小任务:为什么量子计算机上的Shor算法可以快速破解传统对称加密算法(如RSA、ECC)

安全见闻1

编程语言

C:一种通用的、面向过程的编程语言,广泛应用于系统软件和嵌入式开发。

C++:在C语言基础上发展而来,支持面向对象编程,常用于游戏开发、高性能计算等领域。

Java:一种广泛使用的面向对象的编程语言,具有跨平台性,应用于企业级应用开发等。

Python:简洁易学,拥有丰富的库,适用于数据分析、人工智能、Web开发等。

JavaScript:主要用于网页前端开发,也可用于服务器端开发(Node.js)。

C#:由微软开发,主要用于Windows平台上的应用开发。

Ruby:一种简洁而富有表现力的编程语言,常用于Web开发。

PHP:主要用于Web开发,尤其适合服务器端脚本编程。

Go:一种高效、简洁的编程语言,适用于网络编程和云计算等领域。

Swift:苹果公司开发的编程语言,用于iOS和macOS应用开发。

Kotlin:可与Java互操作,主要用于Android开发。

函数式编程语言:

Haskell:纯函数式编程语言,以强大的类型系统和数学上的严谨性著称。

Lisp(包括Common Lisp、Scheme等):历史悠久的编程语言,以其高度的灵活性和宏系统闻名。

Clojure:运行在Java虚拟机上的Lisp方言,结合了函数式编程和Java平台的优势,在数据科学和机器学习领域应用广泛。

R:在统计分析和数据可视化方面应用广泛。

Julia:设计用于高性能科学计算和数据分析。

Web全栈开发:

TypeScript:是JavaScript的超集,增加了静态类型检查等特性,提高了大型项目的开发效率。

移动开发:

Objective - C:曾经是iOS开发的主要语言,现在逐渐被Swift取代。

嵌入式系统开发:

Assembly Language(汇编语言):不同的处理器架构有不同的汇编语言,用于对硬件进行底层控制。

其他:

Pascal:曾经在教学和早期软件开发中有广泛应用。

Delphi(基于Object Pascal):用于快速应用开发。

Scala:融合了面向对象编程和函数式编程,运行在Java虚拟机上。

Elixir:基于Erlang虚拟机,具有高并发和容错性,适合构建分布式系统。

学会不同需求的编程软件要有不同的编程语言。

编程语言的局限性,比如后端用Java,前端就是那么几种语言,JavaScript,php,css等,所以如果你只懂一点那你很多东西都不会,但是没有办法知识过于广博,你没法全部精通。

软件程序

web程序(网站)

这个大家应该清楚,大家学的都是渗透对吧,但是渗透本身也是有局限性的,什么局限性,渗透对应的就是对web程序的入侵,这就导致了有那么多的程序体系你只懂web渗透你就没办法了,这样是不行的,搞渗透的,除了web程序,软件程序,还有什么呢?

二进制程序

二进制的应用大多数都是逆向分析这些人在搞,渗透这块并不广泛,它本身也是有局限性的,搞逆向分析的可能对web这块不熟悉。

驱动程序

可能就是二进制程序写的,那他的本质也是二进制程序,所以说很多东西都是混杂在一起的,驱动程序也属于软件,以Windows为例后缀为sys结尾的都属于驱动程序范围内

上位机

上位机指可以直接发送操作指令的计算机或单片机,一般提供用户操作交互界面并向用户展示反馈数据。

典型设备类型:电脑,手机,平板,面板,触摸屏

脚本程序

脚本程序就太多了,lua,php,java(也可以算是脚本)

操作系统

操作系统也属于软件程序的一种,只不过是很大的一个软件,但是从本质来讲属于软件的范畴,这是我们要理解的,不要觉得操作系统就很厉害

裸板程序

比如说搞web渗透,搞二进制的,写代码都是基于操作系统去写的,没有操作系统你们什么都写不了,这就是事实,但是还有一种程序也就是裸板程序,操作系统也是有软件程序的概念的,也没有进程这种概念,也没有线程这种概念,直接在stm32上写一段代码,或者我们的单片机上写,所以有些东西需要我们自己去模拟才行,这就是裸板程序,裸板程序是软件程序的一种,它就是一个代码组成的

机器学习

一般用python3去编写,但是像go之类的编程语言都是可以写的,但是归根结底它也就是个程序而已,

现在很多漏洞都是漏洞+漏洞杂糅在一起的,到底叫什么其实这些都无所谓的,只要我们会懂得原理就OK了。

量子计算

工控程序

bios程序

这些都是代码写的程序而不要被表象所迷惑,换个名字你就觉得高大上了,不知所措了,怎么理解呢,比如二进制和web组合叫它aa技术,量子计算和二进制组合叫bb技术,那怎么学aa技术呢 其实你只要把二进制和web学会就行了。

操作系统

. ios

. mac

. linux

. android

. Windows

. wince

. vxworks

. RT - Thread

. win32

常见系统 windows mac ios linux 这种是非实时操作系统,实时操作系统vxworks, RT - Thread, wince,什么是实时与非实时,就是说我们在操作过程中,比如我们反键刷新,点一下立马弹出来了,但是电脑cpu在执行的时候并没有立马执行你的指令,它可能先执行其他的在执行你的指令,这就是非实时的(只是科普可能这辈子都用不到但是我们得了解)为什么要讲 就是不做井底之蛙,不是你以为的只有Windows,和Linux,太多了不一一列举,所以我们要举一反三

Windows, macOS, iOS 和 Linux 通常被认为是非实时操作系统。

非实时操作系统主要致力于在各种情况下提供良好的整体性能、用户体验和多任务处理能力,但不能保证在严格的时间限制内对事件作出响应并完成特定的任务。

与之相对的是实时操作系统(RTOS),实时操作系统能够在确定的时间内对外部事件作出响应并完成特定的任务,具有严格的时间确定性和可预测性,常用于对时间要求极为严格的嵌入式系统、工业控制等领域。

网络通讯

不论搞什么都是要网络通讯联网的

硬件设备

计算机硬件

中央处理器(CPU):计算机的核心部件,负责执行指令和处理数据。它的性能决定了计算机的运行速度。

内存:用于存储正在运行的程序和数据,它的容量和速度对计算机的性能有很大影响。

硬盘:用于长期存储数据,包括操作系统、应用程序、文件等。硬盘的容量和读写速度也是影响计算机性能的重要因素。

显卡:用于处理图形和图像数据,它的性能决定了计算机的图形处理能力。对于游戏玩家和图形设计师来说,显卡的性能非常重要。

主板:是计算机的核心电路板,连接着各种硬件设备,如CPU、内存、硬盘、显卡等。主板的质量和性能对计算机的稳定性和扩展性有很大影响。

网络硬件

网络服务器:提供网络服务,如文件存储、电子邮件、Web服务等。网络服务器通常具有较高的性能和可靠性,以满足大量用户的需求。

网络存储设备:用于存储网络中的数据,如网络附加存储(NAS)和存储区域网络(SAN)。它们提供了大容量、高可靠性的数据存储解决方案。

网络打印机:可以通过网络连接被多台计算机共享,方便用户打印文件。

网络摄像头:用于视频监控和远程会议等应用。它可以通过网络将视频信号传输到其他设备上。

移动设备硬件

智能手机:集成了多种功能,如通信、拍照、娱乐、办公等。智能手机的硬件包括处理器、内存、存储、屏幕、摄像头等。

平板电脑:类似于智能手机,但屏幕更大,适合阅读、浏览网页、观看视频等。平板电脑的硬件也包括处理器、内存、存储、摄像头等。

可穿戴设备:如智能手表、智能手环等,它们可以监测用户的健康数据、运动数据等,并与智能手机等设备进行连接和交互。可穿戴设备的硬件包括传感器、处理器、内存、存储、屏幕等。

硬件发展趋势

小型化:硬件设备越来越小型化,便于携带和使用。例如,智能手机、平板电脑等移动设备的体积越来越小,性能却越来越强。

高性能:随着技术的不断进步,硬件设备的性能不断提高。例如,CPU的处理速度越来越快,内存和存储的容量越来越大,显卡的图形处理能力越来越强。

智能化:硬件设备越来越智能化,能够自动适应不同的环境和用户需求。例如,智能手机可以根据用户的使用习惯自动调整屏幕亮度、音量等设置。

互联互通:硬件设备之间的互联互通越来越紧密,形成了一个庞大的物联网。例如,智能家居设备可以通过网络连接实现自动化控制,智能汽车可以与其他车辆和交通设施进行通信。

网络类型

局域网(LAN):覆盖范围较小,一般在一个建筑物或一个校园内。例如,公司办公室内的网络就是一个局域网,用于员工之间共享文件、打印机等资源。

城域网(MAN):覆盖范围较大,一般在一个城市内。例如,城市的有线电视网络、宽带网络等。

广域网(WAN):覆盖范围非常大,可以跨越国家和地区。例如,互联网就是一个广域网,连接了全球各地的计算机和网络设备。

网络协议

TCP/IP协议:是互联网的基础协议,包括传输控制协议(TCP)和网际协议(IP)。TCP负责数据的可靠传输,IP负责数据的路由和寻址。

HTTP协议:超文本传输协议,用于在Web浏览器和Web服务器之间传输超文本数据,如网页、图片、视频等。

FTP协议:文件传输协议,用于在计算机之间传输文件。

SMTP、POP3和IMAP协议:用于电子邮件的发送和接收。

网络设备

路由器:连接不同的网络,实现网络之间的数据转发。它根据IP地址和路由表来确定数据的传输路径。

交换机:在局域网中连接多台计算机,实现数据的快速交换。它根据MAC地址来转发数据帧。

网卡:安装在计算机上,用于连接网络。它将计算机的数据转换为网络信号进行传输,并接收网络信号转换为计算机可识别的数据。

无线接入点(AP):提供无线网络连接,使无线设备能够接入局域网或广域网。

网络安全

防火墙:用于保护网络免受外部攻击,它可以根据预设的规则过滤网络流量。

加密技术:对数据进行加密,防止数据被窃取或篡改。例如,SSL/TLS协议用于在Web浏览器和Web服务器之间进行加密通信。

身份认证:确保只有授权用户能够访问网络资源,常见的身份认证方式有用户名和密码、数字证书、生物识别等。

软件程序

指令集:这是软件程序的核心元素,由一系列计算机能够理解和执行的操作命令组成。例如,加法指令、数据读取指令、条件判断指令等。不同类型的计算机处理器(如英特尔酷睿系列、AMD锐龙系列等)有各自对应的指令集架构,软件程序需要依据目标处理器的指令集来编写相应的指令,以便能在该计算机上正确运行。

数据:除了指令,软件程序还包含各种数据。这些数据可以是程序运行过程中需要处理的原始信息,如文本文件中的文字内容、图像文件中的像素值、音频文件中的声音采样数据等;也可以是程序运行时产生的中间结果或最终结果,比如一个财务软件计算出的账目收支数据、一个游戏程序中玩家的得分和等级数据等。

通讯协议

tcp ip udp等

人工智能

机器学习

工作流程

数据收集

来源:可以从各种渠道获取数据,如数据库、文件、传感器、网络等。

类型:包括结构化数据(如表格数据)、半结构化数据(如XML、JSON格式的数据)和非结构化数据(如文本、图像、音频等)。

数据预处理

数据清洗:去除噪声数据、处理缺失值、纠正错误数据等。例如,对于包含缺失值的数据集,可以采用均值填充、中位数填充等方法进行处理。

数据归一化:将数据的特征值缩放到一个特定的范围内,以提高算法的性能和稳定性。常见的归一化方法有最小-最大归一化、Z - score标准化等。

特征提取:从原始数据中提取出有用的特征,以便机器学习算法能够更好地处理和理解数据。例如,在图像识别中,可以提取图像的颜色、纹理、形状等特征。

模型选择与训练

根据任务类型和数据特点选择合适的机器学习算法。例如,对于分类问题可以选择决策树、支持向量机等算法;对于回归问题可以选择线性回归、随机森林等算法。

将预处理后的数据分为训练集和测试集。训练集用于训练模型,测试集用于评估模型的性能。

使用训练集对模型进行训练,通过调整模型的参数使得模型在训练集上的损失函数最小化。

模型评估与优化

使用测试集对训练好的模型进行评估,常用的评估指标有准确率、精确率、召回率、F1值、均方误差等。

根据评估结果对模型进行优化,可以调整模型的参数、更换算法、增加数据量等。例如,如果模型在测试集上的准确率较低,可以尝试增加训练数据的数量或调整模型的超参数。

将优化后的模型应用到实际问题中,进行预测、分类、聚类等任务。

对模型的应用结果进行监控和评估,不断改进模型以提高性能。

深度学习

深度学习的基本原理主要包括以下几个方面:

神经网络基础

神经元

深度学习的基础是人工神经网络,其灵感来源于生物神经系统。神经网络中的基本单元是神经元,它接收多个输入信号,对这些信号进行加权求和,然后通过一个激活函数处理得到输出。

例如,典型的神经元接收来自其他神经元或输入层的数据,每个输入都有一个对应的权重。假设输入为x1, x2,..., xn,对应的权重为w1, w2,..., wn,则神经元的加权输入总和为:

多层神经网络

深度学习中的神经网络通常由多个层次组成,包括输入层、隐藏层和输出层。输入层接收原始数据,隐藏层对数据进行多层次的特征提取和变换,输出层产生最终的预测结果。例如,在图像识别任务中,输入层接收图像的像素值,隐藏层逐步提取图像的边缘、纹理、形状等特征,最后输出层给出图像所属的类别。

安全见闻2

什么是软件程序代码

软件程序是一种计算机程序,用于计算机计算和其他可编程设备。其实就是我们常说的代码,不论是软件程序都是由代码组成;以后我们会见到很多类型的软件程序,比如网页设计,网站开发,软件开发,软件工程,其实本质都是代码,不需要去刻意区分;以后很多的专业名词都是这样的,其实就是代码,只不过这些代码是完成特定功能的罢了,例如鉴权中间件,跨域中间件,这些代码转换成二进制我们底层的硬件才能知道它要干什么了,程序就是告诉计算机我们要做什么事,比如我要发个包,写个发包程序,这个程序就是告诉计算机我要发包的一个语言。

不论是网页设计 前端 后端 底层逻辑都是代码,不要去分它 没有必要去分,哪个快速快捷我们就用哪个,python能做web程序

通常构成 前端-后端-数据库-服务器 基本就是这些 前端url请求到后端要执行什么 后端登陆,这时候就要调用数据库的数据,数据库放在哪,放服务器上。(大概就是这样)

语言

html(点击劫持)

css(也有注入,有人会说哎呀这是xss,新手是这样)一定要觉得自己是渺小的,不要觉得什么都会了其实有很多东西你都不懂,你得保持着你觉得什么都不会才有更多的东西去学。

JavaScript(xxx dom型 反射型 存储型 点击劫持,请求走私)很多知识点揉到一起了得了,你说信息泄露在前端上了怎么算呢 你理解

假设你根本不懂这三门语言 那么xxx 点击劫持,web缓存漏洞你也可能会,请求走私跨域这些问题你也不可能会。

所以搞web渗透这些东西都是得学的

代码库

JQuery

Bootstrap

elementui

代码库是干什么的,我们写代码不可能用原生的语言去写,这样太废精力了,我们可以封装成一些库让它很方便的去调用。

框架

vue

react

angular

框架不论怎么写都是基于最本质的三种语言写的 html、css、javascript。如果单纯从纯粹的 Javascript 去分析很费时间,一般都是通过框架去分析 xss。框架多如牛毛(知道就行),

前端

潜在漏洞:信息泄露、xss、csrf、点击劫持、访问控制、web 缓存漏洞、跨域漏洞、请求走私、

后端

潜在漏洞:信息泄露、xss、csrf、ssrf、反序列化漏洞、sql 注入漏洞、命令注入漏洞、服务端模板注入、跨域漏洞、访问控制。

语言

.php

.java

.python

.golang

.c/c++

.lua

.node.js

.ruby

后端语言有很多,比如php就会有反序列化漏洞,sql注入漏洞,命令注入漏洞等问题,所以语言是很重要的如果你连后端语言都没写过怎么知道啥叫反序列化也要想搞这些漏洞,以上漏洞必须学一种,比如请求走私就是涉及到协议问题了。

数据库

数据库有什么潜在漏洞呢,sql注入,xss,命令注入等

数据库也是有分类的

1. 关系型数据库

. mysql

. sqlsever

. access

. postgresql

2. 非关系型数据库

. mongodb

. couchdb

. neo4j

. redis

你想学SQL注入你不知道啥叫数据库,就好比你想当警察你不知道啥叫枪一样,所以说想学漏洞之前对以上的要有所了解,起码得会一点。

服务器程序

潜在漏洞:信息泄露,文件上传漏洞,文件解析漏洞,目录遍历,访问控制

. apache

. nginx

. iis

. tengine

. tomcat

. weblogic

web程序

这个我这么一列出来就感觉很多是吧,前端语言就三种,但是他的库很多啊,框架也多,后端语言就更多了,很多人说要进红队,比如Java代码审计首先你得会Java呀,这个是避不开的,再比如反序列化漏洞,Java php python都有反序列化漏洞你得想好搞哪一个,你还得会编程语言啊,web程序大致就是这些希望大家理解我讲的这些。

懂进攻 知防守

安全见闻3

脚本程序安全性

脚本程序在众多编程语言中有特定的分类,如 lua、php、go(也算)、python、JavaScript、golang(脚本性)、node js(脚本性程序)等属于可直接看见源代码、可复制性高的脚本性语言。打开浏览器进入网站后在调试器中可看到前端代码。这些脚本语言可以编写脚本病毒,如 python 可以编写木马,JavaScript 也可以编写木马,如 befxS。学会编程语言基础后还需了解脚本木马构成及病毒原理才能尝试编写病毒。

宏病毒

利用 metaploit 生成宏病毒并植入 office 文件中,常见于微软的 word、ppt 等产品,wps 不行。宏代码由类似于 VB/c#的语言编写,想写宏病毒需了解宏的代码构成。

bat 和 powershell

bat 和 powershell 是 Windows 上的程序,用于内网渗透。内网渗透并不单指域渗透,内网渗透和公网渗透相比多了域渗透,但域渗透代表不了内网。总的来说内网渗透和公网渗透没啥区别就是多了一个域渗透的东西,在学习内网渗透时需了解 bat 和 powershell,在讲病毒知识时,需要会 VB 语法等基础,以便能理解讲解内容。

bat 和 powershell 是 Windows 上用于内网渗透的程序。在讲病毒知识时需会 VB 语法等基础,以后讲内网渗透这两个要了解。内网渗透不单指域渗透,内网渗透和公网渗透相比多了域渗透,但域渗透代表不了内网。

CAD LISP(脚本病毒)

很多同学在写代码时可以转化成共享工作。既可以写正常脚本,也可以写脚本病毒,这种病毒可盗取 CAD 机密图纸,接触这种病毒首先要会 lisp 语言,其语法与 c、c++不太一样。

AutoLt3(脚本病毒)

这种不常见的语言,杀软对其查杀程度低,不是不能杀只是越冷门的计算机编程语言编写的病毒越难查杀。

bios 程序(bios 病毒)

想搞这种病毒就得会写这个程序,比如有人说不会内网渗透,可先问会不会 bat 和 powershell。

安全见闻4

操作系统

学了操作系统能掌握一个安全技能。比如懂了 Windows 操作系统,就掌握了内网渗透、逆向分析等,懂了其操作机制能分析潜在问题点和漏洞点。但注意学了操作系统搞不了 web 渗透,两者不相关。

操作系统要了解的东西:构成复杂,普通安全人员了解常规大概即可,为后期内网渗透做铺垫。包括注册表(Windows 才有)、防火墙、自启动、计划任务、事件日志、内核驱动、系统服务、进程线程、系统编程等。linux、Windows、macos 各有特点但基本该有的都有,如自启动所有操作系统都有。

Windows 下有很多机制问题,如病毒添加自启动功能,在哪里添加、有多少种方式添加、能否通过计划任务添加自启动、什么时候启动病毒、能否规避事件等是应该了解的。学了操作系统起码可以为内网渗透、逆向工程、病毒编写打好基础。如果只搞初级 web 渗透可以不了解,但想成为红队这些东西必须了解。

驱动程序(了解即可)

驱动程序也是软件程序的一种,只不过大家可能没编写过。潜在漏洞有内网渗透、逆向工程、病毒分析、安全对抗、外挂保护(如腾讯外挂保护,绕过外挂保护可能需用到驱动底层逻辑去对抗)。要搞内网渗透、逆向工程、病毒分析、安全对抗、外挂保护,就必须对驱动程序有所了解,若不搞可以不学。尤其是对抗,不学驱动程序没法搞,不会分析、不会用 bug 就无法分析别人的防御。web 和驱动程序可能不相关,但眼光要放长远,不要坐井观天。

内核驱动、设备驱动,驱动主要是操控硬件和操作系统内核的。可能没看过 Windows 内核,因为它是 exe 程序。总的来说操作系统就是一个软件,驱动程序也是一个软件,只不过这个软件运行比较底层,不能展开说,展开说内容太多,涉及到很多方面。

系统编程

操作系统系统编程原理

(1)系统调用(System Call)

- 概念:系统调用是操作系统提供给应用程序的接口,它允许应用程序请求操作系统的服务。在操作系统内核态和用户态分离的体系结构中,应用程序运行在用户态,而一些敏感操作(如访问硬件设备、管理系统资源等)只能在内核态执行。系统调用就是应用程序从用户态切换到内核态的一种机制。

- 实现过程:当应用程序执行一个系统调用时,它会通过软件中断(如在x86架构下的int 0x80指令或syscall指令)或者特殊的系统调用指令触发系统调用。这个指令会将控制权转移到内核中的系统调用处理程序。系统调用处理程序会根据系统调用号(每个系统调用都有一个唯一的编号)来确定要执行的具体内核函数,执行完毕后将结果返回给应用程序。例如,在Linux中,应用程序要读取一个文件时,会调用read系统调用,通过系统调用机制进入内核态,内核中的文件系统代码执行读取操作,然后将读取的数据返回给应用程序。

(2)进程管理(Process Management)

- 进程创建与终止:在操作系统中,进程是程序的一次执行过程。系统编程涉及到创建新进程,这通常通过系统调用(如Linux中的fork系统调用)来实现。fork系统调用会创建一个新的进程,新进程几乎是父进程的副本,包括代码段、数据段、堆栈等。进程的终止可以是正常结束(如执行完main函数后返回),也可以是异常终止(如遇到错误或收到信号)。

- 进程调度:操作系统需要在多个进程之间分配CPU时间,这就是进程调度。调度算法(如先来先服务、短作业优先、时间片轮转等)决定了哪个进程能够获得CPU资源。系统编程可以通过设置进程的优先级等方式来影响进程调度。例如,在一些实时操作系统中,关键任务的进程可以设置较高的优先级,以确保其能够及时执行。

(3)内存管理(Memory Management)

- 虚拟内存与物理内存映射:操作系统使用虚拟内存技术,为每个进程提供一个独立的虚拟地址空间。系统编程涉及到理解和利用这种内存模型。当应用程序访问内存时,操作系统会通过内存管理单元(MMU)将虚拟地址转换为物理地址。例如,在分页式虚拟内存管理中,操作系统将虚拟地址空间和物理地址空间划分为固定大小的页面,通过页表来记录虚拟页面和物理页面的映射关系。

- 内存分配与释放:系统编程需要进行内存的动态分配和释放。操作系统提供了内存分配函数(如C语言中的malloc和free函数),这些函数底层是通过系统调用与操作系统的内存管理模块交互。当应用程序请求分配内存时,操作系统会在堆(heap)中找到一块合适的空闲内存块并返回给应用程序;当应用程序释放内存时,操作系统会将这块内存标记为空闲,以便后续重新分配。

(4)文件系统管理(File System Management)

- 文件操作接口:操作系统提供了一系列文件操作的系统调用,如打开(open)、读取(read)、写入(write)、关闭(close)等。系统编程通过这些接口来操作文件。例如,当应用程序打开一个文件时,操作系统会根据文件路径找到对应的文件,进行权限检查等操作,然后返回一个文件描述符给应用程序,应用程序就可以通过这个文件描述符进行后续的读取和写入操作。

- 文件系统层次结构:操作系统的文件系统是一个层次结构,包括文件、目录、文件系统挂载点等。系统编程需要理解和处理这种层次结构,如创建目录、删除文件、遍历目录等操作。例如,在Unix - like操作系统中,可以使用系统调用(如mkdir创建目录,rm删除文件)来操作文件系统。

操作系统系统编程的作用

(1)资源管理与优化

- 硬件资源高效利用:通过系统编程,可以更好地管理硬件资源。例如,合理地分配和释放内存可以避免内存泄漏和内存碎片,提高内存的利用率;精确地控制进程的创建和调度,可以充分利用CPU资源,提高系统的整体性能。

- 软件资源协调:系统编程可以协调不同软件组件之间的资源使用。例如,多个进程可能需要访问同一个文件,通过系统编程可以实现对文件访问的同步和互斥,避免数据不一致的问题。

(2)系统功能扩展与定制

- 实现新的系统功能:开发人员可以通过系统编程实现操作系统未提供的功能。例如,编写一个新的设备驱动程序,使操作系统能够支持新的硬件设备;或者开发一个新的文件系统,满足特定的应用需求。

- 定制系统行为:可以根据特定的应用场景定制操作系统的行为。例如,在一个实时控制系统中,通过系统编程调整进程调度策略,确保实时任务能够优先执行,满足系统的实时性要求。

(3)系统性能监控与优化

- 性能监控工具开发:利用系统编程可以开发性能监控工具,如监控CPU使用率、内存占用情况、磁盘I/O等。这些工具可以帮助管理员和开发人员了解系统的运行状态,及时发现性能瓶颈。

- 性能优化策略实施:通过系统编程,可以实施性能优化策略。例如,优化内存管理策略,减少内存访问时间;或者优化进程间通信机制,提高系统的并发处理能力。

(4)安全与可靠性增强

- 安全机制实现:系统编程可以用于实现安全机制,如访问控制。通过设置文件和进程的访问权限,防止未经授权的访问;或者开发加密模块,保护数据在存储和传输过程中的安全。

- 故障恢复与容错:在系统出现故障时,系统编程可以实现故障恢复和容错机制。例如,编写一个备份程序,定期备份重要数据;或者开发一个系统监控程序,当检测到系统故障时,能够自动重启相关的进程或服务。

进程线程

”进程是资源分配的最小单位,线程是CPU调度的最小单位“这样的回答感觉太抽象,都不太容易让人理解。

做个简单的比喻:

进程=火车,线程=车厢

线程在进程下行进(单纯的车厢无法运行)

一个进程可以包含多个线程(一辆火车可以有多个车厢)不同进程间数据很难共享(一辆火车上的乘客很难换到另外一辆火车,比如站点换乘)

同一进程下不同线程间数据很易共享(A车厢换到B车厢很容易)

进程要比线程消耗更多的计算机资源(采用多列火车相比多个车厢更耗资源)

进程间不会相互影响,一个线程挂掉将导致整个进程挂掉(一列火车不会影响到另外一列火车,但是如果一列火车上中间的一节车厢着火了,将影响到所有车厢)

进程可以拓展到多机,进程最多适合多核(不同火车可以开在多个轨道上,同一火车的车厢不能在行进的不同的轨道上)

进程使用的内存地址可以上锁,即一个线程使用某些共享内存时,其他线程必须等它结束,才能使用这一块内存。(比如火车上的洗手间)-“互斥锁”

进程使用的内存地址可以限定使用量(比如火车上的餐厅,最多只允许多少人进入,如果满了需要在门口等,等有人出来了才能进去)-“信号量”

一:操作系统的任务调度

大部分操作系统(如Windows、Linux)的任务调度是采用时间片轮转的抢占式调度方式。也就是说一个任务执行一小段时间后强制暂停去执行下一个任务,每个任务轮流执行。任务执行的一小段时间叫做时间片,任务正在执行时的状态叫运行状态,任务执行一段时间后强制暂停去执行下一个任务,被暂停的任务就处于就绪状态,等待下一个属于它的时间片的到来。这样每个任务都能得到执行,由于CPU的执行效率非常高,时间片非常短,在各个任务之间快速地切换,给人的感觉就是多个任务在“同时进行”,这也就是我们所说的并发(多个任务同时执行)。

三个名词:

作业是向计算机提交任务的任务实体。

进程是一个执行实体,是操作系统资源分配的基本单位。

线程是进程中的一个实体,是被系统独立调度和执行的基本单位。

二:进程

我们都知道计算机的核心是CPU,它承担了所有的计算任务;而操作系统是计算机的管理者,它负责任务的调度、资源的分配和管理,统领整个计算机硬件;应用程序则是具有某种功能的程序,程序是运行于操作系统之上的。

进程的概念:

程序在一个数据集上的一次运行过程。是操作系统资源分配的基本单位。

1)进程是一个实体。每一个进程都有它自己的地址空间,一般情况下,包括文本区域(text region)、数据区域(data region)和堆栈(stack region)。文本区域存储处理器执行的代码;数据区域存储变量和进程执行期间使用的动态分配的内存;堆栈区域存储着活动过程调用的指令和本地变量。

2)进程是一个“执行中的程序”。程序是一个没有生命的实体,只有处理器赋予程序生命时,它才能成为一个活动的实体,我们称其为进程。

进程的特性:

动态性:进程的实质是程序在多道程序系统中的一次执行过程,进程是动态产生,动态消亡的。

并发性:任何进程都可以同其他进程一起并发执行。

独立性:进程是一个能独立运行的基本单位,同时也是系统分配资源和调度的独立单位。

异步性:由于进程间的相互制约,使进程具有执行的间断性,即进程按各自独立的、不可预知的速度向前推进。

结构特征:进程由程序、数据和进程控制块三部分组成。

多个不同的进程可以包含相同的程序:一个程序在不同的数据集里就构成不同的进程,能得到不同的结果;但是执行过程中,程序不能发生改变。

进程和作业的区别:

1)作业是用户向计算机提交任务的任务实体。在用户向计算机提交作业后,系统将它放入外存中的作业等待队列中等待执行。而进程则是完成用户任务的执行实体,是向系统申请分配资源的基本单位。任一进程,只要它被创建,总有相应的部分存在于内存中。

2)一个作业可由多个进程组成,且必须至少由一个进程组成,反过来则不成立。

3)作业的概念主要用在批处理系统中,像UNIX这样的分时系统中就没有作业的概念。而进程的概念则用在几乎所有的多道程序系统中

进程和程序的区别:

1)程序是静态概念,本身可以作为一种软件资源保存;而进程是程序的一次执行过程,是动态概念,它有一定的生命期,是动态地产生和消亡的。

2)进程是一个能独立运行的单位,能与其他进程并发执行,进程是作为资源申请和调度单位存在的;而通常的程序段不能作为一个独立运行的单位。

3)程序和进程无一一对应关系。一方面一个程序可由多个进程共用;另一方面,一个进程在活动中又可顺序地执行若干个程序。

进程的状态:

进程执行时的间断性,决定了进程可能具有多种状态。事实上,运行中的进程可能具有以下三种基本状态。

1)就绪状态(Ready):

进程已获得除处理器外的所需资源,等待分配处理器资源;只要分配了处理器进程就可执行。就绪进程可以按多个优先级来划分队列。例如,当一个进程由于时间片用完而进入就绪状态时,排入低优先级队列;当进程由I/O操作完成而进入就绪状态时,排入高优先级队列。

2)运行状态(Running):

进程占用处理器资源;处于此状态的进程的数目小于等于处理器的数目。在没有其他进程可以执行时(如所有进程都在阻塞状态),通常会自动执行系统的空闲进程。

3)阻塞状态(Blocked):

由于进程等待某种条件(如I/O操作或进程同步),在条件满足之前无法继续执行。该事件发生前即使把处理机分配给该进程,也无法运行。

进程通信:

由于不同的进程运行在各自不同的内存空间中,其中一个进程对于变量的修改另一方是无法感知的。因此,进程之间的消息传递不能通过变量或其他数据结构直接进行,只能通过进程间通信来完成。进程间通信是指不同进程间进行数据共享和数据交换的过程。

进程通信的分类:

根据进程通信时信息量大小的不同,可以将进程通信划分为两大类型:控制信息的通信(低级通信)和大批数据信息的通信(高级通信)。

低级通信主要用于进程之间的同步、互斥、终止和挂起等控制信息的传递。

高级通信主要用于进程间数据块数据的交换和共享,常见的高级通信有管道,消息队列,共享内存等。

进程通信方式:

1)文件和记录锁定

为避免两个进程间同时要求访问同一资源而引起访问和操作的混乱,在进程对共享资源进行访问前必须对其锁定,该进程访问完后再释放。这是UNIX为共享资源提供的互斥性保障。

2)管道

管道是一种半双工的通信方式,数据只能单向流动,而且只能在具有亲缘关系的进程间使用。进程的亲缘关系一般指的是父子关系。

3)有名管道

有名管道也是一种半双工的通信方式,但是它允许无亲缘关系进程间的通信。

4)FIFO

FIFO是一种先进先出的队列。它类似于一个管道,只允许数据的单向流动。

5)信号量

信号量是一个计数器,可以用来控制多个线程对共享资源的访问。它不是用于交换大批数据,而用于多线程之间的同步。它常作为一种锁机制,防止某进程在访问资源时其它进程也访问该资源。因此,主要作为进程间以及同一个进程内不同线程之间的同步手段。

6)信号

信号是一种比较复杂的通信方式,用于通知接收进程某个事件已经发生。

7)消息队列

消息队列是消息的链表,存放在内核中并由消息队列标识符标识。消息队列克服了信号传递信息少,管道只能承载无格式字节流以及缓冲区大小受限等特点。对消息队列具有操作权限的进程都可以使用msget完成对消息队列的操作控制。通过使用消息类型,进程可以按任何顺序读信息,或为消息安排优先级顺序。

8)共享内存

共享内存就是映射一段能被其他进程所访问的内存,这段共享内存由一个进程创建,但多个进程都可以访问。共享内存是最快的IPC(进程间通信)方式,它是针对其它进程间通信方式运行效率低而专门设计的。它往往与其他通信机制,如信号量,配合使用,来实现进程间的同步与通信。

9)套接字(socket)

套接字也是一种进程间通信机制,与其他通信机制不同的是,它可用于不同进程及不同主机间进程的通信。

三:线程

线程是程序执行中一个单一的顺序控制流程,是程序执行流的最小单元,是处理器调度和分派的基本单位。一个进程可以有一个或多个线程,各个线程之间共享程序的内存空间(也就是所在进程的内存空间)。一个标准的线程由线程ID、当前指令指针(PC)、寄存器和堆栈组成。而进程由内存空间(代码、数据、进程空间、打开的文件)和一个或多个线程组成。

线程属性

在多线程OS中,通常是在一个进程中包括多个线程,每个线程都是作为利用CPU的基本单位,是花费最小开销的实体。线程具有以下属性。

1)轻型实体

线程中的实体基本上不拥有系统资源,只是有一点必不可少的、能保证独立运行的资源。比如,在每个线程中都应具有一个用于控制线程运行的线程控制块TCB,用于指示被执行指令序列的程序计数器、保留局部变量、少数状态参数和返回地址等的一组寄存器和堆栈。

2)独立调度和分派的基本单位

在多线程OS中,线程是能独立运行的基本单位,因而也是独立调度和分派的基本单位。由于线程很“轻”,故线程的切换非常迅速且开销小。

3)可并发执行

在一个进程中的多个线程之间,可以并发执行,甚至允许在一个进程中所有线程都能并发执行;同样,不同进程中的线程也能并发执行。

4)共享进程资源

在同一进程中的各个线程,都可以共享该进程所拥有的资源,这首先表现在:所有线程都具有相同的地址空间(进程的地址空间),这意味着,线程可以访问该地址空间的每一个虚地址;此外,还可以访问进程所拥有的已打开文件、定时器、信号量机构等。

引入线程的好处:

1) 易于调度。线程占用内存少,易于切换,可以轻装运行。

2)提高并发性。由于线程占用内存少,在内存中一次容纳的线程就多。这样有利于提高程序的并发与并行程度。

3) 开销少。创建线程比创建进程开销少。

4) 利于充分发挥多处理器功能。在多处理器系统中,一个进程通过创建多个线程,让每个线程在不同的处理器上运行,进一步提高并发性。

四:进程和线程的区别

线程和进程的区别在于,子进程和父进程有不同的代码和数据空间,而多个线程则共享数据空间,每个线程有自己的执行堆栈和程序计数器为其执行上下文。多线程主要是为了节约CPU时间。线程的运行中需要使用计算机的内存资源和CPU。

通常在一个进程中可以包含若干个线程,它们可以利用进程所拥有的资源。在引入线程的操作系统中,通常都是把进程作为分配资源的基本单位,而把线程作为独立运行和独立调度的基本单位。由于线程比进程更小,基本上不拥有系统资源,故对它的调度所付出的开销就会小得多,能更高效的提高系统内多个程序间并发执行的程度,从而显著提高系统资源的利用率和吞吐量。

1)在调度方面,线程是资源分配的基本单位,而进程是资源拥有的基本单位。在同一进程中,线程的切换不会引起进程切换。在不同的进程中进行线程切换,如一个进程内的线程切换到另一个进程中的线程时,将会引起进程切换。

2)在拥有资源方面,线程不拥有系统资源,但可以访问其隶属进程的系统资源,从而获得系统资源。

进程间相互独立,同一进程的各线程间共享。某进程内的线程在其它进程不可见。

3)在并发性方面,在引入线程的操作系统中,不仅进程之间可以并发执行,而且同一进程内的多线程之间也可并发执行,从而使操作系统具有更好的并发性,大大提高系统的吞吐量。

4)调度切换的系统开销方面,进程切换时的时空开销很大,但线程切换时,只需保存和设置少量寄存器内容,因此开销很小。

另外通信方面,进程间通信IPC,而线程通信由于同一进程内的多个线程共享进程的相同地址空间,线程间可以直接读写进程数据段(如全局变量)来进行通信。因此,多线程之间的同步与通信非常容易实现,甚至无须操作系统内核的干预。

系统服务

Windows操作系统系统服务原理

-

服务的结构和组成

- 服务控制管理器(SCM):它是Windows操作系统中管理系统服务的核心组件。SCM在系统启动时自动启动,负责加载、启动、停止和管理系统服务。它维护一个服务数据库,记录了系统中所有服务的相关信息,如服务名称、启动类型、依赖关系等。

- 服务配置信息(Service Configuration):存储在注册表中,主要位置是“HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services”。每个服务都有对应的键值,其中包含服务的启动类型(自动、手动、禁用)、显示名称、描述、依赖的服务等信息。

- 服务程序(Service Program):这是实际执行服务功能的可执行文件。服务程序通常运行在后台,不与用户直接交互。例如,Windows Update服务的可执行文件(如wuauserv.exe)负责检查、下载和安装系统更新。

-

服务的启动过程

- 系统启动时,SCM首先读取注册表中的服务配置信息。对于设置为自动启动的服务,SCM会按照一定的顺序加载它们。它会检查服务的依赖关系,先启动被依赖的服务。例如,如果服务A依赖于服务B,那么SCM会先启动服务B,然后再启动服务A。

- SCM通过调用服务程序的入口点函数(如ServiceMain)来启动服务。服务程序在启动后,会进行初始化操作,如分配资源、加载配置文件等,然后开始执行其主要的服务功能。

-

服务的运行机制

- 服务在运行过程中,会与操作系统的其他组件进行交互。例如,网络服务会通过网络接口与其他计算机通信,文件系统服务会管理磁盘上的文件和目录。服务通常会监听特定的系统事件或消息,以便及时响应。

- 服务可以通过不同的方式与用户或其他应用程序交互。一些服务提供了管理接口,允许管理员通过命令行工具(如sc.exe)或图形界面工具(如服务管理控制台)来配置和控制服务。部分服务也可以通过应用程序编程接口(API)与其他程序进行通信。

-

服务的停止过程

- 当需要停止一个服务时,SCM会向服务程序发送停止信号。服务程序收到信号后,会执行清理操作,如释放资源、保存数据等。然后,服务程序会退出,SCM会更新服务的状态信息。

Windows操作系统系统服务的作用

-

系统资源管理

- 硬件资源管理:例如,磁盘管理服务(如Logical Disk Manager服务)负责管理磁盘分区、格式化等操作,确保磁盘资源能够被系统和应用程序有效利用。打印后台处理程序服务(Print Spooler)则管理打印机设备,将打印任务排队并发送到打印机,实现多用户的打印需求。

- 软件资源管理:软件安装服务(如Windows Installer服务)能够安装、升级和卸载软件程序。它会按照软件包中的指令,将文件复制到正确的位置,注册组件,创建快捷方式等,确保软件能够正确运行。

-

系统功能支持

- 网络功能支持:网络连接服务(如DHCP Client服务)自动获取IP地址等网络配置信息,使计算机能够连接到网络。远程桌面服务(Remote Desktop Services)允许用户通过网络远程访问计算机,方便远程管理和技术支持。

- 安全功能支持:Windows安全中心服务(Security Center)监控系统的安全状态,包括防火墙、病毒防护、自动更新等方面。它会提醒用户开启或更新安全防护措施,保障系统安全。用户认证服务(如LSASS - Local Security Authority Subsystem Service)负责验证用户的身份,确保只有合法用户能够登录系统并访问资源。

-

系统稳定性维护

- 错误检测与恢复:系统故障恢复服务(如Automatic Updates服务)可以自动下载和安装系统更新,修复系统漏洞和错误,增强系统的稳定性和安全性。Windows错误报告服务(Windows Error Reporting)收集系统和应用程序的错误信息,并将其发送给微软,以便开发人员分析和改进产品,同时也可以为用户提供解决方案。

- 进程和服务管理:服务控制管理器(SCM)本身就对系统服务进行管理,确保服务能够正确启动、停止和运行。它还可以根据依赖关系协调服务之间的启动顺序,避免因服务启动顺序错误导致的系统问题。例如,如果某个服务依赖于网络服务,SCM会确保网络服务先启动,然后再启动该服务。

Linux操作系统系统服务原理

-

传统SysV init系统下的服务原理

- init进程:在系统启动时,内核会启动init进程,它是系统中所有进程的父进程。init进程会读取“/etc/inittab”文件,该文件定义了系统的运行级别(如单用户模式、多用户模式等)和在每个运行级别下要启动的服务和程序。

- 运行级别和链接脚本:在不同的运行级别下,通过“/etc/rc.d/”目录下的链接脚本(如“/etc/rc.d/rc3.d/”对应运行级别3)来确定要启动的服务。这些链接脚本会指向“/etc/init.d/”目录下的服务脚本。在系统启动时,init进程会根据当前的运行级别,执行相应的链接脚本,从而启动对应的服务。

- 服务脚本:位于“/etc/init.d/”目录下的服务脚本用于控制服务的启动、停止、重启等操作。这些脚本通常是一些Shell脚本,通过执行一系列的命令来启动或停止服务。例如,对于一个Web服务脚本,它可能会启动Web服务器进程,加载配置文件,设置监听端口等。

-

systemd系统下的服务原理

- unit文件:systemd使用单元(unit)文件来定义系统服务和其他资源。服务单元文件通常存放在“/etc/systemd/system/”目录下。unit文件包含了服务的各种配置信息,如服务名称、启动命令、依赖关系、启动类型等。

- 启动过程和控制接口:systemd通过调用服务的启动命令来启动服务。服务在启动后,会按照unit文件中的配置进行运行。systemd提供了丰富的控制接口,如“systemctl”命令,管理员可以使用这个命令来启动、停止、重启服务,查看服务状态等。

- systemd守护进程:在系统启动时,systemd守护进程会读取unit文件来启动系统服务。它会首先解析服务的依赖关系,按照依赖顺序启动服务。例如,如果服务A依赖于服务B,systemd会先启动服务B,然后再启动服务A。

Linux操作系统系统服务的作用

-

系统初始化与运行级别管理

- 在传统SysV init系统下,服务通过“/etc/inittab”文件和“/etc/rc.d/”目录下的链接脚本,在不同的运行级别启动相应的服务,从而确定系统的启动模式。例如,在单用户模式下,只启动基本的系统服务,用于系统维护和故障修复;在多用户模式下,启动更多的服务,如网络服务、登录服务等,使系统能够正常地为多个用户提供服务。

- 在systemd系统下,通过unit文件定义服务的启动方式和运行级别,系统d守护进程在系统启动时根据这些配置启动服务,保证系统能够按照预定的模式运行。

-

系统资源管理与优化

- 硬件资源管理:例如,udev服务负责管理设备文件,动态地创建和删除设备节点,确保系统能够正确识别和使用硬件设备。它会根据硬件设备的插拔等情况,自动加载相应的驱动程序,提高硬件设备的使用效率。

- 软件资源管理:软件包管理服务(如dpkg或yum等,取决于Linux发行版)负责安装、升级和卸载软件包。这些服务会处理软件包之间的依赖关系,确保软件系统的完整性和稳定性。

-

系统功能实现与支持

- 网络功能支持:网络服务(如network - service或systemd - networkd)负责配置和管理网络接口,包括IP地址分配、路由设置等。它使计算机能够连接到网络,实现网络通信功能,如文件传输、远程登录等。

- 安全功能支持:安全增强型Linux(SELinux)服务提供强制访问控制机制,保护系统免受恶意软件和未经授权的访问。认证服务(如PAM - Pluggable Authentication Modules)用于验证用户的身份,根据不同的认证方式(如密码、密钥等)允许或拒绝用户访问系统。

-

系统维护与更新

- 日志管理服务(如rsyslog):记录系统和应用程序的运行日志,包括系统事件、错误信息、用户操作等。这些日志对于系统故障排查、安全审计等非常重要,管理员可以通过查看日志了解系统的运行情况,及时发现和解决问题。

- 系统更新服务(如yum - update或apt - update等,取决于Linux发行版):负责获取和安装系统更新,包括安全补丁、软件包更新等,以保持系统的性能和安全性。

内核驱动

一,什么是内核驱动?

内核驱动,也称为内核模块或设备驱动,是一段可以加载到操作系统内核中的代码,通常用于管理硬件设备和提供操作系统与硬件之间的接口。这些驱动为操作系统提供了与硬件设备进行交互的能力,使得操作系统能够识别、管理和控制硬件设备。

在Linux系统中,内核驱动通常以模块的形式存在,可以被动态地加载到内核中或从内核中卸载。这种模块化设计使得Linux系统能够灵活地支持各种硬件设备,而无需在每次添加或更换硬件时都重新编译整个内核。

二,为什么需要内核驱动程序?

内核驱动在操作系统中起着至关重要的作用,主要有以下几个原因:

硬件抽象:不同的硬件设备有不同的接口和通信协议。内核驱动将这些复杂的硬件细节抽象化,为操作系统和应用程序提供一个统一的接口,使得操作系统和应用程序能够与硬件设备进行交互,而无需关心硬件的具体实现细节。

硬件兼容性:由于硬件设备的多样性和不断更新换代,操作系统需要通过内核驱动来支持这些不断变化的硬件设备。驱动可以提供必要的转换和兼容性层,以确保操作系统能够正确地与各种硬件设备通信。

性能优化:内核驱动可以直接与硬件进行交互,减少了用户空间和内核空间之间的切换开销,从而提高了数据传输和处理的效率。这种直接交互可以显著提升系统性能,特别是在需要高吞吐量和低延迟的应用场景中。

安全性:内核驱动可以确保对硬件设备的访问是安全的,防止未经授权的访问和潜在的安全漏洞。通过驱动级别的权限控制,可以防止恶意软件或未经授权的用户直接访问硬件设备。

可扩展性和灵活性:采用模块化设计的内核驱动可以方便地添加对新硬件设备的支持,而无需对整个操作系统进行大规模的修改。这种可扩展性使得操作系统能够灵活地适应不断变化的硬件环境。

中断处理和错误管理:硬件设备经常会产生中断信号,需要内核驱动来捕获并处理这些中断。此外,当硬件设备出现故障时,内核驱动可以检测到

简单来说,我们可以吧内核驱动看作是操作系统与硬件设备之间的桥梁,有了它,操作系统才能够识别、管理和控制硬件设备,从而实现计算机系统的正常运行。

基本的工作原理:

当操作系统需要访问硬件时,会调用对应的设备驱动接口。然后驱动成功识别后,会初始化硬件设备。初始化完成后,操作系统就可以通过驱动发送控制指令,驱动会将指令转换为硬件能理解的信号,最后硬件设备执行指令并返回结果。驱动在将硬件返回的结果转换为标准数据格式,再返回给操作系统。操作系统接收并处理这些数据,并根据需求返回给用户或继续通过驱动程序与我们的硬件设备进行通信。

三,驱动程序有哪些?

在Linux内核中,设备驱动根据其特性被分类为字符设备、块设备和网络设备。以下是对这些类型的详细解释和具体实例:

字符设备驱动:

字符设备是指那些可以顺序访问的设备,通常这类设备只能顺序读写,不能随机访问。字符设备通常至少会实现open、close、read、write等系统调用。

这类驱动主要用于与字符设备进行交互,如终端设备、串口设备等。并且通常使用文件系统接口,并通过文件描述符来访问设备,提供读写操作。

常见的字符设备包括

控制台设备:如/dev/console,用于内核和用户之间的交互。

串口设备:如/dev/ttyS0、/dev/ttyS1等,用于串行通信。

打印设备:如并口打印机设备/dev/lp0。

虚拟终端:如/dev/tty1、/dev/tty2等,用于提供多个终端界面。

输入设备:如/dev/input/eventX,代表各种输入事件,如键盘、鼠标等。

其他专用字符设备:如/dev/watchdog(看门狗定时器设备)、/dev/null(空设备,用于丢弃所有写入的数据)等。

块设备驱动

块设备驱动主要用于与块设备进行交互,例如硬盘、闪存等。它的主要职责是管理设备的数据块,提供对块设备的读写操作,并支持文件系统的相关操作。

常见的块设备包括:

硬盘设备:如/dev/sda、/dev/sdb等,代表系统中的硬盘。

分区设备:如/dev/sda1、/dev/sda2等,代表硬盘上的分区。

RAM盘设备:如/dev/ram0,使用系统RAM模拟的块设备。

闪存设备:如SD卡、eMMC等,这些设备在嵌入式系统中常见。

光盘设备:如CD-ROM、DVD等,虽然在现代系统中使用较少,但仍然属于块设备。

虚拟块设备:如loopback设备,允许将文件作为块设备访问。

网络设备驱动

网络设备驱动用于与网络设备进行交互,比如网卡、无线网卡等。它负责管理网络设备的数据传输,并实现网络协议栈的功能。

常见的网络设备驱动包括:

以太网驱动:如Intel的e1000系列网卡驱动、Realtek的8139系列网卡驱动等。

无线网络驱动:如Atheros、Broadcom、Intel等无线网卡的驱动。

虚拟网络设备驱动:如VirtualBox、VMware等虚拟化软件提供的虚拟网卡驱动。

其他专用网络设备驱动:如Infiniband、Fibre Channel等高性能网络接口的驱动。

此外,如果根据总线类型分类,驱动还可以分为USB设备驱动、PCI设备驱动、平台总线设备驱动等。但请注意,这种分类方式与上述按设备类型分类的方式是交叉的,即一个网络设备既可能是PCI设备,也可能是USB设备。

事件日志

一、概要

Windows主要有以下三类日志记录系统事件: 应用程序日志、系统日志和安全日志。

系统和应用程序日志 存储着故障排除信息,对于 系统管理员 更为有用。

安全日志 记录着事件审计信息,包括用户验证(登录、远程访问等)和特定用户在认证后对系统做了什么,对于 调查人员 而言,更有帮助。

其他日志:

除了应用程序日志、系统日志和安全日志以外,一些特殊的系统服务配置可能也会产生其他日志文件,例如Powershell日志、WWW日志、FTP日志,DNS服务器日志等。

查看记录系统事件的日志:

WIN+R打开运行框,运行 eventvwr.msc 命令,打开事件查看器

查看windows 日志,分析windows 日志时, 主要是查看安全日志 ,分析是否存通过暴力破解、横向传递等安全事件,定位恶意IP地址、事件发生时间等。

二、Windows日志介绍

2.1 应用程序日志

应用程序日志包含由应用程序或系统程序记录的事件,主要记录程序运行方面的事件,例如 数据库程序可以在应用程序日志中记录文件错误

,程序开发人员可以自行决定监视哪些事件。如果某个 应用程序出现崩溃 情况,那么我们可以从程序事件日志中找到相应的记录,也许会有助于你解决问题。

默认位置:C:\Windows\System32\Winevt\Logs\Application.evtx

2.2 系统日志

系统日志记录操作系统组件产生的事件,主要包括 驱动程序、系统组件和应用软件的崩溃以及数据丢失错误 等

默认位置:C:\Windows\System32\Winevt\Logs\System.evtx

2.3 安全日志

安全日志记录系统的安全审计事件,包含各种类型的登录日志、对象访问日志、进程追踪日志、特权使用、帐号管理、策略变更、系统事件。

安全日志也是调查取证中最常用到的日志

。默认设置下,安全性日志是关闭的,管理员可以使用组策略来启动安全性日志,或者在注册表中设置审核策略,以便当安全性日志满后使系统停止响应。

默认位置:C:\Windows\System32\Winevt\Logs\Security.evtx

三、查看与分析日志

事件ID是区分系统事件的一个重要字段,在事件查看器中可以通过事件ID筛选日志(本文将在第四章对事件ID进行总计梳理)

以4624(登陆成功)事件为例,看一下日志信息:

查看系统登录日志时,重点关注以下字段信息。

事件ID:4624(登录成功)和4625(登录失败)。

登录类型:根据登录类型分析登录操作来源。

账户名:登录操作时使用的账户名。

源网络地址:登录操作来源IP。

进程信息:登录操作调用的进程。

四、常见事件ID

Windows安全事件最常用的事件ID:

事件ID 说明 备注

1074 计算机开机、关机、重启的时间、原因、注释 查看异常关机情况

1102 清理审计日志 发现篡改事件日志的用户

4624 登录成功 检测异常的未经授权的登录

4625 登陆失败 检测可能的暴力密码攻击

4632 成员已添加到启用安全性的本地组 检测滥用授权用户行为

4634 注销用户

4648 试图使用显式凭据登录

4657 注册表值被修改

4663 尝试访问对象 检测未经授权访问文件和文件夹的行为。

4672 administrator超级管理员登录(被赋予特权)

4698 计划任务已创建

4699 计划任务已删除

4700 启用计划任务

4701 禁用计划任务

4702 更新计划任务

4720 创建用户

4726 删除用户

4728 成员已添加到启用安全性的全局组 确保添加安全组成员的资格信息

4740 锁定用户账户 检测可能的暴力密码攻击

4756 成员已添加到启用安全性的通用组

6005 表示日志服务已经启动(表明系统正常启动了) 查看系统启动情况

6006 表示日志服务已经停止(如果在某天没看到6006事件,说明出现关机异常事件了) 查看异常关机情况

6009 非正常关机(ctrl+alt+delete关机)

4.1 登录事件

事件ID 说明

4624 登陆成功

4625 登录失败

4634 用户注销

4647 用户启动了注销过程。

4648 用户已成功使用显式凭据登录到计算机,而该用户已以其他用户身份登录。

4779 用户在未注销的情况下断开了终端服务器会话的连接。

4.1.1 4624登陆成功

登陆成功事件中将包含以下信息,其中需要特别关注 账户名称、登陆类型、进程名称、源网络地址:

已成功登录帐户。

使用者:

安全 ID: SYSTEM

帐户名称: LAPTOP-TU29M93M$

帐户域: WORKGROUP

登录 ID: 0x3E7

登录信息:

登录类型: 5

受限制的管理员模式: -

虚拟帐户: 否

提升的令牌: 是

模拟级别: 模拟

新登录:

安全 ID: SYSTEM

帐户名称: SYSTEM

帐户域: NT AUTHORITY

登录 ID: 0x3E7

链接的登录 ID: 0x0

网络帐户名称: -

网络帐户域: -

登录 GUID: {00000000-0000-0000-0000-000000000000}

进程信息:

进程 ID: 0x4c8

进程名称: C:\Windows\System32\services.exe

网络信息:

工作站名称: -

源网络地址: -

源端口: -

详细的身份验证信息:

登录进程: Advapi

身份验证数据包: Negotiate

传递的服务: -

数据包名(仅限 NTLM): -

密钥长度: 0

“使用者”字段指示本地系统上请求登录的帐户。这通常是一个服务(例如 Server 服务)或本地进程(例如 Winlogon.exe 或

Services.exe)。

“登录类型”字段指示发生的登录类型。最常见的类型是 2 (交互式)和 3 (网络)。

“新登录”字段指示新登录是为哪个帐户创建的,即已登录的帐户。

“网络”字段指示远程登录请求源自哪里。“工作站名称”并非始终可用,并且在某些情况下可能会留空

“模拟级别”字段指示登录会话中的进程可以模拟到的程度。

“身份验证信息”字段提供有关此特定登录请求的详细信息。

- “登录 GUID”是可用于将此事件与 KDC 事件关联起来的唯一标识符。

-“传递的服务”指示哪些中间服务参与了此登录请求。

-“数据包名”指示在 NTLM 协议中使用了哪些子协议。

-“密钥长度”指示生成的会话密钥的长度。如果没有请求会话密钥,则此字段将为 0。

在登录信息中可以根据登陆类型来区分登录者到底是从本地登录,还是从网络登录,以及其它更多的登录方式。因为了解了这些登录方式,将有助于从事件日志中发现可疑的黑客行为,并能够判断其攻击方式。以下列举了

常见的登陆类型:

登录类型 登录标题 说明 备注

2 交互 本地登录 控制台登录;

RUNAS(没带/Netonly参数)

硬件远程控制解决方案(如网络** KVM **或远程访问/服务器中的无人照看卡)

IIS 基本身份验证(低于 IIS 6.0)

3 网络 从网络登录到此计算机 例如连接共享文件或共享打印机

4 批处理 批处理登录类型由批处理服务器使用,其中进程可以代表用户执行,而无需用户直接干预。

5 服务 服务控制管理器已启动服务。 开机之后通常会伴随许多服务类型的登录

7 解除锁定 已解锁此工作站 睡眠模式之后的登录

8 NetworkCleartext 从网络登录到此计算机的用户。 用户的密码以未经过哈希处理的形式传递给验证包。

内置的身份验证将所有哈希凭证打包,然后再通过网络发送它们。 凭据不会以纯文本(也称为明文)形式遍历网络。 IIS 基本身份验证(IIS 6.0

和更高版本);

Windows PowerShell(具有 CredSSP)

9 NewCredentials 调用方克隆了其当前密码并为出站连接指定了新凭据。 新登录会话具有相同的本地标识,但对其他网络连接使用不同的凭据。

当你使用带**/Netonly**参数的RUNAS命令运行一个程序时(没带/Netonly参数的RUNAS命令被标记为2)

10 RemoteInteractive 使用终端服务或远程桌面远程登录到此计算机的用户。 远程登录

11 CachedInteractive 使用存储在计算机上的本地网络凭据登录到此计算机的用户。 未联系域控制器以验证凭据。

4.1.2 4625登陆失败

登陆失败事件中将包含以下信息,其中需要特别关注 账户名称、登陆类型、失败信息、调用方进程名称、源网络地址:

帐户登录失败。

使用者:

安全 ID: SYSTEM

帐户名: LAPTOP-TU29M93M$

帐户域: WORKGROUP

登录 ID: 0x3E7

登录类型: 2

登录失败的帐户:

安全 ID: NULL SID

帐户名: JSSLRKS

帐户域: LAPTOP-TU29M93M

失败信息:

失败原因: 未知用户名或密码错误。

状态: 0xC000006D

子状态: 0xC000006A

进程信息:

调用方进程 ID: 0x4e8

调用方进程名: C:\Windows\System32\svchost.exe

网络信息:

工作站名: LAPTOP-TU29M93M

源网络地址: 127.0.0.1

源端口: 0

详细身份验证信息:

登录进程: User32

身份验证数据包: Negotiate

传递服务: -

数据包名(仅限 NTLM): -

密钥长度: 0

“使用者”字段指明本地系统上请求登录的帐户。这通常是一个服务(例如 Server 服务)或本地进程(例如 Winlogon.exe 或

Services.exe)。

“登录类型”字段指明发生的登录的种类。最常见的类型是 2 (交互式)和 3 (网络)。

“进程信息”字段表明系统上的哪个帐户和进程请求了登录。

“网络信息”字段指明远程登录请求来自哪里。“工作站名”并非总是可用,而且在某些情况下可能会留为空白。

“身份验证信息”字段提供关于此特定登录请求的详细信息。

-“传递服务”指明哪些直接服务参与了此登录请求。

1

-“数据包名”指明在 NTLM 协议之间使用了哪些子协议。

-“密钥长度”指明生成的会话密钥的长度。如果没有请求会话密钥,则此字段为 0。

4625登陆失败事件的子状态码表示登陆失败的原因,在此整理常见的子状态码:

子状态码 描述

0XC000005E 当前没有可用于服务登录请求的登录服务器。

0xC0000064 用户使用拼写错误或错误用户帐户进行登录

0xC000006A 用户使用拼写错误或错误密码进行登陆

0XC000006D 原因可能是用户名或身份验证信息错误

0XC000006E 指示引用的用户名和身份验证信息有效,但某些用户帐户限制阻止了成功的身份验证(例如时间限制)。

0xC000006F 用户在授权时间之外登录

0xC0000070 用户从未经授权的工作站登录

0xC0000071 用户使用过期密码登录

0xC0000072 用户登录到管理员已禁用的帐户

0XC00000DC 指示 Sam 服务器处于错误状态,无法执行所需操作。

0XC0000133 DC 和其他计算机之间的时钟完全不同步

0XC000015B 此计算机上尚未授予用户请求的登录类型(也称为_登录权限_)

0XC000018C 登录请求失败,因为主域和受信任域之间的信任关系失败。

0XC0000192 尝试登录,但 Netlogon 服务未启动。

0xC0000193 用户使用过期帐户登录

0XC0000224 用户需要在下次登录时更改密码

0XC0000225 很明显,这是 Windows 中的错误而非风险

0xC0000234 帐户已锁定的用户登录

0XC00002EE 失败原因:登录时出错

0XC0000413 登录失败:登录的计算机受身份验证防火墙保护。 不允许指定的帐户对计算机进行身份验证。

0x0 状态正常。

4.2 特权使用

事件ID 说明

4672 给新登录分配特权

4673 要求特权服务

4674 试图对特权对象尝试操作

4.3 账户管理事件

帐户管理事件的示例包括:

创建、更改或删除用户帐户或组。

用户帐户已重命名、禁用或启用。

设置或更改密码。

事件ID 说明

4720 已创建用户帐户。

4723 用户密码已更改。

4724 设置了用户密码。

4726 已删除用户帐户。

4727 创建了一个全局组。

4728 已将成员添加到全局组。

4729 从全局组中删除了一个成员。

4730 已删除全局组。

4731 创建了一个新的本地组。

4732 一个成员已添加到本地组。

4733 从本地组中删除了一个成员。

4734 已删除本地组。

4735 本地组帐户已更改。

4737 已更改全局组帐户。

4738 用户帐户已更改。

4739 修改了域策略。

4740 用户帐户已自动锁定。

4741 已创建计算机帐户。

4742 计算机帐户已更改。

4743 已删除计算机帐户。

4744 创建了禁用了安全性的本地安全组。

注意: 正式名称中的SECURITY_DISABLED意味着无法使用此组在访问检查中授予权限

4745 已更改禁用安全性的本地安全组。

4746 已将一名成员添加到安全禁用的本地安全组。

4747 从安全禁用的本地安全组中删除了一名成员。

4748 已删除安全禁用的本地组。

4749 已创建安全禁用的全局组。

4750 已更改安全禁用的全局组。

4751 已将一名成员添加到安全禁用的全局组。

4752 成员已从安全禁用的全局组中删除。

4753 已删除安全禁用的全局组。

4754 已创建启用安全性的通用组。

4755 已更改启用安全的通用组。

4756 成员已添加到已启用安全的通用组。

4757 成员已从启用安全的通用组中删除。

4758 已删除已启用安全性的通用组。

4759 已创建安全禁用的通用组。

4760 已更改安全禁用的通用组。

4761 成员已添加到安全禁用的通用组。

4762 成员已从安全禁用的通用组中删除。

4763 已删除安全禁用的通用组。

4764 组类型已更改。

4780 设置管理组成员的安全描述符。

685 设置管理组成员的安全描述符。

注意: 后台线程每 60 分钟在域控制器上搜索 (管理组的所有成员,例如域、企业和架构管理员) ,并在其上应用固定的安全描述符。 记录此事件。

4.4 账户登录事件

在域控制器上对域用户帐户进行身份验证时,将生成帐户登录事件, 事件记录在域控制器的安全日志中。

当本地用户在本地计算机上进行身份验证时,将生成登录事件。 事件记录在本地安全日志中。

事件ID 说明

672 已成功颁发和验证身份验证服务 (AS) 票证。

673 已授予 (TGS) 票证的票证授予服务。

674 安全主体续订了 AS 票证或 TGS 票证。

675 预身份验证失败。 当用户键入不正确的密码时,密钥分发中心 (KDC) 上生成此事件。

676 身份验证票证请求失败。 此事件不会在 Windows XP 或 Windows Server 2003 系列中生成。

677 未授予 TGS 票证。 此事件不会在 Windows XP 或 Windows Server 2003 系列中生成。

678 已成功映射到域帐户的帐户。

681 登录失败。 尝试了域帐户登录。 此事件不会在 Windows XP 或 Windows Server 2003 系列中生成。

682 用户已重新连接到断开连接的终端服务器会话。

683 用户在未注销的情况下断开终端服务器会话的连接。

5.2 事件ID汇总

(参考:windows安全事件查看及安全事件id汇总_事件查看器事件id大全-CSDN博客 ):

EVENT_ID 安全事件信息

1100 ----- 事件记录服务已关闭

1101 ----- 审计事件已被运输中断。

1102 ----- 审核日志已清除

1104 ----- 安全日志现已满

1105 ----- 事件日志自动备份

1108 ----- 事件日志记录服务遇到错误

4608 ----- Windows正在启动

4609 ----- Windows正在关闭

4610 ----- 本地安全机构已加载身份验证包

4611 ----- 已向本地安全机构注册了受信任的登录进程

4612 ----- 为审计消息排队分配的内部资源已经用尽,导致一些审计丢失。

4614 ----- 安全帐户管理器已加载通知包。

4615 ----- LPC端口使用无效

4616 ----- 系统时间已更改。

4618 ----- 已发生受监视的安全事件模式

4621 ----- 管理员从CrashOnAuditFail恢复了系统

4622 ----- 本地安全机构已加载安全包。

4624 ----- 帐户已成功登录

4625 ----- 帐户无法登录

4626 ----- 用户/设备声明信息

4627 ----- 集团会员信息。

4634 ----- 帐户已注销

4646 ----- IKE DoS防护模式已启动

4647 ----- 用户启动了注销

4648 ----- 使用显式凭据尝试登录

4649 ----- 检测到重播攻击

4650 ----- 建立了IPsec主模式安全关联

4651 ----- 建立了IPsec主模式安全关联

4652 ----- IPsec主模式协商失败

4653 ----- IPsec主模式协商失败

4654 ----- IPsec快速模式协商失败

4655 ----- IPsec主模式安全关联已结束

4656 ----- 请求了对象的句柄

4657 ----- 注册表值已修改

4658 ----- 对象的句柄已关闭

4659 ----- 请求删除对象的句柄

4660 ----- 对象已删除

4661 ----- 请求了对象的句柄

4662 ----- 对对象执行了操作

4663 ----- 尝试访问对象

4664 ----- 试图创建一个硬链接

4665 ----- 尝试创建应用程序客户端上下文。

4666 ----- 应用程序尝试了一个操作

4667 ----- 应用程序客户端上下文已删除

4668 ----- 应用程序已初始化

4670 ----- 对象的权限已更改

4671 ----- 应用程序试图通过TBS访问被阻止的序号

4672 ----- 分配给新登录的特权

4673 ----- 特权服务被召唤

4674 ----- 尝试对特权对象执行操作

4675 ----- SID被过滤掉了

4688 ----- 已经创建了一个新流程

4689 ----- 一个过程已经退出

4690 ----- 尝试复制对象的句柄

4691 ----- 请求间接访问对象

4692 ----- 尝试备份数据保护主密钥

4693 ----- 尝试恢复数据保护主密钥

4694 ----- 试图保护可审计的受保护数据

4695 ----- 尝试不受保护的可审计受保护数据

4696 ----- 主要令牌已分配给进程

4697 ----- 系统中安装了一项服务

4698 ----- 已创建计划任务

4699 ----- 计划任务已删除

4700 ----- 已启用计划任务

4701 ----- 计划任务已禁用

4702 ----- 计划任务已更新

4703 ----- 令牌权已经调整

4704 ----- 已分配用户权限

4705 ----- 用户权限已被删除

4706 ----- 为域创建了新的信任

4707 ----- 已删除对域的信任

4709 ----- IPsec服务已启动

4710 ----- IPsec服务已禁用

4711 ----- PAStore引擎(1%)

4712 ----- IPsec服务遇到了潜在的严重故障

4713 ----- Kerberos策略已更改

4714 ----- 加密数据恢复策略已更改

4715 ----- 对象的审核策略(SACL)已更改

4716 ----- 可信域信息已被修改

4717 ----- 系统安全访问权限已授予帐户

4718 ----- 系统安全访问已从帐户中删除

4719 ----- 系统审核策略已更改

4720 ----- 已创建用户帐户

4722 ----- 用户帐户已启用

4723 ----- 尝试更改帐户的密码

4724 ----- 尝试重置帐户密码

4725 ----- 用户帐户已被禁用

4726 ----- 用户帐户已删除

4727 ----- 已创建启用安全性的全局组

4728 ----- 已将成员添加到启用安全性的全局组中

4729 ----- 成员已从启用安全性的全局组中删除

4730 ----- 已删除启用安全性的全局组

4731 ----- 已创建启用安全性的本地组

4732 ----- 已将成员添加到启用安全性的本地组

4733 ----- 成员已从启用安全性的本地组中删除

4734 ----- 已删除已启用安全性的本地组

4735 ----- 已启用安全性的本地组已更改

4737 ----- 启用安全性的全局组已更改

4738 ----- 用户帐户已更改

4739 ----- 域策略已更改

4740 ----- 用户帐户已被锁定

4741 ----- 已创建计算机帐户

4742 ----- 计算机帐户已更改

4743 ----- 计算机帐户已删除

4744 ----- 已创建禁用安全性的本地组

4745 ----- 已禁用安全性的本地组已更改

4746 ----- 已将成员添加到已禁用安全性的本地组

4747 ----- 已从安全性已禁用的本地组中删除成员

4748 ----- 已删除安全性已禁用的本地组

4749 ----- 已创建一个禁用安全性的全局组

4750 ----- 已禁用安全性的全局组已更改

4751 ----- 已将成员添加到已禁用安全性的全局组中

4752 ----- 成员已从禁用安全性的全局组中删除

4753 ----- 已删除安全性已禁用的全局组

4754 ----- 已创建启用安全性的通用组

4755 ----- 启用安全性的通用组已更改

4756 ----- 已将成员添加到启用安全性的通用组中

4757 ----- 成员已从启用安全性的通用组中删除

4758 ----- 已删除启用安全性的通用组

4759 ----- 创建了一个安全禁用的通用组

4760 ----- 安全性已禁用的通用组已更改

4761 ----- 已将成员添加到已禁用安全性的通用组中

4762 ----- 成员已从禁用安全性的通用组中删除

4763 ----- 已删除安全性已禁用的通用组

4764 ----- 组类型已更改

4765 ----- SID历史记录已添加到帐户中

4766 ----- 尝试将SID历史记录添加到帐户失败

4767 ----- 用户帐户已解锁

4768 ----- 请求了Kerberos身份验证票证(TGT)

4769 ----- 请求了Kerberos服务票证

4770 ----- 更新了Kerberos服务票证

4771 ----- Kerberos预身份验证失败

4772 ----- Kerberos身份验证票证请求失败

4773 ----- Kerberos服务票证请求失败

4774 ----- 已映射帐户以进行登录

4775 ----- 无法映射帐户以进行登录

4776 ----- 域控制器尝试验证帐户的凭据

4777 ----- 域控制器无法验证帐户的凭据

4778 ----- 会话重新连接到Window Station

4779 ----- 会话已与Window Station断开连接

4780 ----- ACL是在作为管理员组成员的帐户上设置的

4781 ----- 帐户名称已更改

4782 ----- 密码哈希帐户被访问

4783 ----- 创建了一个基本应用程序组

4784 ----- 基本应用程序组已更改

4785 ----- 成员已添加到基本应用程序组

4786 ----- 成员已从基本应用程序组中删除

4787 ----- 非成员已添加到基本应用程序组

4788 ----- 从基本应用程序组中删除了非成员。

4789 ----- 基本应用程序组已删除

4790 ----- 已创建LDAP查询组

4791 ----- 基本应用程序组已更改

4792 ----- LDAP查询组已删除

4793 ----- 密码策略检查API已被调用

4794 ----- 尝试设置目录服务还原模式管理员密码

4797 ----- 试图查询帐户是否存在空白密码

4798 ----- 枚举了用户的本地组成员身份。

4799 ----- 已枚举启用安全性的本地组成员身份

4800 ----- 工作站已锁定

4801 ----- 工作站已解锁

4802 ----- 屏幕保护程序被调用

4803 ----- 屏幕保护程序被解雇了

4816 ----- RPC在解密传入消息时检测到完整性违规

4817 ----- 对象的审核设置已更改。

4818 ----- 建议的中央访问策略不授予与当前中央访问策略相同的访问权限

4819 ----- 计算机上的中央访问策略已更改

4820 ----- Kerberos票证授予票证(TGT)被拒绝,因为该设备不符合访问控制限制

4821 ----- Kerberos服务票证被拒绝,因为用户,设备或两者都不符合访问控制限制

4822 ----- NTLM身份验证失败,因为该帐户是受保护用户组的成员

4823 ----- NTLM身份验证失败,因为需要访问控制限制

4824 ----- 使用DES或RC4进行Kerberos预身份验证失败,因为该帐户是受保护用户组的成员

4825 ----- 用户被拒绝访问远程桌面。默认情况下,仅当用户是Remote

Desktop Users组或Administrators组的成员时才允许用户进行连接

4826 ----- 加载引导配置数据

4830 ----- SID历史记录已从帐户中删除

4864 ----- 检测到名称空间冲突

4865 ----- 添加了受信任的林信息条目

4866 ----- 已删除受信任的林信息条目

4867 ----- 已修改受信任的林信息条目

4868 ----- 证书管理器拒绝了挂起的证书请求

4869 ----- 证书服务收到重新提交的证书请求

4870 ----- 证书服务撤销了证书

4871 ----- 证书服务收到发布证书吊销列表(CRL)的请求

4872 ----- 证书服务发布证书吊销列表(CRL)

4873 ----- 证书申请延期已更改

4874 ----- 一个或多个证书请求属性已更改。

4875 ----- 证书服务收到关闭请求

4876 ----- 证书服务备份已启动

4877 ----- 证书服务备份已完成

4878 ----- 证书服务还原已开始

4879 ----- 证书服务恢复已完成

4880 ----- 证书服务已启动

4881 ----- 证书服务已停止

4882 ----- 证书服务的安全权限已更改

4883 ----- 证书服务检索到存档密钥

4884 ----- 证书服务将证书导入其数据库

4885 ----- 证书服务的审核筛选器已更改

4886 ----- 证书服务收到证书请求

4887 ----- 证书服务批准了证书请求并颁发了证书

4888 ----- 证书服务拒绝了证书请求

4889 ----- 证书服务将证书请求的状态设置为挂起

4890 ----- 证书服务的证书管理器设置已更改。

4891 ----- 证书服务中的配置条目已更改

4892 ----- 证书服务的属性已更改

4893 ----- 证书服务存档密钥

4894 ----- 证书服务导入并存档了一个密钥

4895 ----- 证书服务将CA证书发布到Active Directory域服务

4896 ----- 已从证书数据库中删除一行或多行

4897 ----- 启用角色分离

4898 ----- 证书服务加载了一个模板

4899 ----- 证书服务模板已更新

4900 ----- 证书服务模板安全性已更新

4902 ----- 已创建每用户审核策略表

4904 ----- 尝试注册安全事件源

4905 ----- 尝试取消注册安全事件源

4906 ----- CrashOnAuditFail值已更改

4907 ----- 对象的审核设置已更改

4908 ----- 特殊组登录表已修改

4909 ----- TBS的本地策略设置已更改

4910 ----- TBS的组策略设置已更改

4911 ----- 对象的资源属性已更改

4912 ----- 每用户审核策略已更改

4913 ----- 对象的中央访问策略已更改

4928 ----- 建立了Active Directory副本源命名上下文

4929 ----- 已删除Active Directory副本源命名上下文

4930 ----- 已修改Active Directory副本源命名上下文

4931 ----- 已修改Active Directory副本目标命名上下文

4932 ----- 已开始同步Active Directory命名上下文的副本

4933 ----- Active Directory命名上下文的副本的同步已结束

4934 ----- 已复制Active Directory对象的属性

4935 ----- 复制失败开始

4936 ----- 复制失败结束

4937 ----- 从副本中删除了一个延迟对象

4944 ----- Windows防火墙启动时,以下策略处于活动状态

4945 ----- Windows防火墙启动时列出了规则

4946 ----- 已对Windows防火墙例外列表进行了更改。增加了一条规则

4947 ----- 已对Windows防火墙例外列表进行了更改。规则被修改了

4948 ----- 已对Windows防火墙例外列表进行了更改。规则已删除

4949 ----- Windows防火墙设置已恢复为默认值

4950 ----- Windows防火墙设置已更改

4951 ----- 规则已被忽略,因为Windows防火墙无法识别其主要版本号

4952 ----- 已忽略规则的某些部分,因为Windows防火墙无法识别其次要版本号

4953 ----- Windows防火墙已忽略规则,因为它无法解析规则

4954 ----- Windows防火墙组策略设置已更改。已应用新设置

4956 ----- Windows防火墙已更改活动配置文件

4957 ----- Windows防火墙未应用以下规则

4958 ----- Windows防火墙未应用以下规则,因为该规则引用了此计算机上未配置的项目

4960 ----- IPsec丢弃了未通过完整性检查的入站数据包

4961 ----- IPsec丢弃了重放检查失败的入站数据包

4962 ----- IPsec丢弃了重放检查失败的入站数据包

4963 ----- IPsec丢弃了应该受到保护的入站明文数据包

4964 ----- 特殊组已分配给新登录

4965 ----- IPsec从远程计算机收到一个包含不正确的安全参数索引(SPI)的数据包。

4976 ----- 在主模式协商期间,IPsec收到无效的协商数据包。

4977 ----- 在快速模式协商期间,IPsec收到无效的协商数据包。

4978 ----- 在扩展模式协商期间,IPsec收到无效的协商数据包。

4979 ----- 建立了IPsec主模式和扩展模式安全关联。

4980 ----- 建立了IPsec主模式和扩展模式安全关联

4981 ----- 建立了IPsec主模式和扩展模式安全关联

4982 ----- 建立了IPsec主模式和扩展模式安全关联

4983 ----- IPsec扩展模式协商失败

4984 ----- IPsec扩展模式协商失败

4985 ----- 交易状态已发生变化

5024 ----- Windows防火墙服务已成功启动

5025 ----- Windows防火墙服务已停止

5027 ----- Windows防火墙服务无法从本地存储中检索安全策略

5028 ----- Windows防火墙服务无法解析新的安全策略。

5029 ----- Windows防火墙服务无法初始化驱动程序

5030 ----- Windows防火墙服务无法启动

5031 ----- Windows防火墙服务阻止应用程序接受网络上的传入连接。

5032 ----- Windows防火墙无法通知用户它阻止应用程序接受网络上的传入连接

5033 ----- Windows防火墙驱动程序已成功启动

5034 ----- Windows防火墙驱动程序已停止

5035 ----- Windows防火墙驱动程序无法启动

5037 ----- Windows防火墙驱动程序检测到严重的运行时错 终止

5038 ----- 代码完整性确定文件的图像哈希无效

5039 ----- 注册表项已虚拟化。

5040 ----- 已对IPsec设置进行了更改。添加了身份验证集。

5041 ----- 已对IPsec设置进行了更改。身份验证集已修改

5042 ----- 已对IPsec设置进行了更改。身份验证集已删除

5043 ----- 已对IPsec设置进行了更改。添加了连接安全规则

5044 ----- 已对IPsec设置进行了更改。连接安全规则已修改

5045 ----- 已对IPsec设置进行了更改。连接安全规则已删除

5046 ----- 已对IPsec设置进行了更改。添加了加密集

5047 ----- 已对IPsec设置进行了更改。加密集已被修改

5048 ----- 已对IPsec设置进行了更改。加密集已删除

5049 ----- IPsec安全关联已删除

5050 ----- 尝试使用对INetFwProfile.FirewallEnabled的调用以编程方式禁用Windows防火墙(FALSE

5051 ----- 文件已虚拟化

5056 ----- 进行了密码自检

5057 ----- 加密原语操作失败

5058 ----- 密钥文件操作

5059 ----- 密钥迁移操作

5060 ----- 验证操作失败

5061 ----- 加密操作

5062 ----- 进行了内核模式加密自检

5063 ----- 尝试了加密提供程序操作

5064 ----- 尝试了加密上下文操作

5065 ----- 尝试了加密上下文修改

5066 ----- 尝试了加密功能操作

5067 ----- 尝试了加密功能修改

5068 ----- 尝试了加密函数提供程序操作

5069 ----- 尝试了加密函数属性操作

5070 ----- 尝试了加密函数属性操作

5071 ----- Microsoft密钥分发服务拒绝密钥访问

5120 ----- OCSP响应程序服务已启动

5121 ----- OCSP响应程序服务已停止

5122 ----- OCSP响应程序服务中的配置条目已更改

5123 ----- OCSP响应程序服务中的配置条目已更改

5124 ----- 在OCSP Responder Service上更新了安全设置

5125 ----- 请求已提交给OCSP Responder Service

5126 ----- 签名证书由OCSP Responder Service自动更新

5127 ----- OCSP吊销提供商成功更新了吊销信息

5136 ----- 目录服务对象已修改

5137 ----- 已创建目录服务对象

5138 ----- 目录服务对象已取消删除

5139 ----- 已移动目录服务对象

5140 ----- 访问了网络共享对象

5141 ----- 目录服务对象已删除

5142 ----- 添加了网络共享对象。

5143 ----- 网络共享对象已被修改

5144 ----- 网络共享对象已删除。

5145 ----- 检查网络共享对象以查看是否可以向客户端授予所需的访问权限

5146 ----- Windows筛选平台已阻止数据包

5147 ----- 限制性更强的Windows筛选平台筛选器阻止了数据包

5148 ----- Windows过滤平台检测到DoS攻击并进入防御模式; 与此攻击相关的数据包将被丢弃。

5149 ----- DoS攻击已经消退,正常处理正在恢复。

5150 ----- Windows筛选平台已阻止数据包。

5151 ----- 限制性更强的Windows筛选平台筛选器阻止了数据包。

5152 ----- Windows筛选平台阻止了数据包

5153 ----- 限制性更强的Windows筛选平台筛选器阻止了数据包

5154 ----- Windows过滤平台允许应用程序或服务在端口上侦听传入连接

5155 ----- Windows筛选平台已阻止应用程序或服务侦听端口上的传入连接

5156 ----- Windows筛选平台允许连接

5157 ----- Windows筛选平台已阻止连接

5158 ----- Windows筛选平台允许绑定到本地端口

5159 ----- Windows筛选平台已阻止绑定到本地端口

5168 ----- SMB / SMB2的Spn检查失败。

5169 ----- 目录服务对象已修改

5170 ----- 在后台清理任务期间修改了目录服务对象

5376 ----- 已备份凭据管理器凭据

5377 ----- Credential Manager凭据已从备份还原

5378 ----- 策略不允许请求的凭据委派

5440 ----- Windows筛选平台基本筛选引擎启动时出现以下callout

5441 ----- Windows筛选平台基本筛选引擎启动时存在以下筛选器

5442 ----- Windows筛选平台基本筛选引擎启动时,存在以下提供程序

5443 ----- Windows筛选平台基本筛选引擎启动时,存在以下提供程序上下文

5444 ----- Windows筛选平台基本筛选引擎启动时,存在以下子层

5446 ----- Windows筛选平台标注已更改

5447 ----- Windows筛选平台筛选器已更改

5448 ----- Windows筛选平台提供程序已更改

5449 ----- Windows筛选平台提供程序上下文已更改

5450 ----- Windows筛选平台子层已更改

5451 ----- 建立了IPsec快速模式安全关联

5452 ----- IPsec快速模式安全关联已结束

5453 ----- 与远程计算机的IPsec协商失败,因为未启动IKE和AuthIP IPsec密钥模块(IKEEXT)服务

5456 ----- PAStore引擎在计算机上应用了Active Directory存储IPsec策略

5457 ----- PAStore引擎无法在计算机上应用Active Directory存储IPsec策略

5458 ----- PAStore引擎在计算机上应用了Active Directory存储IPsec策略的本地缓存副本

5459 ----- PAStore引擎无法在计算机上应用Active Directory存储IPsec策略的本地缓存副本

5460 ----- PAStore引擎在计算机上应用了本地注册表存储IPsec策略

5461 ----- PAStore引擎无法在计算机上应用本地注册表存储IPsec策略

5462 ----- PAStore引擎无法在计算机上应用某些活动IPsec策略规则

5463 ----- PAStore引擎轮询活动IPsec策略的更改并检测不到任何更改

5464 ----- PAStore引擎轮询活动IPsec策略的更改,检测到更改并将其应用于IPsec服务

5465 ----- PAStore Engine收到强制重新加载IPsec策略的控件并成功处理控件

5466 ----- PAStore引擎轮询Active Directory IPsec策略的更改,确定无法访问Active Directory,并将使用Active Directory

IPsec策略的缓存副本

5467 ----- PAStore引擎轮询Active Directory IPsec策略的更改,确定可以访问Active Directory,并且未找到对策略的更改

5468 ----- PAStore引擎轮询Active Directory IPsec策略的更改,确定可以访问Active Directory,找到策略更改并应用这些更改

5471 ----- PAStore引擎在计算机上加载了本地存储IPsec策略

5472 ----- PAStore引擎无法在计算机上加载本地存储IPsec策略

5473 ----- PAStore引擎在计算机上加载了目录存储IPsec策略

5474 ----- PAStore引擎无法在计算机上加载目录存储IPsec策略

5477 ----- PAStore引擎无法添加快速模式过滤器

5478 ----- IPsec服务已成功启动

5479 ----- IPsec服务已成功关闭

5480 ----- IPsec服务无法获取计算机上的完整网络接口列表

5483 ----- IPsec服务无法初始化RPC服务器。无法启动IPsec服务

5484 ----- IPsec服务遇到严重故障并已关闭

5485 ----- IPsec服务无法在网络接口的即插即用事件上处理某些IPsec筛选器

5632 ----- 已请求对无线网络进行身份验证

5633 ----- 已请求对有线网络进行身份验证

5712 ----- 尝试了远程过程调用(RPC)

5888 ----- COM +目录中的对象已被修改

5889 ----- 从COM +目录中删除了一个对象

5890 ----- 一个对象已添加到COM +目录中

6144 ----- 组策略对象中的安全策略已成功应用

6145 ----- 处理组策略对象中的安全策略时发生一个或多个错误

6272 ----- 网络策略服务器授予用户访问权限

6273 ----- 网络策略服务器拒绝访问用户

6274 ----- 网络策略服务器放弃了对用户的请求

6275 ----- 网络策略服务器放弃了用户的记帐请求

6276 ----- 网络策略服务器隔离了用户

6277 ----- 网络策略服务器授予用户访问权限,但由于主机未满足定义的健康策略而将其置于试用期

6278 ----- 网络策略服务器授予用户完全访问权限,因为主机符合定义的健康策略

6279 ----- 由于重复失败的身份验证尝试,网络策略服务器锁定了用户帐户

6280 ----- 网络策略服务器解锁了用户帐户

6281 ----- 代码完整性确定图像文件的页面哈希值无效...

6400 ----- BranchCache:在发现内容可用性时收到格式错误的响应。

6401 ----- BranchCache:从对等方收到无效数据。数据被丢弃。

6402 ----- BranchCache:提供数据的托管缓存的消息格式不正确。

6403 ----- BranchCache:托管缓存发送了对客户端消息的错误格式化响应以提供数据。

6404 ----- BranchCache:无法使用配置的SSL证书对托管缓存进行身份验证。

6405 ----- BranchCache:发生了事件ID%1的%2个实例。

6406 ----- %1注册到Windows防火墙以控制以下过滤:

6408 ----- 已注册的产品%1失败,Windows防火墙现在正在控制%2的过滤。

6409 ----- BranchCache:无法解析服务连接点对象

6410 ----- 代码完整性确定文件不满足加载到进程中的安全性要求。这可能是由于使用共享部分或其他问题

6416 ----- 系统识别出新的外部设备。

6417 ----- FIPS模式加密自检成功

6418 ----- FIPS模式加密自检失败

6419 ----- 发出了禁用设备的请求

6420 ----- 设备已禁用

6421 ----- 已发出请求以启用设备

6422 ----- 设备已启用

6423 ----- 系统策略禁止安装此设备

6424 ----- 在事先被政策禁止之后,允许安装此设备

8191 ----- 最高系统定义的审计消息值

计划任务

一、Windows系统中的计划任务原理

- 任务计划程序(Task Scheduler)

-

- 核心组件

-

-

- 任务计划程序服务(Task Scheduler Service):它是一个系统服务,在Windows系统启动时自动运行。这个服务负责监控和执行计划任务。

- 任务计划程序库(Task Scheduler Library):它存储了所有创建的计划任务。用户可以通过“任务计划程序”管理工具来查看和管理这些任务。

-

-

- 工作原理

-

-

- 当用户通过“任务计划程序”创建一个计划任务时,实际上是在任务计划程序库中添加了一个任务条目。这个条目包含了任务的各种属性,如任务名称、执行的程序或脚本路径、执行时间、执行频率等。

- 任务计划程序服务会按照一定的时间间隔(例如每分钟)检查任务计划程序库中的任务。当发现有任务的执行时间或条件满足时,它就会启动相应的程序或脚本。

- 例如,如果设置了一个每天早上9点执行的备份任务,任务计划程序服务在每天早上9点时会找到对应的备份任务条目,然后启动备份程序来执行数据备份操作。

-

-

- 触发机制

-

-

- 时间触发:这是最常见的触发方式,用户可以设置任务在特定的时间点(如2024年1月1日12:00)、按固定间隔(如每隔1小时)或按特定的时间模式(如每天、每周、每月的特定时间)执行。

- 事件触发:某些任务可以由系统事件触发,例如当系统启动、用户登录、特定的系统性能指标达到阈值等事件发生时,相关的计划任务可以被触发执行。

-

Windows系统

- 常用的网络安全相关工具或框架:如Mandiant开发的Commando-VM,是一个Windows平台的进攻性安全框架,是可全面定制化的windows平台渗透测试虚拟机版本.

- 计划任务工具:Windows系统使用任务计划程序(Task Scheduler)来设置计划任务.

-

- 任务计划程序服务:它是一个系统服务,在Windows系统启动时自动运行,负责监控和执行计划任务。

- 任务计划程序库:存储了所有创建的计划任务,用户可以通过“任务计划程序”管理工具来查看和管理这些任务。用户创建计划任务时,在任务计划程序库中添加任务条目,包含任务名称、执行的程序或脚本路径、执行时间、执行频率等属性。任务计划程序服务会按照一定时间间隔检查任务计划程序库中的任务,当任务的执行时间或条件满足时,启动相应程序或脚本 。触发机制包括时间触发和事件触发,时间触发可设置特定时间点、固定间隔或特定时间模式执行;事件触发则可由系统启动、用户登录、特定系统性能指标达到阈值等事件触发任务执行。

二、Linux系统中的计划任务原理

- cron和anacron

- cron

- 核心组件

- cron守护进程(cron daemon):在Linux系统中,cron守护进程(通常是“crond”)在系统启动时自动运行。它负责读取和执行计划任务。

- 用户和系统的cron表(crontab):每个用户都可以有自己的cron表,存储在“/var/spool/cron/[用户名]”(不同Linux发行版可能略有不同)。系统也有自己的cron表,通常是“/etc/crontab”。这些cron表中记录了计划任务的配置信息。

- 核心组件

- 工作原理

- 用户通过“crontab - e”命令编辑自己的cron表,或者系统管理员在“/etc/crontab”中添加系统级别的计划任务。cron表中的每一行代表一个计划任务,格式为“分 时 日 月 周 命令”,例如“0 9 * * * /usr/bin/backup - script”表示每天早上9点执行“/usr/bin/backup - script”这个脚本。

- cron守护进程每分钟会检查一次cron表,当发现当前时间与cron表中的某一行任务配置匹配时,就会执行对应的命令。

- anacron

- 应用场景

- 与cron不同,anacron主要用于处理那些在系统关机期间可能错过执行时间的计划任务。例如,如果一台笔记本电脑在晚上关机,而有一个每天晚上10点执行的任务,使用cron的话这个任务就会错过执行时间。anacron可以在系统下次开机时检查并执行这些错过的任务。

- 工作原理

- anacron会读取“/etc/anacrontab”文件中的配置信息,这个文件中的每一行包含了任务的执行周期(以天为单位)、延迟时间(分钟)、任务标识和要执行的命令。例如,“1 5 cron.daily nice run - parts /etc/cron.daily”表示每天执行“/etc/cron.daily”目录下的脚本,如果错过一天,在系统开机后5分钟内会执行这些任务。

- 应用场景

计划任务的原理就是通过系统中的特定服务(如Windows的任务计划程序服务、Linux的cron或anacron守护进程)来监控和执行按照用户设定的时间或事件条件配置的任务,从而实现自动化操作。

Linux系统

- 常用的网络安全Linux发行版:

-

- Kali Linux:是基于Debian的Linux发行版,由Offensive Security公司维护和资助,设计用于数字取证和渗透测试,内置了大约600个渗透测试工具,如Nmap、Wireshark、Metasploit等。

- Parrot OS:基于Debian的Linux发行版,面向网络安全专业人士,专为渗透测试,漏洞评估和缓解,计算机取证和匿名Web浏览而设计。

- BlackArch Linux:基于Arch Linux的渗透测试发行版,提供了大量的网络安全工具,其存储库包含3000多个可单独或成组安装的工具。

- 计划任务工具:Linux系统中主要使用cron和anacron来设置计划任务.

-

- cron:用户通过“crontab -e”命令编辑自己的cron表,或者系统管理员在“/etc/crontab”中添加系统级别的计划任务。cron表中的每一行代表一个计划任务,格式为“分 时 日 月 周 命令”,例如“0 9 * * * /usr/bin/backup-script”表示每天早上9点执行“/usr/bin/backup-script”这个脚本 。cron守护进程每分钟会检查一次cron表,当发现当前时间与cron表中的某一行任务配置匹配时,就会执行对应的命令。

- anacron:主要用于处理那些在系统关机期间可能错过执行时间的计划任务。它会读取“/etc/anacrontab”文件中的配置信息,这个文件中的每一行包含了任务的执行周期(以天为单位)、延迟时间(分钟)、任务标识和要执行的命令。例如,“1 5 cron.daily nice run-parts /etc/cron.daily”表示每天执行“/etc/cron.daily”目录下的脚本,如果错过一天,在系统开机后5分钟内会执行这些任务 。

自启动

操作系统自启动是指在计算机开机或重新启动后,某些程序或服务能够自动运行。其原理涉及到多个方面,不同操作系统(如Windows、Linux、macOS)有不同的实现机制。

一、Windows操作系统自启动原理

- 注册表项

-

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run:此注册表项下的键值对会在当前用户登录时自动运行对应的程序。例如,如果在该键值下添加一个名为“MyProgram”,数据值为“C:\Program Files\MyProgram.exe”的键值对,那么当该用户登录时,“MyProgram.exe”就会自动启动。

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run:此注册表项用于设置系统级别的自启动程序,会在任何用户登录前启动。

- 启动文件夹

-

- 用户启动文件夹:位于“C:\Users[用户名]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup”。放置在此文件夹中的快捷方式在用户登录时会自动执行。

- 系统启动文件夹:位于“C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup”,其中的快捷方式会在系统启动时为所有用户自动运行程序。

- 服务

-

- Windows服务是一种在后台运行的程序。通过“服务”管理控制台(services.msc)可以配置服务的启动类型,包括自动、手动和禁用。自动启动类型的服务会在系统启动时自动运行。服务通常以系统权限运行,具有更高的权限。

二、Linux操作系统自启动原理

- init系统

-

- 在传统的SysV init系统中,自启动程序由位于“/etc/init.d/”目录下的脚本控制。这些脚本可以通过“update - rc.d”命令来设置启动级别,从而决定在系统启动的哪个阶段运行。例如,设置一个脚本在运行级别3(多用户模式)自动启动。

- systemd

-

- 现在很多Linux发行版使用systemd作为初始化系统。systemd使用单元(unit)文件来配置服务和自启动程序。单元文件通常存放在“/etc/systemd/system/”目录下。例如,创建一个名为“my - service.service”的单元文件,可以配置该服务在系统启动时自动运行。主要配置项包括“[Service]”和“[Install]”部分,其中“[Install]”部分的“WantedBy = multi - user.target”表示在多用户模式下自动启动。

- rc.local文件

-

- 在一些Linux发行版中,“/etc/rc.local”文件(在某些系统中可能是“/etc/rc.d/rc.local”)中的命令会在系统启动的最后阶段执行。用户可以在此文件中添加需要自启动的命令。

三、macOS操作系统自启动原理

- Login Items(登录项)

-

- 用户可以在“系统偏好设置” - > “用户与群组” - > “登录项”中设置在用户登录时自动启动的程序。这些程序会在用户登录macOS时自动运行。

- LaunchAgents和LaunchDaemons

-

- 在macOS中,“/Library/LaunchAgents/”和“/System/Library/LaunchAgents/”目录下的.plist文件用于设置用户登录时自动启动的程序,而“/Library/LaunchDaemons/”和“/System/Library/LaunchDaemons/”目录下的.plist文件用于设置系统级别的自启动程序。这些.plist文件定义了程序的启动参数、运行环境等信息。例如,一个名为“com.example.myapp.plist”的文件可以配置相关应用程序在系统启动时自动运行。

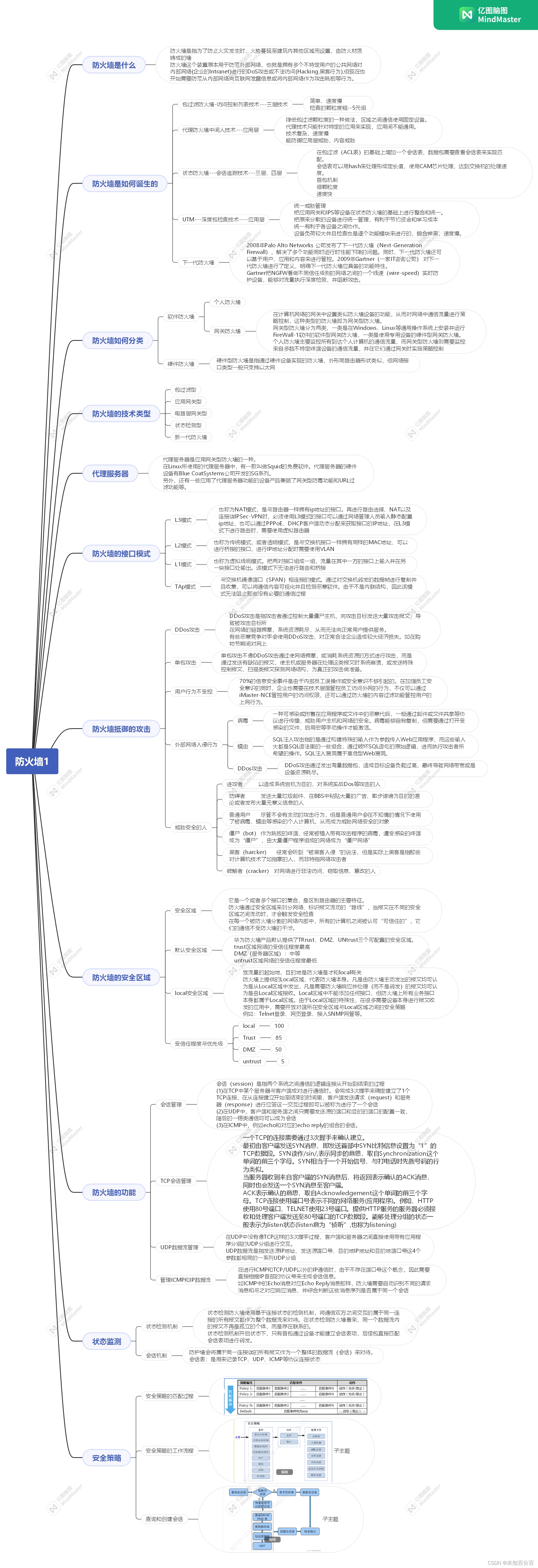

防火墙

注册表

注册表的分支结构

注册表有五个一级分支,下面是这五个分支的名称及作用:

| 名称 | 作用 |

| HKEY_CLASSES_ROOT | 存储Windows可识别的文件类型的详细列表,以及相关联的程序。 |

| HKEY_CURRENT_USER | 存储当前用户设置的信息。 |

| HKEY_LOCAL_MACHINE | 包括安装在计算机上的硬件和软件的信息。 |

| HKEY_USERS | 包含使用计算机的用户的信息。 |

| HKEY_CURRENT_CONFIG | 这个分支包含计算机当前的硬件配置信息。 |

注册表的存储方式

注册表的存储位置随着Windows的版本变化而不同。尤其是Windows NT系列操作系统和Windows 95系列的存储方式有很大区别。注册表被分成多个文件存储,称为Registry Hives,每一个文件被称为一个配置单元。

在早期的Windows 3.x系列中,注册表仅包含一个reg.dat文件,所存放的内容后来演变为HKEY_CLASSES_ROOT分支。

Windows NT家族的配置单元文件:

| 名称 | 注册表分支 | 作用 |

| SYSTEM | HKEY_LOCAL_MACHINE\SYSTEM | 存储计算机硬件和系统的信息 |

| NTUSER.DAT | HKEY_CURRENT_USER | 存储用户参数选择的信息(此文件放置于用户个人目录,和其他注册表文件是分开的) |

| SAM | HKEY_LOCAL_MACHINE\SAM | 用户及密码的数据库 |

| SECURITY | HKEY_LOCAL_MACHINE\SECURITY | 安全性设置信息 |

| SOFTWARE | HKEY_LOCAL_MACHINE\SOFTWARE | 安装的软件信息 |

| DEFAULT | HKEY_USERS\DEFAULT | 缺省启动用户的信息 |

| USERDIFF | HKEY_USERS | 管理员对用户强行进行的设置 |

- 假设Windows安装于C盘,则在Windows XP以前,文件存放于C:\WINNT\SYSTEM32\CONFIG,而XP及以后则存放于C:\WINDOWS\SYSTEM32\CONFIG

Windos95家族的配置文件

| 名称 | 注册表分支 | 作用 |

| CLASSES | HKEY_CLASSES_ROOT | 存储软件组件库有关信息 |

| USER.DAT | HKEY_USERS | 存储用户参数选择的信息 |

| SYSTEM.DAT | HKEY_LOCAL_MACHINE | 系统信息 |

Windows文件夹中有system.dat和user.dat这样两个隐藏文件,其中保存了至关重要的注册表信息。

注册表是Windows程序员建造的一个复杂的信息数据库,它是多层次式的。在不同系统上注册表的基本结构相同。其中的复杂数据会在不同方式上结合,从而产生出一个绝对唯一的注册表。

在WIN95系列(例如Windows XP)操作系统下,

Win95中所有系统注册信息保存在windows目录下的SYSTEM.DAT文件里。所有硬件设置和软件信息也保存在这个文件。它要比NT注册表文件简单的多,因为这里并不需要更多的控制。Win95被设计为一个网络的客户或者单独工作的系统,所以用户控制或者安全级别和NT不一样。这使得Win95注册表工作比NT更容易,所以这个文件也比较小。

Win95用户的注册数据一般被保存在windows目录下的user.dat里。如果你在控制面板|密码|用户配置文件中创建并使用多于一个用户的配置文件,每个用户就会有在\WINDOWS\Profiles\username\USER.DAT下它自己的user.dat文件。在启动时,系统将记录你的登陆,从你目录中的配置文件(USER.DAT信息)将被装入,以用来保持你自己的桌面和图标。

在WIN NT系列操作系统下,

计算机配置和缺省用户设置的注册表数据在Winnt中被保存在下面这五个文件中:

DEFAULT,SAM,SECURITY,SOFTWARE,SYSTEM,NTUSER.DAT。

Winnt和Win95的注册表并不兼容。从Win95向Winnt升级需要你重新安装32位应用程序,重新在桌面上创建图标,并重新建立用户环境。

与INI文件不同的是:

1.注册表采用了二进制形式登录数据;

2.注册表支持子键,各级子关键字都有自己的“键值”;

3.注册表中的键值项可以包含可执行代码,而不是简单的字串;

4.在同一台计算机上,注册表可以存储多个用户的特性。

注册表的特点有:

1.注册表允许对硬件、系统参数、应用程序和设备驱动程序进行跟踪配置,这使得修改某些设置后不用重新启动成为可能。

2.注册表中登录的硬件部分数据可以支持高版本Windows的即插即用特性。当Windows检测到机器上的新设备时,就把有关数据保存到注册表中,另外,还可以避免新设备与原有设备之间的资源冲突。

3.管理人员和用户通过注册表可以在网络上检查系统的配置和设置,使得远程管理得以实现。

注册表的数据结构

注册表的组织方式跟文件目录比较相似,主要分为根键、子键和键值项三部分,与文件目录对应的话就是根目录、子目录和文件。分别介绍一下这三部分:

(1)根键。分为5个,分别为HKEY_CLASSES_ROOT, HKEY_CURRENT_USER,HKEY_LOCAL_MACHINE,HKEY_USERS和HKEY_CURRENT_CONFIG,把它们理解成磁盘的五个分区可以了。

(2)子键。可以有多个子键和键值项,就像一个目录中可以有多个子目录和多个文件一样。

(3)键值项。可以理解为文件,它由三部分组成,分别为 :名称、类型、数据。

注释:

注册表中键相当于文件系统中目录这个概念。根键,对应即根目录。根键,主键(父键),子键,本质都是键。

主键(父键)和子键是一个相对的概念,不是绝对概念,即键A在某一情况时称为子键,另一情况时称为主键,而不是固定什么情况都是称为子键或是父键。例如,键C下一级里有键B,键B下一级里有键A,则键B对键C来说是键C的子键,而键B对键A来说是键A的主键。

注册表的由来

在Windows 3.x操作系统中,注册表是一个极小文件,其文件名为Reg.dat,里面只存放了某些文件类型的

注册表所设定的默认打开方式

应用程序关联,大部分的设置放在Win.ini、System.ini等多个初始化INI文件中。由于这些初始化文件不便于管理和维护,时常出现一些因INI文件遭到破坏而导致系统无法启动的问题。为了使系统运行得更为稳定、健壮,Windows 95/98设计师们借用了Windows NT中的注册表的思想,将注册表引入到Windows 95/98操作系统中,而且将INI文件中的大部分设置也移植到注册表中,因此,注册表在Windows 95/98操作系统的启动、运行过程中起着重要的作用。

作用

注册表是 windows操作系统中的一个核心 数据库,其中存放着各种参数,直接控制着 windows的启动、 硬件 驱动程序的 装载以及一些windows应用程序的运行,从而在整个系统中起着核心作用。这些作用包括了软、硬件的相关配置和状态信息,比如注册表中保存有应用程序和资源管理器外壳的初始条件、首选项和卸载数据等,联网计算机的整个系统的设置和各种许可,文件扩展名与应用程序的关联, 硬件部件的描述、状态和属性,性能记录和其他底层的系统状态信息,以及其他数据等。

具体来说,在启动Windows时,Registry会对照已有硬件配置数据,检测新的硬件信息;系统内核从

Resistry中选取信息,包括要装入什么设备驱动程序,以及依什么次序装入,内核传送回它自身的信息,例如版权号等;同时设备驱动程序也向Registry传送数据,并从Registry接收装入和配置参数,一个好的设备驱动程序会告诉Resistry它在使用什么系统资源,例如硬件中断或DMA通道等,另外,设备驱动程序还要报告所发现的配置数据;为应用程序或硬件的运行提供增加新的配置数据的服务。配合INI文件兼容16位Windows应用程序,当安装—个基于Windows 3.x的应用程序时,应用程序的安装程序Setup像在windows中—样创建它自己的INI文件或在Win.ini和System.ini文件中创建入口;同时windows还提供了大量其他接口,允许用户修改系统配置数据,例如控制面板、设置程序等。

如果注册表受到了破坏,轻则使windOWS的启动过程出现异常,重则可能会导致整个windows系统的完全瘫痪。因此正确地认识、使用,特别是及时备份以及有问题恢复注册表对windows用户来说就显得非常重要。 [2]

注册表的数据结构

注册表由键(或称“项”)、子键(子项)和值项构成。一个键就是分支中的一个文件夹,而子键就是这个文件夹中的子文件夹,子键同样是一个键。一个值项则是一个键的当前定义,由名称、数据类型以及分配的值组成。一个键可以有一个或多个值,每个值的名称各不相同,如果一个值的名称为空,则该值为该键的默认值。

在注册表编辑器(Regedit.exe)中,数据结构显示如下,其中,command键是open键的子键,(默认)表示该值是默认值,值名称为空,其数据类型为REG_SZ,数据值为%systemroot%/system32/NOTEPAD.EXE "%1

数据类型

注册表的数据类型主要有以下四种:

显示类型(在编辑器中) 数据类型 说明

REG_SZ 字符串 文本字符串

REG_MULTI_SZ 多字符串 含有多个文本值的字符串

REG_BINARY 二进制数 二进制值,以十六进制显示。

REG_DWORD 双字 一个32位的二进制值,显示为8位的十六进制值。

相关术语

1、HKEY :“根键”或“主键”,它的图标与 资源管理器中文件夹的图标有点儿相像。 Windows98将注册表分为六个部分,并称之为 HKEY_name,它意味着某一键的句柄。

2、key(键):它包含了附加的文件夹和一个或多个值。

3、subkey(子键):在某一个键(父键)下面出现的键(子键)。

4、branch( 分支):代表一个特定的子键及其所包含的一切。一个分支可以从每个注册表的顶端开始,但通常用以说明一个键和其所有内容。

5、value entry(值项):带有一个名称和一个值的有序值。每个键都可包含任何数量的值项。每个值项均由三部分组成: 名称,数据类型, 数据。

6、 字符串( REG_SZ):顾名思义,一串ASCII码字符。如“Hello World”,是一串文字或词组。在注册表中,字符串值一般用来表示文件的描述、 硬件的标识等。通常它由字母和数字组成。注册表总是在引号内显示 字符串。

7、 二进制(REG_BINARY):如 F03D990000BC ,是没有长度限制的二进制数值,在 注册表编辑器中,二进制数据以十六进制的方式显示出来。

8、双 字(REG_DWORD):从字面上理解应该是Double Word ,双字节值。由1-8个十六进制数据组成,我们可用以十六进制或 十进制的方式来编辑。如 D1234567。

9、 Default( 缺省值):每一个键至少包括一个 值项,称为缺省值(Default),它总是一个 字串

安全见闻5

一、人工智能简介

人工智能(Artificial Intelligence,简称AI)是指让计算机模拟人类智能的技术和科学。它旨在使计算机系统能够执行通常需要人类智能才能完成的任务,如学习、推理、解决问题、理解自然语言、识别图像和语音等。

人工智能的发展可以追溯到上世纪50年代,经过几十年的研究和发展,如今已经在许多领域取得了重大突破和广泛应用。例如:

- 医疗领域:辅助医生进行疾病诊断、医学影像分析、药物研发等。

- 金融领域:风险评估、欺诈检测、智能投资顾问等。

- 交通领域:自动驾驶汽车、交通流量预测和优化等。

- 客户服务:智能聊天机器人可以快速回答客户的问题,提高服务效率。

- 图像识别和语音处理:人脸识别、语音助手等技术已经深入人们的日常生活。

二、人工智能涉及的网络安全问题

数据安全问题:

人工智能系统通常需要大量的数据进行训练。这些数据可能包含敏感信息,如个人身份信息、财务数据等。如果这些数据在收集、存储、传输或使用过程中没有得到妥善保护,就可能被泄露、窃取或滥用。

对抗攻击:

攻击者可能会通过对输入数据进行微小的修改,使得人工智能系统产生错误的输出。例如,在图像识别中,通过在图像上添加一些人眼难以察觉的噪声,可以使人工智能系统错误地识别图像。对抗攻击可能会对安全关键领域的人工智能系统造成严重威胁,如自动驾驶汽车、人脸识别系统等。

模型窃取和知识产权问题:

攻击者可以通过逆向工程等手段窃取人工智能模型的参数和结构,从而复制或改进该模型。这不仅会侵犯知识产权,还可能导致商业机密泄露。

恶意使用:

攻击者可以利用人工智能技术来发动更复杂、更难以检测的网络攻击。例如,使用人工智能生成的恶意软件可以自动适应不同的环境和防御机制,提高攻击的成功率。

人工智能还可以被用于自动化的网络钓鱼、垃圾邮件发送等恶意活动。

三、人工智能学习路径和方法

学习基础知识:

掌握数学基础知识,如线性代数、概率论、统计学等。这些知识对于理解人工智能算法和模型非常重要。

学习编程语言,如Python。Python是人工智能领域最常用的编程语言之一,有丰富的库和工具可供使用。

了解机器学习和深度学习的基本概念,包括监督学习、无监督学习、神经网络等。

在线课程和教材:

利用在线学习平台,如Coursera、Udemy、edX等,参加人工智能相关的课程。这些课程通常由知名大学或专业机构提供,内容丰富,教学质量高。

阅读相关的书籍和博客,如《深度学习》《机器学习实践》等书籍,以及一些知名的人工智能博客,如Medium上的人工智能专栏。

实践项目:

参与开源项目或自己动手实践人工智能项目。可以从一些简单的项目开始,如手写数字识别、图像分类等,逐渐提高难度。

参加人工智能竞赛,如Kaggle上的各种竞赛。这些竞赛可以让你接触到真实的数据集,提高你的实践能力和竞争力。

关注行业动态:

关注人工智能领域的最新研究进展和技术趋势,可以通过阅读学术论文、参加学术会议、关注行业新闻等方式实现。

加入人工智能社区或论坛,与其他学习者和专业人士交流经验、分享知识、解决问题。

总之,学习人工智能需要掌握扎实的基础知识,通过实践项目不断提高自己的能力,并持续关注领域的最新发展。同时,也要关注人工智能带来的网络安全问题,加强安全意识和防范措施。

安全见闻6

潜在安全问题所涉及的领域

无限电安全,协议分析,web渗透,逆向分析

通讯协议涉及的安全问题主要包括以下几个方面:

一、保密性问题

数据泄露风险

许多通讯协议在设计时可能没有充分考虑数据加密,导致在传输过程中数据容易被窃听。例如,未加密的HTTP协议,攻击者可以通过网络监听获取传输中的敏感信息,如用户名、密码、信用卡号等。

加密算法的使用也可能导致保密性不足。一些老旧的加密算法可能存在已知的漏洞,容易被攻击者破解。例如,早期的DES加密算法,其密钥长度较短,容易受到暴力破解攻击。

DES补充:

DES使用56位的密钥和64位的明文块进行加密。DES算法的分组大小是64位,因此,如果需要加密的明文长度不足64位,需要进行填充;如果明文长度超过64位,则需要使用分组模式进行分组加密。

虽然DES算法的分组大小是64位,但是由于DES算法的密钥长度只有56位,因此DES算法存在着弱点,容易受到暴力破解和差分攻击等攻击手段的威胁。因此,在实际应用中,DES算法已经不再被广泛使用,而被更加安全的算法所取代,如AES算法等。

DES的优缺点

优点:

安全性高:DES算法使用密钥进行加密和解密,相同的明文使用不同的密钥加密后得到的密文是不同的。密钥越长,加密的安全性就越高。

算法简单:DES算法的加密和解密过程非简单,基于对称加密,使用相同的key进行加解密。

适用广泛:DES算法是最早也是最广泛使用的加密算法之一,被广泛应用于电子商务、电子邮件、虚拟私人网络等领域,具有广泛的适用性和可移植性。

缺点:

密钥长度较短:DES算法使用56位密钥,虽然在当时足够安全,但在当前计算机的处理能力下,已经不足以保证加密的安全性,易受到暴力破解攻击。

无法抵抗差分密码分析攻击:DES算法无法抵抗差分密码分析攻击,这种攻击可以通过比较相同明文的密文,分析加密算法的行为并推断出密钥。

比较慢:由于DES算法是一种分组密码算法,需要对64位的明文进行加密,加密速度比较慢,不适用于对大量数据进行实时加密和解密。

DES的攻击方法

由于DES从诞生距今已经很多年了,但是仍然有部分老旧的系统会使用DES进行加密。因为其密钥长度较短(仅56位)和已知的弱点,因此容易受到以下攻击。

穷举攻击(Brute-Force Attack):由于DES算法的密钥长度较短,可能受到暴力破解攻击,攻击者可以通过穷举所有可能的密钥来尝试破解密文。尽管DES算法的加密速度比较慢,但现代计算机的计算能力很强,可以在合理时间内进行暴力破解攻击。

差分密码分析攻击(Differential Cryptanalysis Attack):差分密码分析是一种比较高效的攻击方式,可以通过对明文和密文之间的差异进行分析,推导出密钥。对于DES算法,攻击者可以通过分析不同的输入和输出差异,以及密钥可能取值的概率,从而获得密钥。

线性密码分析攻击(Linear Cryptanalysis Attack):线性密码分析是一种比较有效的攻击方式,可以通过线性近似计算找到密钥。对于DES算法,攻击者可以通过构造一些线性逼近,以及计算相应的概率,从而推导出密钥。

工作密钥攻击(Known Plaintext Attack):在工作密钥攻击中,攻击者可以获得一些已知明文和相应的密文,然后利用这些信息来推导出密钥。对于DES算法,攻击者可以通过获得足够的已知明文和密文,来推导出密钥。

生日攻击(Birthday Attack):生日攻击是一种利用概率学的攻击方式,可以在相对较短的时间内找到具有相同散列值的两个不同的输入。对于DES算法,攻击者可以使用生日攻击来找到两个不同的密钥,这些密钥都可以加密相同的明文。

加密通讯协议通常依赖密钥来保证数据的保密性。然而,如果密钥管理不善,如密钥泄露、密钥存储不安全等,就会使通讯的保密性受到严重威胁。

密钥的分发过程也可能存在风险。如果密钥在分发过程中被窃取或篡改,那么后续的通讯将不再安全。

二、完整性问题

数据篡改风险

防止数据篡改需要采用多种安全技术和措施,如数据加密、完整性校验、访问控制、身份认证等,以确保数据在存储、传输和使用过程中的完整性和安全性。

攻击者可以篡改在通讯过程中传输的数据,破坏数据的完整性。例如,在网络购物中,攻击者可以修改订单金额或商品数量等信息,给用户和商家带来损失。

缺乏有效的数据完整性校验机制的通讯协议容易受到此类攻击。一些简单的通讯协议可能只进行基本的错误检测,而没有对数据的完整性进行严格的校验。

重放攻击

重放攻击是指攻击者记录通讯过程中的数据,并在稍后的时间重复发送这些数据,以达到欺骗系统的目的。例如,在身份验证过程中,攻击者可以记录用户的登录请求,然后重复发送该请求,从而冒充合法用户登录系统。

通讯协议如果没有采取有效的防止重放攻击的措施,就容易受到这种攻击的影响。

三、身份验证问题

假冒身份风险

攻击者可以假冒合法用户或设备的身份进行通讯,获取敏感信息或进行非法操作。例如,在网络钓鱼攻击中,攻击者伪装成合法的银行网站,骗取用户的登录信息。

身份验证漏洞

一些通讯协议的身份验证机制可能存在漏洞,被攻击者利用。例如,某些协议可能使用简单的用户名和密码进行身份验证,容易受到暴力破解攻击。

身份验证过程中的中间人攻击也是一个常见的问题。攻击者可以在通讯双方之间插入自己,窃取身份验证信息,然后冒充其中一方与另一方进行通讯。

暴力破解补充:

暴力破解的原理

暴力破解利用计算机程序自动化地生成可能的密码组合,并将其提交到目标系统进行验证。

这种攻击方法基于以下几个假设:

密码是由字符集合组成的:密码通常由字母、数字和符号组成,因此暴力破解程序将根据这些字符集合生成所有可能的密码组合。

密码长度是有限的:由于密码长度有限,暴力破解程序可以尝试所有可能的密码组合,直到找到正确的密码为止。

密码是可预测的:在某些情况下,密码可能是根据常见的模式或规律生成的,因此暴力破解程序可以利用这些规律来更快地破解密码。

暴力破解攻击的类型

每次暴力破解攻击都会使用不同的方法来窃取您的敏感数据。您可能会遇到以下任何一种常见的暴力破解方法:

简单的暴力破解攻击

字典式攻击

混合暴力破解攻击

反向暴力破解攻击

撞库攻击

简单的暴力破解攻击:黑客试图在完全不借助软件工具或其他手段的情况下,从逻辑上猜测您的凭据。这类攻击可以破解极其简单的密码和 PIN 码。例如,设置为“guest12345”的密码。

字典式攻击:在标准攻击中,黑客会选择一个目标,并针对该用户名运行可能的密码。这些方法被称为字典式攻击。字典式攻击是最基本的暴力破解攻击方法。虽然这类攻击本身不一定是暴力破解攻击,但通常被用作破解密码的一个重要手段。一些黑客会整个运行未经删减的词典,并在单词中增加特殊字符和数字,或者使用特殊的单词词典,但这种类型的顺序攻击非常繁琐。

混合暴力破解攻击:黑客将外部手段与自己合乎逻辑的猜测相结合,试图入侵目标账户。混合攻击通常是将字典式攻击和暴力破解攻击结合起来。这类攻击被用于破解由常见单词与随机字符组合而成的密码。像 NewYork1993 或 Spike1234 这样的密码就属于这种性质的暴力破解攻击。

反向暴力破解攻击:顾名思义,反向暴力破解攻击将攻击策略反向执行,从已知密码开始。然后,黑客会搜索数百万个用户名,直至找到匹配的那一个。使用这种手段的很多犯罪分子都是从因数据泄露而被公布到网上的密码开始的。

撞库攻击:如果黑客知道了一个网站的用户名和密码组合,他们也会用这个组合在很多其他网站上尝试。很多用户习惯在很多不同的网站上重复使用相同的登录信息,因而容易沦为这种攻击的专属目标。

如何防止暴力破解

使用高级用户名和密码。为了有效抵御攻击,应使用比 admin 和 password1234 强度更高的凭据来保护自己。这种组合的强度越高,破解难度就越大。

删除任何闲置不用的高权限账户。这些账户在网络上相当于锁很容易撬开的大门。账户不维护就会形成漏洞,将您置于风险之中。应尽快删除这些账户。

四、可用性问题

拒绝服务攻击

攻击者可以通过发送大量的无效请求或恶意数据包,使通讯系统陷入瘫痪,无法为合法用户提供服务。例如,分布式拒绝服务攻击(DDoS)可以利用大量的僵尸主机向目标服务器发送海量的数据包,耗尽服务器的资源,导致服务不可用。

一些通讯协议可能对这种攻击缺乏有效的防范措施,容易受到影响。

补充:

DDoS攻击又叫“分布式拒绝服务”(Distributed DenialofService)攻击,它是一种通过控制大量计算机、物联网终端或网络僵尸(Zombie)来向目标网站发送大量请求,从而耗尽其服务器资源,导致正常用户无法访问服务的攻击方式。攻击者利用这些受控计算机、物联网终端形成一个庞大的“僵尸网络”,并向目标网站发送大量请求,如TCP/UDP连接请求、HTTP GET请求等,使目标服务器因处理这些请求而资源耗尽,无法正常为合法用户提供服务。

DDoS攻击的前身是DoS拒绝服务攻击(Denial of service),它是以单机的形式来发起的,目的也是消耗服务器的资源,导致其不能提供正常的服务。

三次握手的具体过程:

第一次握手SYN(Synchronize Sequence Numbers同步序列编号(包)):客户端发送一个带有SYN(同步)标志的数据包给服务器,请求与服务器建立连接。SYN包本身不携带任何应用层数据,其主要目的是建立连接。SYN标志用于同步客户端和服务器的序列号,以确保数据包的顺序正确。

第二次握手SYN-ACK(Synchronize Acknowledgment Packet同步确认包):服务器收到客户端的SYN请求后,会发送一个带有SYN(同步)和ACK(确认)标志的数据包给客户端,表示同意建立连接,并等待客户端的确认。。SYN-ACK数据包中的SYN标志用于同步服务器和客户端的序列号,ACK标志用于确认收到客户端的SYN请求。

第三次握手ACK(即确认字符(Acknowledge character)包):客户端收到服务器的SYN-ACK数据包后,会发送一个带有ACK(确认)标志的数据包给服务器,确认收到服务器的SYN-ACK数据包。服务器收到ACK数据包后,会将连接状态设置为已建立。

DDoS分布式拒绝服务攻击就是利用“僵尸网络”对三次握手过程中第一次握手(SYN)和第二次握手(SYN-ACK)步骤来发起攻击。以下是两种常见的攻击方法,分别是SYN Flood攻击和ACK Flood:

SYN Flood攻击:攻击者发送大量SYN请求,但不进行后续的第二次握手(SYN-ACK)和第三次握手(ACK)。这导致服务器资源被大量消耗,因为服务器会为每个SYN请求保留资源,等待确认。当大量的SYN请求堆积在服务器上,服务器的处理能力将被严重削弱,无法处理正常的请求。

ACK Flood攻击:攻击者发送大量ACK请求,但不进行第一次握手(SYN)。这使得服务器在收到ACK请求时,无法找到匹配的SYN请求,从而消耗服务器的处理资源。服务器在收到大量无用的ACK数据包时,无法正常响应其他请求。

防治DDoS攻击建议

1. 增强服务器带宽和硬件性能

DDoS攻击通常通过大量请求拥塞服务器带宽或资源,增强服务器的处理能力,比如升级网络带宽、增加服务器资源,如CPU、内存等。这样可以减少影响。就好比扩大餐厅面积,增加服务员和收银员可以为更多的客人请求提供服务。

2. 使用内容分发网络(CDN)

CDN能将网站内容分发到多个服务器上,通过CDN提供商,将网站内容部署到全球各地的服务器上。分散攻击流量。还是拿餐厅的例子来举例:可以大量的开分店、连锁店,把不同来源的顾客分散到遍布各地的分店和连锁店。

3. 配置防火墙和入侵检测系统(IDS/IPS)

防火墙能过滤恶意流量,IDS/IPS能检测并阻止异常流量。选择高效的防火墙和入侵检测系统,配置规则以应对DDoS攻击。就好比在餐厅设置保安人员工,并让其识别非正常顾客,把识别为恶意占位的人员直接拦在餐厅外,不让其入内消耗有限的服务人员精力。

4. 启用流量清洗服务

流量清洗服务能识别并过滤掉DDoS攻击流量,只让正常流量通过。与专业的网络安全服务提供商合作,使用其流量清洗服务。就好比启用会员系统,提前识别注册人员是否有恶意的占位份子,以后餐厅只为注册为会员的正常顾客提供服务。

5. 域名系统保护(DNS保护)

DDoS攻击有时针对DNS服务器,导致网站无法访问。使用高防护的DNS服务,或配置多个DNS服务器,实现负载均衡和容错。就好比餐厅设立食客中转站,产生大量排队的时候可以先把部分顾客转移到中转站分流,避免餐厅产品排队拥堵,影响正常服务。

6. 定期进行安全审计和渗透测试

及时发现和修复安全漏洞,减少被攻击的风险。聘请专业的安全团队进行安全审计和渗透测试,并根据建议进行改进。好比经常找大量的人员对餐厅进行服务的压力测试,及时发现潜在的服务漏洞,不给恶意人员钻空子的机会。

7. 建立应急响应计划

在遭受攻击时,能快速、有效地应对,减少损失。制定详细的应急响应计划,包括攻击识别、通知相关人员、启动防护措施等。好比餐厅针对恶意排除建立响应计划,一旦发生就可以启动应急计划,该报警的报警,该分流的分流等等。

协议漏洞导致的可用性问题

一些通讯协议的设计缺陷可能导致系统在特定情况下出现故障,影响可用性。例如,协议中的死锁问题、资源泄漏问题等都可能导致系统无法正常运行。

五、协议实现问题

编程错误

通讯协议的实现过程中可能存在编程错误,导致安全漏洞。例如,缓冲区溢出漏洞、内存泄漏等问题都可能被攻击者利用,从而破坏系统的安全性。

开发人员在实现通讯协议时,需要严格遵循安全编程规范,进行充分的测试和代码审查,以减少此类漏洞的出现。

第三方库和组件的安全问题

许多通讯协议的实现依赖于第三方库和组件。如果这些第三方库和组件存在安全漏洞,就会影响到通讯协议的安全性。

开发人员需要对使用的第三方库和组件进行严格的安全评估,及时更新和修复发现的安全问题。

六、协议设计缺陷

缺乏安全考虑的设计

有些通讯协议在设计之初可能没有充分考虑安全因素,导致存在先天的安全漏洞。例如,某些协议可能没有对数据的长度、类型等进行严格的限制,使得攻击者可以利用这些漏洞进行缓冲区溢出攻击等。

协议的设计过于复杂,增加了出现安全漏洞的可能性。复杂的协议往往难以理解和实现,容易出现错误和漏洞。

协议兼容性问题

通讯协议在进行升级时,可能会引入新的安全问题。例如,新的功能可能会带来新的攻击面,或者旧版本的协议与新版本的协议之间的兼容性问题可能导致安全漏洞。

在进行协议升级时,需要进行充分的安全评估和测试,确保新的协议不会引入新的安全风险。

七、移动通讯协议安全问题

无线网络的特殊性

移动通讯通常通过无线网络进行,这使得通讯更容易受到窃听、干扰和攻击。无线网络的信号可以在一定范围内被接收,攻击者可以通过监听无线信号获取通讯内容。

移动设备的移动性也增加了安全管理的难度,例如设备可能会连接到不可信的无线网络,或者在不同的网络环境之间切换。

移动应用的安全风险

移动应用通常使用特定的通讯协议与服务器进行通信。如果这些应用的开发过程中没有充分考虑安全问题,可能会导致通讯协议被滥用或攻击。例如,应用可能会泄露用户的敏感信息,或者被恶意软件利用进行攻击。

移动应用的更新和管理也可能存在安全问题。如果应用的更新过程不安全,可能会被攻击者篡改,从而安装恶意软件。

八、物联网通讯协议安全问题

大量设备的管理难题

物联网中通常包含大量的设备,这些设备的管理和安全更新是一个巨大的挑战。如果其中一个设备被攻击,可能会影响到整个物联网系统的安全。

许多物联网设备的计算能力和存储资源有限,难以实现复杂的安全机制。

异构性带来的安全问题

物联网中的设备可能使用不同的通讯协议和技术,这增加了安全管理的复杂性。不同的协议可能存在不同的安全漏洞,需要采取不同的安全措施。

物联网中的设备可能来自不同的厂商,这些厂商的安全标准和实践可能不同,也会增加安全风险。

九、工业控制系统通讯协议安全问题

实时性要求与安全的冲突

工业控制系统通常对实时性要求很高,这可能与安全机制的实施产生冲突。例如,一些安全措施可能会导致通讯延迟,影响系统的实时性能。

在保障工业控制系统的安全时,需要平衡实时性和安全性的要求。

与传统IT系统的融合带来的风险

随着工业互联网的发展,工业控制系统越来越多地与传统的IT系统进行融合。这使得工业控制系统面临来自传统IT系统的安全威胁,如病毒、恶意软件等。

工业控制系统的安全防护需要考虑与传统IT系统的集成,采取相应的安全措施。

安全见闻7

《网络安全热门证书介绍及备考指南》

一、OSCP(Offensive Security Certified Professional)

(一)证书介绍

OSCP是Offensive Security提供的渗透测试认证,被广泛认为是业内最具实践性和挑战性的认证之一。该证书强调实际操作能力,要求考生在规定时间内完成一系列渗透测试任务,以证明其具备真实的渗透测试技能。

(二)考点

信息收集:包括网络侦察、端口扫描、服务识别等。

漏洞发现:常见漏洞如SQL注入、缓冲区溢出、文件上传漏洞等。

漏洞利用:掌握各种漏洞的利用方法,获取系统权限。

后渗透测试:包括权限提升、横向移动、数据窃取等。

(三)练习方法

学习基础知识:掌握网络、操作系统、数据库等基础知识,了解常见漏洞类型和利用方法。

搭建实验环境:使用虚拟机搭建各种渗透测试环境,进行实践操作。

参加培训课程:Offensive Security提供官方培训课程,也有一些第三方培训机构提供相关课程。

练习靶场:利用在线渗透测试靶场,如Hack The Box、VulnHub等进行练习。

二、OSep(Offensive Security Exploit Developer)

(一)证书介绍

OSep专注于漏洞利用开发,旨在培养专业的漏洞挖掘和利用开发人员。该证书要求考生具备深入的底层知识和高级编程技能,能够独立发现和利用软件中的安全漏洞。

(二)考点

逆向工程:掌握反汇编、调试等技术,分析软件的内部结构。

漏洞挖掘:使用静态分析和动态分析方法,发现软件中的安全漏洞。

漏洞利用开发:编写漏洞利用代码,实现对目标系统的控制。

高级编程:熟悉C、C++、Python等编程语言,能够进行底层编程。

(三)练习方法

学习逆向工程知识:阅读相关书籍和教程,掌握逆向工程的基本技术。

实践漏洞挖掘:使用漏洞挖掘工具,如Fuzzing工具等,进行漏洞挖掘实践。

开发漏洞利用代码:根据挖掘到的漏洞,编写相应的利用代码。

参加CTF比赛:通过参加CTF比赛,提高自己的漏洞利用开发能力。

(四)价格

OSep认证的价格相对较高,通常在数1699美元左右。具体价格可咨询Offensive Security官方网站。

三、CISSP(Certified Information Systems Security Professional)

(一)证书介绍

CISSP是国际上广泛认可的信息安全专业认证,由(ISC)²组织颁发。该证书涵盖了信息安全的各个领域,包括安全管理、访问控制、密码学、网络安全等,适合信息安全管理人员和专业人士。

(二)考点

安全管理:包括安全策略、风险管理、合规性等。

访问控制:身份认证、授权、访问控制模型等。

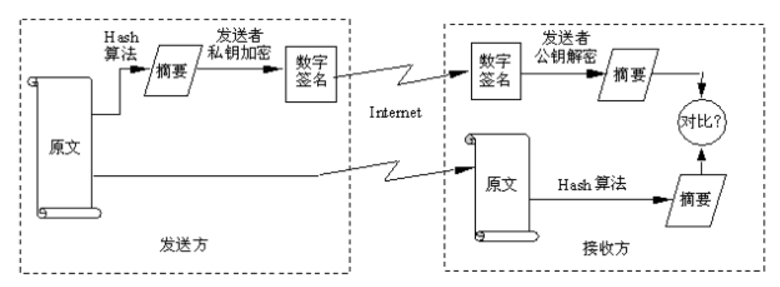

密码学:加密算法、密钥管理、数字签名等。

网络安全:网络架构、防火墙、入侵检测等。

软件开发安全:安全开发生命周期、代码审查等。

(三)练习方法

学习官方教材:阅读CISSP官方教材,掌握各个领域的知识。

参加培训课程:有很多培训机构提供CISSP培训课程,可以帮助考生系统地学习和复习。

做练习题:通过做练习题,加深对知识点的理解和掌握。

参加学习小组:与其他考生一起学习和交流,分享经验和心得。

(四)价格

CISSP认证的考试费用为749美元。培训课程费用因机构而异。

《硬件设备网络安全问题与潜在漏洞分析及渗透测试应用》

在当今数字化时代,硬件设备作为网络系统的重要组成部分,其安全性直接关系到整个网络的稳定与安全。随着网络攻击手段的不断演进,硬件设备面临着越来越多的网络安全问题和潜在漏洞。渗透测试作为一种主动的安全评估方法,可以有效地发现硬件设备中的安全漏洞,为提升硬件设备的安全性提供有力支持。

一、硬件设备的网络安全问题点

(一)物理安全问题

设备被盗或损坏

渗透测试视角:攻击者可能会物理接近硬件设备,尝试窃取设备或破坏其物理结构。例如,通过撬锁、伪装成维修人员等方式进入设备存放区域,盗取存储有敏感信息的硬盘或其他组件。

防范措施:加强设备存放区域的物理安全防护,如安装监控摄像头、门禁系统、报警装置等。对重要设备进行加密存储,防止数据被轻易读取。

环境因素

渗透测试视角:极端的温度、湿度或灰尘等环境因素可能导致硬件设备出现故障,为攻击者提供可乘之机。例如,高温可能使设备性能下降,增加被攻击的风险;潮湿环境可能导致电路短路,使设备更容易被入侵。

防范措施:确保设备运行环境符合标准要求,安装温度、湿度控制设备,定期对设备进行清洁和维护。

电磁干扰

渗透测试视角:攻击者可以利用电磁干扰设备干扰硬件设备的正常运行,导致数据传输错误或设备故障。例如,通过发射特定频率的电磁信号,干扰无线通信设备的信号接收。

防范措施:对重要设备进行电磁屏蔽,使用抗干扰的通信线路和设备。

(二)供应链安全问题

假冒伪劣产品

渗透测试视角:攻击者可能会在供应链中混入假冒伪劣的硬件设备,这些设备可能存在安全漏洞,或者被植入恶意软件。例如,假冒的网络设备可能会被配置为向攻击者发送敏感信息,或者允许攻击者远程控制设备。

防范措施:建立严格的供应链管理体系,对供应商进行严格的审核和认证。对采购的硬件设备进行安全检测,如检查设备的序列号、固件版本等,确保设备的真实性和安全性。

恶意软件植入

渗透测试视角:攻击者可能在硬件设备的生产、运输或存储过程中植入恶意软件,如固件后门、恶意芯片等。这些恶意软件可以在设备投入使用后被激活,对网络进行攻击。

防范措施:对硬件设备进行安全检测,包括固件分析、恶意软件扫描等。使用可信的供应链渠道,确保设备在整个供应链过程中的安全性。

供应链中断

渗透测试视角:供应链中断可能会导致硬件设备无法及时供应,企业可能会被迫使用未经充分测试的替代设备,增加了安全风险。此外,攻击者也可能会利用供应链中断制造混乱,趁机发动攻击。

防范措施:建立多元化的供应链渠道,确保在供应链中断时能够及时获得替代设备。制定应急预案,应对供应链中断可能带来的安全问题。

(三)设备漏洞问题

操作系统漏洞

渗透测试视角:硬件设备上的操作系统可能存在各种漏洞,如缓冲区溢出、权限提升等。攻击者可以利用这些漏洞获取设备的控制权,或者窃取敏感信息。例如,通过发送精心构造的数据包,触发操作系统的缓冲区溢出漏洞,从而执行恶意代码。

防范措施:及时更新操作系统补丁,关闭不必要的服务和端口。对设备进行安全配置,限制用户权限,防止未经授权的访问。

固件漏洞

渗透测试视角:硬件设备的固件也可能存在漏洞,攻击者可以通过固件升级或恶意软件植入等方式利用这些漏洞。例如,攻击者可以利用固件漏洞获取设备的管理员权限,或者篡改设备的配置。

防范措施:定期检查设备固件版本,及时更新固件补丁。对固件进行安全审计,确保固件的完整性和安全性。

硬件设计漏洞

渗透测试视角:硬件设备的设计可能存在漏洞,如硬件后门、侧信道攻击等。攻击者可以利用这些漏洞获取设备的敏感信息,或者控制设备。例如,通过分析设备的电磁辐射或功耗变化,获取设备处理的敏感数据。

防范措施:在设备采购过程中,选择经过安全认证的产品。对设备进行安全评估,检测是否存在硬件设计漏洞。采用加密技术和安全隔离措施,保护敏感信息。

(四)网络连接问题

网络攻击

渗透测试视角:硬件设备连接到网络后,可能会受到各种网络攻击,如DDoS攻击、SQL注入、跨站脚本攻击等。攻击者可以利用这些攻击手段破坏设备的正常运行,或者窃取敏感信息。例如,通过发送大量的请求,使设备无法正常响应,从而实现DDoS攻击。

防范措施:加强网络安全防护,如安装入侵检测系统、防火墙等。对设备进行网络访问控制,限制来自外部网络的访问。定期进行安全漏洞扫描,及时发现和修复网络安全漏洞。

无线连接安全问题

渗透测试视角:无线连接的硬件设备可能会受到无线攻击,如Wi-Fi密码破解、蓝牙攻击等。攻击者可以利用这些攻击手段获取设备的控制权,或者窃取敏感信息。例如,通过破解Wi-Fi密码,接入无线网络,进而攻击连接到该网络的硬件设备。

防范措施:对无线连接进行加密,如使用WPA2加密协议。定期更换无线密码,限制无线设备的连接数量。对无线设备进行安全配置,关闭不必要的服务和功能。

网络隔离问题

渗透测试视角:如果硬件设备没有进行有效的网络隔离,可能会导致不同网络之间的安全问题相互影响。例如,一个受感染的设备可能会通过网络传播恶意软件,影响其他设备的安全。

防范措施:对不同的网络进行隔离,使用防火墙、虚拟局域网等技术实现网络隔离。对跨网络的数据传输进行严格的控制和审查,防止恶意软件的传播。

二、硬件设备的潜在漏洞及渗透测试方法

(一)处理器漏洞

幽灵(Spectre)和熔断(Meltdown)漏洞

渗透测试方法:可以使用专门的漏洞检测工具,如Spectre Checker,对处理器进行检测。也可以通过分析处理器的性能指标,如CPU使用率、内存访问时间等,判断是否存在漏洞。

利用场景:攻击者可以利用这些漏洞获取处理器中的敏感信息,如密码、密钥等。例如,通过构造特定的代码序列,诱导处理器执行错误的预测执行,从而读取内核内存中的敏感数据。

防范措施:及时更新处理器的微代码和操作系统补丁,关闭预测执行功能(在某些情况下可能会影响性能)。使用内存隔离技术,防止内核内存被用户空间程序访问。

侧信道攻击漏洞

渗透测试方法:侧信道攻击通常需要对目标设备进行长时间的观察和分析,因此渗透测试人员可以使用专门的侧信道攻击工具,如电磁辐射分析仪、功耗分析仪等,对设备进行监测。也可以通过软件模拟的方式,分析设备的运行状态,判断是否存在侧信道攻击漏洞。

利用场景:攻击者可以通过分析设备的电磁辐射、功耗变化等侧信道信息,获取设备处理的敏感数据。例如,通过分析密码加密过程中的功耗变化,推断出密码的部分信息。

防范措施:采用电磁屏蔽技术,减少设备的电磁辐射。使用随机化技术,如随机化密码加密过程中的时间和功耗,防止侧信道攻击。

(二)存储设备漏洞

固态硬盘(SSD)漏洞

渗透测试方法:可以使用SSD漏洞检测工具,如SSD Secure Erase Tool,对SSD进行检测。也可以通过分析SSD的固件版本和功能,判断是否存在漏洞。

利用场景:攻击者可以利用SSD的固件漏洞获取存储在SSD中的数据。例如,通过修改SSD的固件,使SSD在特定条件下泄露数据。

防范措施:及时更新SSD的固件补丁,使用加密技术保护存储在SSD中的数据。对重要数据进行备份,防止数据丢失。

内存漏洞

渗透测试方法:可以使用内存漏洞检测工具,如Memtest86,对内存进行检测。也可以通过分析程序的内存访问模式,判断是否存在内存漏洞。

利用场景:内存可能存在缓冲区溢出、内存泄漏等漏洞,攻击者可以利用这些漏洞获取内存中的敏感信息。例如,通过发送精心构造的数据包,触发程序的缓冲区溢出漏洞,从而执行恶意代码。

防范措施:及时更新软件补丁,修复内存漏洞。对程序进行安全审计,确保程序的内存访问安全。使用内存隔离技术,防止不同程序之间的内存访问冲突。

(三)网络设备漏洞

路由器漏洞

渗透测试方法:可以使用路由器漏洞扫描工具,如Router Scan,对路由器进行检测。也可以通过分析路由器的配置文件和固件版本,判断是否存在漏洞。

利用场景:路由器可能存在漏洞,如默认密码、远程代码执行漏洞等,攻击者可以利用这些漏洞控制路由器,进而对网络进行攻击。例如,通过利用路由器的远程代码执行漏洞,在路由器上安装恶意软件,实现对网络流量的监控和篡改。

防范措施:及时更新路由器的固件补丁,修改默认密码。对路由器进行安全配置,关闭不必要的服务和端口。使用网络访问控制技术,限制对路由器的访问。

交换机漏洞

渗透测试方法:可以使用交换机漏洞扫描工具,如Switch Scanner,对交换机进行检测。也可以通过分析交换机的配置文件和固件版本,判断是否存在漏洞。

利用场景:交换机可能存在漏洞,如VLAN跳跃漏洞、MAC地址欺骗漏洞等,攻击者可以利用这些漏洞获取网络中的敏感信息。例如,通过利用VLAN跳跃漏洞,跨越不同的VLAN,获取其他VLAN中的敏感数据。

防范措施:及时更新交换机的固件补丁,对交换机进行安全配置,关闭不必要的服务和功能。使用VLAN隔离技术,防止不同VLAN之间的通信。

(四)物联网设备漏洞

物联网设备安全问题日益突出,由于物联网设备通常具有较低的计算能力和存储容量,因此它们更容易受到攻击。

渗透测试方法:可以使用物联网设备漏洞扫描工具,如IoT Inspector,对物联网设备进行检测。也可以通过分析物联网设备的通信协议和固件版本,判断是否存在漏洞。

利用场景:物联网设备可能存在漏洞,如默认密码、弱加密算法、远程代码执行漏洞等,攻击者可以利用这些漏洞控制物联网设备,进而对网络进行攻击。例如,通过利用物联网设备的远程代码执行漏洞,在物联网设备上安装恶意软件,实现对物联网网络的控制。

防范措施:加强物联网设备的安全管理,如定期更新设备固件、修改默认密码、使用强加密算法等。对物联网设备进行安全认证,确保设备的安全性。使用物联网安全网关,对物联网设备的通信进行监控和过滤。

三、渗透测试在硬件设备安全评估中的应用

(一)渗透测试的流程

信息收集:收集目标硬件设备的相关信息,包括设备型号、固件版本、网络配置等。

漏洞扫描:使用漏洞扫描工具对硬件设备进行扫描,发现潜在的安全漏洞。

漏洞利用:根据发现的漏洞,尝试利用漏洞获取设备的控制权或敏感信息。

后渗透测试:在成功获取设备控制权后,进行后渗透测试,如权限提升、横向移动、数据窃取等。

报告生成:将渗透测试的结果整理成报告,包括发现的漏洞、利用方法、风险评估等。

(二)渗透测试的注意事项

合法合规:渗透测试必须在合法合规的前提下进行,获得相关授权后方可进行测试。

风险控制:在进行渗透测试时,要注意控制测试的风险,避免对目标设备造成不必要的损害。

保密原则:渗透测试人员要遵守保密原则,对测试过程中获取的敏感信息进行严格保密。

四、结论

硬件设备的网络安全问题和潜在漏洞是一个复杂的问题,需要从多个方面进行防护。渗透测试作为一种主动的安全评估方法,可以有效地发现硬件设备中的安全漏洞,为提升硬件设备的安全性提供有力支持。在进行硬件设备的安全评估时,应结合渗透测试技能,全面分析硬件设备的网络安全问题和潜在漏洞,采取有效的防护措施,确保硬件设备的安全运行。同时,企业和个人也应加强对硬件设备网络安全的意识,定期进行安全评估和漏洞修复,保障网络安全。

硬件设备发现漏洞的本质,就是使用相关的一些扫描器,进行数据特征比对,发包,查看传送回来的包存不存在漏洞特征。

安全见闻8

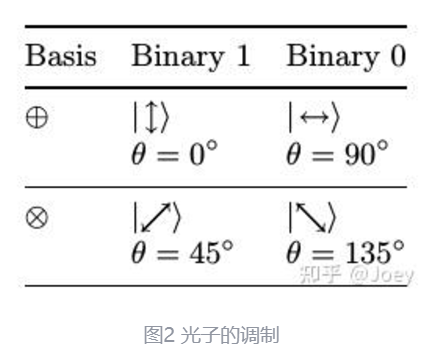

量子计算

一、学习方向

量子物理学基础

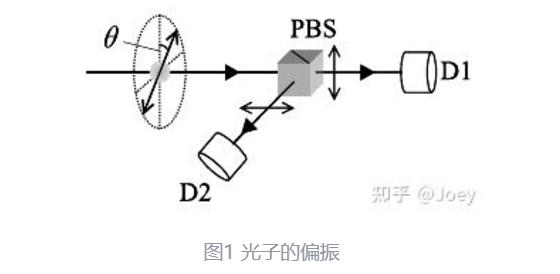

了解量子力学的基本原理,如量子态、叠加态、纠缠态等概念,这是理解量子计算的基础。

学习量子力学的数学表达,包括波函数、算符等,以便更好地分析量子计算系统的特性。

量子计算原理与技术

掌握量子比特、量子门、量子电路等量子计算的核心概念。

研究不同的量子计算模型,如量子线路模型、绝热量子计算等。

了解量子算法,特别是对传统密码学构成威胁的算法,如Shor算法。

传统网络安全知识

巩固传统加密算法、哈希函数、数字签名等网络安全技术。

熟悉网络安全架构、访问控制、漏洞管理等方面的知识,以便对比量子计算对传统安全的影响。

量子密码学

学习量子密钥分发(QKD)的原理和技术,掌握其优势和局限性。

研究抗量子密码算法,如基于格的密码、基于哈希的密码等。

量子计算安全政策与法规

了解国内外关于量子计算安全的政策法规,以及行业标准的发展动态。

关注量子计算安全领域的伦理和法律问题。

二、漏洞风险

加密算法被破解风险

传统对称加密算法(如RSA、ECC)可能被量子计算机上的Shor算法快速破解。

哈希函数可能受到量子计算的攻击,导致碰撞攻击更容易实施。

“现在收集,以后解密”风险

攻击者可能在当前收集加密数据,等到量子计算技术成熟后进行解密。

区块链安全风险

量子计算可能破解区块链用户的私钥,威胁加密货币的安全。

量子密钥分发风险

量子信道可能受到干扰,影响密钥的生成和传输。

设备和系统存在安全漏洞风险

量子计算系统自身存在安全漏洞,可能被攻击者利用。

量子计算系统存在错误和噪声问题,可能被攻击者利用来破坏计算过程或获取敏感信息。

供应链安全风险

硬件设备或软件可能被植入恶意代码。

三、测试方法

加密算法测试

使用量子计算机模拟器或量子硬件,尝试运行Shor算法对传统加密算法进行破解。

分析不同加密算法在量子计算环境下的安全性,评估其被破解的难度和时间。

“现在收集,以后解密”测试

模拟攻击者收集加密数据的场景,分析在未来量子计算技术发展后,这些数据被解密的可能性。

研究数据存储和保护策略,以降低“现在收集,以后解密”的风险。

区块链安全测试

分析量子计算对区块链的影响,特别是对私钥安全性的威胁。

测试抗量子密码算法在区块链中的应用效果。

量子密钥分发测试

对量子信道进行干扰测试,评估其对密钥分发的影响。

检查量子设备和系统的安全性,包括硬件漏洞、软件漏洞等。

量子计算系统自身测试

进行错误注入测试,观察量子计算系统在错误和噪声环境下的性能和安全性。

审查量子计算系统的供应链,确保硬件设备和软件的安全性。

总之,量子计算安全是一个复杂的领域,需要综合运用物理学、计算机科学、密码学等多学科知识进行学习和研究。通过了解漏洞风险并采用适当的测试方法,可以更好地保障量子计算系统的安全。

信息收集阶段:

目标背景调研:了解目标量子系统所属的机构,其在量子研究或应用中的角色,相关的项目信息等。例如,确定该量子系统是用于科研实验、量子通信网络建设,还是量子计算服务等,以便更好地理解其潜在的价值和可能存在的安全重点。

技术架构分析:研究目标量子系统的技术架构,包括所使用的量子设备类型(如量子计算机的型号、量子通信设备的技术标准等)、系统的拓扑结构、与传统网络的连接方式等。这可以通过查阅相关的技术文档、学术论文,或者与熟悉该系统的人员进行交流来获取信息。

公开信息搜集:利用互联网搜索引擎、学术数据库、专业论坛等渠道,收集与目标量子系统相关的公开信息。可能包括系统的开发者或供应商发布的技术资料、研究团队的学术报告、相关的新闻报道等。这些信息可以帮助渗透测试人员了解系统的基本特性、已公开的漏洞或安全事件,以及可能存在的安全隐患。

威胁建模阶段:

识别潜在威胁源:分析可能对量子系统构成威胁的主体,包括外部的黑客组织、竞争对手、恶意研究人员等,以及内部的系统管理员、研发人员等可能存在的误操作或恶意行为。同时,考虑量子计算技术本身可能带来的新的威胁,如量子算法对传统加密的挑战。

确定攻击路径:根据收集到的信息和对威胁源的分析,确定可能的攻击路径。例如,对于量子通信系统,攻击路径可能包括对量子信道的干扰、对通信设备的物理攻击或软件漏洞利用;对于量子计算系统,可能的攻击路径包括对量子算法的攻击、对控制系统的入侵等。

评估影响程度:对每种可能的攻击路径进行影响评估,确定如果攻击成功,可能对目标量子系统造成的影响,如数据泄露、系统瘫痪、量子密钥被破解等。这将有助于确定渗透测试的重点和优先级。

漏洞分析阶段:

设备漏洞扫描:使用专业的漏洞扫描工具,对量子系统中的硬件设备进行扫描,查找可能存在的安全漏洞。例如,检查量子计算机的控制系统、量子通信设备的接口等是否存在已知的漏洞或配置不当的问题。

软件漏洞检测:对于量子系统中运行的软件,包括操作系统、控制软件、通信协议等,进行漏洞检测。可以使用静态代码分析工具、动态漏洞扫描工具等,查找可能存在的代码漏洞、缓冲区溢出、权限管理不当等问题。

量子算法分析:针对量子系统所使用的量子算法,分析其安全性。例如,对于量子密钥分发算法,检查其是否存在被窃听或破解的风险;对于量子计算算法,研究是否存在可能被利用来攻击系统的漏洞。

渗透攻击阶段:

漏洞利用尝试:根据发现的漏洞,尝试利用漏洞获取对量子系统的访问权限。例如,如果发现了一个远程代码执行漏洞,尝试通过发送精心构造的数据包来执行恶意代码,获取系统的控制权。

量子信道干扰:对于量子通信系统,尝试通过干扰量子信道来影响通信的安全性。这可能包括使用强磁场、强光等方式干扰量子态的传输,或者尝试窃听量子信道中的信息。

社会工程学攻击:利用社会工程学方法,尝试获取量子系统相关人员的信任,获取敏感信息或访问权限。例如,通过发送钓鱼邮件、伪装成技术支持人员等方式,诱使目标人员透露账号密码、系统配置等信息。

后渗透攻击阶段:

内部网络探测:在成功获取量子系统的访问权限后,进一步探测系统内部的网络结构,了解系统中其他设备的连接情况和访问权限,以便发现更多的潜在目标。

数据窃取与分析:尝试窃取量子系统中的敏感数据,如量子密钥、实验数据、用户信息等,并对窃取的数据进行分析,以获取更多的信息和潜在的漏洞。

权限提升与持久化:尝试提升自己在量子系统中的权限,以便获取更高的访问级别和更多的操作权限。同时,采取措施使自己的访问权限持久化,以便在后续的测试中能够继续访问系统。

报告阶段:

结果整理与分析:将渗透测试过程中发现的漏洞、攻击路径、获取的信息等进行整理和分析,总结出量子系统存在的安全问题和潜在的风险。

报告撰写:编写详细的渗透测试报告,报告中应包括测试的目标、范围、方法、过程、发现的问题、风险评估以及建议的修复措施等。报告应具有清晰的结构和准确的表述,以便目标机构的管理人员和技术人员能够理解和采取相应的措施。

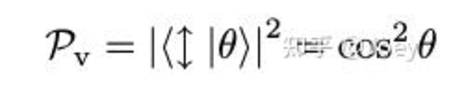

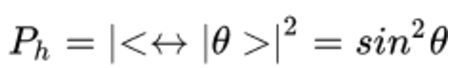

小任务:为什么量子计算机上的Shor算法可以快速破解传统对称加密算法(如RSA、ECC)

除了算力原因外还有没有其他因素?

量子计算说能破解密码是这样的:

首先假设质因数分解是一件很难的事情(比如分解一个比较大的数用超算需要算几百年),然后人们设计了一个密码,如果你不能很快的分解大质因数,你就不能破解这个密码。

所以这是一个数学题,而不像是别人不知道你手机密码的那样。

然后量子计算有一个Shor算法,如果实现了可以在多项式时间内分解质因数,我们一般认为多项式时间能做的事情不算太难。而现在的密码算法大多是基于质因数分解这个问题(RSA)。所以Shor算法真正被量子计算机运行之后就可以破解这一类密码了。

但是量子计算机不一定能破解所有密码。假设你可以找到另外一个问题,这个问题量子计算机至少需要指数时间来解决,然后基于这个问题设计密码系统,只要不解出这个问题就破解不了密码,那么这个密码系统在量子计算机的能力面前也是安全的。

Shor 算法破解传统加密算法的原因

- 除算力外的因素:

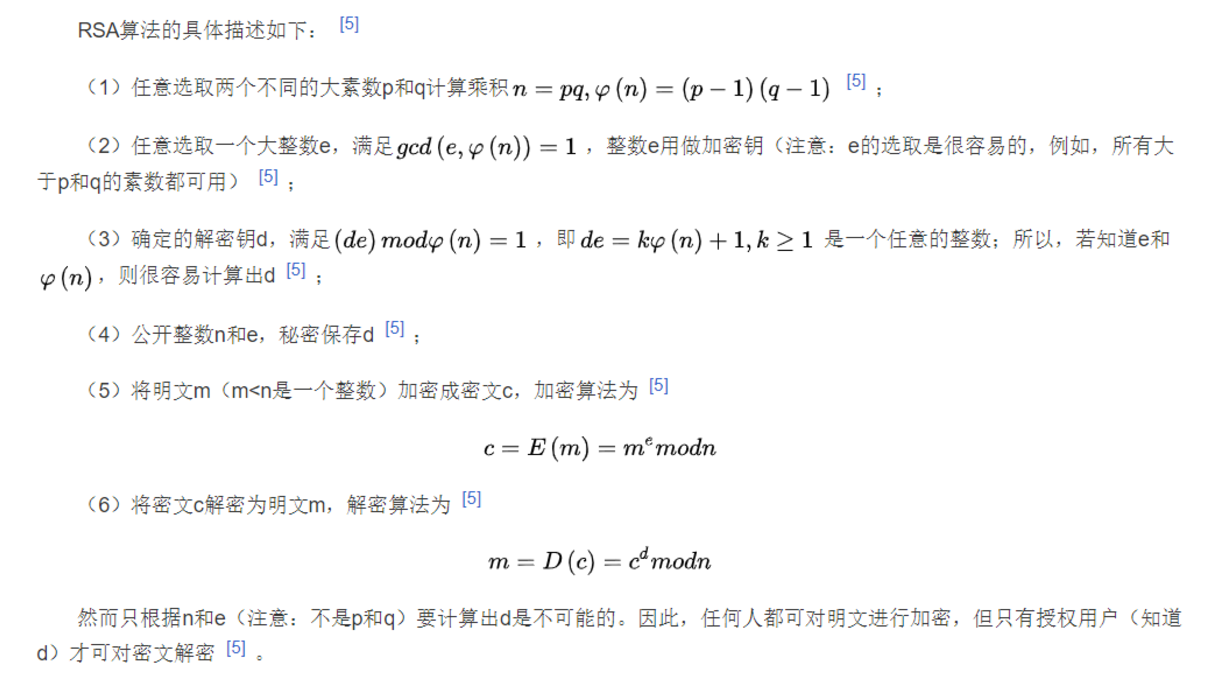

- 数学原理:

- 大数分解和离散对数问题的本质:传统加密算法的安全性基于某些数学问题的困难性。例如,RSA 基于大数分解问题(给定两个大素数的乘积,很难找到这两个素数),ECC 基于椭圆曲线上的离散对数问题(给定椭圆曲线上的两点,很难找到一个整数使得一点乘以这个整数等于另一点)。

- Shor 算法的针对性:Shor 算法直接针对这些数学问题。它通过量子傅里叶变换(QFT)和量子并行性来高效地寻找这些数学问题的解。例如,在寻找大数分解的问题中,Shor 算法可以在多项式时间内找到大数的因子,而在经典计算机上,大数分解是指数时间复杂度的问题。

- 数学原理:

- 量子特性的利用:

- 量子叠加和纠缠:量子计算机利用量子比特(qubit)的叠加态和纠缠特性。在 Shor 算法中,量子比特可以同时处于多个状态的叠加,这使得量子计算机可以同时对多个可能的解进行计算。例如,在寻找函数周期的过程中,量子计算机可以同时计算多个输入值对应的函数值,然后通过测量和量子傅里叶变换来提取周期信息。

- 量子并行性:量子计算机可以同时处理多个计算路径,这与经典计算机的串行计算方式不同。Shor 算法利用量子并行性来加速计算过程,使得在处理大数分解和离散对数问题时能够更快速地找到解。

shor算法

Shor算法:

Shor算法是由彼得·肖尔(Peter Shor)于1994年提出的,它是一种基于量子计算的整数分解算法。与传统的算法如大整数因子分解相比,Shor算法在量子计算机上具有指数级别的加速优势[1]。

Shor算法的基本思想是利用量子计算的并行性和量子叠加原理,对大整数进行因子分解。算法的主要步骤如下:

(1)生成一个随机数r,并与待分解的大整数n相除,得到一个小整数q。

(2)对q进行量子随机漫步,即不断地对q进行量子旋转门操作,直到找到一个因子。

(3)用找到的因子去整除n,重复步骤(1)和(2),直到n分解完成。

Shor算法的一个重要副产品是量子加速,它可以在量子计算机上实现快速因子分解,从而破解现有的加密体制,如RSA[2]。为了避免这一问题,加密学家正在研究基于量子计算安全的加密算法,如量子密码学和量子密钥分发等。

Shor算法主要针对整数分解问题。在现实世界中,该算法有望在以下领域发挥作用:

(1)密码学:Shor算法能够快速分解大整数,从而破解现有的加密体制,如RSA加密算法。这使得量子计算在密码学领域具有重要的应用价值。

(2)数论:Shor算法可以为数论研究提供一种高效的方法,例如在素数检测、循环分解等问题中发挥作用。

(3)计算复杂度:Shor算法的研究有助于深入了解计算复杂度理论,尤其是量子计算与经典计算之间的差异。

非对称加密算法

概念

非对称加密需要两个密钥:公钥 (publickey) 和私钥 (privatekey)。公钥和私钥是一对,如果用公钥对数据加密,那么只能用对应的私钥解密。如果用私钥对数据加密,只能用对应的公钥进行解密。因为加密和解密用的是不同的密钥,所以称为非对称加密。